ما هو رمز الوصول الشخصي (PAT)؟ رمز API أكثر أمانًا

اشرح كيف تعمل رموز الوصول الشخصي (PATs)، ومتى ينبغي استخدامها، وكيفية دعم المصادقة عبر واجهة برمجة التطبيقات (API) في خدماتك، وكيف تختلف عن مفاتيح API، ورموز API، ورموز الحامل، ورموز OAuth، وكلمات المرور.

رموز الوصول الشخصي (PATs) هي رموز يتم إنشاؤها بواسطة المستخدمين لتحل محل كلمات المرور عند إجراء مكالمات API. تم تصميمها لمستخدمين محددين وتوفر وصولًا آمنًا ومراقبًا إلى الموارد.

مصادقة بدون عناء. تحكم دقيق في الصلاحيات. سير عمل مبسط. هذه بعض الأسباب التي تجعل المطورين وفرق المنتجات حول العالم يعتمدون على رموز الوصول الشخصي لزيادة الإنتاجية، سواء في إدارة مسارات CI/CD، أو تكامل واجهات API، أو الوصول إلى الأدوات.

هل ترغب في معرفة كيف تعمل PATs ومزاياها ومتى يجب استخدامها؟ هذا الدليل يغطي كل شيء.

ما هو رمز الوصول الشخصي؟

رمز الوصول الشخصي هو طريقة مؤقتة وآمنة للمصادقة للوصول إلى مواردك الشخصية وخدماتك عبر واجهات API. يُستخدم بشكل رئيسي من قبل المطورين لتسهيل وتسريع مهام مثل الوصول إلى واجهات API أو أتمتة سير العمل.

تخيل رمز الوصول الشخصي كـ "مفتاح" للوصول إلى واجهة برمجة التطبيقات، ليحل محل الحاجة إلى كلمة المرور. على عكس كلمة المرور، فإن PATs لها صلاحيات محددة وتواريخ انتهاء، ما يضمن استخدامها فقط لغرضها المقصود، مثل الوصول إلى ملفات تعريف المستخدم أو أنظمة الفواتير، ولكن ليس للتحكم الإداري.

المزايا الأساسية لرموز الوصول الشخصي:

- سهل على المطورين: رموز الوصول الشخصي أسهل في الإدارة من سير عمل OAuth الكامل، مما يجعلها مثالية للبرمجيات النصية والأتمتة أو خطوط CI/CD.

- عدة رموز: يمكن للمستخدمين إنشاء وإدارة عدة رموز وصول شخصي، كل منها مخصص لخدمة أو غرض معين.

- وصول خاص بالمستخدم: على عكس مفاتيح API العامة، رموز الوصول الشخصي مرتبطة بحسابات مستخدم فردية. هذا يعني أن أعضاء الفريق قد يحتاجون لإنشاء رموز منفصلة للوصول المشترك.

- صلاحيات دقيقة: يمكن تحديد نطاقات دقيقة لصلاحية كل رمز، مما يوفر الوصول فقط إلى الموارد والإجراءات المطلوبة.

- وصول مؤقت: يمكن ضبط رموز الوصول الشخصي مع تواريخ انتهاء، مما يقلل من مدة تعرضها للخطر في حال تم اكتشافها.

- سهولة الإلغاء: على عكس كلمات المرور، يمكن إلغاء أو تجديد رموز الوصول الشخصي دون التأثير على بيانات اعتماد الحساب الرئيسي.

رمز الوصول الشخصي مقابل رمز الحامل مقابل رمز API

- رمز الوصول الشخصي هو نوع من رموز API: رمز الوصول الشخصي هو نوع من رمز API على مستوى المستخدم، مرتبط بحساب مستخدم معين. يمنح الإذن للوصول إلى موارد النظام نيابة عن المستخدم. PATs أكثر أمانًا من مفاتيح API التقليدية لأنها توفر تحكمًا دقيقًا في الصلاحيات—مثل تقييد الوصول إلى مستودعات أو منظمات معينة—ويمكن أن تتضمن تواريخ انتهاء لزيادة الأمان.

- يمكن استخدام رمز الوصول الشخصي كرمز حامل: رمز الحامل هو طريقة للسماح بطلبات API، غالبًا ما يتم إنشاؤه ديناميكيًا باستخدام بروتوكولات مثل OAuth أو JWT. رمز الوصول الشخصي هو إصدار ثابت من رمز الحامل، يتم إنشاؤه يدويًا بواسطة المستخدم (مثل GitHub). على سبيل المثال، عند استخدام PAT من GitHub لمكالمات API، تضعه في ترويسة الطلب كـ

authorization: bearer <your-pat>. في هذه الحالة، يعمل رمز PAT كرمز حامل. - رمز API هو مصطلح عام: رمز API هو مصطلح عام لأي رمز يُستخدم لمصادقة الطلبات عبر API. ويشمل أنواعًا مختلفة، مثل رموز الحامل، رموز OAuth، ورموز الوصول الشخصي. PATs ورموز الحامل هي مجرد أنواع محددة من رموز API.

اختر آليات AuthN و AuthZ الخاصة بك

قبل تبني رمز الوصول الشخصي، من المهم فهم دوره ضمن مجموعة طرق المصادقة. مع وجود العديد من الآليات للاختيار من بينها، من المهم معرفة كيفية المقارنة بينها. في ما يلي جدول شامل يوضح الفروقات الرئيسية بين رموز الوصول الشخصي (PATs)، كلمات المرور، مفاتيح API، ورموز OAuth لمساعدتك في اتخاذ القرار المناسب.

- رمز الوصول الشخصي: طريقة مصادقة خفيفة مثالية للمهام المؤتمتة أو الوصول إلى API. توفر تحكمًا دقيقًا في الصلاحيات لضمان وصول آمن ومخصص.

- كلمة المرور: طريقة تقليدية للمصادقة تُستخدم للوصول إلى الحسابات الشخصية عبر واجهة المستخدم. تمنح نفس صلاحيات صاحب الحساب دون تحكم إضافي.

- رمز OAuth: الطريقة الأكثر أمانًا لمنح الخدمات الخارجية وصولًا محدودًا. تمكن المستخدمين من تحديد نطاقات الوصول دون كشف بياناتهم، مما يوفر الأمان والمرونة.

- مفتاح API: عادة ما يُستخدم لأتمتة الوصول إلى API، وغالبًا ما يرتبط بحسابات الخدمة بدلًا من الحسابات الشخصية. مع ذلك، تفتقر للتحكم الدقيق في الصلاحيات كباقي الطرق.

| الميزة | كلمة المرور | رمز الوصول الشخصي | رمز OAuth | مفتاح API |

|---|---|---|---|---|

| التعريف | يتم المصادقة بواسطة معرف وكلمة مرور. | رمز للوصول إلى موارد أو APIs محددة، بصلاحيات غالبًا ما تكون محدودة. | نظام يتيح للمستخدمين منح تطبيقات خارجية وصولًا لبياناتهم دون مشاركة بيانات الدخول. مثال: تسجيل الدخول بواسطة جوجل | سلسلة فريدة من البيانات تُستخدم لتصديق طلبات API. |

| تقييد النطاق | غالبًا يوفر وصولًا كاملًا للحساب بعد تسجيل الدخول. | يسمح بتحكم دقيق في الصلاحيات. | يسمح للمستخدم بتحديد ما يمكن للتطبيق الخارجي الوصول إليه. | غالبًا يمنح وصولًا إلى موارد API محددة. لا يوجد تحكم دقيق. |

| الإلغاء | صعب الإلغاء دون تغيير كلمة المرور، ما يؤثر على خدمات متعددة. | يمكن للمستخدم أو المشرف إلغاؤها بسهولة. | يمكن إلغاؤه دون التأثير على بيانات دخول المستخدم. | يمكن إلغاؤه أو تجديده من مزود الخدمة API. |

| الانتهاء | لا ينتهي إلا إذا غيّر المستخدم كلمة المرور. | غالبًا طويل الأمد ولكن يمكن تخصيص مدة انتهاءه. | رموز الدخول تنتهي بعد فترة معينة، ويمكن تمديد الوصول برمز تحديث. | غالبًا طويل الأمد، ولكن يمكن تدويره أو تحديده من مزود API. |

| سهولة الاستخدام | سهل الحفظ ولكن خطر في حال إساءة الاستخدام. | بسيط في الإنشاء والاستخدام للمهام المؤتمتة. | يتطلب تدخل المستخدم أولًا لكنه يوفر توكيل وصول آمن. | سهل الإدراج في الطلبات ولكنه غير مثالي للمصادقة الموجهة للمستخدمين. |

| أفضل استخدام ل | تسجيل دخول المستخدمين النهائيين والتحقق. | الأتمتة، وصول مقيد لموارد API، والتطوير ضمن خطوط CI/CD. | التطبيقات الخارجية التي تحتاج وصولًا محدودًا دون تخزين كلمات المرور. | الخدمات الخلفية، الاتصال بين السيرفرات، وواجهات API العامة. |

| مخاطر الأمان | إذا تم سرقته، يوفر وصولًا كاملًا للحساب. | إذا تم تسريبه، يوفر فقط وصولًا للموارد المحددة. يمكن إلغاؤه بسهولة. | إذا تم تسريبه، يمكن للتطبيقات الخارجية تنفيذ إجراءات ضمن الصلاحية الممنوحة. | إذا تم سرقته غالبًا ما يُستخدم للوصول بين السيرفرات. |

كيف يعمل رمز الوصول الشخصي؟

تعمل رموز الوصول الشخصي بشكل مشابه لرموز OAuth، لكنها عادةً ما تكون سلاسل بيانات دون تفاصيل قابلة للقراءة البشرية عن محتواها. عند المصادقة مع خدمة مثل GitHub، يمكنك إنشاء PAT مرتبط بحسابك وتخصيص صلاحيات محددة له. هذا الرمز يعتبر بديلًا آمنًا لاستخدام كلمة المرور عند إجراء الطلبات—مثل الوصول إلى مستودع خاص عبر API.

عادةً ما يُدرج PAT في ترويسة الطلب كما في هذا المثال:

من خلال إرسال PAT بهذه الطريقة، يمكن للخدمة التحقق من هويتك، وفحص الصلاحيات المرتبطة بالرمز، وتقديم البيانات المطلوبة أو تنفيذ الإجراء المحدد.

كيف تستخدم رمز الوصول الشخصي؟

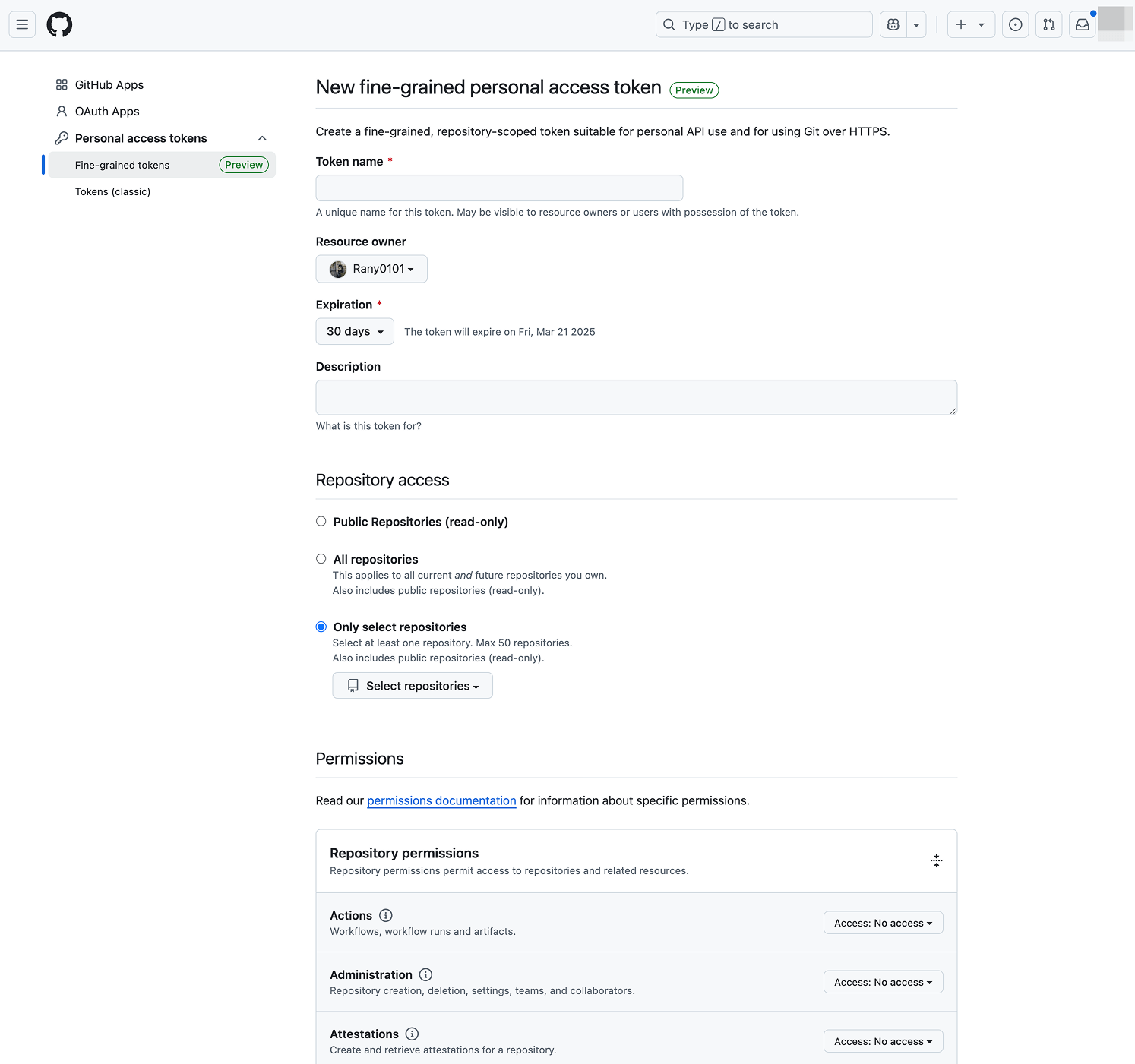

- إنشاء رمز وصول شخصي: ابدأ بإنشاء رمز وصول شخصي من المنصة التي تستخدمها، وحدد النطاقات والصلاحيات المطلوبة (scopes).

- مصادقة طلبات API: بعد تجهيز رمز الوصول الشخصي، استخدمه لمصادقة الطلبات إلى الخدمات التي تحتاج وصولًا آمنًا. أضف الرمز كرمز حامل في ترويسة السماح (authorization) ضمن طلبات API الخاصة بك.

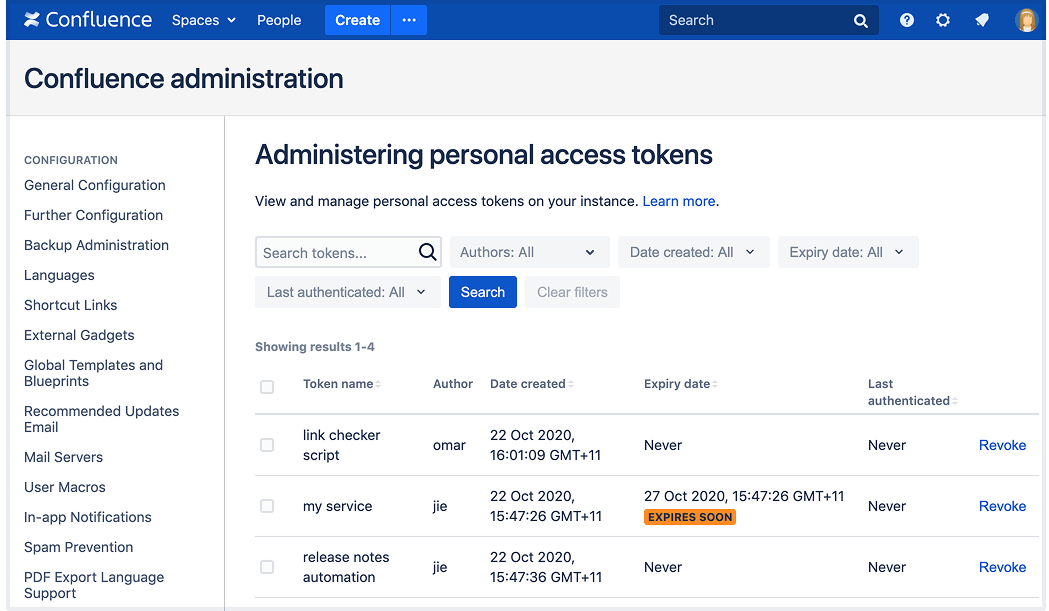

- إلغاء رمز الوصول الشخصي: إذا رغبت في تعطيل الرمز، ببساطة قم بإلغائه من إعدادات المصادقة للمنصة. بعد الإلغاء، سيتم رفض أي طلبات API مستخدمة بذلك الرمز تلقائيًا.

متى يجب أن أستخدم رموز الوصول الشخصي؟

تتميز رموز الوصول الشخصي في الحالات التي تحتاج فيها إلى توفير وصول آمن، صديق للمطورين، ومحدد النطاقات إلى واجهات API الخاصة بك. بعض الاستخدامات المثالية:

- المهام المؤتمتة: مثالية للبرمجيات النصية أو الأدوات التي تحتاج لجلب بيانات من API دون تضمين بيانات اعتماد حساسة.

- تحكم دقيق في الصلاحيات: تمكين وصول دقيق بإعطاء البرمجيات النصية أو الأدوات صلاحيات محدودة، مثل الوصول لمستودعات معينة دون إعطاء كافة الامتيازات.

- وصول مؤقت: مثالي للحالات الحساسة زمنيًا، حيث تقييد مدة الوصول يقلل المخاطر الأمنية.

- وصول مبسط للمطورين: طريقة مناسبة لمنح وصول للمطورين الأفراد دون تعقيد تدفق OAuth كامل.

- تكامل مع أدوات الطرف الثالث: تحسين الوظائف مع أدوات خارجية عبر تقييد الوصول لإجراءات محددة مسبقًا. مثال: عندما تستخدم شركة أداة لإدارة المشاريع، يمكن تكامل الطرف الثالث تمكين أعضاء الفريق من إنشاء مهام أو تحديث الحالات مباشرة من شات Slack دون الحاجة للوصول الكامل.

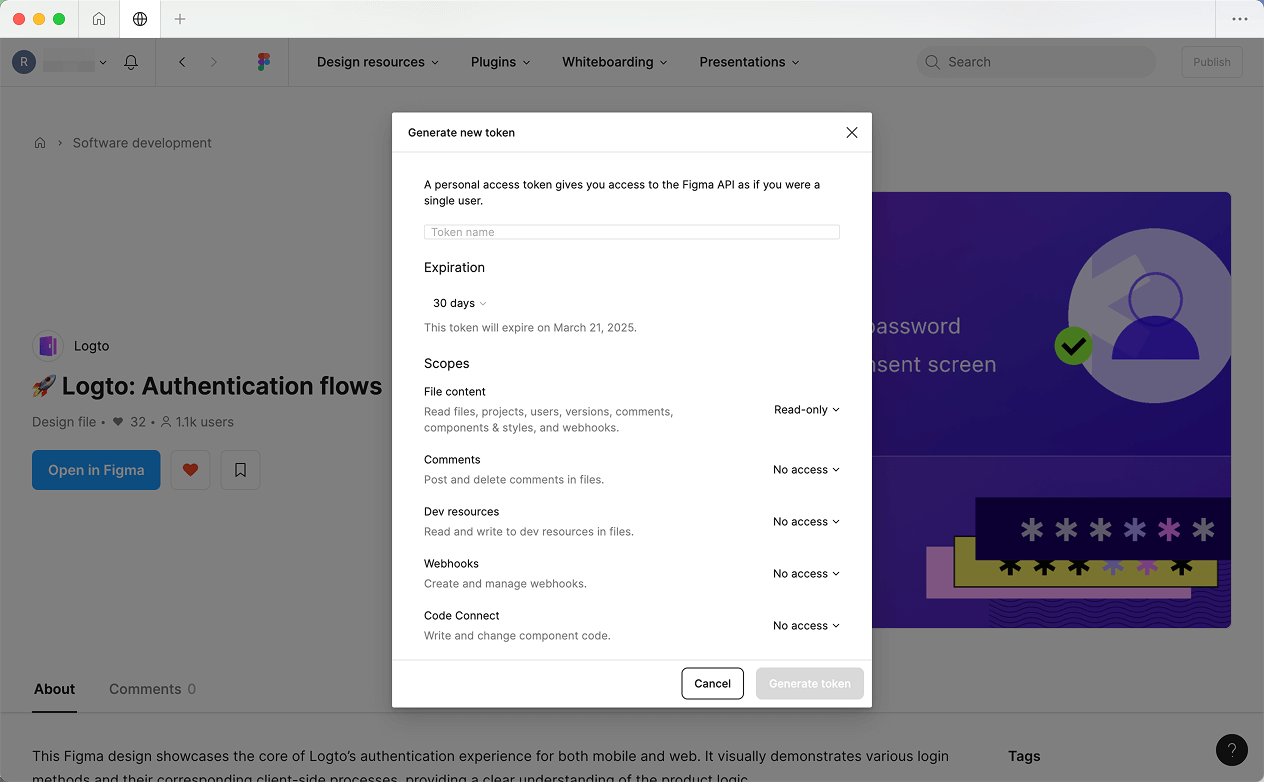

تدفع GitHub نحو اعتماد رموز الوصول الشخصي منذ 2013، وأصبحت أكثر شعبية لبساطتها ومرونتها. العديد من أدوات المطورين ومنصات SaaS تدعم PATs، مما يجعل استخدامها سهلًا وخيارًا مفضلًا للمطورين:

-

GitHub/GitLab/Azure DevOps (أدوات التطوير): تساعد في أتمتة CI/CD، الربط مع أدوات أخرى، وإدارة مستودعات الكود.

-

Figma (أدوات التصميم): تسهّل التعاون في التصميم عبر تكاملات API.

-

Atlassian Jira / Asana (إدارة المشاريع): تسهّل إنشاء وتحديث وحذف المهام، إدارة السبرينتس، وتنظيم المشاريع عبر API.

هل يمكنني مشاركة رمز الوصول الشخصي مع مستخدمين آخرين؟

الإجابة المختصرة — لا يجب عليك ذلك.

الرموز مخصصة لأن تكون مرتبطة بحساب فردي ولا ينبغي أبدًا مشاركتها. إذا كان الآخرون بحاجة إلى الوصول، يُفضّل إنشاء رموز فريدة لهم مع الصلاحيات المناسبة أو إعداد أدوار للمستخدمين لتفادي المخاطر الأمنية. سوء استخدام الرموز قد يؤدي إلى وصول غير مقصود، أو كشف بيانات، أو انتهاكات للخصوصية. احفظ الرموز بشكل خاص وألغِ أي رمز تشك بتعرضه للخطر.

مكّن تطبيقك من إنشاء رموز وصول شخصي مع Logto

سواء كنت تقدم خدمات B2B أو تطور منتجات ذكاء اصطناعي متقدمة، تطبيق المصادقة والتفويض الصديقة للمطورين أمر أساسي. رمز الوصول الشخصي يمكن أن يفتح مجالات وفرص جديدة لنشاطك.

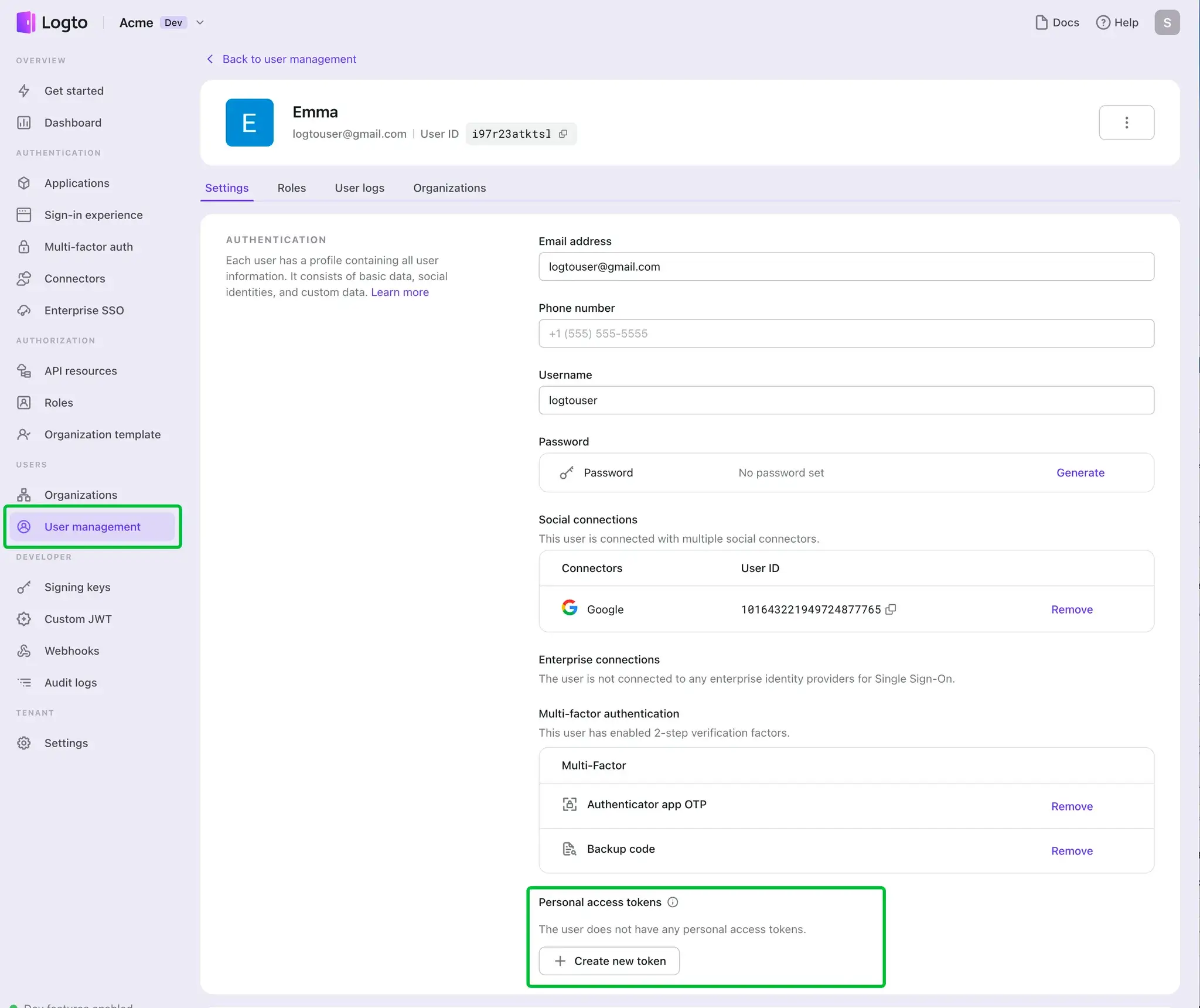

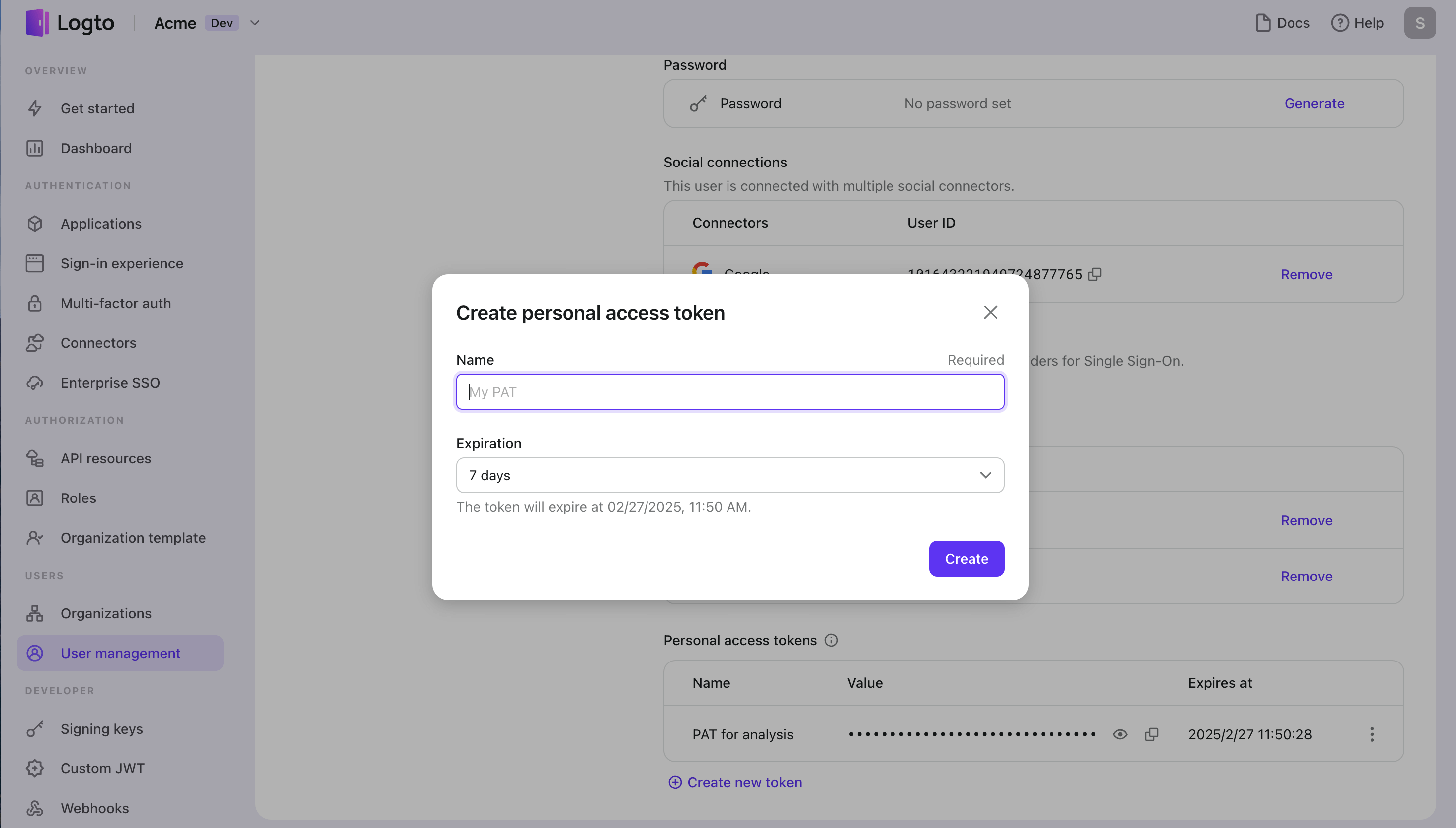

Logto، حل متكامل لإدارة هوية العملاء والوصول (CIAM)، يتيح لك بسهولة إنشاء وإدارة وإلغاء رموز الوصول الشخصي. إليك كيف تبدأ:

- انتقل إلى Logto Console > إدارة المستخدمين.

- اذهب إلى ملف مستخدم معين لإدارة رموز الوصول الشخصي الخاصة به.

مع Logto يمكنك:

- إنشاء رموز وصول شخصي جديدة.

- إدارة عدة رموز لمستخدم واحد.

- تحديد تواريخ انتهاء مخصصة للرموز.

- إعادة تسمية الرموز لتنظيم أفضل.

- إلغاء الرموز عند عدم الحاجة لها.

إضافة لذلك، يمكنك السماح للمستخدمين بإدارة رموز وصولهم الشخصي ذاتيًا من صفحة إعدادات الملف الشخصي عبر Logto Management APIs.