تحديث منتج Logto: التعاون السحابي ، تسجيل الدخول المباشر ، ترحيل كلمة المرور البطيء ، والمزيد

استخدم Logto كمزود هوية OpenID Connect لبناء نظام تطبيق خاص بك؛ أضف المصادقة مع إدخالين باستخدام التطبيق المحمي ؛ وأدلة جديدة لـ Blazor و SvelteKit و Nuxt.js و Expo (React Native) و Angular.

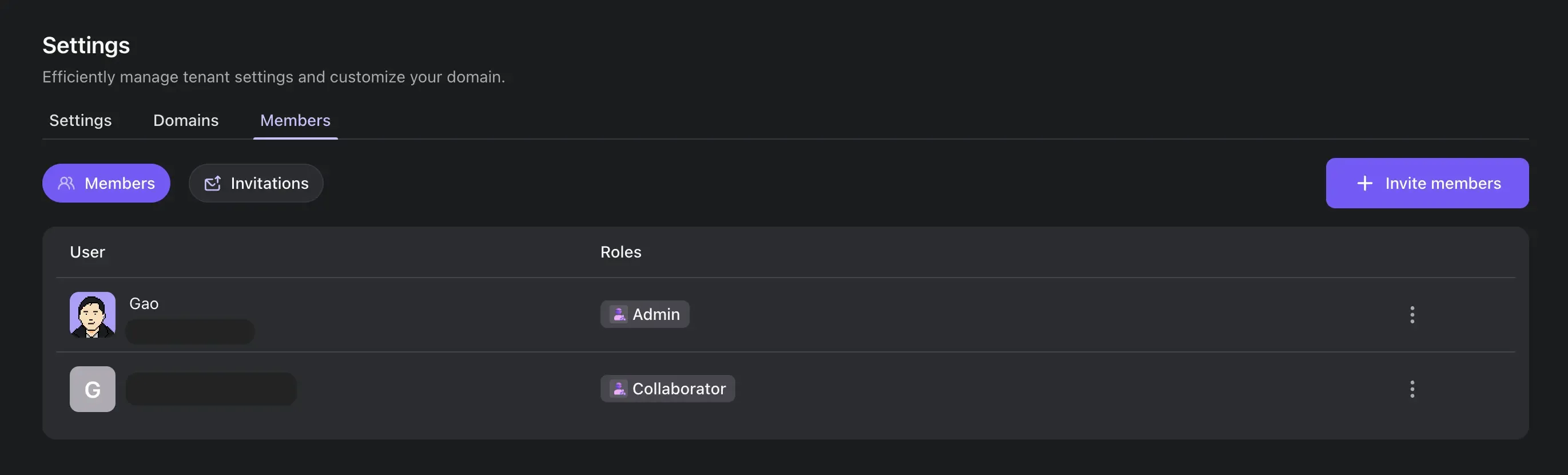

التعاون السحابي في Logto

الميزة التي طال انتظارها أصبحت هنا أخيرًا! يمكنك الآن دعوة أعضاء فريقك إلى مستأجري Logto الخاصين بك. تعاون مع أعضاء فريقك لإدارة التطبيقات والمستخدمين والموارد الأخرى.

ادعُ أعضاء فريقك باتباع هذه الخطوات:

- انتقل إلى إعدادات المستأجر الخاص بك (علامة التبويب "الإعدادات").

- انقر على علامة التبويب "الأعضاء".

- انقر على زر "دعوة الأعضاء".

املأ عنوان البريد الإلكتروني للعضو الذي ترغب بدعوته، واختر الدور ا�لذي تريد تعيينه له:

- المشرف: وصول كامل وإدارة جميع موارد المستأجر.

- المتعاون: يمكنه إدارة الموارد المتعلقة بالهوية، ولكن مع قيود:

- لا حق له في الوصول إلى معلومات الفواتير

- لا يمكنه دعوة أعضاء آخرين أو إدارتهم

- لا يمكنه تغيير اسم المستأجر

- لا يمكنه حذف المستأجر

للمزيد من المعلومات، انظر دعوة أعضاء الفريق الخاص بك.

تسجيل الدخول المباشر

يمكنك الآن استدعاء طريقة تسجيل الدخول مباشرةً بتخطي الشاشة الأولى. هذا مفيد عندما يكون لديك رابط مباشر إلى طريقة تسجيل الدخول، على سبيل المثال، عندما يكون لديك زر "تسجيل الدخول باستخدام Google" على موقع الويب الخاص بك.

لاستخدام هذه الميزة، تحتاج إلى تمرير معلمة direct_sign_in إلى طلب المصادقة. يدعم الطرق التالية:

- موصل اجتماعي

- موصل SSO للمؤسسات

لمعرفة المزيد، راجع التسجيل المباشر الوثائق.

معلمة الشاشة الأولى

يمكن بدء تجربة تسجيل الدخول بشاشة محددة عن طريق إعداد المعلمة first_screen في طلب مصادقة OIDC. هذه المعلمة تهدف إلى استبدال معلمة interaction_mode، والتي أصبحت الآن مهملة.

راجع الشاشة الأولى الوثائق لمزيد من المعلومات.

دعم كامل لمطالبات معيار OpenID Connect

قمنا بإضافة دعم للمطالبات القياسية المتبقية في OpenID Connect. الآن، يمكن الوصول إلى هذه المطالبات في كل من رموز الهوية والاستجابة من نقطة النهاية /me.

بالإضافة إلى ذلك، نحن نلتزم بالتعيين القياسي بين النطاقات - المطالبات. وهذا يعني أنه يمكنك استرداد معظم المطالبات الشخصية باستخدام نطاق profile، ويمكن الحصول على مطالبة address باستخدام نطاق address.

لكل المطالبات التي تم تقديمها حديثًا، نقوم بتخزينها في حقل user.profile.

البيانات الاجتماعية

بالإضافة إلى المطالبات التي يتعرف عليها Logto، الآن أيضًا تقوم جميع الموصلات الاجتماعية بتخزين البيانات الخام التي يتم إرجاعها من المزود الاجتماعي في حقل rawData.

للوصول إلى هذه البيانات في كائن المستخدم، يمكنك استخدام حقل user.identities.[idp-name].details.rawData.

ترحيل كلمة المرور البطيء

عند ترحيل المستخدمين من نظام قديم إلى Logto، يمكنك الآن استخدام حقول passwordAlgorithm و passwordDigest في API POST /users لتخزين هاش كلمة المرور الأصلية للمستخدم.

حاليًا، يتم دعم الخوارزميات التالية:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

عندما يقوم المستخدم بتسجيل الدخول، سيستخدم Logto الخوارزمية والهضم المقدم للتحقق من كلمة المرور؛ إذا نجح التحقق، سيقوم Logto بترحيل كلمة المرور تلقائيًا إلى هاش Argon2 جديد.

راجع مرجع API لمزيد من المعلومات.

التحسينات

- دعم الحقول

avatarوcustomDataفي APIPOST /users. - دعم دوران مفاتيح التوقيع في Logto OSS Console.

- ترحيل المعلمات البحثية إلى طلب المصادقة في المعاينة الحية (تطبيق العرض التوضيحي).

- عند دخول تطبيق Logto التجريبي مع معلمات البحث، إذا لم يكن المستخدم مصدقاً، فسيتم ترحيل المعلمات البحثية الآن إلى طلب المصادقة. يتيح ذلك اختبارًا يدويًا لتدفق مصادقة OIDC بمعلمات محددة.

- يمكن الآن استدعاء

GET /organization-rolesمع معلمة الاستعلامqلتصفية النتائج حسب معرف الدور أو الاسم أو الوصف.

الإصلاحات

- وحدة التحكم: تم إصلاح مشاكل في دليل التكامل مع موصل Microsoft الاجتماعي.

- وحدة التحكم: لإنشاء مورد API جديد، يجب أن يكون المؤشر URI مطلقًا صالحًا.

- التجربة: تم حل خطأ 500 في نقطة النهاية

/interaction/consentلتطبيقات الطرف الثالث. - التجربة: تخطي الرسائل غير الكائنية في البيئة الأصلية. يصحح هذا مش�كلة في

WKWebViewللإصدارات الجديدة من iOS.

التطوير

@logto/connector-kit: [انقطاع] تحديث أنواعSocialUserInfoوGetUserInfo@logto/connector-kit: [انقطاع] حماية نتائجparseJsonوparseJsonObject

العمل الجاري

نحن نعمل على الميزات التالية:

- المطالبات القابلة للتخصيص لرمز الوصول (قريبًا)

- مورد API للمنظمات

- استخدام Logto كمزود هوية SAML