تحديث منتج Logto: Logto كموفر هوية، تطبيق محمي، والعديد من الأدلة الجديدة

استخدم Logto كمزود هوية OpenID Connect لبناء نظام تطبيقاتك؛ أضف المصادقة باستخدام اثنين من المدخلات مع التطبيق المحمي؛ وأدلة جديدة لـ Blazor وSvelteKit وNuxt.js وExpo (React Native) وAngular.

Logto كمزود هوية

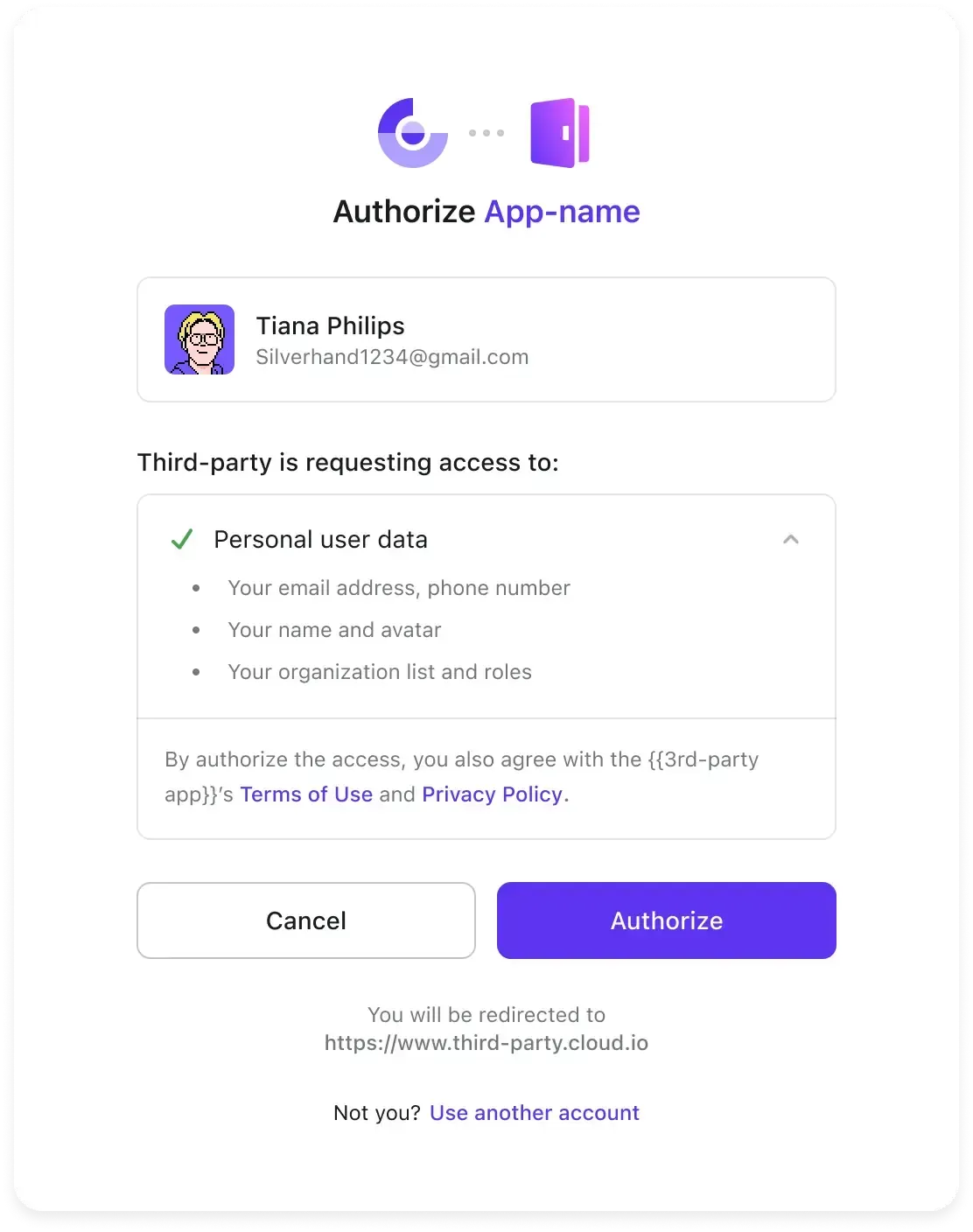

من الآن، يمكنك استخدام Logto كمزود هوية OpenID Connect من طرف ثالث عن طريق إنشاء تطبيق طرف ثالث OIDC أثناء عملية إنشاء التطبيق.

هذا يمكّنك من تكوين الأذونات التي يطلبها التطبيق والعلامة التجارية لكل تطبيق طرف ثالث. عندما يسجل المستخدمون الدخول عبر هذا التطبيق، سيطلب منهم الموافقة:

هذه الميزة مفيدة لعدة سيناريوهات، مثل دمج الخدمات الخارجية مع Logto لإدارة الهوية الداخلية، توفير منصة مفتوحة للمطورين الذين يقومون بإنشاء تطبيقات طرف ثالث، إلخ. انظر 🌐 Logto كمزود هوية (IdP) لتعلم المزيد.

التطبيق المحمي

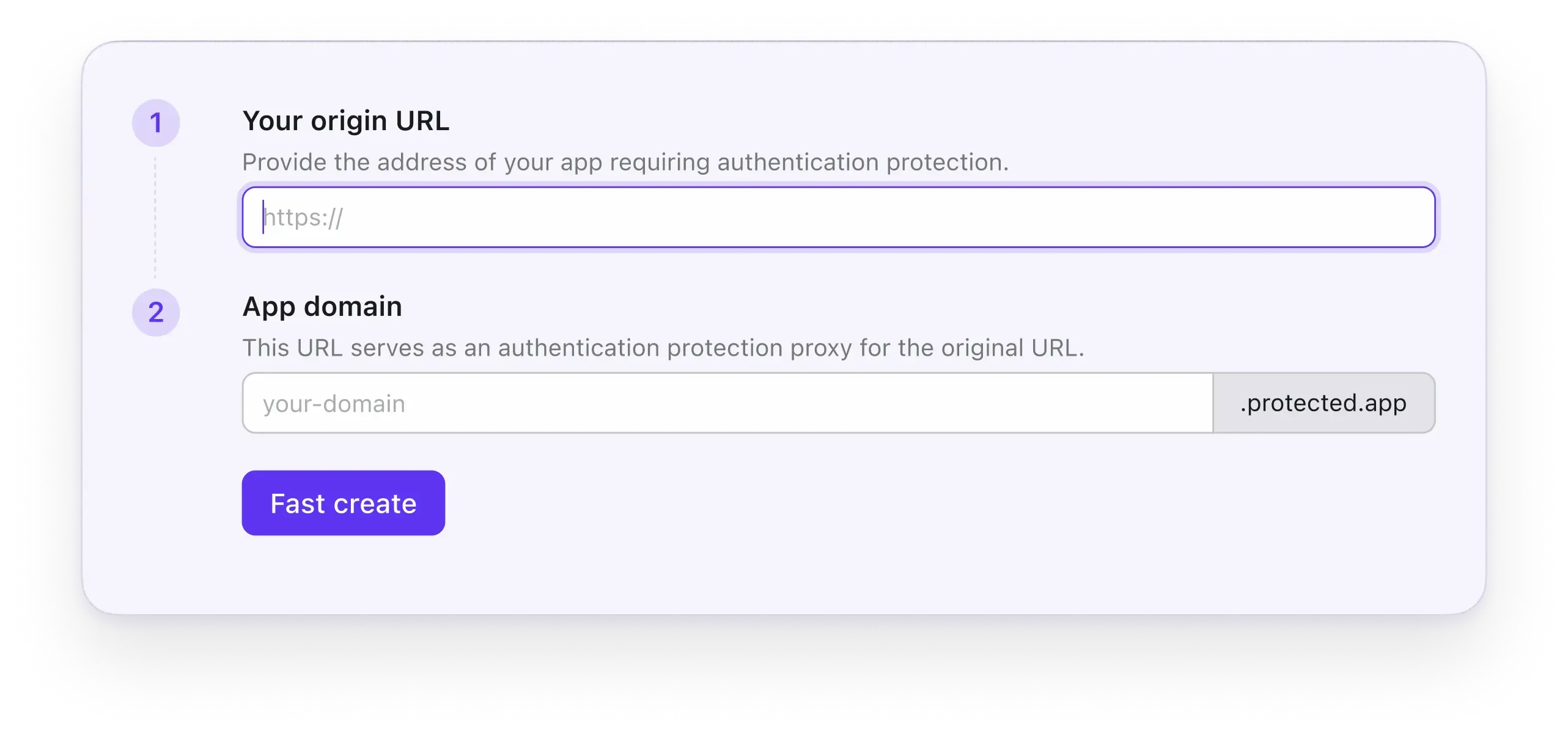

تم تصميم التطبيق المحمي للتخلص من تعقيد تكاملات SDK عن طريق فصل طبقة المصادقة عن تطبيقك. مع وجود حقلين للإدخال، يمكنك إنشاء تجربة مصادقة آمنة وسريعة للغاية لمستخدميك.

يتم تصور هذه العملية في مخطط الانسياب التالي:

أحد أفضل أجزاء التطبيق المحمي هو أنه يستخدم نفس بروتوكول OpenID Connect مثل تطبيقات Logto الأخرى. في الإطار العملي، يتم التعامل معه كتطبيق ويب "تقليدي"، لذا يمكنه الانتقال بسلاسة إلى تطبيق Logto عادي عند الحاجة. انظر 🔐 التطبيق المحمي لمزيد من المعلومات.

سيتم فتح مصدر التطبيق المحمي قريبًا.

أدلة التطبيقات

لقد أضفنا الكثير من الأدلة الجديدة لإطارات العمل والمكتبات المختلفة:

يرجى الاطلاع عليها وإعلامنا إذا كان لديك أي ملاحظات أو اقتراحات!

تحسينات أخرى

- ترقية TypeScript إلى 5.3.3.

- استخدام Node v20 LTS.

قيد العمل

نحن نعمل على الميزات التالية:

- تخصيص مطالبات رمز الوصول (JWT)

- مورد API للمنظمات

- استخدام Logto كمزود هوية SAML