تحديثات منتج Logto (يوليو 2024)

في الشهر الماضي قمنا بتقديم الكثير من الميزات والتحسينات الجديدة. لدينا أيضًا أخبار كبيرة لمشاركتها حول الامتثال.

الامتثال

نحن متوافقون مع SOC 2 النوع الأول رسميًا! 🎉 تدقيق النوع الثاني في الأفق.

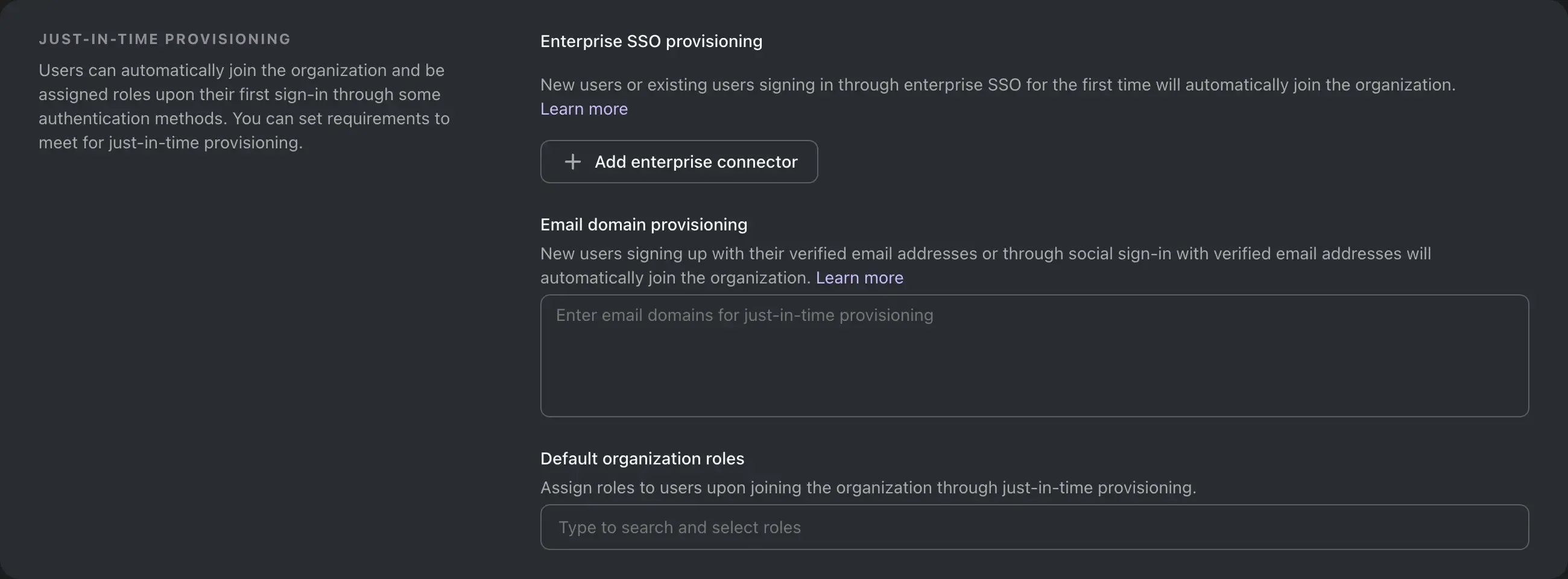

التزويد في الوقت المناسب للمؤسسات

تتيح هذه الميزة للمستخدمين الانضمام تلقائيًا إلى المنظمة وتعيين الأدوار عند تسجيل الدخول الأول من خلال بعض طرق المصادقة. يمكنك تحديد الشروط المطلوبة لتلبية متطلبات التزويد في الوقت المناسب.

لاستخدام هذه الميزة، توجه إلى إعدادات المنظمة وابحث عن قسم "التزويد في الوقت المناسب". يمكن أيضًا إعداد هذه الميزة باستخدام واجهات برمجة التطبيقات الإدارية عبر المسارات تحت /api/organizations/{id}/jit. لمعرفة المزيد، اطلع على التزويد في الوقت المناس�ب.

نطاقات البريد الإلكتروني

سوف ينضم المستخدمون الجدد تلقائيًا إلى المنظمات مع التزويد في الوقت المناسب إذا كانوا:

- التسجيل بعناوين بريد إلكتروني موثوقة، أو;

- استخدام تسجيل الدخول الاجتماعي بعناوين بريد إلكتروني موثوق بها.

ينطبق ذلك على المنظمات التي تم تكوين نفس نطاق البريد الإلكتروني فيها.

اضغط للتوسع

لتفعيل هذه الميزة، يمكن إضافة نطاق البريد الإلكتروني عبر واجهة برمجة التطبيقات الإدارية أو منصة Logto:

- أضفنا النقاط النهائية الجديدة التالية إلى واجهة برمجة التطبيقات الإدارية:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- في منصة Logto، يمكنك إدارة نطاقات البريد الإلكتروني في صفحة تفاصيل المؤسسة -> قسم "التزويد في الوقت المناسب".

موصلات SSO

سوف ينضم المستخدمون الجدد أو الحاليون الذين يسجلون الدخول لأول مرة عبر SSO المؤسساتي تلقائيًا إلى المنظمات التي تم تكوين التزويد في الوقت المناسب لها لموصل SSO.

اضغط للتوسع

لتفعيل هذه الميزة، يمكنك إضافة موصلات SSO عبر واجهة برمجة التطبيقات الإدارية أو منصة Logto:

- أضفنا النقاط النهائية الجديدة التالية إلى واجهة برمجة التطبيقات الإدارية:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- في منصة Logto، يمكنك إدارة موصلات SSO في صفحة تفاصيل المنظمة -> قسم "التزويد في الوقت المناسب".

الأدوار الافتراضية للمنظمة

يمكنك أيضًا تكوين الأدوار الافتراضية للمستخدمين المزودين عبر هذه الميزة. سيتم تعيين الأدوار الافتراضية للمستخدم عند التزويد.

اضغط للتوسع

لتفعيل هذه الميزة، يمكنك تعيين الأدوار الافتراضية عبر واجهة برمجة التطبيقات الإدارية أو منصة Logto:

- أضفنا النقاط النهائية الجديدة التالية إلى واجهة برمجة التطبيقات الإدارية:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- في منصة Logto، يمكنك إدارة الأدوار الافتراضية في صفحة تفاصيل المنظمة -> قسم "التزويد في الوقت المناسب".

تطبيقات الآلة للآلة للمؤسسات

تسمح هذه الميزة لتطبيقات الآلة للآلة بالارتباط بالمؤسسات وتعيينها بأدوار المنظمات.

منحة OpenID Connect

نوع المنحة client_credentials مدعوم الآن للمؤسسات. يمكنك استخدام هذا النوع من المنح للحصول على رمز وصول لمنظمة.

اضغط للتوسع لتحديثات المنصة

- إضافة نوع جديد "آلة لآلة" إلى أدوار المنظمة. جميع الأدوار الحالية الآن هي نوع "مستخدم".

- يمكنك إدارة تطبيقات الآلة للآلة في صفحة تفاصيل المنظمة -> قسم تطبيقات الآلة للآلة.

- يمكنك عرض المنظمات المرتبطة في صفحة تفاصيل تطبيق الآلة للآلة.

اضغط للتوسع لتحديثات واجهة برمجة التطبيقات الإدارية

تمت إضافة مجموعة من النقاط النهائية الجديدة إلى واجهة برمجة التطبيقات الإدارية:

/api/organizations/{id}/applicationsلإدارة تطبيقات الآلة للآلة./api/organizations/{id}/applications/{applicationId}لإدارة تطبيق معين للآلة للآلة في منظمة./api/applications/{id}/organizationsلعرض المنظمات المرتبطة بتطبيق الآلة للآلة.

تحسينات Swagger (OpenAPI)

بناء operationId لواجهة برمجة التطبيقات الإدارية في الرد على OpenAPI

وفقًا لـ المواصفات:

operationIdهو سلسلة اختيارية فريدة تُستخدم لتحديد عملية. إذا تم تقديمها، يجب أن تكون هذه الهويات فريدة بين جميع العمليات الموصوفة في واجهة برمجة التطبيقات الخاصة بك.

هذا يبسط بشكل كبير إنشاء SDKs العملاء بلغات مختلفة، لأنه يولد أسماء دوال ذات معنى أكثر بدلاً من الأسماء التلقائية، مثل الأمثلة التالية:

إصلاح مخطط OpenAPI الذي تم تقديمه بواسطة النقطة النهائية GET /api/swagger.json

- الشخصية

:غير صالحة في أسماء المعلمات، مثلorganizationId:root. تم استبدال هذه الشخصيات بـ-. - كان معلمة

tenantIdالخاصة بالمسار/api/.well-known/endpoints/{tenantId}مفقودة من وثيقة OpenAPI المولدة، مما يؤدي إلى أخطاء في التحقق. تم إصلاح ذلك.

دعم تسجيل الخروج في الخلفية

لقد قمنا بتمكين دعم OpenID Connect Back-Channel Logout 1.0.

للتسجيل في تسجيل الخروج في الخلفية، انتقل إلى صفحة تفاصيل التطبيق في منصة Logto وحدد قسم "تسجيل الخروج في الخلفية". أدخل عنوان URL لتسجيل الخروج في الخلفية لمستقبلك واضغط "حفظ".

يمكنك أيضًا تمكين متطلبات الجلسة لتسجيل الخروج في الخلفية. عندما يتم تمكينه، سيشمل Logto ادعاء sid في رمز الخروج.

للتسجيل البرمجي، يمكنك إعداد خصائص backchannelLogoutUri وbackchannelLogoutSessionRequired في كائن oidcClientMetadata الخاص بالتطبيق.

تجربة تسجيل الدخول

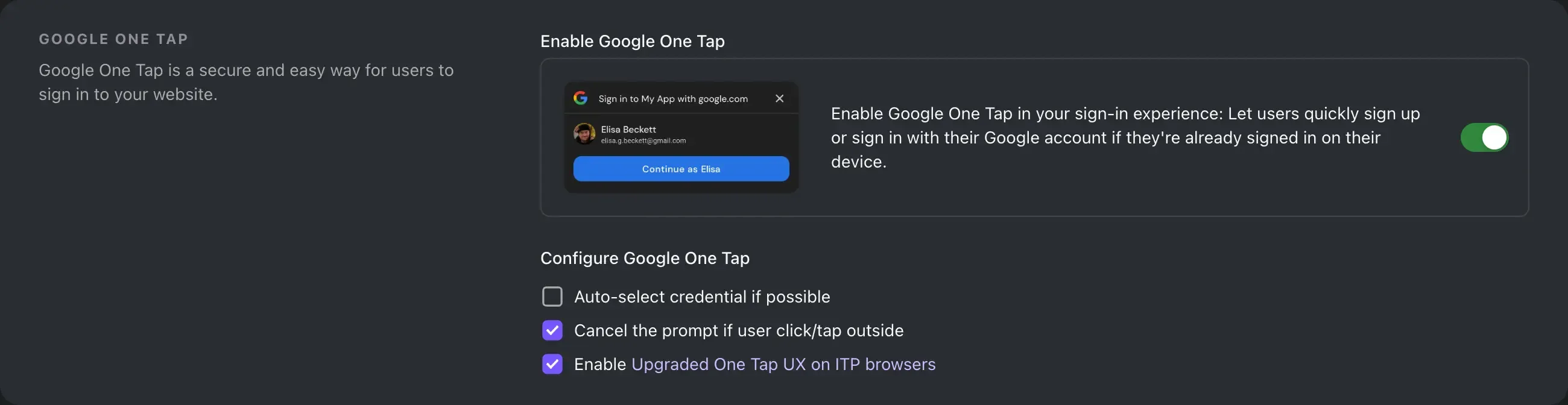

دعم Google One Tap

عندما تضيف Google كموصل اجتماعي، يمكنك الآن تمكين Google One Tap لتوفير تجربة تسجيل دخول سلسة لمستخدميك الذين لديهم حسابات Google.

توجه إلى إعدادات موصل Google في منصة Logto وقم بتشغيل خيار "Google One Tap".

لمعرفة المزيد حول Google One Tap، انظر تفعيل Google One Tap.

السماح بتخطي ربط الحساب اليدوي أثناء تسجيل الدخول

يمكنك العثور على هذا التكوين في المنصة -> تجربة تسجيل الدخول -> التسجيل وتسجيل الدخول -> تسجيل الدخول الاجتماعي -> الربط التلقائي للحساب.

عند تشغيل ذلك، إذا قام مستخدم بتسجيل الدخول باستخدام هوية اجتماعية جديدة للنظام، ويوجد حساب واحد فقط بنفس المعرف (مثل البريد الإلكتروني)، سيقوم Logto بربط الحساب مع الهوية الاجتماعية تلقائيًا بدلاً من مطالبة المستخدم بربط الحساب.

الموافقة على سياسات الشروط لتجربة تسجيل الدخول

أضفنا تكوينًا جديدًا للسماح لك بتعيين سياسة اتفاقية شروط الخدمة لتجربة تسجيل الدخول:

- تلقائي: يوافق المستخدمون تلقائيًا على الشروط بمواصلة استخدام الخدمة.

- التسجيل اليدوي فقط: يجب على المست�خدمين الموافقة على الشروط بوضع علامة في مربع أثناء التسجيل، ولا يحتاجون إلى الموافقة عند تسجيل الدخول.

- يدوي: يجب على المستخدمين الموافقة على الشروط بوضع علامة في مربع أثناء التسجيل أو تسجيل الدخول.

تحسينات المنصة

- أضفنا دليل Ruby وامتداد Chrome.

- عرض نقطة النهاية لمُصدر OIDC في نموذج تفاصيل التطبيق.

- تم إعادة تنظيم أدلة التطبيقات لتوفير تجربة أفضل للمطورين.

- الآن يمكنك عرض وتحديث خاصية

profileللمستخدم في صفحة إعدادات المستخدم. - تم تحسين تكامل تجربة المستخدم لتطبيقات الآلة للآلة.

- تم إصلاح خطأ تراجع يظهر تورمات خطأ في سجل التدقيق عندما تكون السجلات مرتبطة بالتطبيقات المحذوفة.

تحسينات أخرى

- أضفنا

hasPasswordإلى سياق المستخدم JWT المخصص. - موصل: يدعم موصل Google وAzure AD الآن مطالبة مخصصة

prompt. - دعم متطلبات مصادقة متعددة العوامل لكل منظمة:

- يمكن الآن لمنظمة أن تطلب من أعضائها إعداد مصادقة متعددة العوامل (MFA). إذا كانت منظمة لديها هذا الطلب ولم يكن لدى العضو إعداد MFA، فلن يتمكن العضو من جلب رمز الوصول للمنظمة.

- تتوفر لوحة تطوير بعد تسجيل الدخول إلى المعاينة الحية.

- أصبح الترميز اختياريًا الآن لـ

GET /api/organizations/{id}/users/{userId}/roles. إذا لم تقدم بارامترات الاستعلامpageوlimit، فسيقوم واجهة برمجة التطبيقات بإرجاع جميع الأدوار. - تمت إضافة حمولة بيانات تفاصيل المستخدم إلى حدث webhook

User.Deleted.