كيف يتم اختراق كلمات المرور الخاصة بك؟ وكيفية تحسين أمان كلمات المرور؟

في هذا المقال، قدمنا عدة طرق كلاسيكية لاختراق كلمات المرور، إلى جانب المبادئ الأساسية وراء هذه الأساليب. وبتناول هذه المفاهيم، قدمنا ممارسات من منظور حاملي كلمات المرور وأصحاب الحسابات حول كيفية تعزيز أمان كلمات المرور.

نرى غالبًا أخبارًا عن تسريب كلمات مرور المستخدمين لبعض التطبيقات المشهورة ذات قاعدة المستخدمين الكبيرة. قد تشعر أن هذا الحادث لا يتعلق بك لأنك لا تستخدم تلك التطبيقات، لكن الواقع ليس كذلك.

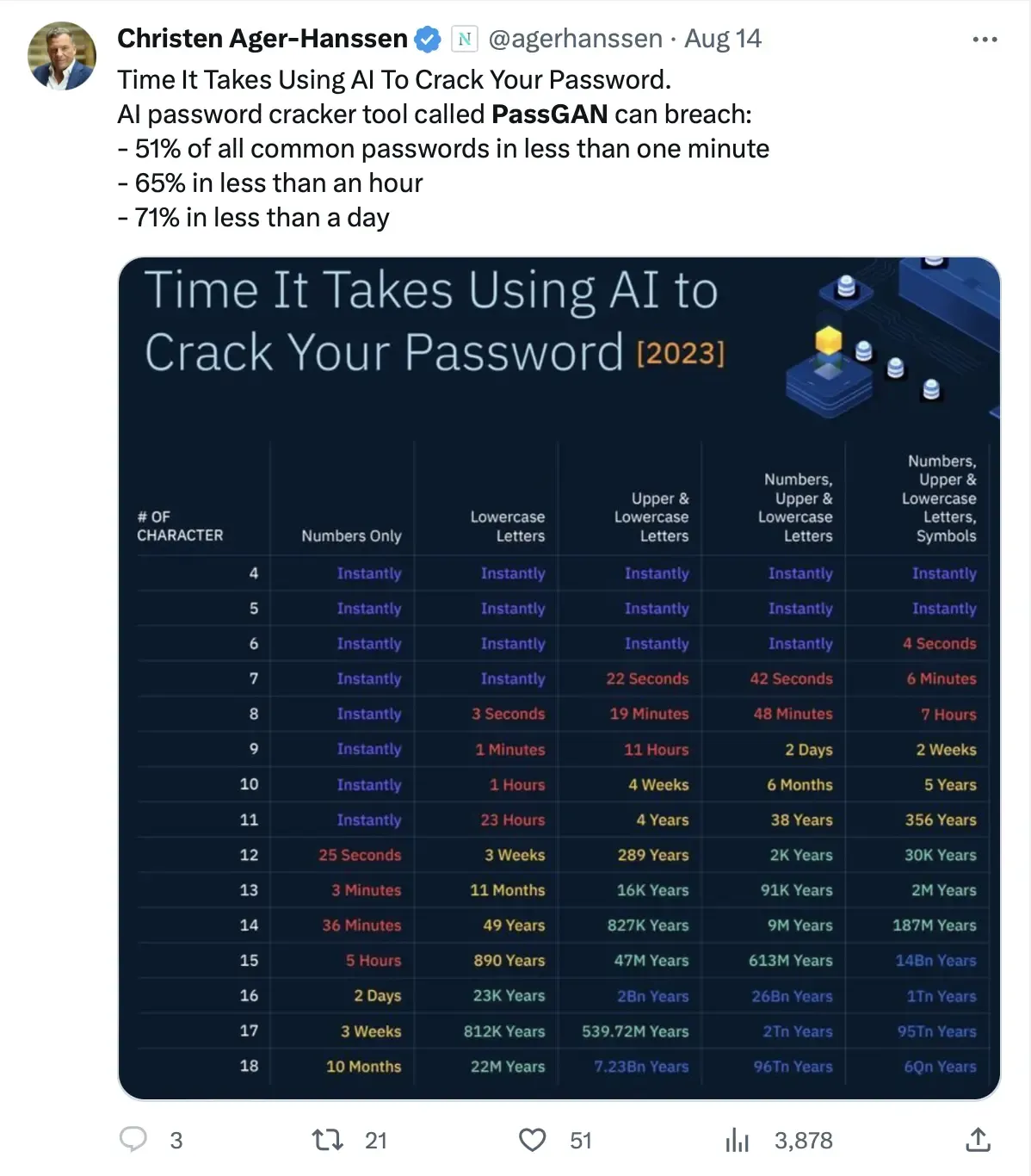

مؤخرًا، كانت هناك أخبار عن تسريع الذكاء الاصطناعي لسرعة اختراق كلمات المرور. لذلك أردنا فهم التفاصيل وراء ذلك ورؤية كيف يمكننا تحسين أمان كلمات المرور الخاصة بنا.

كيف يتم اختراق كلمات المرور؟

بشكل عام، تتم معالجة كلمات مرور الحسابات باستخدام خوارزميات تجزئة مختلفة ثم تخزينها في قواعد البيانات. يمكنك الرجوع إلى مدونتنا السابقة للحصول على فهم أفضل لتجزئة كلمات المرور. لسوء الحظ، يقوم بعض مزودي الخدمة الذين يفتقرون للمنطق السليم بتخزين كلمات المرور كنص عادي داخل قواعد البيانات الخاصة بهم. يمكن أن يؤدي هذا إلى أضرار أكبر في حال تسرب البيانات.

عن طريق حفظ كلمات المرور المجزأة، حتى مسؤولي قواعد البيانات لا يمكنهم الوصول إلى كلمة المرور الأصلية الخاصة بك، مما يعزز الأمان بشكل كبير. عند التحقق من صحة كلمة المرور المدخلة، يتم استخدام نفس خوارزمية التجزئة لمعالجة كلمة المرور المدخلة. يتم بعد ذلك مقارنة التجزئة الناتجة بالقيمة المخزنة في قاعدة البيانات. إذا كانت القيمتان متطابقتين، تعتبر كلمة المرور المدخلة صحيحة.

بعبارات بسيطة، يتضمن اختراق كلمات المرور توليد سلاسل تتماشى مع قواعد كلمة المرور المسموح بها. ثم يتضمن التحقق باستمرار من هذه السلاسل باستخدام الطريقة المذكورة أعلاه لكشف كلمة المرور النصية الصحيحة في النهاية.

الطرق الشائعة لاختراق كلمات المرور

في هذا القسم، سنقوم بتقديم ثلاث طرق شائعة لاختراق كلمات المرور.

هجوم القوة العمياء

هجمات القوة العمياء عادةً ما تُعد جميع الاحتمالات ضمن قواعد كلمة المرور المسموح بها وتجربها واحدًا تلو الآخر.

على سبيل المثال، يمكن للهواتف المحمولة تعيين كلمة مرور رقمية بطول 4 أرقام. هجمات القوة العمياء ستجرب جميع الاحتمالات واحدة تلو الأخرى من 0000، 0001، 0002، ...، وصولًا إلى 9999.

هجمات القوة العمياء تستغرق وقتًا طويلًا جدًا، بسبب العدد الكبير من المحاولات. لنفترض أن طول كلمة المرور هو $L$، وعدد الأحرف الممكنة لكل رقم من أرقام كلمة المرور هو $n$، فإن عدد الاحتمالات التي تحتاجها هجمات القوة العمياء لتجربتها هو $n^L$، وهو عدد كبير جدًا.

السبب في طلب العديد من كلمات المرور لتضمين مزيج من الأرقام، والحروف الكبيرة والصغيرة، والأحرف الخاصة، هو زيادة $n$، مما يزيد بشكل كبير من عدد الاحتمالات، وبالتالي يزيد من صعوبة اختراق كلمة المرور.

هجوم القاموس

هجمات القاموس تستغل كلمات من القواميس، وغالبًا ما يتم دمجها مع مسافات، وأرقام، ورموز خاصة وعناصر أخرى لتشكيل مجموعة متنوعة من كلمات المرور. هذه المجموعات تستخدم بعد ذلك لمحاولة مطابقة الكلمات المرورية.

يفضل العديد من الأفراد استخدام جمل ذات معاني واضحة ككلمات مرور لسهولة تذكرها. تثبت هجمات القاموس أنها وسيلة فعالة لاختراق كلمات المرور التي تتميز بهذه الخصائص.

هجوم جدول قوس قزح

جدول قوس قزح هو خريطة محسوبة مسبقًا لكلمات المرور النصية العادية إلى قيم التجزئة المقابلة لها. بمقارنة قيم التجزئة في قاعدة البيانات مباشرة مع تلك الموجودة في جدول قوس قزح، يمكن استخدام أي تطابقات للبحث مباشرة عن كلمة المرور الأصلية النصية واستردادها.

توفر جداول قوس قزح ميزة الوصول الفوري إلى كلمات المرور النصية إذا تم حساب قيمة التجزئة مسبقًا (وتسجيلها في جدول قوس قزح). ومع ذلك، من المهم ملاحظة أنه إذا لم يتم حساب قيمة التجزئة مسبقًا (وبالتالي ليست موجودة في الجدول)، لا يمكن استخدام جدول قوس قزح.

بالإضافة إلى الطرق الموضحة أعلاه، هناك العديد من التقنيات الأخرى التي لم يتم تغطيتها هنا. بشكل عام، يتم استخدام مزيج من هذه الطرق لاحتواء جميع كلمات المرور الممكنة ولتسريع عملية الاختراق.

كيفية تسريع عملية اختراق كلمات المرور؟

في القسم السابق، قمنا بتقديم بعض الأساليب الكلاسيكية لاختراق كلمات المرور بشكل موجز. من خلالها يمكننا تلخيص بعض الأفكار لتحسين سرعة أو معدل نجاح اختراق كلمات المرور.

لكسر كلمة مرور، غالبًا ما يتضمن الأمر خطوتين:

- تحديد فضاء البحث لكلمة المرور (توليد كلمات المرور الممكنة)

- استخدام خوارزمية التجزئة لتوليد تجزئات لكلمات المرور المحتملة التي تم الحصول عليها في الخطوة السابقة، ومقارنة هذه التجزئات بتجزئة كلمة المرور المطلوب كسرها

هجوم القاموس وهجوم جدول قوس قزح المذكورين أعلاه يحلان تحسينًا لهاتين الخطوتين على التوالي:

- هجوم القاموس يضيق فضاء البحث عن كلمات المرور. بالاعتماد على الافتراض أن "المستخدمين يميلون إلى إنشاء كلمات مرور باستخدام تركيبات الكلمات ذات المعاني الفعلية"، لا يتم تضمين كلمات مثل

zzzzفي ال�قاموس، ما يعني أنه لن يتم تجربتها ككلمات مرور محتملة. هذه الممارسة تشابه التمويه الاستباقي للإجابات الخاطئة. يشبه ذلك التعامل مع أسئلة الاختيار من متعدد، بينما قد لا تكون متأكدًا تمامًا من الخيار الصحيح، يمكنك تحديد أي الاختيارات هي بالتأكيد خاطئة. من خلال استبعاد هذه الاختيارات الخاطئة الواضحة، تتعزز فرصك في التخمين بشكل صحيح بين الخيارات المتبقية. - هجوم جدول قوس قزح يسرع زمن تنفيذ خوارزمية التجزئة. بالنسبة للأفراد الذين هم على دراية بهياكل البيانات، تكون عملية البحث عملية ذات تعقيد $O(1)$، ولا توجد عملية يمكن أن تكون أبسط من $O(1)$ من حيث تعقيد الزمن. في المقابل، تعقيد الزمن للخوارزميات المعتادة لتجزئة كالـ MD5 وSHA يكون $O(n)$، وهي أبطأ بشكل واضح من $O(1)$.

في الممارسة، تبدأ عملية تحسين عملية اختراق كلمات المرور أيضًا من المنظورين أعلاه. من الجدير بالذكر أن نظرًا للصغر النسبي لمساحة التحسين لتعقيد الزمن $O(n)$ لخوارزميات تجزئة السلاسل، يتم وضع المزيد من الاعتبارات في تحسين الأجهزة أو طرق الحوسبة، التي لن يتم التوسع فيها هنا.

كيف يساعد الذكاء الاصطناعي في اختراق كلمات المرور؟

في الجهد الكامل لاختراق كلمات المرور، يمتد دور الذكاء الاصطناعي إلى تعلم أنماط معينة وطرق البناء من كلمات المرور النصية المكشوفة. بعد ذلك، يمكن للذكاء الاصطناعي محاكاة هذه الأنماط لتوليد مجموعة من كلمات المرور المحتملة. بعد ذلك، يمكن للذكاء الاصطناعي استخدام خوارزميات التجزئة أو حتى أجهزة خاصة لتنفيذ عملية كسر كلمات المرور.

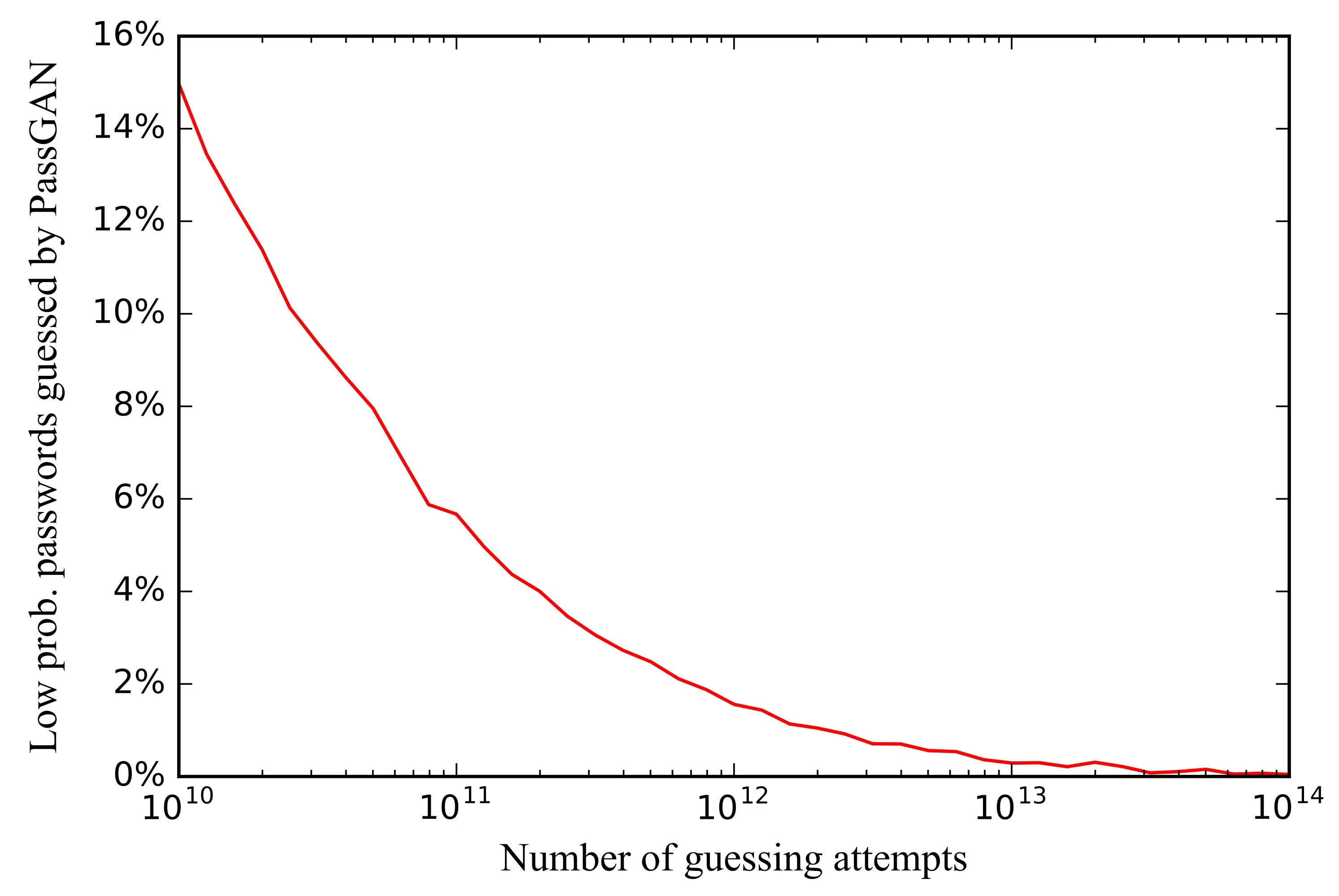

في الواقع، مقارنة بأدوات اختراق كلمات المرور الأخرى، يُعتبر PassGAN متفوقًا بشكل قاتل لأنه يمكن أن "يخمن كلمات المرور الأكثر احتمالًا في أسرع وقت ممكن"، وهو فكرة "تقليص مساحة البحث عن كلمات المرور الممكنة" التي ذكرناها أعلاه.

كيفية جعل كلمة المرور أكثر أمانًا؟

سنشرح كيفية حماية كلمات المرور من منظورين. هنا نبدأ ببساطة من كلمة المرور نفسها، دون مناقشة الوسائل الأخرى لضمان أمان الحساب، مثل المصادقة الثنائية (MFA) وما إلى ذلك.

من جهة مقدمي خدمات الهوية

بصفتهم مقدمي خدمات الهوية، يحتفظون بجميع كلمات مرور المستخدمين، مما يفرض عليهم مسؤولية حماية أمان هذه الكلمات. هنا بعض الخطط التي يمكن تنفيذها لتعزيز أمان كلمات مرور المستخدمين:

-

تجنب تخزين كلمات المرور كنص عادي: رغم أن هذا قد يبدو من البديهيات، إلا أن بعض مزودي الخدم�ة لا يزالون يخزنون كلمات المرور كنص عادي داخل قواعد البيانات الخاصة بهم. استخدام قيم التجزئة لتخزين كلمات المرور يضيف طبقة من الأمان؛ حتى لو تم اختيار القاعدة، سيحتاج القراصنة إلى جهد كبير لاختراق كلمات المرور المجزأة.

-

تطبيق حدود معدل على واجهة برمجة التطبيقات للتحقق من كلمات المرور: لنعد إلى عملية اختراق كلمات المرور المذكورة سابقًا. جزء لا يتجزأ من هذه العملية يتضمن "التحقق" مما إذا كانت كلمة المرور صحيحة. نظرًا لأن كلمات المرور موكولة إلى مقدمي خدمات الهوية، فإنهم هم الجهة الوحيدة المجهزة لتقديم واجهة برمجة التطبيقات للتحقق من كلمات المرور. من خلال تقليل تكرار الوصول إلى هذه الواجهة، يمكننا عرقلة القراصنة بسرعة تجربة كلمات مرور مختلفة، حتى لو كانوا يمتلكون تخمينات لكلمات المرور ذات احتمال عالي.

-

فرض تركيبات كلمات مرور أكثر تعقيدًا: على سبيل المثال، كما ذكر سابقًا، تساهم تنوع الأحرف الأكبر داخل كلمات المرور بطول معين في زيادة التعقيد. بالإضافة إلى ذلك، باستخدام تقنيات الذكاء الاصطناعي المشابهة لتلك التي نوقشت سابقًا، يمكن أيضًا تمكين تقييم أمان كلمات المرور قبل تقديمها. إذا تم اعتبار كلمة المرور ضعيفة، يمكن تذكير المستخدمين باختيار بديل أكثر قوة.

من منظور المستخدمين

بصفتهم مالكي الحسابات والأصول الرقمية المرتبطة بها، يحتاج المستخدمون إلى إيلاء أقصى درجات الاهتمام لضمان أمان كلمات مرور حساباتهم.

-

تجنب استخدام نفس كلمة المرور على مواقع مختلفة: بعد الحصول على كلمات المرور من بعض المواقع، يحاول العديد من القراصنة استخدام تلك الحسابات للوصول إلى مواقع أخرى. إذا كانت هناك حسابات متعددة لخدمات مختلفة تستخدم نفس كلمة المرور، فقد يكون هناك خطر فقدان الحسابات وتسرب المعلومات في السيناريو المذكور آنفًا.

-

اختيار كلمات مرور عشوائية بشكل تام عندما يكون ذلك ممكنًا: يساعد هذا النهج في تجنب إعادة استخدام الأنماط الشائعة لكلمات المرور التي يستخدمها معظم الناس (كما ذكر سابقًا، باستخدام جمل باللغة الإنجليزية)، مما يعقد جهود القراصنة "لتقليص مساحة البحث عن كلمات المرور" وزيادة مستوى تعقيد كلمات المرور.

بصفتها مزود البنية التحتية لخدمات الهوية، قامت Logto بتنفيذ العديد من أفضل الممارسات المذكورة أعلاه لحماية أمان حسابات المستخدمين. يمكن بذلك للمستخدمين التفاعل مع التطبيقات المختلفة دو�ن القلق من فقدان الحسابات، بينما يمكن لمقدمي الخدمات عبر الإنترنت ضمان أمان بيانات المستخدمين مع بذل جهدًا قليلًا، مما يمكنهم من التركيز على أنشطتهم التجارية الأساسية.