استكشاف المصادقة متعددة العوامل: نظرة على المصادقة من منظور المنتج

تفكيك المصادقة متعددة العوامل (MFA) من خلال تحليل مكوناتها الأساسية، وعمليات المستخدمين، والمبادئ الإرشادية الأساسية.

في العالم الرقمي، إذا كان يتم استخدام كل تطبيق بنفس الطريقة لتسجيل الدخول، فهل يمكننا توفير الوقت والموارد من خلال تبسيط كيفية إثبات هويتنا؟ يبدو ممكنًا، أليس كذلك؟ تمامًا كما عندما تستخدم "متابعة مع Google" لكل شيء، أو مجرد بريد إلكتروني واحد وكلمة مرور لكل الأشياء الخاصة بك.

لكن القصة الحقيقية أكثر إثارة. كل تطبيق لديه طريقته الفريدة للتأكد من أنك أنت فعلاً من يقوم بتسجيل الدخول. نضع جهدًا في عملية التحقق هذه للحفاظ على الأمان، وتوازن تجارب المستخدمين، واحترام التفضيلات الخصوصية لكل مستخدم.

نظرًا لعدم وجود صيغة سحرية للجميع، دعونا نقوم بتفكيك كيفية عمل التحقق ونصمم تصميمات تناسب الخدمة.

الأساسيات: جزءان من عملية المصادقة

المصادقة، الكلمة الفاخرة للتحقق من هويتك، تتكون من شيئين: معرف وعامل التحقق.

فكر في المعرف كأنك تقول "مرحبًا، أنا سارة." قد تفكر، "أوه، هذه سارة، رائع." لكن الأشخاص الأمنيون يسألون، "هل هذه سارة حقًا؟ هل تمتلك سارة المؤهلات اللازمة للوصول؟" وهنا يأتي دور عامل التحقق. دعونا نضع هذا في مصطلحات التقنية.

المعرفات: هويتك الرقمية

المعرفات تحدد ما يمكن للمستخدم الوصول إليه. نظرًا لأن الموارد نادرة دائمًا، هويتك هي مرورك الفريد. الخطوة الأولى: أدخل معرفك في صفحة تسجيل الدخول. لكن لن نستخدم الاسم المستعار أو الاسم الكامل - فهذا يمثل عبء بحث ينتظر حدوثه. يمكن استخدام المعرفات التالية:

-

معرف المستخدم: ثابت من الناحية التقنية وفريد. يشبه للإدارة الإدارية، لكن المستخدمين لن يتذكروا هذه المعرفات لكل منتج.

-

اسم المستخدم: صيغة سهلة للاستخدام لمعرفة المستخدم. إنه فريد ولا يمكن تكراره في نظا�م الحساب. المنصات الاجتماعية تخصص الملفات الشخصية، لكن للحفاظ على استقرار التعرف، يجب أن يكون اسم المستخدم. تغييرات محدودة، ربما حتى بتكلفة.

-

رقم الهوية: مثل بطاقات الهوية، أو بطاقات الخصم، أو أرقام بطاقات البنوك، هي معرفات قوية وفريدة. على الرغم من أنها ليست سهلة التذكر، إلا أنها يمكن استعادتها كآلية احتياطية موثوقة إذا نسيت معرفك الرئيسي.

-

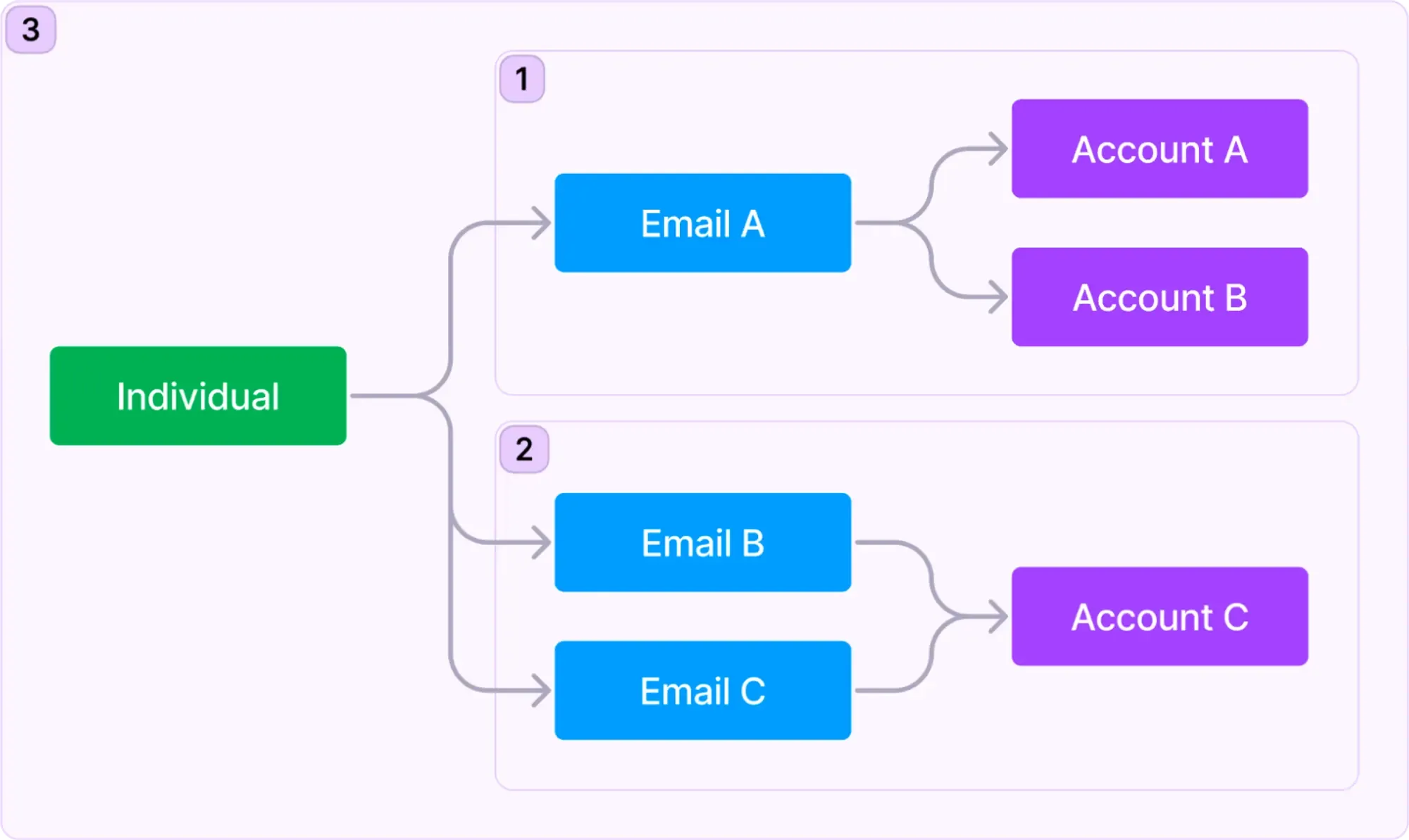

البريد الإلكتروني أو رقم الهاتف: على عكس اسم المستخدم الذي يمكن أن ينسى غالبًا من الذاكرة، تكون معلومات الاتصال أكثر سهولة في التذكر. استخدام البريد أو رقم الهاتف كمعرف يمنع المستخدمين الذين ظلوا غير نشطين أو تم استدعاؤهم على المدى الطويل من نسيان هويتهم، مما يقلل من خطر فقدهم المحتمل. رغم أن هذه الراحة سهلة الاستخدام، إلا أن إدارة التفاعل بين "الأفراد، البريد الإلكتروني، والحسابات" يمكن أن تعقد بنية المنتج. فكر في انستغرام: (1) يتمكن من استخدام حسابات متعددة باستخدام بريد إلكتروني واحد؛ (2) يمكن إضافة عناوين بريد إلكتروني متعددة إلى ملف تعريف انستغرام لتسجيل الدخول أو الاسترداد؛ (3) يسمح انستغرام بتسجيل الدخول المتزامن عبر الحسابات، بغض النظر عن تطابق البريد الإلكتروني. في حين أن الحسابات عادةً ما تكون لها موارد منفصلة، يسمح انستغرام بدمج معلومات الحساب، مما يعزز من التحقق الشامل، والإعلانات المستهدفة، والتوصيات المخصصة.

عوامل التحقق

عوامل المصادقة هي الحركات التي تثبت أنك حقًا أنت. هناك الكثير من العوامل التي تنقسم بناءً على الخصائص للاختيار منها:

| ماذا يعني | عوامل التحقق | |

|---|---|---|

| المعرفة | شيء تعرفه | كلمة السر، رمز التحقق البريدي، رمز النسخ الاحتياطي |

| الملكية | شيء لديك | رمز التحقق عبر الرسائل القصيرة، OTP من تطبيق المصادقة، OTP عبر الأجهزة (مفتاح الأمان)، البطاقة الذكية |

| الوراثة | شيء أنت هو | مثل بصمات الأصابع، معرف الوجه |

نظريًا، يمكنك مزج هذه عوامل التحقق مع أي معرف لإثبات أنك هو أنت. شائع: عنوان البريد الإلكتروني (المعرف) ورمز التحقق البريدي (العامل). ولكن يمكنك مزجه: عنوان البريد الإلكتروني (المعرف) ورمز التحقق عبر الرسائل القصيرة (العامل).

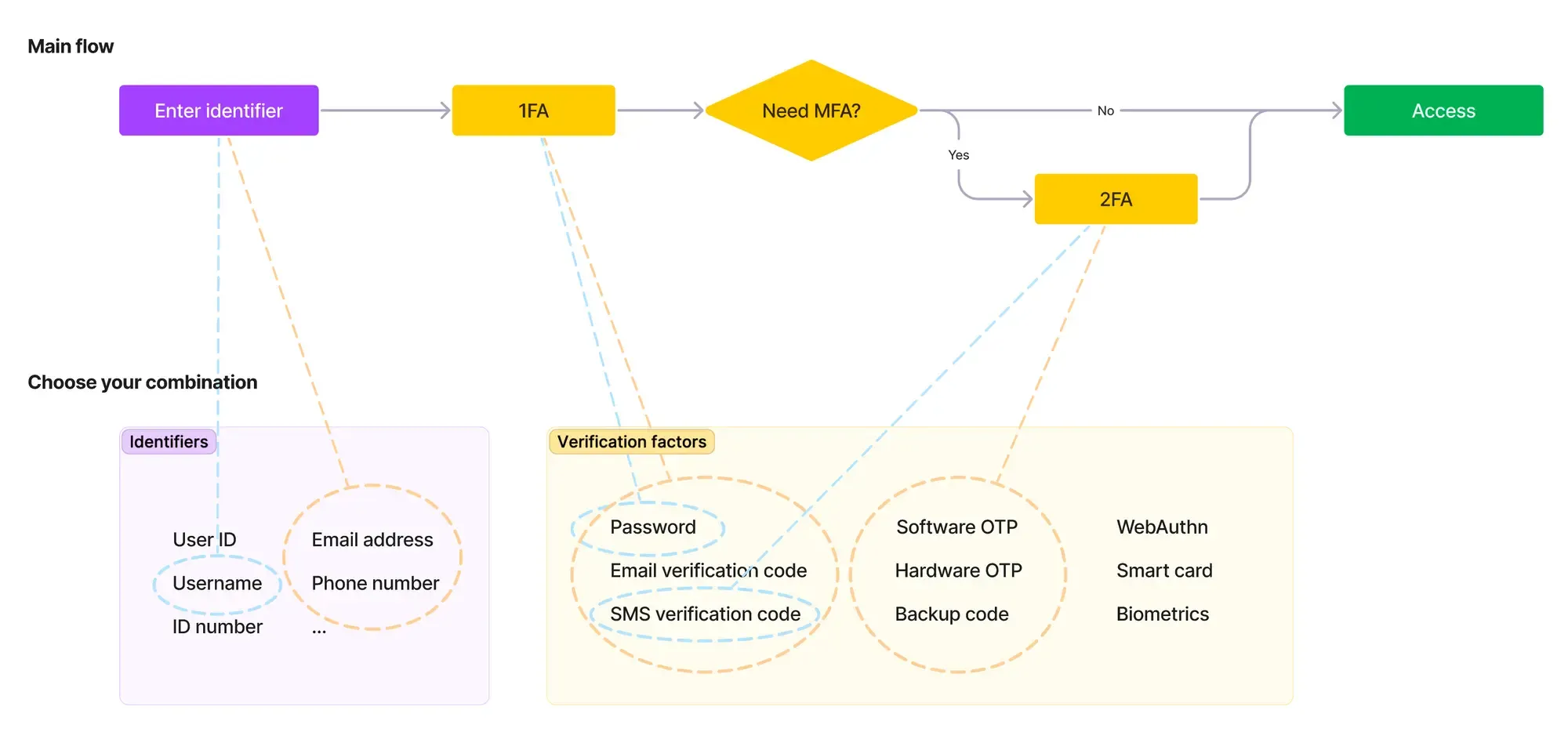

لأن الشر يتربص، عامل واحد ليس بقدر كاف. يأتي هنا دور المصادقة متعددة العوامل (MFA). عندما تسجل الدخول، خطوة المصادقة الأولى (1FA) ضرورية، لكن يمكن أن يكون هناك خطوات أكثر، وبالتالي ال�ثانية (2FA) وحتى الثالثة. بالإضافة إلى ذلك، عندما تطلب الوصول إلى الموارد الهامة داخل التطبيق، يتطلب منك إعادة التحقق من هويتك. توفر هذه الطبقات الإضافية أمانًا معززًا ضد الفاعلين الخبثاء. هذا النطاق الكامل هو MFA.

تصميم عملية المصادقة الخاصة بك

العودة إلى البداية - لماذا كل تطبيق لديه مزيج مختلف من المعرفات وعوامل المصادقة؟ الأمر يتعلق بتجربة المستخدم.

كونك صارمًا للغاية مع التحقق يمكن أن يجعل المستخدمين يشعرون بالإزعاج، متفكرين، "لماذا أصبح هذا الأمر صعبًا؟" كنت مراخيًا جدًا يمكن أن يؤدي إلى حسابات مخترقة وفوضى. إذًا، من هو المضايق؟

ثلاثة مبادئ الكوريجرافي:

ضمان قدرة المستخدمين الحقيقيين على الدخول

الناس أحيانًا ينسون المعرفات أو يفقدون خطوات التحقق. للحد من أعباء الدعم المحتملة، نحن بحاجة �إلى طرق للمساعدة:

- توفير عوامل متنوعة للتحقق - عادة ما يكون هناك على الأقل اثنان للMFA. لأن البيومترية رائعة، ولكنها لا تعمل عند عدم التعرف عليها؛ أحيانًا قد يفقد المستخدمون الأجهزة.

- توفير خيارات لاستعادة التحقق - مثل "هل نسيت كلمة السر" أو العثور على معرفك مرة أخرى. ومع ذلك، قبل الاسترداد، يتطلب أيضًا التحقق من الهوية الأولية قبل الذي يختلف عادة عن عملية تسجيل الدخول.

- توفير معلومات الاتصال للاسترداد من خلال خدمة العملاء أو المشرفين كخيار احتياطي.

التحقق بدون ثغرات

التحقق ليس مثاليًا، و المصادقة الثنائية ليست دائمًا أكثر أمانًا. تذكر:

- في مسار MFA، يجب أن تكون الخطوة الثانية من المصادقة تتميز بخصائص مختلفة (المعرفة/الملكية/الوراثة) عن الأولى. على سبيل المثال، استخدام "كلمة السر (المعرفة)" ك1FA و "OTP من تطبيق المصادقة (الملكية)" ك2FA يمكن أن يوقف مختلف الفجوات الأمنية.

- لا يمكن أن تتجنب طرق الاسترداد الMFA. على سبيل المثال، إذا كنت يمكنك "نسيت كلمة السر" عبر الرسائل القصيرة، لا يمكنك أيضًا استخدام الرسائل القصيرة كعامل مصادقة ثانٍ. خيار آخر هو إضافة 2FA إلى عملية "نسيت كلمة السر"، على الرغم من أن ذلك قد يبدو معقدًا.

- التفكير في وقت توقف الكود أو تحديد المعدل. بعد محاولات تحقق متعددة غير صحيحة، تقييد معدل التحقق اللاحق. وعدم السماح بفترات ممتدة بين الخطوات في التحقق متعدد الخطوات.

توازن تجربة المستخدم

ليس كل إجراء يتطلب 1FA أو 2FA. الأمر يتعلق بالموقف، وليس دائمًا اتباع نفس الخطوات.

- تقديم قدرة مخصصة لأدوار مختلفة: ضمان أمان الموارد هو في الأساس مسؤولية المنتج، ولكنها أيضًا واجب فردي. يمكن تخصيص استراتيجيات فرض الMFA بناءً على طبيعة الخدمة: الMFA العامة في التطبيقات، الMFA المدفوعة من قبل المنظمة، والMFA المبنية على قرار المستخدم.

- الاستفادة من الMFA التكيفي: للسيناريوهات التي تنطوي على مخاطر محتملة أو عمليات ذات stakes العالية، يكون فرض التحقق أمرًا عمليًا. في المقابل، قد تبرر البيئات الآمنة أو العمليات منخفضة المخاطر الوصول المبسط من خلال الحفاظ على الجلسات، وتقليل خطوات التحقق، أو حتى الوصول الضيف. من الجدير بالذكر أن ذلك يعتمد على سياق المستخدم.

- البيئات غير الآمنة: مثل الأجهزة الجديدة، أو المواقع السفرية غير المألوفة، أو عناوين الIP غير الموثوقة.

- الإجراءات الحساسة: مثل الوصول إلى البيانات المشفرة، أو المعاملات المالية الكبيرة، أو تغيير طرق التحقق.

للتفاصيل، تحقق من إرشادات مستويات ضمان المصادقة (AAL) من NIST.

ملاحظات الختام

بينما ننهي استكشافنا للمصادقة و التحقق متعدد العوامل (MFA)، نأمل أن تكون قد اكتسبت رؤى حول الدور الحيوي الذي تلعبانه في حياتنا الرقمية. يمزج الMFA بين المعرفات وعوامل التحقق، ويخلق درعًا قويًا يحافظ على الوصول الآمن أثناء تقديم تفاعلات سهلة الاستخدام.

الأخبار المثيرة هي أن الMFA من Logto تلوح في الأفق. للأفراد والشركات، يضمن Logto تفاعلات آمنة عبر الإنترنت.