روبوتات OTP: ما هي وكيفية منع الهجمات

تعرف على ما هي روبوتات OTP، وكيف تستغل كلمات المرور لمرة واحدة مع حالات واقعية، واستراتيجيات لحماية عملك من هذه التهديدات السيبرانية. يوفر هذا الدليل نصائح قابلة للتنفيذ للمهنيين في تطوير المنتجات وإدارة المؤسسات.

مع الاعتماد المتزايد على الخدمات عبر الإنترنت، أصبح التحقق متعدد العوامل (MFA) خط دفاع حاسم ضد الهجمات السيبرانية. من بين العناصر الأكثر استخدامًا على نطاق واسع في MFA هو كلمة المرور لمرة واحدة (OTP)، وهي رمز مؤقت وفريد يهدف لحماية الحسابات من الوصول غير المصرح به. ومع ذلك، لم تعد كلمات المرور لمرة واحدة معصومة كما كانت تبدو من قبل. موجة جديدة من الأنشطة الإجرامية السيبرانية التي تشمل روبوتات OTP تتحدى فعاليتها وتشكل تهديدًا خطيرًا للشركات والأفراد على حد سواء.

فهم كيفية عمل روبوتات OTP، وطرق هجماتها، واستراتيجيات الدفاع ضدها أمر ضروري. سيوضح هذا الدليل الآليات وراء روبوتات OTP ويقدم خطوات تنفيذية يمكن لمؤسستك اتخاذها لتعزيز الأمان.

ما هو كلمة المرور لمرة واحدة؟

كلمة المرور لمرة واحدة (OTP) هي رمز فريد حساس للوقت يستخدم للمصادقة للاستخدام الفردي. يتم إنتاجه من خلال الخوارزميات بناءً على مزامنة الوقت أو الحسابات التشفيرية، وتوفر OTPs طبقة إضافية من الأمان لأنظمة تسجيل الدخول أو أنظمة التحقق متعدد العوامل (MFA).

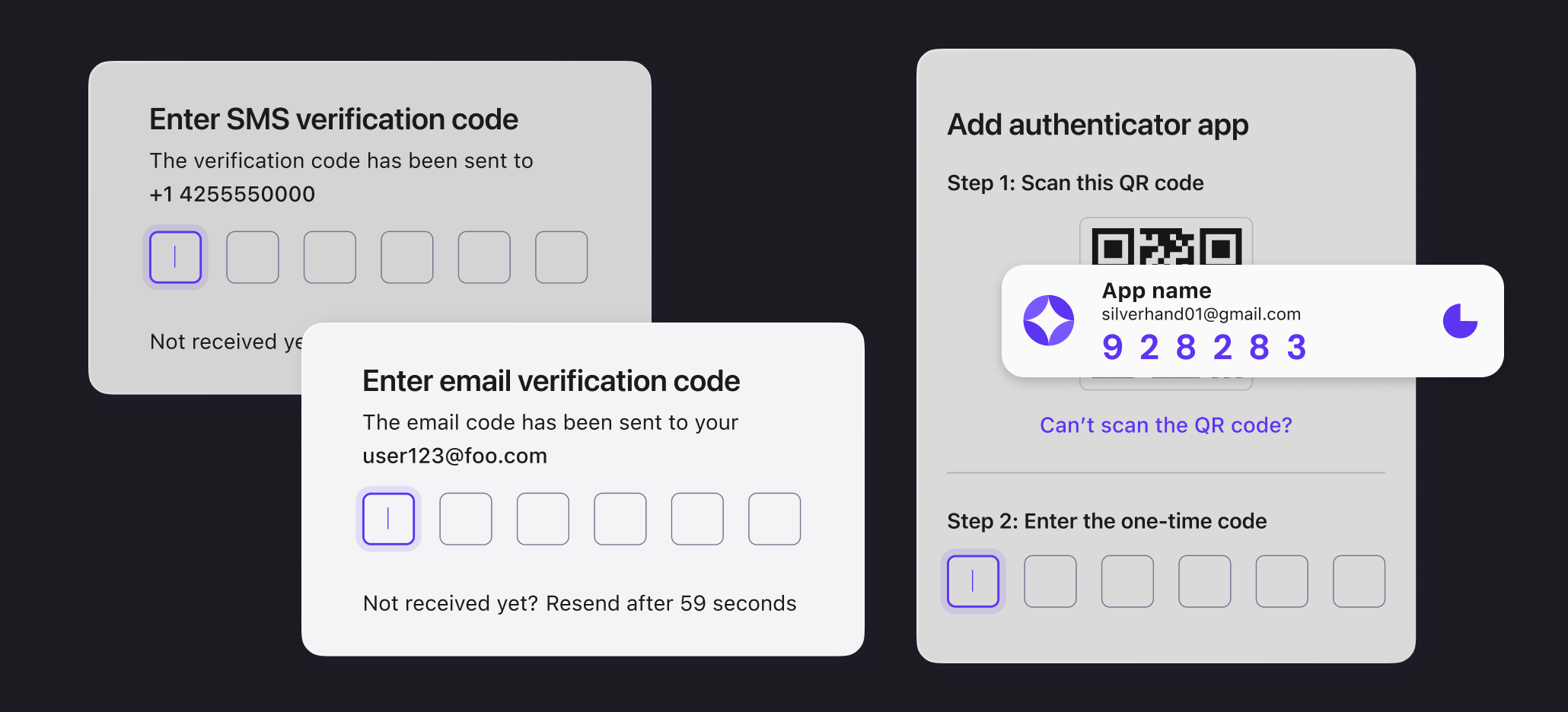

يمكن تسليم OTPs بطرق متنوعة:

- الأكواد النصية: يتم إرسالها عبر الرسائل النصية أو الصوتية.

- أكواد البريد الإلكتروني: يتم إرسالها مباشرة إلى بريد المستخدم الإلكتروني.

- تطبيقات المصدق: تم إنتاجها محليًا من خلال خدمات مثل Google Authenticator أو Microsoft Authenticator.

تعزز طبيعتها قصيرة العمر الأمان، حيث تنتهي صلاحية الأكواد التي يتم توليدها من التطبيقات عادةً في غضون 30 إلى 60 ثانية، بينما تدوم الأكواد النصية أو البريدية من 5 إلى 10 دقائق. هذه الوظيفة الديناميكية تجعل OTPs أكثر أمانًا بكثير من كلمات المرور الثابتة.

ومع ذلك، يكمن الضعف الأساسي في طريقة توصيلها، حيث يمكن للمهاجمين استغلال ضعف النظام أو خطأ بشري لاعتراضها. على الرغم من هذا الخطر، تظل OTPs أداة موثوقة وفعالة لتعزيز الأمان عبر الإنترنت.

ما هو دور OTPs في MFA؟

فهم التحقق متعدد العوامل (MFA) أمر بالغ الأهمية في البيئة الرقمية اليوم. يعزز MFA الأمان عن طريق مطالبة المستخدمين بالتحقق من هويتهم من خلال عوامل متعددة، مما يضيف طبقة حماية إضافية لمنع الوصول غير المصرح به.

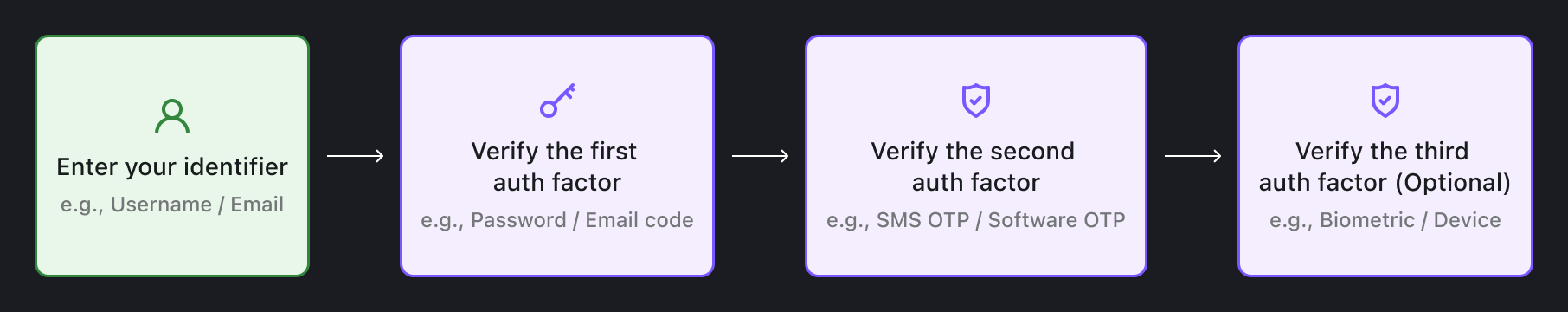

تتضمن عملية التحقق متعدد العوامل النموذجية الخطوات التالية:

- معرف المستخدم: هذه هي الطريقة التي يتعرف بها النظام على المستخدمين. يمكن أن يكون اسم مستخدم، عنوان بريد إلكتروني، رقم هاتف، معرف مستخدم، أو حتى هوية اجتماعية.

- العامل الأول للتحقق: الأكثر شيوعًا، هو كلمة مرور، ولكن يمكن أن يكون أيضًا OTP بريد إلكتروني أو OTP رسالة نصية.

- العامل الثاني للتحقق: تستخدم هذه الخطوة طريقة مختلفة عن الأولى، مثل OTP الرسائل النصية القصيرة، OTP تطبيق المصدق، المفاتيح الأمنية الفيزيائية، أو البيومتريات مثل بصمات الإصبع والتعرف على الوجه.

- طبقة التحقق الثالثة الاختيارية: في بعض الحالات، يتم إضافة طبقة إضافية. على سبيل المثال، تسجيل الدخول إلى حساب Apple على جهاز جديد قد يتطلب تحقيقًا إضافيًا.

تعزز هذه العملية المتعددة الطبقات الأمان بشكل كبير، حيث سيحتاج المهاجم إلى تجاوز كل طبقة للوصول إلى الحساب.

عادة ما يعتمد MFA على ثلاثة فئات من عوامل التحقق:

| ماذا يعني ذلك | عوامل التحقق | |

|---|---|---|

| المعرفة | شيء تعرفه | كلمات المرور، OTPs البريد الإلكتروني، أكواد النسخ الاحتياطي |

| الحيازة | شيء لديك | OTPs الرسائل النصية القصيرة، OTPs تطبيق المصدق، المفاتيح الأمنية، البطائق الذكية |

| الوراثة | شيء أنت | البيومتريات مثل بصمات الأصابع أو هوية الوجه |

من خلال دمج هذه الأساليب، ينشئ MFA دفاعًا قويًا ضد الوصول غير المصرح به. يكفل أنه حتى إذا تعرضت إحدى الطبقات للخطر، يظل الأمان العام للحساب سليمًا، ويوفر للمستخدمين حماية محسنة في عالم متزايد الترابط.

ما هي روبوتات OTP؟

روبوتات OTP هي أدوات تلقائية مصممة خصيصًا لسرقة كلمات المرور لمرة واحدة (OTPs). خلافًا للهجمات التخمين القوي، تعتمد هذه الروبوتات على الخداع والتلاعب، مستغلةً الأخطاء البشرية أو تكتيكات الهندسة الاجتماعية أو نقاط الضعف في النظام لتجاوز البروتوكولات الأمنية.

بالنظر إلى عملية التحقق الشائعة "البريد الإلكتروني (كمعرف) + كلمة المرور (كخطوة الت�حقق الأولى) + OTP البرنامج/الرسائل النصية (كخطوة التحقق الثانية)" كمثال، يتكشف الهجوم عادة في الخطوات التالية:

- يصل المهاجم إلى صفحة تسجيل الدخول إلى التطبيق أو API، تمامًا مثل المستخدم العادي.

- يدخل المهاجم بيانات اعتماد ثابتة للضحية، مثل بريدهم الإلكتروني وكلمة المرور. غالبًا ما يتم الحصول على هذه البيانات من قواعد البيانات لمعلومات المستخدم المكتشفة والمتاحة للبيع عبر الإنترنت. يميل العديد من المستخدمين إلى إعادة استخدام كلمات المرور عبر منصات مختلفة، مما يعرضهم لمزيد من الضعف. بالإضافة إلى ذلك، تُستخدم تقنيات التصيد بشكل متكرر لخداع المستخدمين للكشف عن تفاصيل حساباتهم.

- باستخدام روبوت OTP، يعترض المهاجم أو يسترجع كلمة المرور لمرة واحدة للضحية. داخل الإطار الزمني الصالح، يقومون بتجاوز عملية التحقق المكونة من خطوتين.

- بمجرد أن يصل المهاجم إلى الحساب، قد يواصل نقل الأصول أو المعلومات الحساسة. ليتأخر اكتشاف الضحية للاختراق، غالبًا ما يتخذ المهاجمون خطوات مثل حذف تنبيهات الإشعارات أو غيرها من إشارات التحذير.

الآن، دعونا نستكشف بمزيد من التفصيل كيفية تنفيذ روبوتات OTP والآليات التي تمكنهم من استغلال هذه الضعف.

كيف تعمل روبوتات OTP؟

فيما يلي بعض التقنيات الأكثر شيوعًا التي تستخدمها روبوتات OTP، موضحة بجانب أمثلة واقعية.

روبوتات التصيد الاحتيالي

التصيد الاحتيالي هو واحدة من أكثر الطرق شيوعًا المستخدمة بواسطة روبوتات OTP. إليك كيف يعمل:

-

الطعم (الرسالة الاحتيالية): الضحية يتلقى رسالة بريد إلكتروني أو نصية مزيفة تدعي أنها من مصدر موثوق، مثل مصرفهم، منصة التواصل الاجتماعي، أو خدمة عبر الإنترنت مشهورة. الرسالة تدعي عادةً وجود مشكلة عاجلة، مثل محاولة تسجيل دخول مشبوهة، مشكلة دفع، أو تعليق حساب، مما يضغط على الضحية لاتخاذ إجراء فوري.

-

صفحة تسجيل دخول زائفة: الرسالة تحتوي على رابط يوجه الضحية إلى صفحة تسجيل دخول زائفة مصممة لتبدو تمامًا مثل الموقع الرسمي. هذه الصفحة تم إعدادها بواسطة المهاجمين لالتقاط بيانات اعتماد تسجيل الدخول للضحية.

-

سرقة البيانات وتشغيل MFA: عندما يدخل الضحية اسم مستخدم وكلمة مرورهم في الصفحة الزائفة، يستخدم روبوت التصيد الاحتيالي بسرع�ة هذه البيانات المسروقة لتسجيل الدخول إلى الخدمة الحقيقية. تحاول عملية تسجيل الدخول هذه بعد ذلك تشغيل طلب التحقق متعدد العوامل (MFA)، مثل كلمة مرور لمرة واحدة (OTP) تُرسل إلى هاتف الضحية.

-

خداع الضحية للحصول على OTP: يخدع روبوت التصيد الاحتيالي الضحية لتقديم OTP عن طريق عرض دعوة على الصفحة الزائفة (مثل "يرجى إدخال الرمز المرسل إلى هاتفك للتحقق"). معتقدًا أن هذا إجراء مشروع، يدخل الضحية كلمة المرور لمرة واحدة، غير مدرك أنه يُعطي المهاجم كل ما يحتاجه لإكمال تسجيل الدخول إلى الخدمة الفعلية.

على سبيل المثال، في المملكة المتحدة، تم استخدام أدوات مثل "قطاع SMS بانديتس" لتنفيذ هجمات تصيد متطورة عبر الرسائل النصية. هذه الرسائل تحاكي الاتصالات الرسمية، لخداع الضحايا للكشف عن بيانات اعتماد حساباتهم. بمجرد تعرض البيانات للخطر، تمكن "قطاع SMS بانديتس" المجرمين من تجاوز التحقق متعدد العوامل (MFA) عن طريق بدء سرقة OTP. بشكل مقلق، تحقق هذه الروبوتات معدل نجاح يصل إلى حوالي 80% بمجرد إدخال رقم هاتف الهدف، مما يبرز الفعالية الخطيرة لمثل هذه مخططات التصيد.

روبوتات البرمجيات الخبيثة

روبوتات OTP القائمة على البرمجيات الخبيثة تشكل تهديدًا خطيرًا، حيث تستهدف الأجهزة مباشرة لاعتراض OTPs المستندة إلى الرسائل النصية. إليك كيف يعمل:

- الضحايا يقومون بتنزيل التطبيقات الضارة دون علمهم: يقوم المهاجمون بإنشاء تطبيقات تبدو كبرمجيات شرعية، مثل أدوات البنوك أو الإنتاجية. غالبًا ما يقوم الضحايا بتثبيت هذه التطبيقات الزائفة من خلال الإعلانات المضللة، متاجر التطبيقات غير الرسمية، أو روابط التصيد المرسلة عبر البريد الإلكتروني أو الرسائل النصية.

- البرمجيات الخبيثة تحصل على أذونات الحساسة: بمجرد التثبيت، يطلب التطبيق أذونات للوصول إلى الرسائل النصية، الإشعارات، أو البيانات الحساسة الأخرى على جهاز الضحية. يمنح العديد من المستخدمين، غير مدركين للخطر، هذه الأذونات دون الاستشعار الحقيقي لنوايا التطبيق.

- البرمجيات الخبيثة تراقب وتسرق OTPs: تعمل البرمجيات الخبيثة بصمت في الخلفية، تراقب الرسائل النصية الواردة. عندما يتم استلام OTP، تقوم البرمجيات الخبيثة تلقائيًا بإعادة توجيهها إلى المهاجمين، مما يمنحهم القدرة على تجاوز التحقق الثنائي.

كشف تقرير عن حملة استهدفت بسرقة رسائل نصية OTP عبر تطبيقات أندرويد ضارة https://thehackernews.com/2024/07/cybercriminals-deploy-100k-malware.html، بما في ذلك OTPs، حيث أثرت على 113 دولة، مع تضرر الهند وروسيا بشكل أكبر. وجدت أكثر من 107,000 عينة برمجيات خبيثة. قد تستخدم الهواتف المصابة دون علم أصحابها للتسجيل في الحسابات وجمع OTPs التحقق الثنائي، مما يشكل مخاطر أمانية جدية.

استبدال SIM

من خلال استبدال SIM، يستولي المهاجم على رقم هاتف الضحية بخداع مزودي الاتصالات. كيف يعمل:

- انتحال الشخصية: يجمع المهاجم معلومات شخصية عن الضحية (مثل الاسم، تاريخ الميلاد، أو تفاصيل الحساب) عبر التصيد، الهندسة الاجتماعية، أو تسريبات البيانات.

- الاتصال بالمزود: باستخدام هذه المعلومات، يتصل المهاجم بمزود الاتصالات للضحية، متظاهرًا بأنه الضحية، ويطلب استبدال بطاقة SIM.

- الموافقة على النقل: يتم خداع المزود لنقل رقم الضحية إلى بطاقة SIM جديدة يسيطر عليها المهاجم.

- اعتراض: بمجرد اكتمال النقل، يحصل المهاجم على إمكانية الوصول إلى المكالمات، الرسائل، وOTPs المستندة إلى الرسائل النصية، مما يسمح لهم بتجاوز الإجراءات الأمنية لحسابات البنوك، البريد الإلكتروني، والخدمات الحساسة الأخرى.

ترتفع هجمات استبدال SIMم بشكل كبير، مما يسبب أضرارًا مالية كبيرة. في عام 2023 وحده، حققت FBI في 1,075 حادثة استبدال SIM، مما أدى إلى خسائر بقيمة 48 مليون دولار.

روبوتات المكالمات الصوتية

تستخدم الروبوتات الصوتية تقنيات الهندسة الاجتماعية المتقدمة لخداع الضحايا للكشف عن OTPs الخاصة بهم. هذه الروبوتات مجهزة بنصوص لغوية معدة مسبقًا وخيارات صوتية قابلة للتخصيص، مما يسمح لها بتقليد مراكز الاتصال الشرعية. من خلال التظاهر بأنهم كيان موثوق، يوجهون الضحايا للكشف عن الرموز الحساسة عبر الهاتف. كيف يعمل:

- الروبوت يجري المكالمة: يتصل الروبوت بالضحية، متظاهرًا بأنه من مصرفهم أو مزود خدمة. يبلغ الضحية بوجود "نشاط مشبوه" تم اكتشافه على حسابهم لإثارة الإلحاحية والخوف.

- طلب التحقق من الهوية: يطلب الروبوت من الضحية "التحقق من هويتهم" لتأمين حسابهم. يتم ذلك عن طريق طلب الضحية لإدخال OTP الخاصة بهم (المرسلة من قبل مزود الخدمة الحالي) عبر الهاتف.

- خرق الحساب الفوري: بمجرد أن يقدم الضحية OTP، يستخدم المهاجم الأمر في غضون ثوانٍ للوصول إلى حساب الضحية، وغالبًا ما يسرق المال أو البيانات الحساسة.

يتم استخدام منصة Telegram بشكل متكرر من قبل المجرمين الإلكترونيين لإنشاء وإدارة ا�لروبوتات أو للعمل كقناة دعم عملاء لعملياتهم. مثال على ذلك هو BloodOTPbot، وهو روبوت قائم على الرسائل النصية يقدر على توليد مكالمات آلية تتنكر كدعم العملاء في مصرف.

هجمات SS7

نظام الإشارات 7 (SS7) هو بروتوكول الاتصالات الهامة لتوجيه المكالمات والرسائل والاتصال الدولي. ومع ذلك، فإنه يحتوي على ثغرات يمكن للمهاجمين استغلالها لاعتراض الرسائل النصية، بما في ذلك كلمات المرور لمرة واحدة (OTPs)، وتجاوز التحقق الثنائي (2FA). هذه الهجمات، على الرغم من تعقيدها، تم استخدامها في جرائم الإنترنت الكبرى لسرقة البيانات والأموال. هذا يبرز الحاجة إلى استبدال OTPs المستندة إلى الرسائل النصية ببدائل أكثر أمانًا مثل المصادقات المستندة إلى التطبيقات أو الرموز المادية.

كيفية منع هجمات روبوتات OTP؟

تتحول هجمات روبوتات OTP إلى أن تكون أكثر فاعلية وانتشارًا. إن قيمة الحسابات الإلكترونية المتزايدة، بما في ذلك الحسابات المالية، محافظ العملات المشفرة، والملفات الشخصية على الشبكات الاجتماعية، يجعلها أهدافًا مربحة للمجرمين السيبرانيين. بالإضافة إلى ذلك، جعلت الأتمتة عبر أدوات مثل الروبوتات المستندة إلى Telegram هذه التهديدات أكثر وصولًا، حتى للمخترقين الهواة. أخيرًا، يضع العديد من المستخدمين ثقة عمياء في أنظمة MFA، غالبًا ما يقللون من مدى سهولة استغلال OTPs.

لذلك، فإن حماية مؤسستك من روبوتات OTP يتطلب تعزيز أمانك عبر عدة جوانب رئيسية.

تعزيز أمان المصادقة الابتدائية

يتطلب الوصول إلى حساب المستخدم تجاوز عدة طبقات من الحماية، مما يجعل الطبقة الأولى من المصادقة أمرًا بالغ الأهمية. كما ذكر سابقًا، تعد كلمات المرور وحدها عرضة للهجمات بواسطة روبوتات OTP.

- الاستفادة من تسجيل الدخول الاجتماعي أو SSO للمؤسسات: استخدم مزودي الهوية الخارجية الآمنة (IdPs) للمصادقة الأولية، مثل Google، Microsoft، Apple لتسجيل الدخول الاجتماعي، أو Okta، Google Workspace، و Microsoft Entra ID للSSO. هذه الطرق اللاكلمات السرية توفر بديلاً أكثر أمانًا لكلمات المرور التي يمكن للمهاجمين استغلالها بسهولة.

- تنفيذ أدوات CAPTCHA وكشف الروبوتات: احمِ نظامك بنشر حلول كشف الروبوتات لحظر محاولات الوصول التلقائي.

- تعزيز إدارة كلمات المرور: إذا ظلت كلمات المرور قيد الاستخدام، فرض سياسات كلمات مرور أكثر صرامة ، شجع المستخدمين على استخدام مديري كلمات المرور (مثل Google Password Manager أو iCloud Passwords)، واطلب تحديثات دورية لكلمات المرور لتعزيز الأمان.

تطبيق التحقق متعدد العوامل الأذكى

عندما يتم اختراق الخط الأول من الدفاع، يصبح الطبقة الثانية من التحقق أمرًا حادًا.

- الانتقال إلى المصادقة القائمة على الأجهزة المادية: استبدل OTPs الرسائل النصية بمفاتيح الأمان (مثل YubiKey) أو المفاتيح المتوافقة مع معايير FIDO2. تتطلب هذه المفاتيح الحيازة الجسدية، وهي مقاومة للتصيد، واستبدال SIM، والهجمات الموجهة على الوسطاء، مما يوفر طبقة أمان أقوى بكثير.

- تنفيذ MFA التكيفي: يقوم MFA التكيفي بتحليل العوامل السياقية بشكل مستمر مثل موقع المستخدم، الجهاز، سلوك الشبكة، وأنماط تسجيل الدخول. على سبيل المثال، إذا تمت محاولة تسجيل الدخول من جهاز غير معروف أو موقع جغرافي غير عادي، يمكن للنظام طلب خطوات إضافية تلقائيًا مثل الإجابة على سؤال أمني، أو التحقق من الهوية من خلال المصادقة البيومترية.

تربية المستخدم

يبقى البشر الحلقة الأضعف، لذا فإن جعل التعليم أولوية قصوى.

- استخدم العلامات التجارية الواضحة وروابط URLs لتقليل مخاطر التصيد.

- درب المستخدمين والموظفين على تعرف محاولات التصيد والتطبيقات الضارة. ذكر المستخدمين بانتظام بتجنب مشاركة OTPs عبر المكالمات الصوتية أو الصفحات التصيدية، مهما كانت مقنعة تبدو.

- عندما يكتشف نشاط حساب غير عادي، قم بإخطار المسؤولين على الفور أو قم بإنهاء العملية برمجيًا. يمكن أن تساعد سجلات التدقيق و webhooks في جعل هذه العملية تعمل.

إعادة التفكير في المصادقة باستخدام الأدوات المخصصة

يتطلب تنفيذ نظام إدارة الهوية الداخلي تكلفة عالية وموارد مكثفة. بدلاً من ذلك، يمكن للشركات حماية حسابات المستخدمين بشكل أكثر كفاءة عن طريق الشراكة مع خدمات المصادقة المحترفة.

تقدم حلول مثل Logto مزيجاً قويًا من المرونة والأمان القوي. من خلال الميزات التكيفية والخيارات السهلة للدمج، تساعد Logto المؤسسات على التقدم أمام التهديدات الأمنية المتطورة مثل روبوتات OTP. كما أنها تعتبر خيارًا اقتصاديًا لتوسيع الأمان بينما ينمو عملك.

اكتشف مجموعة متنوعة من إمكانيات Logto، بما في ذلك Logto Cloud و Logto OSS، من خلال زيارة موقع Logto: