WebAuthn و Passkey 101

احصل على فهم شامل لـ WebAuthn، بما في ذلك مفهومه وسير العمل والأسباب التي تجعله شعبيًا والتحديات المرتبطة به.

WebAuthn يعد من بين أكثر المصادقات أمانًا في معايير NIST AAL. تم تقديمه في عام 2013، وهو الخيار المفضل للأعمال التجارية للمصادقة الآن. ومع ذلك، فإن اعتماده لم ينتشر بعد، مما يؤدي إلى كثير من الاستفسارات حول WebAuthn و Passkeys. دعونا نستكشف ما يجب أن تعرفه.

المفهوم: ما العلاقة بين WebAuthn و Passkey و FIDO؟

| FIDO Alliance | اتحاد FIDO هو منظمة لتقديم معايير مصادقة مفتوحة المصدر وآمنة بدون كلمة مرور، بما في ذلك UAF و U2F و FIDO2. |

| FIDO2 | FIDO2 هو مجموعة من المعايير للمصادقة الآمنة على الإنترنت تم تطويرها بواسطة اتحاد FIDO. يتكون FIDO2 من مكونين رئيسيين: WebAuthn لتسجيل الدخول بدون كلمة مرور و CTAP للاتصال الآمن بين الأجهزة. |

| Passkey | المفتاح هو اعتماد مقاوم للاحتيال يعتمد على FIDO ليحل محل كلمات المرور.

|

| WebAuthn | WebAuthn، واجهة برمجة تطبيقات جافا سكريبت تم تطويرها بواسطة W3C و اتحاد FIDO، تمكن التطبيقات الويب من المصادقة بمعايير FIDO2. المفتاح هو إحدى طرق المصادقة التي يدعمها WebAuthn. |

التدفق: كيف يعمل WebAuthn؟

الكيانات الرئيسية الأربعة في WebAuthn

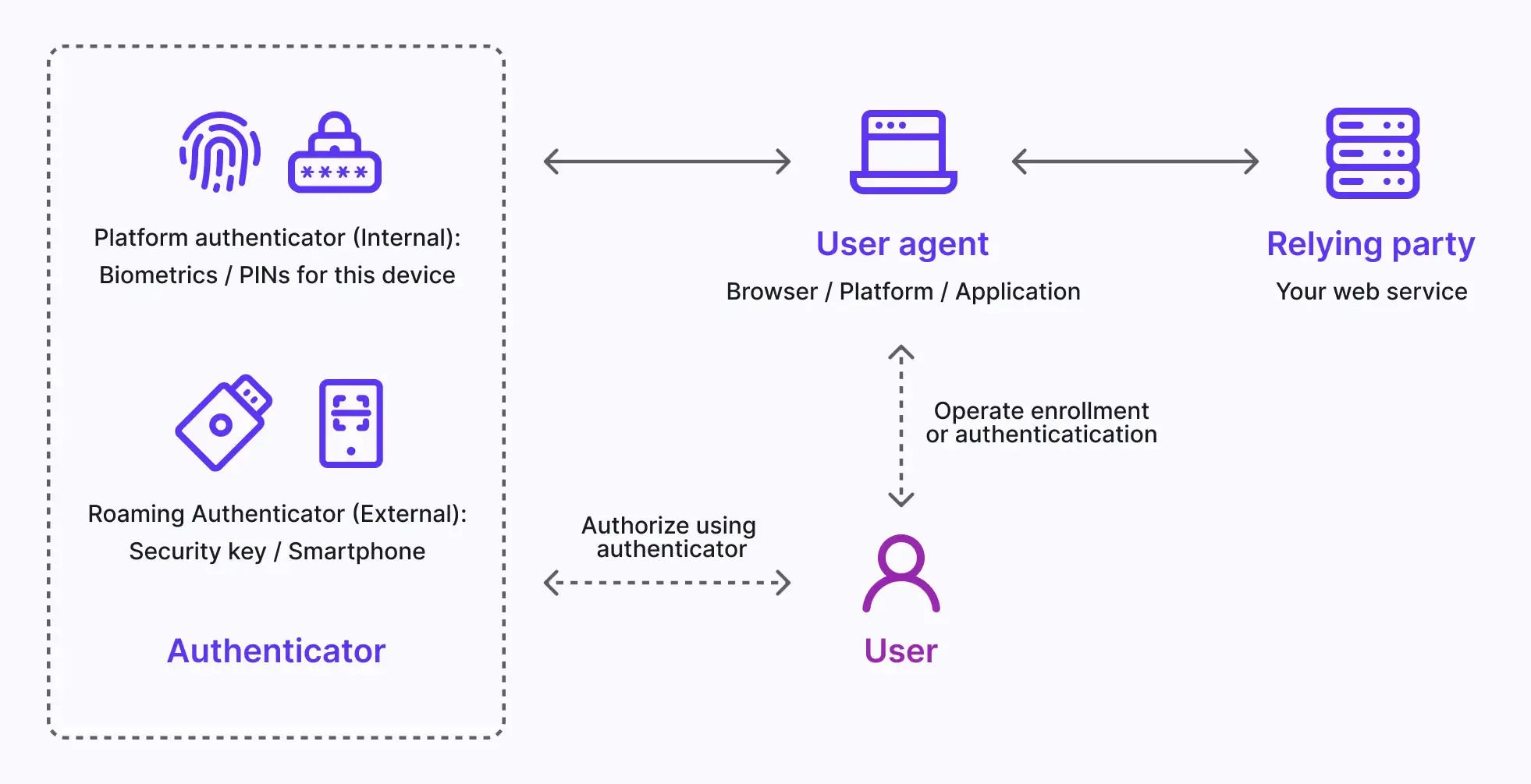

بشكل أساسي، قد تعرف الكيانات الأربعة الرئيسية المشاركة في تدفق WebAuthn.

-

المستخدم: الشخص الذي يسجل أو يصادق على تطبيق الويب باستخدام WebAuthn.

-

وكيل المستخدم: متصفح الويب الذي يتعامل مع استدعاءات واجهة برمجة تطبيقات WebAuthn ويدير عملية المصادقة بين جميع الأطراف المختلفة والموثقات.

-

الحزب المعتمد: خدمة الويب أو التطبيق الخاص بك الذي يحاول المستخدم الوصول إليه. يتفاعل المستخدم مع الحزب المعتمد من خلال وكيل المستخدم.

-

المصدق: المكون المادي الذي يملكه المستخدم للتحقق من هوية المستخدم. يمكن أن يأخذ أشكالًا مختلفة بناءً على قدرة المنصة أو المتصفح، مثل مفاتيح الأمان (مثل Yubikeys) أو الهواتف أو الأجهزة اللوحية (المتصلة بـ Bluetooth أو NFC أو USB)، أو المقاييس الحيوية أو الرموز الشخصية المستندة إلى الجهاز، إلخ.

سير عمل WebAuthn

يشكل التشفير غير المتماثل بالمفاتيح العامة العملية الأساسية.

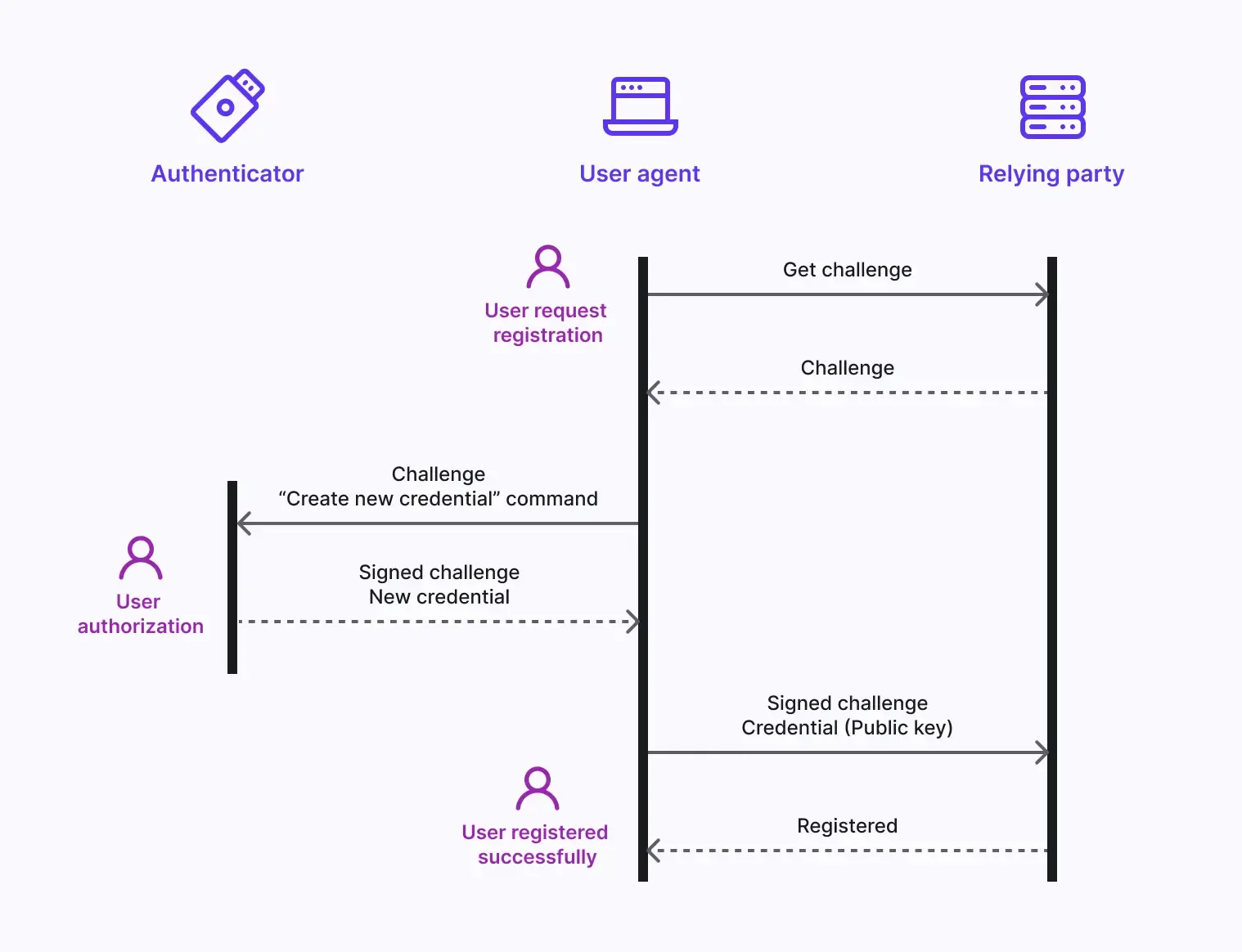

- توليد الزوج المفتاحي: يقوم وكيل المستخدم بتوليد زوج مفتاحين عام وخاص. يشارك المفتاح العام مع الحزب المعتمد، بينما يبقى المفتاح الخاص مخزنًا بأمان في المصدق الخاص بالمستخدم.

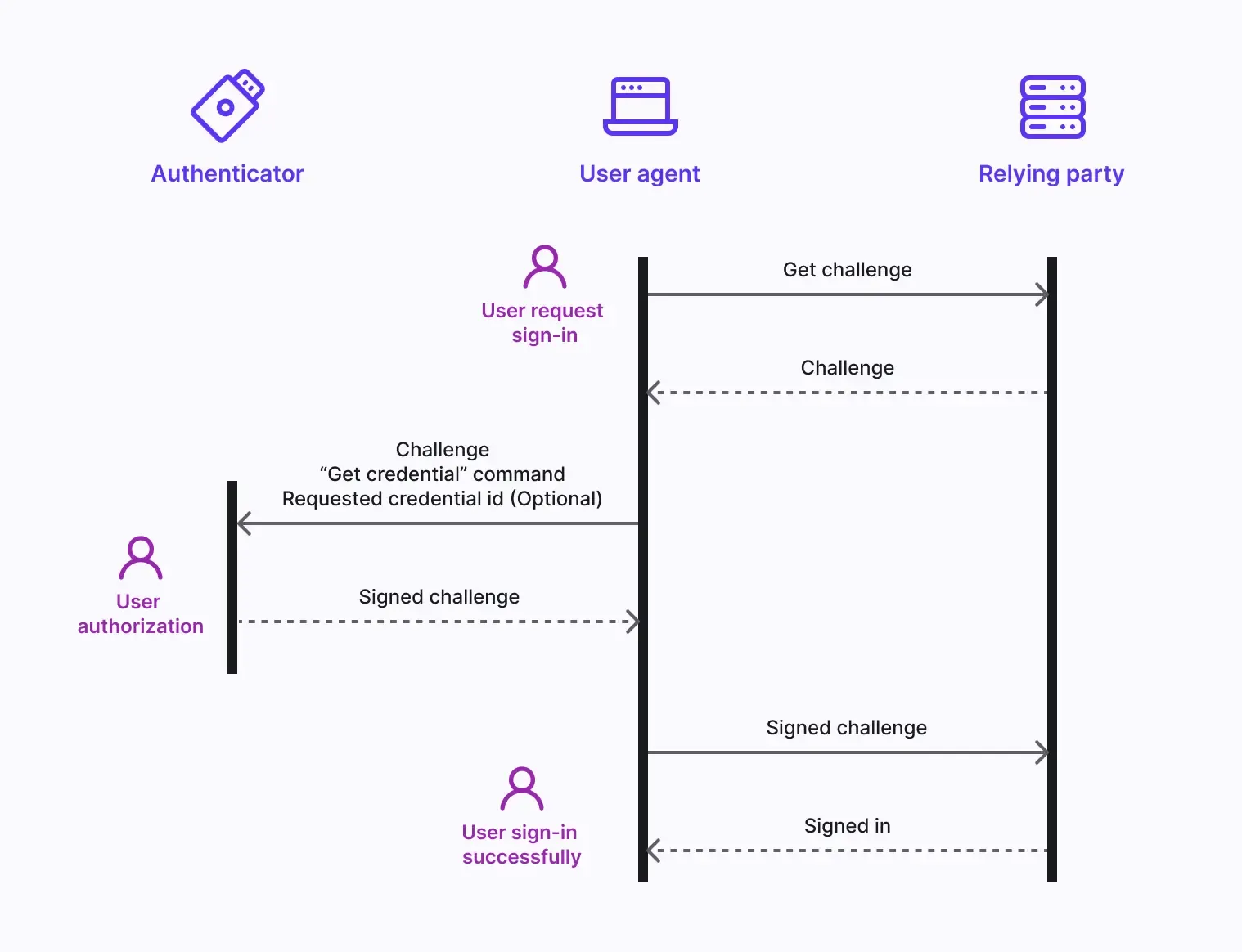

- تحدي المصادقة: عندما يحاول المستخدم تسجيل الدخول، يرسل الحزب المعتمد تحدي مصادقة إلى وكيل المستخدم.

- التحقق من المستخدم: يرسل وكيل المستخدم التحدي إلى المصدق، الذي يتفاعل مع المستخدم للتحقق (مثل القياسات الحيوية أو الضغط على زر).

- التوقيع التشفيري: يستخدم المصدق مفتاحه الخاص لتوقيع التحدي، مما ينشئ توقيعًا تشفيريًا.

- التحقق والوصول: يقوم وكي�ل المستخدم بالتحقق من التوقيع باستخدام المفتاح العام ويبلغ الحزب المعتمد بنجاح المصادقة. يتم منح الوصول.

لتوضيح، نقسمه إلى مراحل التسجيل والمصادقة.

تدفق تسجيل WebAuthn:

تدفق مصادقة WebAuthn:

المزايا: لماذا يصبح WebAuthn اتجاهًا؟

المصدقون المتعددون

لديك الخيار لاختيار المصدقين المتعددين لزيادة المرونة. يأتي هؤلاء المصدقون بنوعين، للاستخدام المحلي والسحابي، ويمكنك تمكين واحد أو كلاهما لخدمتك.

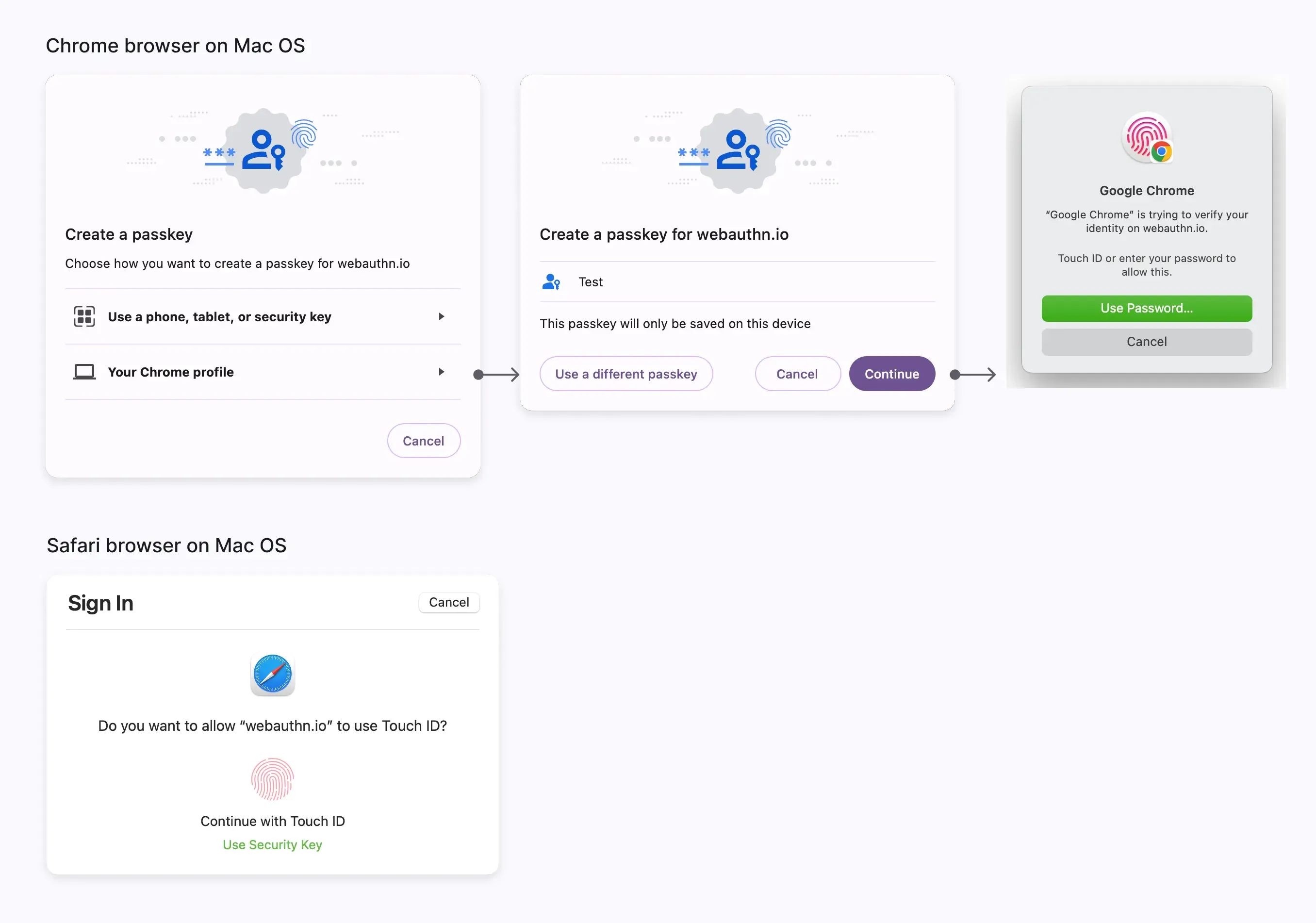

المصدق بنظام الأساسي (المصدق الداخلي)

يرتبط المصدق بنظام الأساسي بنظام تشغي�ل معين وجهاز محدد مثل الكمبيوتر أو اللابتوب أو الهاتف أو الجهاز اللوحي، الذي يسجل المستخدم الدخول فيه. يعمل حصريًا على الجهاز للتفويض باستخدام طرق مثل المقاييس الحيوية أو رمز مرور الجهاز. إنها وسيلة سريعة للمصادقة، خاصةً باستخدام المقاييس الحيوية، ويمكن أن تحل محل الحاجة إلى إدخال كلمة المرور يدويًا. ومع ذلك، إذا فقد المستخدم الجهاز، فقد يصبح حاجزًا للوصول. على سبيل المثال:

- MacOS و iOS: سلسلة مفاتيح iCloud التي يتم التحقق منها بواسطة Touch ID أو Face ID أو رمز مرور الجهاز.

- Windows: Windows Hello الذي يتم التحقق منه بواسطة التعرف على الوجه أو بصمة الإصبع أو الرمز السهل.

- Android: مدير كلمات المرور من Google يدعم أيضًا التعرف على الوجه أو بصمة الإصبع لإدخال كلمات المرور تلقائيًا لتفويض الأجهزة.

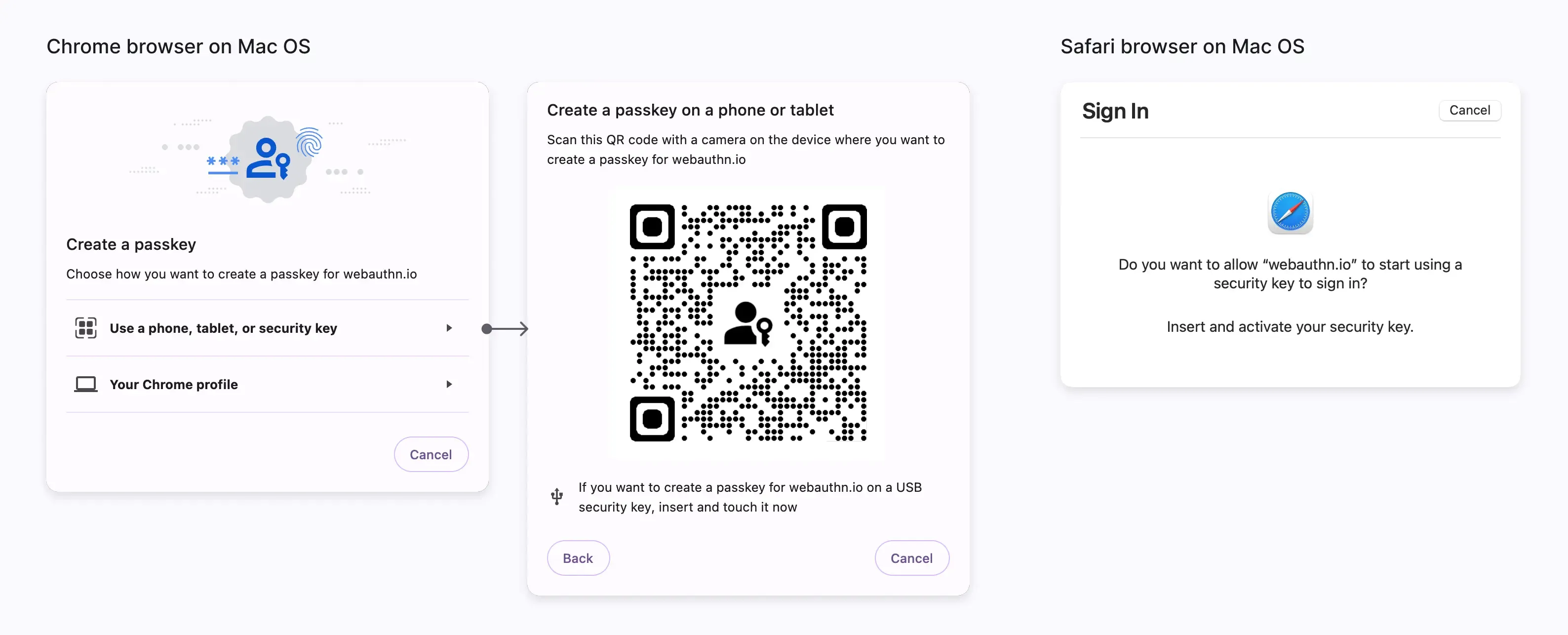

المصدق الجوّال (المصدق الخارجي، المصدق العابر للمنصات)

المصدق الجوّال هو جهاز منفصل محمول أو تطبيق برمجي، مثل مفتاح أمان الأجهزة أو الهاتف الذكي. يجب ربط الجهاز باستخدام USB أو الحفاظ على NFC أو Bluetooth متصلين. المصدق الجوّال ليس مقصورًا على جهاز واحد أو متصفح، مما يوفر مرونة أكبر. على سبيل المثال:

- مفاتيح الأمان: تُسمى أيضًا الرموز المادية، مثل Yubikey.

- الهاتف الذكي المحمول: مثل استخدام حساب Google المستند إلى السحابة على Android، أو حساب iCloud على iPhone. المهم، أن المصادقة عبر الأجهزة تحتاج أيضًا إلى الاتصال بـ Bluetooth أو NFC أو USB لضمان وجود مصدق المستخدم بالقرب. غالبًا ما تتطلب المصادقات المحمولة مسح رمز QR لربطها بالأجهزة المكتبية. (يمكن للهواتف Android، على وجه الخصوص، استخدام الربط المستمر للاتصال بسلاسة مع متصفح Chrome لتفويض بنقرة واحدة دون الحاجة إلى مسح رمز QR.)

الأمان العالي الموثوقية

يعد الأمان العالي الموثوقية ضروريًا لحماية موارد الأعمال. يتم تحقيق ذلك من خلال التدابير التالية:

- حماية مفاتيح الخصوصية: لا يتم مشاركة مفاتيح الخصوصية مطلقًا مع مواقع الويب الخارجية (الحزب المعتمد)، مما يساعد عل�ى الحماية من انتهاكات كلمات المرور ومحاولات الاحتيال.

- متطلبات قرب الجهاز: تتطلب الأجهزة إما "المصادقة بنظام أساسي لجهاز واحد" أو "مصادق جوّال مقيد ب USB أو Bluetooth أو NFC" لتكون بالقرب من المستخدم، مما يمنع الهجمات عن بعد.

- ربط النطاق: يرتبط WebAuthn بإحكام بنطاق الموقع الإلكتروني الذي قام المستخدم بالتسجيل فيه، ويقدم حماية ضد هجمات التصيد الاحتيالي من المواقع الغير مصرح بها.

تجربة المستخدم السلسة للمصادقة متعددة العوامل (MFA) والمصادقة العاملية الواحدة (1FA)

يعزز WebAuthn الأمان أثناء رفع تجربة المستخدم في التحقق بدون كلمة مرور:

- تجربة أصلية وكفاءة المقاييس الحيوية: يتبنى WebAuthn طرق مصادقة محددة مخصصة للمنصات والأجهزة المختلفة، بما يتماشى مع عادات المستخدمين. تلغي المصادقة الحيوية الحاجة إلى إدخال يدوي، مما يسرع العملية بشكل كبير.

- تخطي 1FA مباشرة إلى المصادقة متعددة العوامل (MFA): يُستخدم WebAuthn بشك�ل شائع للمصادقة متعددة العوامل (MFA). نظرًا لأمانه القوي، إذا قام الحزب المعتمد بتسجيل استخدام WebAuthn مسبقًا في المتصفح، يمكن للمستخدمين تخطي خطوة المصادقة العاملية الواحدة (1FA) وتسجيل الدخول مباشرة عبر تحقق Passkey.

- استبدال كلمة المرور بالمفتاح: يمكن أن تعمل المفاتيح أيضًا كبديل لكلمات المرور التقليدية للمصادقة العاملية الواحدة (1FA). يمكن للمستخدمين تقديم المفتاح الخاص بهم إما قبل أو بعد إدخال حسابهم، مع الحاجة إلى التحقق من كلمة المرور فقط عندما لا يكون التحقق من المفتاح متاحًا.

التحدي: لماذا لا يتم اعتماد WebAuthn على نطاق واسع من قبل المستخدمين؟

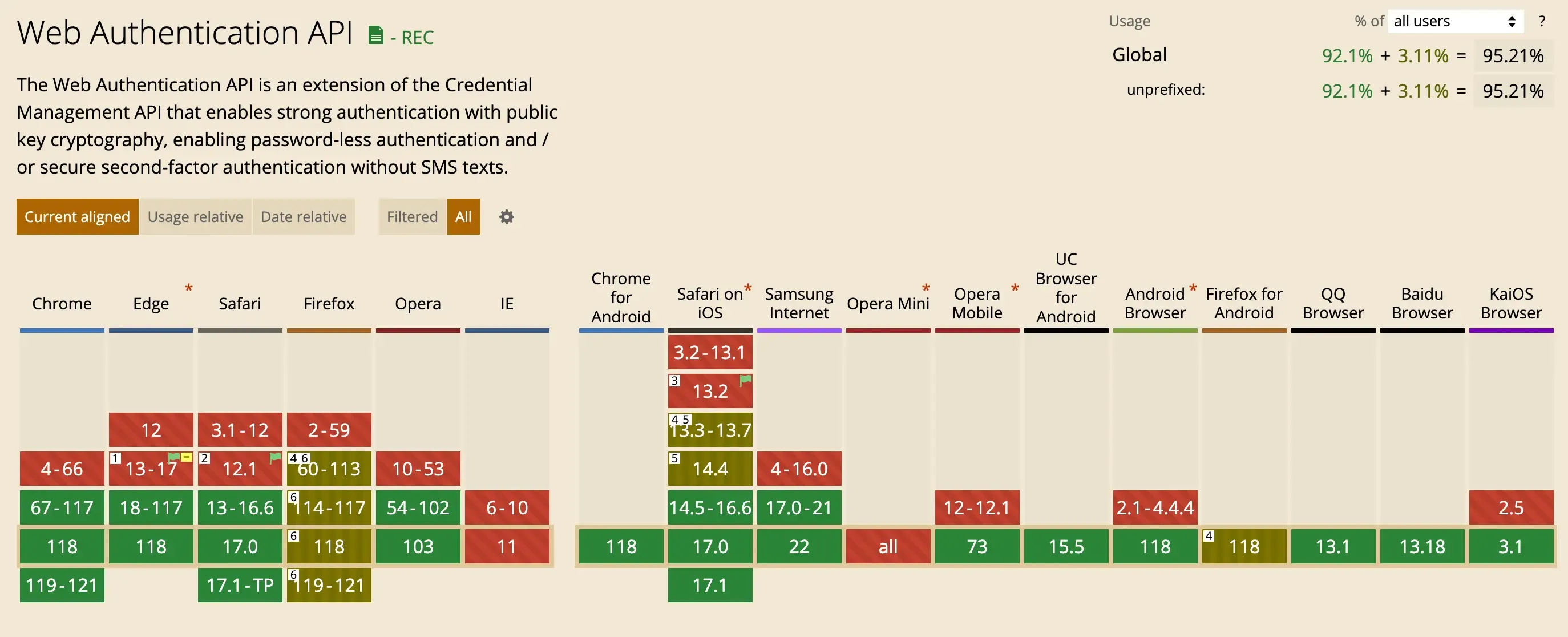

قيود المتصفح أو المنصة

بعض المتصفحات أو المنصات لا تدعم WebAuthn على الإطلاق أو تفتقر إلى دعم المصدقات الجوّالة. بينما تُظهر الإحصائيات الحالية لـ Caniuse دعمًا جيدًا، بواقع 97.37% لأجهزة �سطح المكتب و 96.3% تغطية لمنصات الأجهزة المحمولة، لا تزال هناك تباينات عبر إصدارات المتصفحات وأنظمة التشغيل المختلفة. على سبيل المثال، لا يدعم لينوكس سطح المكتب المصدقات بنظام الأساسي، يدعم أندرويد WebAuthn بشكل كامل فقط على كروم، ولا يدعم إنترنت إكسبلورر على ماك WebAuthn. هذا يستلزم من المسؤولين مطالبة الأعضاء بفرض اختيارات متصفح أو نظام تشغيل محددة، أو تكوين طرق أخرى بديلة للمصادقة متعددة العوامل.

خطر فقدان الجهاز

خاصة للمستخدمين الذين يعتمدون على مصادقين بنظام "هذا الجهاز"، يمكن أن يؤدي فقدان الجهاز إلى فقدان الوصول إلى حساباتهم. قد تكون عملية استرداد الحساب صعبة. لتخفيف هذا الخطر، يُنصح المستخدمين بربط طرق مصادقة احتياطية أخرى عند إعداد WebAuthn.

دعم محدود من مواقع الويب والتطبيقات

لا تزال العديد من الخدمات والتطبيقات ل�ا توفر دعمًا للمفاتيح. غالبًا ما يفتقر المستخدمون إلى الفهم للطرق المختلفة للمصادقة وقد لا يفهمون تمامًا الفروقات والقيود بين المصادقين بنظام الأساسي والمصدقين الجوّالين. ومع ذلك، فإن الأنظمة الرئيسية والمتصفحات وخدمات SaaS تعتمد بشكل متزايد على WebAuthn، مما يجعله اتجاهًا متزايدًا تتبناه كل من الشركات والمستخدمين.

الخاتمة

يستعد Logto لإطلاق المصادقة متعددة العوامل (MFA) في نوفمبر. سيدعم المرحلة الأولية ثلاث طرق للتحقق: تطبيق المصدق TOTP و WebAuthn (Passkey) والأكواد الاحتياطية، مما يوفر حلاً شاملاً للدخول والتسجيل. سنواصل تطوير ميزات متقدمة متعلقة ب WebAuthn. نتطلع إلى تجربتك وندعوك للبقاء على اطلاع على Product Hunt للإصدار المقبل من MFA.