Integroi Microsoft Entra ID (OIDC) Logto Enterprise SSO:ssa

Opi integroimaan Microsoft Entra ID (OIDC) SSO Logtoa käyttäen.

Microsoft Entra ID, joka tunnetaan myös nimellä Azure Active Directory (Azure AD), on kattava identiteetin ja pääsyn hallintaratkaisu, joka tukee sekä OpenID Connect (OIDC) että Security Assertion Markup Language (SAML) protokollia kertakirjautumisintegrointia (SSO) varten. Edellisessä opetusohjelmassa näytimme, kuinka voit integroida Logto-sovelluksesi Microsoft Entra ID (SAML) SSO:n kanssa. Tässä opetusohjelmassa näytämme, kuinka voit integroida Logto-sovelluksesi Microsoft Entra ID (OIDC) SSO:n kanssa.

Edellytykset

Kuten tavallista, ennen kuin aloitamme, varmista, että sinulla on aktiivinen Microsoft Entra tai Azure -tili. Jos sinulla ei ole sellaista, voit rekisteröityä ilmaiseksi Microsoft-tilille täällä.

Logto-pilvitili. Jos sinulla ei ole sellaista, olet erittäin tervetullut rekisteröitymään Logto -tilille. Logto on ilmainen henkilökohtaiseen käyttöön. Kaikki ominaisuudet ovat saatavissa kehittäjävuokralaisille, mukaan lukien SSO-ominaisuus.

Hyvin integroitu Logto-sovellus on myös tarpeen. Jos sinulla ei ole sellaista, seuraa integraatio-opasta luodaksesi Logto-sovelluksen.

Integraatio

Luo uusi Microsoft Entra ID OIDC SSO-liitin Logtoon

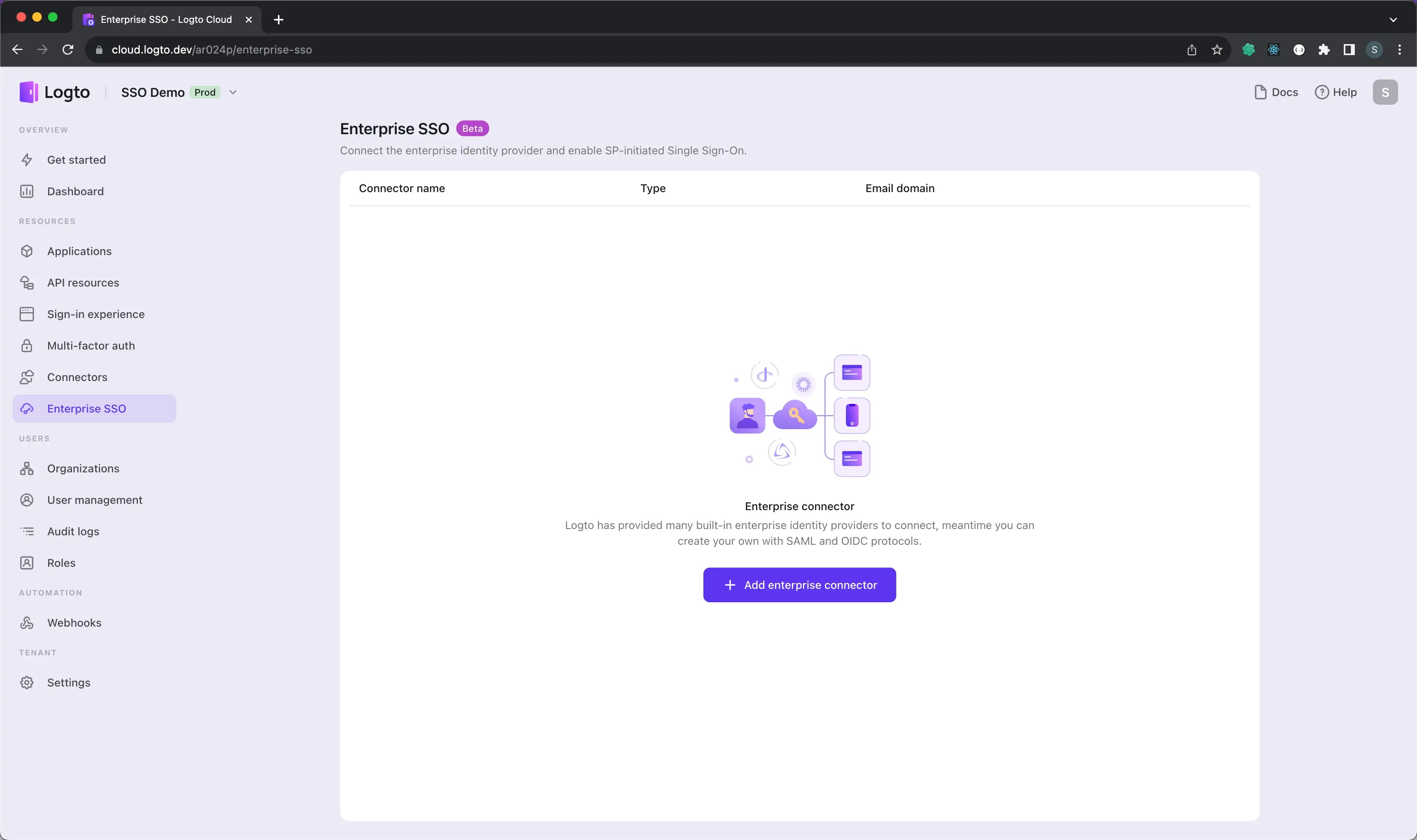

- Vieraile Logto Cloud Console -sivulla ja siirry kohtaan Enterprise SSO.

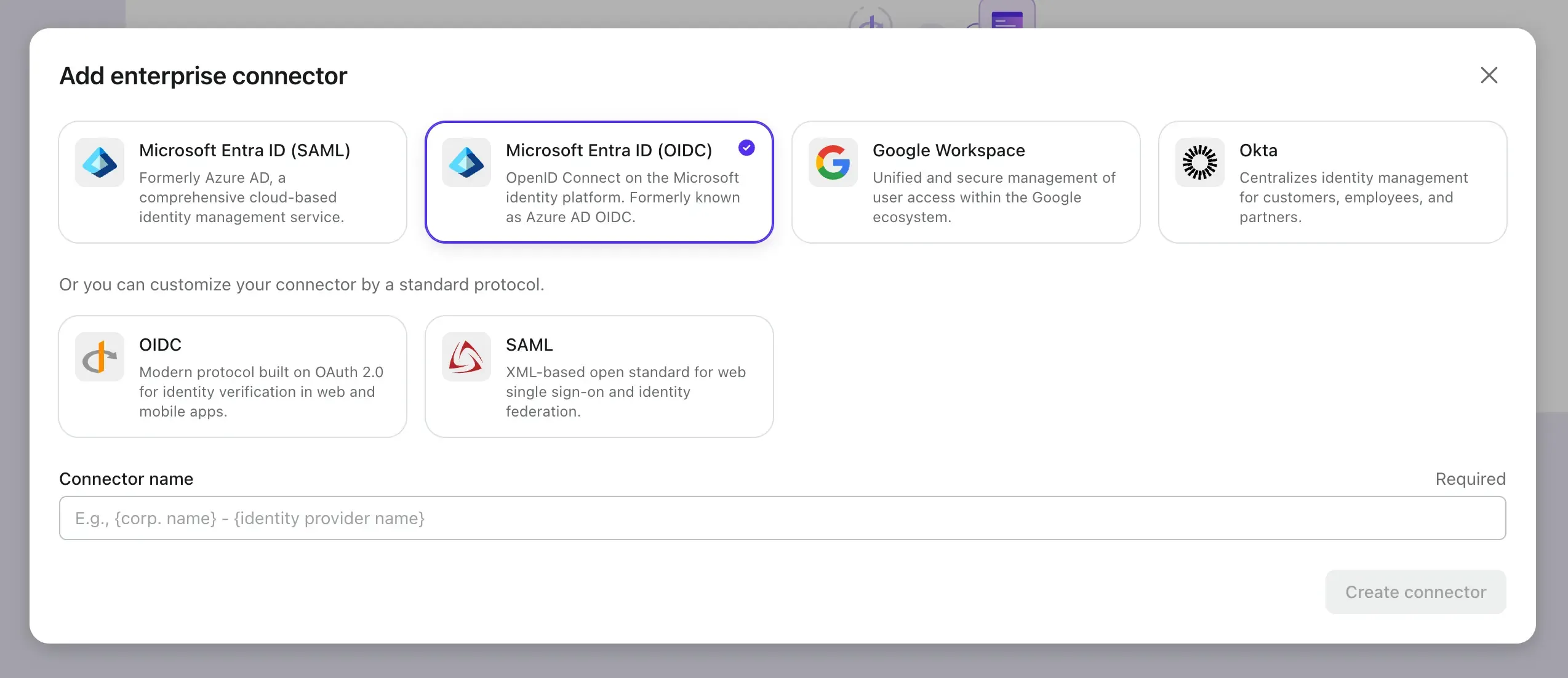

- Napsauta Add Enterprise SSO -painiketta ja valitse Microsoft Entra ID (OIDC) SSO-palveluntarjoajana.

Avaa nyt Microsoft Entra -hallintakeskus toisessa välilehdessä ja seuraa ohjeita luodaksesi OIDC-sovellus Microsoft Entralle.

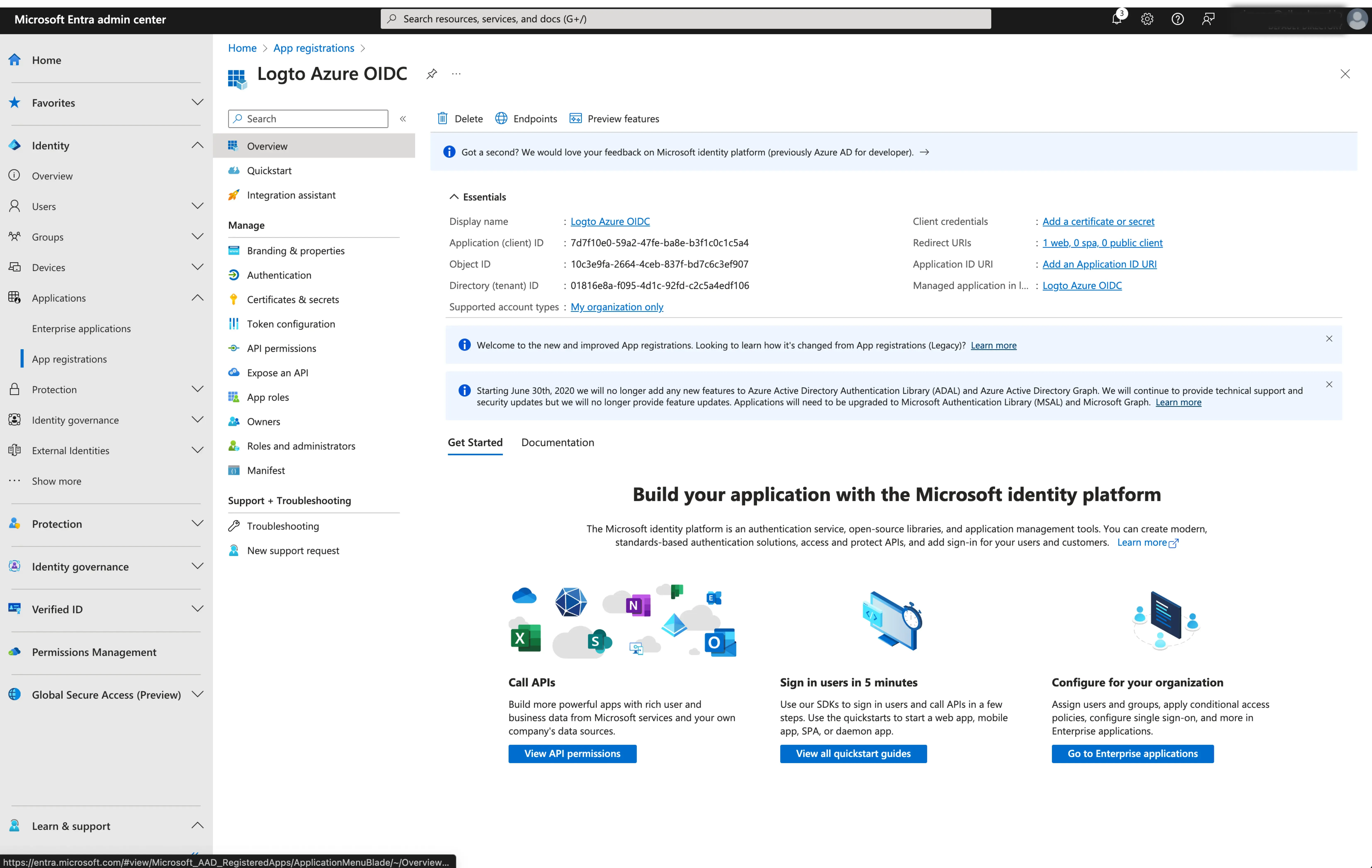

Rekisteröi uusi Microsoft Entra ID OIDC -sovellus

-

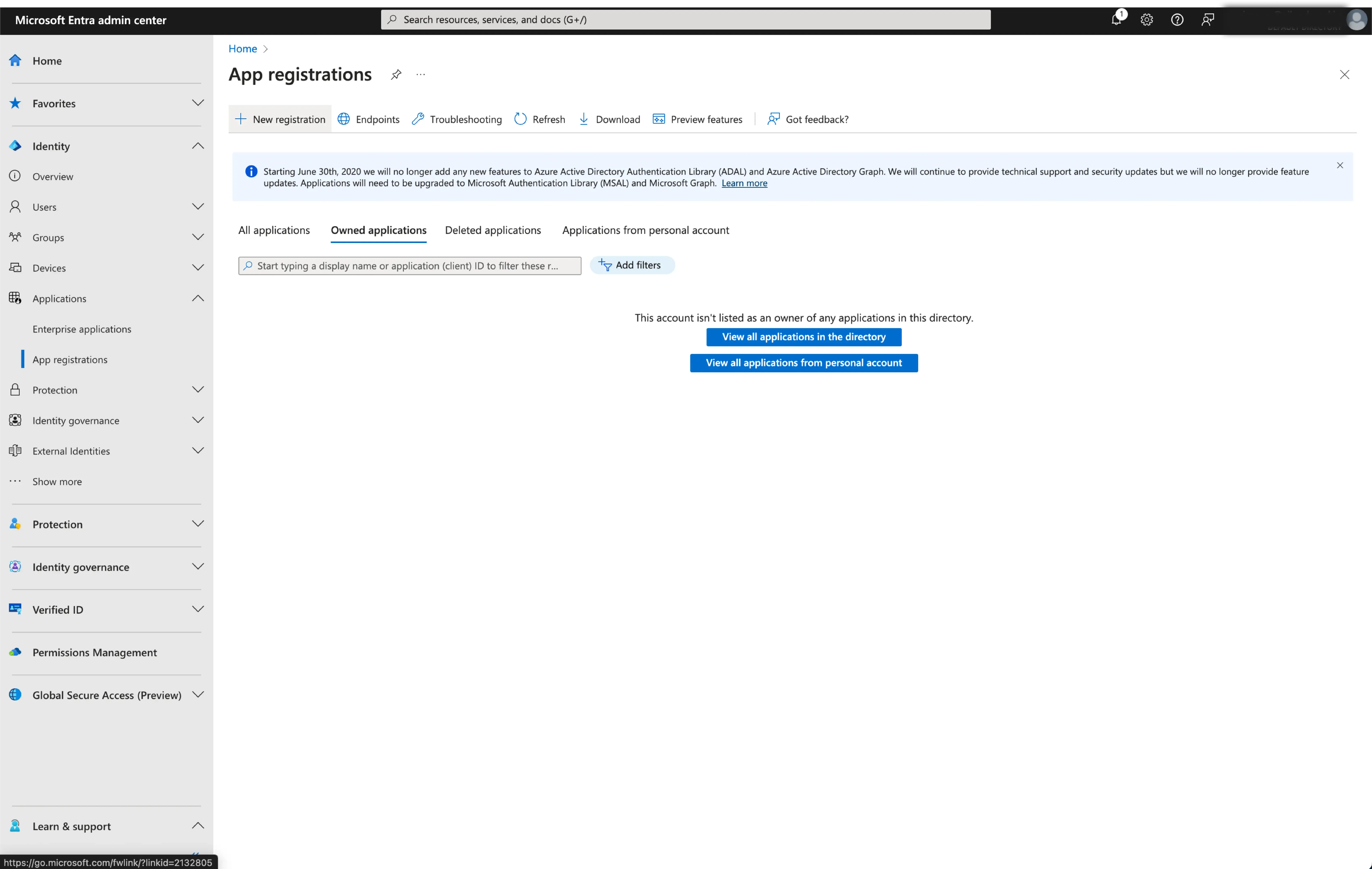

Mene Microsoft Entra -hallintakeskus ja kirjaudu sisään järjestelmänvalvojana.

-

Selaa kohtaan Identity > Applications > App registrations.

-

Valitse

New registration. -

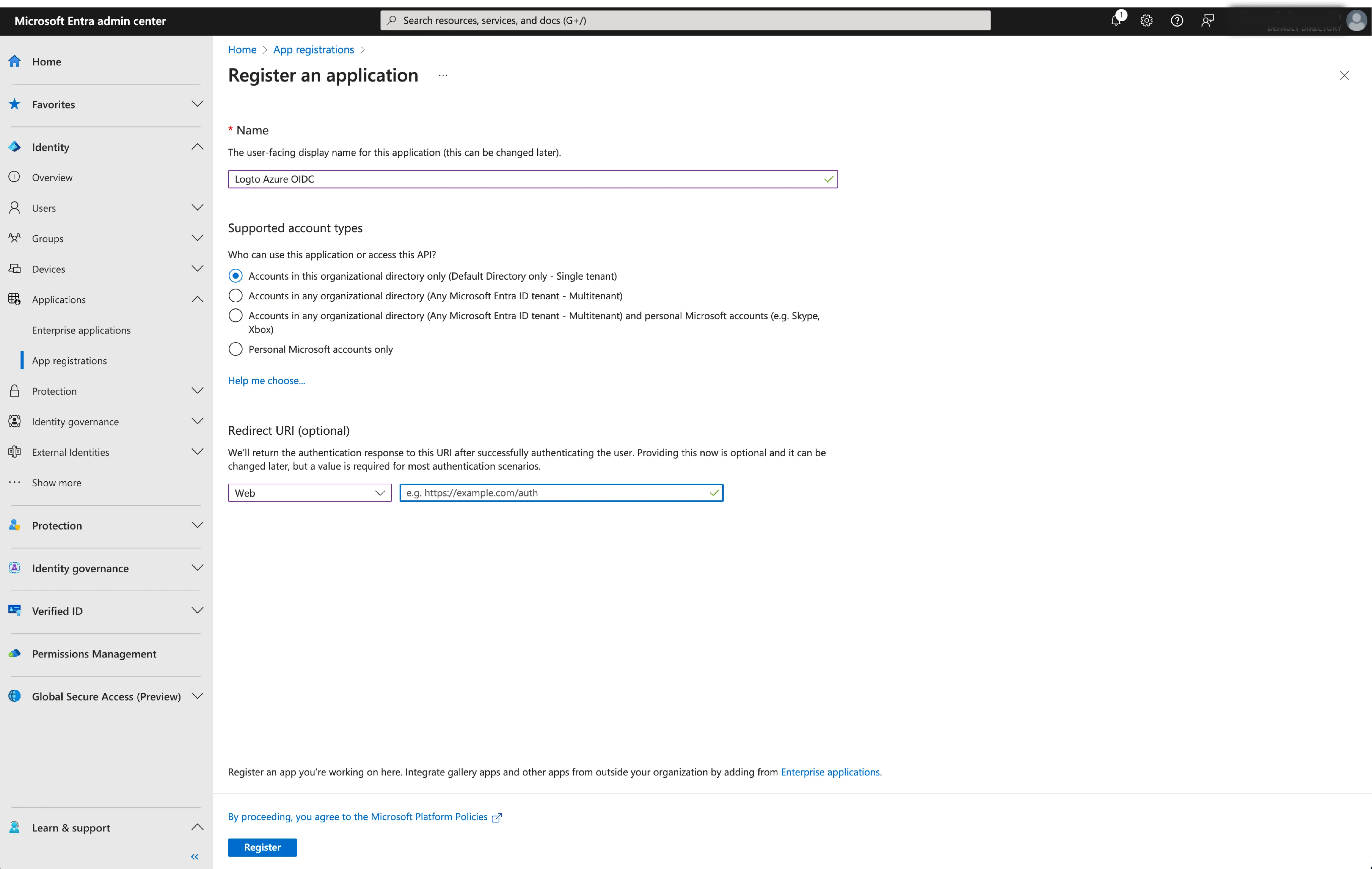

Syötä sovelluksen nimi ja valitse sovelluksellesi sopiva tilin käyttöoikeustyyppi.

-

Valitse

Websovellusalustaksi. Syötä sovelluksen uudelleenohjaus-URI. Uudelleenohjaus-URI on URL, johon käyttäjä uudelleenohjataan sen jälkeen, kun hän on todentautunut Microsoft Entra ID:llä. -

Kopioi

Redirect URI (Callback URL)Logto-liitin sivulta ja liitä seRedirect URI-kenttään.

- Klikkaa

Registerluodaksesi sovelluksen.

Määritä SSO-yhteys Logtossa

Kun Microsoft Entra OIDC -sovellus on luotu onnistuneesti, sinun on annettava IdP-konfiguraatiot takaisin Logtoon. Siirry Logto-konsolissa Connection-välilehdelle ja täytä seuraavat määritykset:

- Client ID: Yksilöllinen tunniste, jonka Microsoft Entra on määrittänyt OIDC-sovelluksellesi. Tätä tunnistetta Logto käyttää sovelluksen tunnistamiseen ja todentamiseen OIDC-prosessin aikana. Löydät sen sovelluksen yleiskatsaus-sivulta nimellä

Application (client) ID.

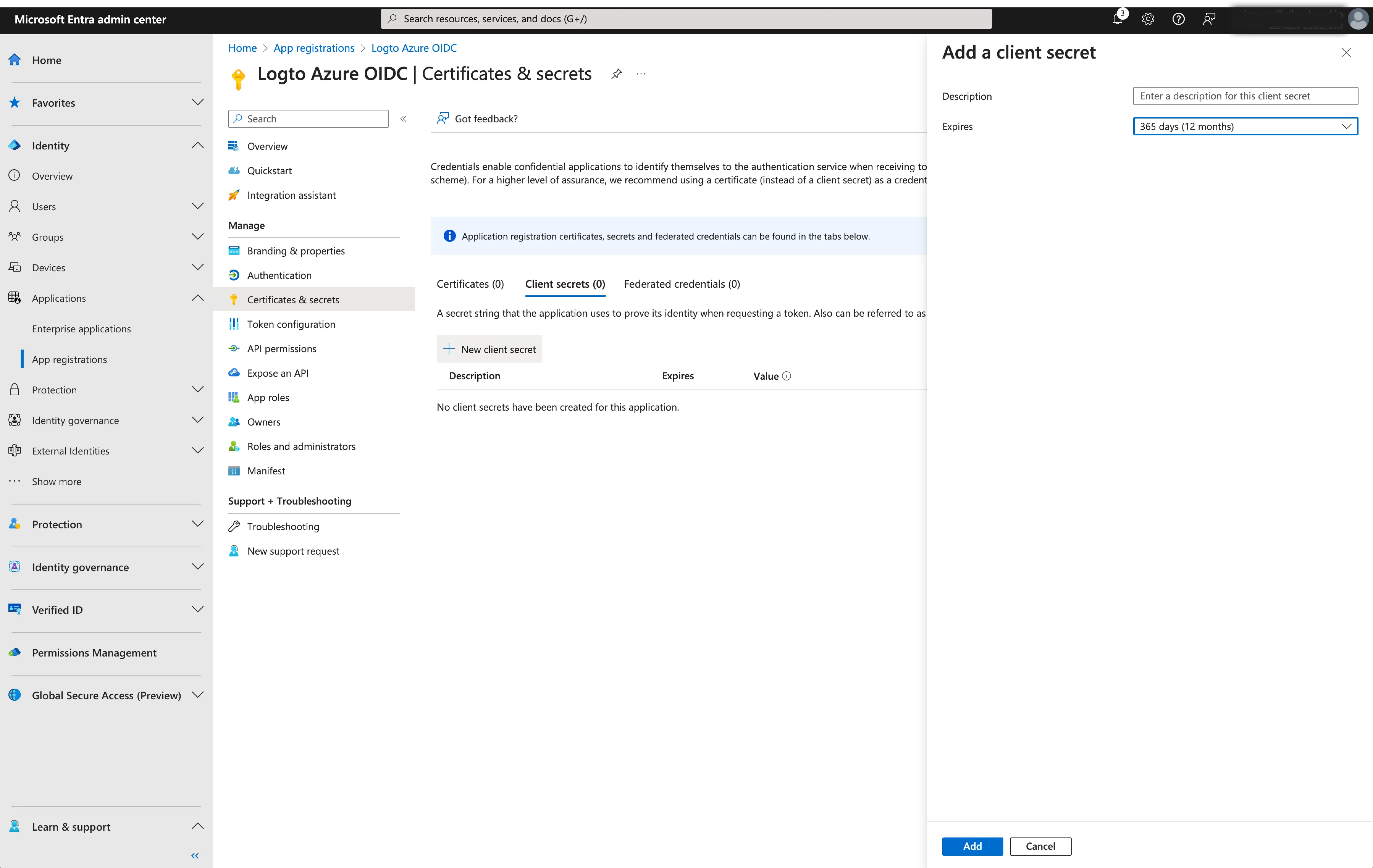

- Client Secret: Luo uusi client secret ja kopioi sen arvo Logtoon. Tätä salaisuutta käytetään OIDC-sovelluksen todentamiseen ja viestinnän turvallisuuden varmistamiseen Logton ja IdP:n välillä.

-

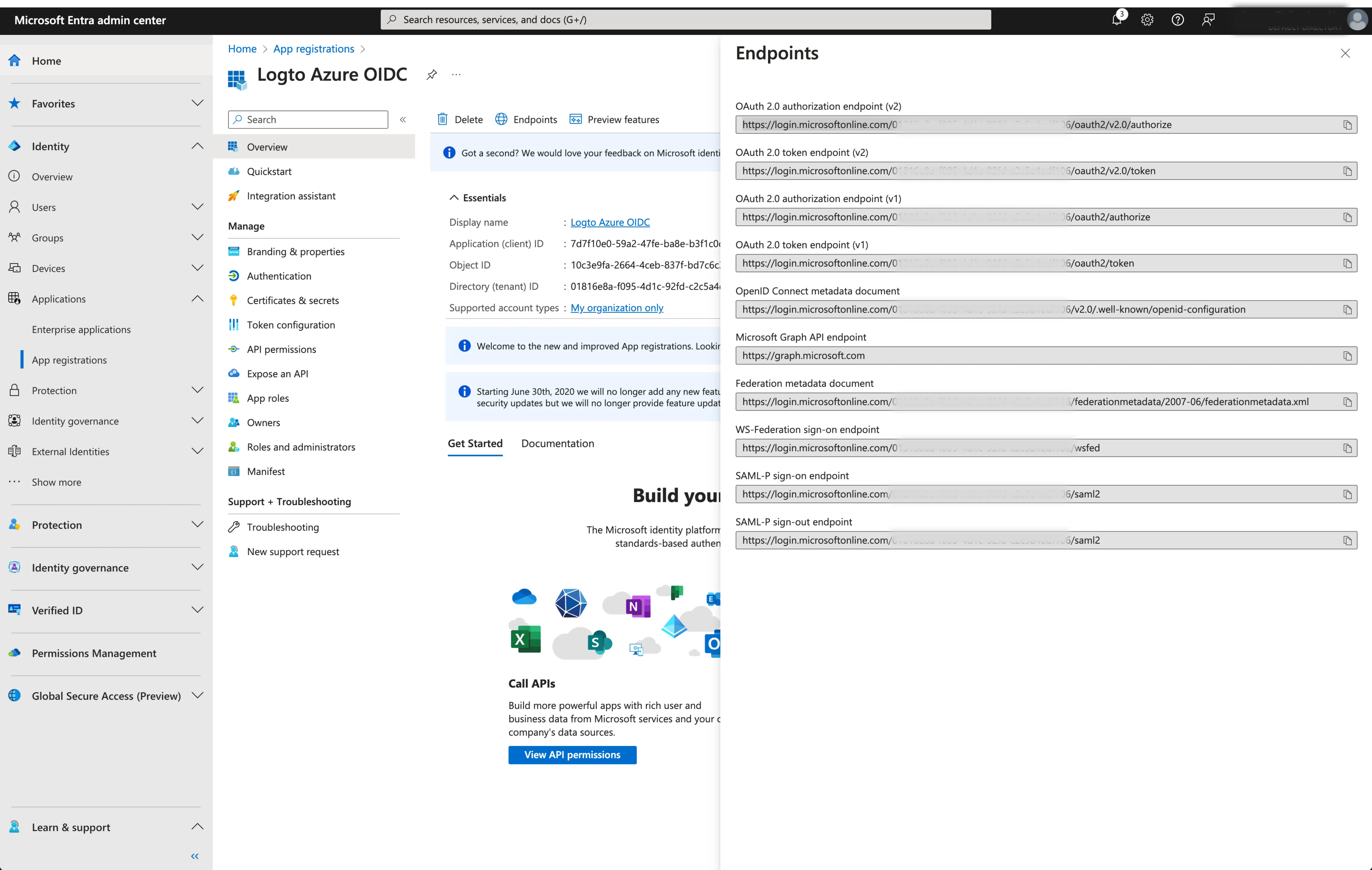

Issuer: Julkaisijan URL, joka on IdP:n yksilöllinen tunniste ja määrittää sijainnin, josta OIDC-identiteettipalveluntarjoajan voi löytää. Se on tärkeä osa OIDC-konfiguraatiota, sillä se auttaa Logtoa löytämään tarvittavat päätepisteet.

Sen sijaan, että kaikki nämä OIDC-päätepisteet määriteltäisiin manuaalisesti, Logto hakee automaattisesti kaikki tarvittavat konfiguraatiot ja IdP-päätepisteet. Tämä tehdään käyttämällä antamaasi julkaisijan URL-osoitetta ja ottamalla yhteys IdP:n kulkuväylän loppupisteeseen.

Julkaisijan URL-osoitteen löytämiseksi voit etsiä sen sovelluksen yleiskatsaus-sivun

Endpoints-osiosta.Etsi

OpenID Connect metadata document-loppupiste ja kopioi URL ILMAN lopetuspolkua.well-known/openid-configuration. Tämä johtuu siitä, että Logto lisää automaattisesti.well-known/openid-configurationjulkaisijan URL:iin hakiessaan OIDC-konfiguraatioita.

- Scope: Välilyönneillä erotettu merkkijonolista, joka määrittää Logton OIDC-todentamisprosessin aikana pyytämät käyttöoikeudet tai pääsytasot. Scope-parametrin avulla voit määrittää, mitä tietoja ja oikeuksia Logto pyytää IdP:ltä.

Scope-parametri on valinnainen. Riippumatta mukautetuista scope-asetuksista, Logto lähettää aina openid, profile ja email scopet IdP:lle.

Klikkaa Save viimeistelläksesi määritysprosessin.

Ota Microsoft Entra ID (OIDC) -liitin käyttöön Logtossa

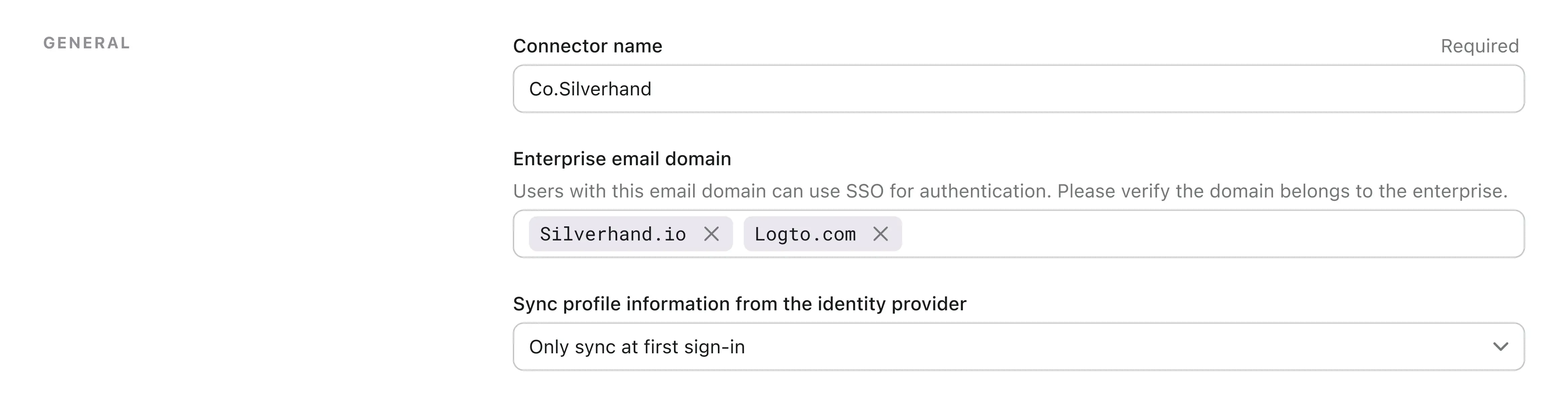

Aseta sähköpostialue ja ota käyttöön Microsoft Entra ID (OIDC) -liitin Logtossa

Anna organisaatiosi sähköpostin domains Logton SAML SSO-liittimen experience-välilehdellä. Tämä ottaa SSO-liittimen käyttöön todentamismenetelmänä kyseisille käyttäjille.

Käyttäjät, joilla on määritellyillä alueilla olevat sähköpostiosoitteet, rajoitetaan yksinomaan käyttämään SAML SSO -liitintä ainoana todentamismenetelmänään.

Ota Microsoft Entra ID (OIDC) -liitin käyttöön Logton kirjautumiskokemuksessa

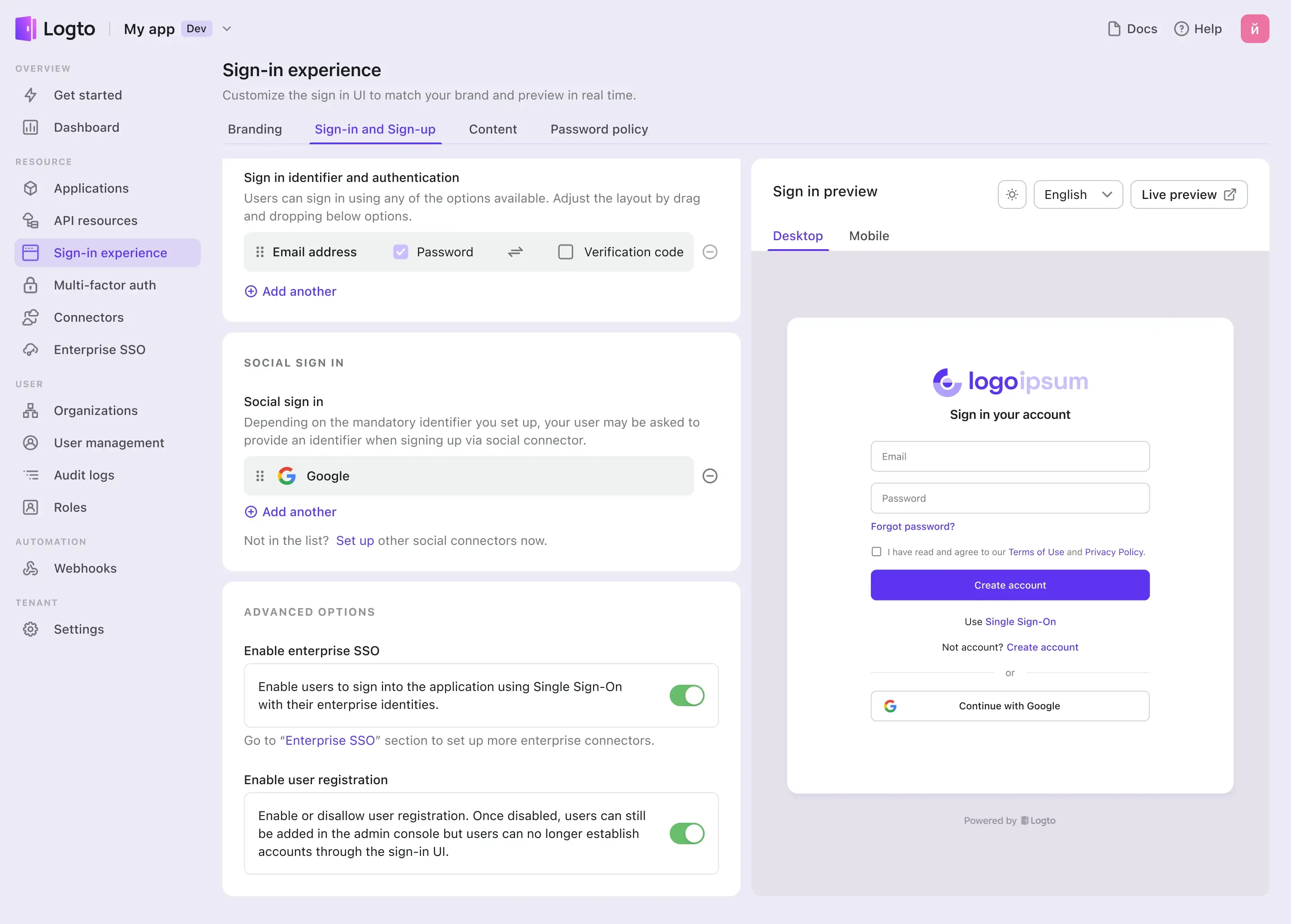

Mene Sign-in Experience -välilehdelle ja ota Enterprise SSO käyttöön.

Nyt voit testata SSO-integraation käyttämällä live-esikatselupainiketta Sign-in Experience preview -osiossa oikeassa yläkulmassa.