Logto-tuotepäivitys: Pilviyhteistyö, suora kirjautuminen, laiska salasanan siirto ja paljon muuta

Käytä Logto:ta OpenID Connect -identiteettipalveluntarjoajana rakentaessasi sovellusekosysteemiäsi; lisää tunnistautuminen kahdella syötteellä suojattuun sovellukseen; ja uusia oppaita Blazorille, SvelteKitille, Nuxt.js:lle, Expolle (React Native) ja Angularille.

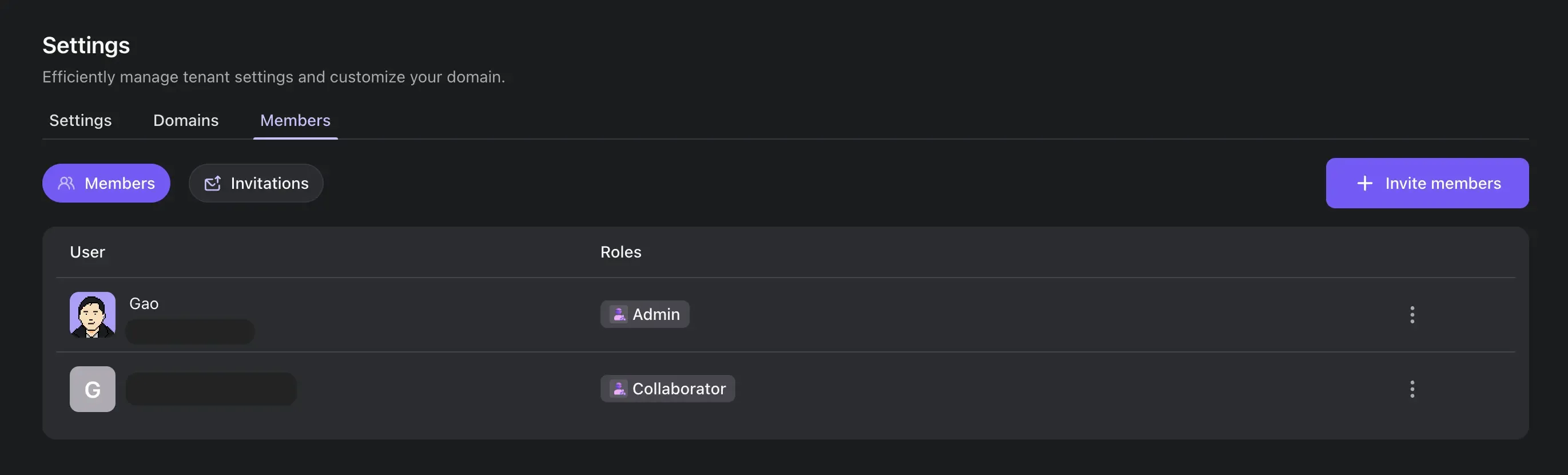

Logto-pilviyhteistyö

Pitkään odotettu ominaisuus on vihdoin täällä! Voit nyt kutsua tiimisi jäseniä Logto-vuokralaisille. Tee yhteistyötä tiimisi jäsenten kanssa hallitaksesi sovelluksiasi, käyttäjiäsi ja muita resursseja.

Kutsu tiimisi jäseniä seuraamalla näitä vaiheita:

- Mene vuokralaistesi asetuksiin ("Asetukset"-välilehti).

- Klikkaa "Jäsenet"-välilehteä.

- Klikkaa "Kutsu jäseniä"-painiketta.

Syötä sen tiimin jäsenen sähköpostiosoite, jonka haluat kutsua, ja valitse rooli, jonka haluat hänelle antaa:

- Ylläpitäjä: Täydet oikeudet ja kaikkien vuokralaisresurssien hallinta.

- Yhteistyökumppani: Voi hallita identiteettiin liittyviä resursseja, mutta rajoituksin:

- Ei pääsyä laskutustietoihin

- Ei voi kutsua tai hallita muita jäseniä

- Ei voi muuttaa vuokralaisen nimeä

- Ei voi poistaa vuokralaista

Lisätietoja katso Kutsu tiimisi jäseniä.

Suora kirjautuminen

Voit nyt suoraan käyttää kirjautumismenetelmää ohittamalla ensimmäisen näytön. Tämä on hyödyllistä, kun sinulla on suora linkki kirjautumismenetelmään, esimerkiksi kun sinulla on "Kirjaudu sisään Googlella"-painike verkkosivustollasi.

Käyttääksesi tätä ominaisuutta sinun on lähetettävä direct_sign_in-parametri autentikointipyyntöön. Se tukee seuraavia menetelmiä:

- Sosiaalinen yhdistin

- Yrityksen SSO-yhdistin

Lisätietoja katso Suora kirjautuminen dokumentaatiosta.

Ensimmäisen näytön parametri

Kirjautumiskokemus voidaan aloittaa tietystä näytöstä asettamalla first_screen-parametri OIDC-autentikointipyyntöön. Tämä parametri on tarkoitettu korvaamaan interaction_mode-parametri, joka nyt on vanhentunut.

Katso lisää Ensimmäinen näyttö dokumentaatiosta.

Täydet OpenID Connect -standardin vaateet

Olemme lisänneet tuen jäljellä oleville OpenID Connect -standardin vaateille. Nyt nämä vaateet ovat saatavilla sekä ID-tunnisteissa että /me-päätepisteen vastauksessa.

Lisäksi noudatamme standardihakemuksien ja vaateiden kartoitusta. Tämä tarkoittaa, että voit saada suurimman osan profiilivaateista käyttäen profile-hakemusta, ja address-vaate voidaan saada address-hakemusta käyttäen.

Kaikki vastikään lisätyt vaateet tallennetaan user.profile-kenttään.

Sosiaaliset tiedot

Sen lisäksi mitä Logto tunnistaa, kaikki sosiaaliset yhdistimet tallentavat nyt myös sosiaalitarjoajan palauttamat raakatiedot rawData-kenttään.

Käyttääksesi näitä tietoja käyttäjäobjektissa, voit käyttää user.identities.[idp-name].details.rawData-kenttää.

Laiska salasanan siirto

Kun siirrät käyttäjiä vanhasta järjestelmästä Logto:hon, voit nyt käyttää passwordAlgorithm ja passwordDigest-kenttiä POST /users API:ssa tallentaaksesi käyttäjän alkuperäisen salasanahajautuksen.

Tällä hetkellä tuetut algoritmit ovat:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Kun käyttäjä kirjautuu sisään, Logto käyttää annettua algoritmia ja hajautusta tarkistaakseen salasanan; jos tarkistus onnistuu, Logto siirtää salasanan automaattisesti uuteen Argon2-hajautukseen.

Katso API-viite lisätietoja varten.

Parannukset

- Tuki

avatarjacustomData-kentillePOST /usersAPI:ssa. - Tukee allekirjoitusavaimen rotaatiota Logto OSS -konsolissa.

- Vie hakuehdot autentikointipyyntöön live-esikatselussa (demo-sovellus).

- Kun siirryt Logto-demo-sovellukseen hakuehdoilla, jos käyttäjä ei ole tunnistautunut, hakuehdot siirretään nyt autentikointipyyntöön. Tämä mahdollistaa OIDC-autentikointivirran manuaalisen testauksen tietyillä parametreilla.

GET /organization-rolesvoidaan nyt kutsuaq-kyselyparametrilla tulosten suodattamiseksi rooli-id:n, nimen tai kuvauksen perusteella.

Korjaukset

- Konsoli: Korjattu ongelmia Microsoftin sosiaalisen yhdistimen integrointioppaassa.

- Konsoli: Uuden API-resurssin luomiseen osoittimen on oltava voimassa oleva absoluuttinen URI.

- Kokemus: Korjattu kolmannen osapuolen sovelluksen

/interaction/consentpäätepisteen 500-virhe. - Kokemus: Ohita ei-objektiviestit alkuperäisessä ympäristössä. Tämä korjaa ongelman uusien iOS-versioiden

WKWebView:issä.

Kehitys

@logto/connector-kit: [MUUTTUU] päivitäSocialUserInfojaGetUserInfotyypit@logto/connector-kit: [MUUTTUU] suojaaparseJsonjaparseJsonObjecttulokset

Työn alla

Työskentelemme seuraavien ominaisuuksien parissa:

- Mukautuvat käyttöoikeustunnisteiden vaateet (tulossa pian)

- API-resurssi organisaatioiden puolesta

- Käytä Logtoa SAML-identiteettipalveluntarjoajana