Logto-tuotepäivitykset (heinäkuu 2024)

Viime kuussa esittelimme paljon uusia ominaisuuksia ja parannuksia. Meillä on myös suuria uutisia liittyen noudattamiseen jaettavaksi.

Noudattaminen

Olemme SOC 2 Type I -yhteensopivia, virallisesti! 🎉 Type II -auditointi on horisontissa.

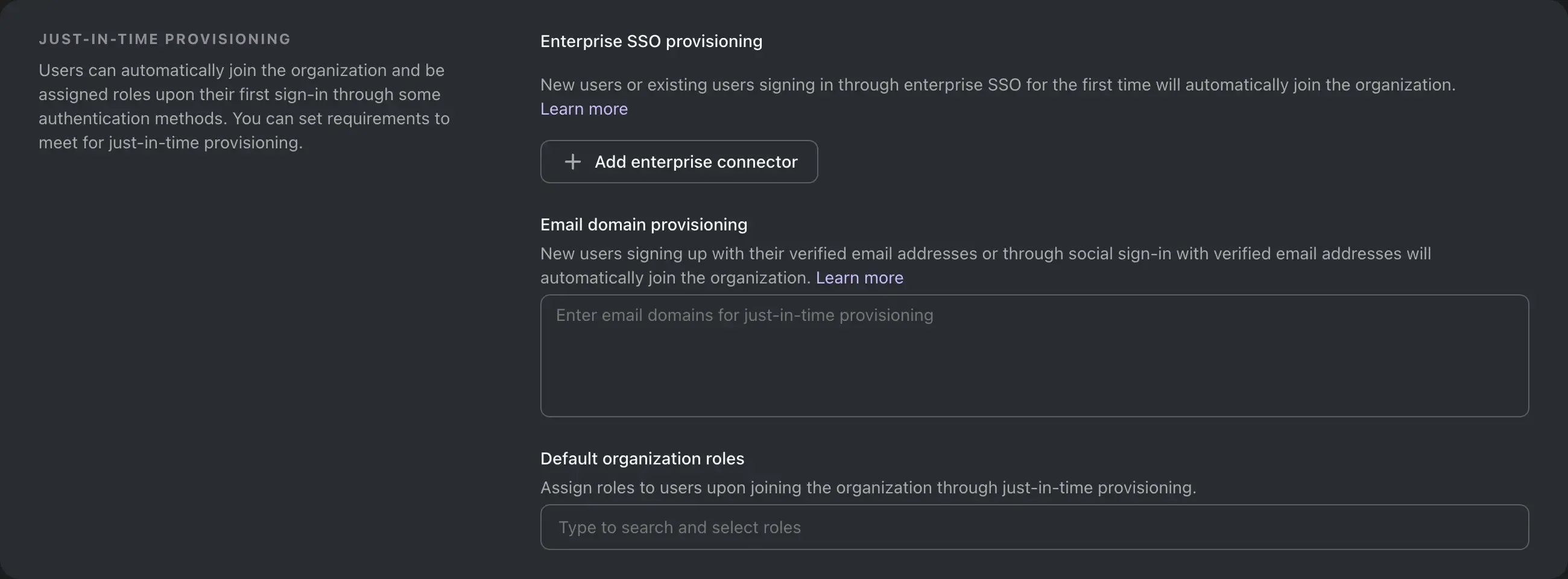

Just-in-Time -varaus organisaatioille

Tämä ominaisuus mahdollistaa käyttäjien automaattisen liittymisen organisaatioon ja roolien määrittämisen heidän ensimmäisellä kirjautumiskerrallaan tiettyjen todennusmenetelmien kautta. Voit asettaa vaatimuksia Just-in-Time -varausta varten.

Käyttääksesi tätä ominaisuutta, mene organisaation asetuksiin ja löydä "Just-in-Time provisioning" -osio. Hallinnan API:t ovat myös saatavilla konfiguroimaan tätä ominaisuutta reittien kautta /api/organizations/{id}/jit. Lisätietoja löytyy Just-in-Time provisioning.

Sähköpostidomainit

Uudet käyttäjät liittyvät automaattisesti organisaatioihin, joissa on Just-in-Time -varaus, jos he:

- Rekisteröityvät vahvistetuilla sähköpostiosoitteilla, tai;

- Käyttävät sosiaalista kirjautumista vahvistetuilla sähköpostiosoitteilla.

Tämä koskee organisaatioita, joilla on sama sähköpostidomain käytössä.

Napsauta avataksesi

Tämän ominaisuuden aktivoimiseksi voit lisätä sähköpostidomineja hallinnan API:n tai Logto-konsolin kautta:

- Lisäsimme seuraavat uudet päätepisteet hallinnan API:iin:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- Logto-konsolissa voit hallita sähköpostidomaineja organisaation yksityiskohtaiset tiedot -sivulla -> "Just-in-Time provisioning" -osio.

SSO-liittimet

Uudet tai olemassa olevat käyttäjät, jotka kirjautuvat ensimmäistä kertaa yrityksen SSO:n kautta, liittyvät automaattisesti organisaatioihin, joilla on Just-in-Time -varaus konfiguroituna SSO-liittimelle.

Napsauta avataksesi

Tämän ominaisuuden aktivoimiseksi voit lisätä SSO-liittimiä hallinnan API:n tai Logto-konsolin kautta:

- Lisäsimme seuraavat uudet päätepisteet hallinnan API:iin:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- Logto-konsolissa voit hallita SSO-liittimiä organisaation yksityiskohtaiset tiedot -sivulla -> "Just-in-Time provisioning" -osio.

Oletusorganisaatioroolit

Voit myös konfiguroida oletusroolit käyttäjille, jotka varataan tämän ominaisuuden kautta. Oletusroolit annetaan käyttäjälle, kun heidät varataan.

Napsauta avataksesi

Tämän ominaisuuden aktivoimiseksi voit asettaa oletusroolit hallinnan API:n tai Logto-konsolin kautta:

- Lisäsimme seuraavat uudet päätepisteet hallinnan API:iin:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- Logto-konsolissa voit hallita oletusrooleja organisaation yksityiskohtaiset tiedot -sivulla -> "Just-in-Time provisioning" -osio.

Koneiden välinen sovellukset organisaatioille

Tämä ominaisuus mahdollistaa koneiden välisten sovellusten liittämisen organisaatioihin ja organisaatioroolien määrittämisen.

OpenID Connect -tuki

client_credentials-tukityyppi on nyt tuettu organisaatioille. Voit käyttää tätä tukityyppiä saadaksesi pääsytunnuksen organisaatiolle.

Napsauta avataksesi Konsolin päivitykset

- Lisää uusi "koneiden välinen" -tyyppi organisaatiorooleihin. Kaikki olemassa olevat roolit ovat nyt "käyttäjä"-tyyppiä.

- Voit hallita koneiden välisiä sovelluksia organisaation yksityiskohtaiset tiedot -sivulla -> Koneiden välisten sovellusten osio.

- Voit tarkastella liitettyjä organisaatioita koneiden välisen sovelluksen yksityiskohtaiset tiedot -sivulla.

Napsauta avataksesi Hallinnan API -päivitykset

Hallinnan API:iin on lisätty joukko uusia päätepisteitä:

/api/organizations/{id}/applicationshallita koneiden välisiä sovelluksia./api/organizations/{id}/applications/{applicationId}hallita tiettyä koneiden välistä sovellusta organisaatiossa./api/applications/{id}/organizationstarkastella koneiden välisen sovelluksen liitettyjä organisaatioita.

Swagger (OpenAPI) -parannukset

Luo operationId hallinnan API:lle OpenAPI-vastauksessa

Specification](https://swagger.io/docs/specification/paths-and-operations/) mukaan:

operationIdon vapaaehtoinen uniikki merkkijono, jota käytetään operaation tunnistamiseen. Jos tarjotaan, näiden tunnisteiden on oltava uniikkeja kaikkien API:desi kuvaamien operaatioiden kesken.

Tämä yksinkertaistaa huomattavasti asiakas-SDK:iden luomista eri kielillä, koska se tuottaa merkityksellisempiä toimintonimiä automaattisesti tuotettujen sijaan, kuten seuraavissa esimerkeissä:

Korjattu OpenAPI-skeema, jonka palauttaa GET /api/swagger.json -päätepiste

:-merkki on kelpaamaton parametrien nimissä, kutenorganizationId:root. Nämä merkit on korvattu--merkillä.tenantId-parametri/api/.well-known/endpoints/{tenantId}-reitillä puuttui luodusta OpenAPI-spesifikaatiodokumentista, mikä johti validointivirheisiin. Tämä on nyt korjattu.

Taustakanavan uloskirjautumisen tuki

Olemme ottaneet käyttöön tuen OpenID Connect Back-Channel Logout 1.0.

Rekisteröityäksesi taustakanavan uloskirjautumiseen, mene sovelluksen yksityiskohtaiset tiedot -sivulle Logto-konsolissa ja löydä "Backchannel logout" -osio. Syötä sovellustesi RP:n taustakanavan uloskirjautumis-URL ja napsauta "Tallenna".

Voit myös ottaa käyttöön istuntovaatimuksia taustakanavan uloskirjautumiselle. Kun tämä on käytössä, Logto lisää sid-väitteen uloskirjautumistunnukseen.

Ohjelmalliseen rekisteröitymiseen voit asettaa backchannelLogoutUri ja backchannelLogoutSessionRequired -ominaisuudet sovelluksen oidcClientMetadata-objektiin.

Kirjautumiskokemus

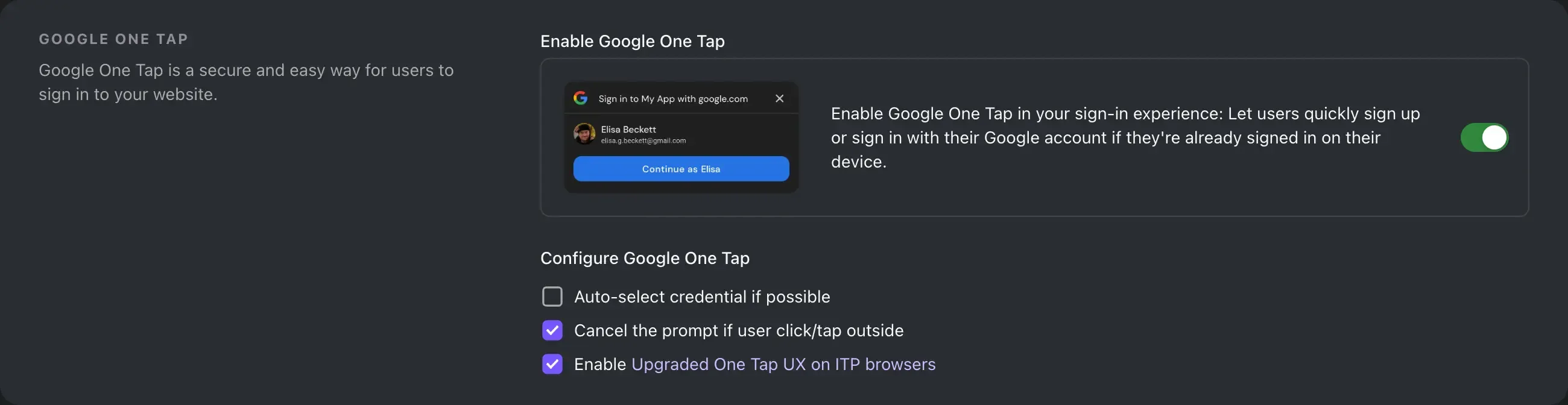

Tukee Google One Tap

Kun lisäät Googlen sosiaaliseksi liittimeksi, voit nyt ottaa käyttöön Google One Tap -toiminnon tarjotaksesi sujuvamman kirjautumiskokemuksen käyttäjillesi Google-tileillä.

Mene Google-liitin asetuksiin Logto-konsolissa ja kytke "Google One Tap" -vaihtoehto päälle.

Lisätietoja Google One Tapista löytyy Enable Google One Tap.

Mahdollistaa manuaalisen tilin linkityksen ohittamisen kirjautumisen aikana

Voit löytää tämän konfiguroinnin Konsoli -> Kirjautumiskokemus -> Rekisteröityminen ja kirjautuminen -> Sosiaalinen kirjautuminen -> Automaattinen tilin linkitys.

Kun tämä on käytössä, jos käyttäjä kirjautuu järjestelmälle uudella sosiaalisella identiteetillä ja järjestelmässä on juuri yksi olemassa oleva tili samalla tunnisteella (esim. sähköposti), Logto linkittää tilin automaattisesti sosiaaliseen identiteettiin sen sijaan, että käyttäjä joutuisi tekemään linkityksen.

Kirjautumiskokemuksen ehtojen hyväksyminen

Olemme lisänneet uuden konfiguraation, jonka avulla voit asettaa käyttöehtojen hyväksymispolitiikan kirjautumiskokemukselle:

- Automaattinen: Käyttäjät hyväksyvät ehdot automaattisesti jatkamalla palvelun käyttöä.

- Vain manuaalinen rekisteröinti: Käyttäjien on hyväksyttävä ehdot rastittamalla valintaruutu rekisteröitymisen aikana, eikä heidän tarvitse hyväksyä niitä kirjautumisen aikana.

- Manuaalinen: Käyttäjien on hyväksyttävä ehdot rastittamalla valintaruutu rekisteröitymisen tai kirjautumisen aikana.

Konsolin parannukset

- Lisätty Ruby ja Chrome-laajennuksen ohje.

- Näytä OIDC-julkaisupiste sovelluksen tiedot -lomakkeessa.

- Sovellusohjeet on uudelleenjärjestetty tarjoamaan paremman kehittäjäkokemuksen.

- Nyt voit tarkastella ja päivittää käyttäjän

profiili-ominaisuutta käyttäjäasetuksissa. - Parannettu koneiden välisen sovelluksen integraatiokokemusta käyttäjille.

- Korjattu takautuva virhe, joka aiheutti virhe-ilmoitusten ponnahdusikkunoita audit-lokissa, kun lokit liittyivät poistettuihin sovelluksiin.

Muut parannukset

- Lisätty

hasPasswordmukautettuun JWT-käyttäjäkontekstiin. - Liitin: Google ja Azure AD-liittimet tukevat nyt mukautettua

prompt-toimintoa. - Tuki organisaatiokohtaiselle monivaiheisen todennuksen vaatimukselle:

- Organisaatio voi nyt vaatia jäsentensä asettaneen monivaiheisen todennuksen (MFA). Jos organisaatiolla on tämä vaatimus eikä jäsenellä ole MFA:ta asennettuna, jäsen ei pysty hakemaan organisaation pääsytunnusta.

- Kehityspaneeli on saatavilla, kun olet kirjautunut sisään live-esikatseluun.

- Sivutus on nyt valinnainen

GET /api/organizations/{id}/users/{userId}/roles. Jos et annapagejalimitkyselyparametreja, API palauttaa kaikki roolit. - Lisätty käyttäjän yksityiskohtaiset tiedot -tietosisältö

User.Deleted-verkkokoukkutapahtumaan.