Monivaiheinen todennus: Katsaus tunnistautumiseen tuotteen näkökulmasta

Monivaiheisen todennuksen (MFA) purkaminen sen ydinosa-alueiden, käyttäjäprosessien ja olennaisten ohjaavien periaatteiden analyysin kautta.

Digitaalimaailmassa, jos kaikkia sovelluksia käytetään samalla tavalla kirjautumiseen, voisimmeko säästää aikaa ja resursseja yksinkertaistamalla tapaa, jolla todistamme henkilöllisyytemme? Kuulostaa mahdolliselta, eikö vain? Kuten kun käytät "Jatka Googlella" kaikkeen, tai vain yhtä sähköpostia ja salasanaa kaikille asioillesi.

Mutta todellinen tarina on mielenkiintoisempi. Jokaisella sovelluksella on oma tapa varmistaa, että todella sinä kirjaudut sisään. Panostamme tähän varmennusprosessiin pitääksemme asiat turvallisina, tasapainottaaksemme käyttäjäkokemuksia ja kunnioittaaksemme käyttäjäkohtaisia yksityisyysmieltymyksiä.

Koska kaikille ei ole olemassa taikakaavaa, puretaan miten varmennus toimii ja luodaan suunnitelmia, jotka vastaavat palvelua.

Perusteet: tunnistautumisen kaksi osaa

Tunnistautuminen, hieno sana sille, että kuka olet, koostuu kahdesta asiasta: Tunnisteesta ja Varmennustekijästä.

Ajattele tunnistetta kuin sanot "Hei, olen Sarah." Saatat ajatella, "Voi, se on Sarah, hienoa." Mutta turvallisuushenkilöstö kysyy, "Onko tämä todella Sarah? Onko Sarahilla tarvittavat tunnukset päästäkseen sisään?" Siinä kohti varmennustekijä tulee mukaan. Laitetaanpa tämä teknisiin termeihin.

Tunnisteet: digitaalinen ID

Tunnisteet määräävät, mihin käyttäjä voi päästä. Koska resurssit ovat aina niukat, identiteettisi on ainutlaatuinen läpäisykorttisi. Ensimmäinen askel: syötä tunnisteesi kirjautumissivulle. Mutta emme käytä lempinimeä tai kokonaista nimeä – se olisi liikaa hakua. Tunnisteita, joita voidaan käyttää, ovat:

-

Käyttäjä-ID: Tekninen, muuttumaton ja ainutlaatuinen. Se on kuin hallintoa varten, mutta käyttäjät eivät muista näitä kaikille tuotteille.

-

Käyttäjänimi: Käyttäjäystävällinen versio käyttäjä-ID:stä. Se on ainutlaatuinen eikä voi toistua tilijärjestelmässä. Sosiaalialustat personoivat profiileja, mutta jotta tunnistaminen pysyy vakaana, sen on oltava käyttäjänimi. Rajoitetut muutokset, ehkä jopa maksullisia.

-

ID-numero: Kuten henkilökortit, opiskelijatunnukset tai pankkikorttinumerot, ovat vankkoja ja ainutlaatuisia tunnisteita. Vaikka niitä ei ole helppo muistaa, ne voivat toimia luotettavana varamekanismina, jos unohdat pääasiallisen ID:si.

-

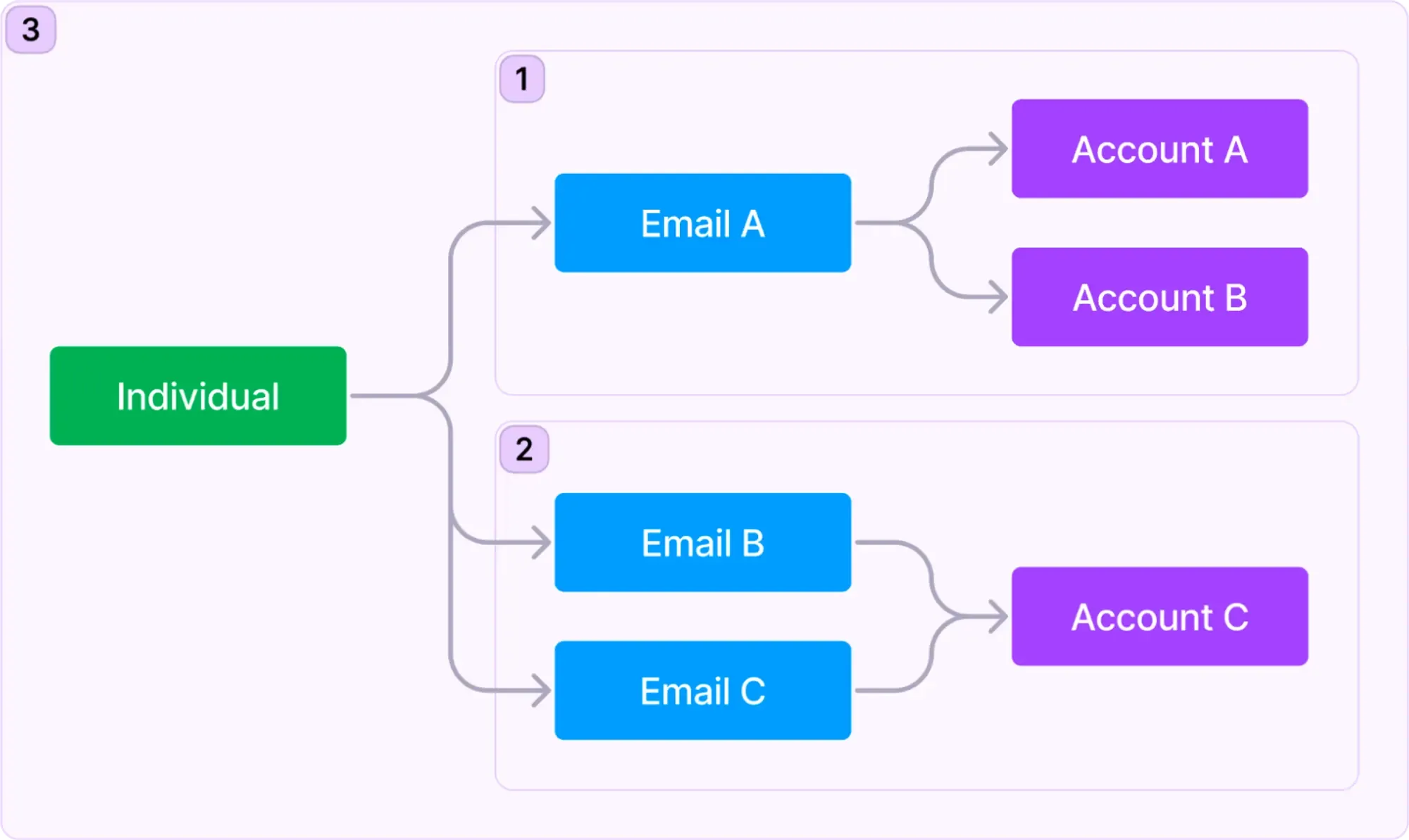

Sähköposti tai puhelinnumero: Toisin kuin käyttäjänimi, jää usein mieleen, yhteystiedot ovat muistettavampia. Sähköpostin tai puhelinnumeron käyttäminen tunnisteena estää käyttäjiä, jotka ovat olleet pitkään epäaktiivisia tai palautettuja unohtamasta identiteettiään, mikä vähentää potentiaalista poistumariskiä. Vaikka tämä mukavuus on käyttäjäystävällinen, "henkilöt, sähköpostit ja tilit" -vuorovaikutuksen hallinta voi mutkistaa tuotestruktuuria. Ajatellaan Instagramia: (1) Se mahdollistaa useita tilejä yhdellä sähköpostilla; (2) Useita sähköpostiosoitteita voidaan lisätä Instagram-profiiliin kirjautumista tai palautusta varten; (3) Instagram sallii samanaikaiset kirjautumiset eri tileillä, riippumatta sähköpostin yhteensopivuudesta. Vaikka tileillä yleensä on eriytetyt resurssit, Instagram sallii tilitietojen yhdistämisen, mikä tukee yhtenäistä todentamista, kohdennettuja mainoksia ja personoituja suosituksia.

Varmennustekijät

Todennustekijät ovat ne liikkeet, jotka osoittavat, että todella olet sinä. On paljon tekijöitä, jotka on jaettu ominaisuuksien mukaan valittavaksi:

| Mitä se tarkoittaa | Varmennustekijät | |

|---|---|---|

| Knowledge | Jotain mitä tiedät | Salasana, Sähköpostin varmennuskoodi, Varakoodi |

| Possession | Jotain mitä sinulla on | SMS-varmennuskoodi, Vahvistussovelluksen OTP, Laitteistovarmenne |

| Inherence | Jotain mitä olet | Biometriset kuten sormenjäljet, kasvotunnistus |

Teoriassa voit yhdistellä näitä varmennustekijöitä mihin tahansa tunnisteeseen todistaaksesi, että olet sinä. Yleinen yhdistelmä: Sähköpostiosoite (ID) ja Sähköpostin varmennuskoodi (Tekijä). Mutta voit sekoitella: Sähköpostiosoite (ID) ja SMS-varmennuskoodi (Tekijä).

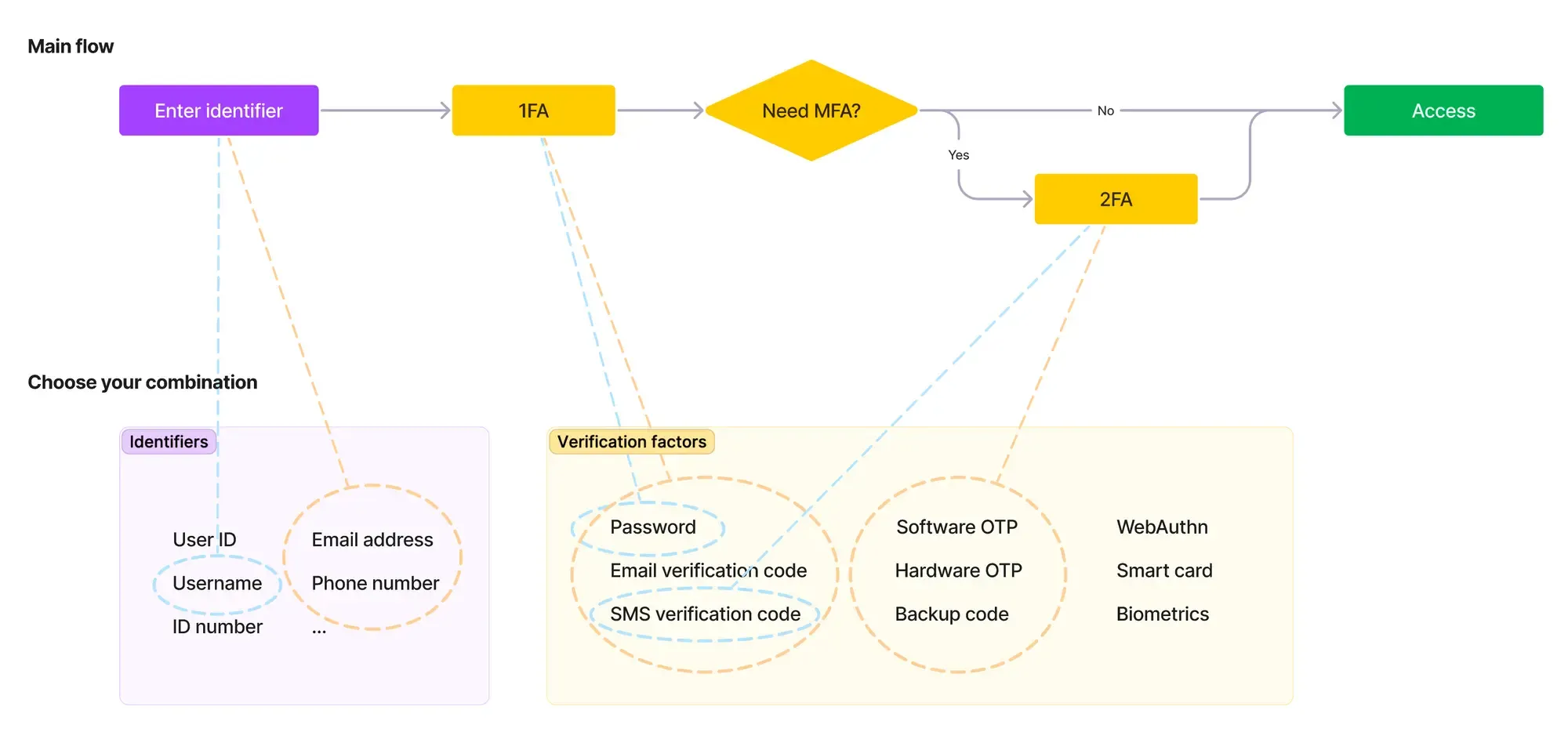

Koska pahuus piilee, yksi tekijä ei riitä. Tässä tulee mukaan monivaiheinen todennus (MFA). Kun kirjaudut sisään, ensimmäinen askel todennus (1FA) on pakollinen, mutta voi olla enemmän askeleita, toinen (2FA) ja jopa kolmas. Lisäksi, kun pyydät pääsyä kriittisiin resursseihin sovelluksessa, sinun täytyy todentaa henkilöllisyytesi uudelleen. Nämä lisäkerrokset tarjoavat tiukempaa suojaa haitallisilta toimijoilta. Tämä koko valikoima on MFA.

Suunnittele tunnistusprosessisi

Takaisin alkuun – miksi jokaisella sovelluksella on erilaisia tunnisteita ja todennustekijöiden yhdistelmiä? Kyse on käyttäjäkokemuksesta.

Liian tiukka varmentaminen voi ärsyttää käyttäjiä, ajatellen, "Miksi tämä on niin vaikeaa?" Liian rento lähestymistapa voi johtaa hakkeroituihin tileihin ja kaaokseen. Siis, kenen vaivaksi se jää?

Kolme koreografista periaatetta:

Varmista, että todelliset käyttäjäsi pääsevät sisään

Ihmiset joskus unohtavat ID:nsä tai menettävät varmennusvaiheet. Tukitaakan lievittämiseksi tarvitsemme keinoja auttaa:

- Tarjoa erilaisia tekijöitä varmennukseen – yleensä vähintään kaksi MFA:lle. Koska biometria on siistiä, mutta se ei toimi, kun ei tunnisteta; joskus käyttäjät saattavat kadottaa laitteensa.

- Anna vaihtoehtoja varmennuksen palauttamiseen – kuten "Unohtunut salasana" tai ID:n löytämiseen uudelleen. Ennen palautusta vaaditaan kuitenkin alustava henkilöllisyyden varmistaminen, joka yleensä eroaa kirjautumisprosessista.

- Tarjoa yhteystiedot asiakaspalvelun tai ylläpitäjien kautta palautukseen varana.

Varmennus ilman porsaanreikiä

Todenna ei ole täydellinen, ja kaksivaiheinen todennus ei ole aina turvallisempi. Muista:

- MFA-virrassa toisen todennusvaiheen tulisi sisält�ää erilaisia ominaisuuksia (Knowledge/Possession/Inherence) kuin ensimmäinen. Esimerkiksi käyttämällä "Salasana (Knowledge)" 1FA:na ja "Vahvistussovellus OTP (Possession)" 2FA:na voi pysäyttää erilaisia hyökkäysvektoreita.

- Palautusmenetelmät eivät voi ohittaa MFA:ta. Jos esimerkiksi voit "unohtaa salasanan" SMS:n kautta, et voi käyttää SMS:ää myös toisen todennustekijänä. Toinen vaihtoehto on lisätä 2FA "unohtunut salasana" -prosessiin, vaikka tämä saattaa vaikuttaa monimutkaiselta.

- Harkitse koodin alaspäin aikaa tai nopeusrajoituksia. Useiden väärien varmennusyritysten jälkeen, rajoita seuraavien varmennusten tahtia. Estä myös pitkät aikavälit monivaiheisessa varmennuksessa.

Tasapainota käyttäjäkokemus

Ei kaikki toimenpiteet vaadi 1FA tai 2FA. Se riippuu tilanteesta, eikä aina noudateta samoja vaiheita.

- Anna eri rooleille erityyppisä kapasiteetteja: Resurssien turvallisuuden varmistaminen on ensisijaisesti tuotteen vastuulla, mutta se on myös yksilön velvollisuus. MFA:n pakottamisen strategioita voidaan räätälöidä palvelun luonteen mukaan: yleinen käyttäjä-MFA sovelluksessa, organisaation vetämä MFA ja käyttäjän päätöksiin perustuva MFA.

- Hyödynnä mukautuvaa MFA:ta: Potentiaalista riskiä sisältävissä tai korkean riskin tilanteissa varmennuksen pakottaminen on käytännöllistä. Sen sijaan suojatuissa ympäristöissä tai matalariskisissä operaatioissa saattaa olla perusteltua tarjota yksinkertaistettu pääsy säilytetyillä istunnoilla, minimoinuilla varmennusvaiheilla tai jopa vierailijapääsyllä. Merkittävästi, tämä riippuu käyttäjän kontekstin huomioimisesta.

- Turvattomat ympäristöt: Kuten uudet laitteet, epätyypilliset matkakohteet tai epäluotettavat IP:t.

- Herkät toimet: Kuten salattujen tietojen pääsy, suuret taloudelliset tapahtumat tai varmennusmenetelmien muutos.

Yksityiskohtia varten, tarkista NIST:n Autentikointivarmuuden tasojen (AAL) ohjeet.

Loppusanat

Kun päätämme tutkimuksemme tunnistautumisesta ja monivaiheisesta varmennuksesta (MFA), toivomme että olet saanut näkemyksiä niiden tärkeästä roolista digitaalisessa elämässämme. MFA, yhdistämällä tunnisteita ja varmennustekijöitä, luo vahvan suojan, joka ylläpitää turvallista pääsyä samalla tarjoten käyttäjäystävällisiä vuorovaikutuksia.

Jännittävä uutinen on, että Logton MFA on tulossa. Yksilöille ja yrityksille Logto varmistaa turvalliset verkkovuorovaikutukset.