Mitä on identiteetin väärentäminen kyberturvallisuudessa ja identiteetinhallinnassa? Kuinka AI-agentit voivat käyttää sitä?

Opi, kuinka identiteetin väärentämistä käytetään kyberturvallisuudessa ja identiteetinhallinnassa, ja kuinka AI-agentit voivat hyödyntää tätä ominaisuutta.

Identiteetin väärentäminen on Logton sisäänrakennettu ominaisuus, ja tässä artikkelissa selitämme, mitä se tarkoittaa ja milloin sitä voidaan käyttää. Kun AI-agentit yleistyvät vuonna 2025, näemme yhä enemmän identiteetin väärentämiseen liittyviä käyttötapauksia kyberturvallisuudessa ja identiteetinhallinnassa.

Mitä on identiteetin väärentäminen todennuksessa ja valtuutuksessa?

Identiteetin väärentäminen todennuksen ja valtuutuksen alalla tarkoittaa, että järjestelmä tai käyttäjä ottaa väliaikaisesti toisen käyttäjän identiteetin toimiakseen heidän puolestaan. Tämä tehdään yleensä asianmukaisella valtuutuksella ja eroaa identiteettivarkaudesta tai pahantahtoisesta väärentämisestä.

Yleinen esimerkki on, kun sinulla on ongelma tilisi kanssa ja lähetät sähköpostia asiakaspalvelutiimille saadaksesi apua. He tarkistavat tilisi puolestasi vianetsintää varten.

Kuinka identiteetin väärentäminen toimii

Identiteetin väärentämisessä on mukana muutamia tyypillisiä vaiheita.

- Pyydä lupaa: Väärentäjä (esim. ylläpitäjä tai AI-agentti) pyytää lupaa toimia käyttäjän puolesta.

- Tokeneiden vaihto: Järjestelmä validioi pyynnön ja vaihtaa tokeneita, myöntäen pääsyn väärentäjälle tarvittavilla oikeuksilla.

- Toiminta käyttäjän puolesta: Väärentäjä suorittaa toimia (esim. asetusten päivitys, vianetsintä) ikään kuin he olisivat käyttäjä.

Väärentäjä voi sitten suorittaa toimia tai käyttää resursseja aivan kuten väärentetty käyttäjä.

Mitkä ovat identiteetin väärentämisen validit käyttötapaukset?

Asiakastuki

Aivan kuten aiemmin mainitsimme, asiakastukitilanteissa väärentäminen mahdollistaa tukihenkilöiden tai ylläpitäjien pääsyn käyttäjien tileille, jotta he voivat diagnosoida ja ratkaista ongelmia ilman, että käyttäjiltä vaaditaan tunnuksiaan.

Tässä on joitain esimerkkejä:

- Vianetsintä: Ylläpitäjä väärentää käyttäjän toistaakseen ilmoitetun ongelman ja ymmärtääkseen, mitä tapahtuu.

- Tilin palautus: Ylläpitäjä päivittää käyttäjän profiilin tai nollaa asetuksia puolestaan.

- Tilausten hallinta: Laskutustuen agentti korjaa tilausvirheet pääsemällä suoraan käyttäjän tilille.

AI-agentit

AI-agentit voivat hyödyntää väärentämistä toimiakseen käyttäjien puolesta, suorittaen tehtäviä automaattisesti tai auttaen työnkulkujen kanssa. Kun AI tulee yhä enemmän osaksi liiketoimintaprosesseja, väärentämisellä on keskeinen rooli mahdollistamassa itsenäisiä toimia samalla kun varmistetaan identiteettiturvallisuus ja pääsynhallinta.

Tässä on joitain esimerkkejä:

- Virtuaaliassistentit: AI-agentti ajoittaa kokouksia ja lähettää kalenterikutsuja käyttäjän puolesta.

- Automaattiset vastaukset: AI-chatbot vastaa asiakaskyselyihin ja käyttää tukihenkilön profiilia ongelmien ratkaisemiseen suoraan.

- Tehtävien automaatio: AI-assistentti päivittää projektinhallintatauluja tai lähettää raportteja käyttäjien puolesta. Esimerkiksi päivitä tikettien tiloja (esim. "Käynnissä" -> "Valmis"). Lähetä kommentteja tai palautetta esimiehen profiilista.

Auditointi ja testaus

Väärentämistä käytetään myös usein auditointiin, testaukseen ja laadunvarmistukseen. Väärentämällä eri rooleja, ylläpitäjät tai testaajat voivat tarkistaa käyttökokemuksia, työnkulkuja ja oikeuksia varmistaakseen järjestelmän suorituskyvyn ja laadun.

Tässä on joitain esimerkkejä:

- Roolitestaus: Ylläpitäjä väärentää eri käyttäjärooleja (kuten esimies, työntekijä tai vieras) tarkistaakseen käyttöoikeudet ja varmistuakseen, että jokaisella roolilla on asianmukaiset oikeudet oikeisiin resursseihin.

- Työnkulkutestaus: Laadunvarmistusinsinööri simuloi liiketoimia eri käyttäjäprofiileista testatakseen järjestelmän käyttäytymistä.

- Turvallisuusauditit: Audit esittää käyttäjiä vakuuttaakseen, että herkät toimenpiteet laukaisevat asianmukaiset hälytykset tai vaativat monivaiheista todennusta (MFA).

Delegoitu pääsy

Delegoitu pääsy mahdollistaa yhden käyttäjän suorittaa toimia toisen puolesta, usein nähtynä yritys- ja tiimityöskentelyssä. Tämä käyttötapaus erottuu tyypillisestä väärentämisestä, koska sekä toimijan että valtuuttajan identiteetit säilytetään.

Tässä on joitain esimerkkejä:

- Esimiehen hyväksynnät: Esimies lähettää aikalomakkeita tai kuluraportteja tiimin jäsenten puolesta.

- Tiimiyhteistyö: Assistentti aikatauluttaa kokouksia tai lähettää sähköposteja johtajan tililtä.

- Yritystyönkulut: HR-edustajat päivittävät työntekijöiden tietoja tarvitsematta heidän salasanojaan.

Mitä turvallisuusharkintoja tulisi ottaa huomioon väärentämisen toteuttamisessa

Identiteetin väärentäminen antaa käyttäjälle väliaikaisen mahdollisuuden toimia toisten puolesta järjestelmässä, mikä antaa heille merkittävää valtaa ja hallintaa. Siksi on välttämätöntä käsitellä useita turvallisuusharkintoja väärinkäytösten estämiseksi.

Yksityiskohtainen auditointi

Lokita jokainen väärentämistoimenpide, sisältäen kuka teki sen, mitä tehtiin, milloin se tapahtui ja missä se tapahtui. Varmista, että lokit näyttävät sekä väärentäjän että väärentämisen kohteen. Tallenna lokit turvallisesti, aseta kohtuulliset säilytysajat ja ota käyttöön hälytykset epätavallisen toiminnan havaitsemiseksi.

Roolipohjainen pääsynhallinta (RBAC)

Salli vain valtuutetuille rooleille (esim. tukihenkilöille) oikeus väärentää. Rajoita väärentämisen laajuutta (esim. tukihenkilöt voivat väärentää asiakkaita, mutta eivät ylläpitäjiä). Noudata minimietuoikeuten periaatetta ja tarkista säännöllisesti oikeuksia pitämään asiat turvallisina.

Suostumus ja ilmoitukset

Joskus prosessin tulisi sisältää suostumuksia ja ilmoituksia. Esimerkiksi:

- Ennen väärentämistä: Pyydä käyttäjän suostumus herkille toimille.

- Väärentämisen jälkeen: Ilmoita käyttäjille, mitä tehtiin.

- Herkille aloille (esim. terveydenhuolto, rahoitus) suostumus on välttämätöntä.

AI-agenttien käyttötapaukset väärentämiseen todennuksessa ja valtuutuksessa

Kun AI-agentit yleistyvät vuonna 2025, väärentämistä käytetään yhä enemmän mahdollistamaan agenttien toimintaa käyttäjien puolesta säilyttäen samalla turvallisuus ja vastuulllisuus.

Tässä on joitain käytännön käyttötapauksia:

AI-asiakastukihenkilöt

Tilanne: Käyttäjä ottaa yhteyttä tukeen chatin kautta tiliongelmista. AI-agentti pääsee tilille ja suorittaa toimenpiteitä tarvitsematta käyttäjän salasanaa.

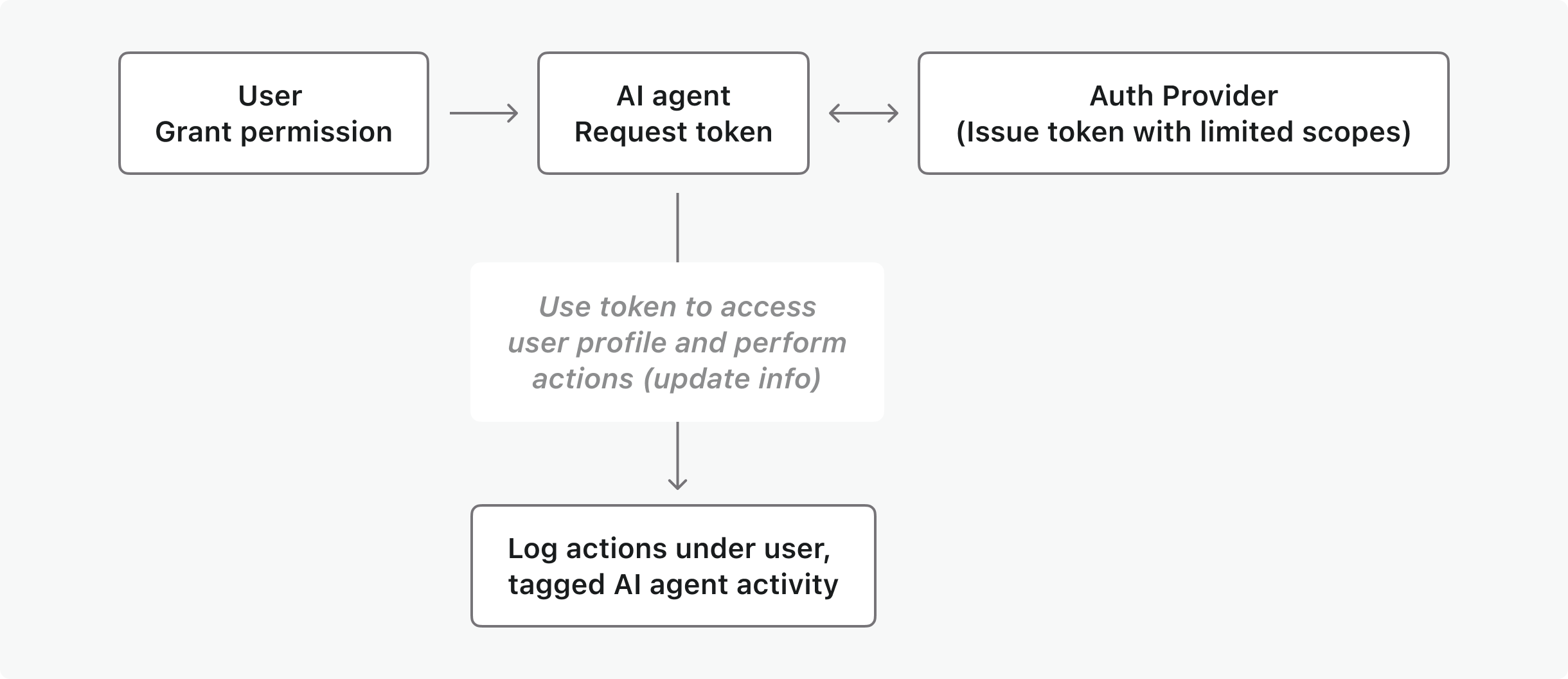

Kuinka tämä toimii ja miten se on suunniteltu?

- OIDC/OAuth-prosessi: AI-agentti pyytää lupaa väärentää käyttäjää päivittääkseen heidän tietojaan. Se käyttää vaihdettua tokenia päästäkseen käyttäjän profiiliin ja tekemään muutokset.

- Lokitus: Toimet kirjataan käyttäjän nimiin, mutta ne merkitään tehdyiksi AI-agentin toimesta.

- Rajoitetut laajuudet: Agentin oikeudet on rajattu tiettyihin toimiin (esim. salasanojen palauttaminen, mutta ei maksutietojen tarkastelu).

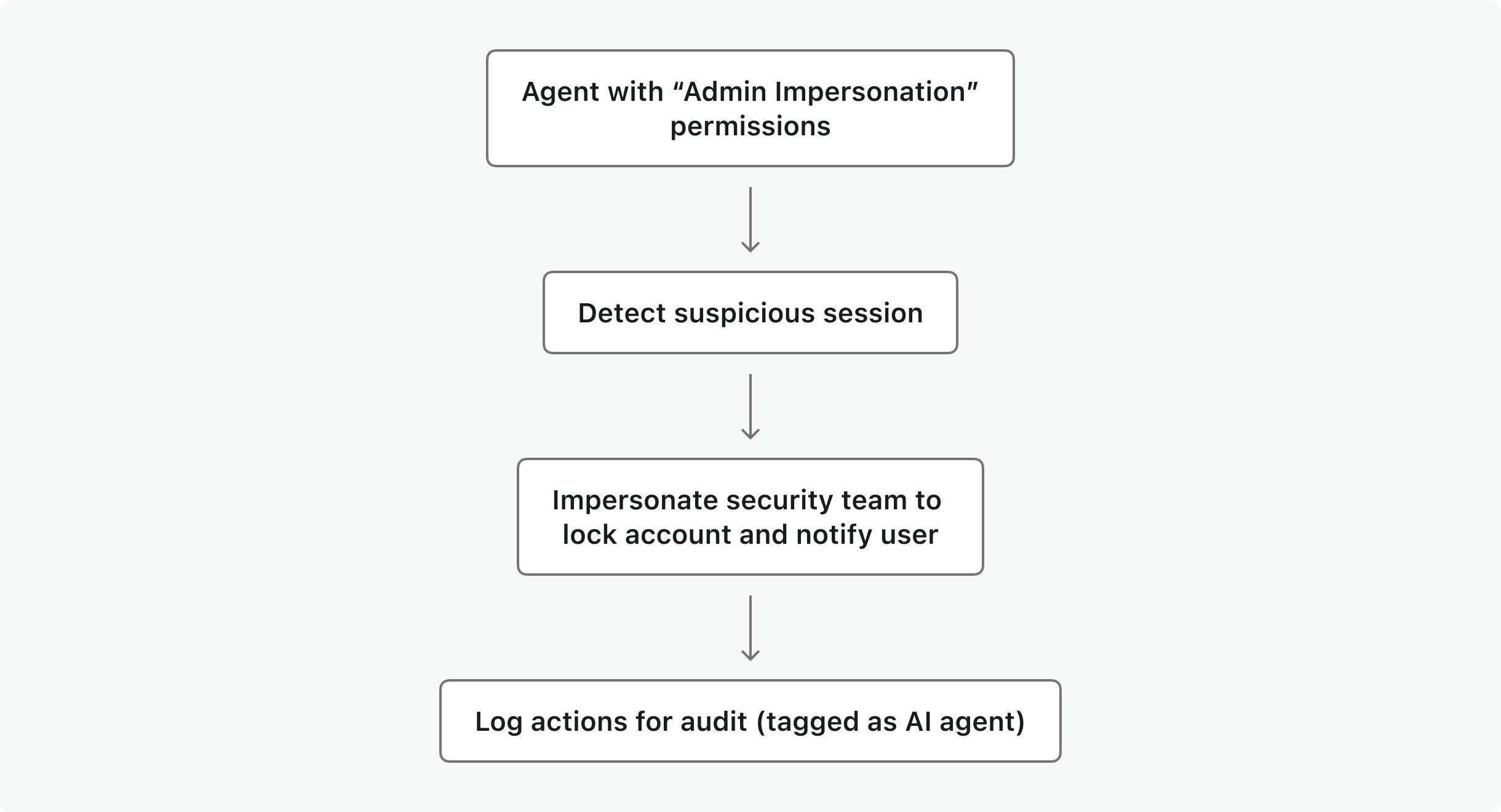

AI-turvallisuusagentit tiliseurantaan

Tilanne: AI-agentti valvoo käyttäjän istuntoja ja lukitsee vaarantuneet tilit automaattisesti.

Kuinka tämä toimii ja miten se on suunniteltu?

- Agentilla on "ylläpidon väärentämisoikeudet" tarkistaa ja päättää haitallisia istuntoja.

- Jos riski havaitaan, se väärentää turvallisuustiimin lukitsemaan tilin ja ilmoittamaan käyttäjälle.

- Kaikki toimet tallennetaan agentin identiteetin kera auditointitarkoituksiin.

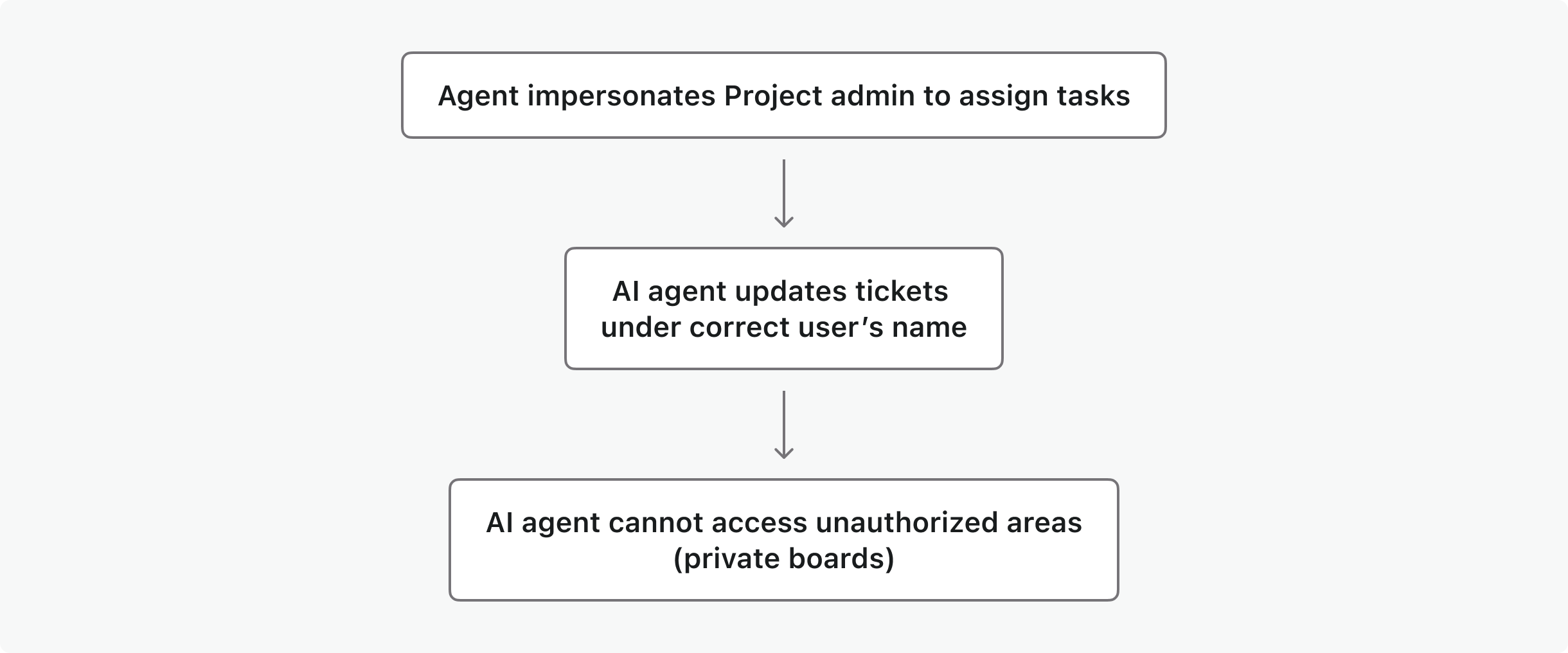

AI-työnkulkuautomaatiot tiimeille

Tilanne: Projektinhallintatyökalussa AI-agentti määrittää automaattisesti tehtäviä ja päivittää tilat tiimin jäsenten puolesta.

Kuinka tämä toimii ja miten se on suunniteltu?

- AI-automatisoitu työnkulku voi väärentää projektin ylläpitäjää päivittääkseen tikettejä oikean käyttäjän nimissä.

- Agentti ei pääse luvattomiin alueisiin (esim. yksityiset taulut) tiukan RBAC:n ansiosta.

Turvallisuusparhaat käytännöt väärentämisen rakentamiseen

Edellisissä tilanteissa on muutamia suunnitteluperiaatteita, joiden tarkoitus on saavuttaa nämä tavoitteet.

- Tokenin laajuuden määrittäminen: Käytä rajoitettua laajuutta. Varmista, että määrittelet ja rajoita, mitä toimia tai resursseja käyttöoikeustoken voi valtuuttaa.

- Mukautetut väitteet: Tämä voi olla hyödyllistä lisättäessä lisäkonteksiä tai metadataa väärentämisprosessiin, kuten väärentämisen syy tai liittyvä tukipyyntö.

- Roolipohjainen pääsynhallinta (RBAC): Salli vain tietyt roolit (esim. tukihenkilöt) väärentää käyttäjiä ja rajaa laajuus roolin tarpeiden perusteella.

- Yksityiskohtainen lokitus: Kirjaa kaikki väärentäminen, mukaan lukien kuka ne teki ja mitä tehtiin, vastuullisuuden ja jäljitettävyyden varmistamiseksi.

- Suostumuksen hallinta: Ilmoita käyttäjille, kun väärentäminen tapahtuu, ja anna heille mahdollisuus hyväksyä tai peruuttaa pääsy.

Kuinka Logto toteuttaa väärentämisen?

Logto tukee väärentämistä hallintonsa API:n kautta.

Tutustu tähän oppaaseen - käyttäjän väärentäminen saadaksesi lisätietoja. Logto tarjoaa myös lisäominaisuuksia, jotka integroivat väärentämisen, tukien todellisia tuoteskenaarioita.

| Ominaisuudet | Kuvaus | Asiakirjan linkki |

|---|---|---|

| Roolipohjainen pääsynhallinta | Käyttäjien valtuuttaminen perustuen heidän rooleihinsa | https://docs.logto.io/authorization/role-based-access-control |

| Mukautetut token-väitteet | Lisää mukautettuja väitteitä käyttöoikeustokeneihin. | https://docs.logto.io/developers/custom-token-claims |

| Audit-lokit | Seuraa helposti käyttäjätoimintaa ja tapahtumia. | https://docs.logto.io/developers/audit-logs |