Kuinka integroida Azure AD (Entra ID) SAML SSO todennuskumppanin kanssa

Opi integroimaan Azure AD SSO Logtoon käyttämällä standardia SAML-liitintä.

Logto tarjoaa valmiista paketista SAML-liittimen, joka voidaan integroida SSO-identiteettipalveluntarjoajien kanssa. Jokaisella palveluntarjoajalla on omat erityiset tiedot, jotka tulee määrittää. Tämä opas ohjaa sinua vaihe vaiheelta, kuinka integroit Azure AD:n Logton kanssa.

Luo uusi SAML-sosiaaliliitin Logtossa

-

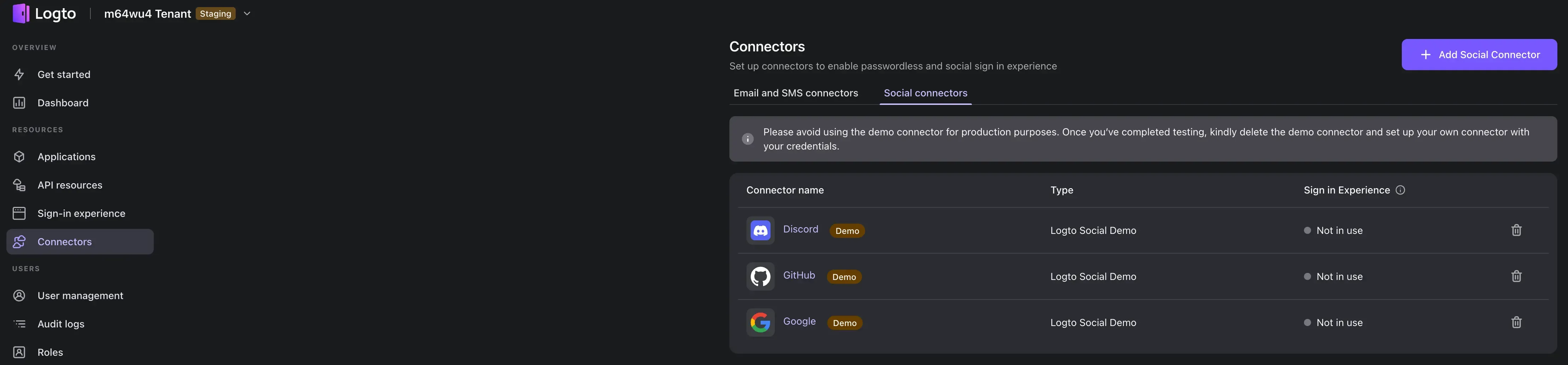

Vieraile Logto Cloud -konsolissasi ja siirry liitin-osioon.

-

Vaihda Sosiaaliliittimet-välilehdelle ja napsauta Lisää sosiaaliliitin -painiketta oikeassa yläkulmassa.

-

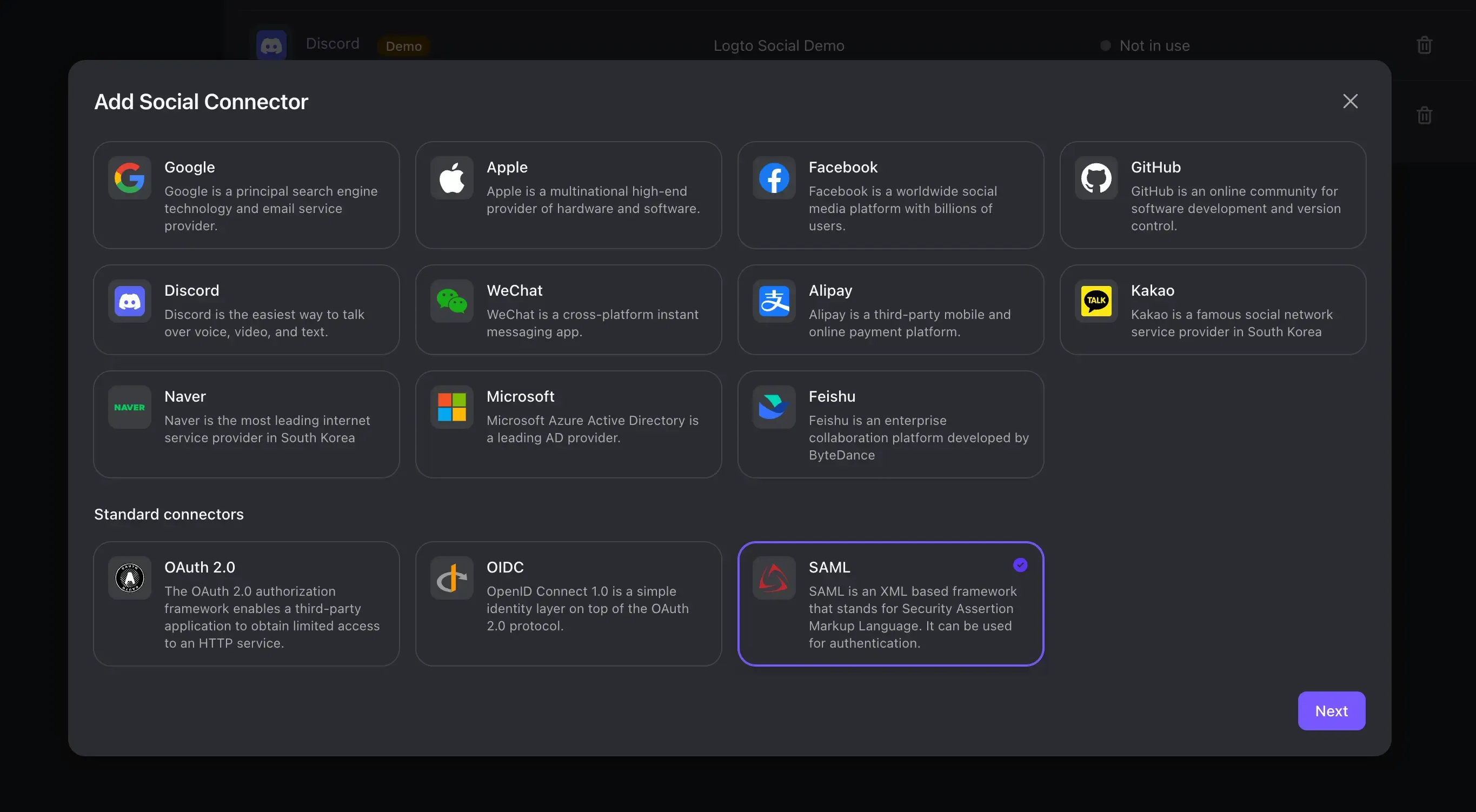

Valitse SAML-liitin.

Sinulle esitetään SAML-liittimen luomislomake:

-

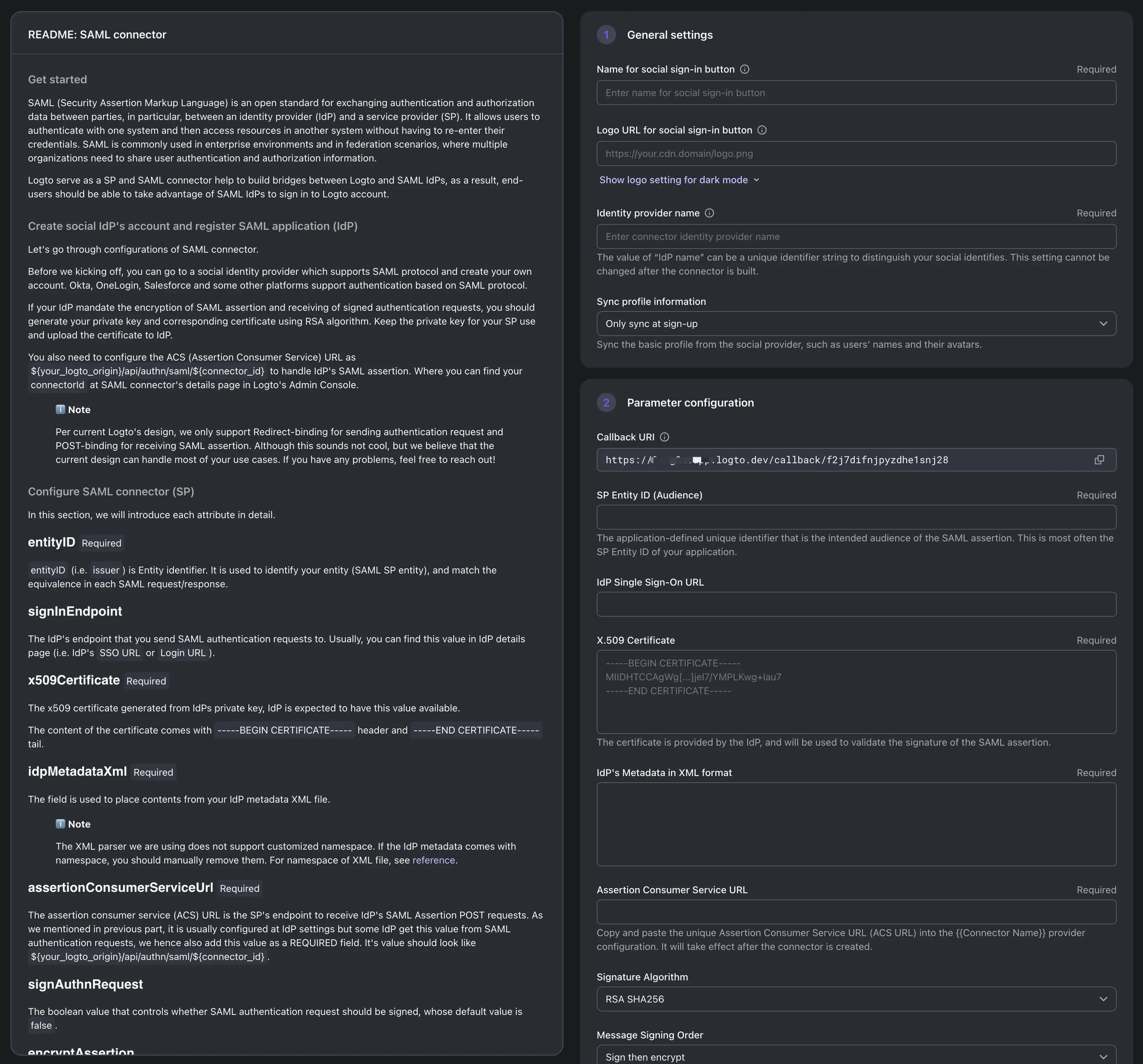

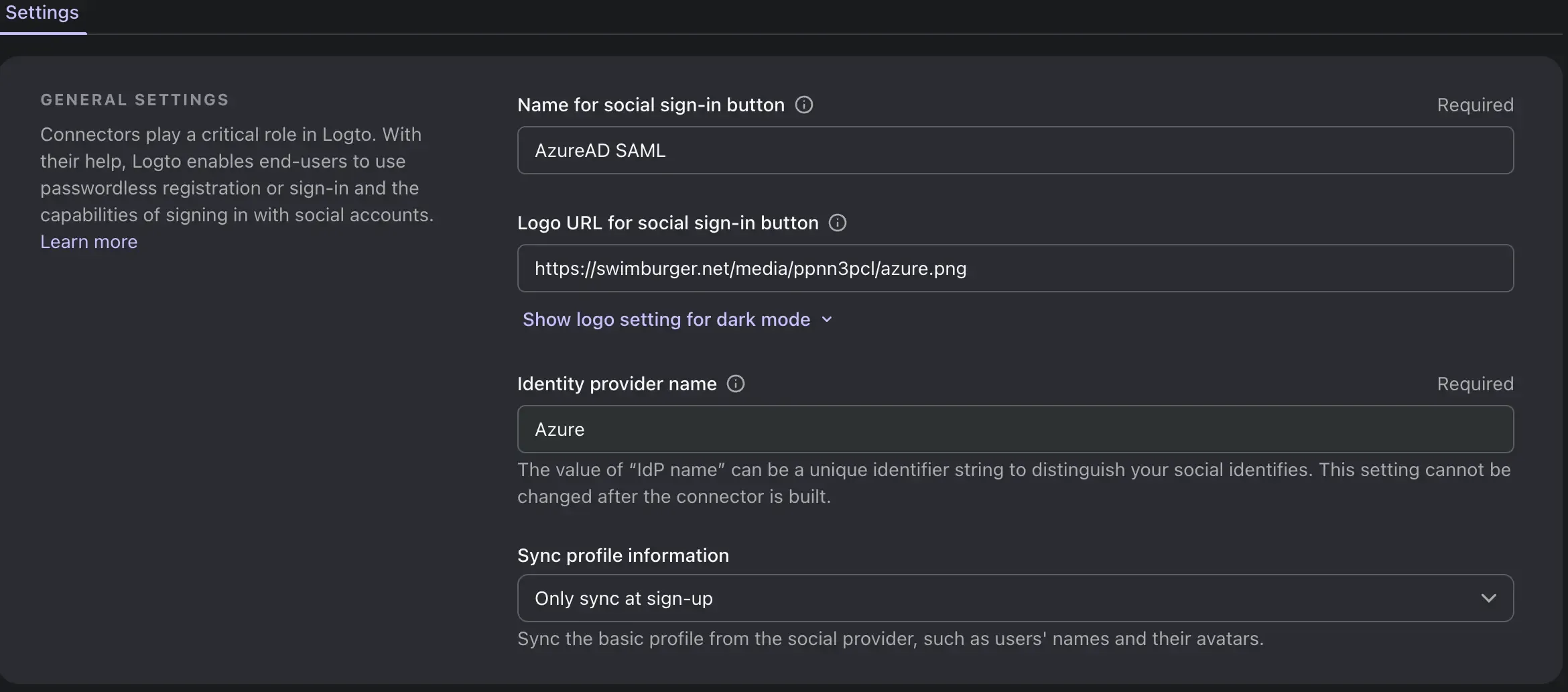

Täytä liittimen yleiset tiedot

Kentän nimi Kuvaus Nimi sosiaalikirjautumispainikkeelle Sosiaalikirjautumispainikkeen nimi, joka näytetään kirjautumissivulla. Logo-URL sosiaalikirjautumispainikkeelle Logo-URL sosiaalikirjautumispainikkeelle, joka näytetään kirjautumissivulla. Identiteettipalveluntarjoajan nimi Identiteettipalveluntarjoajan nimi. Tämä voi auttaa tunnistamaan kohdepalveluntarjoajan liittimestä. Synkronoi profiilitiedot Synkronoidaanko käyttäjäprofiilitiedot identiteettipalveluntarjoajalta vain alkuperäisen rekisteröinnin jälkeen tai jokaisen kirjautumiskerran jälkeen. -

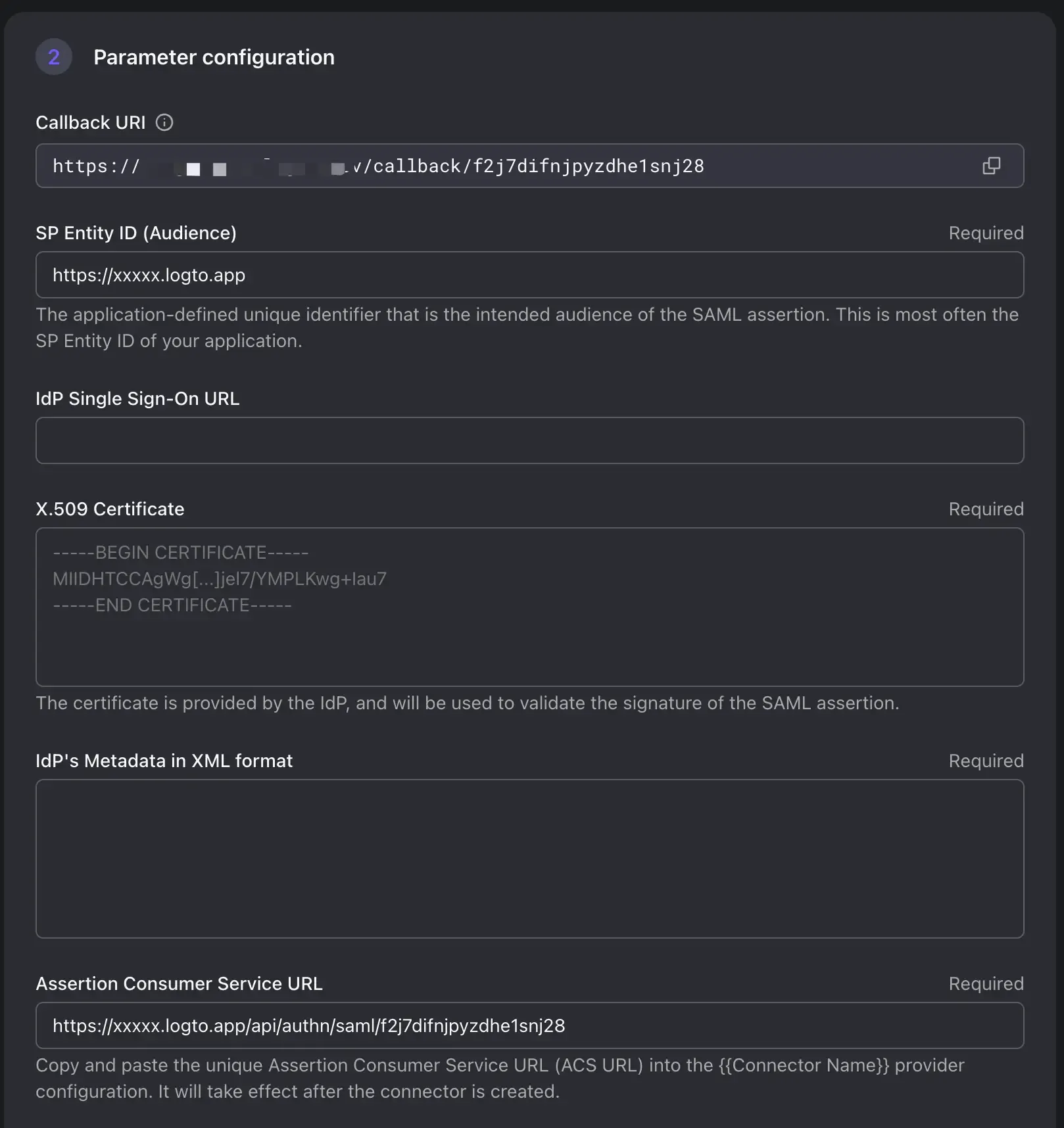

Aseta Kohteen tunnus (Entity Id) ja Väittämän kuluttajan palvelun URL (Assertion Consumer Service URL)

"Entity ID" ja "ACS URL" ovat olennaisia osia SAML-vaihtoprosessissa identiteetti- ja palveluntarjoajien välillä.

SP Entity ID: Entity ID on yksilöllinen tunniste, joka edustaa SAML-entiteettiä SAML-pohjaisessa järjestelmässä. Sitä käytetään erottamaan eri osallistujat SAML-vaihdossa. SP Entity ID auttaa sekä IdP:a että tunnistamaan pyyntöajan ja luomaan luottamuksen.

ACS URL (Assertion Consumer Service URL): ACS URL on palveluntarjoajan (Logto) tarjoama erityinen päätepiste, johon identiteettipalveluntarjoaja (IdP) lähettää SAML-väittämän onnistuneen todennuksen jälkeen. Kun käyttäjä todennetaan IdP:n toimesta, IdP luo SAML-väittämän, joka sisältää käyttäjän attribuutit ja allekirjoittaa sen sähköisesti. Tämän jälkeen IdP lähettää tämän väittämän SP:n ACS URL:ään. SP validoi väittämän, purkaa käyttäjän attribuutit ja kirjaa käyttäjän sisään.

Kentän nimi Kuvaus Esimerkki SP-kohteen tunnus (Yleisö) SP Entiteetti, jota AzureAD käyttää tunnistamaan Logton identiteetti. On suositeltavaa käyttää Logto-tenantti-päätepistettä EntiteettiID:nä. https:// <tenantti-id>.logto.appIdP yksittäinen kirjautumisen URL IdP sisäänkirjautumisen päätepiste. Valinnainen Azuren kanssa. Tätä kenttää käytetään SP:n tunnistamiseen IdP-aloitteisen kirjautumissession tunnistamiseksi. Tällä hetkellä Logto EI tue IdP-aloitteista kirjautumissessiota. Jätä tämä kenttä tyhjäksi X.509-sertifikaatti IdP-sertifikaatti, jota käytetään SAML-väittämän allekirjoittamiseen. (Tämä sertifikaatti haetaan AzureAD:sta myöhemmin) IdP-metatieto XML-muodossa IdP-metatietojen XML-tiedoston sisältö. (Tämä tiedosto haetaan AzureAD:sta myöhemmin) Väittämän kuluttajan palvelun URL ACS URL SP:lle. SP (Logto) päätepiste vastaanottamaan SAML-vaatimuspäätöksiä. Korvaa Tenant-ID ja Connector-ID omilla. https:// <tenantti-id>.logto.app/api/authn/saml/<liitin-id>

Luo SAML SSO -sovellus Azure-portaalissa

-

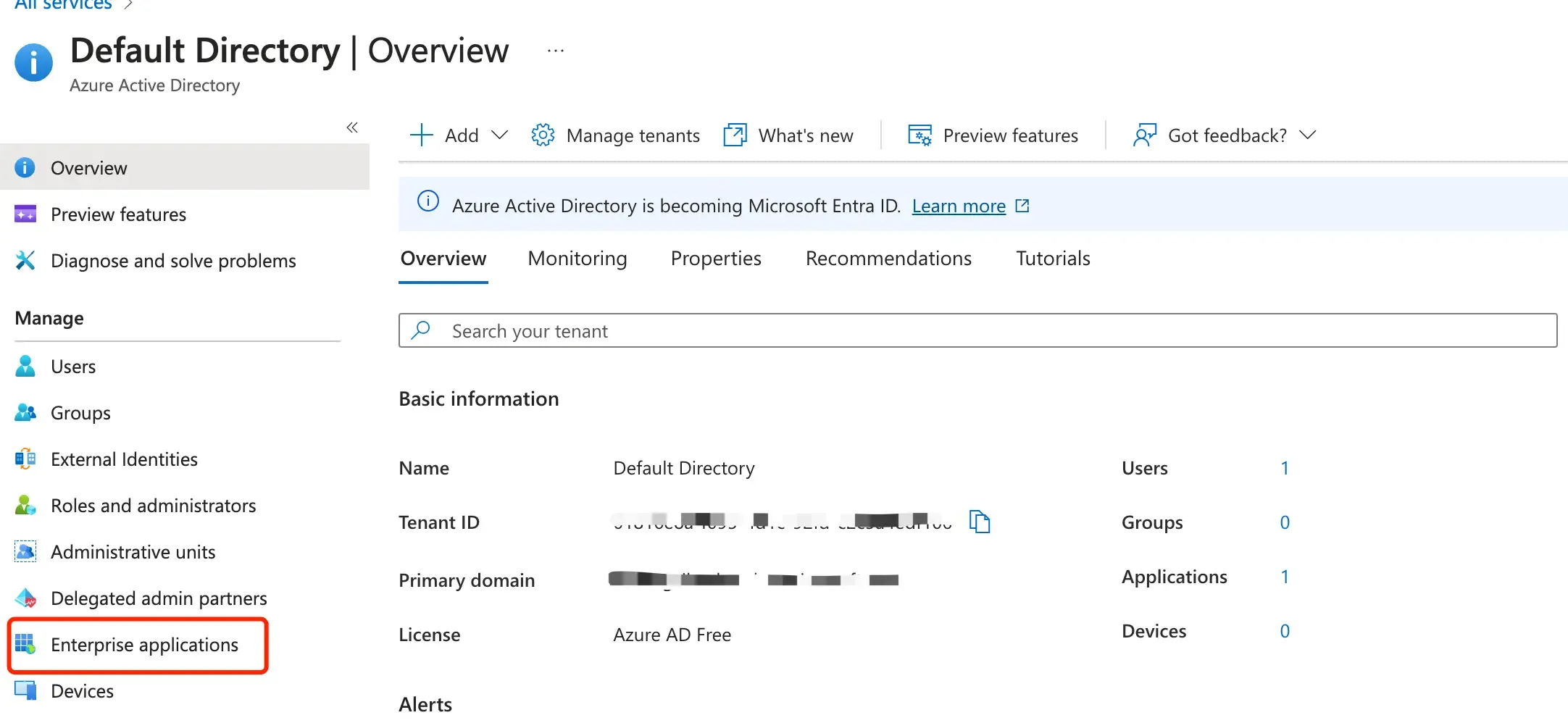

Kirjaudu sisään Azure Active Directory -hallintapaneeliin. Valitse “Yrityssovellukset”.

-

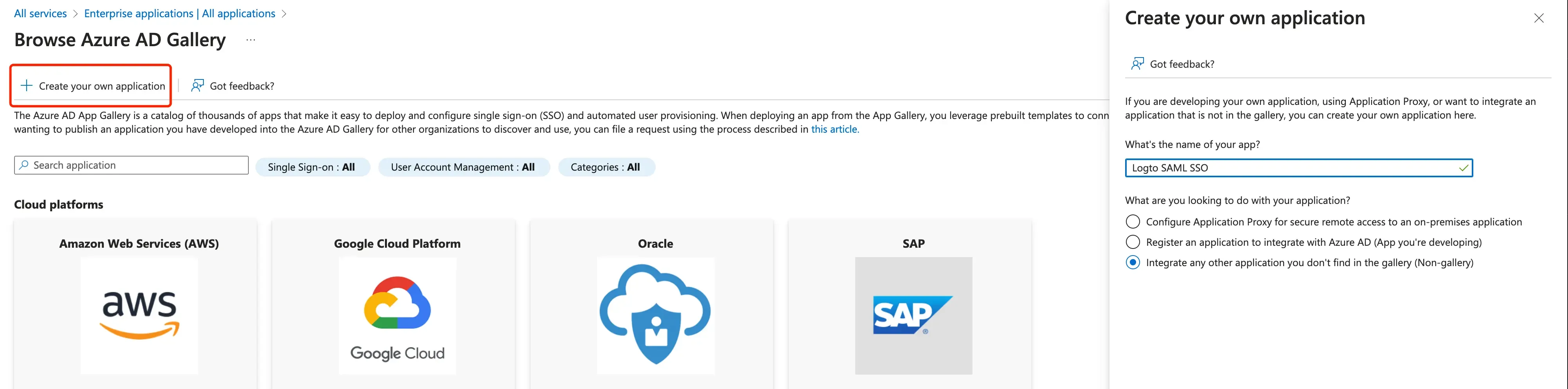

Valitse “Uusi sovellus” → “Luo oma sovellus”.

-

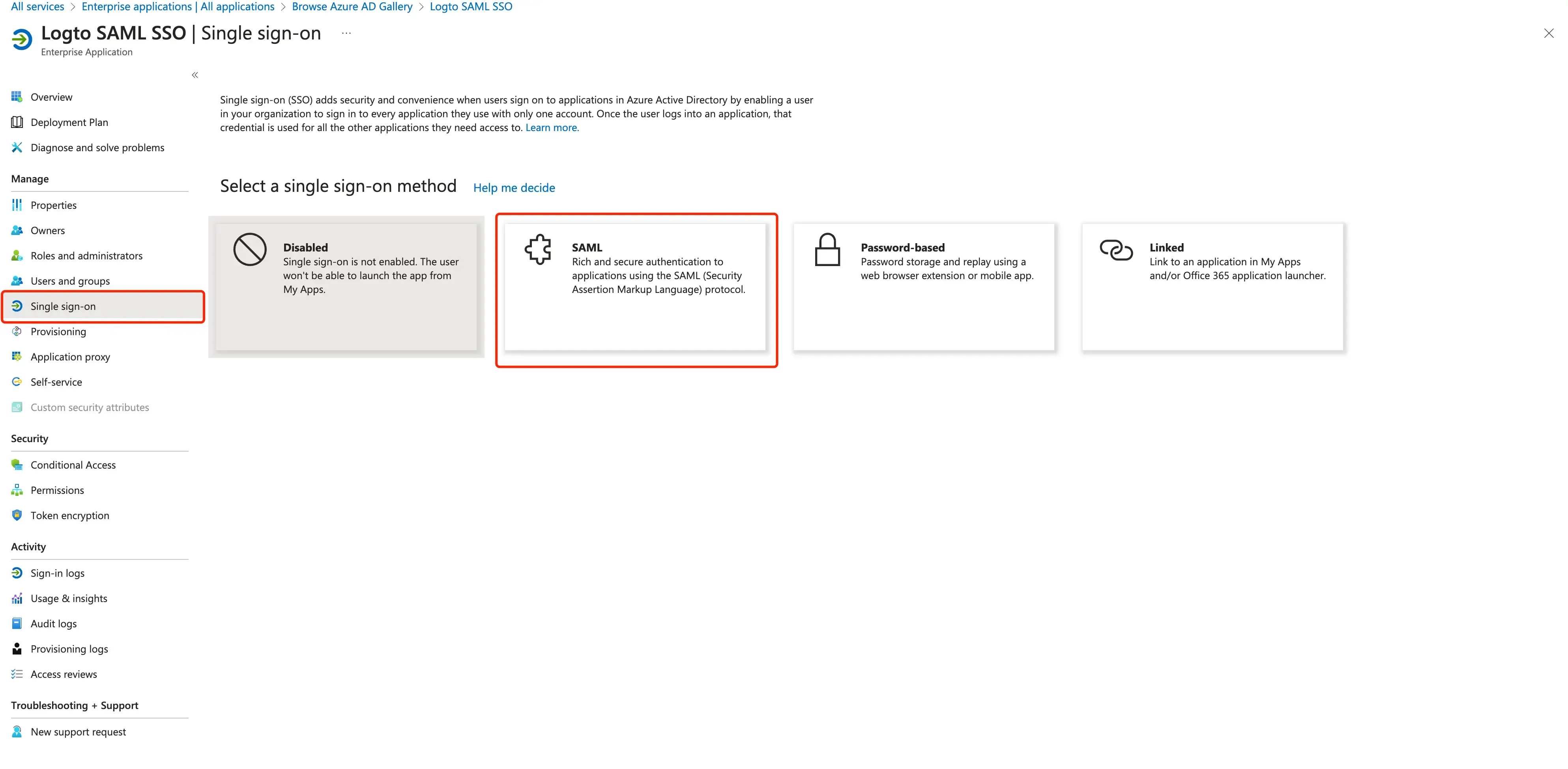

Ota käyttöön SAML-sovellus.

-

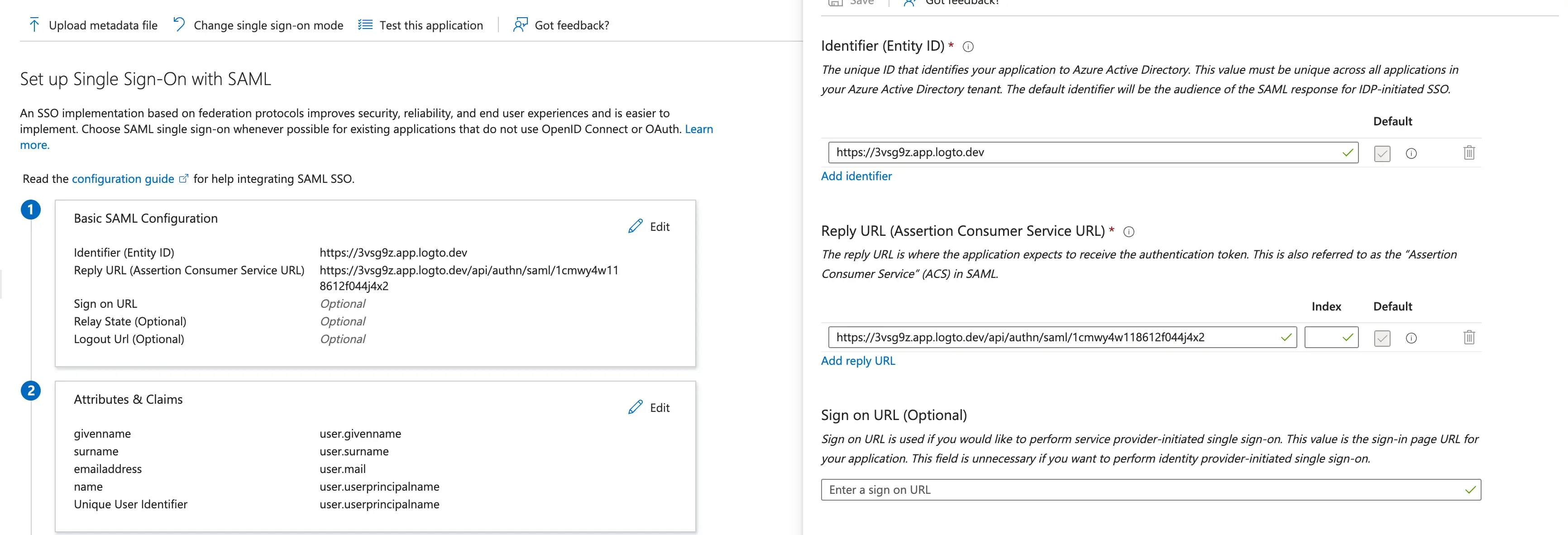

Täytä kokoonpano

EntityIdjaACS URL, jotka olet määrittänyt Logtoon.

-

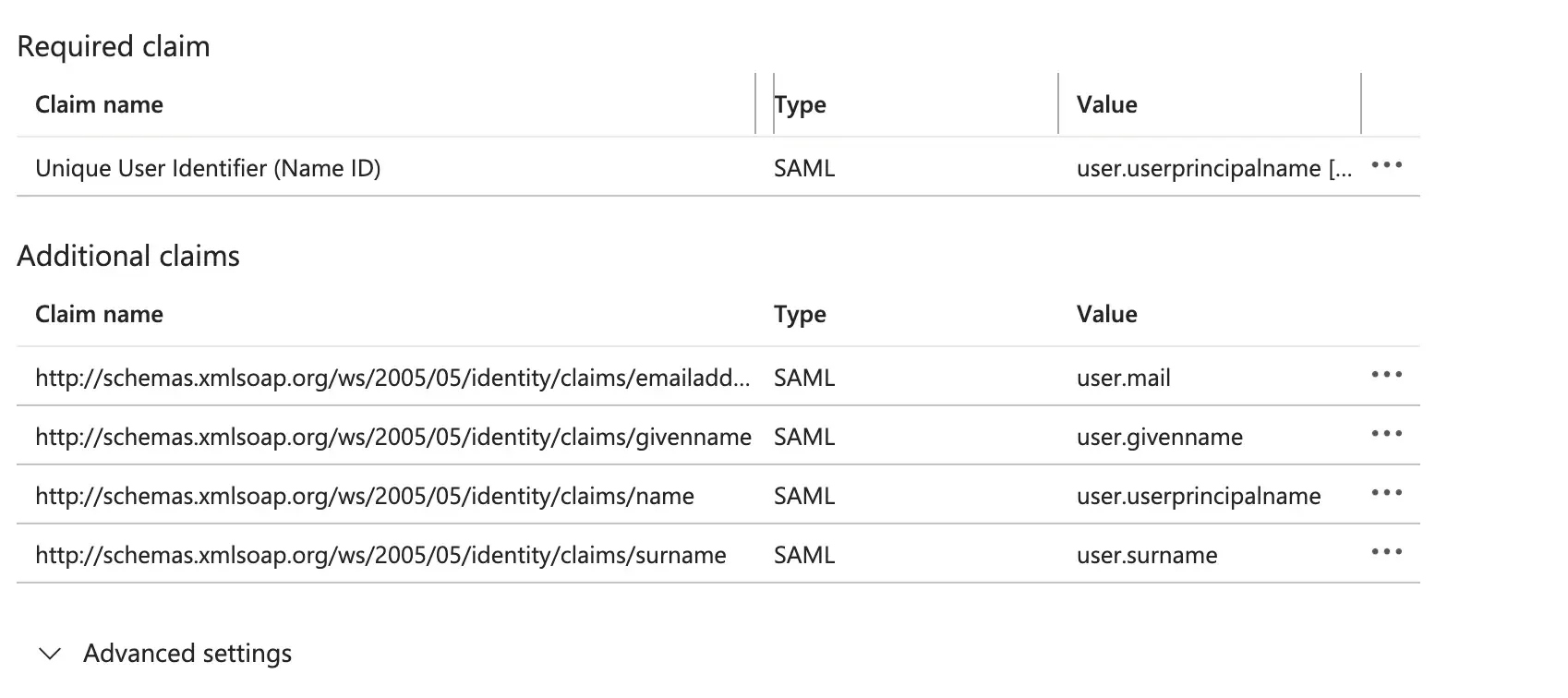

Määritä käyttäjän attribuutit ja väittämät

Voit määrittää käyttäjän attribuutit napsauttamalla "Muokkaa"-painiketta "Käyttäjän attribuutit ja väittämät" -osiossa.

Logto vaatii seuraavien peruskäyttäjän attribuuttien lähettämistä SAML-väittämässä:

Väittämän nimi Attribuutin nimi http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

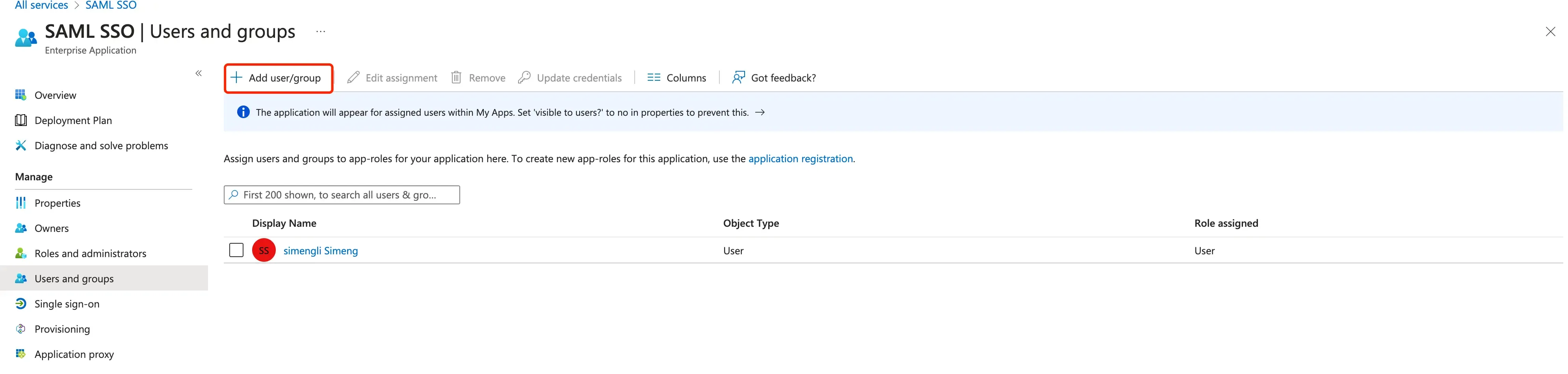

Määritä ryhmät ja käyttäjät SAML-sovellukseen Jotta käyttäjät tai käyttäjäryhmät voidaan todentaa, meidän on määritettävä ne AzureAD:n SAML-sovellukseen. Valitse “Käyttäjät ja ryhmät” “Hallinta”-osio navikaatiovalikosta. Valitse sitten “Lisää käyttäjä/ryhmä”.

-

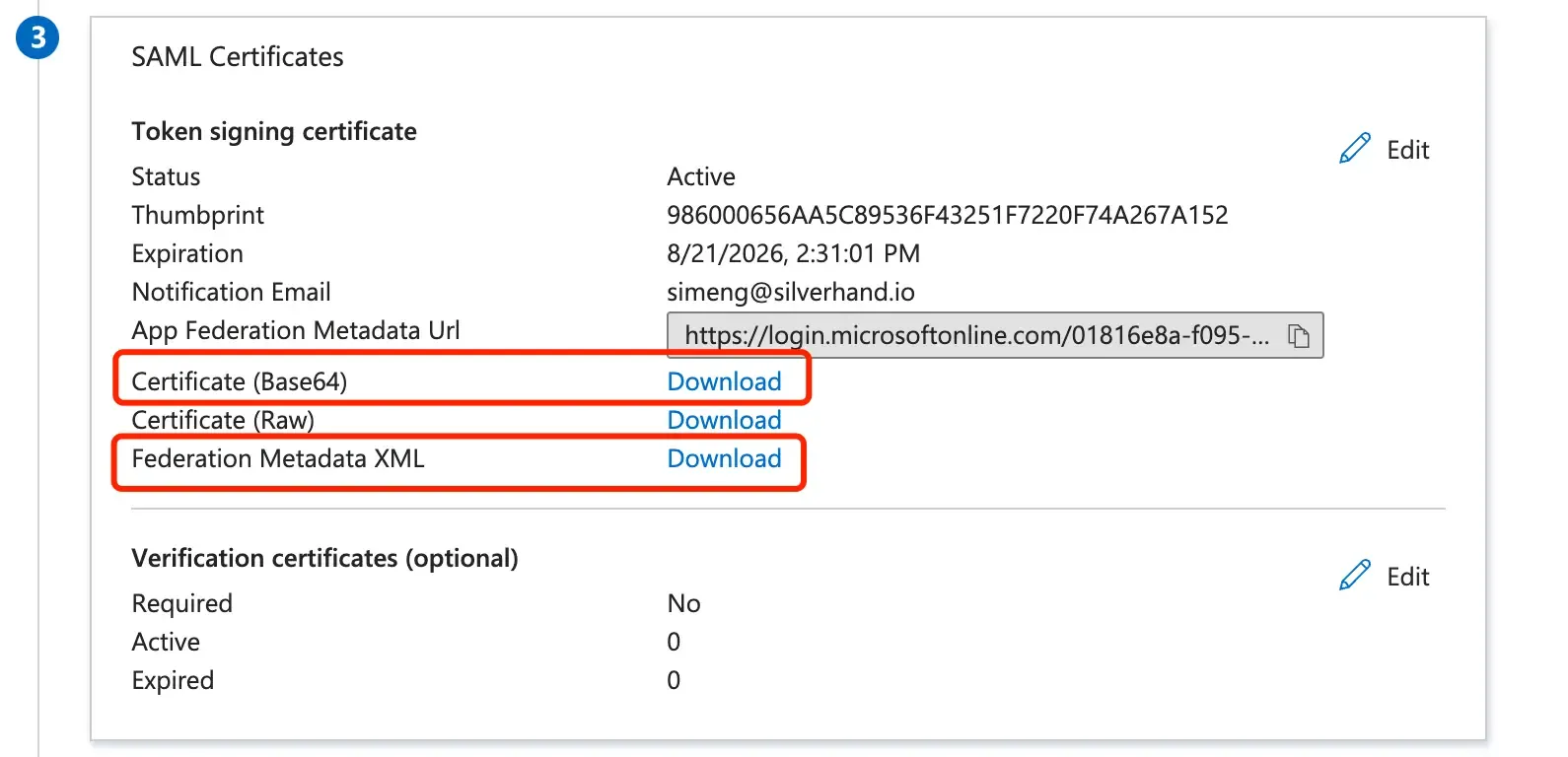

Hanki AzureAD IdP tiedot lataamalla sertifikaatit ja metatiedostot. Lataa

Federation Metadata XML-tiedosto jaCertificate (Base64)-tiedosto napsauttamalla "lataa"-painiketta. Tarvitset näitä tiedostoja SAML-liitimen luomisen suorittamiseksi Logtossa.

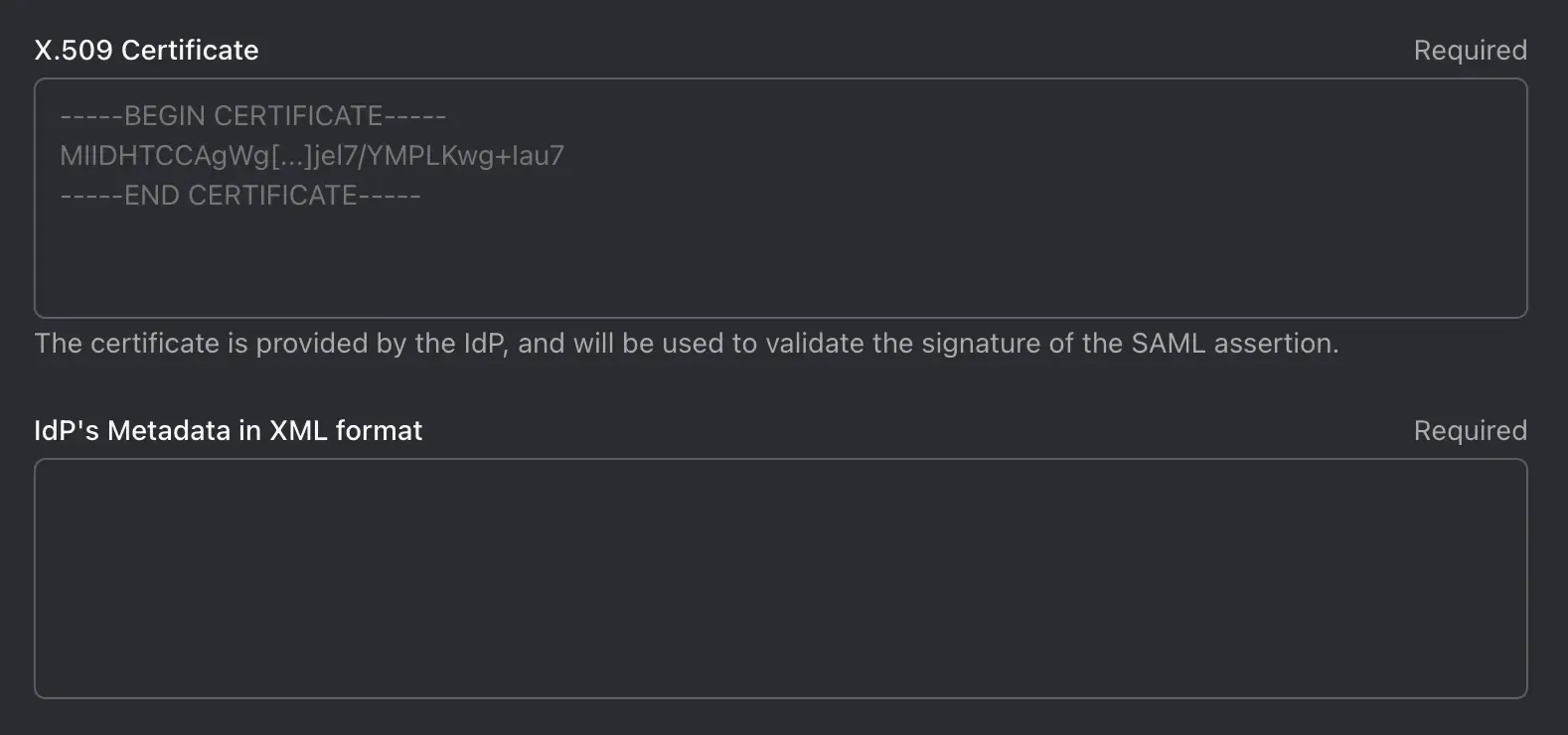

Viimeistele SAML-yhteyden luominen takaisin Logtoon

Siirry takaisin Logto Cloud -konsolin SAML-liittimen luomislomakkeeseen ja jatka IdP-tietojen täyttämistä. Kopioi IdP-metatietojen XML-tiedoston sisältö IdP-metatietokenttään. Liitä IdP-sertifikaatti IdP-sertifikaattikenttään.

Aseta käyttäjäprofiilin kartoitus

Perustuen AzureAD-käyttäjäväittämän asetuksiin, voit jatkaa avainkartoitusasetusten asettamista Logtossa:

Logto käytettävissä olevat käyttäjäkentät ovat:

Napsauta “Tallenna ja valmis”.

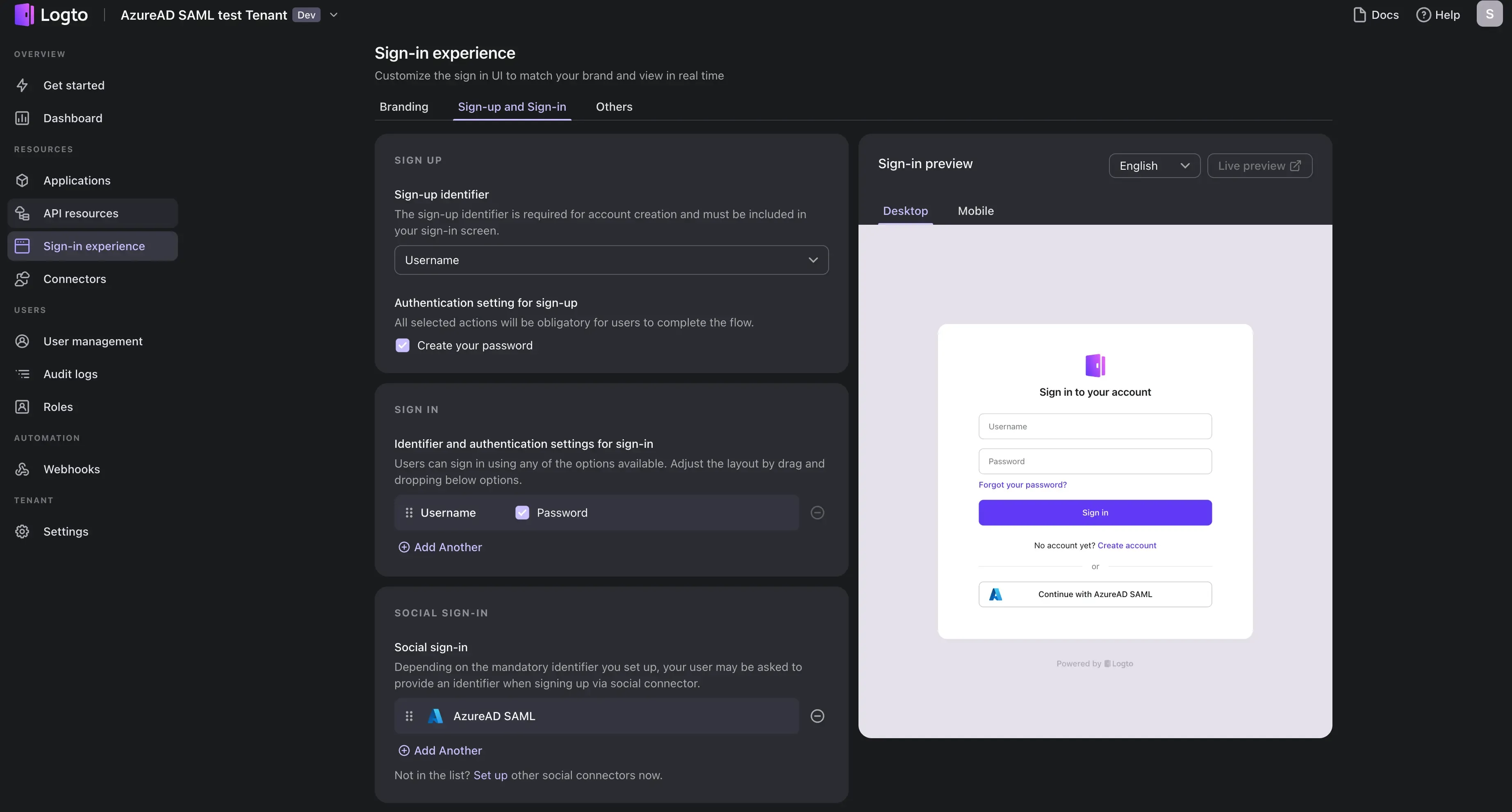

Ota SAML-liitin käyttöön

Kun olet suorittanut SAML-liittimen luomisen, voit ottaa liittimen käyttöön siirtymällä "Kirjautumiskokemus"-osioon ja lisäämällä liittimen "Sosiaalikirjautumisen" menetelmänä:

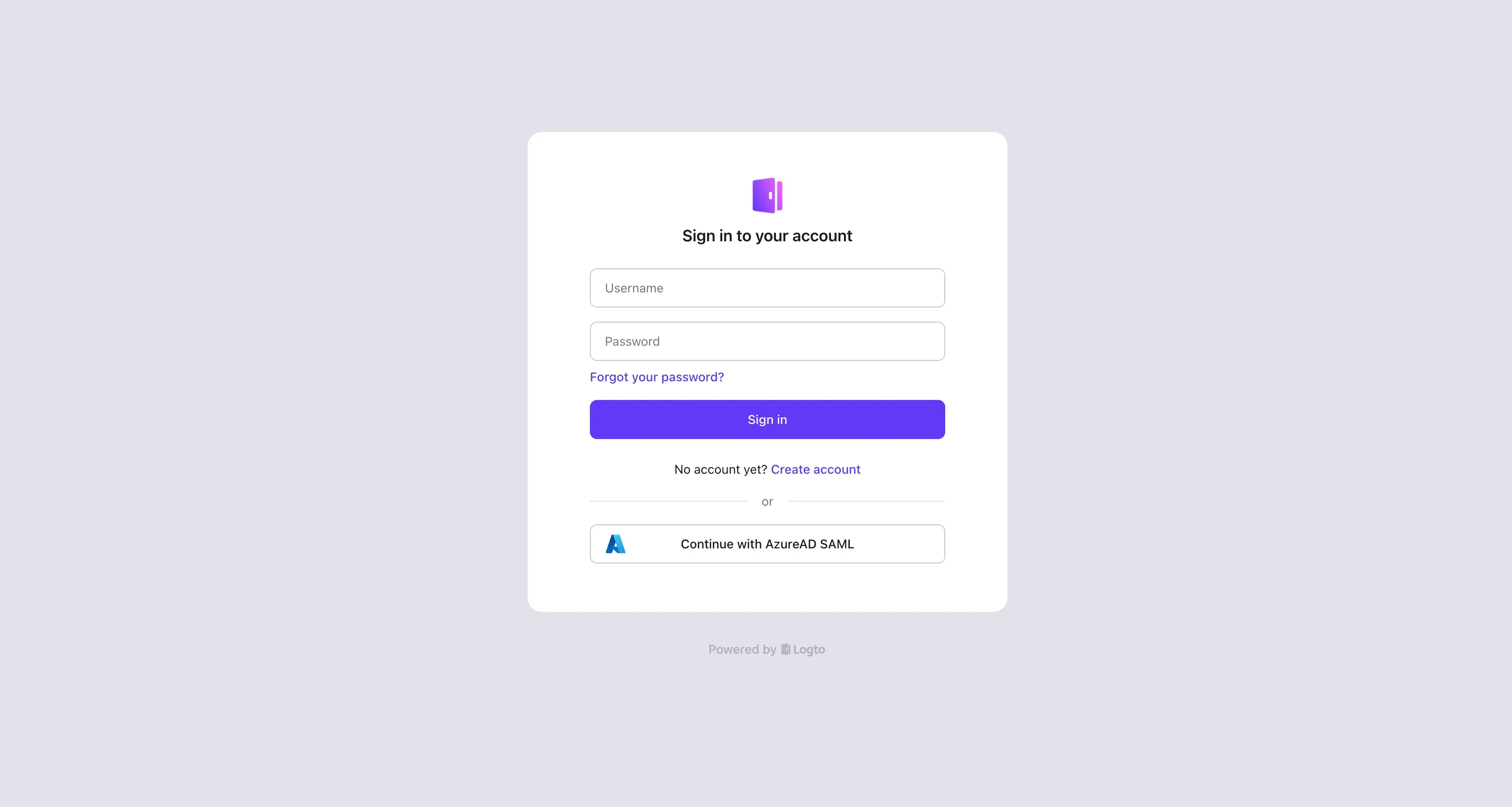

Vahvista AzureAD SSO -kirjautumisesi esikatselu demo-sovelluksellamme:

Onnittelut! Olet onnistuneesti integroinut AzureAD SSO:n Logton kanssa. Voit nyt käyttää AzureAD:tä kirjautuaksesi Logto-tilillesi.