Ymmärrä oikea-aikainen provisionointi

Oikea-aikainen provisionointi on prosessi, jota käytetään identiteetin ja pääsynhallintajärjestelmissä luomaan käyttäjätilejä lennossa, kun he kirjautuvat järjestelmään ensimmäistä kertaa. Tämä artikkeli selittää oikea-aikaisen provisionoinnin perusteet ja vastaa yleisiin kysymyksiin sen toteutuksesta.

Ennen kuin keskustelemme oikea-aikaisesta provisionoinnista, kuvittele, että rakennat SaaS B2B -sovellusta ja haluat tukea jäsenyysominaisuuksia, jotka mahdollistavat jäsenien liittymisen helposti työtilaan (vuokralainen). Millaisia ominaisuuksia ehdottaisit? Tässä on tarkistuslista sinulle:

| Skenaario | Kulku |

|---|---|

| Admin kutsu | Käyttäjät voivat vastaanottaa sähköpostikutsun liittyäkseen organisaatioon. |

| Management API -käyttäjän luonti tai tuonti | Käyttäjät voivat käyttää etukäteen luotua käyttäjätiliä liittyäkseen organisaatioon. |

| Oikea-aikainen provisionointi | Sovellukseen ensimmäistä kertaa kirjautuvat käyttäjät voivat liittyä organisaatioon. |

| Hakemistojen synkronointi (esim. SCIM) | Käytä IdP:n hakemistojen synkronointitoiminnallisuutta, jotta käyttäjät provisionoidaan sovellukseen etukäteen. |

Oikea-aikainen (JIT) provisionointi on prosessi, jota käytetään identiteetin ja pääsynhallintajärjestelmissä luomaan käyttäjätilejä lennossa, kun he kirjautuvat järjestelmään ensimmäistä kertaa. Sen sijaan, että käyttäjille provisionoidaan tilejä etukäteen, JIT-provisionointi luo ja konfiguroi tarvittavat käyttäjätilit dynaamisesti, kun käyttäjä todennetaan. Oikea-aikainen provisionointi on suosittu ominaisuus omine erityispiirteineen, kuten tehokkuus, ei hallinnollista osallistumista, automaattinen organisaatiojäsenyys jne. Nyt kun ymmärrät oikea-aikaisen provisionoinnin perusteet, sinulla saattaa olla useita kysymyksiä, kun sukellat syvemmälle todellisen tuotteen kehittämiseen. Vastaan näihin kysymyksiin, jotka voivat olla kiistanalaisia ja erittäin riippuvaisia erityisistä liiketapauksistasi.

Tarvitseeko sinun toteuttaa oikea-aikainen provisionointi tuotteessasi?

Nämä tilanteet ovat yleisiä, kun rakennetaan B2B-sovellusta, joka sisältää monen vuokralaisen arkkitehtuurin, yritysten SSO:n, yhteistyötä yritysten kanssa tai vaatii tiimin onboardingin ominaisuuksia. Tässä on joitain esimerkkiskenaarioita, joita asiakas saattaa kohdata.

Nopea onboarding

Sinulla on asiakas, joka kokee usein tapahtuvia palkkauksia tai nopeaa kasvua, jotka voivat käyttää JIT-provisionointia käyttäjätilien nopeaan perustamiseen uusille työntekijöille. Otetaan esimerkki:

Sarah on uusi työntekijä yrityksessä SuperFantasy, joka käyttää Oktaa yrityksen identiteetin tarjoajana. HR-tiimi lisää hänet liiketoiminnan identiteetiksi [email protected] Oktassa vain kerran. Kun Sarah käyttää tätä sähköpostia kirjautuakseen ensimmäistä kertaa yrityksen käyttämään tuottavuussovellukseen nimeltä Smartworkspace, järjestelmä luo automaattisesti tilin ja provisionoi oikean roolin hänelle yrityksen työtilaan. Näin ollen, ei Sarahin eikä SuperFantasyn HR-tiimin tarvitse käydä läpi useita vaiheita tilin luomiseksi ja roolin määrittämiseksi.

Fuusiot, yritysostot ja väliaikaiset työntekijät

Kun asiakas kokee fuusioita tai hankintoja, JIT-provisionointi voi yksinkertaistaa uuden käyttäjäjoukon pääsyä hankkivalle yrityksen järjestelmiin. Otetaan toinen esimerkki,

Peter työskentelee MagicTechissä, joka on hiljattain ostettu SuperFantasyn toimesta. MagicTech on pienempi organisaatio ilman yrityksen SSO:a mutta käyttää myös Smartworkspaceä, jossa Peterillä on jo liiketili.

HR-tiimi voi lisätä Peterin Oktaan. Kun Peter kirjautuu Smartworkspaceen ensimmäistä kertaa Oktan kautta, järjestelmä yhdistää automaattisesti hänen olemassa olevan liiketilin ja antaa oikean pääsyn SuperFantasylle.

Edellä mainitut skenaariot ovat ihanteellisia JIT-ominaisuuden toteuttamiseksi.

%% Onko se erityinen SAML:lle ja yrityksen SSO:lle?

Oikea-aikainen (JIT) provisionointi yhdistetään usein kertakirjautumiseen (SSO) SAML-todennuksessa, mutta se ei ole yksinomaan SAML:lle. JIT-provisionointi voidaan käyttää myös muissa todennusprotokollissa, kuten OAuth 2.0:ssa ja OpenID Connectissa, eikä se aina vaadi yrityksen SSO-asetusta.

Esimerkiksi sähköpostipohjainen JIT-provisionointi voi yksinkertaistaa tiimin onboardingia lisäämällä käyttäjät automaattisesti työtilaan heidän sähköpostidomaininsa perusteella. Tämä on erityisen hyödyllistä organisaatioille, joilla ei ole budjettia ja resursseja ostaa ja hallita yrityksen SSO:ta.

JIT-provisionoinnin perusidea on automatisoida käyttäjätilin luonti tai päivitys, kun käyttäjä yrittää ensimmäistä kertaa käyttää palvelua, riippumatta käytetystä protokollasta.

Koskeeko se sovelluksen uusia tai olemassa olevia käyttäjiä?

Tämä on hankala kysymys. Oikea-aikainen (JIT) provisionointi yleensä viittaa ensimmäiseen yritykseen käyttää sovellusta. Eri tuotteet voivat kokea tämän toiminnallisuuden eri tavoin. Jotkut käyttävät JIT-provisionointia pelkästään identiteetin ja tilin luontiin, kun taas toisiin sisällytetään myös oikea-aikaiset päivitykset, kuten uudelleenprovisionointi ja ominaisuuksien synkronointi.

Pelkästään automaattisen käyttäjäluonnin lisäksi SAML JIT-provisionointi mahdollistaa ryhmäjäsenyyksien myöntämisen ja peruuttamisen osana provisionointia. Se voi myös päivittää provisionoidut käyttäjät pitääkseen heidän ominaisuutensa palveluntarjoajan (SP) käyttäjätallenteessa synkronoituna identiteetin tarjoajan (IdP) käyttäjätallenteen ominaisuuksien kanssa.

Esimerkiksi Oracle Cloudissa oikea-aikainen provisionointi voidaan konfiguroida eri tavoin.

- Oikea-aikainen luonti

- Oikea-aikainen päivitys

| Kun käyttäjä kirjautuu sisään, hän: | Kulku |

|---|---|

| On olemassa ja JIT-provisionointi on käytössä. | Normaali SSO-virhetoiminto. |

| Ei ole olemassa ja JIT-luonti on käytössä. | Käyttäjä luodaan ja täytetään SAML-vakuutuksen ominaisuuksilla, kuten JIT-konfiguraatiossa on määritetty. |

| On olemassa ja JIT-päivitys on käytössä. | Käyttäjän ominaisuusarvot päivitetään SAML-vakuutuksen ominaisuuksilla, kuten JIT-konfiguraatiossa on määritetty. |

Jos haluat ottaa huomioon olemassa olevan käyttäjän seuraavan sisäänkirjautumisskenaarion, varmista, että sinulla on vankka provisionointijärjestelmä yhdessä JIT-järjestelmän kanssa. Esimerkiksi,

- Konfliktien ratkaisu: Järjestelmäsi pitäisi olla strategia konfliktien käsittelyyn, jos tili on jo olemassa eri tiedoilla kuin mitä IdP antaa JIT-prosessin aikana. Tämä saattaa vaatia organisaatiosi politiikkojen ja IdP-konfiguraation tarkkaa hallintaa.

- Auditointijäljet: On tärkeää ylläpitää sekä uusien tilien luomisten että olemassa olevien tilien päivitysten lokit JIT-prosessien kautta turvallisuuden ja säädösten noudattamisen vuoksi.

- Suorituskyky: Vaikka JIT-provisionointi tapahtuu nopeasti, harkitse mahdollisia vaikutuksia sisäänkirjautumisaikoihin, erityisesti olemassa oleville käyttäjille, jos päivität heidän tietojaan jokaisessa sisäänkirjautumisessa.

- Datan johdonmukaisuus: Varmista, että JIT-provisionointiprosessisi säilyttää datan johdonmukaisuuden, erityisesti päivittäessäsi olemassa olevia käyttäjätilejä.

Mikä on ero JIT:n ja SCIM:n välillä?

Oikea-aikaisen (JIT) provisionoinnin lisäksi saatat olla kuullut SCIM:istä (System for Cross-domain Identity Management). SCIM on avoin standardiprotokolla, joka on suunniteltu yksinkertaistamaan ja automatisoimaan käyttäjäidentiteetin hallintaa eri järjestelmien ja toimialueiden välillä. Sitä käytetään yleisesti hakemistosynkronointiskenaarioissa.

Suurin ero JIT:n ja SCIM:n välillä on, että JIT luo tilejä käyttäjän kirjautumisyrityksen aikana, kun taas SCIM voi provisionoida käyttäjiä offline-automaatioprosessin kautta, riippumatta käyttäjän kirjautumisyrityksistä.

Tämä tarkoittaa, että JIT keskittyy uusien käyttäjien onboardingiin, kun taas SCIM keskittyy käyttäjien koko elinkaaren hallintaan.

Lisäksi JIT on usein SAML:n jatke ja siitä puuttuu standardoitu toteutus eri järjestelmissä, kun taas SCIM on hyvin määritelty, standardoitu protokolla (RFC 7644) identiteetinhallintaan.

Jotkut suuret organisaatiot käyttävät SCIM:iä tilien provisionoimiseen, integroimalla sen omiin järjestelmiinsä. Tämä voi olla hyvin monimutkaista, ja tapauskohtaisia eroja on paljon. Näillä organisaatioilla on usein provisionointijärjestelmä, joka sisältää sekä automatisoituja prosesseja että manuaalista hallinnollista liittymistä.

Oikea-aikainen provisionointi Logto:ssa

SSO-oikea-aikainen provisionointi ja sähköpostidomainoikea-aikainen provisionointi ovat ne, joita kannatamme Logto:ssa.

Logto:ssa tämä ominaisuus on asetettu organisaatiotasolle, mikä mahdollistaa käyttäjien automaattisen liittymisen organisaatioon ja roolien saannin, jos he täyttävät tietyt kriteerit.

Toteutamme JIT-ominaisuuden sen skaalautuvimmalla ja turvallisimmalla tasolla yksinkertaistaen ja automatisoiden provisionointiprosessia kehittäjien asiakas onboardingia varten. Kuitenkin, kuten aiemmin keskustelimme, provisionointijärjestelmät voivat olla monimutkaisia ja räätälöityjä asiakkaidemme erityistarpeiden mukaan. Sinun tulisi hyödyntää Logto:n valmiiksi rakennettuja JIT-ominaisuuksia, huolellista järjestelmäsuunnittelua ja Logto-hallintaohjelmointirajapintaa luodaksesi vankan provisionointijärjestelmän.

Katsotaanpa tämä kaavio ymmärtääksesi, miten se toimii Logto:ssa,

Yritys-SSO-provisionointi

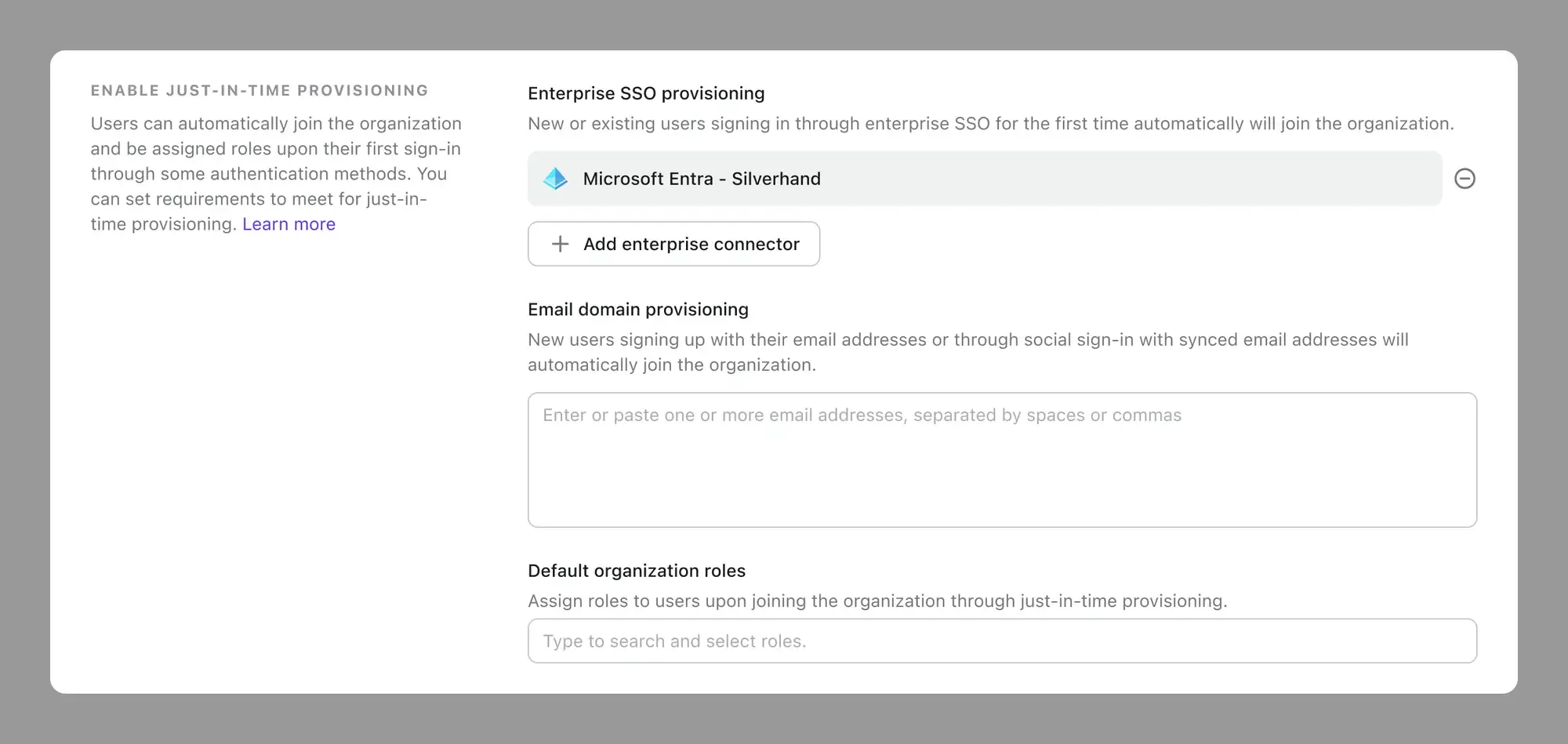

Jos sinulla on Enterprise SSO määritettynä Logto:ssa, voit valita organisaatiosi Enterprise SSO:n mahdollistamaan oikea-aikaisen provisionoinnin.

Uudet tai olemassa olevat käyttäjät, jotka kirjautuvat sisään yrityksen SSO:n kautta ensimmäistä kertaa, liittyvät automaattisesti organisaatioon ja saavat oletusorganisaation roolit.

Seuraava taulukko esittää mahdolliset kulut:

| Käyttäjän tila | Kulun kuvaus |

|---|---|

| Käyttäjää ei ole olemassa, ja JIT on käytössä. | Käyttäjä luodaan ja liittyy automaattisesti vastaavaan organisaatioon sopivilla rooleilla. |

| Käyttäjä on olemassa samalla varmennetulla sähköpostiosoitteella kuin yrityksen SSO, ja JIT on käytössä. | Käyttäjän sähköpostiosoite linkitetään automaattisesti yrityksen SSO-tilin kanssa, ja he liittyvät vastaavaan organisaatioon sopivilla rooleilla. |

| Käyttäjää ei ole olemassa, ja JIT ei ole käytössä. | Normaali SSO-virhetoiminto. |

| Käyttäjä on olemassa ja JIT ei ole käytössä. | Normaali SSO-virta. |

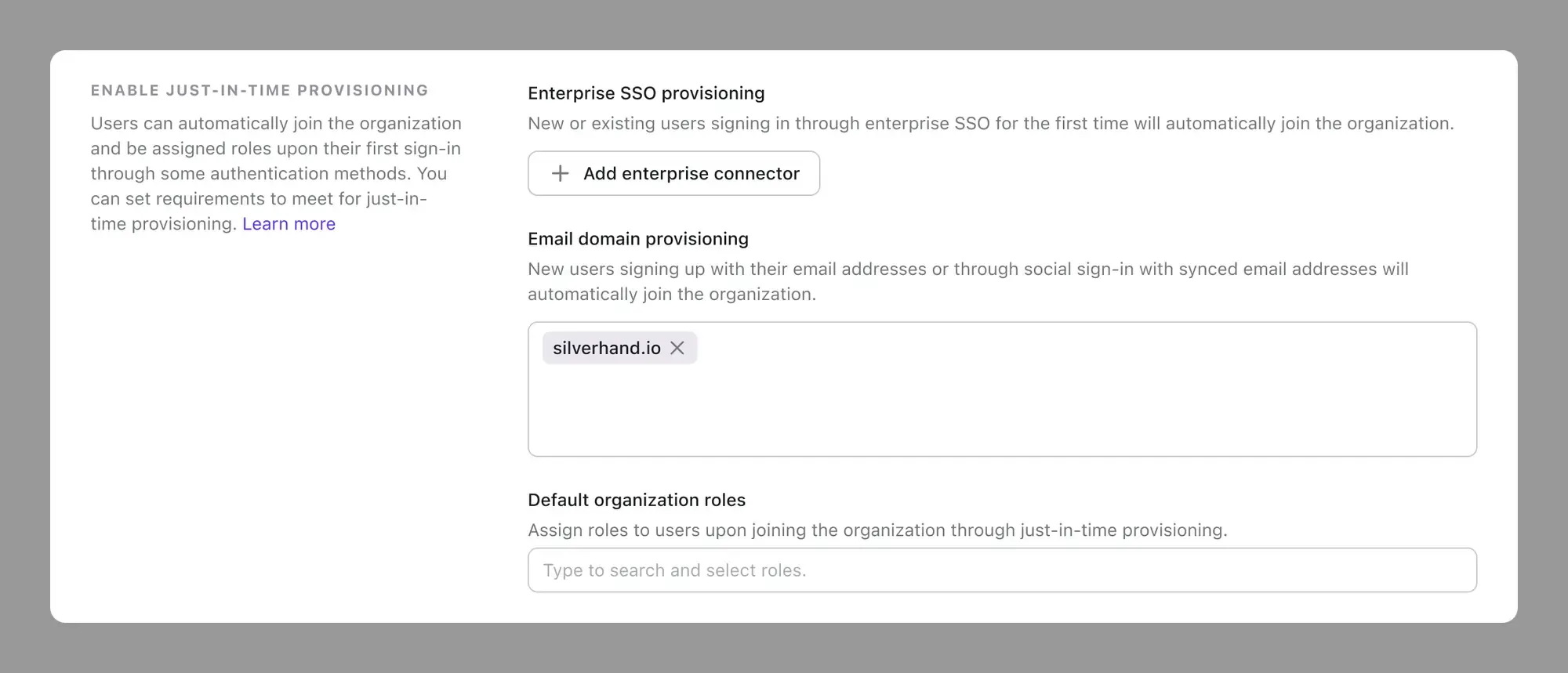

Sähköpostidomainien provisionointi

Jos organisaatiolla ei ole omistettua yrityksen SSO:ta, voit käyttää sähköpostidomaineja mahdollistamaan oikea-aikaisen provisionoinnin. Tämä tapahtuu yleensä pienemmissä yrityksissä, joilla ei ole budjettia yrityksen SSO:lle, mutta jotka haluavat kuitenkin joitakin jäsen ongoarding-automaatioita ja turvallisuuden hallintaa.

Kun käyttäjät rekisteröityvät, jos heidän varmennetut sähköpostiosoitteensa täsmäävät organisaation tasolla konfiguroiduille sähköpostidomaineille, heidät provisionoidaan oikeisiin organisaatioihin vastaavin roolein.

Sähköpostidomainien provisionointi toimii:

- Sähköpostirekisteröitymistodennus

- Sosiaalinen rekisteröitymistodennus

Sähköpostikulku

| Käyttäjän tila | Kulun kuvaus |

|---|---|

| Käyttäjää ei ole olemassa ja hän rekisteröityy sähköpostin avulla, ja JIT on käytössä. | Käyttäjä luodaan ja liittyy automaattisesti vastaavaan organisaatioon sopivilla rooleilla. |

| Käyttäjä on olemassa samalla varmennetulla sähköpostiosoitteella kuin provisionoidut sähköpostidomainit, ja JIT on käytössä. | Normaali sähköpostisisäänkirjautumisprosessi. |

| Käyttäjää ei ole olemassa ja hän rekisteröityy sähköpostin avulla, ja JIT ei ole käytössä. | Normaali sähköpostirekisteröitymisprosessi. |

| Käyttäjä on olemassa ja kirjautuu sisään sähköpostilla, ja JIT ei ole käytössä. | Normaali sähköpostisisäänkirjautumisprosessi. |

Sosiaalinen kulku

| Käyttäjän tila | Kulun kuvaus |

|---|---|

| Käyttäjää ei ole olemassa, rekisteröityy sosiaalisen tilin avulla varmennetulla sähköpostilla, ja JIT on käytössä. | Käyttäjä luodaan ja liittyy automaattisesti vastaavaan organisaatioon sopivilla rooleilla. |

| Käyttäjää ei ole olemassa, rekisteröityy sosiaalisen tilin avulla vahvistamattomalla sähköpostilla tai ilman sähköpostia, ja JIT on käytössä. | Normaali sosiaalinen rekisteröitymisprosessi. |

| Käyttäjä on olemassa samalla varmennetulla sähköpostiosoitteella kuin provisionoidut sähköpostidomainit ja kirjautuu sisään sosiaalisen tilin kautta, ja JIT on käytössä. | Normaali sosiaalinen sisäänkirjautumisprosessi. |

| Käyttäjää ei ole olemassa, rekisteröityy sosiaalisen tilin avulla, ja JIT ei ole käytössä. | Normaali sosiaalinen rekisteröitymisprosessi. |

| Käyttäjä on olemassa, kirjautuu sisään sosiaalisen tilin avulla, ja JIT ei ole käytössä. | Normaali sosiaalinen sisäänkirjautumisprosessi. |

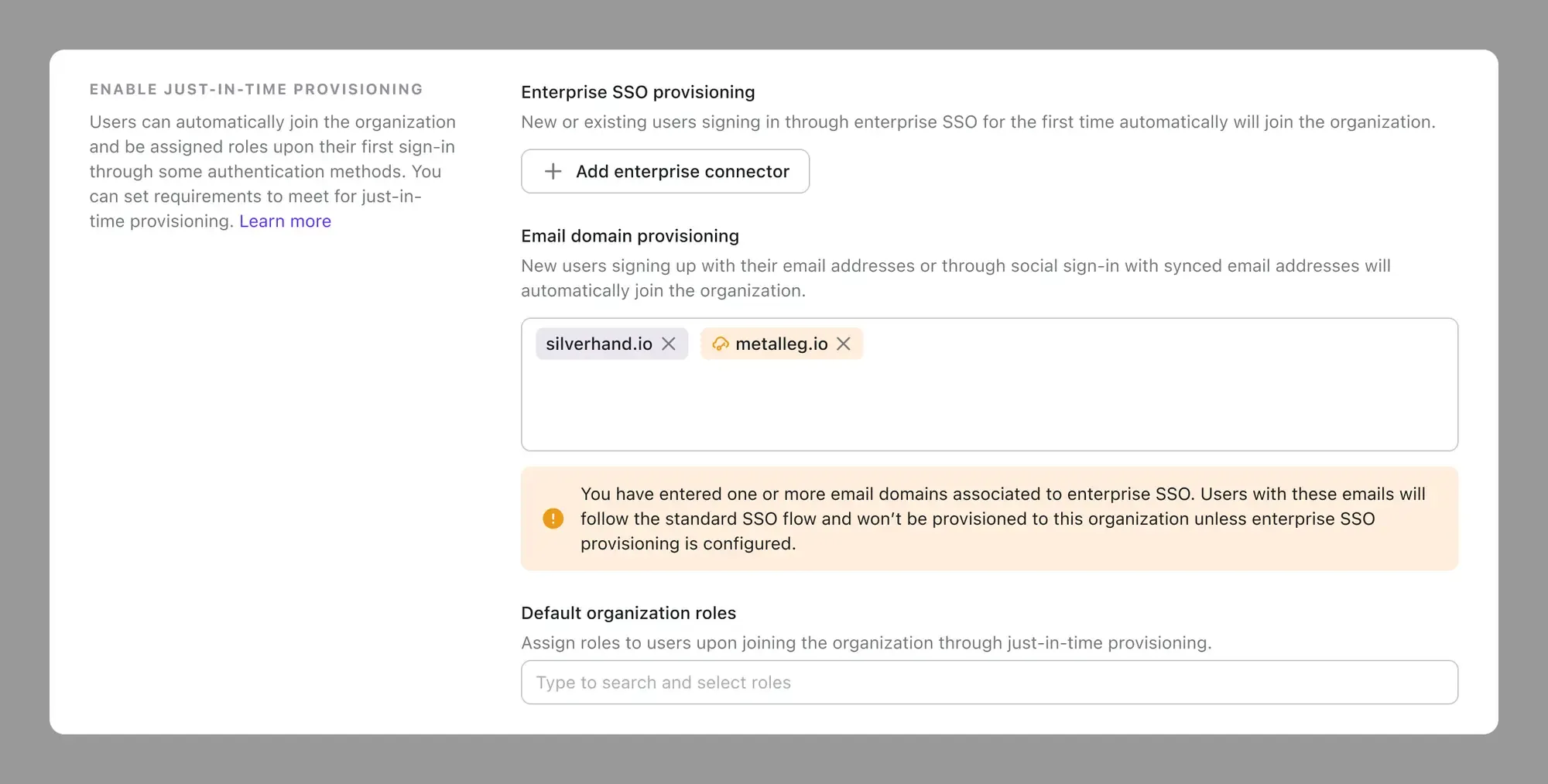

Sähköpostidomainiprovionin ja yritys-SSO:n mahdollisen konfliktin käsittely

Jos alun perin asetat sähköpostidomainiprovionin ja myöhemmin konfiguroit yritys-SSO:n samalla sähköpostidomainilla, täss�ä on, mitä tapahtuu:

Kun käyttäjä syöttää sähköpostiosoitteensa, heidät ohjataan SSO-kulkuun, ohittaen sähköpostitodennuksen. Tämä tarkoittaa, että JIT-prosessia ei käynnistetä.

Tämän ratkaisemiseksi näytämme varoitusviestin konfiguroidessasi. Varmista, että käsittelet tätä kulkua valitsemalla oikea SSO mahdollistaa oikea-aikainen provisionointi, äläkä luota sähköpostidomainiprovionin.

Oletusorganisaation roolit

Käyttäjien provisionoinnissa voit asettaa heidän oletusorganisaation roolit. Rooliluettelo tulee organisaatiomallista, ja voit valita roolin tai jättää sen tyhjäksi.

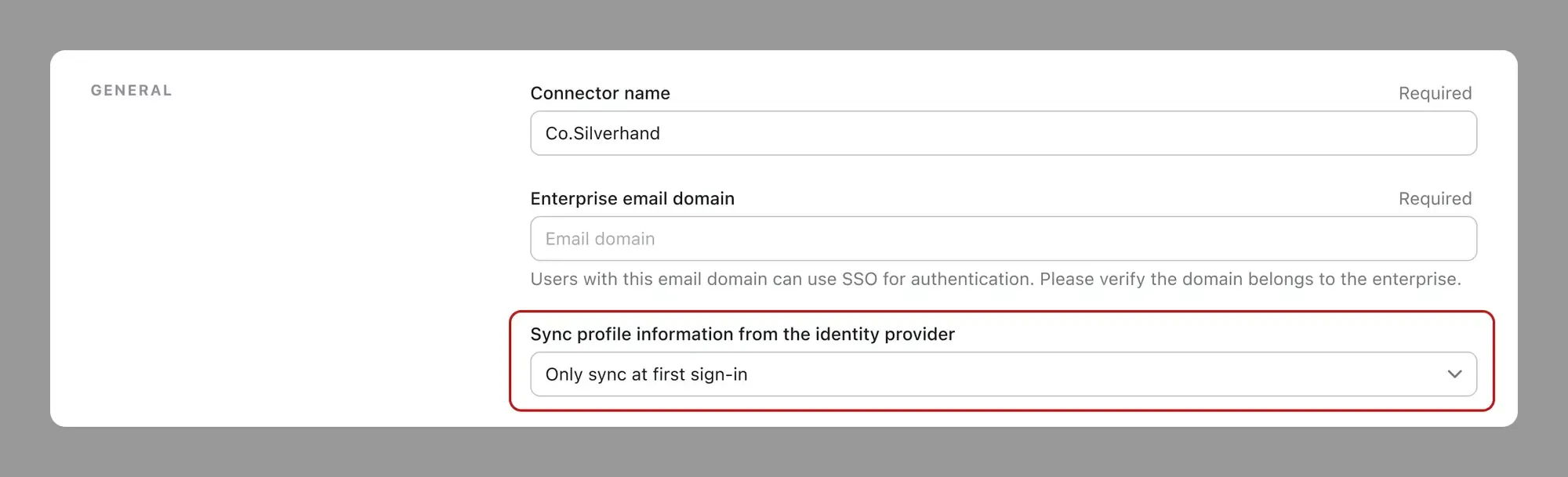

Yritys-SSO:n oikea-aikainen päivitys

Onneksi meillä on jo tämä ominaisuus sisäänrakennettuna Enterprise SSO:hon! Voit valita, synkronoidaanko profiilitietoja Logtoon ensimmäisessä kirjautumisessa tai jokaisessa kirjautumisessa. Aiomme myös harkita lisäominaisuuksia, kuten rooli- ja organisaatiokartoitusta ja uudelleenprovisionointia tulevaisuudessa.

Katso tätä oppiaksesi lisää.

Katso tätä oppiaksesi lisää.

Oikea-aikainen ominaisuus on välittömästi saatavilla Logto:ssa. Rekisteröidy Logto:on tänään ja ala automatisoimaan asiakkaidesi jäsenyysonboardingia.