OTP-botit: Mitä ne ovat ja miten estää hyökkäykset

Opi, mitä OTP-botit ovat, kuinka ne käyttävät kertakäyttösalasanoja hyväksi todellisissa tapauksissa ja strategioita suojellaksesi yritystäsi näiltä kyberuhilta. Tämä opas tarjoaa toimintakelpoisia vinkkejä tuotekehtiys- ja yrityshallinnan ammattilaisille.

Verkkopalveluiden lisääntyneen käytön myötä monivaiheinen todennus (MFA) on tullut kriittiseksi puolustuslinjaksi kyberhyökkäyksiä vastaan. Yksi yleisimmin käytetyistä MFA-elementeistä on kertakäyttösalasana (OTP), väliaikainen, ainutlaatuinen koodi, joka on tarkoitettu tilien suojaamiseen luvattomalta käytöltä. Kuitenkaan OTP:t eivät enää ole niin pettämättömiä kuin ennen. Uusi aalto kyberrikollisuutta, joka käyttää OTP-botteja, haastaa niiden tehokkuuden ja muodostaa vakavan uhkan yrityksille ja yksityishenkilöille.

On oleellista ymmärtää, miten OTP-botit toimivat, niiden hyökkäysmenetelmät sekä strategiat suojautua niiltä. Tämä opas purkaa OTP-bottien mekaniikan ja tarjoaa konkreettisia askelia, joita organisaatiosi voi tehdä lisätäkseen turvallisuutta.

Mikä on OTP?

Kertakäyttösalasana (OTP) on ainutlaatuinen, aikaherkkä koodi, jota käytetään kertaluonteiseen vahvistukseen. Algoritmien avulla tuotetut OTP:t perustuvat aikasykronointiin tai kryptografisiin laskelmiin ja tarjoavat lisäturvaa kirjautumisille tai monivaiheteennuksen (MFA) järjestelmille.

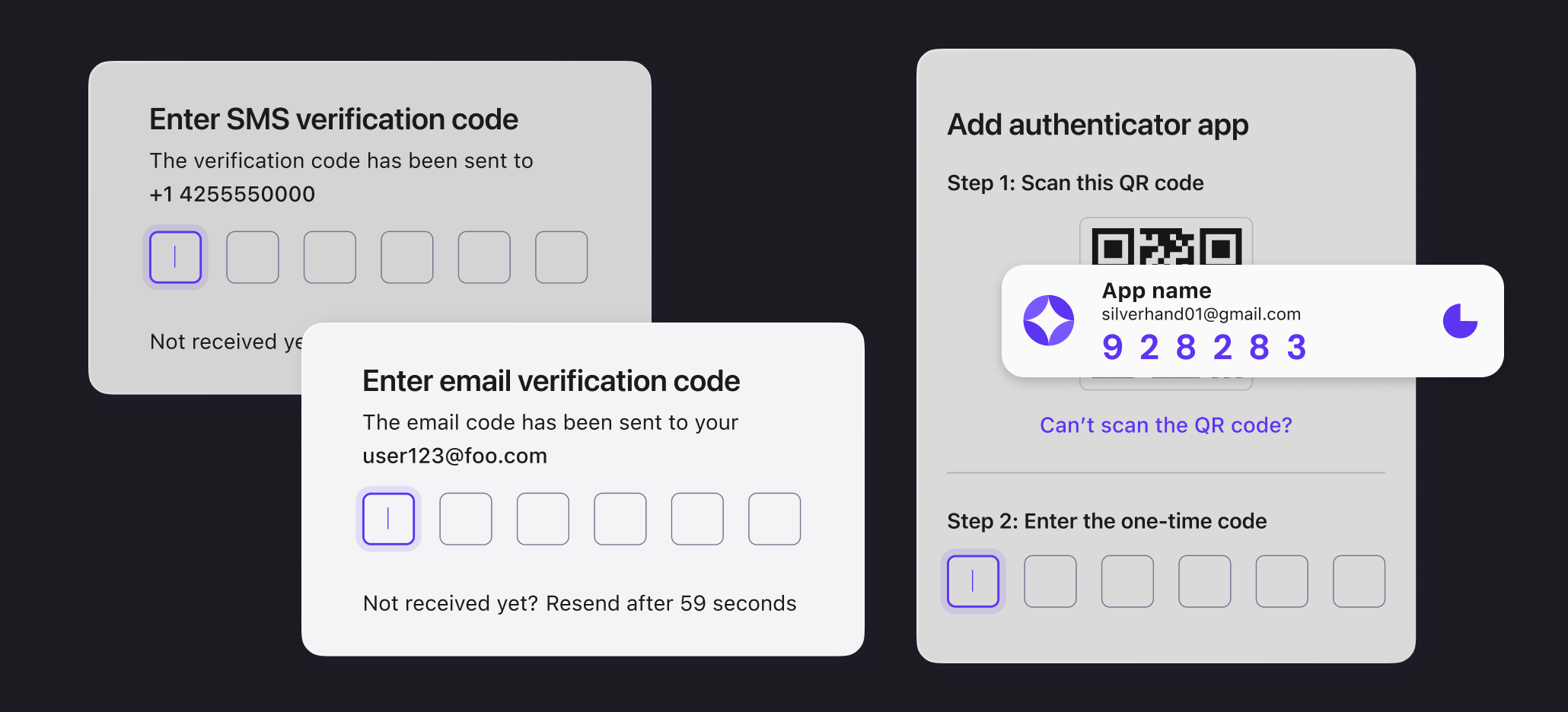

OTPt voidaan toimittaa useilla tavoilla:

- SMS-koodit: Lähetetään tekstiviestillä tai puhelinviestinä.

- Sähköpostikoodit: Lähetetään suoraan käyttäjän postilaatikkoon.

- Todennussovellukset: Paikallisesti tuotettuna palveluilla kuten Google Authenticator tai Microsoft Authenticator.

Niiden lyhytkestoisuus lisää turvallisuutta, sillä sovelluksella tuotetut koodit vanhenevat tyypillisesti 30-60 sekunnissa, kun taas SMS- tai sähköpostikoodit kestävät 5-10 minuuttia. Tämä dynaaminen toiminnon tekee OTP:stä huomattavasti turvallisempia kuin staattiset salasanat.

Kuitenkin niiden toimittamisessa piilee merkittävä haavoittuvuus, sillä hyökkääjät voivat käyttää hyväkseen järjestelmän heikkouksia tai inhimillisiä virheitä siepatakseen ne. Tästä riskistä huolimatta OTP:t pysyvät luotettavana ja tehokkaana työkaluna verkkoturvallisuuden parantamisessa.

Mikä on OTP:n rooli MFA:ssa?

On tärkeää ymmärtää Monivaiheinen todennus (MFA) nykyisessä digitaalisessa ympäristössä. MFA vahvistaa turvallisuutta vaatimalla käyttäjiä vahvistamaan henkilöllisyytensä useiden tekijöiden kautta, tarjoten ylimääräisen suojakerroksen luvattoman käytön estämiseksi.

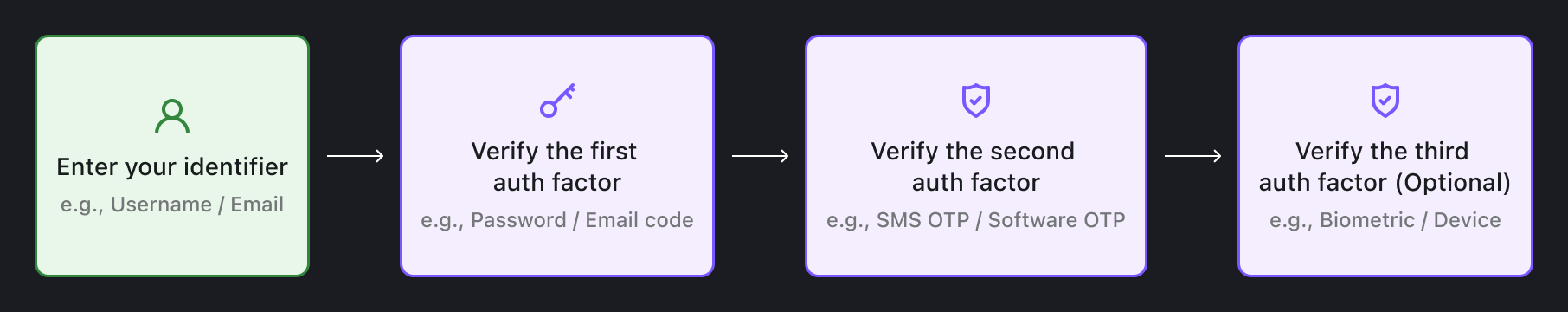

Tyypillinen MFA-prosessi sisältää seuraavat vaiheet:

- Käyttäjätunnus: Näin järjestelmä tunnistaa käyttäjät. Se voi olla käyttäjänimi, sähköpostiosoite, puhelinnumero, käyttäjätunnus, työntekijän ID, pankkikortin numero tai jopa sosiaalinen identiteetti.

- Ensimmäinen todennustekijä: Useimmiten tämä on salasana, mutta se voi myös olla sähköpostin OTP tai SMS:n OTP.

- Toinen todennustekijä: Tämä vaihe käyttää eri menetelmää kuin ensimmäinen, kuten SMS OTP:t, todennussovelluksen OTP:t, fyysiset turva-avaimet tai biometria kuten sormenjäljet ja kasvojentunnistus.

- Valinnainen kolmas todennuskerros: Joissain tapauksissa lisätään ylimääräinen kerros. Esimerkiksi Applen tilille kirjautuminen uudella laitteella saattaa vaatia ylimääräisen vahvistuksen.

Tämä monikerroksinen prosessi lisää turvallisuutta merkittävästi, sillä hyökkääjien on läpäistävä jokainen kerros päästäkseen tilille.

MFA käyttää tyypillisesti kolmea todennustekijäkategoriaa:

| Mitä se tarkoittaa | Vahvistustekijät | |

|---|---|---|

| Tieto | Jotain mitä tiedät | Salasanat, Sähköpostin OTP:t, Varmuuskoodit |

| Omistus | Jotain mitä sinulla on | SMS OTP:t, Todennussovelluksen OTP:t, Turva-avaimet, Älykortit |

| Peritty | Jotain mitä olet | Biometria kuten sormenjäljet tai kasvo-id |

Yhdistämällä näitä menetelmiä MFA luo vahvan suojan luvattomalta käytöltä. Varmistaa, että vaikka yksi kerros vaarantuisikin, tileen turvallisuus pysyy ennallaan, tarjoten käyttäjille parannettua suojaa yhä verkottuneemmassa maailmassa.

Mitä OTP-botit ovat?

OTP-botit ovat automatisoituja työkaluja, jotka on erityisesti suunniteltu varastamaan kertakäyttösalasanoja (OTP). Toisin kuin brute-force-hyökkäykset, nämä botit luottavat petokseen ja manipulointiin, hyödyntäen inhimillisiä virheitä, sosiaalisen manipuloinnin taktiikoita tai järjestelmän heikkouksia kiertääkseen turvallisuusprotokollia.

Ottamalla yleiseksi varmistusprosessiksi "Sähköposti (tunnisteena) + Salasana (ensimmäisenä vahvistusvaiheena) + Ohjelmisto/SMS OTP (toisena vahvistusvaiheena)" esimerkkinä, hyökkäys etenee tyypillisesti seuraavasti:

- Hyökkääjä pääsee sovelluksen kirjautumissivulle tai API:iin kuten tavallinen käyttäjä.

- Hyökkääjä syöttää uhrin kiinteät tunnistetiedot, kuten sähköpostiosoitteen ja salasanan. Nämä tunnistetiedot saadaan usein vuotaneista käyttäjätietokannoista, joita on helposti saatavilla verkosta. Monet käyttäjät käyttävät samoja salasanoja eri alustoilla, mikä tekee heistä haavoittuvaisempia. Lisäksi usein käytetään phishing-menetelmiä huijatakseen käyttäjät paljastamaan tilitietonsa.

- Käyttämällä OTP-bottia, hyökkääjä sieppaa tai hankkii uhrin kertakäyttösalasanan. Tänä voimassaoloaikana he kiertävät kaksivaiheisen vahvistusprosessin.

- Kun hyökkääjä pääsee tilille, he voivat jatkaa siirtämään varoja tai arkaluonteista tietoa. Jotta estettäisiin uhri huomaamasta hakkeroitumista, hyökkääjät tekevät usein toimia kuten poistavat ilmoitusvaroituksia tai muita varoitusmerkkejä.

Nyt tutkitaan tarkemmin, kuinka OTP-botit toteutetaan ja mekanismit, jotka mahdollistavat heille näiden haavoittuvuuksien hyödyntämisen.

Miten OTP-botit toimivat?

Alla ovat joitakin yleisimpiä OTP-bottien käyttämiä tekniikoita, esitettynä yhdessä todellisten esimerkkien kanssa.

Phishing-botit

Huijarihyökkäys on yksi yleisimmistä OTP-bottien käyttämistä menetelmistä. Tässä on, miten se toimii:

-

Syötti (petollinen viesti): Uhri saa väärän sähköpostin tai tekstiviestin, joka teeskentelee olevansa luotettavasta lähteestä, kuten pankistaan, sosiaalisen median alustalta tai suositusta verkkopalvelusta. Viesti väittää yleensä olevan kiireellinen ongelma, kuten epäilyttävä kirjautumisyritys, maksujen ongelma tai tilin jäädytys, painostaen uhria toimimaan välittömästi.

-

Väärennetty kirjautumissivu: Viesti sisältää linkin, joka ohjaa uhrin väärennetylle kirjautumissivulle, joka on suunniteltu näyttämään täsmälleen viralliselta verkkosivustolta. Tämä sivu on asetettu keräämään uhrin kirjautumistiedot.

-

Tunnistetiedot varastetaan ja MFA käynnistyy: Kun uhri syöttää käyttäjänimensä ja salasanansa väärennetylle sivulle, huijausbot käyttää nopeasti näitä varastettuja tietoja kirjautumaan oikeaan palveluun. Tämä kirjautumisyritys käynnistää monivaiheisen todennuspyynnön (MFA), kuten kertakäyttösalasanan (OTP), joka lähetetään uhrin puhelimeen.

-

Uhrin huijaaminen OTP:lle: Huijausbot huijaa uhria antamaan OTP-koodin näyttämällä kehotteen väärennetyllä sivulla (esim. "Anna puhelimitse lähetetty koodi vahvistusta varten"). Ajatellen, että kyseessä on laillinen prosessi, uhri antaa OTP:n, tietämättään antaen hyökkääjälle kaiken tarvittavan kirjautumisen viimeistelyyn todellisessa palvelussa.

Esimerkiksi Isossa-Britanniassa työkalut kuten "SMS Bandits" on käytetty toimittamaan kehittyneitä huijausiskuja tekstiviestien kautta. Nämä viestit jäljittelevät virallisia viestintäkanavia, huijaten uhreja paljastamaan tilinsä tunnistetiedot. Kun tiedot ovat vaarantuneet, SMS Bandits mahdollistavat rikollisten kiertää monivaiheisen todennuksen (MFA) käynnistämällä OTP-varkauden. Huolestuttavasti nämä botit saavuttavat noin 80% menestysprosentin, kun kohteen puhelinnumero on syötetty, korostaen tällaisen huuijausskeeman vaarallista tehokkuutta.

Haittaohjelmabotit

Haittaohjelmapohjaiset OTP-botit ovat vakava uhka, suoraan kohdistuen laitteisiin siepatakseen SMS-pohjaisia OTP:itä. Tässä on, miten se toimii:

- Uhrit lataavat tietämättään haitallisia sovelluksia: Hyökkääjät luovat sovelluksia, jotka näyttävät olevan legitiimejä ohjelmistoja, kuten pankki- tai tuottavuustyökaluja. Uhrit asentavat usein nämä väärennetyt sovellukset harhaanjohtavien mainosten, epävirallisten sovelluskauppojen tai phishing-linkkien kautta, jotka lähetetään sähköpostitse tai tekstiviestinä.

- Haittaohjelma saa pääsyn herkkiin oikeuksiin: Kun sovellus on asennettu, se pyytää oikeuksia käyttää SMS-viestejä, ilmoituksia tai muita herkkiä tietoja uhrin laitteella. Monet käyttäjät, tietämättöminä riskistä, myöntävät nämä oikeudet tajuamatta sovelluksen todellista tarkoitusta.

- Haittaohjelma valvoo ja varastaa OTP:itä: Haittaohjelma toimii hiljaa taustalla, valvoen saapuvia SMS-viestejä. Kun OTP vastaanotetaan, haittaohjelma lähettää sen automaattisesti hyökkääjille, antaen heille kyvyn kiertää kaksivaiheinen todennus.

Raportti paljasti kampanjan, jossa käytetään haitallisia Android-sovelluksia varastamaan SMS-viestejä, mukaan lukien OTP:itä, vaikuttaen 113 maahan, joista eniten kärsivät Intia ja Venäjä. Yli 107,000 haittaohjelmanäytettä löydettiin. Infektoituja puhelimia voidaan tahattomasti käyttää rekisteröitymään tileille ja keräämään 2FA OTP:itä, mikä aiheuttaa vakavia turvallisuusriskejä.

SIM-vaihdot

SIM-vaihtohyökkäyksissä hyökkääjä ottaa haltuunsa uhrin puhelinnumeron huijaamalla teleoperaattoreita. Näin se toimii:

- Teeskentely: Hyökkääjä kerää henkilökohtaisia tietoja uhrista (kuten nimi, syntymäaika tai tilitiedot) phishingin, sosiaalisen manipuloinnin tai tietomurtojen kautta.

- Yhteydenotto palveluntarjoajaan: Näiden tietojen avulla hyökkääjä soittaa uhrin teleoperaattorille, tekeytyen uhriksi, ja pyytää SIM-kortin vaihtoa.

- Siirron hyväksyntä: Palveluntarjoaja huijataan siirtämään uhrin numero uudelle SIM-kortille, jota hyökkääjä hallitsee.

- Sieppaus: Kun siirto on valmis, hyökkääjä saa pääsyn puheluihin, viesteihin ja SMS-pohjaisiin kertakäyttösalasanat (OTP:t), mikä sallii heidän kiertää turvatoimenpiteet pankkitilejä, sähköposteja ja muita arkaluonteisia palveluita varten.

SIM-vaihtohyökkäysten määrä on kasvussa, aiheuttaen merkittäviä taloudellisia menetyksiä. Vuonna 2023 pelkästään FBI tutki 1,075 SIM-vaihtotapahtumaa, joista aiheutui 48 miljoonan dollarin menetykset.

Äänipuhelinbotit

Äänipuhelinbotit käyttävät kehittyneitä sosiaalisen manipuloinnin tekniikoita huijatakseen uhreja paljastamaan OTP:nsä (kertakäyttösalasanat). Nämä botit on varustettu ennalta asetetuilla kielellisillä skripteillä ja muokattavilla äänivalinnoilla, joiden avulla ne voivat esittää laillisia puhelinkeskuksia. Teeskentelemällä olevansa luotettavia tahoja ne manipuloivat uhreja paljastamaan arkaluonteisia koodeja puhelimitse. Näin se toimii:

- Botti soittaa: Botti ottaa yhteyttä uhriin, tekeytyen heidän pankkiaan tai palveluntarjoajaansa. Se ilmoittaa uhrille "epäilyttävästä toiminnasta" havaittuna heidän tilillään luodakseen kiireellisyyttä ja pelkoa.

- Henkilöllisyyden varmistuspyyntö: Botti pyytää uhria "vahvistamaan henkilöllisyytensä" suojatakseen tilinsä. Tämä tehdään pyytämällä uhria syöttämään heidän OTP:nsä (toimitettu todellisen palveluntarjoajan toimesta) puhelimitse.

- Välitön tilin murto: Kun uhri antaa OTP:n, hyökkääjä käyttää sitä sekunneissa saadakseen pääsyn uhrin tilille, usein varastamalla rahaa tai arkaluonteisia tietoja.

Telegram-alustaa käytetään usein kyberrikollisten toimesta joko bottien luomiseksi ja hallinnoimiseksi tai asiakastukikanavana heidän toiminnalleen. Yksi tällainen esimerkki on BloodOTPbot, SMS-pohjainen botti, joka kykenee luomaan automaattisia puheluja, jotka jäljittelevät pankin asiakastukea.

SS7-hyökkäykset

SS7 (Signaling System 7) on televerkkoprotokolla, joka on ratkaisevan tärkeä puheluiden, SMS-viestien ja verkkovierailujen reitittämiseen. Kuitenkin siinä on haavoittuvuuksia, joita hakkerit voivat hyödyntää siepatakseen SMS-viestejä, mukaan lukien kertakäyttösalasanat (OTP:t), ja kiertääkseen kaksivaiheisen todennuksen (2FA). Nämä hyökkäykset, vaikka monimutkaisia, on käytetty suurissa kyberrikoksissa varastamaan tietoja ja rahaa. Tämä korostaa tarpeen korvata SMS-pohjaiset OTP:t turvallisemmilla vaihtoehdoilla kuten sovelluspohjaisilla todennuksilla tai laitteistotunnuksilla.

Miten estää OTP-bottihyökkäykset?

OTP-bottihyökkäykset ovat yhä tehokkaampia ja laajemmalle levinneitä. Verkkotilien, mukaan lukien taloudeen, kryptovaluuttalompakoiden ja sosiaalisen median profiilien, arvon nousu tekee niistä houkuttelevia kohteita kyberrikollisille. Lisäksi hyökkäysten automatisointi Telegram-pohjaisten bottien kaltaisilla työkaluilla on tehnyt näistä uhkista helpommin saavutettavia, jopa aloitteleville hakkereille. Lopulta monet käyttäjät luottavat sokeasti MFA-järjestelmiin, aliarvioiden usein, kuinka helposti OTP:t voidaan hyödyntää.

Siksi organisaatiosi suojeleminen OTP-boteilta vaatii turvallisuuden vahvistamista useilla keskeisillä alueilla.

Vahvista ensisijaisen todennuksen turvallisuutta

Käyttäjätilin saaminen vaatii useiden suojakerrosten voittamista, mikä tekee ensimmäisen todennuskerroksen kriittiseksi. Kuten aiemmin mainittiin, pelkät salasanat ovat erittäin haavoittuvia OTP-bottihyökkäyksille.

- Hyödynnä sosiaalista kirjautumista tai yrityksen SSO:ta: Käytä turvallisia kolmannen osapuolen identiteettipalveluntarjoajia (IdP:t) ensisijaiseksi todennukseksi, kuten Google, Microsoft, Apple sosiaaliseen kirjautumiseen tai Okta, Google Workspace ja Microsoft Entra ID SSO:lle. Nämä salasanattomat menetelmät tarjoavat turvallisemman vaihtoehdon salasanoille, joita hyökkääjät voivat helposti hyödyntää.

- Toteuta CAPTCHA- ja bottitunnistustyökalut: Suojaa järjestelmääsi ottamalla käyttöön bottitunnistusratkaisuja estämään automatisoidut kirjautumisyritykset.

- Vahvista salasananhallintaa: Jos salasanat jäävät käyttöön, ota käyttöön tiukemmat salasanapolitiikat, kannusta käyttäjiä ottamaan käyttöön salasanojen hallitsijoita (esim. Google Password Manager tai iCloud Passwords) ja vaadi säännöllisiä salasanan päivityksiä parannetun turvallisuuden takaamiseksi.

Käytä älykkäämpää monivaiheista todennusta

Kun ensimmäinen puolustuslinja murtuu, toinen todennuskerros tulee kriittiseksi.

- Siirry laitteistopohjaiseen todennukseen: Korvaa SMS OTP:t turva-avaimilla (kuten YubiKey) tai passkeys seuraaen FIDO2-standardia. Nämä vaativat fyysisen haltuunoton, jotka ovat vastustuskykyisiä phishing-hyökkäyksiä, SIM-vaihto- ja man-in-the-middle-hyökkäyksiä vastaan, tarjoten paljon vahvemman turvakerroksen.

- Toteuta mukautuva MFA: Mukautuva MFA analysoi jatkuvasti kontekstitietoja, kuten käyttäjän sijaintia, laitetta, verkon käyttäytymistä ja kirjautumiskuvioita. Esimerkiksi, jos kirjautumisyritys tehdään tunnistamattomasta laitteesta tai epätavallisesta maantieteellisestä sijainnista, järjestelmä voi automaattisesti vaatia lisää vaiheita, kuten turvallisuuskysymykseen vastaamista tai henkilöllisyyden vahvistamista biometrisen todennuksen kautta.

Käyttäjien koulutus

Ihmiset ovat edelleen heikoin lenkki, joten koulutus tulee priorisoida korkealle.

- Käytä selkeätä brändäystä ja URL-osoitteita vähentääksesi phishing-riskejä.

- Kouluta käyttäjiä ja työntekijöitä tunnistamaan phishing-yritykset ja haitalliset sovellukset. Muistuta säännöllisesti käyttäjiä välttämään OTP:n jakamista puhelinsoitoissa tai huijaussivustoilla, riippumatta siitä kuinka vakuuttavilta ne vaikuttavat.

- Kun epänormaalia tilitoimintaa havaitaan, ilmoita viipymättä järjestelmänvalvojalle tai ohjelmallisesti keskeytä toiminta. Kirjauslokeja ja verkkokoukkuja voidaan hyödyntää tämän prosessin toimimiseksi.

Rethink authentication with dedicated tools

Oman identiteetinhallintajärjestelmän toteuttaminen on kallista ja vaatii paljon resursseja. Sen sijaan yritykset voivat suojata käyttäjätilit tehokkaammin tekemällä yhteistyötä ammattilaisten todennuspalvelujen kanssa.

Ratkaisut kuten Logto tarjoavat tehokkaan yhdistelmän joustavuutta ja vahvaa turvallisuutta. Mukautuvilla ominaisuuksilla ja helposti integroivilla vaihtoehdoilla Logto auttaa organisaatioita pysymään edellä kehittyvistä turvallisuusuhkista, kuten OTP-boteista. Se on myös kustannustehokas valinta turvallisuuden skaalaamiseen liiketoimintasi kasvaessa.

Tutustu Logton koko toimintokirjoon, mukaan lukien Logto Cloud ja Logto OSS, vierailemalla Logton verkkosivustolla: