SSO vs SAML, selitetty kaikille

SSO ja SAML käytetään usein epämääräisesti ja niitä voidaan tulkita eri tavoin. Tässä artikkelissa selvennämme näitä käsitteitä, selitämme, miten ne liittyvät toisiinsa, ja annamme todellisia esimerkkejä, jotta niiden ymmärtäminen olisi helpompaa.

SSO ja SAML käytetään usein epämääräisesti ja niitä voidaan tulkita eri tavoin. Tässä artikkelissa selvennämme näitä käsitteitä, selitämme, miten ne liittyvät toisiinsa, ja annamme todellisia esimerkkejä, jotta niiden ymmärtäminen olisi helpompaa.

Mikä on SSO?

SSO (Single Sign-On) on todennusprosessi, joka antaa käyttäjän kirjautua kerran ja päästä käsiksi useisiin sovelluksiin tai palveluihin tarvitsematta kirjautua uudelleen kullekin. Tämä yleinen määritelmä voi kuitenkin koskea eri tilanteita, kun SSO:ta käytetään.

On olemassa useita skenaarioita, joissa SSO tulee peliin.

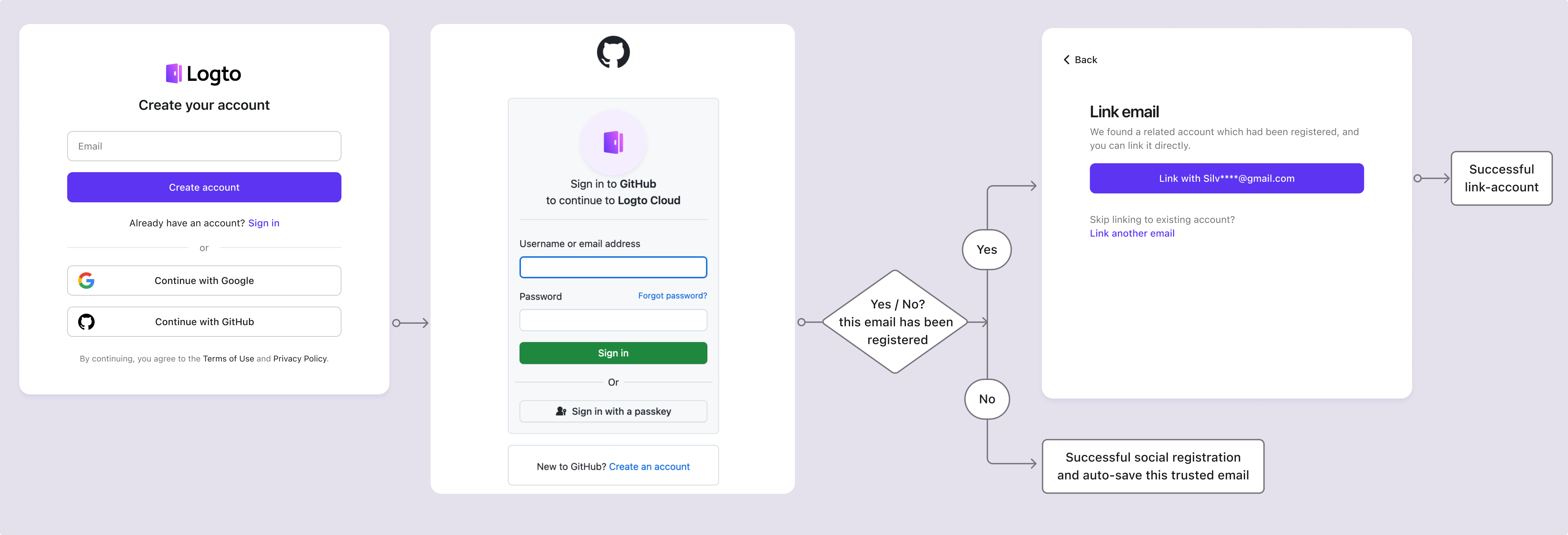

Sosiaalinen SSO

Joskus ihmiset viittaavat sosiaaliseen kirjautumiseen sosiaalisena SSO:na. Esimerkiksi käyttäjät voivat käyttää Google-kirjautumista luodakseen tilin uuteen sovellukseen suoraan käyttämällä Googlessa tallennettua identiteettiä ja tietoja. Tässä tilanteessa käyttäjä hallinnoi omaa identiteettiään.

Sosiaalinen SSO helpottaa käyttäjiä hallitsemaan tietojaan, vähentäen tilin luomisen ja kirjautumisen aikaa vieviä vaiheita. Sosiaalinen SSO tukeutuu tyypillisesti avoimiin standardiprotokolliin, kuten OAuth 2.0 ja OIDC.

Yritystason SSO

Ensinnäkin, selvitetään käsitteet Identity Provider ja Service Provider yksinkertaisilla termeillä.

- Identity Provider (IdP) on kuin identiteettisi "portinvartija". Se on järjestelmä, joka ylläpitää kirjautumistietoja ja vahvistaa, kuka olet. Ajattele sitä luotettavana auktoriteettina, joka sanoo: "Kyllä, tämä henkilö on se, joka hän väittää olevansa." Esimerkkejä ovat Google Workspace, Microsoft Entra ja Okta Workforce Identity.

- Service Provider (SP) on "sovellus" tai "palvelu", johon haluat päästä, kun identiteettisi on vahvistettu. Se on paikka, jonne yrität kirjautua, kuten sovellus tai verkkosivusto. Esimerkiksi Zoom, Slack tai yrityksesi sisäiset työkalut ovat kaikki palveluntarjoajia.

Yksinkertaisesti sanottuna, Identity Provider todistaa, kuka olet, ja Service Provider antaa sinulle pääsyn sen palveluihin, kun identiteettisi on vahvistettu.

Yritystason SSO:ta käytetään enemmän liiketoimintakeskeisissä skenaarioissa, ja ne on jaettu kahteen yleisesti tunnettuun tapaukseen: IdP-aloitettu SSO ja SP-aloitettu SSO. Vaikka termit saattavat kuulostaa teknisiltä, skenaariot ovat itse asiassa melko yksinkertaisia.

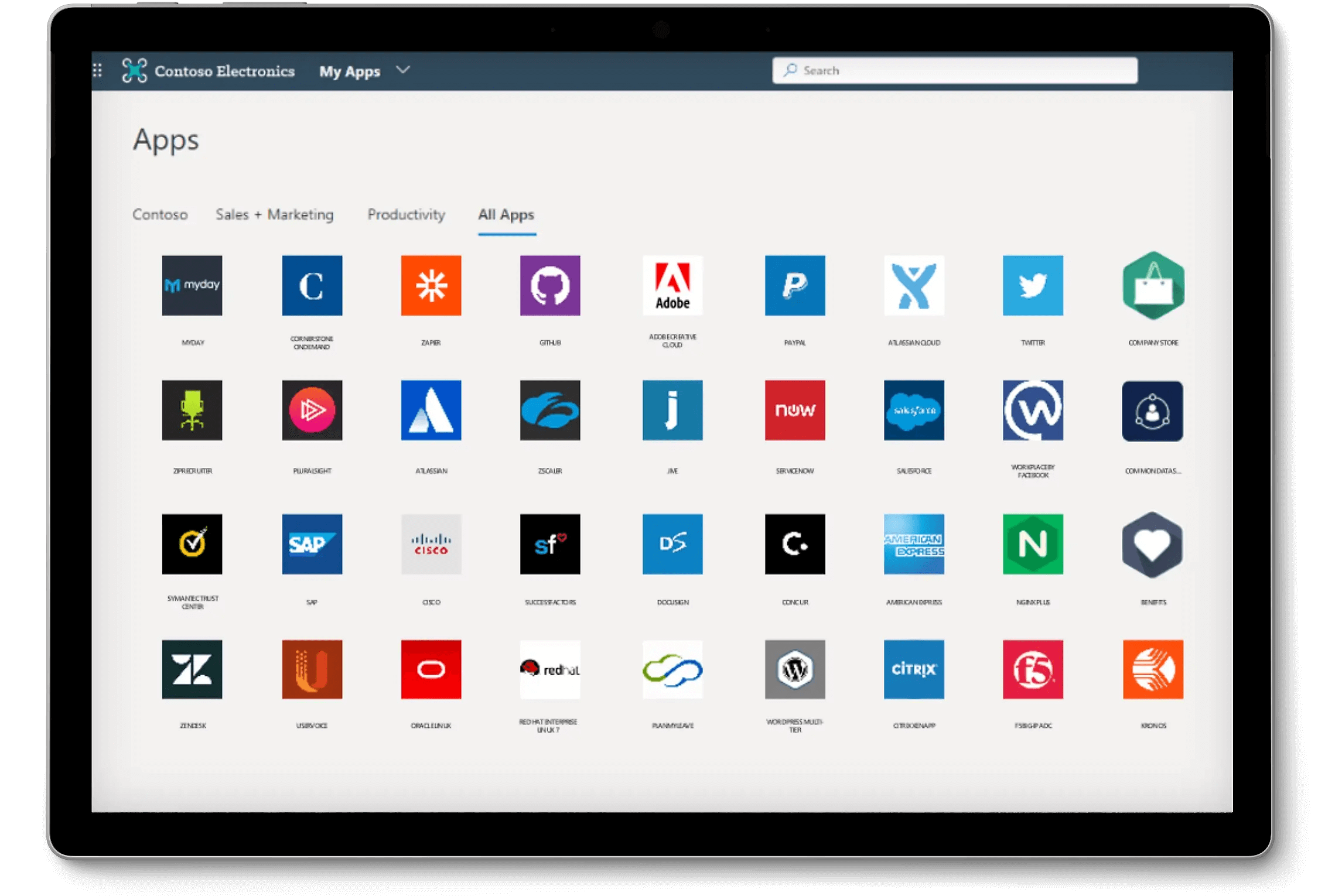

IdP-aloitettu SSO

Ajattele, kun työntekijänä kirjaudut yrityksesi sovelluksiin ja resursseihin. Tyypillisesti henkilöstöhallinto luo sinulle tilin. Sitten käytät kyseistä tiliä kirjautuaksesi alustalle, kuten Okta tai Google Workspace. Kun olet kirjautunut sisään, sinut ohjataan yritysportaaliin, jossa voit käyttää kaikkia yrityksen sovelluksia, kuten palkanlaskentajärjestelmiä, yhteistyötyökaluja, Workdayta ja paljon muuta.

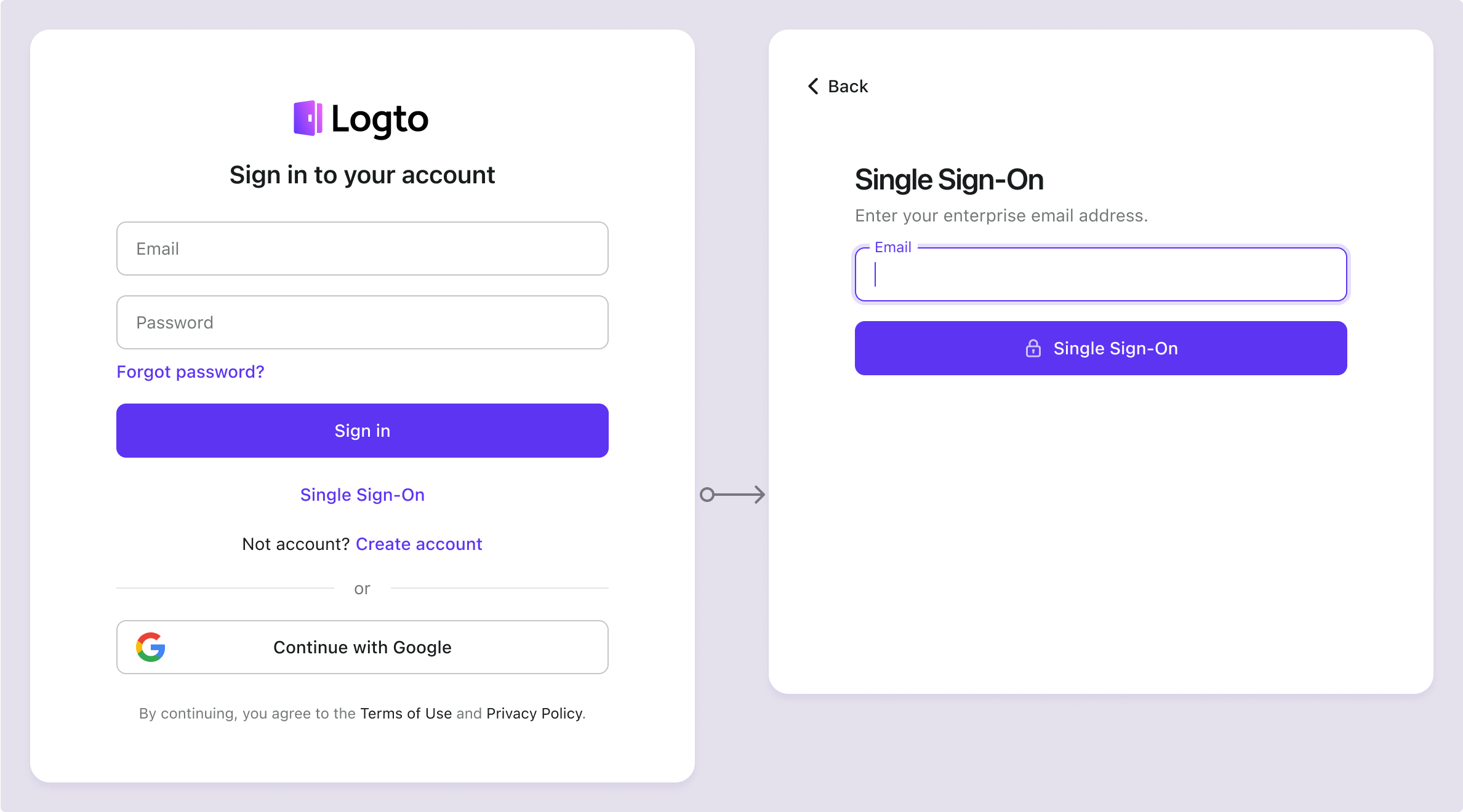

SP-aloitettu SSO

Vaihtakaamme näkökulmaa toisesta suunnasta. Joskus sinun täytyy aloittaa tietyn tuotteen kirjautumissivulta. Esimerkiksi, jos haluat käyttää Zoomia verkkotapaamisen järjestämiseen kollegoidesi kanssa, näet vaihtoehdon "Kirjaudu SSO:lla". Tämä skenaario tunnetaan nimellä SP-aloitettu SSO.

Mitä ongelmia yritystason SSO ratkaisee

Ensimmäinen etu yritystason SSO:ssa on, että sen avulla yritykset voivat hallita työvoiman identiteettejä helposti, joustavasti ja turvallisesti.

Oletetaan, että johdat yritystä ja kaikki työntekijäsi tarvitsevat pääsyn hankkimiisi tuotteisiin ja palveluihin. Koska yrityksen tuottamat resurssit kuuluvat yritykselle, tarvitaan yrityksen omistama identiteettijärjestelmä. Jos työntekijät käyttäisivät henkilökohtaisia identiteettejä päästäkseen yrityksen resursseihin, se aiheuttaisi turvallisuus- ja hallintaongelmia.

Toisaalta, skenaariossa kuten SP-aloitettu SSO, työntekijät käyttävät useita yrityksen omistamia sovelluksia ja palveluja. Kun työntekijät tulevat tai lähtevät, henkilöstöhallinnon täytyy luoda ja poistaa lukuisia tilejä kaikista yrityksen tuotteista ja palveluista, mikä on työlästä ja aikaa vievää.

Yritystason SSO yksinkertaistaa tätä prosessia universaalin identiteettijärjestelmän kautta, ja työkalut kuten SCIM (System for Cross-domain Identity Management) ja just-in-time provisioning tekevät siitä vieläkin tehokkaampaa.

IdP-aloitetulle SSO:lle se on hyödyllistä tuotekehittäjille, jotka haluavat olla "yritysvalmiita". Esimerkiksi, jos olet startup, joka alun perin keskittyy yksittäisiin kuluttajiin, ja myöhemmin suuri yritys haluaa käyttää tuotettasi, he saattavat edellyttää työntekijöiden kirjautuvan esimerkiksi Microsoft Entralla. Tässä tapauksessa joudut integroimaan yritystason SSO:n tuotteeseesi voidaksesi saavuttaa sopimuksen.

Mikä on SAML?

SAML (Security Assertion Markup Language) on avoimen standardin protokolla, jota käytetään tunnistamiseen ja valtuuttamiseen. Yhdessä OAuth:n ja OIDC:n kanssa, SAML on laajasti käytössä identiteetinhallintajärjestelmissä, erityisesti työvoiman identiteetinhallinnassa. Kaupalliset identiteetintuottajat, kuten Okta ja Microsoft Entra, tukevat usein SAML:ia yhtenä standardiprotokollistaan.

Jotkut vanhemmat järjestelmät ja sosiaalisen kirjautumisen tarjoajat tarjoavat myös SAML-tukea, joten SAML:n sisällyttäminen järjestelmääsi voi auttaa varmistamaan yhteensopivuuden laajemman valikoiman identiteetintuottajien kanssa ja ohjata ekosysteemin kasvua.

Milloin SAML:a tarvitaan?

SAML:a käytetään usein Enterprise SSO -skenaarioissa. Esimerkiksi, harkitse tätä tilannetta:

Myyntitiimisi ottaa yhteyttä tuotekehittäjiin ja sanoo: "Meillä on suuri asiakas, ja he edellyttävät SAML-kirjautumista. Meidän on tuettava tätä teknologiaa."

Insinööreille, jotka eivät ole tuttuja SAML:n tai IAM:n (Identity and Access Management) kanssa, heidän ensimmäinen askeleensa on todennäköisesti etsiä "SAML":ää tai "SAML-kirjautumista".

Lopulta tavoitteena on integroida yritystason SSO tuotteeseesi, jotta siitä tulisi "yritysvalmis" ja täyttää isompien asiakkaiden tarpeet, jotka luottavat teknologioihin, kuten SAML, turvalliseen tunnistautumiseen.

Miten SAML toimii

Tässä yksinkertainen käsittely kahdesta tyypistä:

SP-aloitettu kulku

- Käyttäjä yrittää päästä SP:n resurssiin.

- SP ohjaa käyttäjän IdP:hen SAML todennuspyynnön kanssa.

- Käyttäjä kirjautuu IdP:hen ja hänet todennetaan.

- IdP generoi SAML-väittämän käyttäjän identiteetillä ja mahdollisesti valtuutustiedoilla.

- IdP lähettää SAML-väittämän takaisin SP:lle, yleensä käyttäjän selaimen kautta.

- SP käsittelee väittämän, validoi sen, ja myöntää/kieltää käyttäjän pääsyn.

IdP-aloitettu kulku

- Käyttäjä on jo kirjautunut IdP:hen ja valitsee palvelun/resurssin IdP:n portaalista.

- IdP generoi SAML-väittämän käyttäjän nykyisen istunnon perusteella, sisältäen identiteetin ja attribuutit.

- IdP lähettää väittämän suoraan SP:lle ilman SP:n aikaisempaa pyyntöä.

- SP käsittelee väittämän, validoi sen eheyden ja erittelee käyttäjän identiteetin ja attribuutit.

- SP myöntää tai kieltää pääsyn väittämän perusteella.

Nähdäksesi kuinka SAML toimii teknisestä näkökulmasta, tutustu How does SAML work

Ero SAML:n ja SSO:n välillä

SAML ja SSO määritelmät sekoitetaan usein keskenään, mutta tässä on yksinkertainen esitys:

- SSO on todennusprosessi, jota sovellukset ja ohjelmistot käyttävät, mikä antaa käyttäjille mahdollisuuden kirjautua kerran ja käyttää useita palveluita.

- SAML on tekninen protokolla, jota käytetään pääasiassa yritysten identiteetinhallinnassa vaihtamaan turvallisesti todentamistietoja.

Kuvittele tämä: Kävelet toimistoon aamulla, ja sen sijaan, että kirjautuisit erikseen jokaiseen sovellukseen—sähköpostiisi, kalenteriisi, projektinhallintatyökaluihin—kirjaudut yksinkertaisesti kerran ja pääset kaikkiin. Tämä saumaton kokemus on SSO (Single Sign-On). Se on kuin universaali avain, joka avaa kaikki ovet työkaluihin työpaikallasi.

Mutta miten SSO toimii?

Täällä SAML (Security Assertion Markup Language) tulee kuvaan. Ajattele SAML:ia luotettavana viestinviejänä kirjautumisjärjestelmäsi (kutsutaan Identity Provideriksi eli IdP:ksi) ja sovellusten, joita haluat käyttää (kutsutaan Service Provideriksi eli SP:ksi), välillä. Kun kirjaudut SSO:n kautta, SAML lähettää turvallisesti "todistuksen" identiteetistäsi IdP:ltä sovellukseen, vahvistaen että olet se, kuka sanot olevasi.

Joten lyhyesti:

- SSO on käyttäjäkokemus: yksi kirjautuminen useiden sovellusten käyttöön.

- SAML on kulissientakana oleva protokolla, joka mahdollistaa tuon saumattoman kokemuksen hallitsemalla turvallisesti identiteetin vahvistamista.

Vaikka SSO parantaa käytettävyyttä, SAML varmistaa, että kaikki pysyy turvallisena ja yhdistettynä, antaen sinun käyttää kaikkia tarvitsemiasi sovelluksia ilman toista ajatusta.

Käyttääkö yritystason SSO muita protokollia?

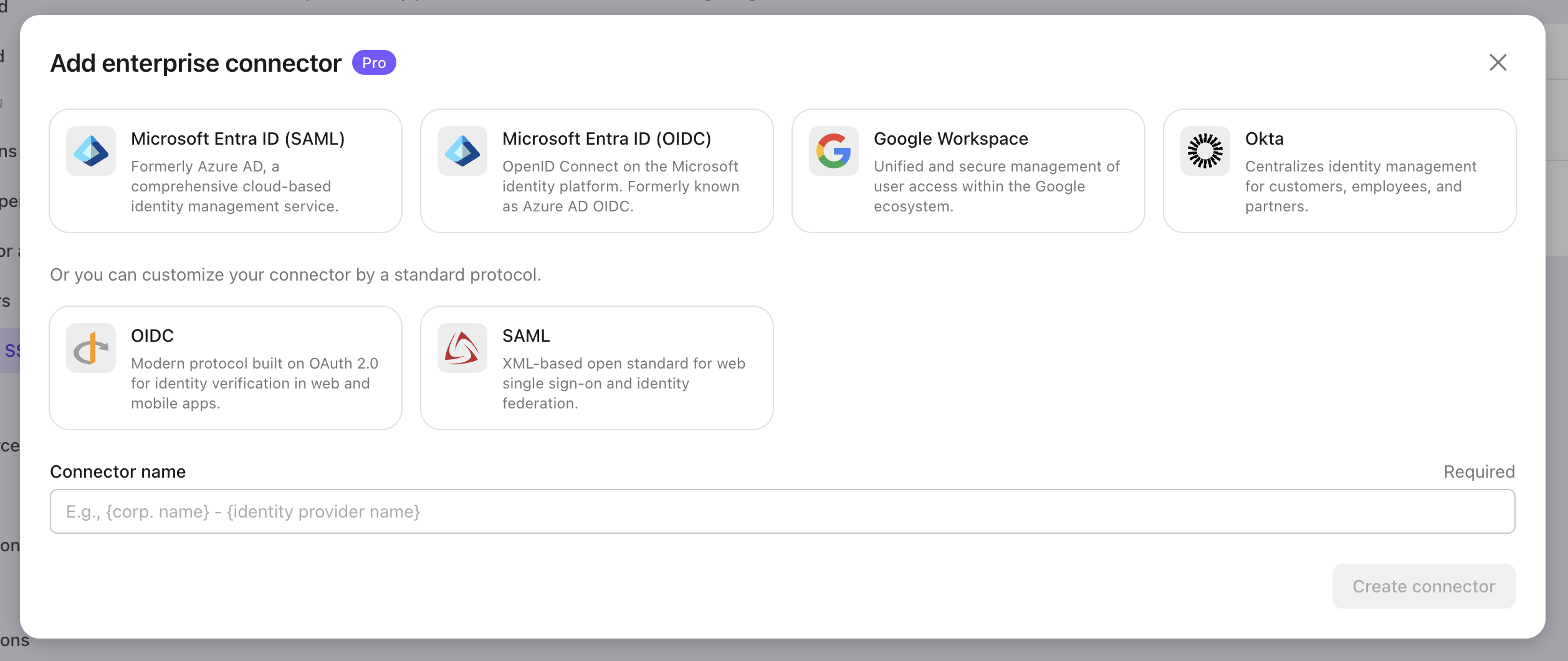

Kyllä, SAML:n lisäksi OIDC on toinen protokolla, jota käytetään yleisesti yritystason SSO-skenaarioissa. Esimerkiksi Logton yritysliittimessä se tukee sekä Microsoft Entra (OIDC) että Microsoft Entra (SAML).

Pitäisikö minun käyttää SAML SSO:ta?

Jos myyt yritysasiakkaille, on tärkeää harkita SAML-tuen tarjoamista mahdollisimman varhaisessa vaiheessa. Mutta älä keskity vain SAML-protokollan tukemiseen—ajattele koko yritystason SSO-todennusprosessia. Tässä on muutamia avainskenaarioita, joita kannattaa harkita:

- Anna asiakkaillesi mahdollisuus itse-hallita ja määrittää yritystason SSO.

- Varmista, että työntekijät voivat automaattisesti liittyä oikeisiin organisaatioihin monivuokralaisissa sovelluksissa (tämä voidaan tehdä just-in-time provisioningin ja SCIM:n avulla).

- Toteuta loppuun asti menevä kirjautumisprosessi, joka on yhteensopiva kuluttajille suunnatun kirjautumisprosessisi kanssa.

Toteuta SAML ja yritystason SSO Logto:lla

Logto tarjoaa loppuun asti meneviä yritystason SSO-kulkuja ja tukee useita tunnettuja SAML-liittimiä. Se voidaan integroida monenlaisiin tavallisiin skenaarioihin, joita saatat tarvita. Tutustu Logton kaikkiin ominaisuuksiin, Logto Cloudista Logto OSS:ään, Logto-sivustolla.