WebAuthn ja Passkey 101

Hanki kattava ymmärrys WebAuthnista, mukaan lukien sen käsite, työnkulku, suosion syyt ja siihen liittyvät haasteet.

WebAuthn on yksi turvallisimmista todennuksista NIST AAL -standardeissa. Vuonna 2013 esitelty WebAuthn on nyt yritysten suosima valinta todentamiseen. Sen käyttöönotto ei kuitenkaan ole vielä laajalle levinnyt, mikä johtaa moniin kysymyksiin WebAuthnista ja passkysistä. Sukelletaanpa siihen, mitä sinun tulisi tietää.

Käsite: Mikä on WebAuthnin, Passkeyn ja FIDOn suhde?

| FIDO-alliassi | FIDO-alliassi on järjestö, joka tarjoaa avoimen lähdekoodin ja turvallisia salasanattomia todennusstandardeja, mukaan lukien UAF, U2F ja FIDO2. |

| FIDO2 | FIDO2 on joukko standardeja, jotka on kehittänyt FIDO-alliassi turvallista online-todennusta varten. FIDO2 koostuu kahdesta pääosasta: WebAuthn salasanattomiin kirjautumisiin ja CTAP turvalliseen laitteen viestintään. |

| Passkey | Passkey on FIDO-pohjainen, phishing-kestävä todennustieto, joka korvaa salasanat.

|

| WebAuthn | WebAuthn, JavaScript API, jonka on kehittänyt W3C ja FIDO-alliassi, mahdollistaa verkkosovellusten todennuksen FIDO2-standardeilla. Passkey on yksi WebAuthnin tukemista todennusmenetelmistä. |

Työnkulku: Miten WebAuthn toimii?

4 pääkomponenttia WebAuthnissa

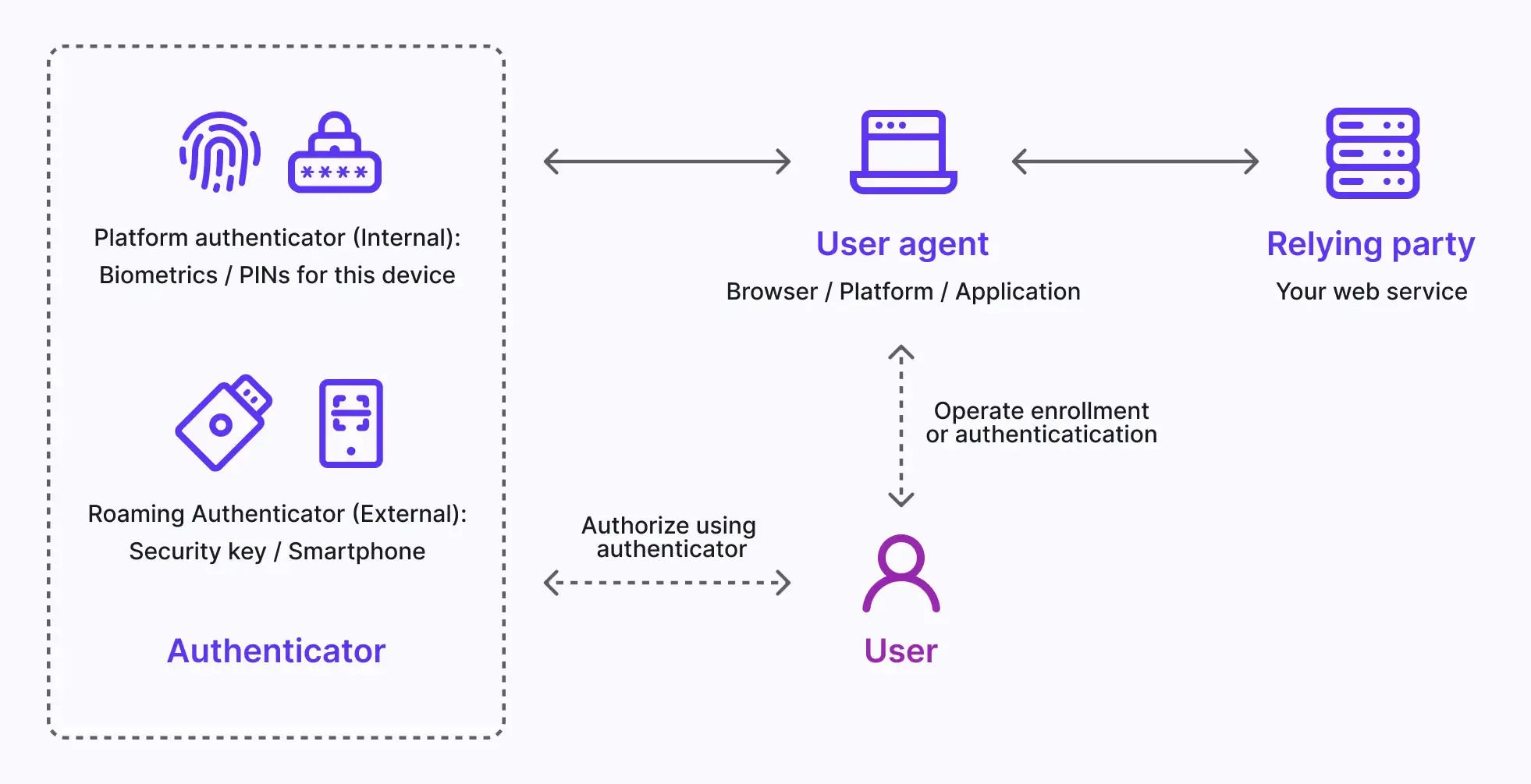

Pohjimmiltaan voit tietää neljä pääkomponenttia, jotka osallistuvat WebAuthnin työnkulkuun.

-

Käyttäjä: Henkilö, joka rekisteröityy tai todentaa itsensä verkkosovellukseen WebAuthnin avulla.

-

Käyttäjäagentti: Web-selain, joka käsittelee WebAuthn API -kutsuja ja hallitsee todennusprosessia kaikkien eri luottopuolten ja todennustiedostojen välillä.

-

Luottopuoli: Verkkopalvelu tai sovellus, johon käyttäjä yrittää päästä. Käyttäjä on vuorovaikutuksessa Luottopuolen kanssa käyttäjäagentin kautta.

-

Todentaja: Laitteistokomponentti, joka käyttäjällä on käyttäjän henkilöllisyyden todentamiseen. Se voi olla monenlaisia muotoja riippuen alustasta tai selaimen kyvystä, kuten turvallisuusavaimet (kuten Yubikeyt), puhelimet tai tabletit (yhteydessä Bluetoothin, NFC:n tai USB:n kautta), laitteeseen perustuvat biometriset tai PIN-koodit jne.

WebAuthnin työnkulut

Epäsymmetrinen julkisen avaimen salaustekniikka on keskeinen prosessi.

- Avaimen parin luominen: Käyttäjäagentti luo julkisen ja yksityisen avaimen parin. Julkinen avain jaetaan luottopuolelle, kun taas yksityinen avain säilyy turvallisesti käyttäjän todenntajassa.

- Todennushaaste: Kun käyttäjä yrittää kirjautua sisään, luottopuoli lähettää todennushaasteen käyttäjäagentille.

- Käyttäjän todennus: Käyttäjäagentti lähettää haasteen todenntajalle, joka on vuorovaikutuksessa käyttäjän kanssa todennusta varten (esim. biometriset tiedot tai painikkeen painallus).

- Kryptografinen allekirjoitus: Todennaja käyttää yksityistä avaintaan allekirjoittamaan haasteen, luoden kryptografisen allekirjoituksen.

- Todennus ja pääsy: Käyttäjäagentti todentaa allekirjoituksen julkisen avaimen avulla ja ilmoittaa luottopuolelle onnistuneesta todennuksesta. Käyttöoikeus myönnetään.

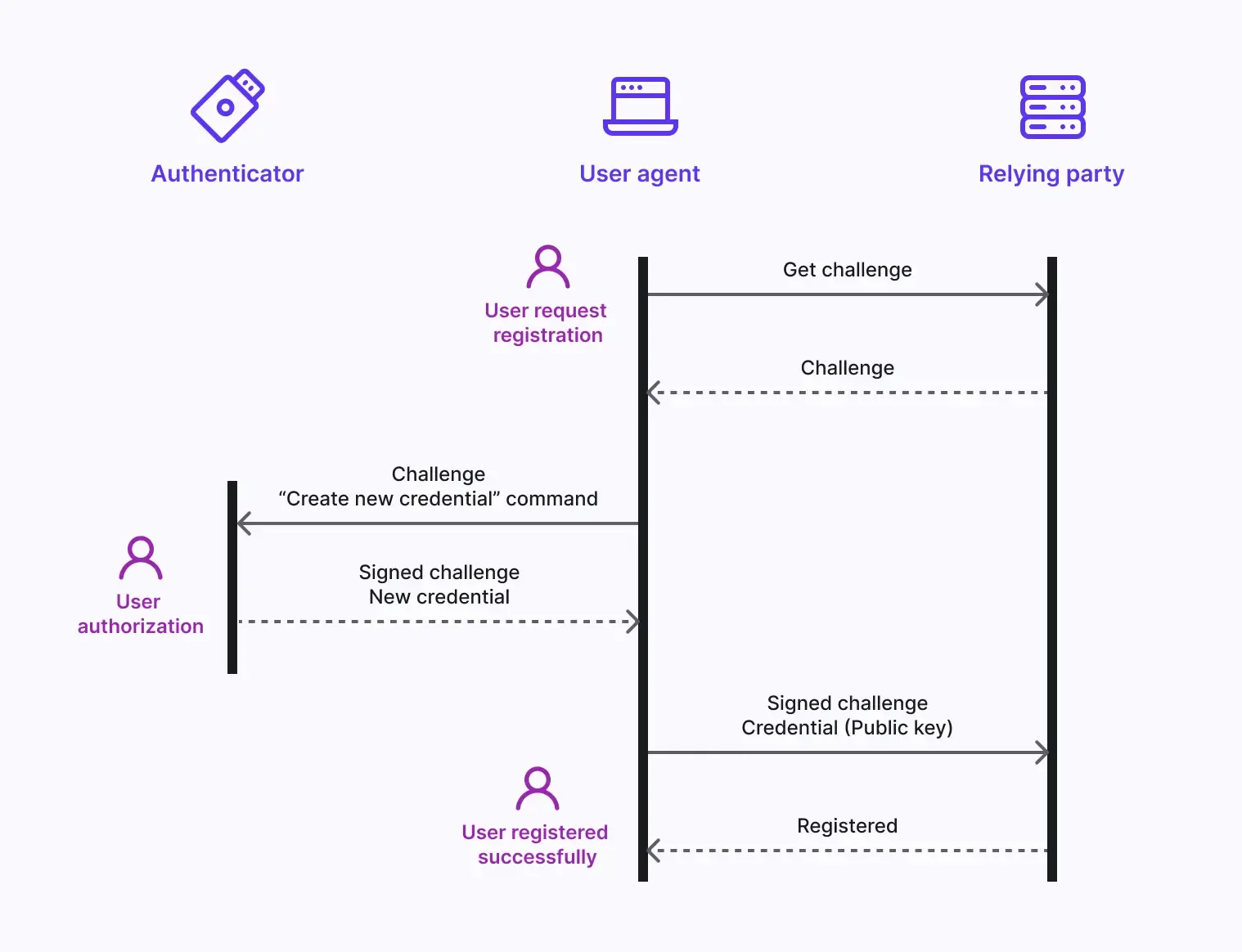

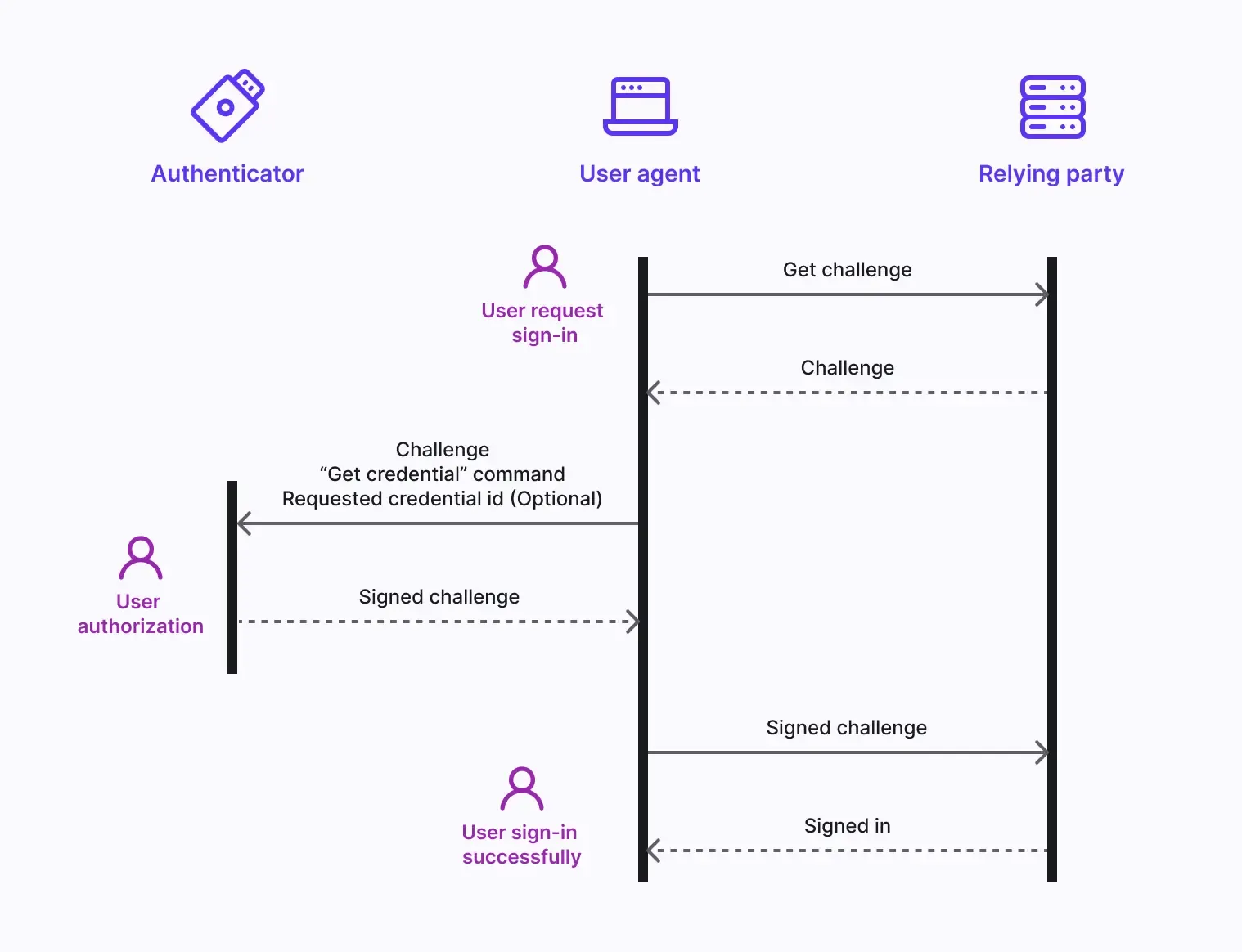

Tätä voidaan laajentaa jakamalla rekisteröinti- ja todentamisvaiheisiin.

WebAuthnin rekisteröintivirtaus:

WebAuthnin todennusvirtaus:

Edut: Miksi WebAuthn on nousemassa trendiksi?

Useita todennustapoja

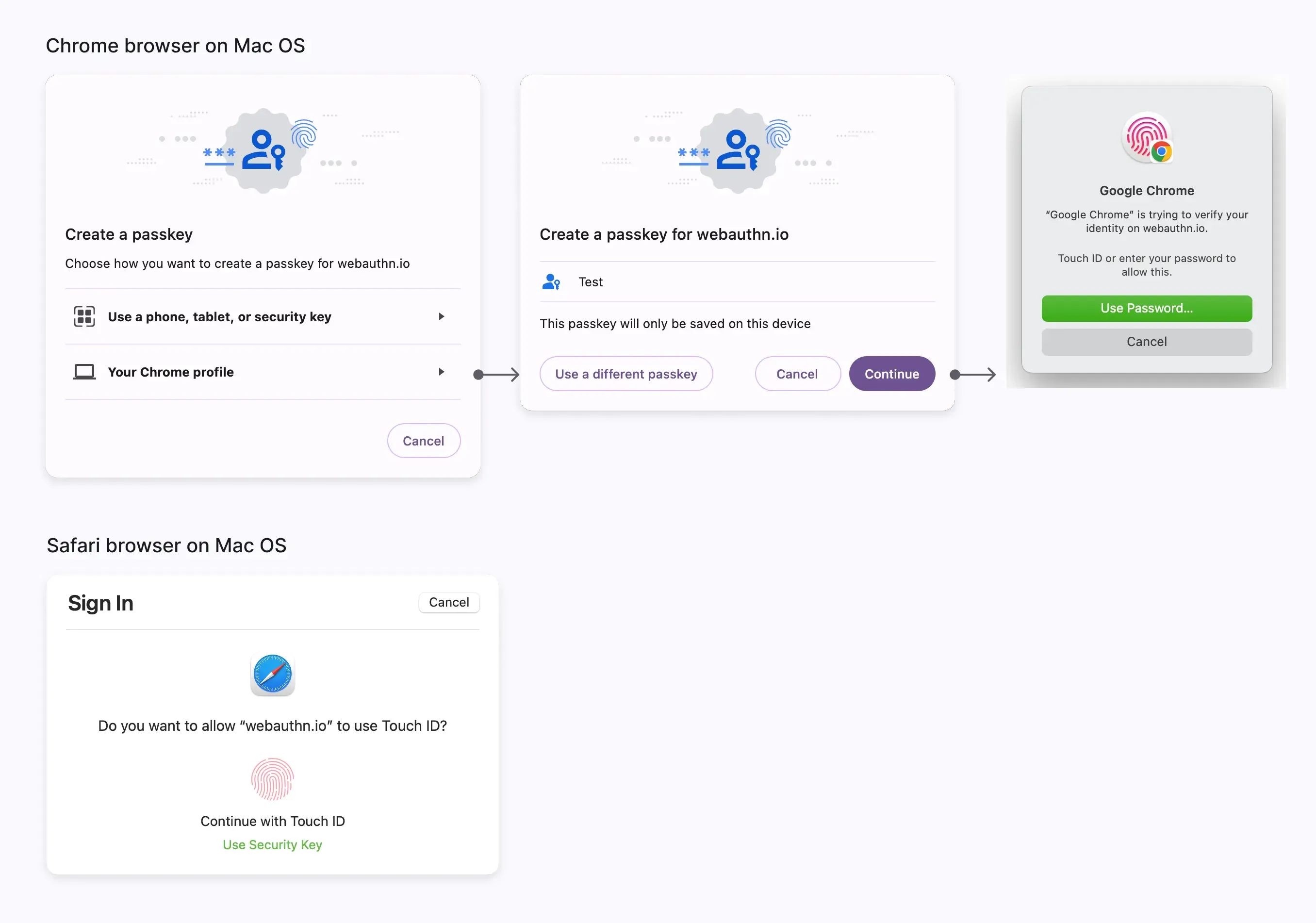

Voit valita useista todennustavoista lisäjoustavuutta varten. Nämä todennustavat tulevat kahtena tyyppinä, sekä paikalliseen että pilvikäyttöön, ja voit ottaa yhden tai molemmat käyttöön palvelullesi.

Alustan todennustaja (Sisäinen todennustaja)

Alustan todennustaja on sidottu yhteen ja tiettyyn laitetietokonejärjestelmään, kuten tietokoneeseen, kannettavaan tietokoneeseen, puhelimeen tai tablettiin, johon käyttäjä kirjautuu. Se toimii yksinomaan laitteella valtuutukseen, käyttäen menetelmiä kuten biometriset tiedot tai laitekohtaista salasanaa. Se on nopea tapa todentaa, erityisesti biometrisillä menetelmillä, ja voi korvata manuaalisen salasanan syöttämisen tarpeen. Kuitenkin, jos käyttäjä menettää laitteensa, se voi muodostua esteeksi pääsyyn. Esimerkiksi:

- MacOS ja iOS: iCloud-avainnippu, joka vahvistetaan Touch ID:llä, Face ID:llä tai laitteen pääsykoodilla.

- Windows: Windows Hello, vahvistetaan kasvojentunnistuksella, sormenjäljillä tai ystävällisellä PIN-koodilla.

- Android: Google Password Manager myös tukee kasvojentunnistusta tai sormenjälkiä täyttämään salasanat automaattisesti laitteiden valtuutukseen.

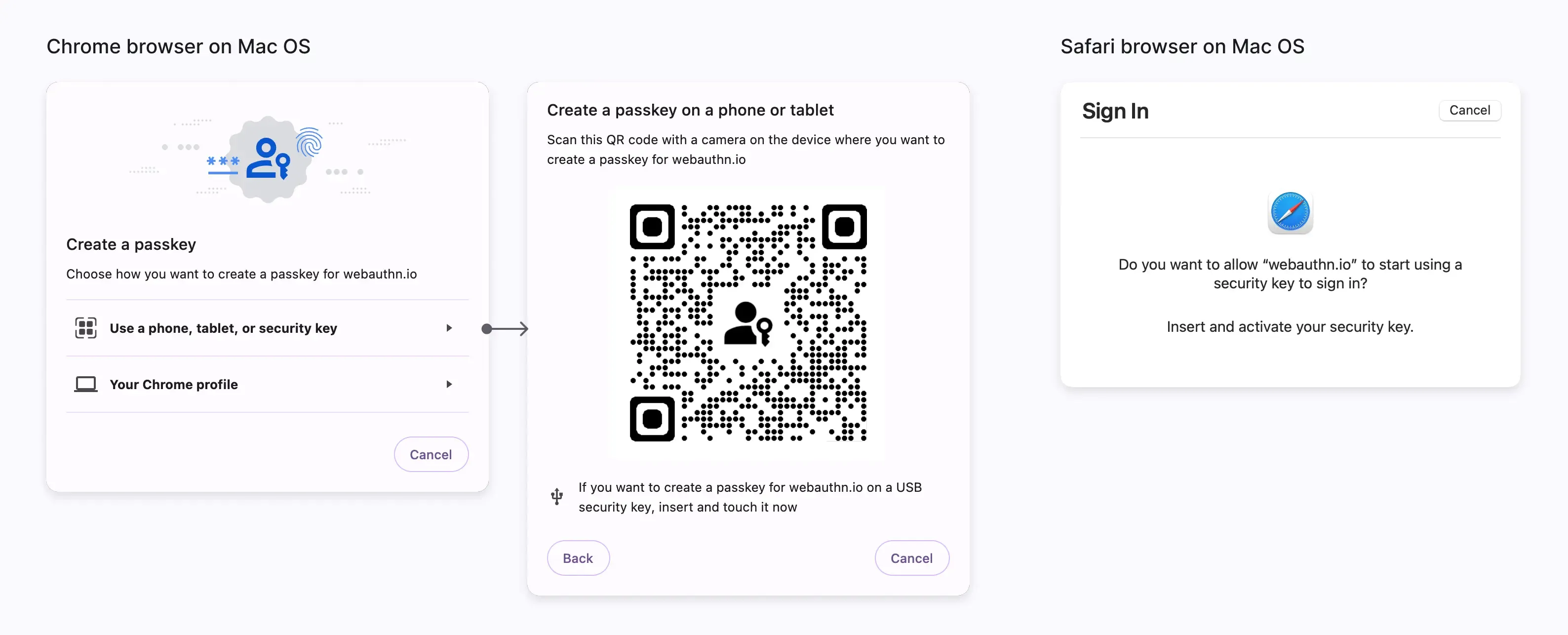

Vaeltava todennustaja (Ulkoinen todennustaja, Alustojen välinen todennustaja)

Vaeltava todennustaja on erillinen, kannettava laite tai ohjelmistosovellus, kuten laitteistoturva-avain tai älypuhelin. Sen tulisi liittää laite USB-yhteydellä tai pitää NFC tai Bluetooth päällä. Vaeltava todennustaja ei ole rajoitettu yhteen laitteeseen tai selaimeen, mikä tarjoaa suurempaa joustavuutta. Esimerkiksi:

- Turva-avaimet: Kutsutaan myös laitteistotunnisteiksi, kuten Yubikey.

- Matkapuhelinsovellus: kuten pilvipohjainen Google-tili Androidilla tai iCloud-tili iPhonella. Tärkeää on, että alustojen välinen todennus vaatii myös Bluetooth-, NFC- tai USB-yhteyden varmistaakseen, että käyttäjän todennustaja on lähettyvillä. Mobiilitodennustajat vaativat usein QR-koodin skannaamisen yhdistääkseen ne työpöytälaitteisiin. (Erityisesti Android-puhelimet voivat käyttää Persistent Linking -ominaisuutta saumattomaan yhteyden luomiseen Chrome-selaimen kanssa, mahdollistaen yhden napsautuksen valtuutuksen ilman QR-koodin skannausta.)

Korkea varmuustaso turvatakuussa

Korkea varmuustaso turvatakuussa on välttämätön liiketoiminnan resurssien suojaamiseksi. Tämä saavutetaan seuraavilla toimenpiteillä:

- Yksityisyysavainten suojaaminen: Yksityisyysavaimia ei koskaan jaeta kolmansien osapuolten verkkosivustoille (Luottopuolelle), mikä auttaa suojaamaan salasanarikoilta ja phishing-yrityksiltä.

- Laitteen läheisyysvaatimus: Laitteet edellyttävät joko "Alustan todennus yhdelle laitteelle" tai "Vaeltava todennustaja rajoitettuna USB-, Bluetooth- tai NFC-yhteyksillä" ollakseen lähellä käyttäjää, mikä estää etähyökkäyksiä.

- Verkkotunnussidonnaisuus: WebAuthn on tiiviisti sidottu käyttäjän rekisteröityyn verkkosivuston tiettyyn verkkotunnukseen, tarjoten suojan phishing-hyökkäyksiä vastaan luvattomilta verkkosivustoilta.

Kitkaton käyttäjäkokemus MFA:lle & 1FA:lle

WebAuthn parantaa turvallisuutta samalla kun se nostaa käyttäjän kokemusta salasanattomasta todentamisesta:

- Alkuperäinen kokemus ja biometrinen tehokkuus: WebAuthn käyttää tiettyjä todennusmenetelmiä, jotka on räätälöity eri alustoille ja laitteille, mukautuen käyttäjän tottumuksiin. Biometrinen todennus poistaa manuaalisen syöttötarpeen, nopeuttaen merkittävästi todennusprosessia.

- Suora MFA ohittaa 1FA: WebAuthnia käytetään usein MFA-todennukseen. Sen vahvan turvallisuuden vuoksi, jos luottopuoli on aiemmin tallentanut WebAuthnin käytön selaimeen, käyttäjät voivat ohittaa 1FA-vaiheen ja kirjautua suoraan passkeyn varmistuksella.

- Passkey korvaa salasanan: Passkey voi myös toimia perinteisten salasanojen vaihtoehtona 1FA:lle. Käyttäjät voivat antaa passkeynsä joko ennen tai jälkeen tilitietojen syöttämisen, vaaditaan salasanavarmistus vain, kun passkeyn todennus ei ole saatavilla.

Haaste: Miksi WebAuthnia ei ole laajasti otettu käyttöön käyttäjien keskuudessa?

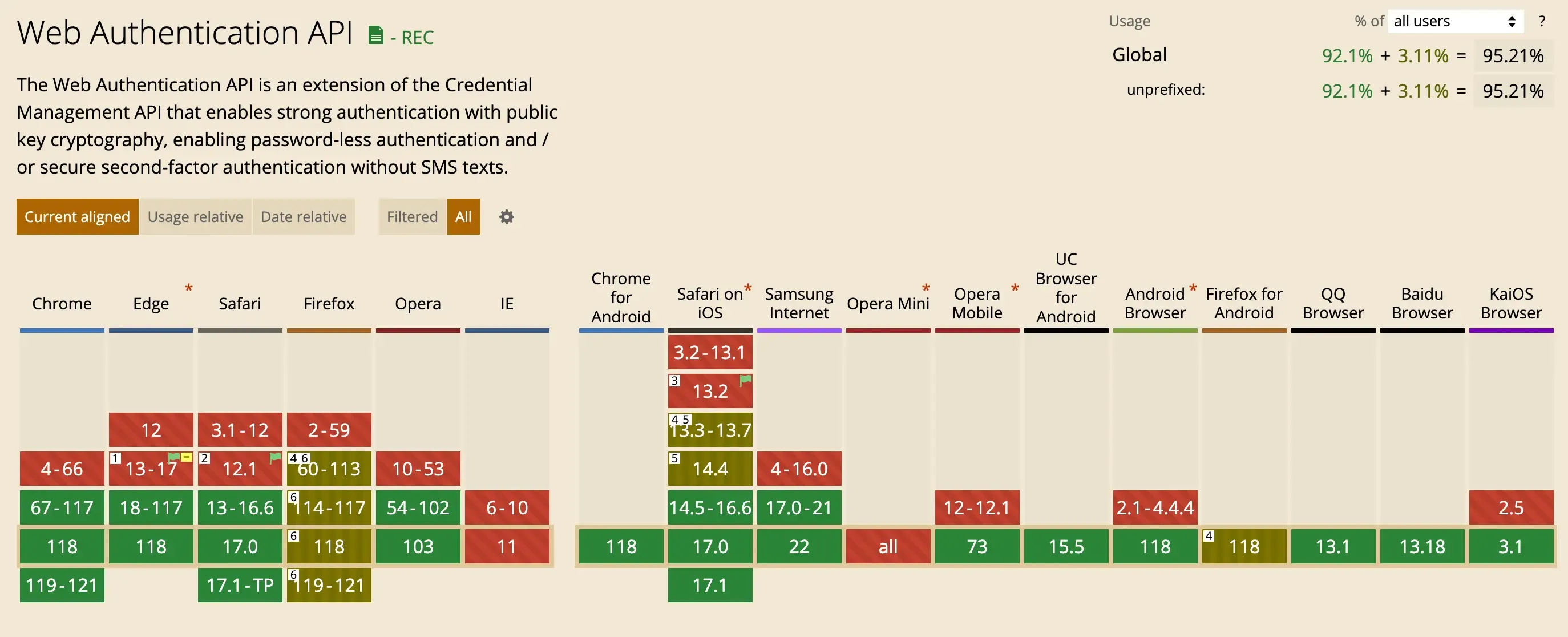

Selaimen tai alustan rajoitukset

Jotkut selaimet tai alustat eivät tue WebAuthnia lainkaan tai puuttuu tuki vaeltaville todennustajille. Vaikka nykyiset CanIUse-tilastot osoittavat kohtuullista tukea, kattaen 97,37 % työpöydillä ja 96,3 % mobiililavoilla, vaihteluita on edelleen eri selaimen versioissa ja käyttöjärjestelmissä. Esimerkiksi Desktop Linuxissa ei ole tukea alustan todennustajille, Android tukee täysin WebAuthnia vain Chromessa, ja Internet Explorer MacOS:lla ei tue WebAuthnia. Tämä pakottaa ylläpitäjät pyytämään käyttäjiä valitsemaan tiettyjä selain- tai käyttöjärjestelmävaihtoehtoja tai määrittämään muita vaihtoehtoisia MFA-menetelmiä.

Laitteen häviämisriski

Erityisesti käyttäjille, jotka luottavat "Tämä laite" -alustan todennustajiin, laitteen menettäminen voi johtaa pääsyn menettämiseen tileilleen. Tilin palautus voi olla hankala prosessi. Tämän riskin lieventämiseksi on suositeltavaa, että käyttäjät liittävät samanaikaisesti muita varmuuskopiotodennusmenetelmiä WebAuthn-asetuksia tehdessään.

Rajoitettu verkkosivustojen ja sovellusten tuki

Monet palvelut ja sovellukset eivät vielä tarjoa tukea passkysille. Käyttäjillä ei usein ole tuttua eri todennusmenetelmistä, eivätkä he välttämättä täysin ymmärrä eroja ja rajoituksia, joita alustan todennustajilla ja vaeltavilla todennustajilla on. Kuitenkin suuret järjestelmät, selaimet ja SaaS-palvelut omaksuvat yhä enemmän WebAuthnia, mikä tekee siitä kasvavan trendin, jota sekä yritykset että käyttäjät alkavat omaksua.

Yhteenveto

Logto valmistautuu julkaisemaan MFA:n (Monivaiheinen todennus) marraskuussa. Alkuvaiheessa tuetaan kolmea varmistusmenetelmää: Todennussovelluksen TOTP, WebAuthn (Passkey) ja varakoodit, tarjoten kattavan kirjautumis- ja rekisteröitymisratkaisun. Jatkamme kehittyneiden WebAuthniin liittyvien ominaisuuksien kehittämistä. Odotamme innolla kokemuksianne ja kutsumme sinut pysymään kuulolla Product Hunt -sivulla tulevasta MFA-julkaisusta.