Qu'est-ce qu'un jeton d'accès personnel (PAT) ? Un jeton d'API plus sécurisé

Explique comment fonctionnent les jetons d'accès personnels (PAT), quand les utiliser, comment prendre en charge l'authentification API dans vos services, et en quoi ils diffèrent des clés d'API, des jetons d'API, des jetons Bearer, des jetons OAuth et des mots de passe.

Les jetons d'accès personnels (PAT) sont des jetons générés par l'utilisateur qui remplacent les mots de passe pour les appels d'API. Conçus pour des utilisateurs spécifiques, les PAT offrent un accès sécurisé et contrôlé aux ressources.

Authentification sans effort. Contrôle d'accès granulaire. Flux de travail simplifiés. Ce ne sont que quelques raisons pour lesquelles les développeurs et les équipes produit du monde entier s'appuient sur les jetons d'accès personnels pour booster leur productivité, que ce soit pour gérer des pipelines CI/CD, intégrer des API ou accéder à des outils.

Curieux de savoir comment fonctionnent les PAT, leurs avantages ou quand les utiliser ? Ce guide répond à toutes vos questions.

Qu'est-ce qu'un jeton d'accès personnel ?

Un jeton d'accès personnel est une méthode d'authentification temporaire et sécurisée pour accéder à vos ressources et services personnels via des API. Il est principalement utilisé par les développeurs pour faciliter et rendre plus efficaces des tâches comme l'accès aux API ou l'automatisation des flux de travail.

Considérez un jeton d'accès personnel comme une « clé » pour accéder à l'API, remplaçant le besoin d'un mot de passe. Contrairement au mot de passe, les PAT ont des permissions spécifiques et des dates d'expiration, garantissant qu'ils sont utilisés uniquement dans leur but défini, comme accéder à des profils utilisateurs ou à des systèmes de facturation, mais pas à des contrôles d'administration.

Principales caractéristiques des jetons d'accès personnels :

- Convivial pour les développeurs : Les jetons d'accès personnels sont plus faciles à gérer que les flux OAuth complets, ce qui les rend idéaux pour les scripts, l'automatisation ou les pipelines CI/CD.

- Multiples jetons : Les utilisateurs peuvent générer et gérer plusieurs jetons d'accès personnels, chacun dédié à un service ou un but spécifique.

- Accès spécifique à l'utilisateur : Contrairement aux clés API globales, les jetons d'accès personnels sont liés à des comptes utilisateur individuels. Cela signifie que les membres d'une équipe devront peut-être créer des jetons distincts pour un accès partagé.

- Permissions granulaires : Avec les PAT, vous pouvez définir des périmètres spécifiques, ne donnant accès qu'aux ressources et actions nécessaires.

- Accès limité dans le temps : Les jetons d'accès personnels peuvent être configurés avec des dates d'expiration, réduisant la fenêtre de risque en cas d'exposition.

- Révocation facile : Contrairement aux mots de passe, les jetons d'accès personnels peuvent être révoqués ou régénérés sans compromettre les identifiants principaux du compte.

Jeton d'accès personnel vs. Jeton Bearer vs. Jeton d'API

- Le jeton d'accès personnel est un type de jeton d'API : Un jeton d'accès personnel est un type de jeton d'API utilisateur lié à un compte utilisateur. Il donne la permission d'accéder aux ressources du système au nom de l'utilisateur. Les PAT sont plus sûrs que les clés API traditionnelles car ils permettent un contrôle fin des permissions — comme restreindre l'accès à des dépôts ou organisations spécifiques — et peuvent inclure des dates d'expiration pour plus de sécurité.

- Le jeton d'accès personnel peut être utilisé comme un jeton Bearer : Un jeton Bearer est une façon d'autoriser les requêtes API, souvent créé dynamiquement à l'aide de protocoles comme OAuth ou JWT. Un jeton d'accès personnel est une version statique d'un jeton Bearer, générée manuellement par un utilisateur (ex. sur GitHub). Par exemple, lors de l'utilisation d'un PAT GitHub pour des requêtes API, vous l'incluez dans l'en-tête de la requête comme

authorization: bearer <your-pat>. Dans ce cas, le PAT agit comme un jeton Bearer. - Jeton d'API est un terme générique : Le jeton d'API est un terme général désignant tout jeton utilisé pour authentifier des requêtes API. Cela inclut différents types, comme les jetons Bearer, les jetons OAuth et les jetons d'accès personnels. Les PAT et les jetons Bearer ne sont que des types spécifiques de jetons d'API.

Choisissez vos mécanismes AuthN et AuthZ

Avant d'adopter un jeton d'accès personnel, il est important de comprendre son rôle dans le paysage global des méthodes d'authentification. Avec plusieurs mécanismes disponibles, il est essentiel de savoir comment ils se comparent. Voici un tableau récapitulatif détaillant les différences clés entre jetons d'accès personnels (PAT), mots de passe, clés d'API et jetons OAuth pour vous aider à faire un choix éclairé.

- Jeton d'accès personnel : Une méthode d'authentification légère idéale pour les tâches automatisées ou l'accès API. Il offre un contrôle précis des permissions, garantissant un accès sûr et sur mesure.

- Mot de passe : Une approche d'authentification traditionnelle utilisée pour accéder à des comptes personnels via une interface utilisateur. Il donne les mêmes permissions que le propriétaire du compte, sans granularité supplémentaire.

- Jeton OAuth : La méthode la plus sécurisée pour accorder à des services tiers un accès limité. Permet aux utilisateurs de définir des périmètres d'accès spécifiques sans exposer leurs identifiants, assurant sécurité et flexibilité.

- Clé d'API : Généralement utilisée pour automatiser l'accès API, les clés d'API sont associées à des comptes de service plutôt qu'à des comptes personnels. Toutefois, elles n'ont pas les contrôles fins de permissions d'un PAT ou d'OAuth.

| Fonctionnalité | Mot de passe | Jeton d'accès personnel | Jeton OAuth | Clé API |

|---|---|---|---|---|

| Définition | Les utilisateurs s'authentifient avec un identifiant et un mot de passe. | Un jeton pour accéder à des ressources ou API spécifiques, souvent avec des permissions limitées. | Un système où les utilisateurs autorisent des apps tierces à accéder à leurs données sans partager d'identifiants. Ex : connexion Google | Une chaîne unique utilisée par les clients pour authentifier leurs requêtes API. |

| Limitation des périmètres | Accès total au compte utilisateur une fois connecté. | Contrôle fin des permissions possible. | Permet à l'utilisateur de définir ce à quoi l'app tierce peut accéder. | Accès généralement limité à certaines ressources API. Pas de contrôle granulaire. |

| Révocation | Difficile sans changer le mot de passe, impactant plusieurs services. | Facilement révoqué par l'utilisateur ou l'administrateur. | Peut être révoqué sans affecter les identifiants utilisateur. | Peut être révoquée ou régénérée au niveau du service API. |

| Expiration | N'expire pas sauf si modifié par l'utilisateur. | Généralement longue durée, mais peut expirer selon la configuration. | Les jetons d'accès expirent après un temps défini ; les jetons de rafraîchissement peuvent prolonger l'accès. | Souvent longue durée, mais peut être renouvelée ou limitée par le fournisseur d'API. |

| Facilité d'utilisation | Facile à retenir mais risqué en cas de mauvaise manipulation. | Simple à générer et à utiliser pour les tâches automatisées. | Nécessite une interaction initiale mais offre une délégation d'accès sécurisée. | Facile à utiliser dans les requêtes mais pas idéal pour l'authentification côté utilisateur. |

| Idéal pour | Authentification et vérification basiques des utilisateurs finaux. | Automatisation, accès API restreint, et développement sur pipelines CI/CD. | Apps tierces nécessitant un accès limité aux données sans stocker les mots de passe. | Services backend, communication serveur à serveur et APIs publiques. |

| Risque de sécurité | Si volé, donne un accès total au compte. | Si divulgué, n'ouvre l'accès qu'aux ressources définies. Facile à révoquer. | Si divulgué, les apps tierces peuvent agir dans le périmètre accordé. | Si volée, généralement utilisée pour l'accès serveur à serveur. |

Comment fonctionne un jeton d'accès personnel ?

Les jetons d'accès personnels fonctionnent de manière similaire aux jetons d'accès OAuth, mais sont généralement des chaînes de caractères sans données lisibles par l'utilisateur. Lorsque vous vous authentifiez sur un service comme GitHub, vous pouvez générer un PAT lié à votre compte et lui attribuer des permissions spécifiques. Ce jeton sert d'alternative sécurisée à l'utilisation d'un mot de passe pour effectuer des requêtes — comme accéder à un dépôt privé via une API.

Typiquement, un PAT est inclus dans les en-têtes de requête, comme dans cet exemple :

En envoyant votre PAT de cette façon, le service peut vérifier votre identité, évaluer les permissions liées à votre jeton, et soit fournir les données demandées soit exécuter l'action souhaitée.

Comment utiliser un jeton d'accès personnel ?

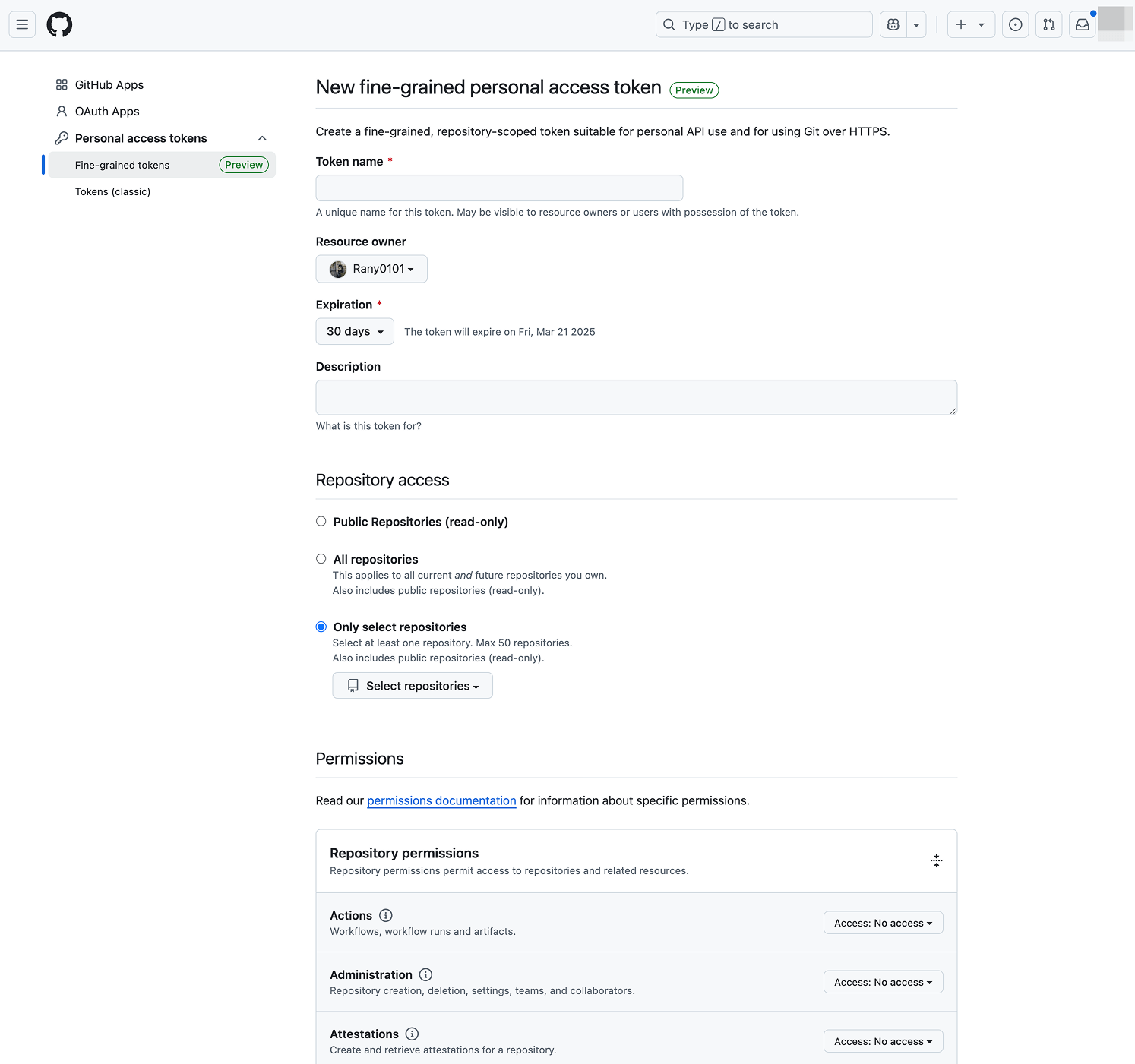

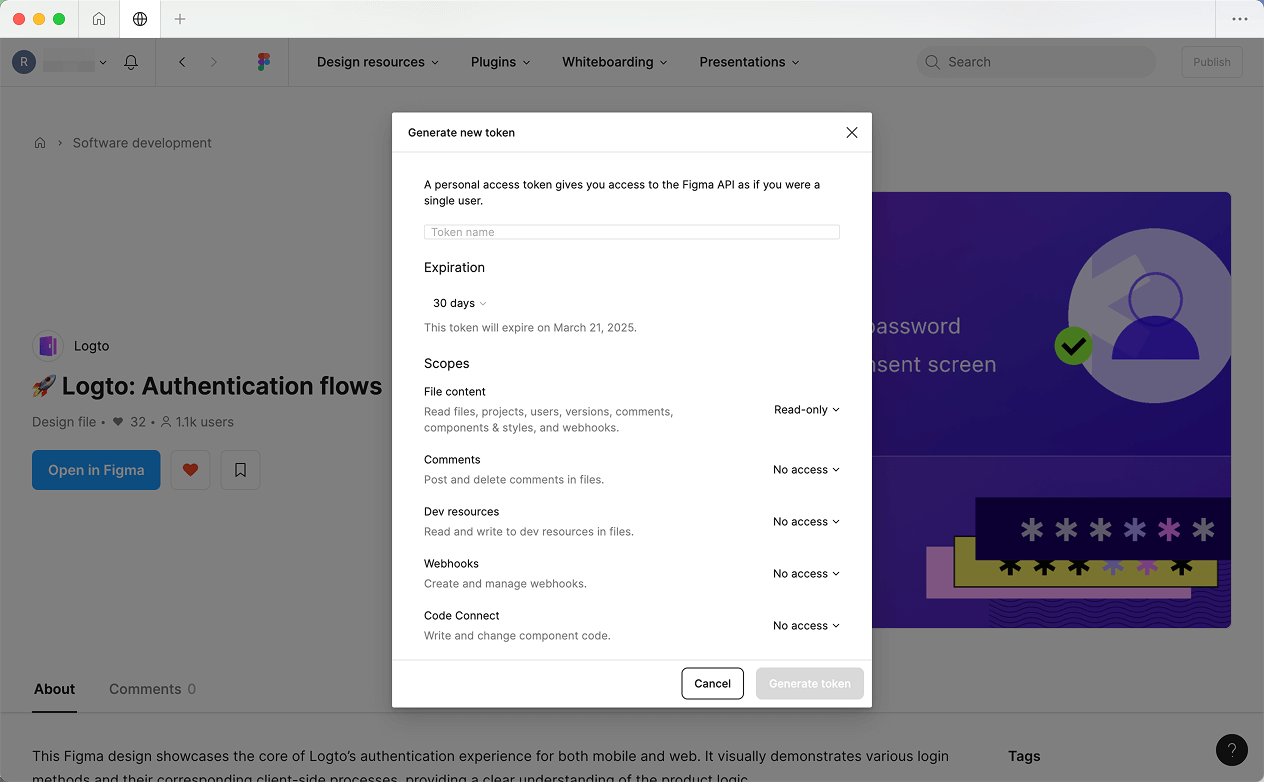

- Générer un jeton d'accès personnel : Commence par créer un jeton d'accès personnel via la plateforme utilisée. Et sélectionne des périmètres spécifiques pour définir ses permissions (scopes).

- Authentifier les requêtes API : Une fois ton jeton prêt, utilise-le pour authentifier les requêtes vers les services exigeant un accès sécurisé. Inclue le jeton comme un jeton Bearer dans l'en-tête d'autorisation de tes requêtes API.

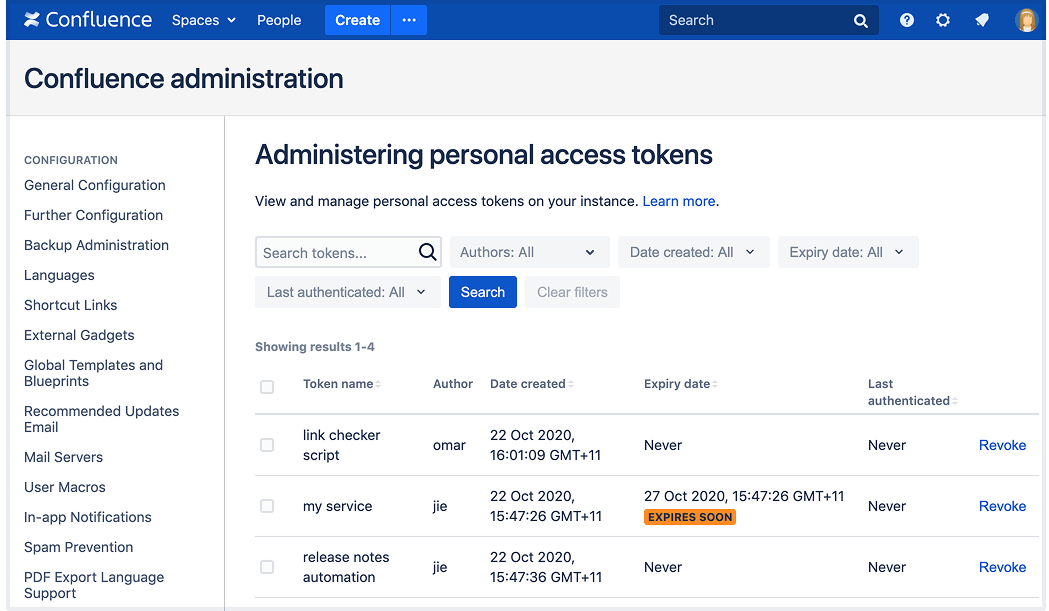

- Révoquer un jeton d'accès personnel : Si tu veux désactiver un jeton, il suffit de le révoquer via les paramètres d'authentification de la plateforme. Une fois révoqué, toute requête faite avec ce jeton sera automatiquement refusée.

Quand dois-je utiliser un jeton d'accès personnel ?

Les jetons d'accès personnels excellent dans les situations où vous avez besoin de fournir un accès sécurisé, convivial pour les développeurs et limité selon les besoins à vos APIs. Voici quelques scénarios idéaux :

- Tâches automatisées : Parfait pour les scripts ou outils qui doivent récupérer des données via API sans nécessiter que les développeurs intègrent des identifiants sensibles.

- Contrôle granulaire des permissions : Permettre un accès précis en donnant à des scripts ou outils des droits restreints, comme l'accès à certains dépôts, sans exposer tous les privilèges d'un compte.

- Accès temporaire : Idéal pour les situations sensibles dans le temps, où limiter la durée d'accès minimise les risques de sécurité.

- Accès développeur simplifié : Une façon pratique de donner un accès à des développeurs individuellement sans la complexité de mettre en place un flux OAuth complet.

- Intégration tierce : Optimise la fonctionnalité avec des outils externes en limitant l'accès à des actions prédéfinies. Par exemple, lorsqu'une entreprise utilise un outil de gestion de projets, une intégration tierce peut permettre aux membres de l'équipe de créer des tâches ou mettre à jour des statuts directement depuis un chat Slack sans avoir accès à tout l'outil.

GitHub promeut l'usage des jetons d'accès personnels depuis 2013, qui deviennent populaires pour leur simplicité et leur flexibilité. Beaucoup d'outils pour développeurs et de plateformes SaaS supportent les PAT, les rendant faciles à utiliser et particulièrement appréciés par les développeurs :

-

GitHub / GitLab / Azure DevOps (Outils de développement) : Utile pour automatiser CI/CD, connecter à d'autres outils et gérer des dépôts de code.

-

Figma (Outils de design) : Facilite la collaboration sur des designs via l'intégration d'API.

-

Atlassian Jira / Asana (Gestion de projets) : Simplifie la création, mise à jour ou suppression de tâches, la gestion des sprints et l'organisation des projets avec les APIs.

Puis-je partager un jeton d'accès personnel avec d'autres personnes ?

Réponse courte — Non, il ne faut pas.

Les jetons sont censés être liés à un compte individuel et ne doivent jamais être partagés. Si d'autres ont besoin d'accès, il vaut mieux générer des jetons propres à chacun ou mettre en place des rôles utilisateurs pour éviter les risques de sécurité. Utiliser des jetons de façon incorrecte peut conduire à des accès non-intentionnés, à des données compromises ou à des violations de la vie privée. Gardez vos jetons privés et révoquez tout jeton compromis.

Permettre à votre application de générer des jetons d'accès personnels avec Logto

Que vous proposiez des services B2B ou développiez des produits IA innovants, mettre en place une authentification et une autorisation adaptées aux développeurs est essentiel. Un jeton d'accès personnel peut ouvrir de nouvelles opportunités à votre entreprise.

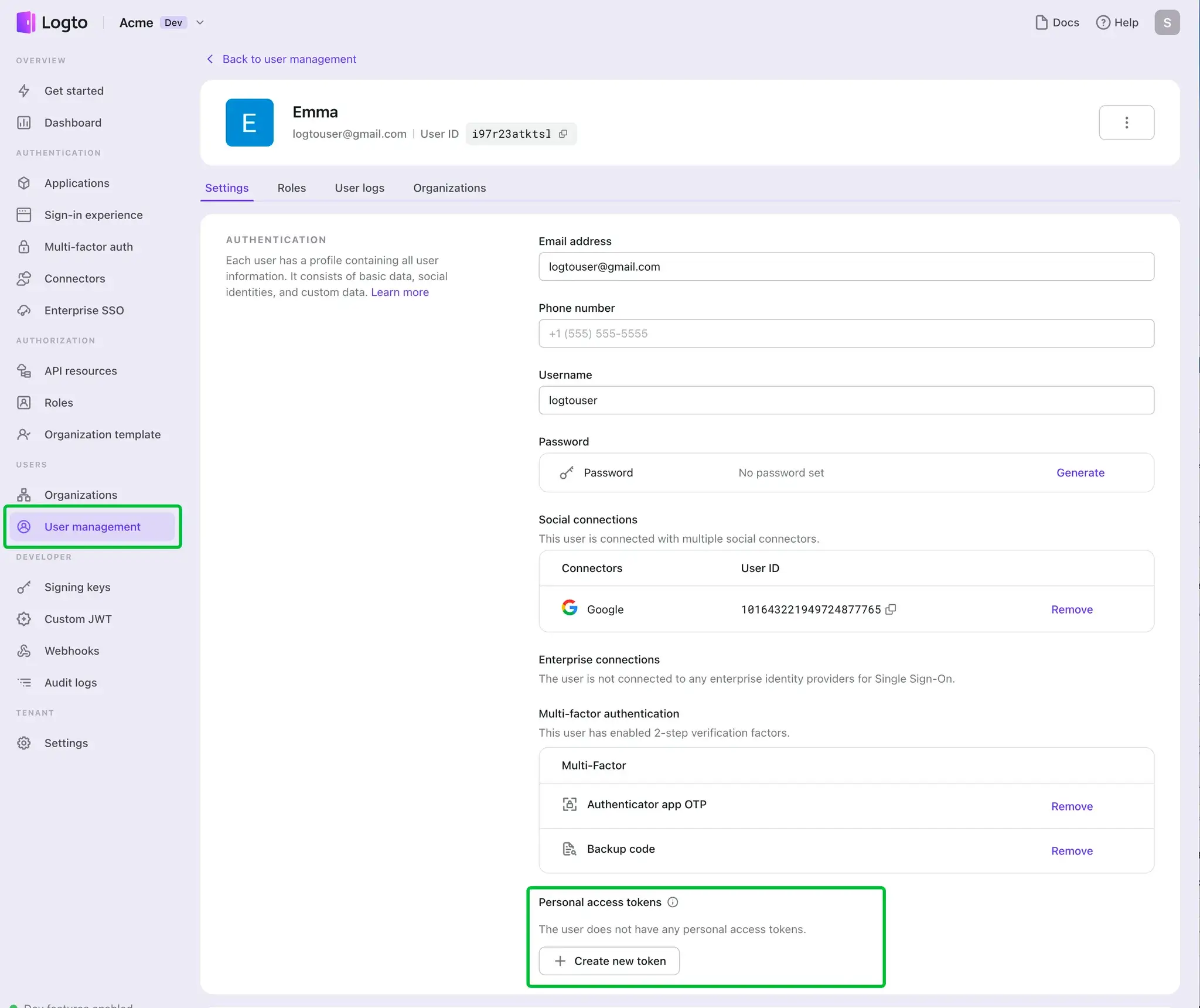

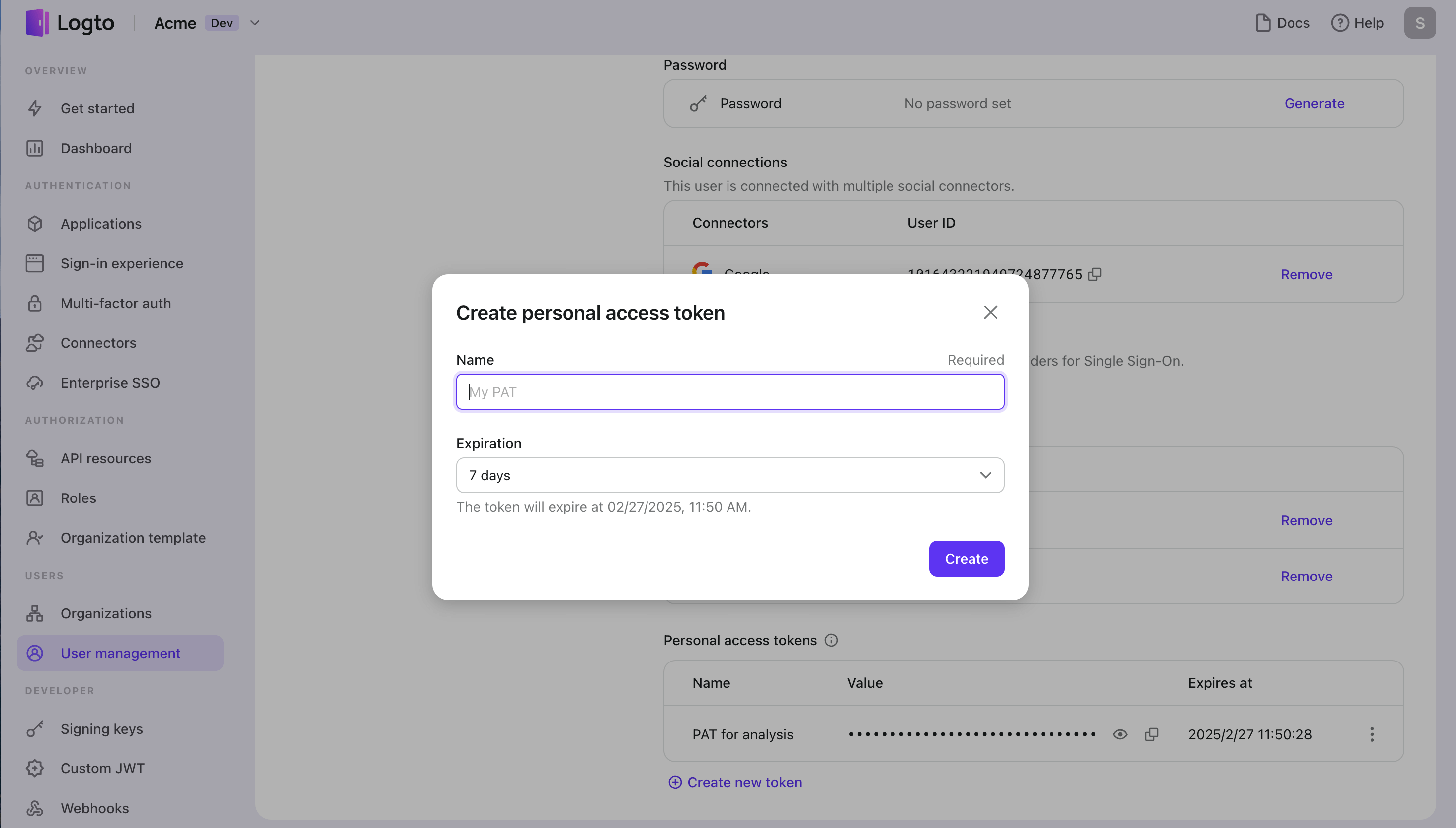

Logto, une solution complète de gestion de l'identité et des accès client (CIAM), permet de créer, gérer et révoquer facilement des jetons d'accès personnels. Voici comment commencer :

- Accédez à Logto Console > Gestion des utilisateurs.

- Accédez au profil d'un utilisateur spécifique pour gérer ses jetons d'accès personnels.

Avec Logto, vous pouvez :

- Générer de nouveaux jetons d'accès personnels.

- Gérer plusieurs jetons pour un utilisateur.

- Définir des dates d'expiration personnalisées.

- Renommer les jetons pour une meilleure organisation.

- Révoquer les jetons devenus inutiles.

En outre, vous pouvez permettre à vos utilisateurs de gérer eux-mêmes leurs jetons via leur page de profil à l'aide des API de gestion Logto.