Intégrer Microsoft Entra ID (OIDC) dans Logto Enterprise SSO

Apprenez à intégrer SSO Microsoft Entra ID (OIDC) en utilisant Logto.

En tant que solution complète de gestion des identités et des accès, Microsoft Entra ID, également connu sous le nom d'Azure Active Directory (Azure AD), prend en charge à la fois les protocoles OpenID Connect (OIDC) et Security Assertion Markup Language (SAML) pour l'intégration single sign-on (SSO). Dans le tutoriel précédent, nous vous avons montré comment intégrer votre application Logto avec Microsoft Entra ID (SAML) SSO. Dans ce tutoriel, nous allons vous montrer comment intégrer votre application Logto avec Microsoft Entra ID (OIDC) SSO.

Prérequis

Comme d'habitude, avant de commencer, assurez-vous d'avoir un compte Microsoft Entra ou Azure actif. Si vous n'en avez pas, vous pouvez vous inscrire pour un compte Microsoft gratuit ici.

Un compte cloud Logto. Si vous n'en avez pas, vous êtes le bienvenu pour créer un compte Logto. Logto est gratuit pour un usage personnel. Toutes les fonctionnalités sont disponibles pour les locataires de développement, y compris la fonctionnalité SSO.

Une application Logto bien intégrée est également nécessaire. Si vous n'en avez pas, veuillez suivre le guide d'intégration pour créer une application Logto.

Intégration

Créer un nouveau connecteur Microsoft Entra ID OIDC SSO dans Logto

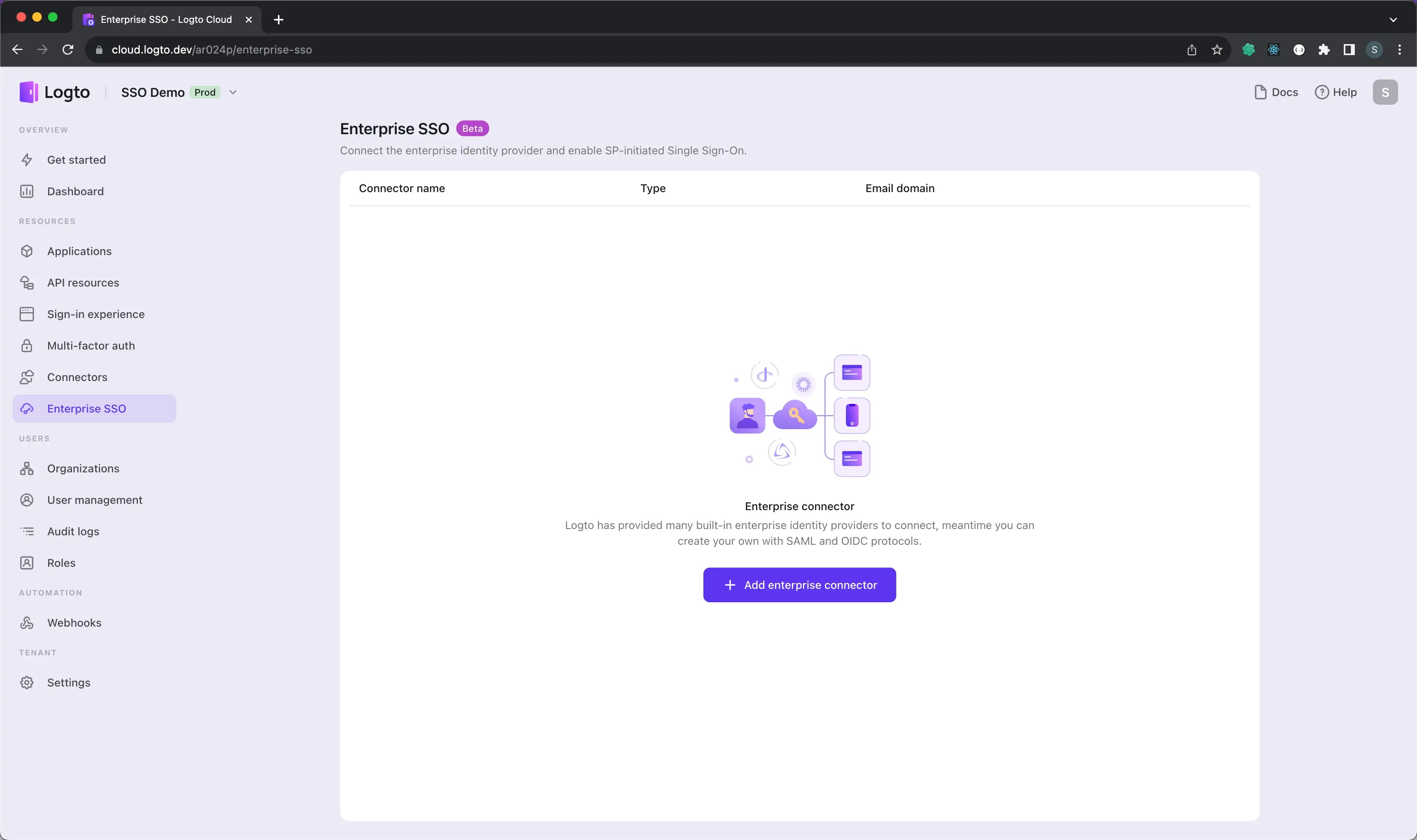

- Rendez-vous sur votre Logto Cloud Console et accédez à la page Enterprise SSO.

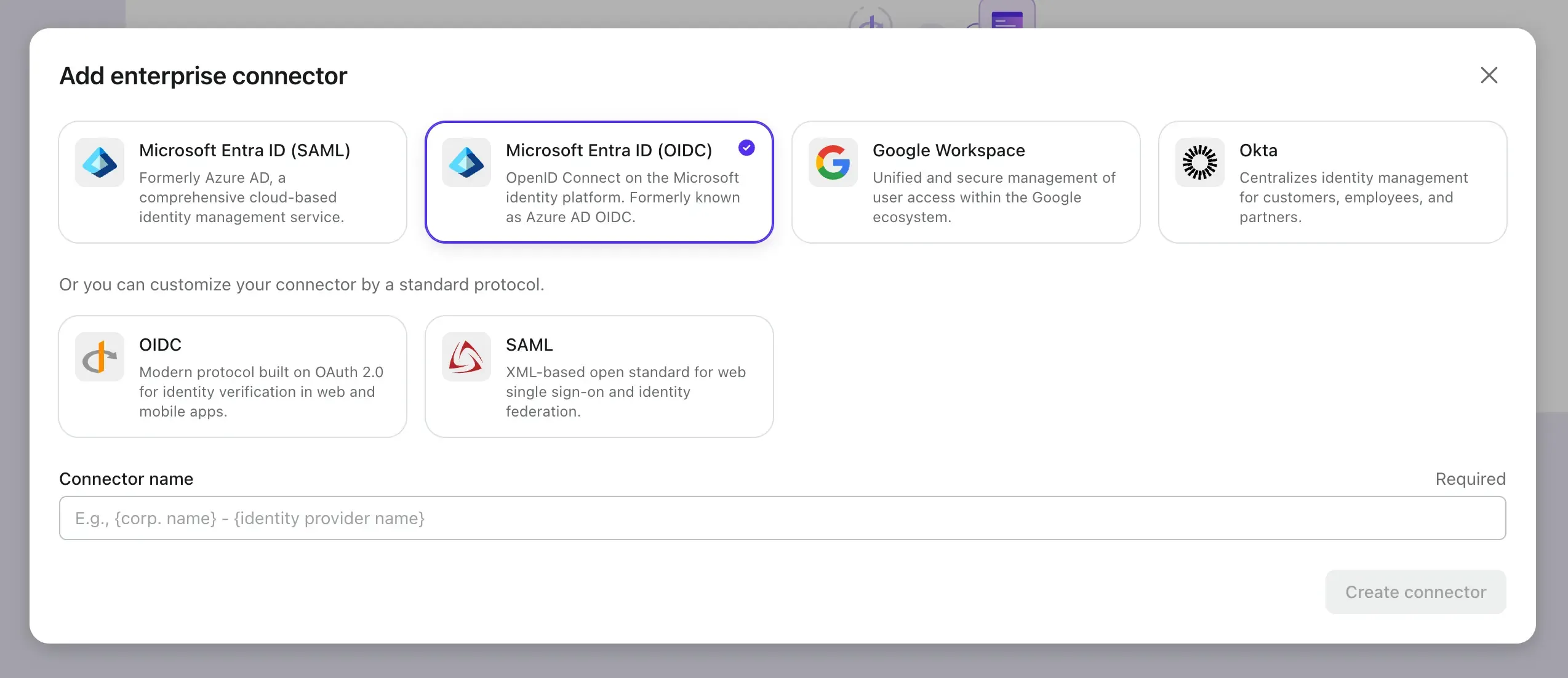

- Cliquez sur le bouton Ajouter un SSO d'entreprise et sélectionnez Microsoft Entra ID (OIDC) comme fournisseur SSO.

Ouvrons maintenant le centre d'administration Microsoft Entra dans un autre onglet et suivez les étapes pour créer une application OIDC du côté de Microsoft Entra.

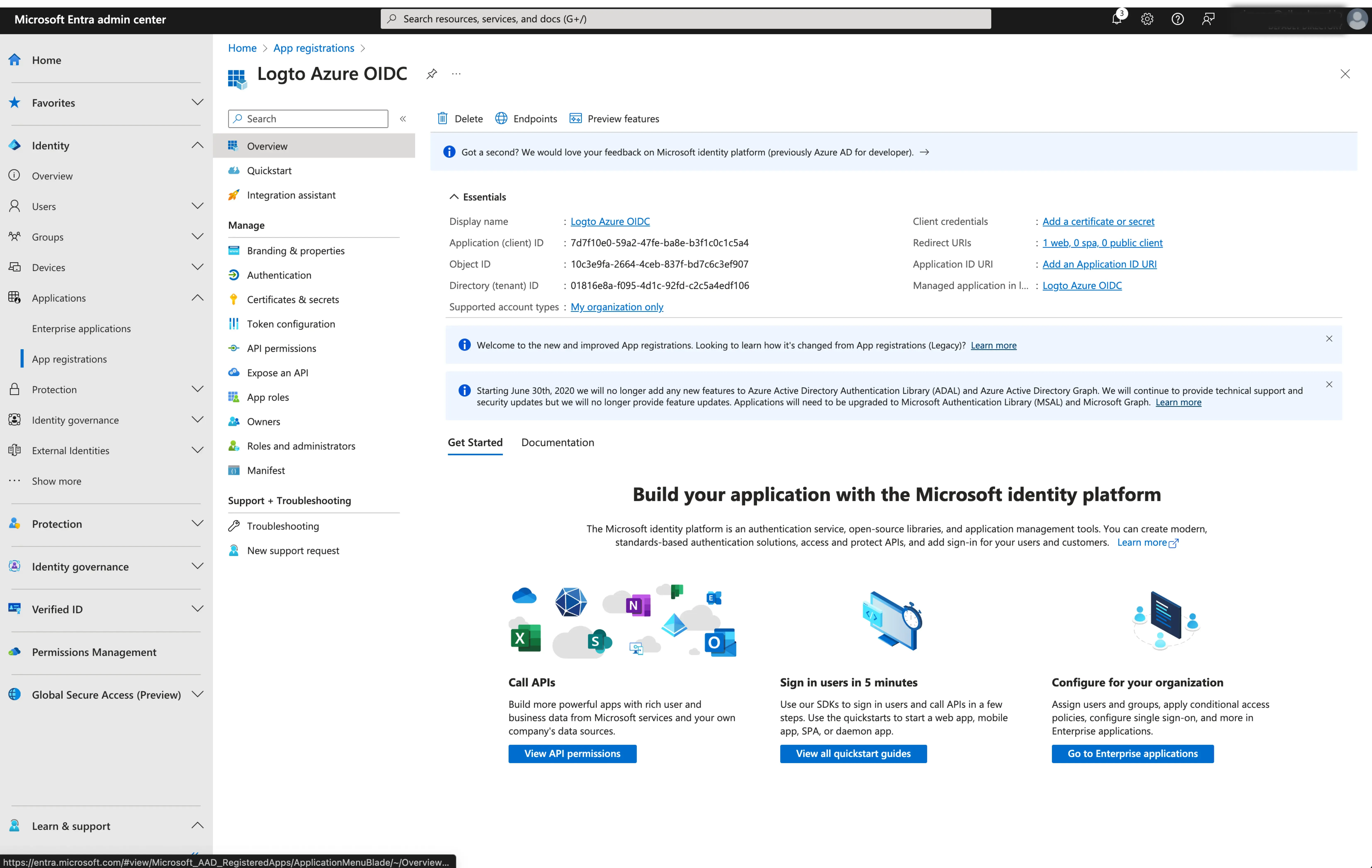

Enregistrer une nouvelle application Microsoft Entra ID OIDC

-

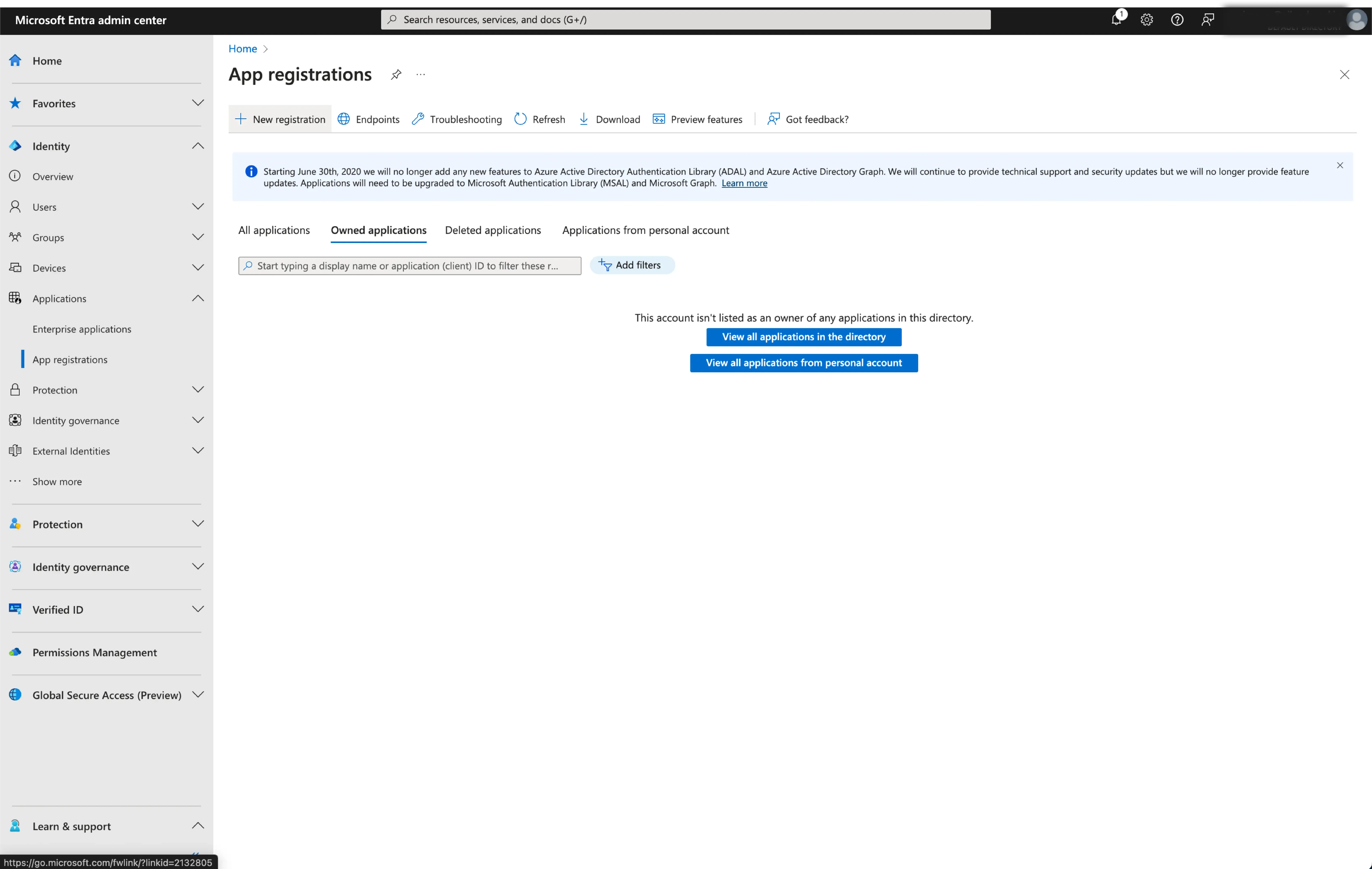

Accédez au centre d'administration Microsoft Entra et connectez-vous en tant qu'administrateur.

-

Allez à Identité > Applications > Enregistrements d'applications.

-

Sélectionnez

Nouvel enregistrement. -

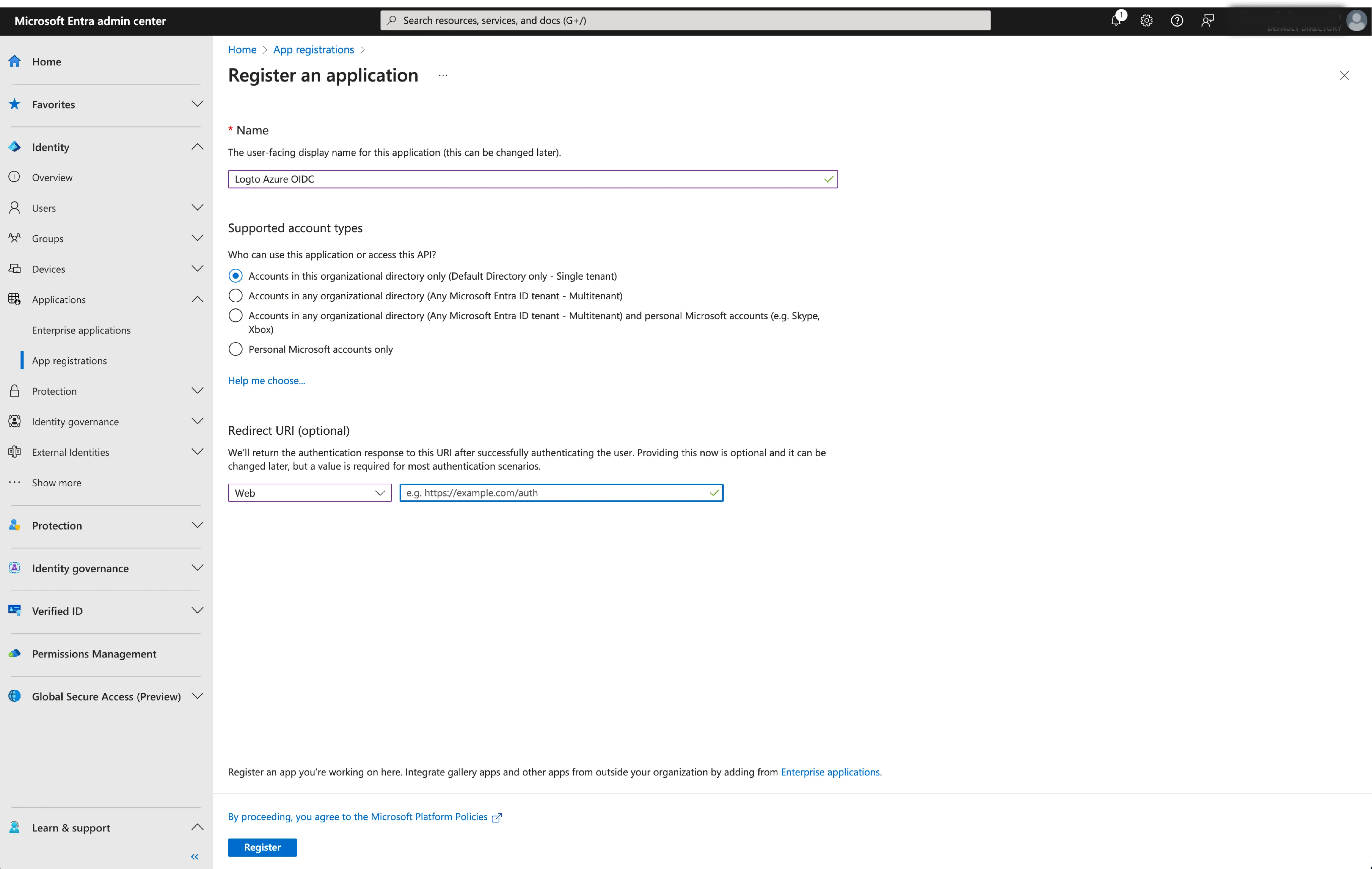

Entrez le nom de l'application et sélectionnez le type d'accès aux comptes approprié pour votre application.

-

Sélectionnez

Webcomme plateforme d'application. Entrez l'URI de redirection de l'application. L'URI de redirection est l'URL où l'utilisateur est redirigé après s'être authentifié avec Microsoft Entra ID. -

Copiez l'

URI de redirection (URL de rappel)à partir de la page de détails du connecteur Logto et collez-le dans le champURI de redirection.

- Cliquez sur

Enregistrerpour créer l'application.

Configurer la connexion SSO dans Logto

Après avoir créé avec succès une application Microsoft Entra OIDC, vous devrez fournir les configurations IdP à Logto. Accédez à l'onglet Connection dans la console Logto et remplissez les configurations suivantes :

- ID Client : Un identifiant unique attribué à votre application OIDC par Microsoft Entra. Cet identifiant est utilisé par Logto pour identifier et authentifier l'application au cours du flux OIDC. Vous pouvez le trouver sur la page de résumé de l'application sous

ID d'application (ID client).

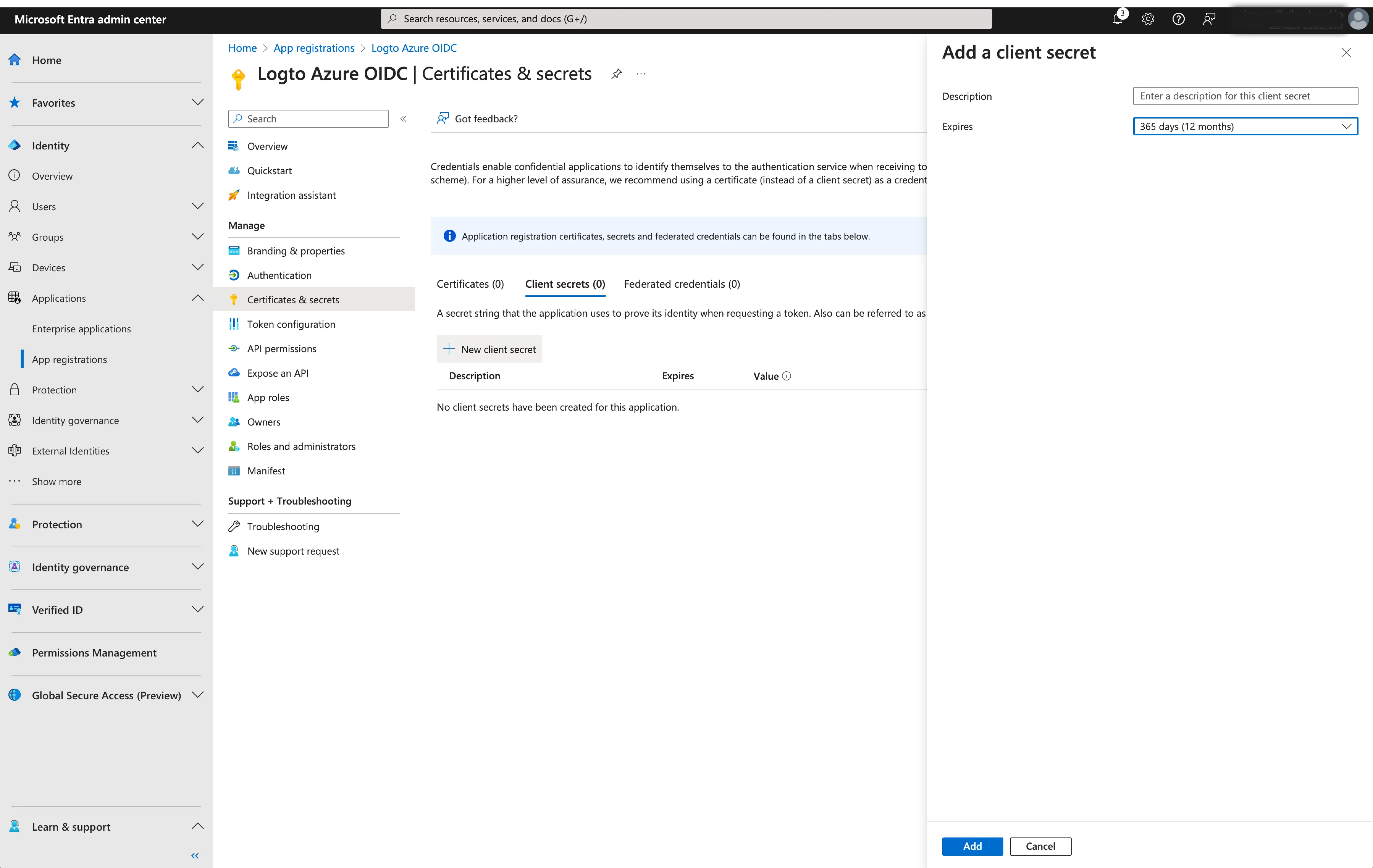

- Secret Client : Créez un nouveau secret client et copiez la valeur dans Logto. Ce secret est utilisé pour authentifier l'application OIDC et sécuriser la communication entre Logto et l'IdP.

-

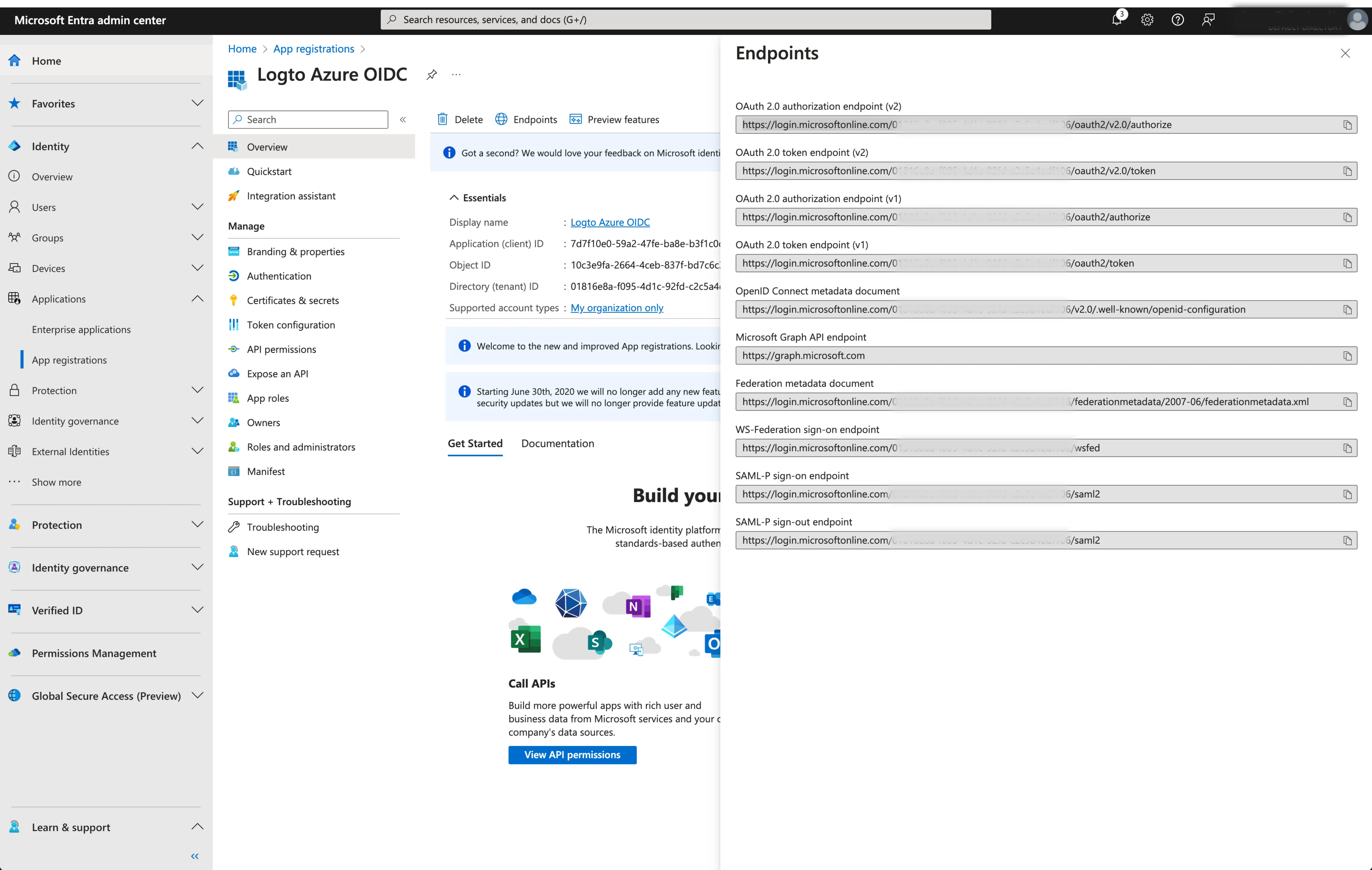

Émetteur : L'URL de l'émetteur, un identifiant unique pour l'IdP, spécifiant l'emplacement où le fournisseur d'identité OIDC peut être trouvé. Il s'agit d'une partie cruciale de la configuration OIDC car elle aide Logto à découvrir les points de terminaison nécessaires.

Au lieu de fournir manuellement tous ces points de terminaison OIDC, Logto récupère automatiquement toutes les configurations nécessaires et les points de terminaison IdP. Cela se fait en utilisant l'url de l'émetteur que vous avez fournie et en effectuant un appel au point de terminaison de découverte de l'IdP.

Pour obtenir l'URL de l'émetteur, vous pouvez la trouver dans la section

Points de terminaisonde la page de résumé de l'application.Localisez le point de terminaison

Document de métadonnées OpenID Connectet copiez l'URL SANS le chemin final.well-known/openid-configuration. Cela est dû au fait que Logto ajoutera automatiquement.well-known/openid-configurationà l'url de l'émetteur lors de la récupération des configurations OIDC.

- Portée : Une liste de chaînes séparées par des espaces définissant les permissions ou niveaux d'accès souhaités demandés par Logto lors du processus d'authentification OIDC. Le paramètre de portée vous permet de spécifier quelles informations et accès Logto demande à l'IdP.

Le paramètre de portée est facultatif. Indépendamment des paramètres de portée personnalisés, Logto enverra toujours les portées openid, profile et email à l'IdP.

Cliquez sur Enregistrer pour terminer le processus de configuration

Activer le connecteur Microsoft Entra ID (OIDC) dans Logto

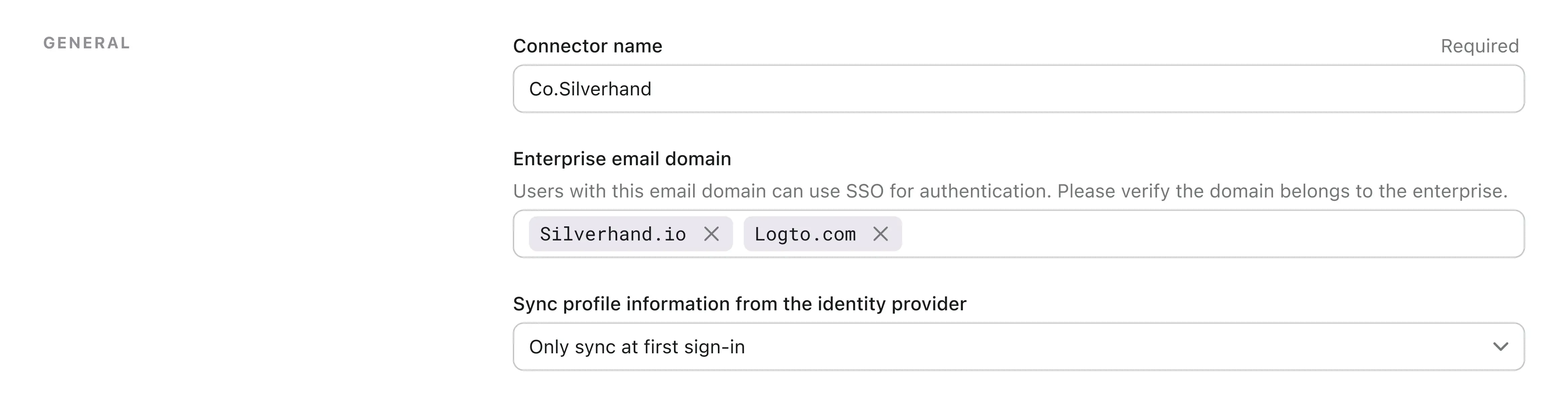

Définir le domaine de messagerie et activer le connecteur Microsoft Entra ID (OIDC) dans Logto

Fournissez les domaines d'email de votre organisation dans l'onglet experience du connecteur SAML SSO de Logto. Cela permettra d'activer le connecteur SSO en tant que méthode d'authentification pour ces utilisateurs.

Les utilisateurs ayant des adresses email dans les domaines spécifiés seront exclusivement limités à utiliser le connecteur SAML SSO comme seule méthode d'authentification.

Activer le connecteur Microsoft Entra ID (OIDC) dans l'expérience de connexion de Logto

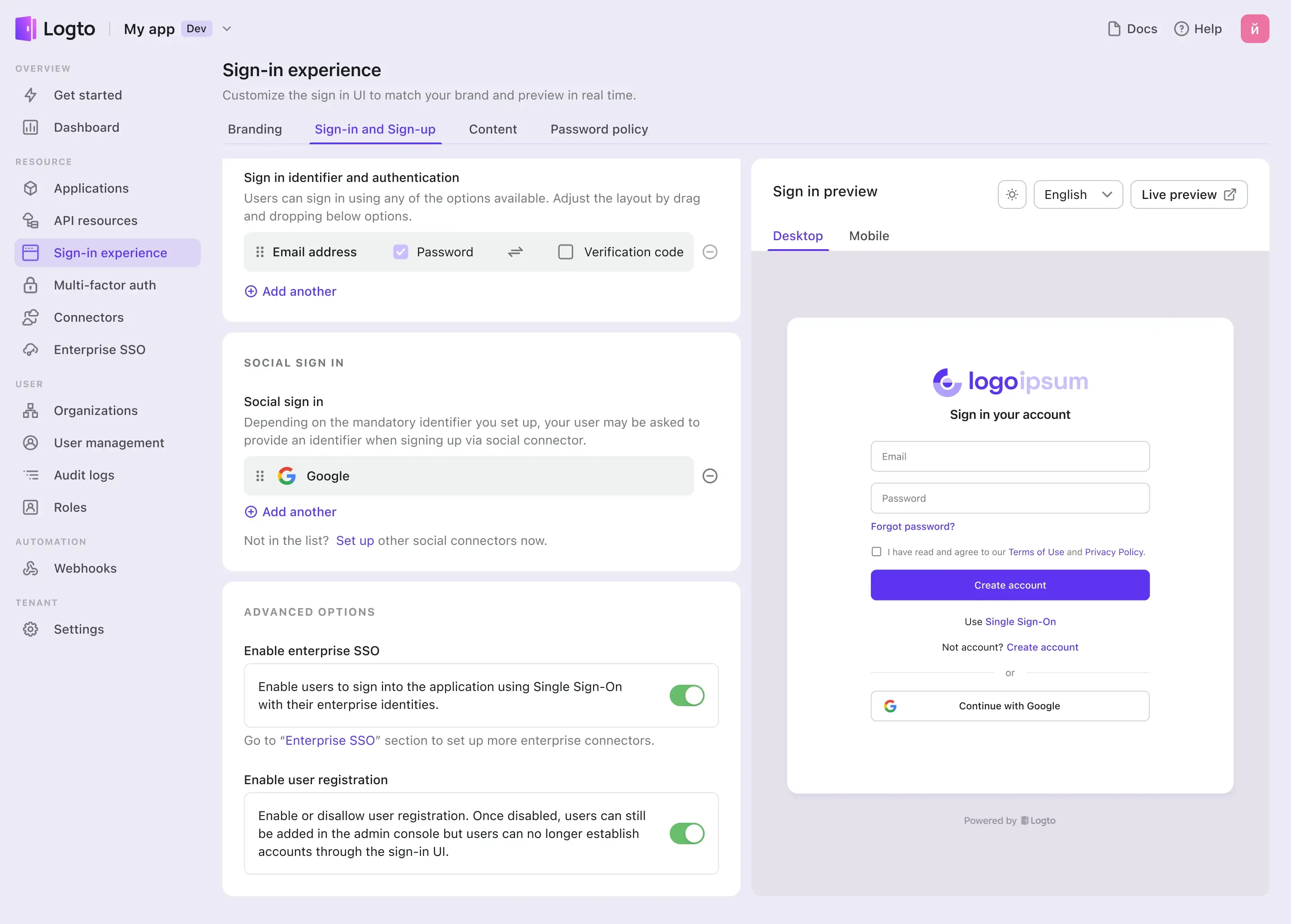

Allez à l'onglet Expérience de Connexion et activez le SSO d'entreprise.

Vous pouvez maintenant tester l'intégration SSO en utilisant le bouton d'aperçu en direct dans le coin supérieur droit de la section Aperçu de l'expérience de connexion.