Intégrer Azure SAML SSO en utilisant Logto

Apprenez à intégrer Azure SAML SSO en utilisant Logto en quelques minutes.

Microsoft Entra ID, également connu sous le nom d'Azure Active Directory (Azure AD), est une solution complète de gestion des identités et des accès qui vous donne un ensemble robuste de capacités pour gérer les utilisateurs et les groupes. De nombreuses organisations utilisent Azure AD pour gérer leurs utilisateurs et groupes, et c'est également un choix populaire pour l'intégration de la connexion unique (SSO). Azure AD prend en charge à la fois les protocoles OpenID Connect (OIDC) et Security Assertion Markup Language (SAML) pour l'intégration SSO. Dans ce tutoriel, nous vous montrerons comment intégrer votre application Logto avec Azure SAML SSO en premier.

Prérequis

Avant de commencer, assurez-vous d'avoir un compte Azure actif. Si vous n'en avez pas, vous pouvez vous inscrire pour un compte Azure gratuit ici.

Un compte Logto cloud. Si vous n'en avez pas, vous êtes le bienvenu pour vous inscrire à un compte Logto. Logto est gratuit pour un usage personnel. Toutes les fonctionnalités sont disponibles pour les locataires dev, y compris la fonctionnalité SSO.

Une application Logto bien intégrée est également nécessaire. Si vous n'en avez pas, veuillez suivre le guide d'intégration pour créer une application Logto.

Intégration

Créer un nouveau connecteur Azure SAML SSO dans Logto

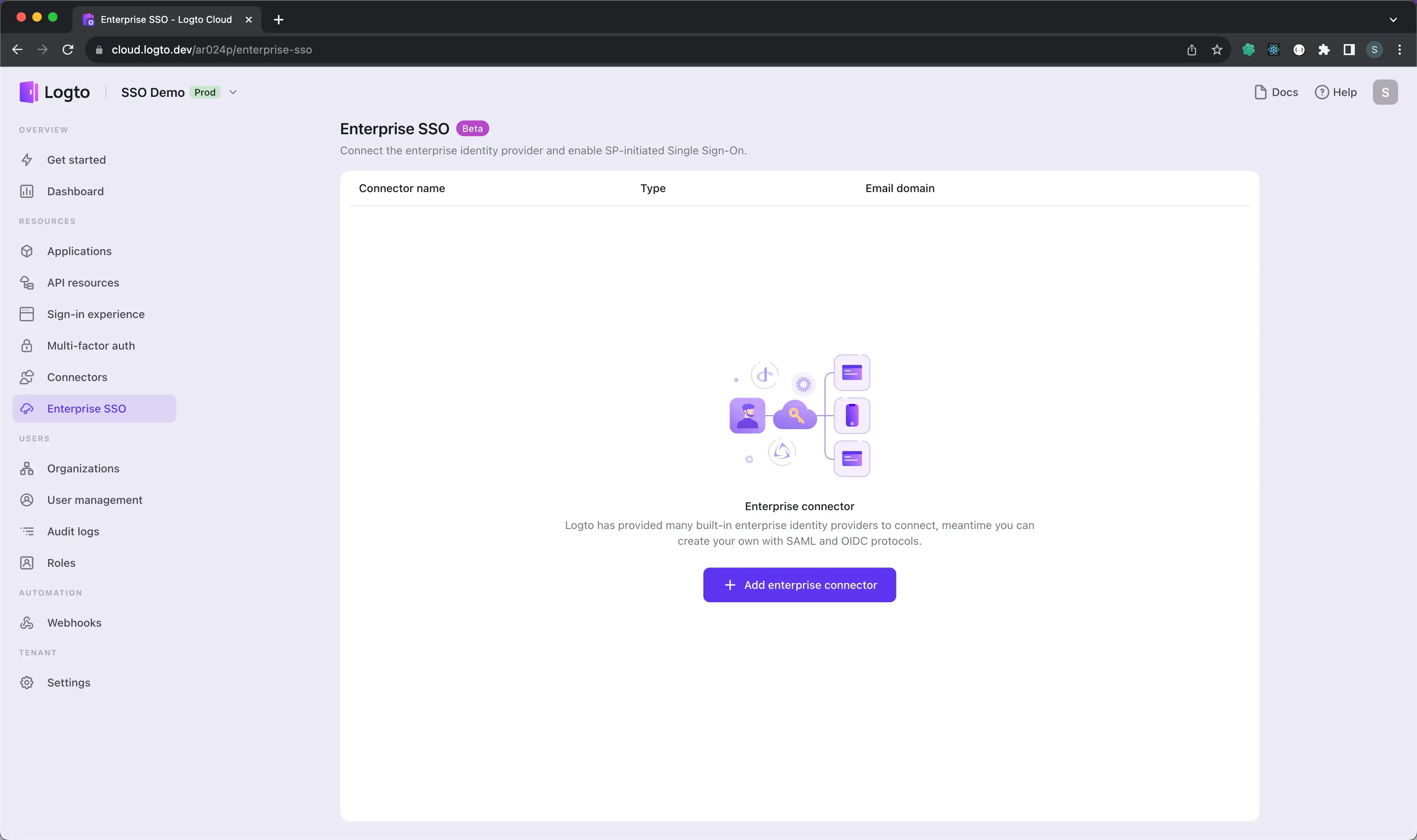

- Visitez votre Logto Cloud Console et naviguez vers la page Enterprise SSO.

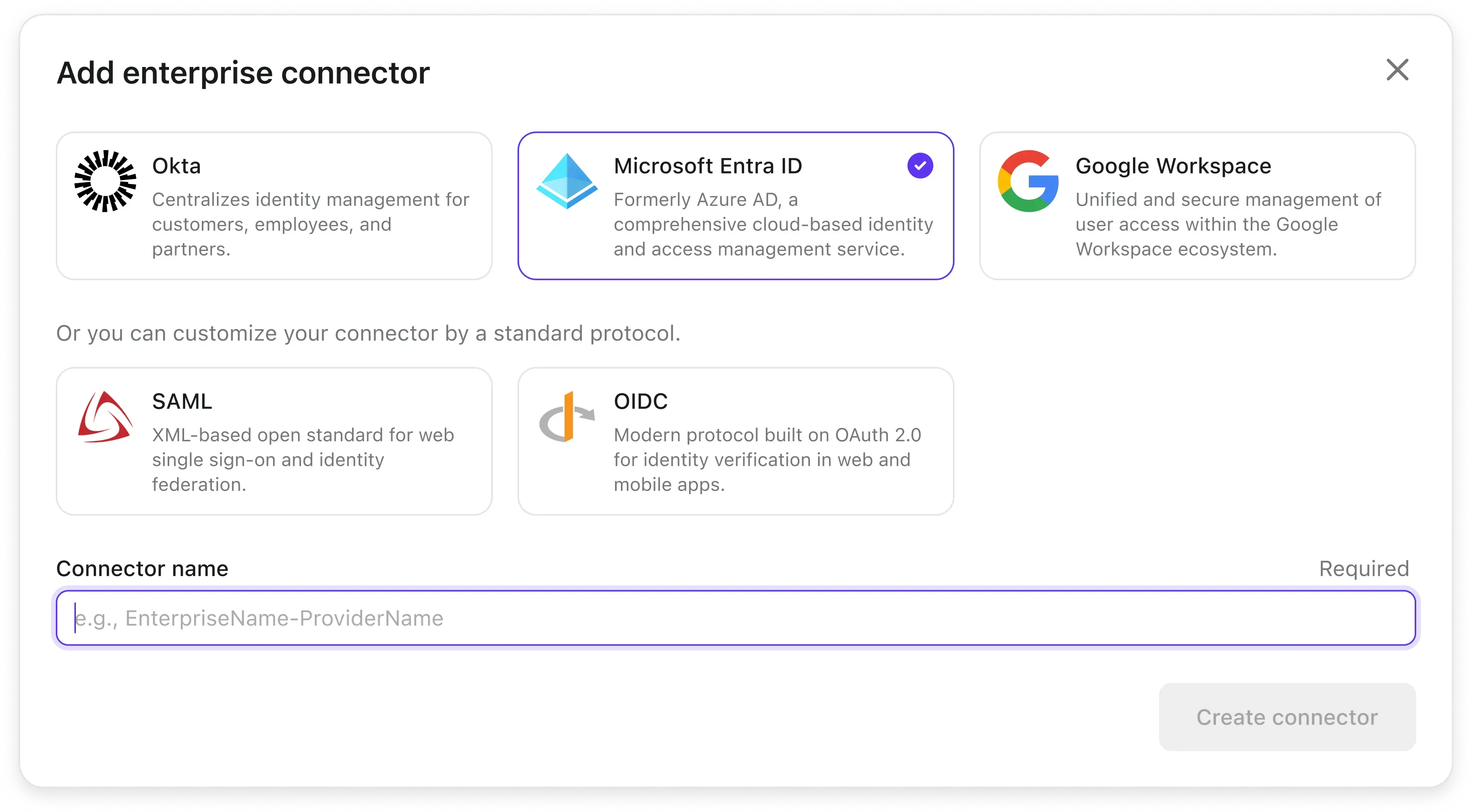

- Cliquez sur le bouton Add Enterprise SSO et sélectionnez Microsoft Entra Id (SAML) comme fournisseur de SSO.

Ouvrons le portail Azure dans un autre onglet et suivons les étapes pour créer une application d'entreprise côté Azure.

Créer une application d'entreprise Azure

-

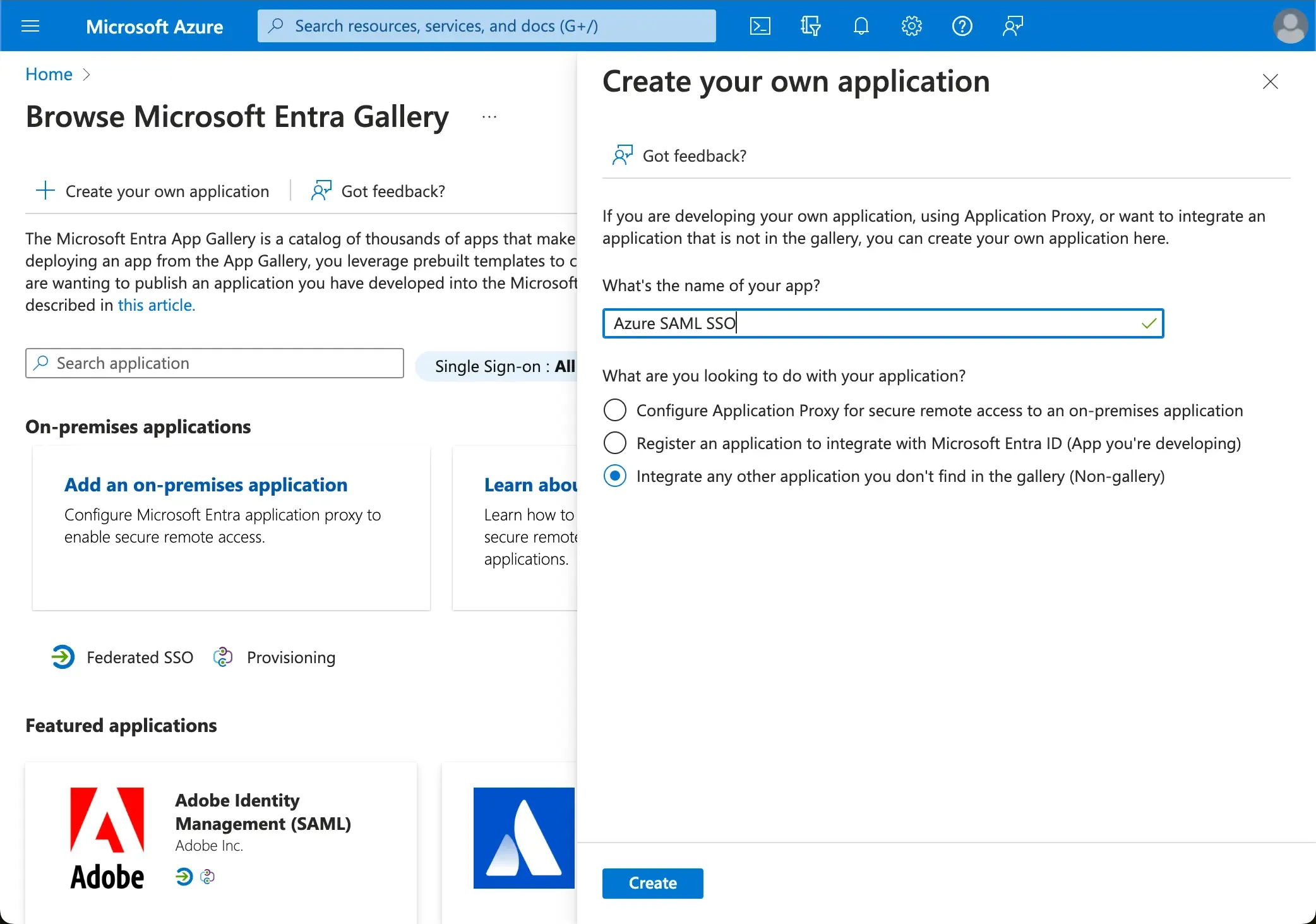

Allez sur le portail Azure et connectez-vous en tant qu'administrateur.

-

Sélectionnez le service

Microsoft Entra ID. -

Naviguez jusqu'aux

Enterprise applicationsà l'aide du menu latéral. Cliquez surNew application, et sélectionnezCreate your own applicationdans le menu du haut. -

Entrez le nom de l'application et sélectionnez

Integrate any other application you don't find in the gallery (Non-gallery).

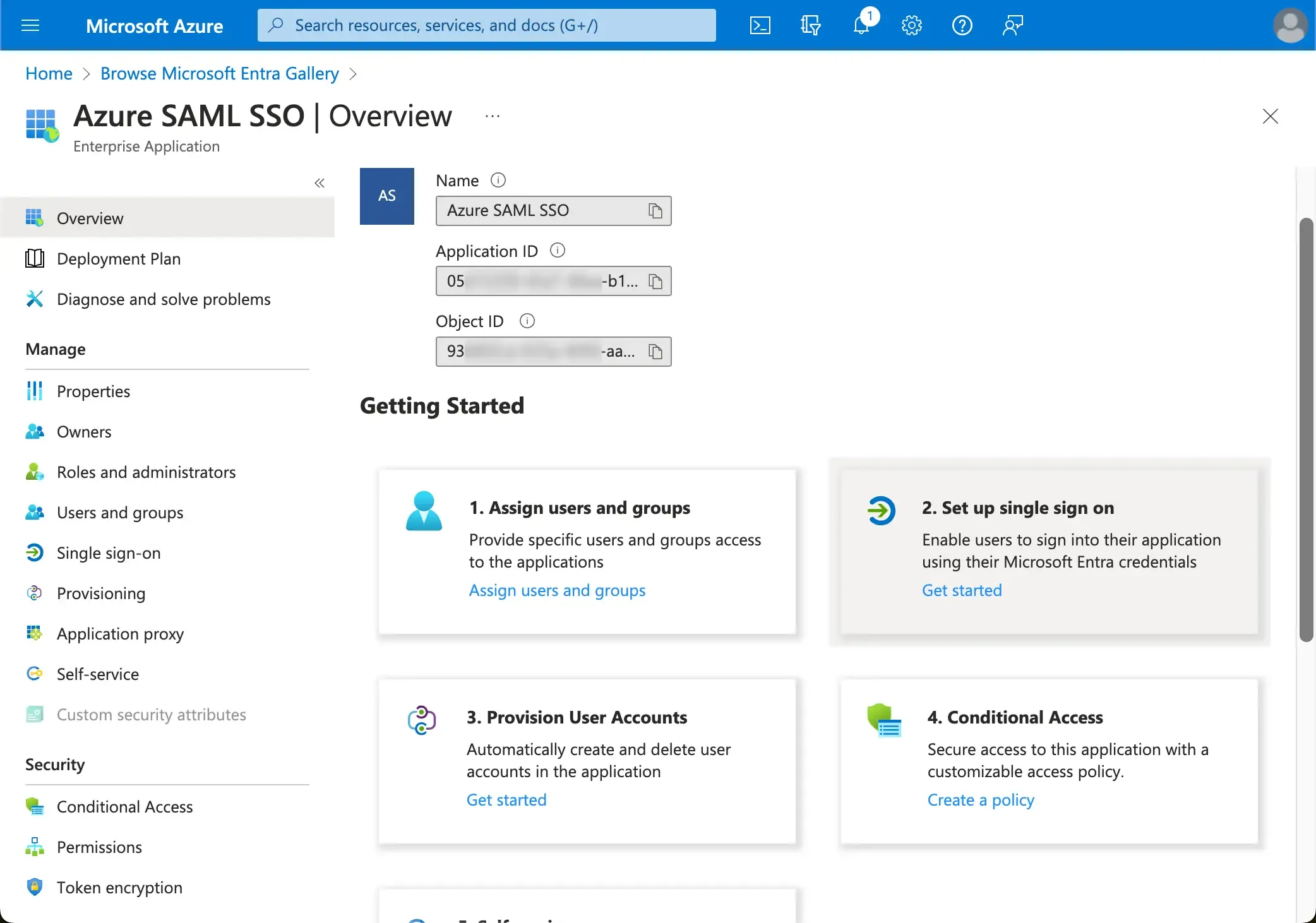

- Une fois l'application créée, sélectionnez

Setup single sign-on>SAMLpour configurer les paramètres SAML SSO.

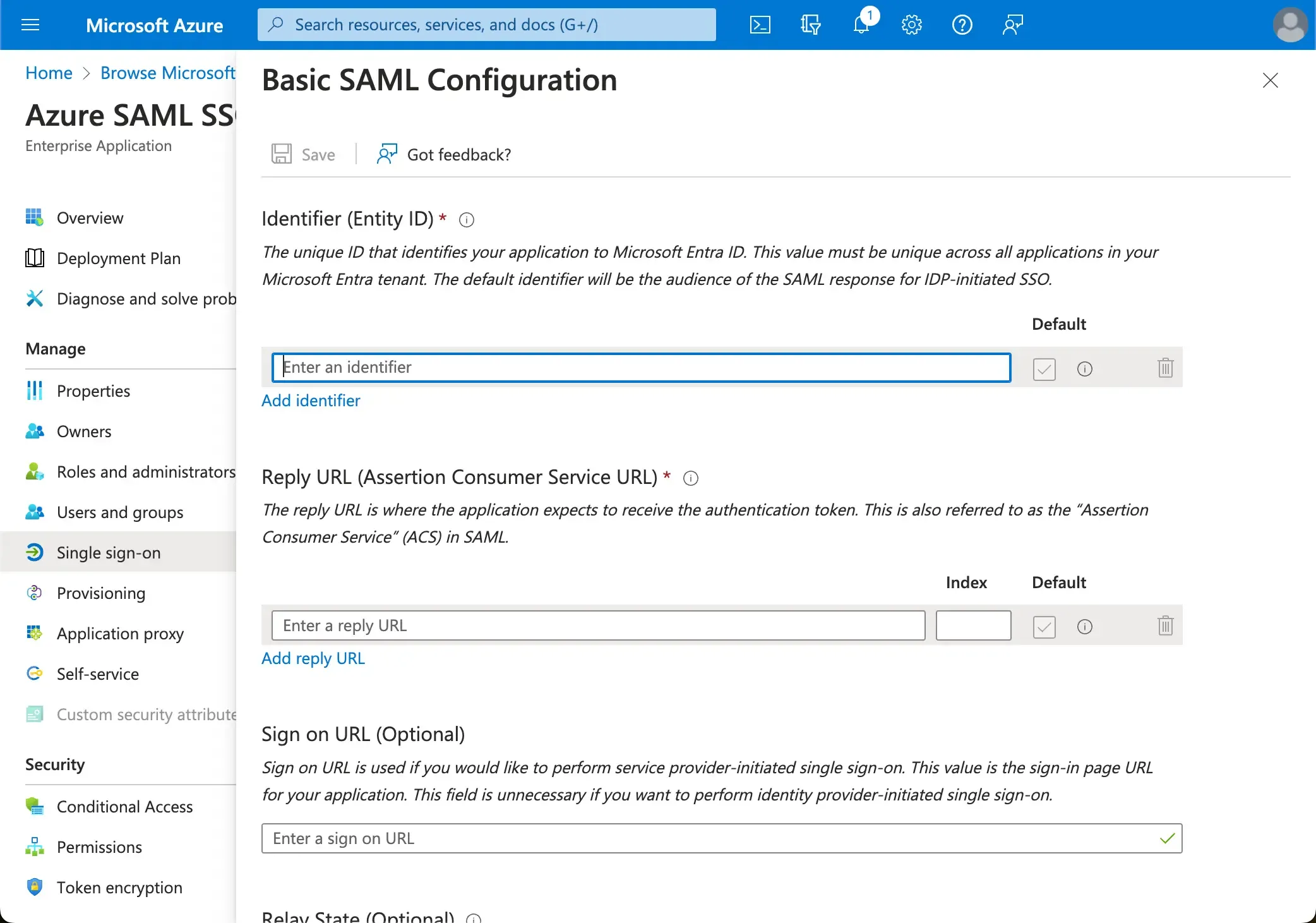

- Ouvrez la première section

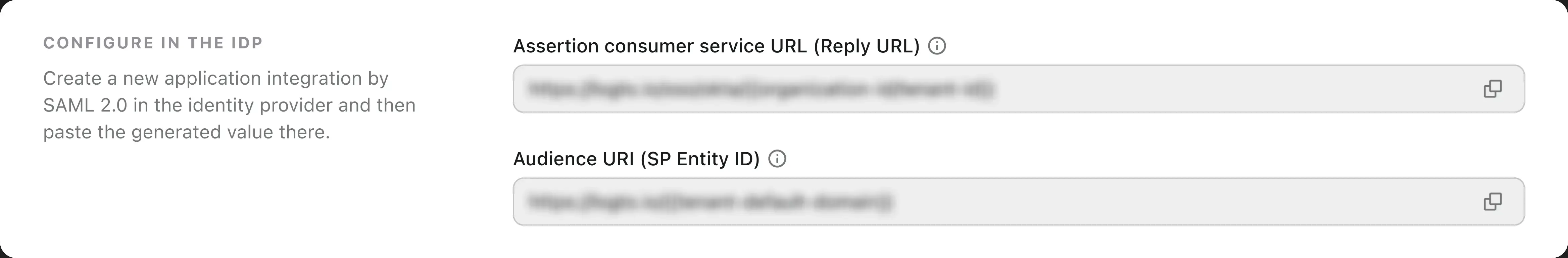

Basic SAML Configurationet copiez-collez les informations suivantes de Logto.

-

Audience URI(SP Entity ID) : Il représente un identifiant globalement unique pour votre service Logto, fonctionnant comme l'EntityId pour SP lors des demandes d'authentification à l'IdP. Cet identifiant est essentiel pour l'échange sécurisé d'assertions SAML et d'autres données liées à l'authentification entre l'IdP et Logto.

-

ACS URL : L'URL de l'Assertion Consumer Service (ACS) est l'emplacement où l'assertion SAML est envoyée avec une requête POST. Cette URL est utilisée par l'IdP pour envoyer l'assertion SAML à Logto. Elle fonctionne comme une URL de rappel où Logto s'attend à recevoir et consommer la réponse SAML contenant les informations d'identité de l'utilisateur.

Cliquez sur Save pour enregistrer la configuration.

Fournir les métadonnées SAML IdP à Logto

Une fois l'application SAML SSO créée dans Azure, vous fournirez la configuration des métadonnées SAML IdP à Logto. La configuration des métadonnées contient le certificat public de l'IdP SAML et le point de terminaison SSO SAML.

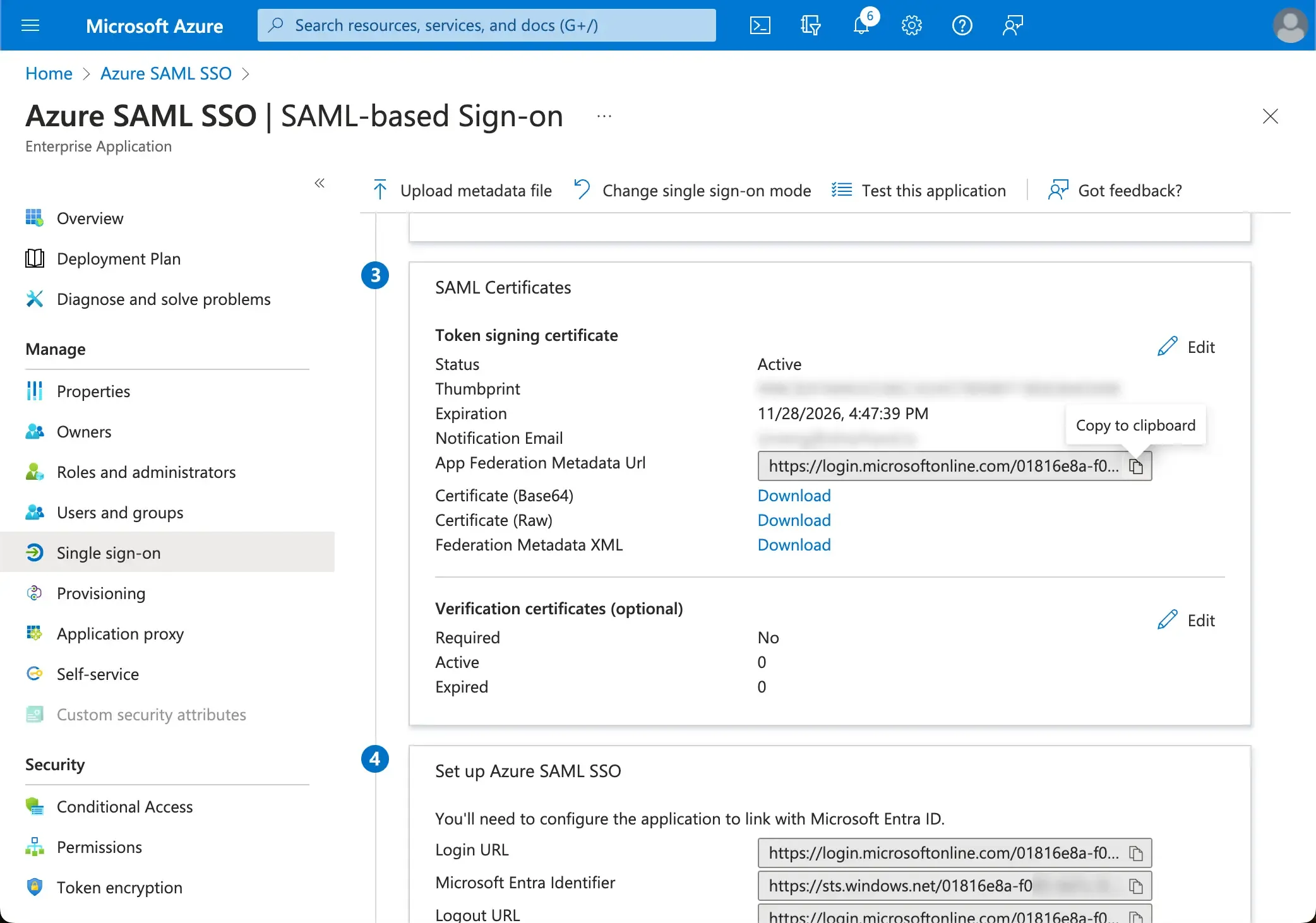

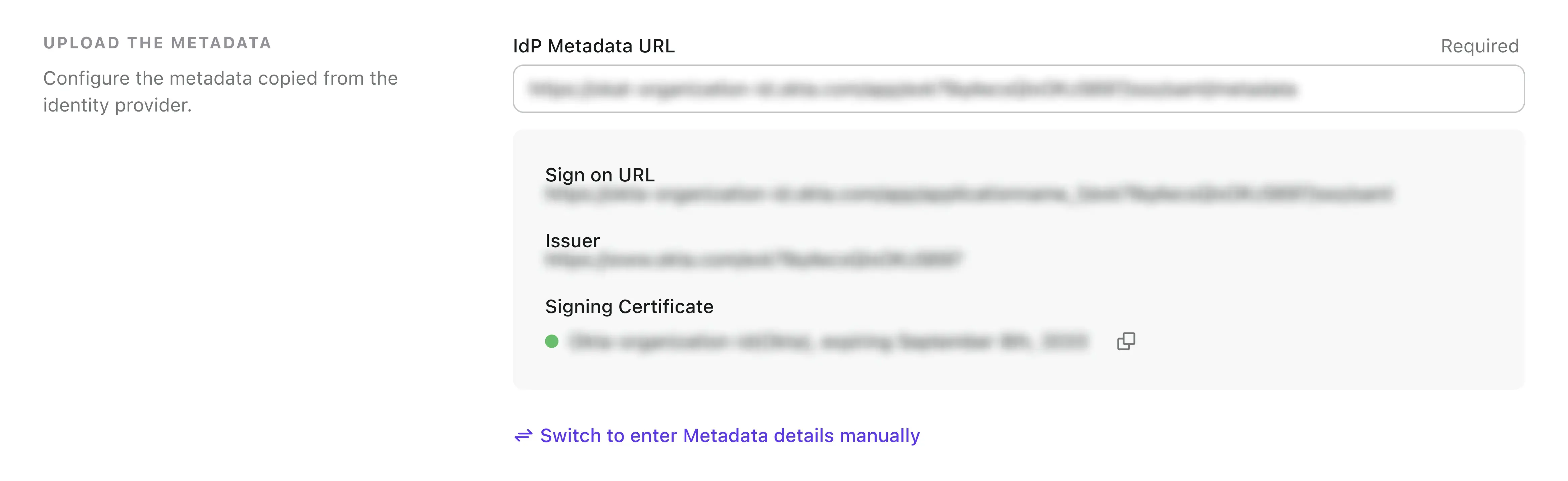

-

Logto propose trois manières différentes de configurer les métadonnées SAML. La manière la plus simple est via l'URL des métadonnées. Vous pouvez trouver l'URL des métadonnées dans le portail Azure.

Copiez l'

App Federation Metadata Urlde la sectionSAML Certificatesde votre application SSO Azure AD et collez-le dans le champMetadata URLdans Logto.

-

Cliquez sur le bouton d'enregistrement et Logto récupérera automatiquement les métadonnées à partir de l'URL pour configurer l'intégration SAML SSO.

Configurer la mappage des attributs utilisateur

Logto propose un moyen flexible de mapper les attributs utilisateur renvoyés par l'IdP aux attributs utilisateur dans Logto. Les attributs utilisateur suivants de l'IdP seront synchronisés par défaut vers Logto :

- id : L'identifiant unique de l'utilisateur. Logto lira la revendication

nameIDde la réponse SAML en tant qu'ID d'identité SSO de l'utilisateur. - email : L'adresse e-mail de l'utilisateur. Logto lira la revendication

emailde la réponse SAML comme e-mail principal de l'utilisateur par défaut. - name : Le nom de l'utilisateur.

Vous pouvez gérer la logique de mappage des attributs utilisateur soit côté Azure AD, soit côté Logto.

-

Mapper les attributs utilisateur AzureAD aux attributs utilisateur Logto côté Logto.

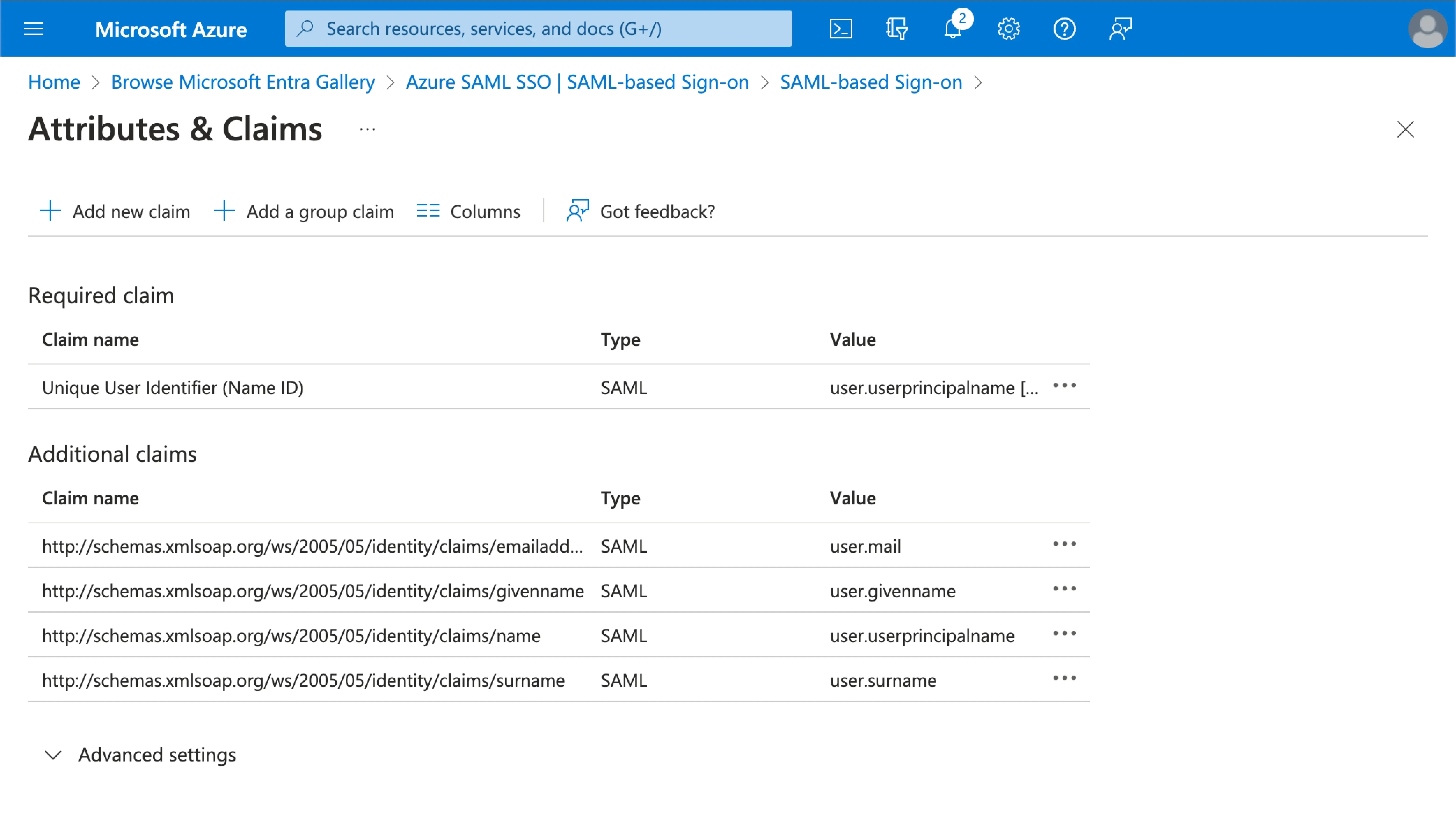

Visitez la section

Attributes & Claimsde votre application SSO Azure AD.Copiez les noms d'attributs suivants (avec le préfixe de l'espace de noms) et collez-les dans les champs correspondants dans Logto.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Recommandation : mettez à jour cette valeur de map d'attribut enuser.displaynamepour une meilleure expérience utilisateur)

-

-

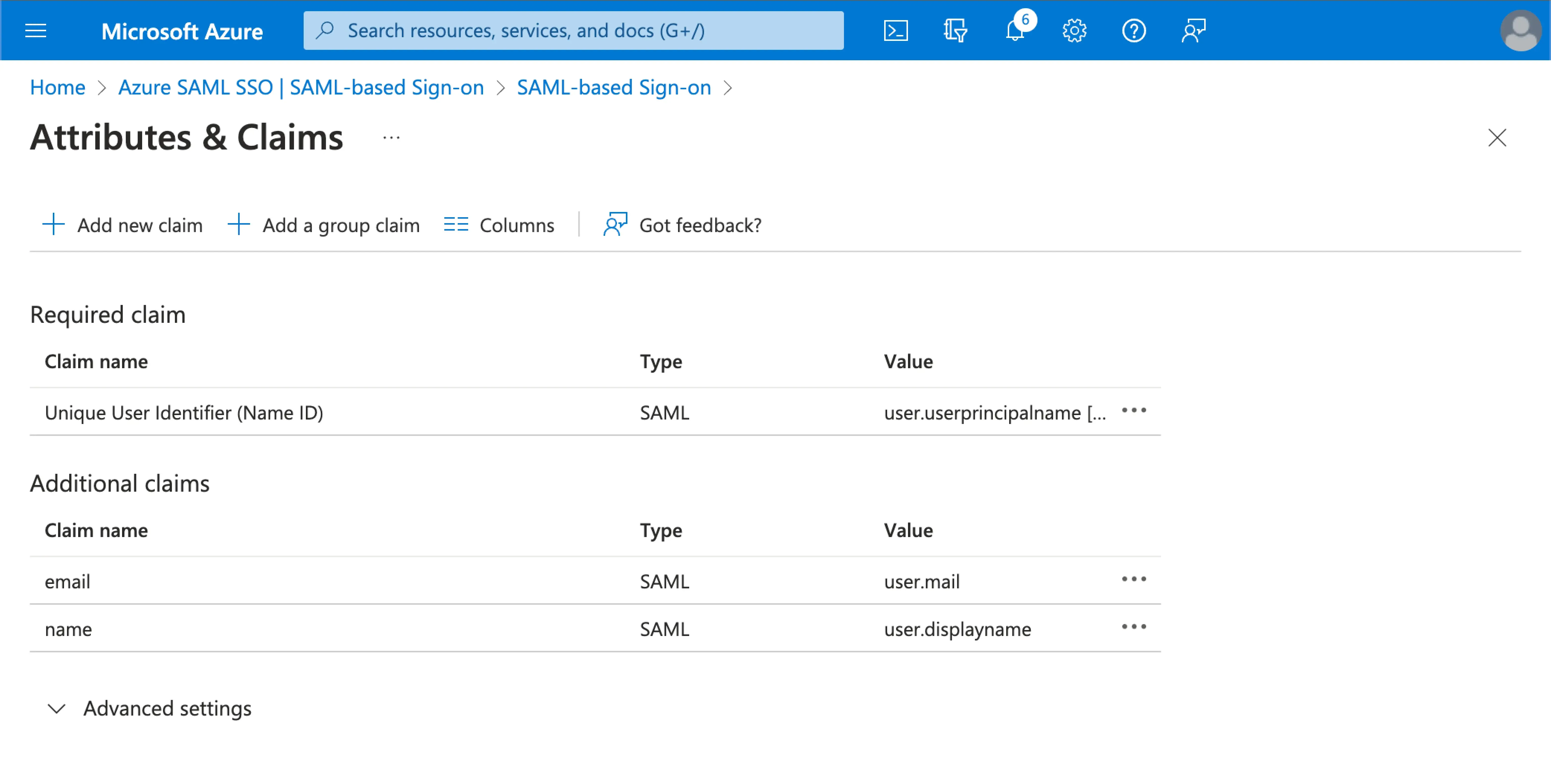

Mapper les attributs utilisateur AzureAD aux attributs utilisateur Logto côté AzureAD.

Visitez la section

Attributes & Claimsde votre application SSO Azure AD.Cliquez sur

Edit, et mettez à jour les champsAdditional claimsen fonction des paramètres des attributs utilisateur Logto :- mettez à jour la valeur du nom de la revendication en fonction des paramètres des attributs utilisateur Logto.

- retirez le préfixe de l'espace de noms.

- cliquez sur

Savepour continuer.

Devrait finir avec les paramètres suivants :

Vous pouvez également spécifier des attributs utilisateur supplémentaires côté Azure AD. Logto conservera un enregistrement des attributs utilisateur originaux renvoyés depuis l'IdP sous le champ sso_identity de l'utilisateur.

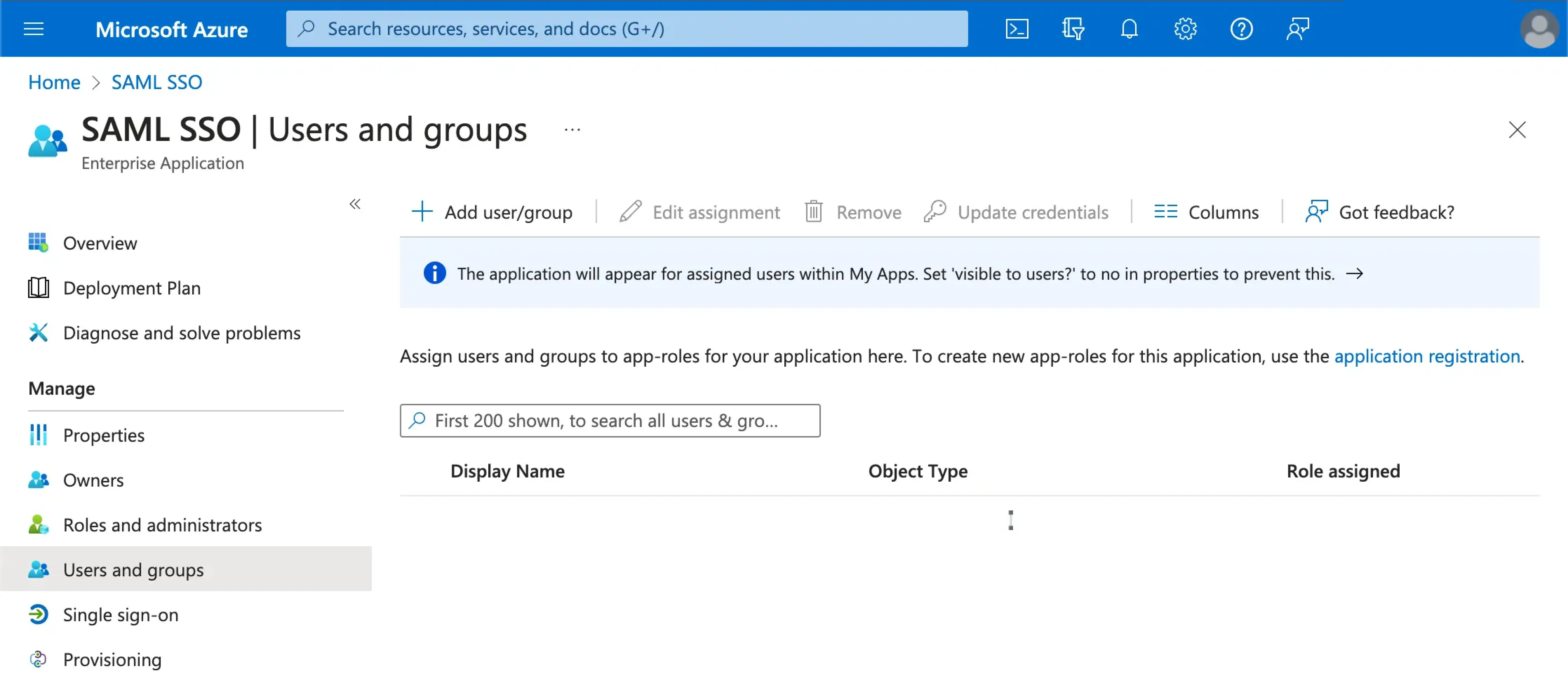

Assigner des utilisateurs à l'application Azure SAML SSO

Vous devrez assigner des utilisateurs à l'application Azure SAML SSO pour activer l'expérience SSO pour eux.

Visitez la section Users and groups de votre application SSO Azure AD. Cliquez sur Add user/group pour assigner des utilisateurs à l'application SSO Azure AD. Seuls les utilisateurs assignés à votre application SSO Azure AD pourront s'authentifier via le connecteur SSO Azure AD.

Activer le connecteur Azure SAML SSO dans Logto

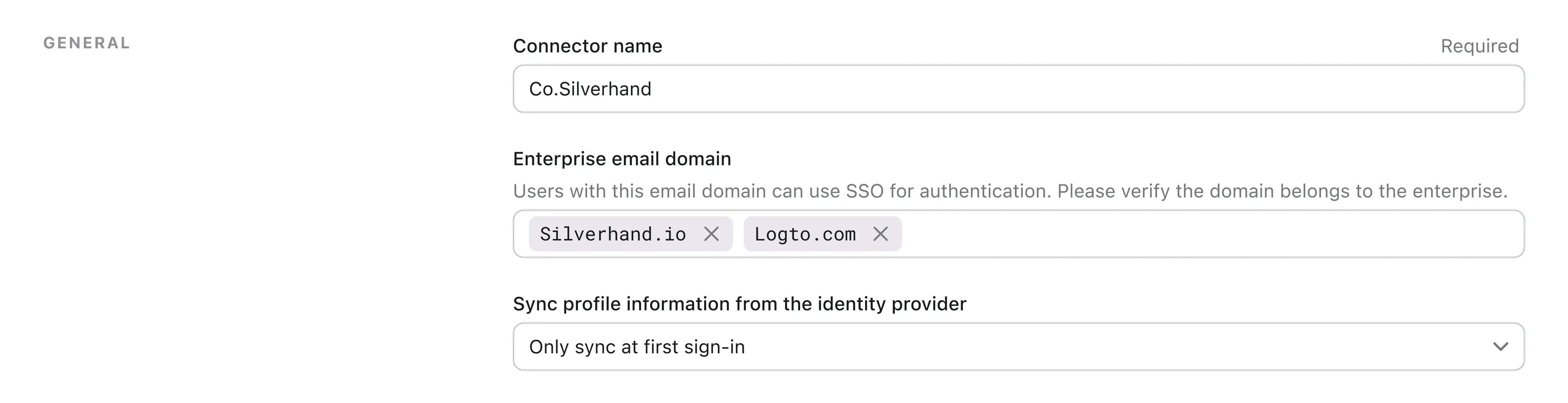

Définir le domaine de messagerie et activer le connecteur Azure SAML SSO dans Logto

Fournissez les domains d'e-mails de votre organisation dans l'onglet experience du connecteur SAML SSO de Logto. Cela activera le connecteur SSO comme méthode d'authentification pour ces utilisateurs.

Les utilisateurs avec des adresses e-mail dans les domaines spécifiés seront exclusivement limités à utiliser le connecteur SAML SSO comme seule méthode d'authentification.

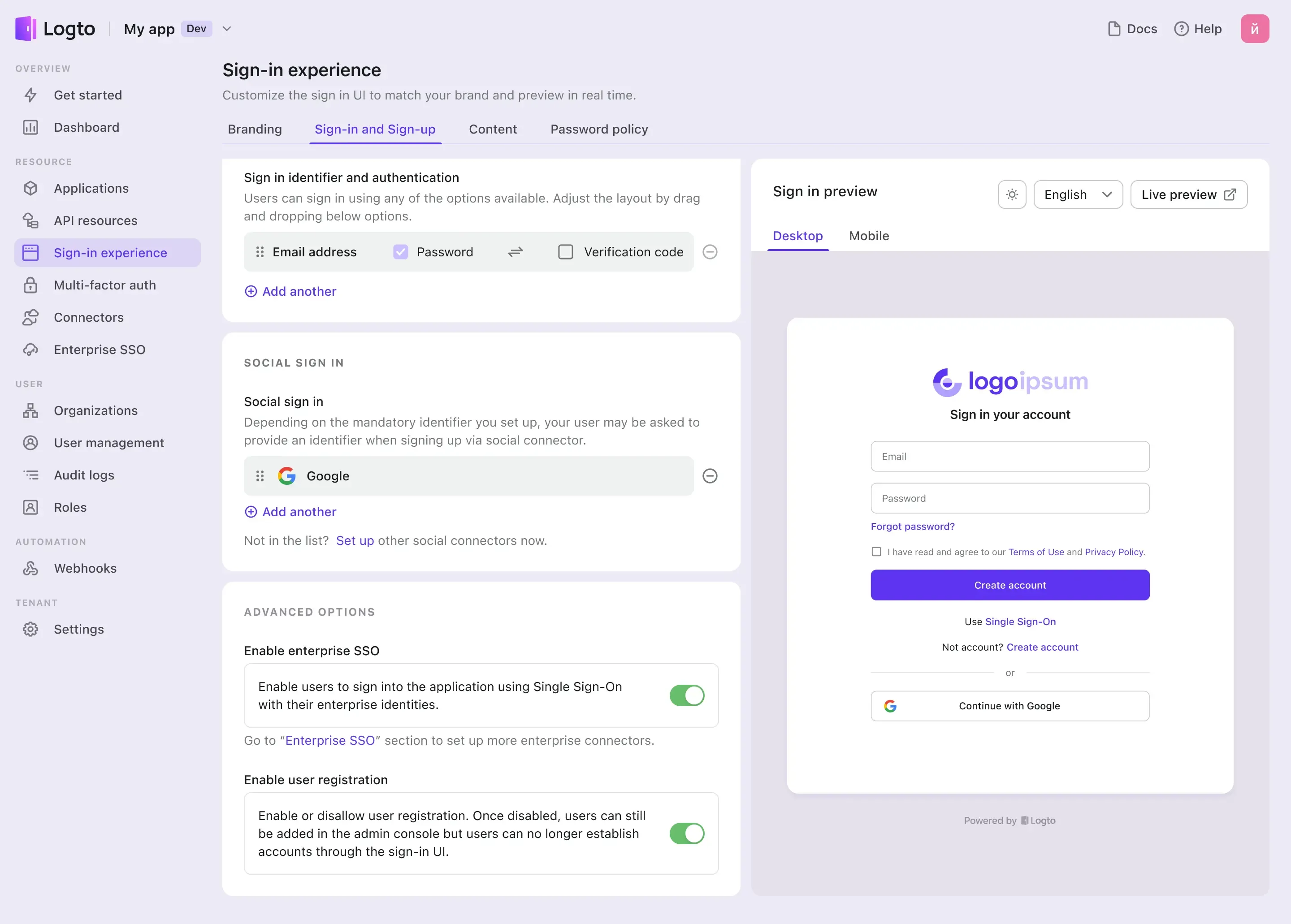

Activer le connecteur Azure SAML SSO dans l'expérience de connexion de Logto

Allez à l'onglet Sign-in Experience et activez le SSO d'entreprise.

Vous pouvez maintenant tester l'intégration SSO en utilisant le bouton d'aperçu en direct en haut à droite de la section Sign-in Experience preview.