Mise à jour du produit Logto : Collaboration dans le cloud, connexion directe, migration de mot de passe paresseuse

Utilisez Logto en tant que fournisseur d'identité OpenID Connect pour créer votre écosystème d'applications ; ajoutez l'authentification avec deux saisies avec Protected App ; et de nouveaux guides pour Blazor, SvelteKit, Nuxt.js, Expo (React Native) et Angular.

Collaboration dans le cloud Logto

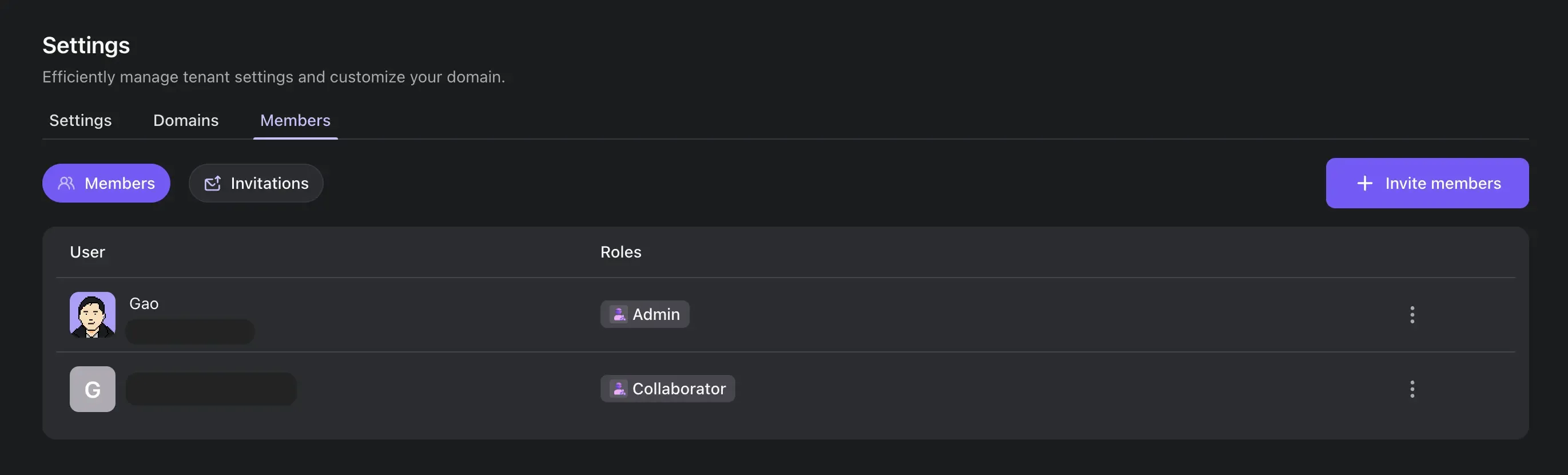

La fonctionnalité tant attendue est enfin là ! Vous pouvez maintenant inviter les membres de votre équipe à vos tenants Logto. Collaborez avec les membres de votre équipe pour gérer vos applications, utilisateurs, et autres ressources.

Invitez vos membres de l'équipe en suivant ces étapes :

- Allez dans les paramètres de votre tenant (l'onglet "Paramètres").

- Cliquez sur l'onglet "Membres".

- Cliquez sur le bouton "Inviter des membres".

Remplissez l'adresse e-mail du membre de l'équipe que vous souhaitez inviter, et choisissez le rôle que vous souhaitez lui attribuer :

- Admin : Accès complet et gestion de toutes les ressources du tenant.

- Collaborateur : Peut gérer les ressources liées à l'identité, mais avec des limitations :

- Pas d'accès aux informations de facturation

- Ne peut pas inviter ni gérer d'autres membres

- Ne peut pas changer le nom du tenant

- Ne peut pas supprimer le tenant

Pour plus d'informations, consultez Invitez vos membres de l'équipe.

Connexion directe

Vous pouvez désormais invoquer directement une méthode de connexion en passant outre le premier écran. Cela est utile lorsque vous avez un lien direct vers une méthode de connexion, par exemple, lorsque vous avez un bouton "Se connecter avec Google" sur votre site web.

Pour utiliser cette fonctionnalité, vous devez passer le paramètre direct_sign_in à la demande d'authentification. Il prend en charge les méthodes suivantes :

- Un connecteur social

- Un connecteur SSO d'entreprise

Pour en savoir plus, consultez la documentation Connexion directe.

Paramètre d'écran initial

L'expérience de connexion peut être initiée avec un écran spécifique en définissant le paramètre first_screen dans la demande d'authentification OIDC. Ce paramètre est censé remplacer le paramètre interaction_mode, qui est maintenant obsolète.

Consultez la documentation Écran initial pour plus d'informations.

Prise en charge complète des revendications standard OpenID Connect

Nous avons ajouté la prise en charge des revendications standard OpenID Connect restantes. Désormais, ces revendications sont accessibles à la fois dans les jetons ID et dans la réponse de l'endpoint /me.

De plus, nous adhérons aux mappages standard des scopes aux revendications. Cela signifie que vous pouvez récupérer la plupart des revendications de profil en utilisant le scope profile, et que la revendication address peut être obtenue en utilisant le scope address.

Pour toutes les revendications nouvellement introduites, nous les stockons dans le champ user.profile.

Données sociales

En plus des revendications que Logto reconnaît, tous les connecteurs sociaux stockent désormais les données brutes retournées par le fournisseur social dans le champ rawData.

Pour accéder à ces données dans un objet utilisateur, vous pouvez utiliser le champ user.identities.[idp-name].details.rawData.

Migration de mot de passe paresseuse

Lors de la migration des utilisateurs d'un système hérité vers Logto, vous pouvez désormais utiliser les champs passwordAlgorithm et passwordDigest dans l'API POST /users pour stocker le hash du mot de passe original de l'utilisateur.

Les algorithmes actuellement pris en charge sont :

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Lorsque l'utilisateur se connecte, Logto utilisera l'algorithme et le digest fournis pour vérifier le mot de passe ; si la vérification réussit, Logto migrera automatiquement le mot de passe vers le nouveau hash Argon2.

Consultez la référence de l'API pour plus d'informations.

Améliorations

- Prise en charge des champs

avataretcustomDatadans l'APIPOST /users. - Prise en charge de la rotation des clés de signature dans la Console Logto OSS.

- Transfert des paramètres de recherche vers la demande d'authentification dans l'aperçu en direct (application de démonstration).

- Lors de l'entrée dans l'application de démonstration Logto avec des paramètres de recherche, si l'utilisateur n'est pas authentifié, les paramètres de recherche sont désormais transférés à la demande d'authentification. Cela permet de tester manuellement le flux d'authentification OIDC avec des paramètres spécifiques.

GET /organization-rolespeut désormais être appelé avec le paramètre de requêteqpour filtrer les résultats par identifiant, nom ou description du rôle.

Corrections

- Console : Correction des problèmes dans le guide d'intégration du connecteur social Microsoft.

- Console : Pour créer une nouvelle ressource API, l'indicateur doit être une URI absolue valide.

- Expérience : Résolution de l'erreur 500 de l'endpoint

/interaction/consentd'une application tierce. - Expérience : Ignorer les messages non-object dans l'environnement natif. Cela corrige un problème dans le

WKWebViewdes nouvelles versions d'iOS.

Développement

@logto/connector-kit: [BREAKING] mise à jour des typesSocialUserInfoetGetUserInfo@logto/connector-kit: [BREAKING] protection des résultats deparseJsonetparseJsonObject

Travail en cours

Nous travaillons sur les fonctionnalités suivantes :

- Revendications personnalisables pour les jetons d'accès (à venir)

- Ressource API pour les organisations

- Utilisation de Logto en tant que fournisseur d'identité SAML