Mises à jour du produit Logto (juillet 2024)

Le mois dernier, nous avons introduit de nombreuses nouvelles fonctionnalités et améliorations. Nous avons également de grandes nouvelles à partager concernant la conformité.

Conformité

Nous sommes officiellement conformes à la norme SOC 2 Type I ! 🎉 Un audit Type II est en cours de préparation.

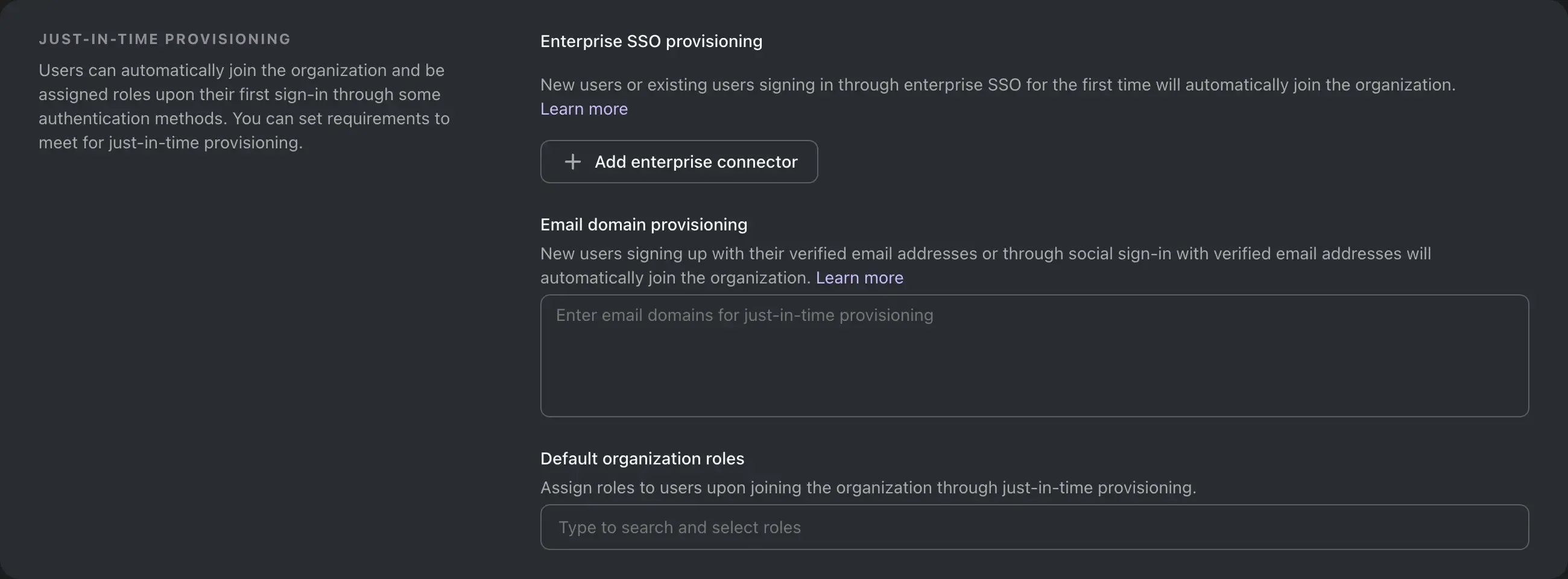

Approvisionnement Just-in-Time pour les organisations

Cette fonctionnalité permet aux utilisateurs de rejoindre automatiquement l'organisation et d'être affectés à des rôles dès leur première connexion via certaines méthodes d'authentification. Vous pouvez définir des exigences à remplir pour l'approvisionnement Just-in-Time.

Pour utiliser cette fonctionnalité, rendez-vous dans les paramètres de l'organisation et trouvez la section "Approvisionnement Just-in-Time". Des API de gestion sont également disponibles pour configurer cette fonctionnalité via les routes sous /api/organizations/{id}/jit. Pour en savoir plus, consultez Approvisionnement Just-in-Time.

Domaines de messagerie

Les nouveaux utilisateurs rejoindront automatiquement les organisations avec l'approvisionnement Just-in-Time s'ils :

- S'inscrivent avec des adresses e-mail vérifiées, ou ;

- Utilisent la connexion sociale avec des adresses e-mail vérifiées.

Cela s'applique aux organisations qui ont configuré le même domaine de messagerie.

Cliquer pour développer

Pour activer cette fonctionnalité, vous pouvez ajouter un domaine de messagerie via l'API de gestion ou la Console Logto :

- Les nouveaux endpoints suivants ont été ajoutés à l'API de gestion :

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- Dans la Console Logto, vous pouvez gérer les domaines de messagerie dans la page des détails de l'organisation -> section "Approvisionnement Just-in-Time".

Connecteurs SSO

Les nouveaux utilisateurs ou les utilisateurs existants qui se connectent pour la première fois via un SSO d'entreprise rejoindront automatiquement les organisations qui ont configuré l'approvisionnement Just-in-Time pour le connecteur SSO.

Cliquer pour développer

Pour activer cette fonctionnalité, vous pouvez ajouter des connecteurs SSO via l'API de gestion ou la Console Logto :

- Les nouveaux endpoints suivants ont été ajoutés à l'API de gestion :

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- Dans la Console Logto, vous pouvez gérer les connecteurs SSO dans la page des détails de l'organisation -> section "Approvisionnement Just-in-Time".

Rôles d'organisation par défaut

Vous pouvez également configurer les rôles par défaut pour les utilisateurs approvisionnés via cette fonctionnalité. Les rôles par défaut seront attribués à l'utilisateur lorsqu'il sera approvisionné.

Cliquer pour développer

Pour activer cette fonctionnalité, vous pouvez définir les rôles par défaut via l'API de gestion ou la Console Logto :

- Les nouveaux endpoints suivants ont été ajoutés à l'API de gestion :

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- Dans la Console Logto, vous pouvez gérer les rôles par défaut dans la page des détails de l'organisation -> section "Approvisionnement Just-in-Time".

Applications machine-to-machine pour les organisations

Cette fonctionnalité permet d'associer des applications machine-to-machine aux organisations et de leur attribuer des rôles d'organisation.

OpenID Connect grant

Le type de grant client_credentials est désormais pris en charge pour les organisations. Vous pouvez utiliser ce type de grant pour obtenir un jeton d'accès pour une organisation.

Cliquer pour développer les mises à jour de la Console

- Ajouter un nouveau type "machine-to-machine" aux rôles d'organisation. Tous les rôles existants sont désormais de type "utilisateur".

- Vous pouvez gérer les applications machine-to-machine dans la page des détails de l'organisation -> section Applications machine-to-machine.

- Vous pouvez voir les organisations associées dans la page des détails de l'application machine-to-machine.

Cliquer pour développer les mises à jour de l'API de gestion

Un ensemble de nouveaux endpoints a été ajouté à l'API de gestion :

/api/organizations/{id}/applicationspour gérer les applications machine-to-machine./api/organizations/{id}/applications/{applicationId}pour gérer une application machine-to-machine spécifique dans une organisation./api/applications/{id}/organizationspour voir les organisations associées à une application machine-to-machine.

Améliorations de Swagger (OpenAPI)

Construction de operationId pour l'API de gestion dans la réponse OpenAPI

Selon la spécification :

operationIdest une chaîne unique optionnelle utilisée pour identifier une opération. Si elle est fournie, ces IDs doivent être uniques parmi toutes les opérations décrites dans votre API.

Cela simplifie grandement la création de SDK clients dans différentes langues, car cela génère des noms de fonctions plus significatifs au lieu de ceux générés automatiquement, comme dans les exemples suivants :

Correction du schéma OpenAPI renvoyé par l'endpoint GET /api/swagger.json

- Le caractère

:est invalide dans les noms de paramètre, commeorganizationId:root. Ces caractères ont été remplacés par-. - Le paramètre

tenantIdde la route/api/.well-known/endpoints/{tenantId}manquait dans le document de spécification OpenAPI généré, ce qui entraînait des erreurs de validation. Cela a été corrigé.

Prise en charge du logout backchannel

Nous avons activé la prise en charge de OpenID Connect Back-Channel Logout 1.0.

Pour vous inscrire au logout backchannel, accédez à la page des détails de l'application dans la Console Logto et localisez la section "Logout backchannel". Entrez l'URL de logout backchannel de votre RP et cliquez sur "Enregistrer".

Vous pouvez également activer les exigences de session pour le logout backchannel. Lorsqu'elles sont activées, Logto inclura la revendication sid dans le jeton de logout.

Pour un enregistrement programmatique, vous pouvez définir les propriétés backchannelLogoutUri et backchannelLogoutSessionRequired dans l'objet oidcClientMetadata de l'application.

Expérience de connexion

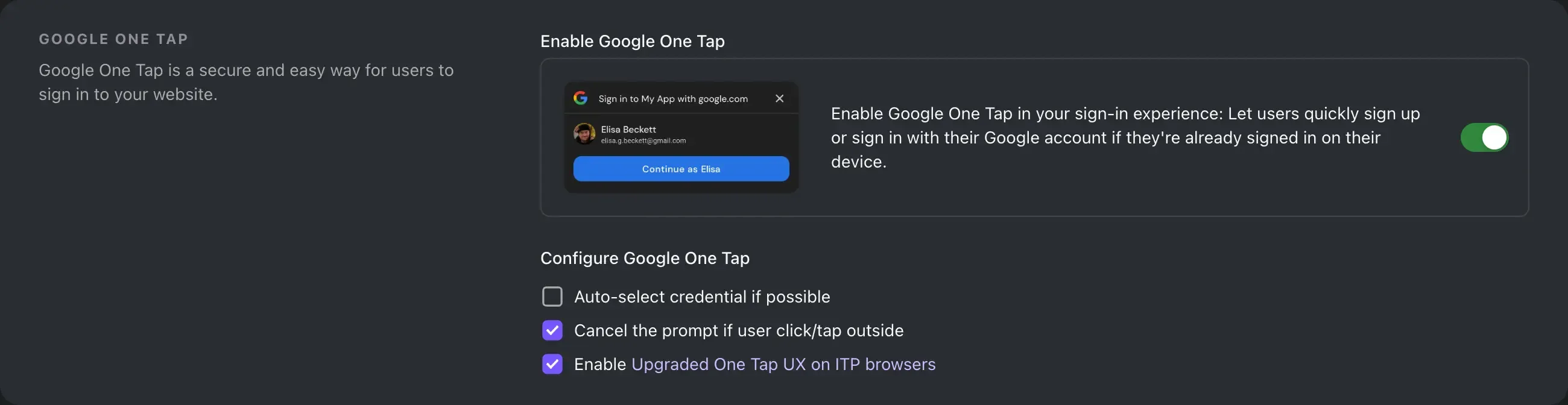

Prise en charge de Google One Tap

Lorsque vous ajoutez Google en tant que connecteur social, vous pouvez désormais activer Google One Tap pour offrir une expérience de connexion plus fluide à vos utilisateurs possédant des comptes Google.

Rendez-vous dans les paramètres du connecteur Google dans la Console Logto et activez l'option "Google One Tap".

Pour en savoir plus sur Google One Tap, consultez Activer Google One Tap.

Permettre de sauter le lien de compte manuel lors de la connexion

Vous pouvez trouver cette configuration dans Console -> Expérience de connexion -> Inscription et connexion -> Connexion sociale -> Lien de compte automatique.

Lorsqu'il est activé, si un utilisateur se connecte avec une identité sociale qui est nouvelle pour le système, et qu'il existe exactement un compte existant avec le même identifiant (par exemple, e-mail), Logto reliera automatiquement le compte avec l'identité sociale au lieu de demander à l'utilisateur de lier les comptes.

Approuver les politiques de conditions pour l'expérience de connexion

Nous avons ajouté une nouvelle configuration pour vous permettre de définir la politique d'accord des conditions de service pour l'expérience de connexion :

- Automatique : Les utilisateurs acceptent automatiquement les conditions en continuant d'utiliser le service.

- EnregistrementManuelUniquement : Les utilisateurs doivent accepter les conditions en cochant une case lors de l'enregistrement et n'ont pas besoin d'accepter lors de la connexion.

- Manuel : Les utilisateurs doivent accepter les conditions en cochant une case lors de l'enregistrement ou de la connexion.

Améliorations de la Console

- Ajout des guides Ruby et extension Chrome.

- Affichage du point de terminaison de l'émetteur OIDC dans le formulaire de détails de l'application.

- Les guides des applications ont été réorganisés pour offrir une meilleure expérience aux développeurs.

- Désormais, vous pouvez afficher et mettre à jour la propriété

profilede l'utilisateur dans la page des paramètres utilisateur. - Amélioration de l'expérience utilisateur de l'intégration des applications machine-to-machine.

- Correction d'un bug de régression où des toasts d'erreur apparaissaient dans le journal d'audit lorsque des journaux étaient associés à des applications supprimées.

Autres améliorations

- Ajout de

hasPasswordau contexte JWT utilisateur personnalisé. - Connecteur : Les connecteurs Google et Azure AD prennent désormais en charge le

promptpersonnalisé. - Prise en charge de l'exigence d'authentification multi-facteurs par organisation :

- Une organisation peut désormais exiger que ses membres aient configuré l'authentification multi-facteurs (AMF). Si une organisation a cette exigence et qu'un membre n'a pas configuré l'AMF, le membre ne pourra pas obtenir le jeton d'accès de l'organisation.

- Un panneau de développement est disponible après que vous vous êtes connecté à l'aperçu en direct.

- La pagination est désormais facultative pour

GET /api/organizations/{id}/users/{userId}/roles. Si vous ne fournissez pas les paramètres de requêtepageetlimit, l'API renverra tous les rôles. - Ajout de la charge de données de détail utilisateur à l'événement webhook

User.Deleted.