Concevoir votre politique de mot de passe

Obtenez des informations pour élaborer des politiques de mot de passe produit conformes, sûres et conviviales, avec Logto garantissant la sécurité de votre processus d'authentification.

Votre mot de passe vous protège-t-il vraiment ?

Dans votre produit, il est probable que vous ayez besoin de vous fier à la méthode d'authentification classique : les mots de passe. Bien que les mots de passe ne seront pas entièrement remplacés, ils sont plus vulnérables aux attaques par rapport aux méthodes d'authentification alternatives. Vos politiques de mot de passe sont-elles vraiment sûres et conformes ? Même si vous êtes familier avec diverses techniques de politique de mot de passe, les superposer est-il vraiment efficace ?

Nous abordons la complexité de la conception et de la configuration des politiques de mot de passe en menant une recherche approfondie sur les spécifications NIST, en examinant les principales politiques de mot de passe de produit et en garantissant une expérience utilisateur équilibrée. En soulignant l'importance de la conformité des mots de passe, nous visons à vous libérer des défis associés à la stratégie de mot de passe et à fournir un processus complet pour garantir la sécurité des comptes grâce à l'intégration transparente des mots de passe avec d'autres facteurs de vérification Multi-Factor Authentication (MFA).

Quel genre de mots de passe les utilisateurs ont-ils besoin ?

Les concepteurs de produits se demandent souvent si leurs produits sont suffisamment sûrs, ce qui conduit à la mise en œuvre de politiques de mot de passe strictes et complexes. Par exemple, exiger une combinaison de lettres majuscules et minuscules, de chiffres et même de caractères spéciaux, ou imposer des changements de mot de passe réguliers aux employés.

Face à ces exigences de mot de passe, les utilisateurs ne tardent pas à exprimer leur mécontentement : "Pourquoi doit-il être si compliqué ? Mémoriser mes mots de passe semble être un travail à temps plein !" Cela laisse les responsables produits se gratter la tête, se demandant si une politique de mot de passe plus complexe est nécessairement meilleure. Décomposons les composants d'une politique de mot de passe complète pour le découvrir.

Dans la section suivante, nous approfondirons les nuances des politiques de mot de passe, trouvant un équilibre entre sécurité et commodité pour l'utilisateur. Nous explorerons comment définir les bonnes exigences de mot de passe et fournir des informations basées sur des données pour étayer notre approche.

Une liste de contrôle de tous les facteurs de mot de passe

Premièrement, après avoir analysé de nombreux produits et spécifications NIST, nous avons compilé une liste complète des facteurs de mot de passe et des recommandations de conception.

Nous les avons grossièrement classés en trois groupes :

- Exigences de définition de mot de passe : exigences minimales pour les mots de passe définis par l'utilisateur.

- Surveillance de la sécurité des mots de passe : action rapide et retour d'information lorsqu'un risque de mot de passe est détecté.

- Expérience utilisateur du mot de passe : améliorant l'expérience de saisie utilisateur lors de la création et de la validation du mot de passe.

| Catalogue | Facteurs | Analyse (Référez-vous à https://pages.nist.gov/800-63-3/sp800-63b.html#sec5 ) |

|---|---|---|

| Exigences de définition de mot de passe | Longueur | Augmenter la longueur du mot de passe est plus efficace pour dissuader le craquage de mot de passe que la complexité. NIST suggère au moins 8 caractères, mais des mots de passe plus longs devraient être autorisés. |

| Types de caractères | Les mots de passe peuvent supporter divers types de caractères, y compris les lettres majuscules, les lettres minuscules, les chiffres, les symboles et Unicode (les caractères d'espace devraient également être autorisés). | |

| Les politiques de mot de passe NE doivent PAS demander aux utilisateurs de se souvenir de types d'informations spécifiques, car cela a été montré qu'il augmente la complexité sans améliorer effectivement la sécurité. https://www.notion.so/General-f14f0fb677af44cb840821776831a021?pvs=21 | ||

| Phrases de faible sécurité | Il est conseillé de demander aux utilisateurs de changer leur mot de passe lorsqu'ils utilisent des motifs facilement devinables ou craquables tels que des caractères répétitifs ou séquentiels, des mots communs, des informations utilisateur ou des informations contextuelles produit. | |

| Mot de passe compromis | Les nouveaux mots de passe des utilisateurs devraient être vérifiés par rapport à une liste de mots de passe divulgués pour s'assurer qu'ils ne sont pas compromis. | |

| Surveillance de la sécurité des mots de passe | Limitation des tentatives de vérification de mot de passe | Limiter le nombre de tentatives de mot de passe incorrectes consécutives. Lorsque cette limite est atteinte, implémentez des mesures de sécurité telles que l'exigence d'une authentification à plusieurs facteurs (MFA), l'envoi de notifications push, l'imposition de temps de refroidissement, voire la suspension temporaire du compte. |

| Changer le mot de passe pas la force | Les mots de passe NE devraient PAS être exigés d'être changés arbitrairement. Cependant, les vérificateurs doivent obliger un changement de mot de passe s'il y a des preuves de compromission de l'authentificateur. | |

| Historique des mots de passe | Maintenir un enregistrement des mots de passe passés qui ne peuvent pas être réutilisés. Des restrictions excessives sur la réutilisation des mots de passe ne sont pas recommandées, car les utilisateurs peuvent contourner cette règle par des modifications mineures. | |

| Effacer la session après changement de mot de passe | Permettre aux utilisateurs de choisir s'ils veulent se déconnecter d'autres appareils après avoir changé leur mot de passe. | |

| Expérience d'entrée de mot de passe | Compteurs de force du mot de passe | Offrir des conseils aux utilisateurs pour les aider à sélectionner des secrets mémorisés forts. |

| Invite de mot de passe | Évitez d'afficher des indices de mot de passe, car ils augmentent la probabilité d'accès non autorisé. | |

| Copier et coller le mot de passe | Autorisez l'utilisation de la fonction "coller", qui facilite l'utilisation des gestionnaires de mots de passe. | |

| Afficher le mot de passe | Fournissez une option pour afficher le mot de passe tel qu'il est saisi, plutôt que d'afficher une série de points ou d'astérisques, jusqu'à ce qu'il soit soumis. |

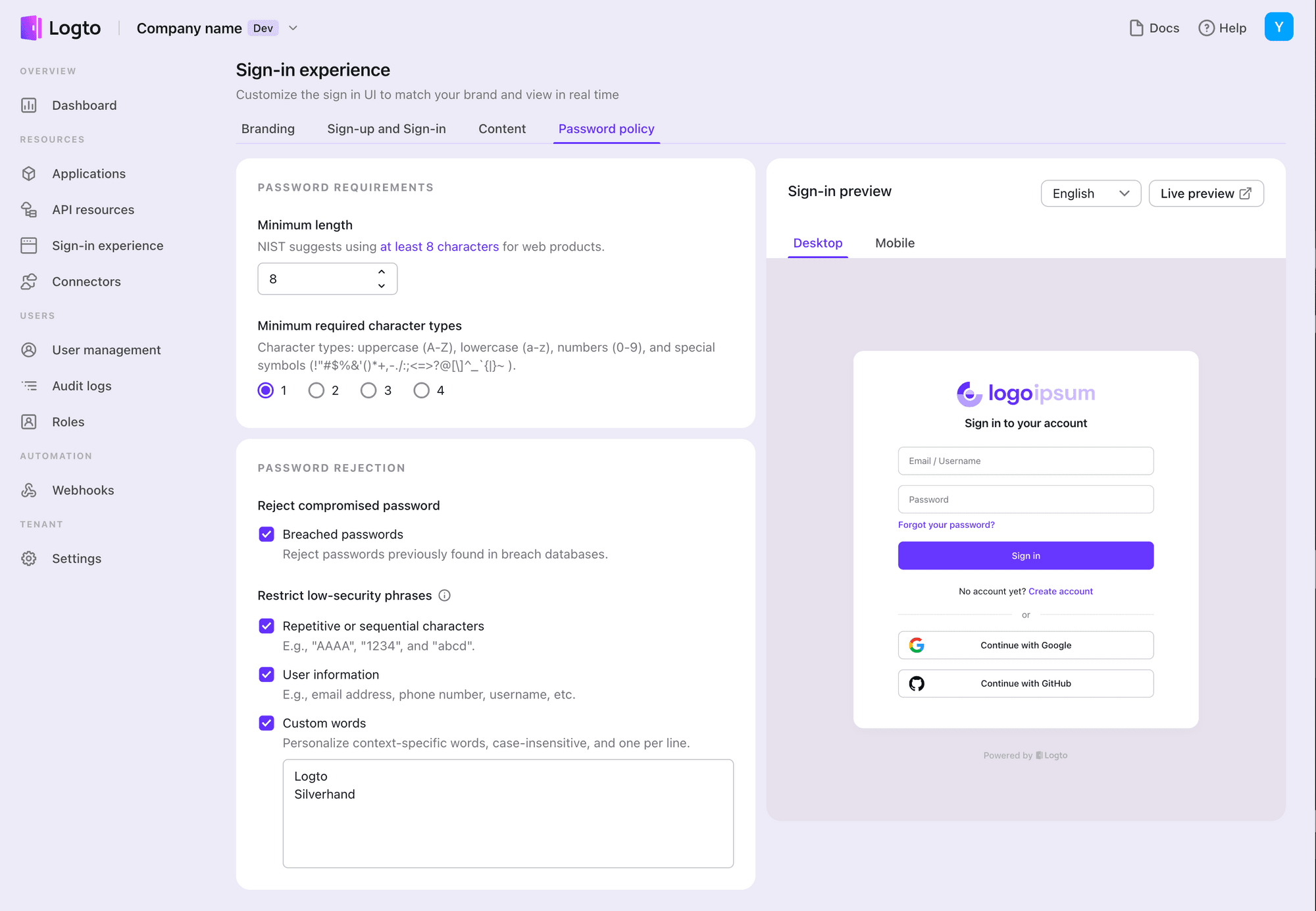

Un outil pour configurer votre expérience de mot de passe

Peut-être que vous n'avez pas la patience de parcourir chaque élément de la liste de contrôle. Si nous devions concevoir un outil puissant de mot de passe qui englobe toutes ces options de configuration, cela pourrait devenir un casse-tête pour les développeurs, encore plus complexe que les politiques de mot de passe elles-mêmes. Par conséquent, simplifions davantage les facteurs de mot de passe en trois étapes.

Étape 1 : Se débarrasser des règles inutiles

Comme mentionné dans le tableau, certaines règles de mot de passe obsolètes peuvent sembler améliorer la sécurité, mais offrent peu en retour, causant souvent frustration et confusion chez les utilisateurs.

- Évitez de limiter la combinaison de caractères que les utilisateurs doivent utiliser ; restreindre le nombre de types de caractères est suffisant. Par exemple, Facebook, Discord et Stripe n'exigent pas une combinaison spécifique de types de caractères, et la politique de mot de passe de Google demande simplement "Au moins deux types de lettres, chiffres, symboles."

- Ne mandatez pas de changements de mot de passe réguliers périodiquement, car cela impose un fardeau inutile à la mémoire des utilisateurs. Au lieu de cela, exigez un changement de mot de passe seulement en cas de risque de compromission des identifiants.

- Choisir seulement l'une des limites de mot de passe, entre des exigences minimales de mot de passe claires et des compteurs de force de mot de passe pour éviter les malentendus chez les utilisateurs.

- Évitez d'afficher des règles excessivement complexes en amont, empêchant les utilisateurs de se concentrer sur la lecture des erreurs qui ne se produisent pas nécessairement.

- Ne pas utiliser d'indices de mot de passe pour éviter de donner un avantage aux attaquants potentiels.

Étape 2 : Fournir des personnalisations pour différents produits

Nous offrons des options de configuration flexibles pour les politiques minimales de mot de passe, avec des valeurs recommandées pour réduire la courbe d'apprentissage pour les développeurs et fournir une expérience de connexion prête à l'emploi. Ces options incluent :

- Longueur minimale : Valeur par défaut de 8 caractères, minimum 1.

- Types de caractères requis minimums : Aucune restriction recommandée, c'est-à-dire définissez-le à 1 sur 4.

- Vocabulaire de restriction de mot de passe : Recommandé d'activer toutes les restrictions. Les utilisateurs ne peuvent éviter de déclencher le même vocabulaire, mais l'ajout de trois caractères ou plus non consécutifs est autorisé pour augmenter la complexité du mot de passe. Cet ajout augmente le désordre des mots de passe.

- Interdiction du mot de passe compromis : Utilisez une base de données fiable de mots de passe compromis pour le support, empêchant les utilisateurs d'utiliser des mots de passe identiques pour éviter les attaques directes sur annuaire.

Étape 3 : Garantir la sécurité avec des valeurs fixes

Pour les paramètres qui ne peuvent pas être personnalisés, nous avons mis en œuvre une logique de sauvegarde pour garantir la sécurité des mots de passe. Si vous avez des exigences de personnalisation spécifiques, n'hésitez pas à nous en informer.

- Limitation des vérifications de mot de passe : Nous avons limité le nombre de vérifications de mot de passe incorrectes consécutives et le temps de refroidissement pour la suspension de la connexion. Cela protège contre les attaques continues de mots de passe. De plus, nous fournissons un webhook pour les vérifications de mot de passe échouées consécutives et vous pouvez l'utiliser pour envoyer des notifications par e-mail ou suspendre des comptes à haut risque de compromission.

- Par défaut, nous effaçons les sessions sur d'autres appareils après avoir réinitialisé le mot de passe et rafraîchi le jeton. Cette couche supplémentaire de sécurité aide à prévenir l'accès non autorisé à votre compte, garantissant que vos données restent confidentielles et protégées.

Conclusion

Avec ces trois étapes simples, vous pouvez rationaliser le processus de configuration de votre expérience de mot de passe, trouvant le bon équilibre entre sécurité et commodité pour l'utilisateur. Logto rend facile la mise en place d'un système d'authentification sécurisée et conviviale pour votre produit. Restez à l'écoute pour notre prochaine fonctionnalité MFA, et prenez le contrôle de la sécurité de votre produit comme jamais auparavant.