Explorer le MFA : une vue produit de l'authentification

Décrypter l'authentification multi-facteurs (MFA) par une analyse de ses composants clés, des processus utilisateur, et des principes directeurs essentiels.

Dans le paysage numérique, si chaque application est utilisée de la même manière pour se connecter, pourrions-nous économiser du temps et des ressources en simplifiant la manière dont nous prouvons qui nous sommes ? Cela semble possible, non ? Comme lorsque tu utilises "Continuer avec Google" pour tout, ou juste une combinaison d'email et de mot de passe pour toutes tes affaires.

Mais la véritable histoire est plus intéressante. Chaque application a sa façon unique de s'assurer que c'est vraiment toi qui te connectes. Nous mettons de l'effort dans ce processus de vérification pour maintenir la sécurité, équilibrer les expériences utilisateur, et respecter les préférences de confidentialité de chaque utilisateur.

Puisqu'il n'existe pas de formule magique pour tout le monde, décomposons comment la vérification fonctionne et créons des designs qui correspondent au service.

Les bases : deux parties de l'authentification

L'authentification, le mot sophistiqué pour vérifier qui tu es, est composée de deux éléments : un Identifiant et un Facteur de Vérification.

Pense à l'Identifiant comme disant "Salut, je suis Sarah." Tu pourrais penser, "Oh, c'est Sarah, cool." Mais les experts en sécurité demandent, "Est-ce vraiment Sarah ? Sarah possède-t-elle les informations d'identification nécessaires pour accéder ?" C'est là que le Facteur de Vérification entre en jeu. Mettons cela en termes technologiques.

Identifiants : ton ID numérique

Les identifiants déterminent ce qu'un utilisateur peut accéder. Puisque les ressources sont toujours limitées, ton identité est ton pass unique. Première étape : entrer ton identifiant sur la page de connexion. Mais nous n'allons pas utiliser Pseudo ou Nom complet – cela serait une surcharge de recherche à venir. Les identifiants qui peuvent être utilisés sont :

-

ID Utilisateur : Techniquement inchangeable et unique. C'est comme pour la gestion administrative, mais les utilisateurs ne se souviendront pas de ceux-ci pour chaque produit.

-

Nom d'utilisateur : Une version conviviale de l'ID utilisateur. C'est unique et ne peut pas être répété dans un système de compte. Les plateformes sociales personnalisent les profils, mais pour maintenir une reconnaissance stable, il doit s'agir du Nom d'utilisateur. Modifications limitées, peut-être même payantes.

-

Numéro d'ID : Comme les cartes d'identité, les ID étudiants, ou les numéros de carte bancaire, sont des identifiants solides et uniques. Bien qu'ils ne soient pas facilement mémorisés, ils peuvent être récupérés comme mécanisme de secours fiable si tu oublies ton ID principal.

-

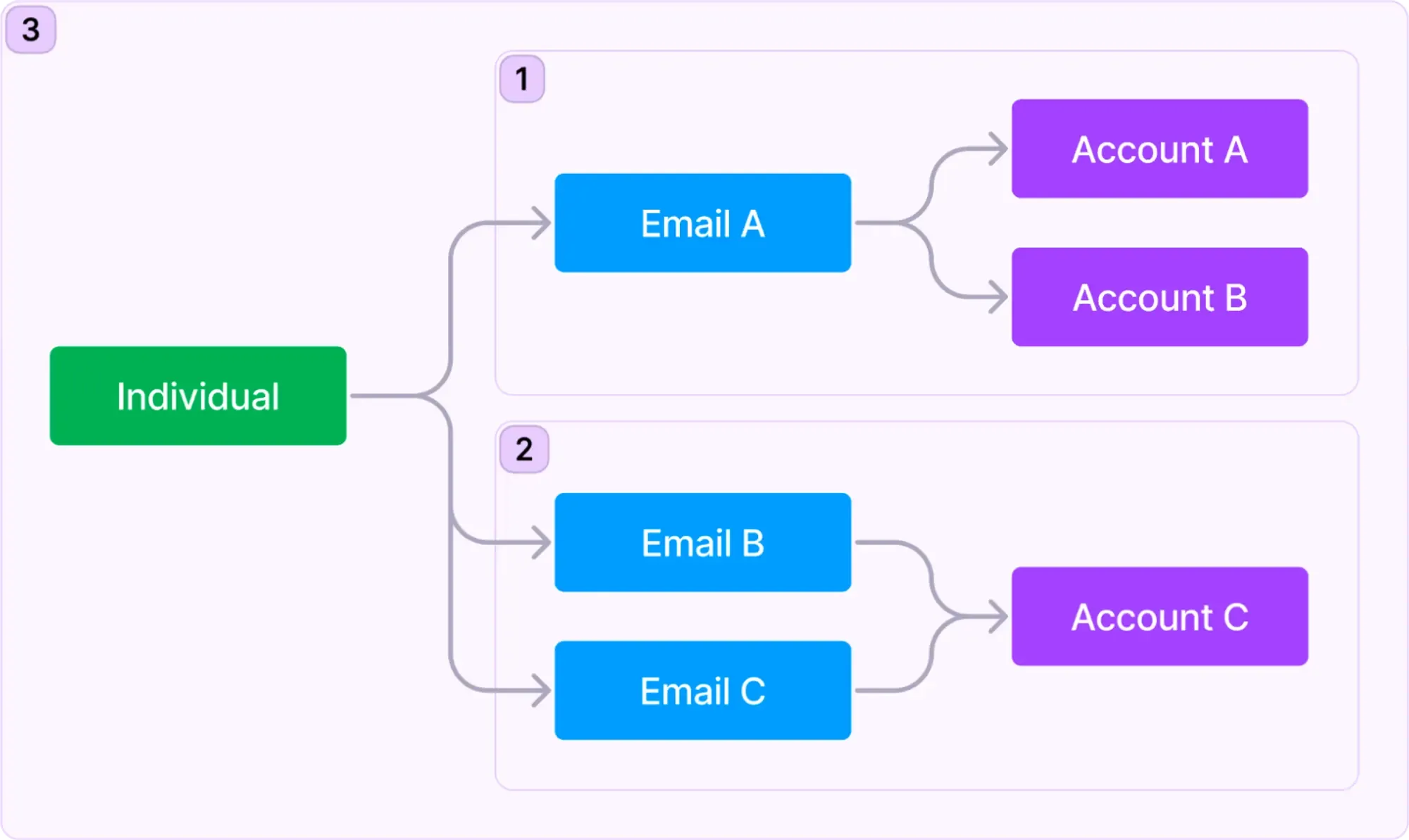

Email ou Numéro de Téléphone : Contrairement au nom d'utilisateur qui peut souvent glisser de la mémoire, les infos de contact sont plus mémorables. Employer un Email ou Numéro de Téléphone comme identifiant empêche les utilisateurs inactifs ou rappelés sur une longue période d'oublier leur identité, réduisant ainsi le risque de déperdition potentielle. Bien que cette commodité soit conviviale, gérer l'interaction entre "individus, emails et comptes" peut compliquer la structure de ton produit. Considère Instagram : (1) Il permet plusieurs comptes utilisant un seul Email ; (2) Plusieurs adresses email peuvent être ajoutées à un profil Instagram pour la connexion ou la récupération ; (3) Instagram permet des connexions simultanées entre comptes, indépendamment de la correspondance des emails. Bien que les comptes aient généralement des ressources séparées, Instagram permet la fusion des informations de comptes, favorisant une validation cohérente, des annonces ciblées, et des recommandations personnalisées.

Facteurs de vérification

Les facteurs d'authentification sont les actions qui prouvent que tu es vraiment toi. Il y a beaucoup de facteurs divisés par attributs à choisir :

| Ce que ça signifie | Facteurs de vérification | |

|---|---|---|

| Connaissance | Quelque chose que tu sais | Mot de passe, code de vérification par email, code de sauvegarde |

| Possession | Quelque chose que tu as | Code de vérification par SMS, application d'authentification OTP, OTP sur matériel (clé de sécurité), Carte à puce |

| Inhérence | Quelque chose que tu es | Biométrie comme empreintes digitales, reconnaissance faciale |

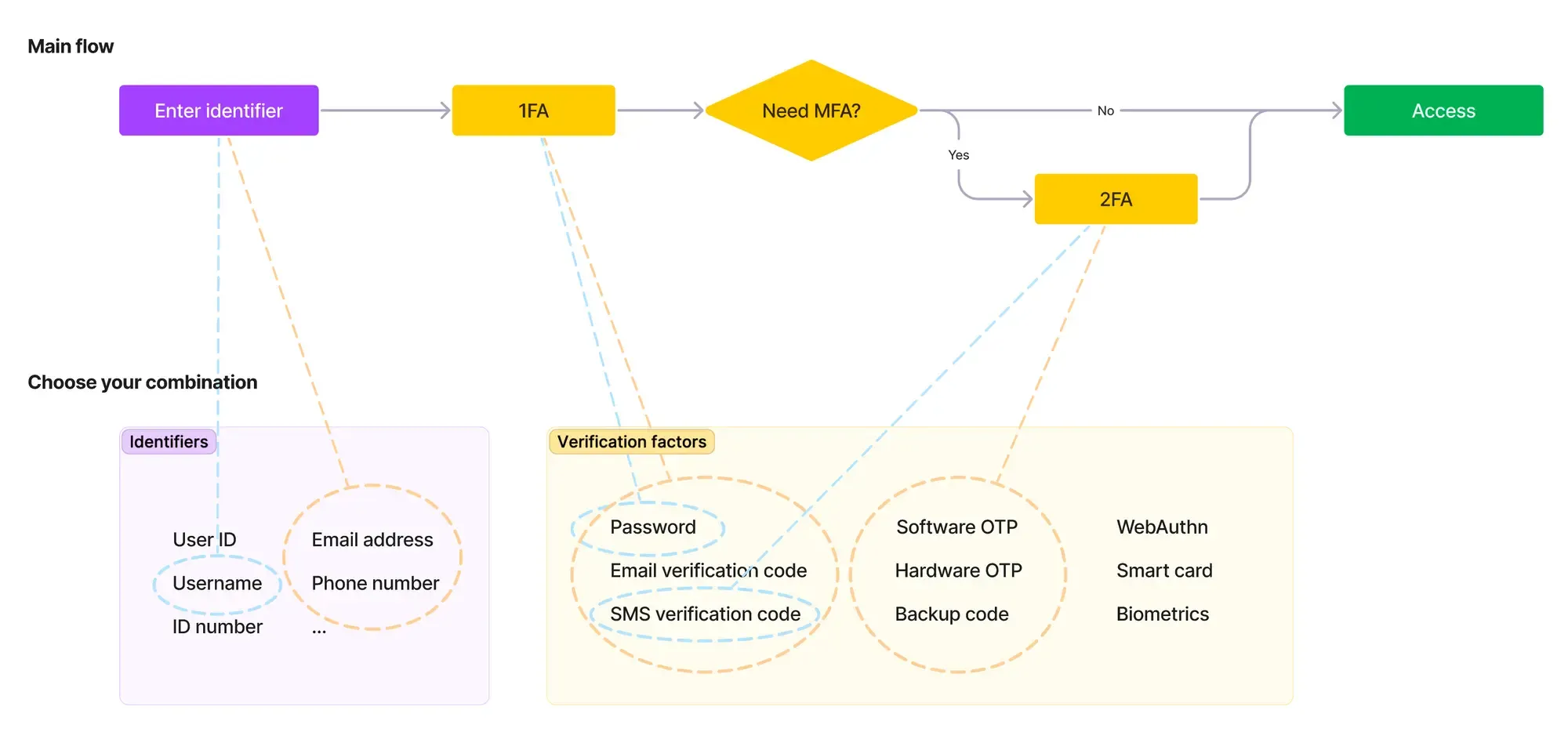

Théoriquement, tu peux mélanger ces Facteurs de vérification avec n'importe quel Identifiant pour prouver que c'est toi. Commun : Adresse email(ID) et code de vérification par email(Facteur). Mais tu peux mixer : Adresse email (ID) et code de vérification par SMS(Facteur).

Parce que le mal rôde, un seul facteur ne suffit pas. C'est là que l'authentification multi-facteurs (MFA) intervient. Lorsque tu te connectes, la première étape d'authentification(1FA) est un must, mais il peut y avoir plus d'étapes, une deuxième (2FA), et même une troisième. De plus, lorsque tu demandes un accès à des ressources critiques in-app, tu es tenu de revérifier ton identité. Ces couches supplémentaires offrent une sécurité accrue contre les acteurs malveillants. Toute cette gamme est le MFA.

Concevoir ton flux d'authentification

Revenons au début – pourquoi chaque application a-t-elle une combinaison d'Identifiants et de Facteurs d'authentification différente ? C'est une question d'expérience utilisateur.

Être trop strict avec la vérification peut rendre les utilisateurs agacés, pensant, "Pourquoi est-ce si dur ?" Être trop relâché peut mener à des comptes piratés et du chaos. Donc, à qui est-ce les ennuis ?

Trois principes chorégraphiques :

Assurer que tes vrais utilisateurs peuvent entrer

Les gens oublient parfois leurs IDs ou perdent les étapes de vérification. Pour alléger les charges potentielles de support, nous devons prévoir des moyens d'aide :

- Offrir divers facteurs pour vérifier – généralement au moins deux pour le MFA. Parce que les biométriques sont cool, mais ne fonctionnent pas lorsqu'ils ne sont pas reconnus ; parfois les utilisateurs peuvent perdre les appareils.

- Avoir des options pour récupérer la vérification – comme "Mot de passe oublié" ou retrouver ton ID. Cependant, avant la récupération, une vérification préliminaire d'identité est également requise, ce qui diffère habituellement du processus de connexion.

- Fournir des informations de contact pour la récupération via le service client ou les administrateurs en tant que sauvegarde.

Vérification sans failles

La vérification n'est pas parfaite, et l'authentification en deux étapes n'est pas toujours plus sécurisée. Souviens-toi :

- Dans le flux MFA, la deuxième étape de l'authentification doit posséder des attributs différents (Connaissance/Possession/Inhérence) de la première. Par exemple, utiliser "Mot de passe (Connaissance)" en tant que 1FA et "Application d'authentification OTP (Possession)" en tant que 2FA peut stopper divers vecteurs d'attaque.

- Les méthodes de récupération ne peuvent pas sauter le MFA. Par exemple, si tu peux "mot de passe oublié" par SMS, tu ne peux pas non plus utiliser le SMS comme second facteur d'authentification. Une autre option est d'ajouter le 2FA au processus de "mot de passe oublié", bien que cela puisse sembler complexe.

- Considérer le temps de code ou le limitation de taux. Après plusieurs tentatives de vérification échouées, restreindre le taux des vérifications ultérieures. Et interdire les intervalles prolongés entre les étapes dans la vérification en plusieurs étapes.

Équilibrer l'expérience utilisateur

Aucune action ne nécessite 1FA ou 2FA. C'est une question de situation, pas toujours suivre les mêmes étapes.

- Donner des capacités personnalisées aux différents rôles : Assurer la sécurité des ressources est principalement la responsabilité du produit, mais c'est aussi le devoir d'un individu. Les stratégies pour mandater le MFA peuvent être adaptées en fonction de la nature du service : MFA utilisateur universel in-app, MFA piloté par l'organisation, et MFA piloté par la décision de l'utilisateur.

- Profiter du MFA adaptatif : Pour les scénarios impliquant des risques potentiels ou des opérations à enjeux élevés, imposer une vérification est pragmatique. En revanche, des environnements sécurisés ou des opérations à faible risque peuvent justifier un accès simplifié via des sessions conservées, des étapes de vérification minimisées, ou même un accès invité. Notamment, cela dépend de la prise en compte du contexte de l'utilisateur.

- Environnements non sécurisés : Tels que les nouveaux appareils, les lieux de voyage inhabituels, ou les IP non fiables.

- Actions sensibles : Telles qu'impliquer l'accès à des données chiffrées, de grosses transactions financières, ou le changement de méthodes de vérification.

Pour plus de détails, consulte les lignes directrices AAL (Authentication Assurance Levels) du NIST.

Notes de fermeture

Alors que nous terminons notre exploration de l'authentification et de la vérification multi-facteurs (MFA), nous espérons que tu as acquis des idées sur le rôle vital qu'ils jouent dans nos vies numériques. Le MFA, en mélangeant les identifiants et les facteurs de vérification, crée un bouclier robuste qui maintient un accès sécurisé tout en offrant des interactions conviviales.

La bonne nouvelle est que le MFA de Logto est à l'horizon. Pour les particuliers et les entreprises, Logto assure des interactions en ligne sécurisées.