Comment intégrer Azure AD (Entra ID) SAML SSO avec votre fournisseur d'authentification

Apprenez comment intégrer Azure AD SSO avec Logto en utilisant le connecteur SAML standard.

Logto offre un connecteur SAML prêt à l'emploi pour intégrer les fournisseurs d'identité SSO. Chaque fournisseur a ses propres informations spécifiques à configurer. Ce guide vous guidera à travers les étapes pour intégrer Azure AD avec Logto.

Créer un nouveau connecteur social SAML dans Logto

-

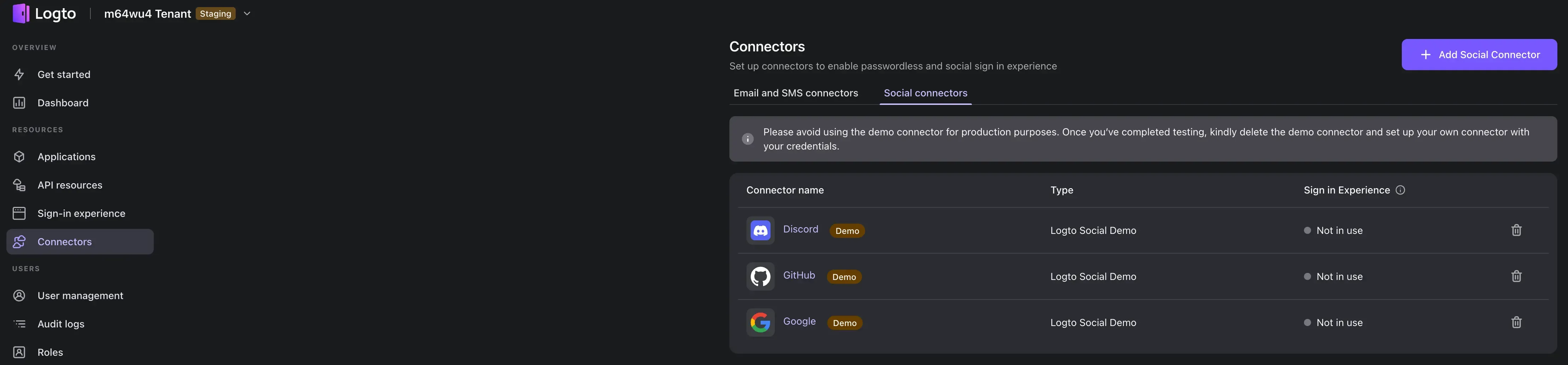

Rendez-vous sur votre console Logto Cloud et naviguez jusqu'à la section des connecteurs.

-

Passez à l'onglet Connecteurs sociaux et cliquez sur le bouton Ajouter un connecteur social en haut à droite.

-

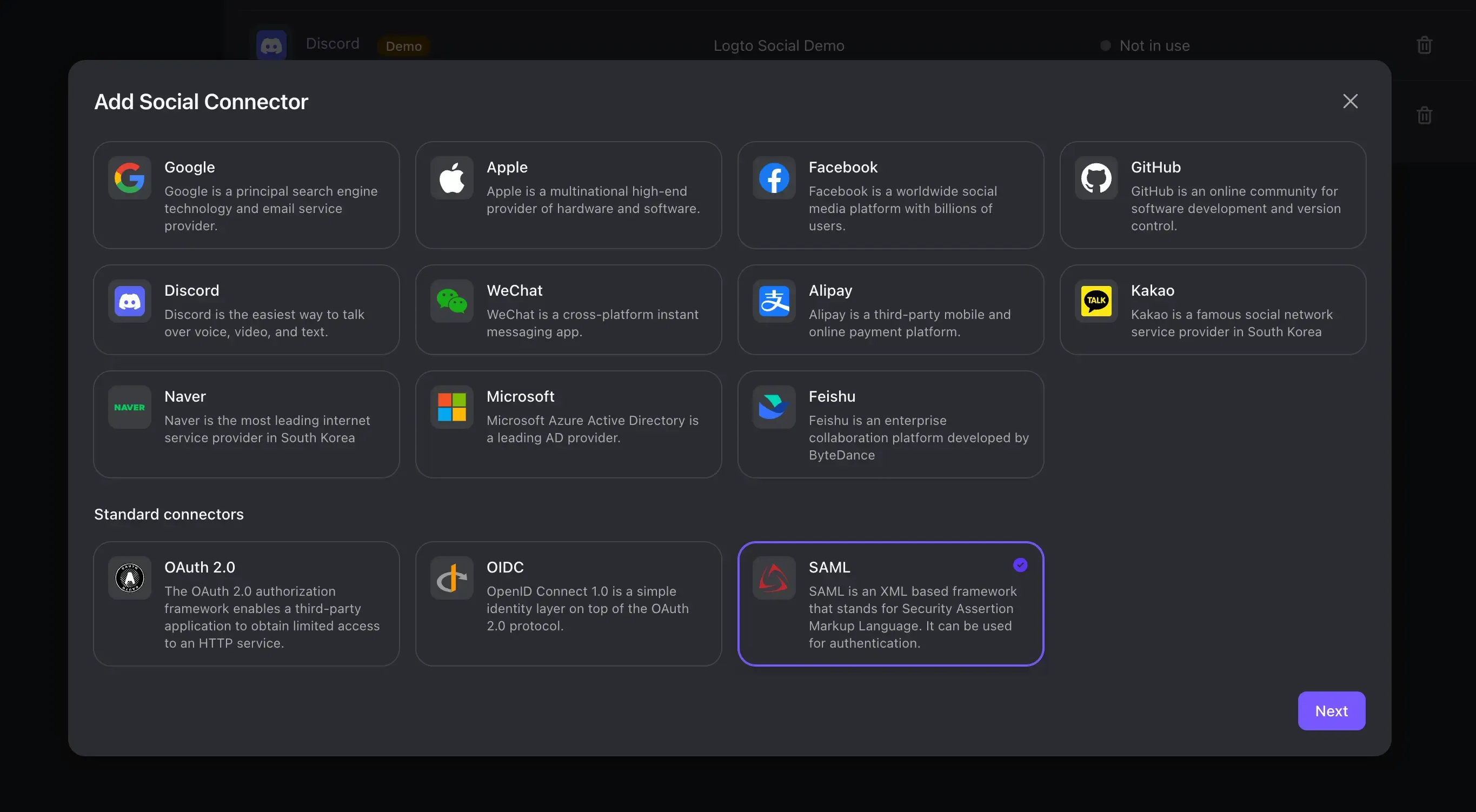

Sélectionnez le connecteur SAML.

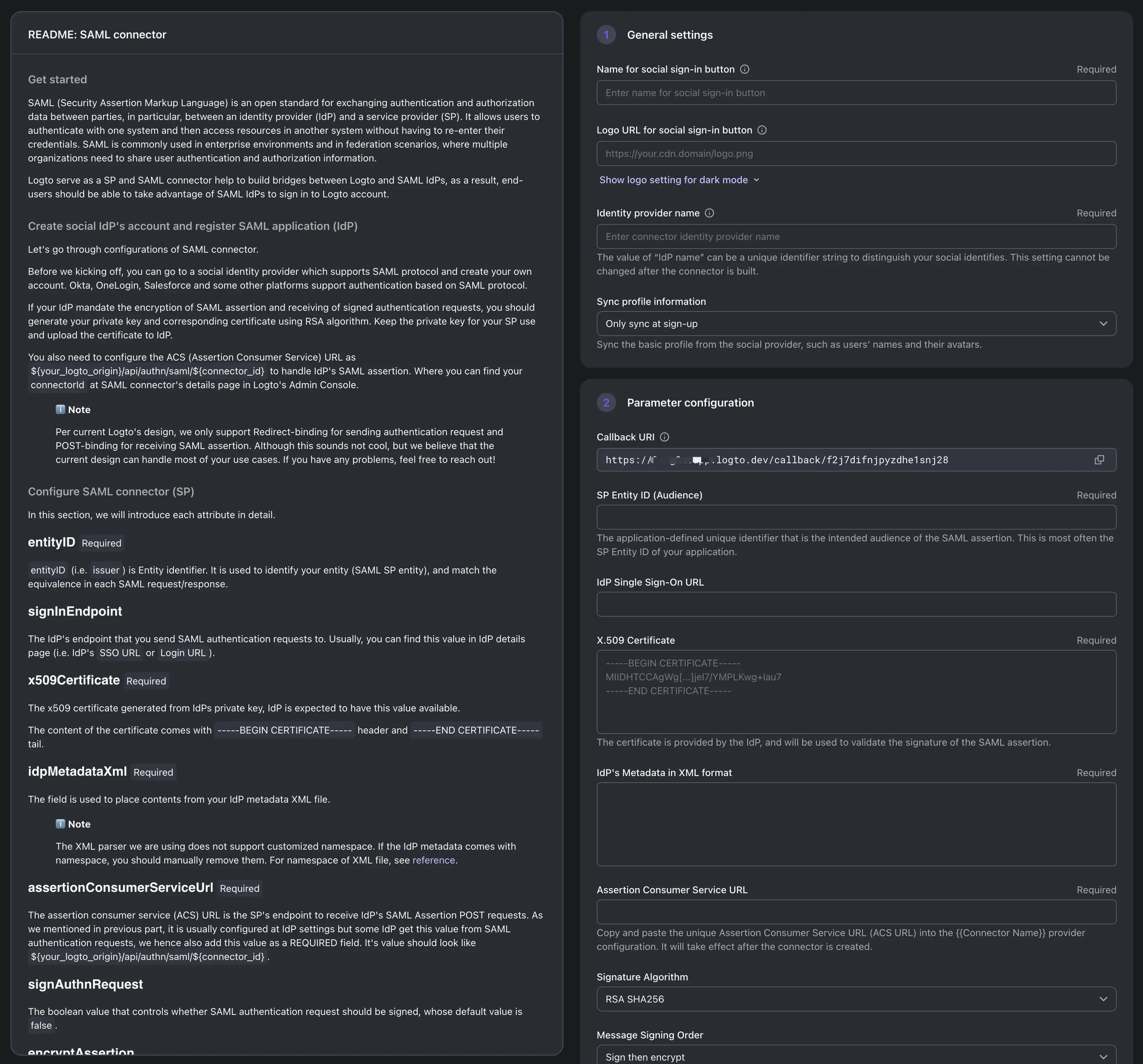

Vous serez présenté avec le formulaire de création du connecteur SAML :

-

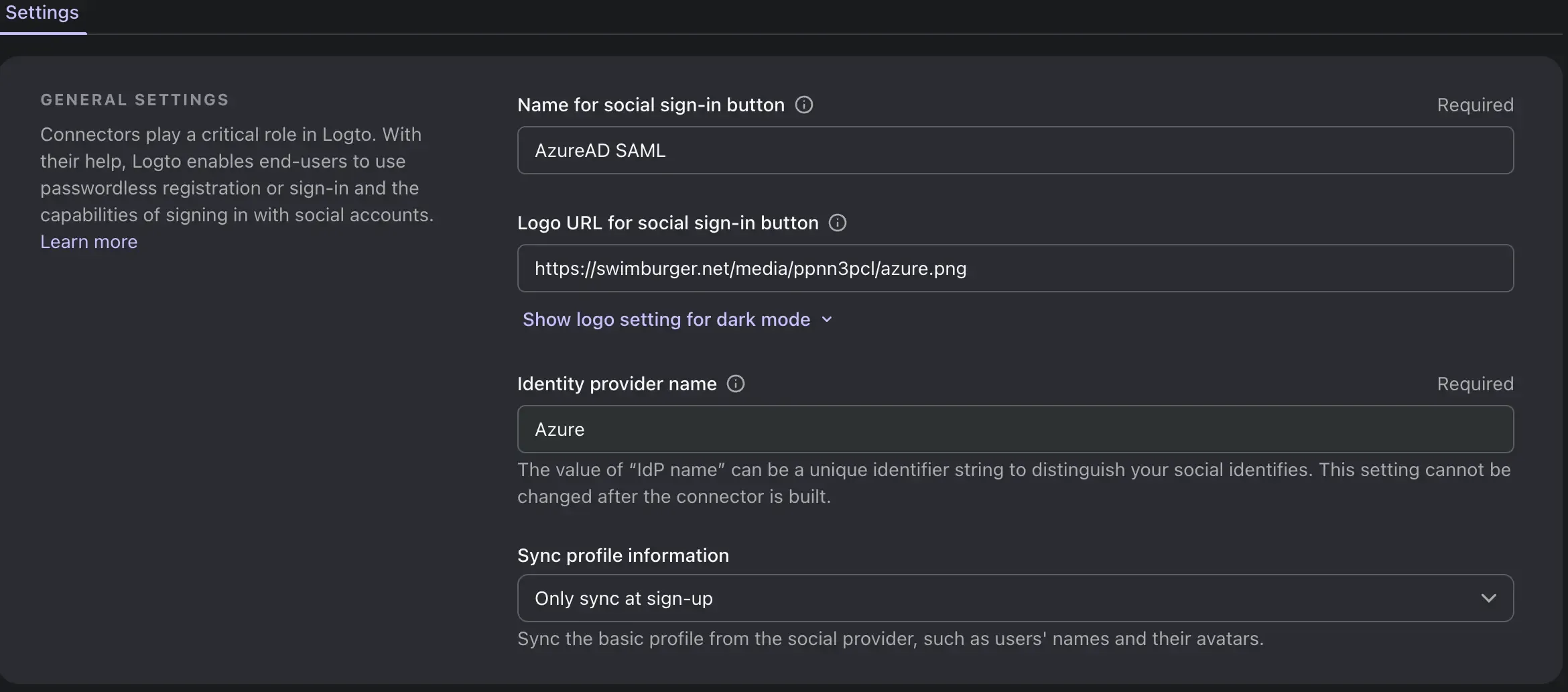

Remplissez les informations générales du connecteur

Nom du champ Description Nom du bouton de connexion sociale Le nom du bouton de connexion sociale qui sera affiché sur la page de connexion. URL du logo pour le bouton social L'URL du logo du bouton de connexion sociale qui sera affiché sur la page de connexion. Nom du fournisseur d'identité Le nom du fournisseur d'identité. Cela peut vous aider à identifier le fournisseur cible du connecteur. Synchroniser les informations de profil Synchroniser ou non les informations du profil utilisateur du fournisseur d'identité uniquement après l'inscription initiale ou après chaque session de connexion. -

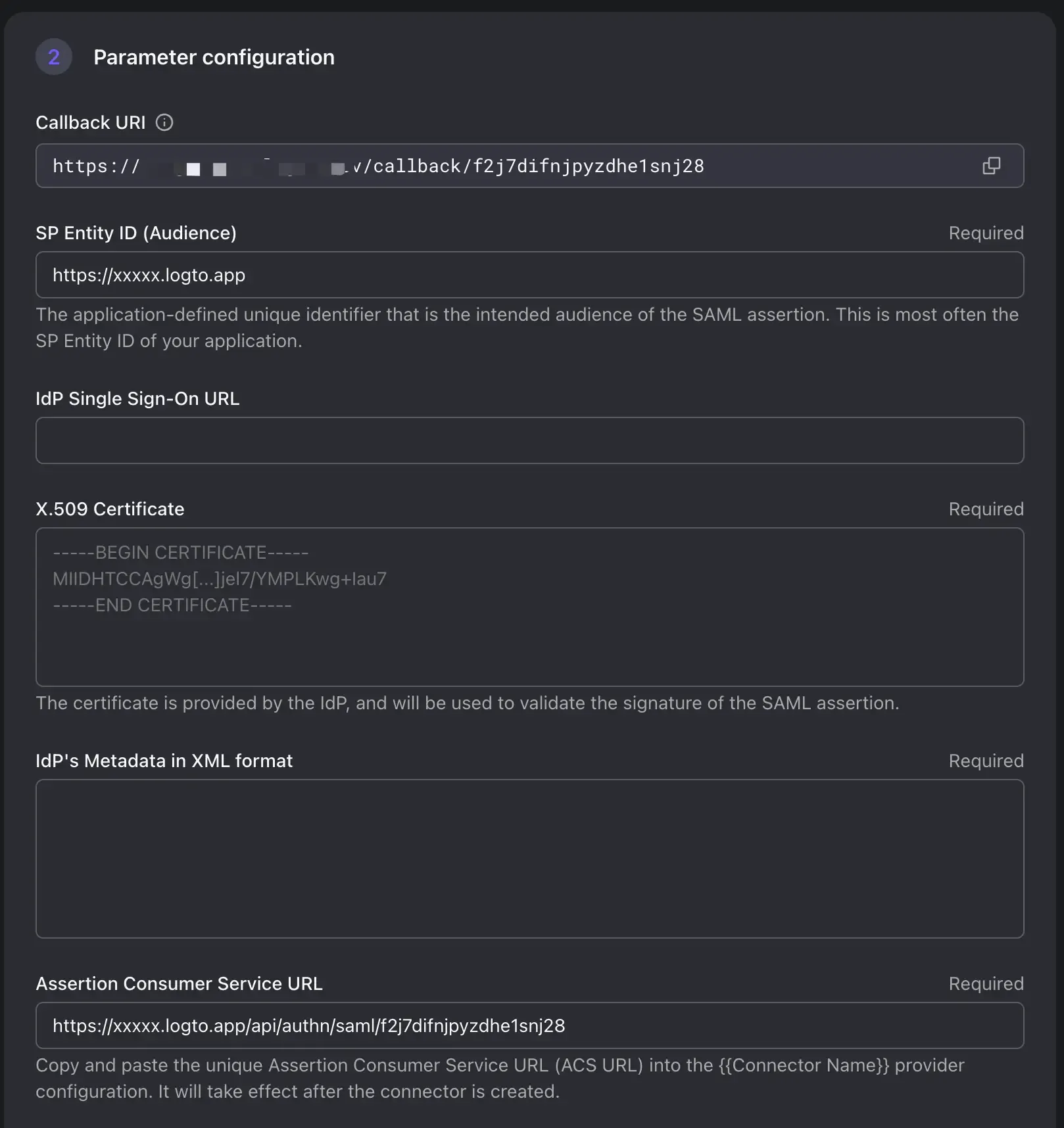

Définissez l'ID de l'entité et l'URL du service consommateur d'assertions

"ID d'entité" et une "URL ACS" sont des composants essentiels utilisés dans le processus d'échange SAML pour les fournisseurs d'identité et de services.

ID d'entité de SP : L'ID d'entité est un identifiant unique qui représente une entité SAML dans un système basé sur SAML. Il est utilisé pour distinguer les différents participants dans l'échange SAML. L'ID d'entité de SP aide à la fois l'IdP à reconnaître l'audience de la demande et à établir la confiance.

URL ACS (URL du service consommateur d'assertions) : L'URL ACS est un point de terminaison spécifique fourni par le fournisseur de services (Logto) où le fournisseur d'identité (IdP) envoie l'assertion SAML après une authentification réussie. Une fois qu'un utilisateur est authentifié par l'IdP, l'IdP génère une assertion SAML contenant les attributs utilisateur et la signe numériquement. L'IdP envoie ensuite cette assertion à l'URL ACS du SP. Le SP valide l'assertion, extrait les attributs utilisateur, et connecte l'utilisateur.

Nom du champ Description Exemple ID d'entité de SP (Audience) ID d'entité SP utilisé par AzureAD pour identifier l'identité de Logto. Utiliser votre point de terminaison de locataire Logto en tant qu'EntityID est recommandé. https:// <tenant-id>.logto.appURL IdP de connexion unique Point de terminaison de connexion IdP. Optionnel dans Azure. Ce champ est utilisé pour SP pour identifier la session de connexion initiée par IdP. Actuellement, Logto ne supporte pas la session initiée par IdP. Veuillez laisser ce champ vide. Certificat X.509 Le certificat IdP utilisé pour signer l'assertion SAML. (Nous obtiendrons ce certificat ultérieurement d'AzureAD) Métadonnées IdP au format XML Le contenu du fichier XML de métadonnées IdP. (Nous obtiendrons ce fichier ultérieurement d'AzureAD) URL du service consommateur d'assertions L'URL ACS du SP. Point de terminaison SP (Logto) pour recevoir les demandes d'assertion SAML. Remplacez le tenant-id et le connector-id par les vôtres. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

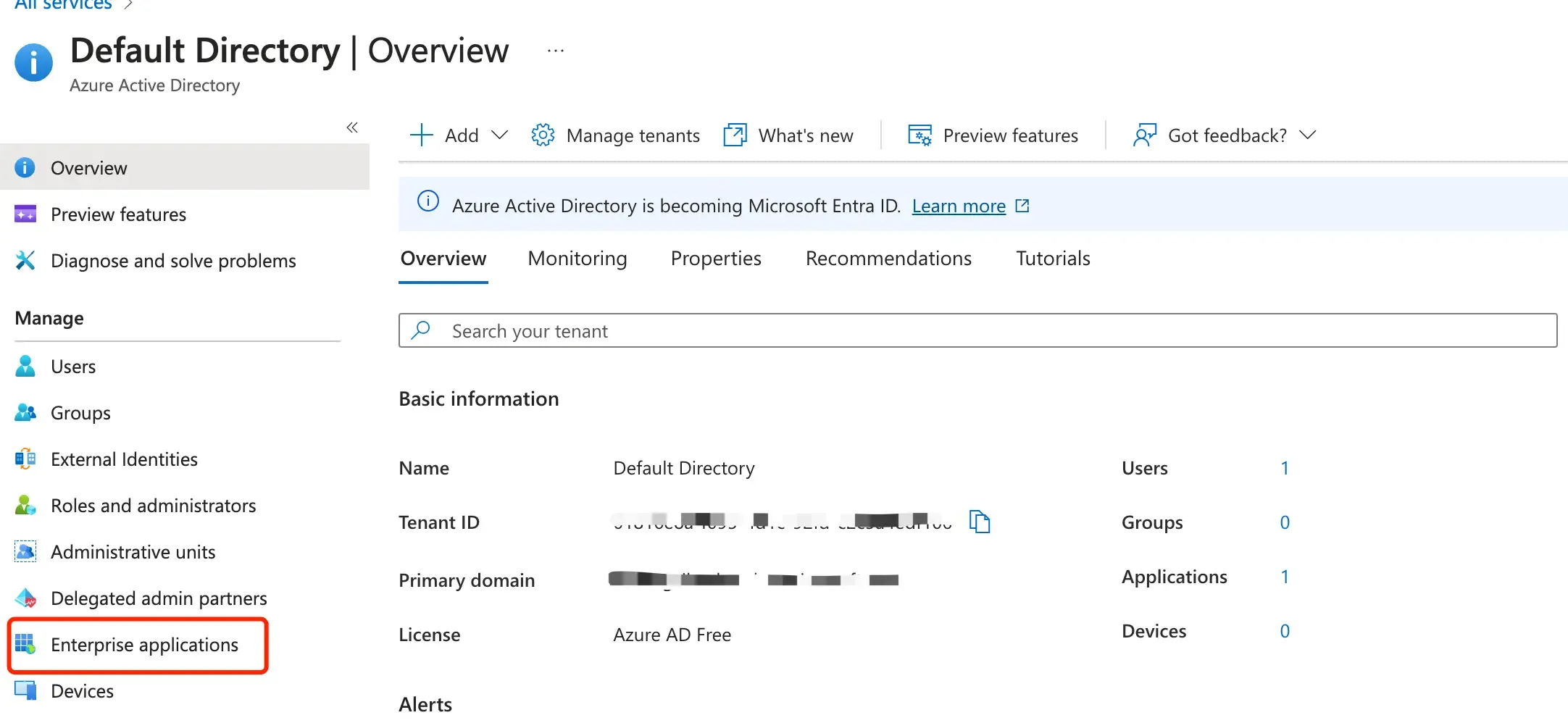

Créez une application SSO SAML dans le portail Azure

-

Connectez-vous au tableau de bord Azure Active Directory. Sélectionnez « Applications d'entreprise ».

-

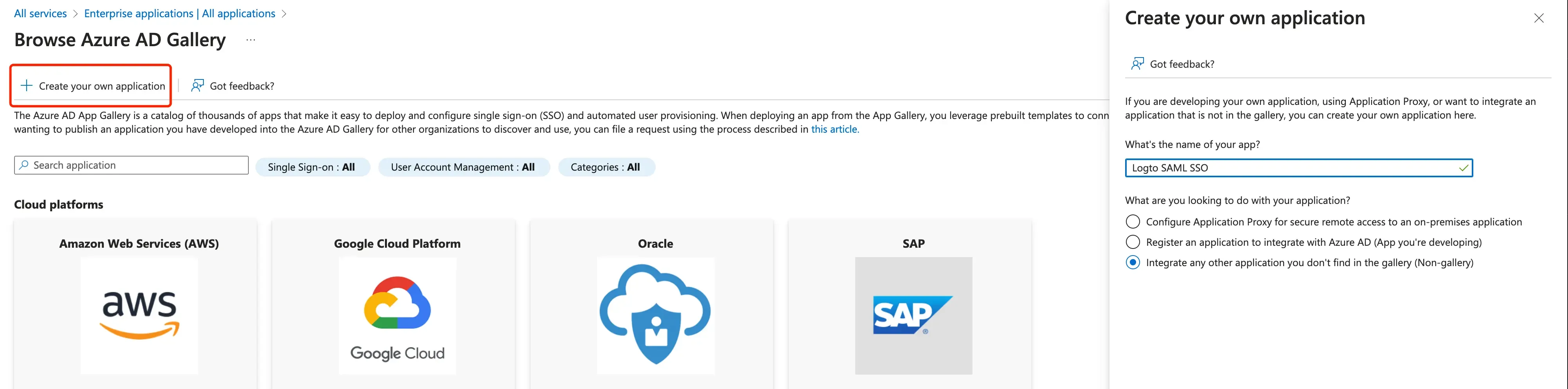

Sélectionnez « Nouvelle application » → « Créer votre propre application ».

-

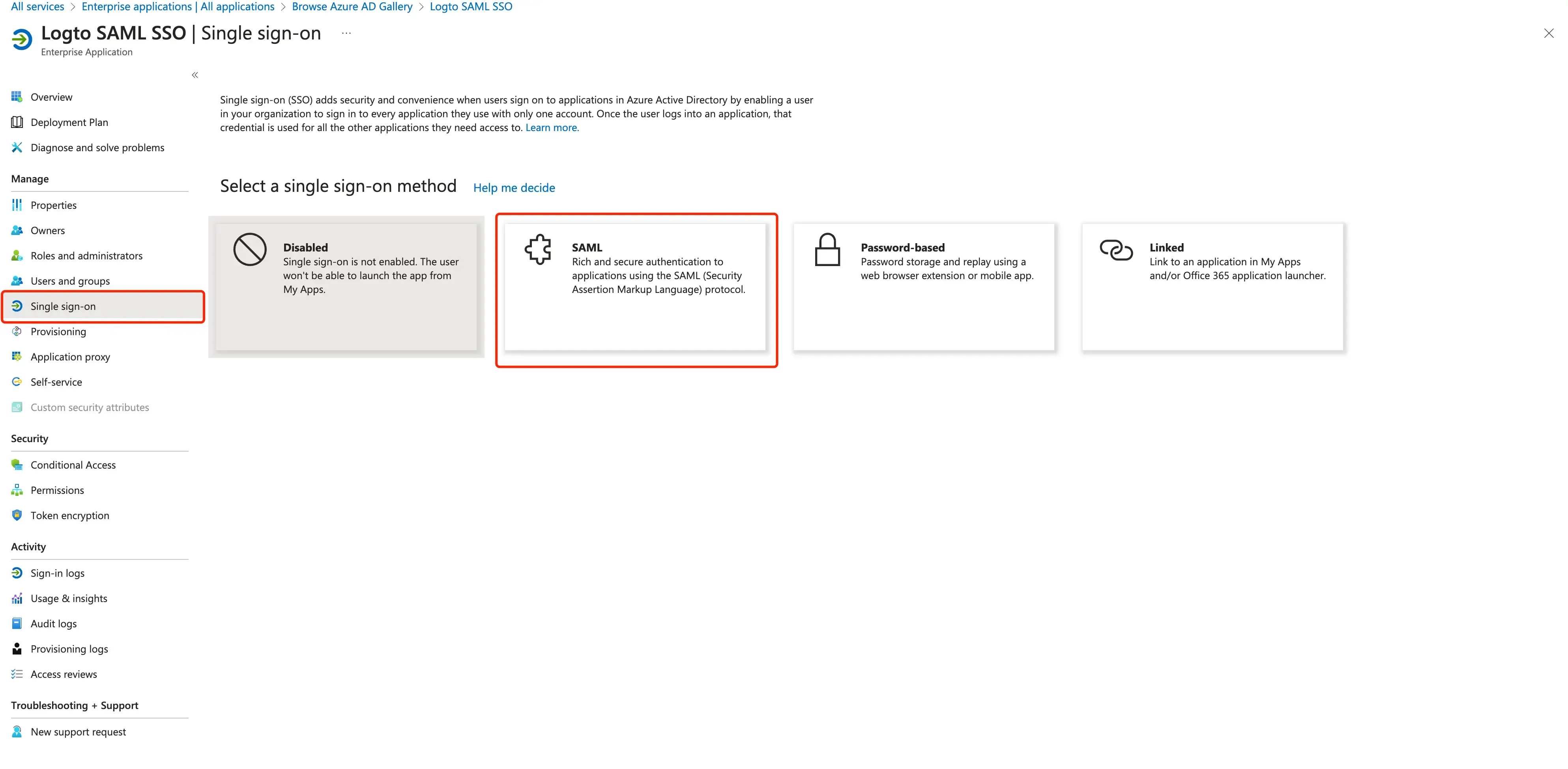

Initiez une application SAML.

-

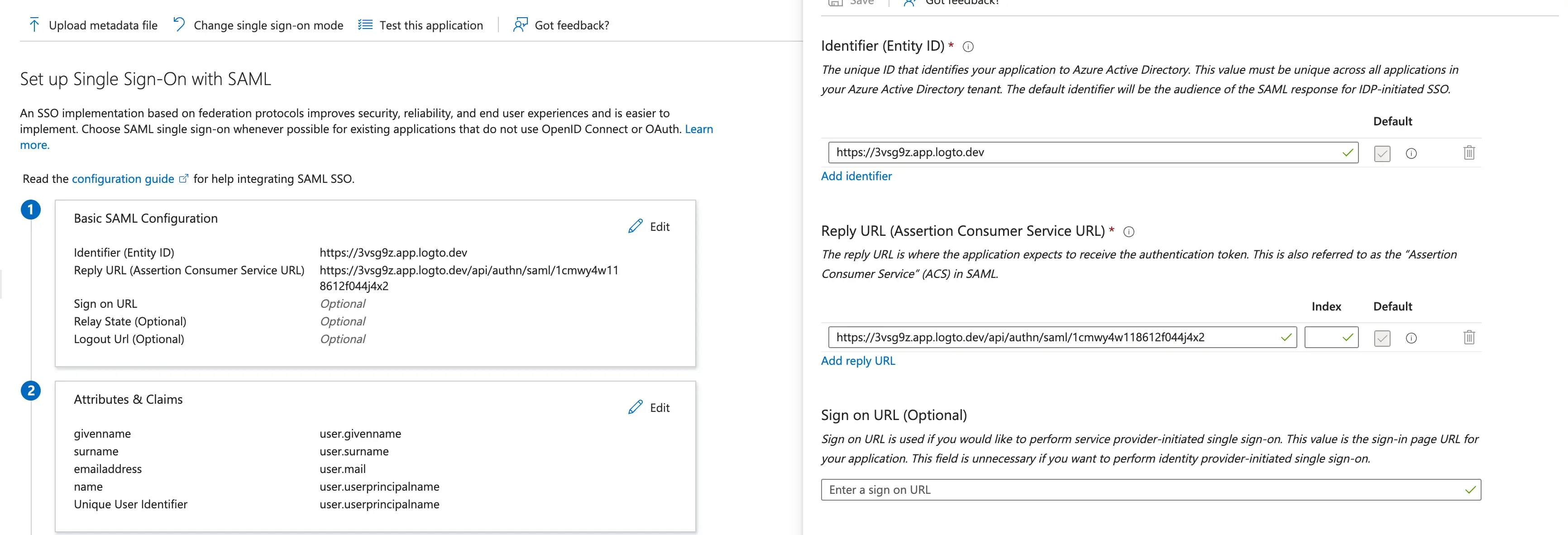

Remplissez la configuration avec

EntityIdetACS URLque vous avez définis dans Logto.

-

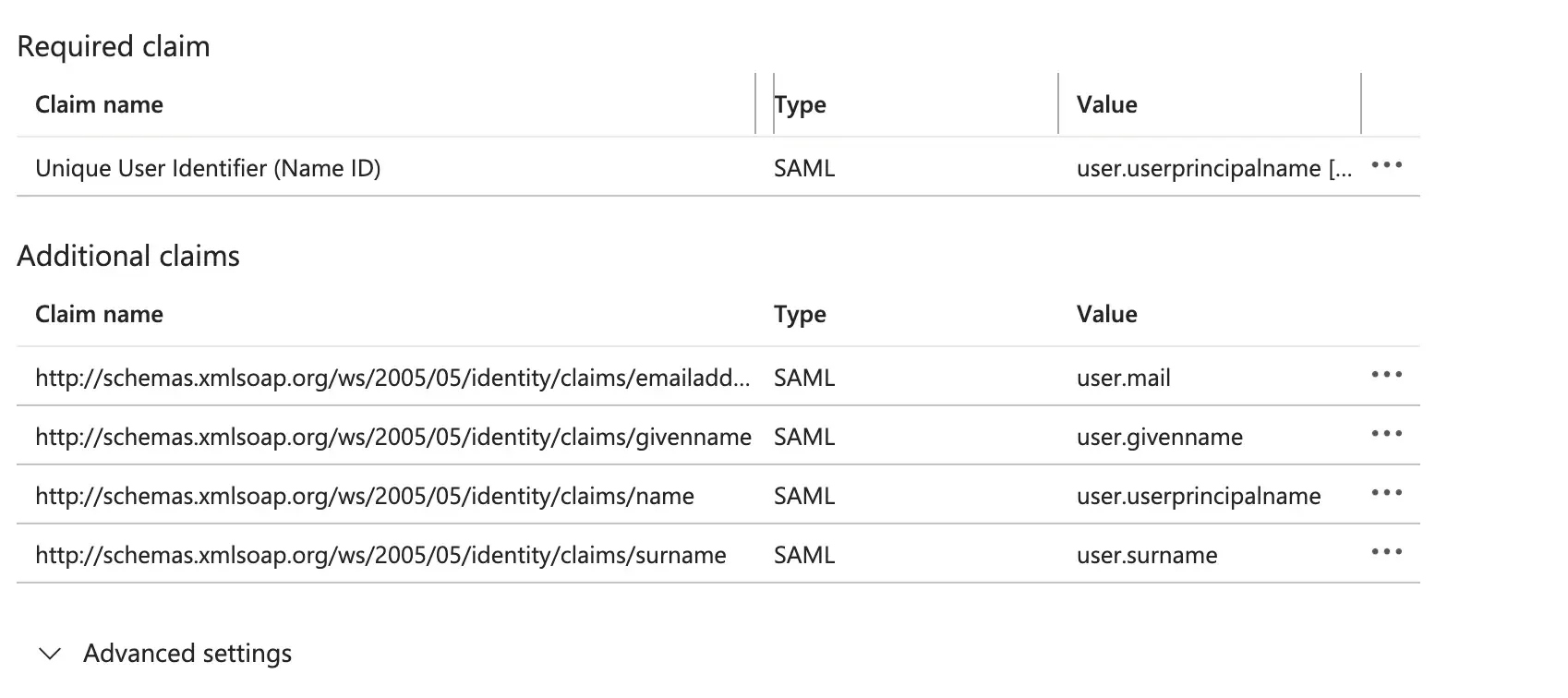

Configurez les attributs utilisateur et les revendications

Vous pouvez configurer les attributs utilisateur en cliquant sur le bouton « Modifier » dans la section « Attributs utilisateur et revendications ».

Logto requiert les attributs utilisateur de base suivants pour être envoyés dans l'assertion SAML :

Nom de la revendication Nom de l'attribut http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

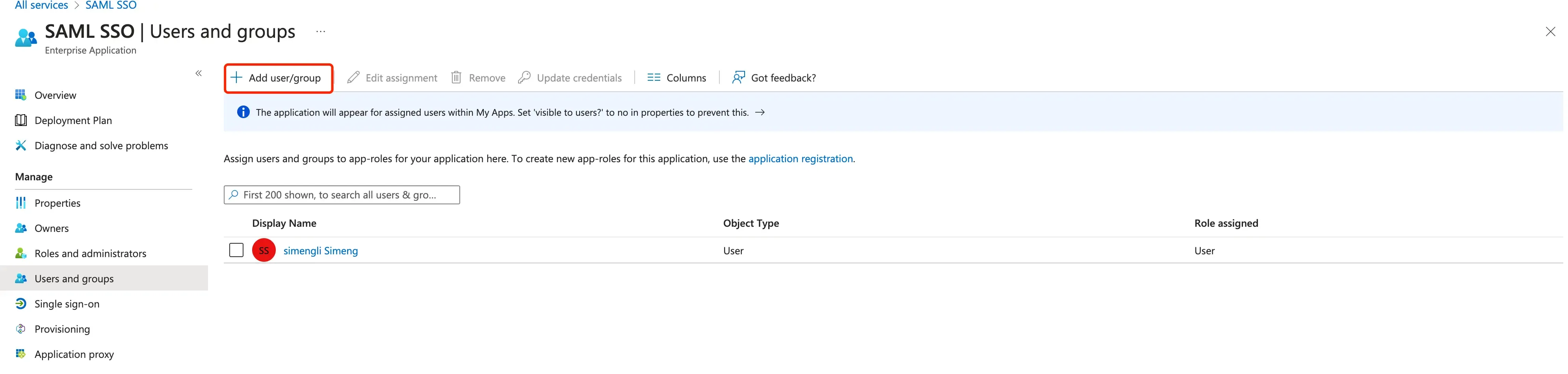

Attribuez des groupes et des utilisateurs à l'application SAML Afin que les utilisateurs ou les groupes d'utilisateurs soient authentifi�és, nous devrons les attribuer à l'application SAML AzureAD. Sélectionnez « Utilisateurs et groupes » dans la section « Gérer » du menu de navigation. Puis sélectionnez « Ajouter utilisateur/groupe ».

-

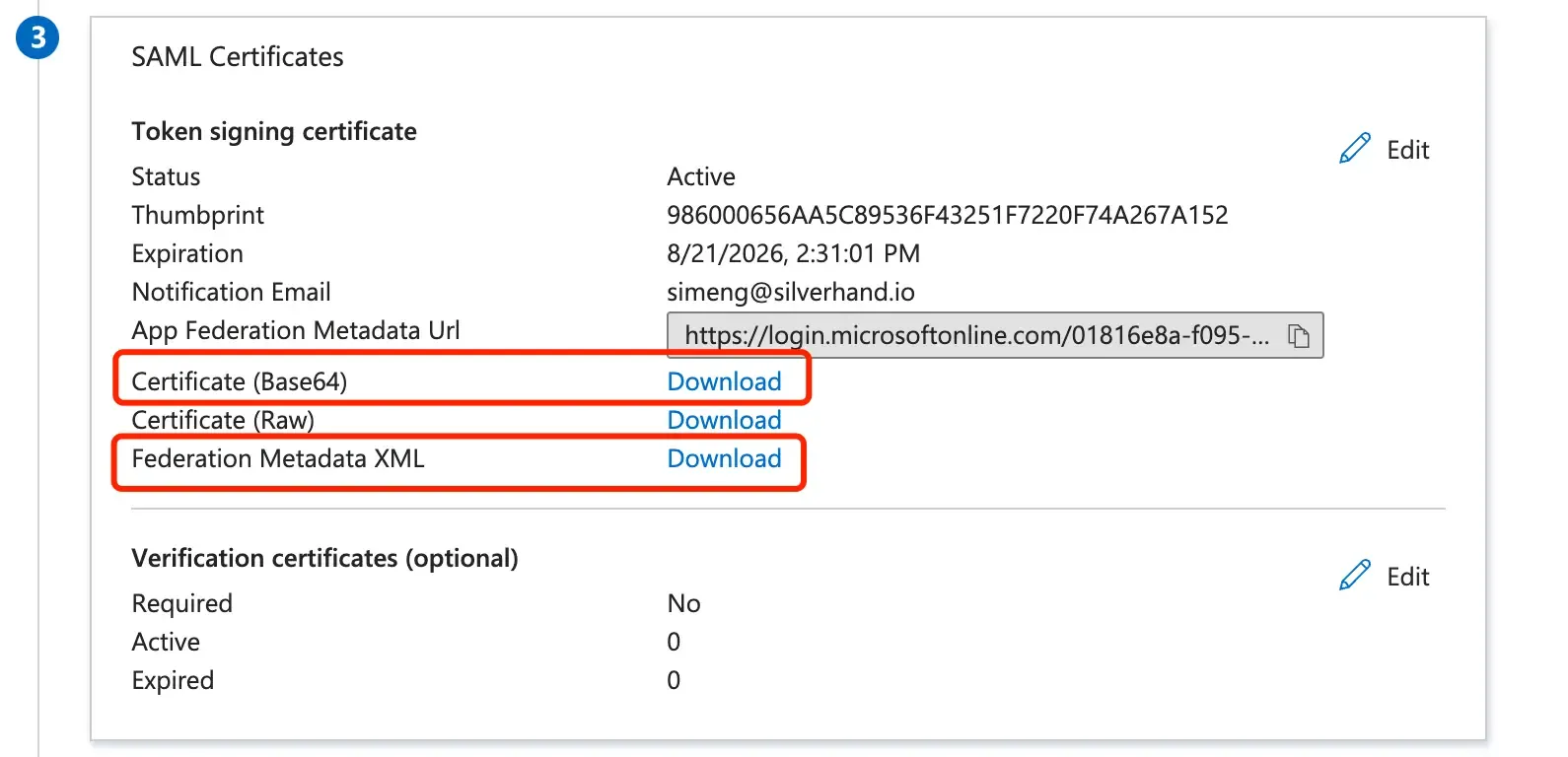

Obtenez les détails IdP AzureAD en téléchargeant les certificats et le fichier de métadonnées. Téléchargez le fichier

Federation Metadata XMLet le fichierCertificate (Base64)en cliquant sur le bouton « télécharger ». Vous aurez besoin de ces fichiers pour compléter la création du connecteur SAML dans Logto.

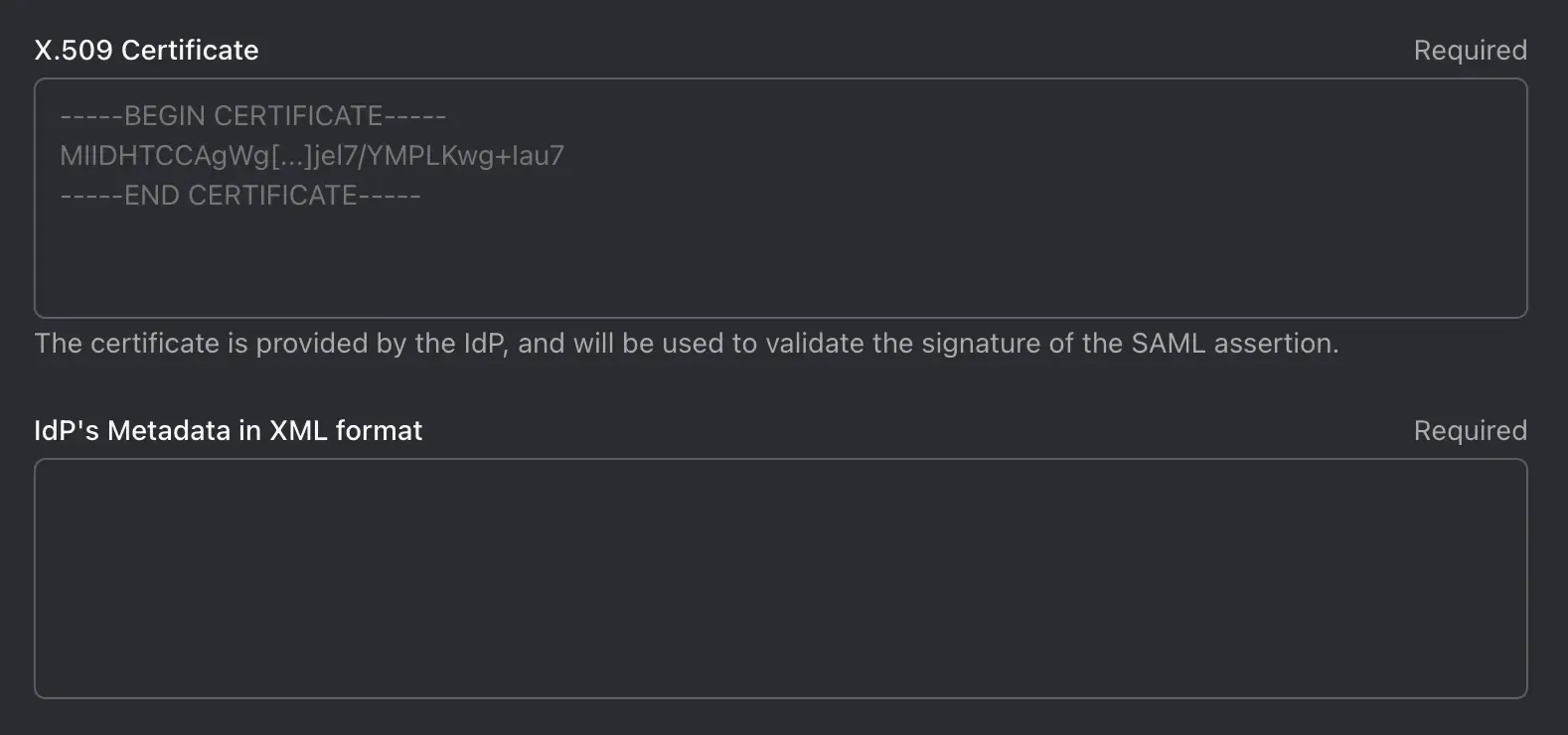

Terminez la création de la connexion SAML dans Logto

Revenez au formulaire de création de connecteur SAML de la console Logto Cloud et continuez à remplir les détails IdP. Copiez le contenu du fichier XML de métadonnées IdP dans le champ des métadonnées IdP. Collez le certificat IdP dans le champ du certificat IdP.

Définissez la correspondance du profil utilisateur

En vous basant sur les paramètres de revendication utilisateur AzureAD, vous pouvez procéder à la configuration des clés de correspondance dans Logto :

Les champs utilisateur disponibles dans Logto sont :

Cliquez sur « Enregistrer et Terminer ».

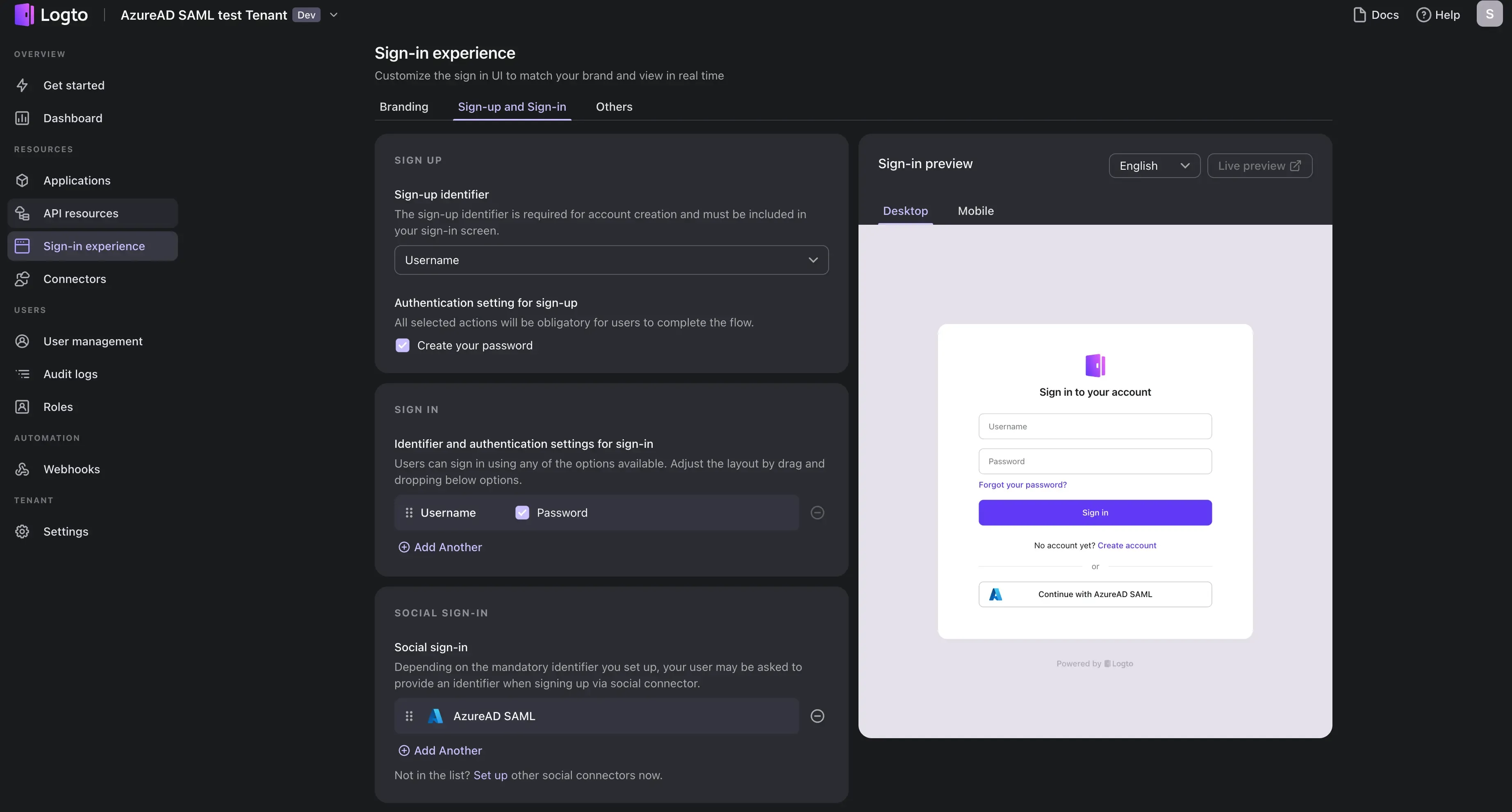

Activer le connecteur SAML

Une fois que vous avez terminé la création du connecteur SAML, vous pouvez activer le connecteur en naviguant vers la section "Expérience de connexion" et ajoutez le connecteur comme méthode de "Connexion sociale" :

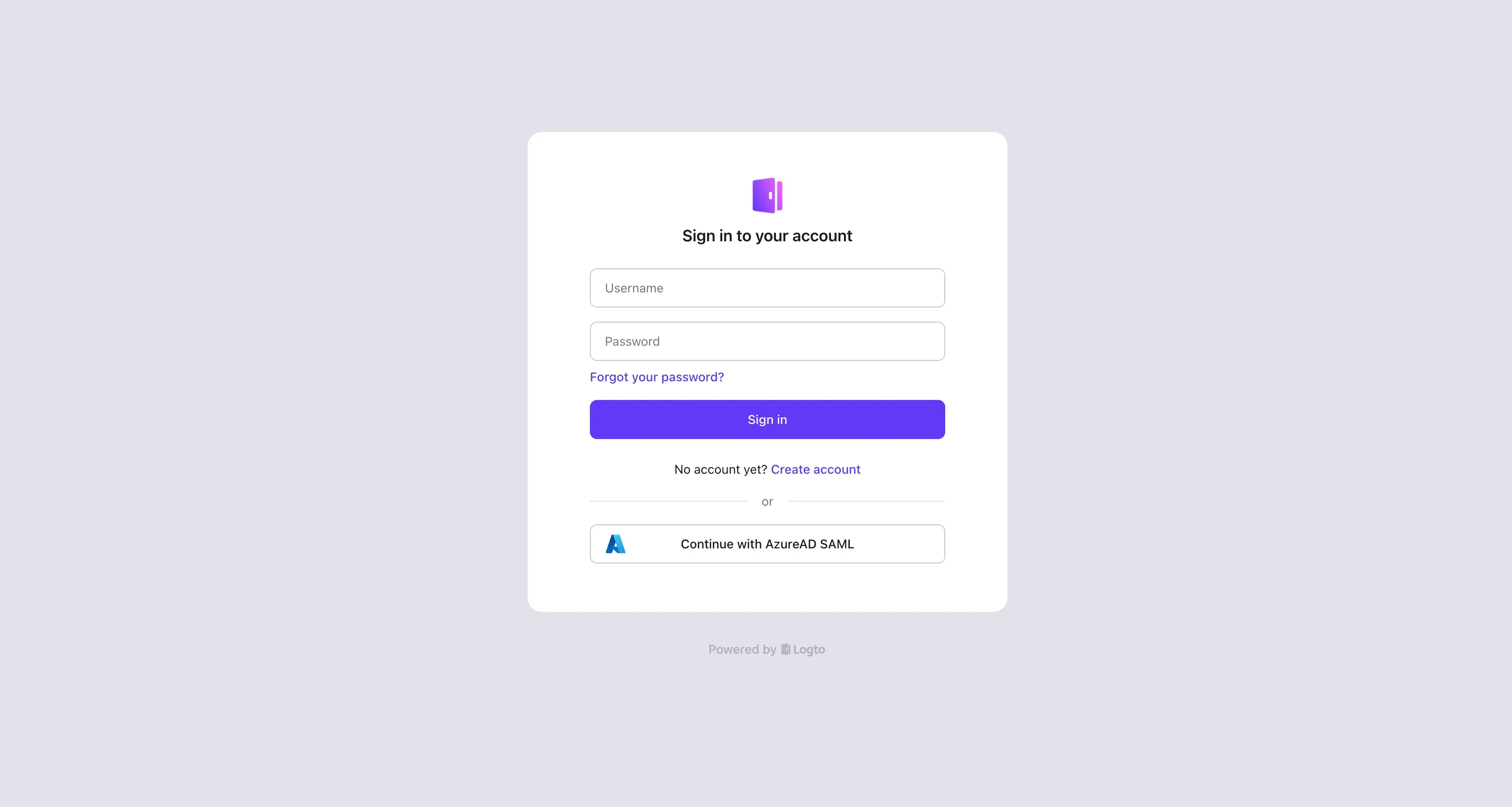

Vérifiez votre connexion AzureAD SSO en utilisant notre application de démonstration de prévisualisation :

Félicitations ! Vous avez intégré avec succès AzureAD SSO avec Logto. Vous pouvez maintenant utiliser AzureAD pour vous connecter à votre compte Logto.