Bots OTP : Ce qu'ils sont et comment prévenir les attaques

Découvrez ce que sont les bots OTP, comment ils exploitent les mots de passe à usage unique à travers des cas réels, et des stratégies pour protéger votre entreprise contre ces menaces cybernétiques. Ce guide propose des conseils pratiques pour les professionnels en développement de produits et en gestion d'entreprise.

Avec la dépendance croissante aux services en ligne, l'authentification multi-facteurs (MFA) est devenue une ligne de défense cruciale contre les cyberattaques. Parmi les éléments MFA les plus utilisés figure le mot de passe à usage unique (OTP), un code temporaire et unique destiné à sécuriser les comptes contre les accès non autorisés. Cependant, les OTP ne sont plus aussi infaillibles qu'ils semblaient l'être. Une nouvelle vague d'activité cybercriminelle impliquant des bots OTP remet en question leur efficacité et pose une menace sérieuse aux entreprises et aux particuliers.

Comprendre comment fonctionnent les bots OTP, leurs méthodes d'attaque et les stratégies de défense contre eux est essentiel. Ce guide expliquera les mécanismes derrière les bots OTP et fournira des étapes pratiques que votre organisation peut suivre pour renforcer la sécurité.

Qu'est-ce qu'un OTP ?

Un mot de passe à usage unique (OTP) est un code unique et sensible au temps utilisé pour l'authentification à usage unique. Générés par des algorithmes basés sur la synchronisation temporelle ou des calculs cryptographiques, les OTP fournissent une couche de sécurité supplémentaire pour les connexions ou les systèmes d'authentification multi-facteurs (MFA).

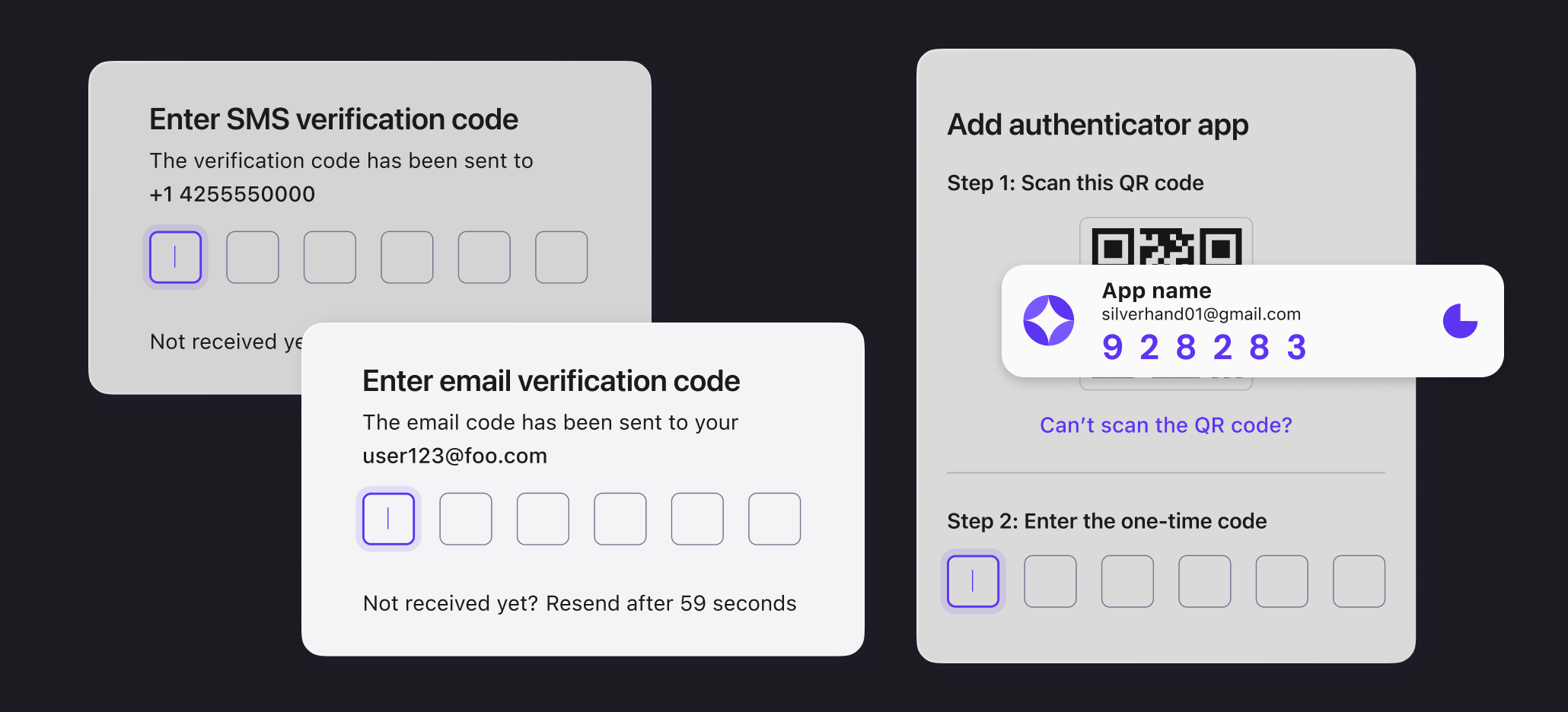

Les OTP peuvent être livrés de plusieurs manières :

- Codes SMS : Envoyés via message texte ou vocal.

- Codes email : Envoyés directement dans la boîte de réception de l'utilisateur.

- Applications d'authentification: Générés localement par des services comme Google Authenticator ou Microsoft Authenticator.

Leur caractère éphémère renforce la sécurité, avec des codes générés par des applications expirant généralement en 30 à 60 secondes, tandis que les codes SMS ou e-mail durent 5 à 10 minutes. Cette fonctionnalité dynamique rend les OTP beaucoup plus sécurisés que les mots de passe statiques.

Cependant, une vulnérabilité clé réside dans leur livraison, car les attaquants peuvent exploiter des faiblesses du système ou des erreurs humaines pour les intercepter. Malgré ce risque, les OTP restent un outil fiable et efficace pour renforcer la sécurité en ligne.

Quel est le rôle des OTP dans la MFA ?

Comprendre l'authentification multi-facteurs (MFA) est crucial dans le paysage numérique d'aujourd'hui. La MFA renforce la sécurité en exigeant que les utilisateurs vérifient leur identité par plusieurs facteurs, ajoutant une couche de protection supplémentaire pour prévenir les accès non autorisés.

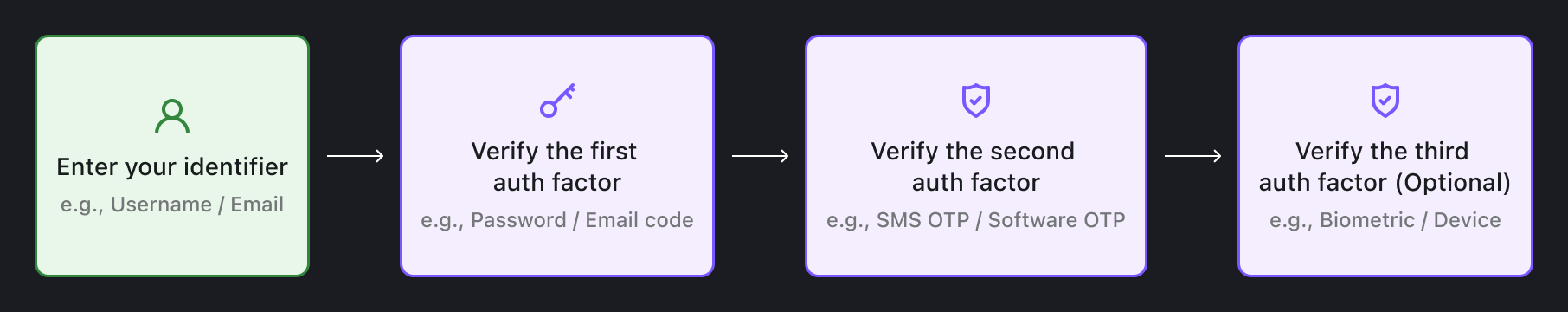

Un processus MFA typique implique les étapes suivantes :

- Identifiant utilisateur : C'est ainsi que le système reconnaît les utilisateurs. Il peut s'agir d'un nom d'utilisateur, d'une adresse e-mail, d'un numéro de téléphone, d'un ID utilisateur, d'un ID employé, d'un numéro de carte bancaire ou même d'une identité sociale.

- Premier facteur d'authentification : Le plus souvent, c'est un mot de passe, mais cela peut aussi être un OTP email ou un OTP SMS.

- Deuxième facteur d'authentification : Cette étape utilise une méthode différente de la première, comme des OTP par SMS, des OTP d'application d'authentification, des clés de sécurité physiques ou des biométries comme des empreintes digitales et la reconnaissance faciale.

- Troisième couche d'authentification facultative : Dans certains cas, une couche supplémentaire est ajoutée. Par exemple, la connexion à un compte Apple sur un nouvel appareil peut nécessiter une vérification supplémentaire.

Ce processus à plusieurs couches améliore considérablement la sécurité, car les attaquants devraient contourner chaque couche pour accéder à un compte.

La MFA repose généralement sur trois catégories de facteurs d'authentification :

| Ce que cela signifie | Facteurs de vérification | |

|---|---|---|

| Connaissance | Quelque chose que vous savez | Mots de passe, OTP par e-mail, Codes de sauvegarde |

| Possession | Quelque chose que vous avez | OTP par SMS, OTP par application d'authentification, Clés de sécurité, Cartes à puce |

| Inhérence | Quelque chose que vous êtes | Biométrie comme empreintes digitales ou reconnaissance faciale |

En combinant ces méthodes, la MFA crée une défense robuste contre les accès non autorisés. Elle garantit que même si une couche est compromise, la sécurité globale du compte reste intacte, offrant aux utilisateurs une protection renforcée dans un monde de plus en plus connecté.

Que sont les bots OTP ?

Les bots OTP sont des outils automatisés spécifiquement conçus pour voler des mots de passe à usage unique (OTP). Contrairement aux attaques en force brute, ces bots s'appuient sur la tromperie et la manipulation, exploitant des erreurs humaines, des tactiques d'ingénierie sociale, ou des vulnérabilités du système pour contourner les protocoles de sécurité.

En prenant l'exemple du processus de vérification commun "E-mail (comme identifiant) + Mot de passe (comme première étape de vérification) + OTP logiciel/SMS (comme deuxième étape de vérification)", l'attaque se déroule généralement comme suit :

- L'attaquant accède à la page de connexion ou à l'API de l'application, comme un utilisateur régulier.

- L'attaquant saisit les identifiants fixes de la victime, tels que son adresse e-mail et son mot de passe. Ces identifiants sont souvent obtenus à partir de bases de données d'informations d'utilisateurs divulguées disponibles à la vente en ligne. De nombreux utilisateurs ont tendance à réutiliser leurs mots de passe sur différentes plateformes, les rendant plus vulnérables. De plus, des techniques de phishing sont fréquemment utilisées pour inciter les utilisateurs à révéler leurs informations de compte.

- En utilisant un bot OTP, l'attaquant intercepte ou récupère le mot de passe à usage unique de la victime. Dans le délai valide, ils contournent le processus de vérification en deux étapes.

- Une fois que l'attaquant a accès au compte, il peut continuer à transférer des actifs ou des informations sensibles. Pour retarder la découverte de la violation par la victime, les attaquants prennent souvent des mesures telles que la suppression des alertes de notification ou d'autres signes d'avertissement.

Examinons maintenant plus en détail comment les bots OTP sont mis en œuvre et les mécanismes qui leur permettent d'exploiter ces vulnérabilités.

Comment fonctionnent les bots OTP ?

Voici certaines des techniques les plus courantes utilisées par les bots OTP, décrites avec des exemples du monde réel.

Bots de phishing

Le phishing est l'une des méthodes les plus courantes utilisées par les bots OTP. Voici comment cela fonctionne :

-

L'appât (message frauduleux) : La victime reçoit un faux e-mail ou message texte prétendant provenir d'une source de confiance, telle que sa banque, une plateforme de médias sociaux, ou un service en ligne populaire. Le message prétend généralement qu'il y a un problème urgent, comme une tentative de connexion suspecte, un problème de paiement, ou une suspension de compte, mettant la pression sur la victime pour qu'elle agisse immédiatement.

-

La fausse page de connexion : Le message inclut un lien qui dirige la victime vers une fausse page de connexion conçue pour ressembler exactement au site officiel. Cette page est configurée par les attaquants pour capturer les identifiants de connexion de la victime.

-

Identifiants volés et MFA déclenché : Lorsque la victime entre son nom d'utilisateur et son mot de passe sur la fausse page, le bot de phishing utilise rapidement ces identifiants volés pour se connecter au service réel. Cette tentative de connexion déclenche alors une demande d'authentification multi-facteurs (MFA), telle qu'un mot de passe à usage unique (OTP) envoyé au téléphone de la victime.

-

Tromper la victime pour obtenir l'OTP : Le bot de phishing trompe la victime pour qu'elle fournisse l'OTP en affichant une invite sur la fausse page (par exemple, "Veuillez entrer le code envoyé à votre téléphone pour vérification"). Pensant qu'il s'agit d'un processus légitime, la victime entre l'OTP, donnant ainsi à l'attaquant tout ce dont il a besoin pour finaliser la connexion sur le service réel.

Par exemple, au Royaume-Uni, des outils comme "SMS Bandits" ont été utilisés pour remettre des attaques de phishing sophistiquées via des messages textes. Ces messages imitent des communications officielles, trompant les victimes pour qu'elles divulguent leurs identifiants de compte. Une fois que les identifiants sont compromis, SMS Bandits permet aux criminels de contourner l'authentification multi-facteurs (MFA) en initiant le vol d'OTP. Il est alarmant de constater que ces bots obtiennent environ 80 % de succès, une fois que le numéro de téléphone de la cible est entré, mettant en lumière l'efficacité dangereuse de tels schémas de phishing.

Bots malwares

Les bots OTP basés sur les malwares sont une menace sérieuse, ciblant directement les appareils pour intercepter les OTP basés sur SMS. Voici comment cela fonctionne :

- Les victimes téléchargent involontairement des applications malveillantes : Les attaquants créent des applications ressemblant à des logiciels légitimes, tels que des outils bancaires ou de productivité. Les victimes installent souvent ces fausses applications via des publicités trompeuses, des magasins d'applications non officiels, ou des liens de phishing envoyés par e-mail ou SMS.

- Le malware accède à des permissions sensibles : Une fois installée, l'application demande des autorisations pour accéder aux SMS, notifications, ou autres données sensibles sur l'appareil de la victime. De nombreux utilisateurs, inconscients du risque, accordent ces autorisations sans se rendre compte de l'intention réelle de l'application.

- Le malware surveille et vole les OTP : Le malware fonctionne silencieusement en arrière-plan, surveillant les messages SMS entrants. Lorsqu'un OTP est reçu, le malware le transmet automatiquement aux attaquants, leur permettant de contourner l'authentification à deux facteurs.

Un rapport a révélé une campagne utilisant des applications Android malveillantes pour voler des messages SMS, y compris des OTP, affectant 113 pays, avec l'Inde et la Russie les plus touchées. Plus de 107 000 échantillons de logiciels malveillants ont été trouvés. Les téléphones infectés peuvent être utilisés à leur insu pour s'inscrire à des comptes et collecter des OTP 2FA, posant de sérieux risques de sécurité.

Échange de carte SIM

Grâce à l'échange de carte SIM, un attaquant prend le contrôle du numéro de téléphone d'une victime en trompant les fournisseurs de télécommunications. Voici comment cela fonctionne :

- Usurpation d'identité : L'attaquant collecte des informations personnelles sur la victime (comme le nom, la date de naissance ou les détails du compte) par le biais de phishing, d'ingénierie sociale, ou de violations de données.

- Contacter le fournisseur : En utilisant ces informations, l'attaquant appelle le fournisseur de télécommunications de la victime, prétendant être la victime et demande un remplacement de carte SIM.

- Approbation du transfert : Le fournisseur se laisse duper et transfère le numéro de téléphone de la victime sur une nouvelle carte SIM contrôlée par l'attaquant.

- Interception : Une fois le transfert terminé, l'attaquant accède aux appels, messages, et aux mots de passe à usage unique (OTP) basés sur SMS, lui permettant de contourner les mesures de sécurité pour les comptes bancaires, e-mails et autres services sensibles.

Les attaques d'échange de carte SIM sont en hausse, causant des dommages financiers importants. Rien qu'en 2023, le FBI a enquêté sur 1 075 incidents d'échange de carte SIM, entraînant des pertes de 48 millions de dollars.

Bots d'appels vocaux

Les bots vocaux utilisent des techniques d'ingénierie sociale avancées pour inciter les victimes à révéler leurs OTP (mots de passe à usage unique). Ces bots sont équipés de scripts préenregistrés et d'options vocales personnalisables, leur permettant d'usurper les centres d'appel légitimes. En se faisant passer pour des entités de confiance, ils manipulent les victimes pour qu'elles divulguent des codes sensibles par téléphone. Voici comment cela fonctionne :

- Le bot passe l'appel : Le bot contacte la victime en faisant semblant d'être de sa banque ou d'un fournisseur de services. Il informe la victime de "l'activité suspecte" détectée sur son compte pour créer un sentiment d'urgence et de peur.

- Demande de vérification d'identité : Le bot demande à la victime de "vérifier son identité" pour sécuriser son compte. Cela se fait en demandant à la victime d'entrer son OTP (envoyé par le fournisseur de services réel) par téléphone.

- Violation de compte immédiate : Une fois que la victime fournit l'OTP, l'attaquant l'utilise en quelques secondes pour accéder au compte de la victime, volant souvent de l'argent ou des données sensibles.

La plateforme Telegram est fréquemment utilisée par les cybercriminels soit pour créer et gérer des bots, soit pour fonctionner comme un canal de support client pour leurs opérations. Un exemple est BloodOTPbot, un bot basé sur SMS capable de générer des appels automatisés imitant le support client d'une banque.

Attaques SS7

SS7 (Signaling System 7) est un protocole de télécommunication crucial pour le routage des appels, des SMS et de l'itinérance. Cependant, il présente des vulnérabilités que les pirates peuvent exploiter pour intercepter les SMS, y compris les mots de passe à usage unique (OTP), et contourner l'authentification à deux facteurs (2FA). Ces attaques, bien que complexes, ont été utilisées dans des cybercrimes majeurs pour voler des données et de l'argent. Cela souligne la nécessité de remplacer les OTP basés sur SMS par des options plus sûres comme les authentificateurs basés sur des applications ou les jetons matériels.

Comment arrêter les attaques de bots OTP ?

Les attaques de bots OTP deviennent de plus en plus efficaces et répandues. La valeur croissante des comptes en ligne, y compris les comptes financiers, les portefeuilles de crypto-monnaie et les profils de médias sociaux, en fait des cibles lucratives pour les cybercriminels. De plus, l'automatisation des attaques à travers des outils comme les bots basés sur Telegram a rendu ces menaces plus accessibles, même aux pirates amateurs. Enfin, de nombreux utilisateurs font aveuglément confiance aux systèmes MFA, sous-estimant souvent la facilité avec laquelle les OTP peuvent être exploités.

Ainsi, protéger votre organisation contre les bots OTP nécessite de renforcer votre sécurité dans plusieurs domaines clés.

Renforcer la sécurité de l'authentification primaire

Accéder à un compte utilisateur nécessite de surmonter plusieurs couches de protection, ce qui rend la première couche d'authentification critique. Comme mentionné précédemment, les mots de passe seuls sont très vulnérables aux attaques de bots OTP.

- Exploiter la connexion sociale ou le SSO d'entreprise: Utiliser des fournisseurs d'identité tiers sécurisés (IdPs) pour l'authentification primaire, tels que Google, Microsoft, Apple pour la connexion sociale, ou Okta, Google Workspace, et Microsoft Entra ID pour le SSO. Ces méthodes sans mot de passe offrent une alternative plus sûre que les mots de passe que les attaquants peuvent facilement exploiter.

- Implémenter CAPTCHA et des outils de détection de bots: Protéger votre système en déployant des solutions de détection de bots pour bloquer les tentatives d'accès automatisées.

- Renforcer la gestion des mots de passe: Si les mots de passe restent utilisés, imposer des politiques de mot de passe plus strictes, encourager les utilisateurs à adopter des gestionnaires de mots de passe (par exemple, Google Password Manager ou iCloud Passwords), et exiger des mises à jour périodiques des mots de passe pour une sécurité renforcée.

Appliquer une authentification multi-facteurs plus intelligente

Lorsque la première ligne de défense est franchie, la deuxième couche de vérification devient critique.

- Passer à une authentification basée sur le matériel: Remplacer les OTP par SMS par des clés de sécurité (comme YubiKey) ou des passkeys suivant la norme FIDO2. Cela nécessite une possession physique, ce qui résiste au phishing, aux échanges de carte SIM, et aux attaques man-in-the-middle, offrant une couche de sécurité beaucoup plus forte.

- Mettre en œuvre la MFA adaptative: La MFA adaptative analyse en continu des facteurs contextuels tels que la localisation de l'utilisateur, l'appareil, le comportement du réseau, et les habitudes de connexion. Par exemple, si une tentative de connexion est effectuée à partir d'un appareil non reconnu ou d'un emplacement géographique inhabituel, le système peut automatiquement demander des étapes supplémentaires comme répondre à une question de sécurité, ou vérifier l'identité par authentification biométrique.

Éducation des utilisateurs

Les humains restent le maillon le plus faible, donc faire de l'éducation une priorité.

- Utiliser un branding et des URL clairs pour minimiser les risques de phishing.

- Former les utilisateurs et les employés à reconnaître les tentatives de phishing et les applications malveillantes. Rappeler régulièrement aux utilisateurs d'éviter de partager des OTP par appels vocaux ou sur des pages de phishing, peu importe leur apparence convaincante.

- Lorsqu'une activité de compte anormale est détectée, informer rapidement les administrateurs ou terminer l'opération de manière programmatique. Les journaux d'audit et les webhooks peuvent aider ce processus à fonctionner.

Repensez l'authentification avec des outils dédiés

Mettre en œuvre un système de gestion d'identité interne est coûteux et demande beaucoup de ressources. Cependant, les entreprises peuvent protéger les comptes utilisateurs de manière plus efficace en s'associant à des services d'authentification professionnels.

Des solutions comme Logto offrent une combinaison puissante de flexibilité et de sécurité robuste. Avec des fonctionnalités adaptatives et des options faciles à intégrer, Logto aide les organisations à anticiper les menaces de sécurité évolutives comme les bots OTP. C'est aussi un choix rentable pour faire évoluer la sécurité à mesure que votre entreprise grandit.

Découvrez l'ensemble des capacités de Logto, y compris Logto Cloud et Logto OSS, en visitant le site Web de Logto :