SSO vs SAML, expliqué pour tout le monde

SSO et SAML sont souvent utilisés de manière vague et peuvent être interprétés de différentes façons. Dans cet article, nous allons clarifier ces concepts, expliquer comment ils sont liés les uns aux autres, et fournir des exemples concrets pour les rendre plus faciles à comprendre.

SSO et SAML sont souvent utilisés de manière vague et peuvent être interprétés de différentes façons. Dans cet article, nous allons clarifier ces concepts, expliquer comment ils sont liés les uns aux autres, et fournir des exemples concrets pour les rendre plus faciles à comprendre.

Qu'est-ce que le SSO ?

SSO (Single Sign-On) est un processus d'authentification qui permet à un utilisateur de se connecter une seule fois et d'accéder à plusieurs applications ou services sans devoir se reconnecter pour chacun d'eux. Cependant, cette définition générale peut s'appliquer à différents scénarios lorsque le SSO est utilisé.

Il existe divers scénarios où le SSO entre en jeu.

Social SSO

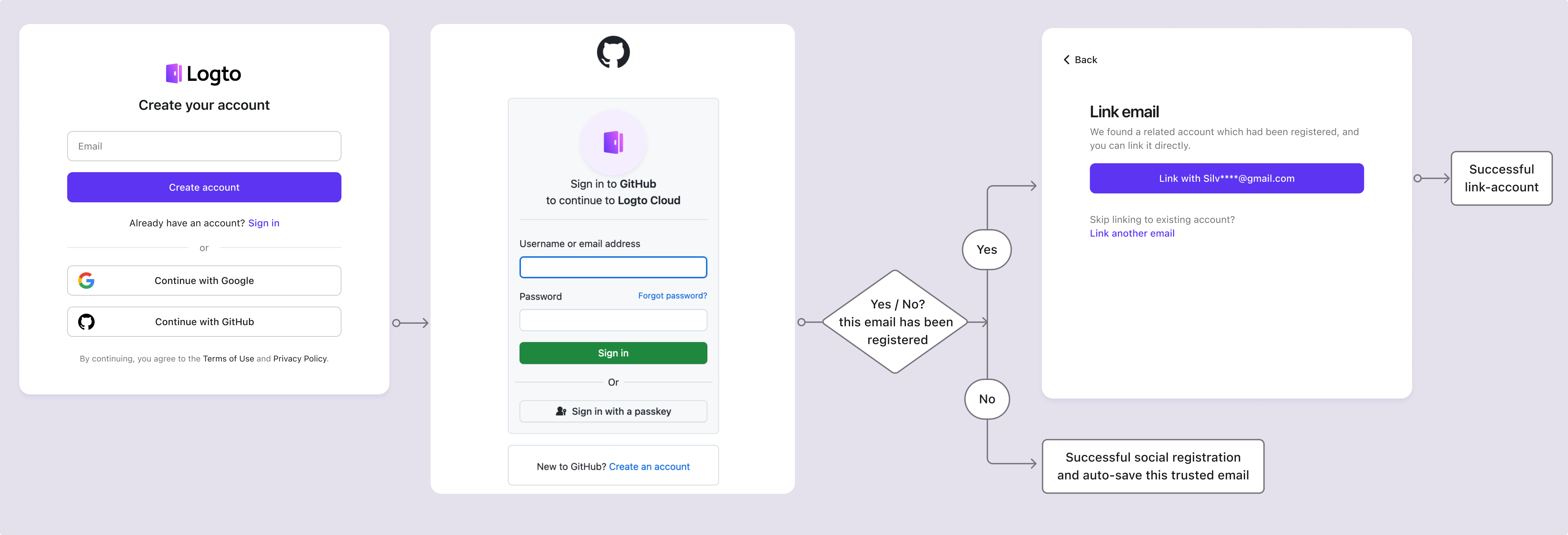

Parfois, les gens parlent de connexion sociale comme d'un SSO social. Par exemple, les utilisateurs peuvent utiliser la connexion Google pour créer un compte dans une nouvelle application, en utilisant directement l'identité et les informations stockées dans Google. Dans ce scénario, l'utilisateur gère sa propre identité.

Le SSO social facilite le contrôle des informations par les utilisateurs, réduisant les étapes fastidieuses du processus de création de compte et de connexion. Le SSO social repose généralement sur des protocoles de standards ouverts tels que OAuth 2.0 et OIDC.

Enterprise SSO

D'abord, décomposons les concepts de Fournisseur d'Identité et de Fournisseur de Services en termes simples.

- Le Fournisseur d'Identité (IdP) est comme le « gardien » de votre identité. C'est le système qui détient vos informations de connexion et vérifie qui vous êtes. Considérez-le comme une autorité de confiance qui dit, "Oui, cette personne est bien celle qu'elle prétend être." Des exemples incluent Google Workspace, Microsoft Entra, et Okta Workforce Identity.

- Le Fournisseur de Services (SP) est l'« application » ou le « service » auquel vous souhaitez accéder une fois votre identité vérifiée. C'est l'endroit où vous essayez de vous connecter, comme une application ou un site web. Par exemple, Zoom, Slack, ou les outils internes de votre entreprise sont tous des fournisseurs de services.

En termes simples, le Fournisseur d'Identité prouve qui vous êtes, et le Fournisseur de Services vous donne accès à ses services une fois votre identité confirmée.

L'Enterprise SSO est utilisé dans des scénarios plus axés sur les affaires et divisé par ces deux termes expliqués ci-dessus, il existe deux cas typiques : SSO initié par l'IdP et SSO initié par le SP. Bien que les termes puissent sembler techniques, les scénarios sont en fait assez simples.

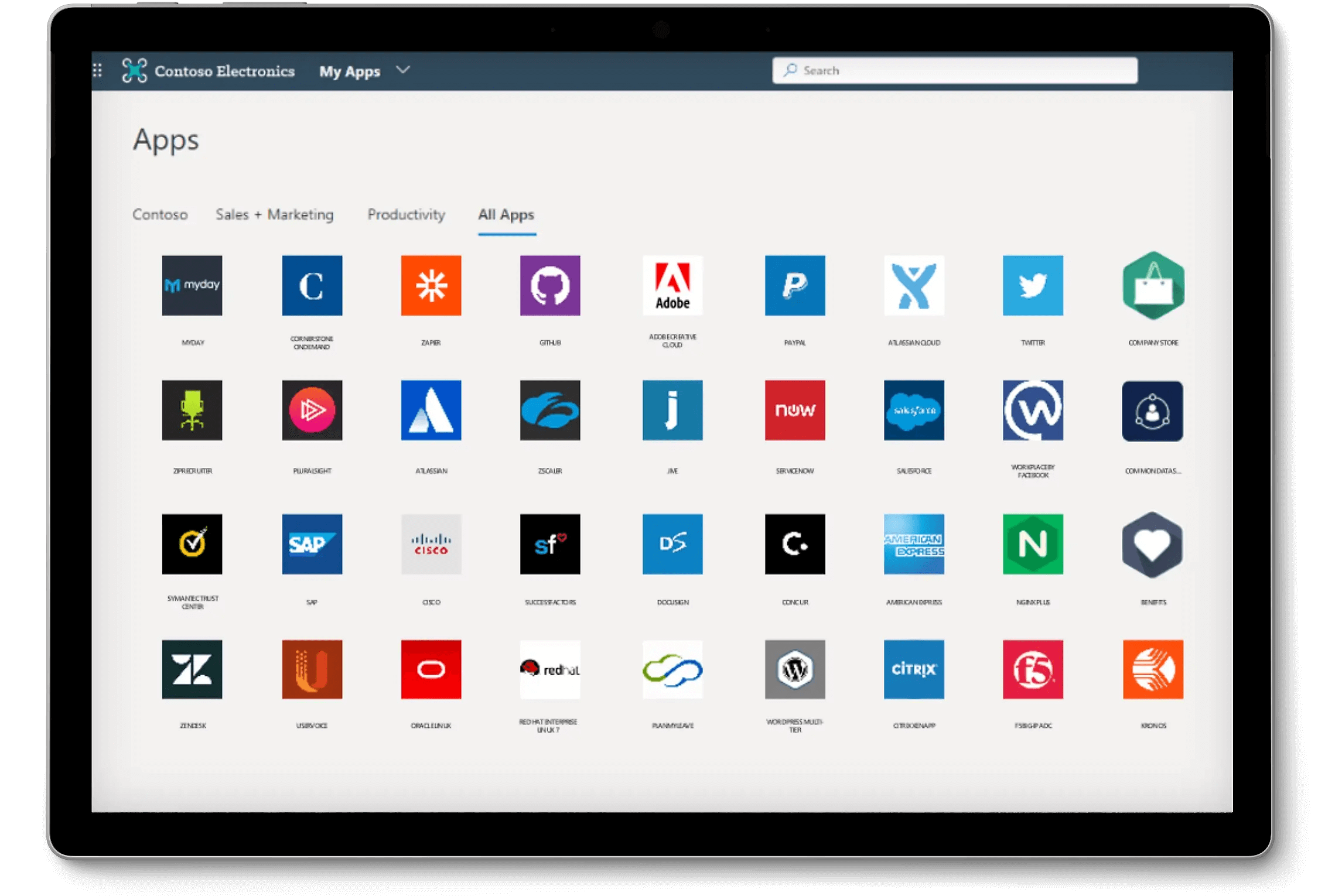

SSO initié par l'IdP

Pensez à lorsque vous, en tant qu'employé, accédez aux applications et ressources de votre entreprise. Souvent, les RH créeront un compte pour vous. Vous utilisez ensuite ce compte pour vous connecter à une plateforme comme Okta ou Google Workspace. Une fois connecté, vous serez dirigé vers un portail d'entreprise, où vous pourrez accéder à toutes les applications de l'entreprise, telles que les systèmes de paie, les outils de collaboration, Workday, et bien plus encore.

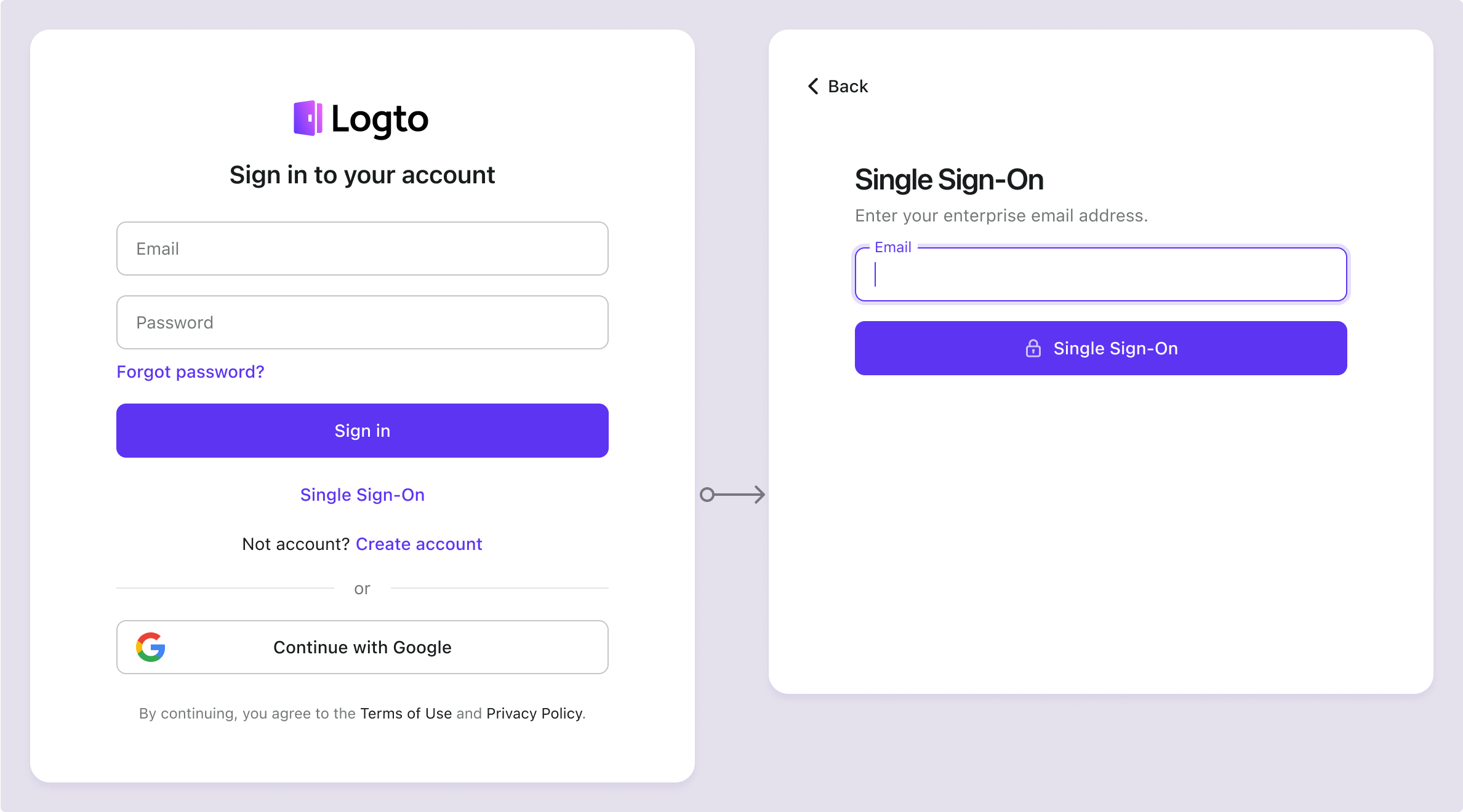

SSO initié par le SP

Changeons de perspective et voyons cela sous un autre angle. Parfois, vous devez commencer à partir de la page de connexion d'un produit spécifique. Par exemple, si vous souhaitez utiliser Zoom pour une réunion en ligne avec vos collègues, vous verrez une option pour « Se connecter avec SSO ». Ce scénario est connu sous le nom de SSO initié par le SP.

Quels problèmes l'Enterprise SSO résout-il ?

Le premier avantage de l'Enterprise SSO est qu'il permet aux entreprises de gérer facilement, de manière flexible et sécurisée les identités de leur personnel.

Imaginons que vous dirigez une entreprise et que tous vos employés ont besoin d'accéder aux produits et services que vous avez achetés. Puisque les ressources produites par l'entreprise appartiennent à celle-ci, un système d'identité d'entreprise est nécessaire. Si les employés devaient utiliser des identités personnelles pour accéder aux ressources de l'entreprise, cela créerait des problèmes de sécurité et de gestion.

D'autre part, dans un scénario comme le SSO initié par le SP, les employés accèdent à plusieurs applications et services appartenant à l'entreprise. Lorsque les employés rejoignent ou quittent l'entreprise, les RH doivent créer et supprimer de nombreux comptes dans tous les produits et services de l'entreprise, ce qui est fastidieux et chronophage.

L'Enterprise SSO simplifie ce processus grâce à un système d'identité universel, et des outils tels que SCIM (System for Cross-domain Identity Management) et la fourniture Just-in-Time le rendent encore plus efficace.

Pour le SSO initié par l'IdP, c'est bénéfique pour les créateurs de produits qui veulent être « prêts pour l'entreprise ». Par exemple, si vous êtes une startup qui se concentre initialement sur les consommateurs individuels, et qu'une grande entreprise souhaite utiliser votre produit, elle peut exiger que les employés se connectent en utilisant Microsoft Entra, par exemple. Dans ce cas, vous devriez intégrer l'Enterprise SSO dans votre produit pour conclure l'affaire.

Qu'est-ce que SAML ?

SAML (Security Assertion Markup Language) est un protocole de standard ouvert utilisé pour l'authentification et l'autorisation. Avec OAuth et OIDC, SAML est largement utilisé dans les systèmes de gestion des identités, notamment dans la gestion des identités professionnelles. Les fournisseurs d'identité commerciaux tels qu'Okta et Microsoft Entra prennent couramment en charge SAML comme l'un de leurs protocoles standards.

Certains anciens systèmes et fournisseurs de connexion sociale offrent également un support SAML, donc avoir SAML intégré dans votre système peut aider à garantir la compatibilité avec un plus grand nombre de fournisseurs d'identité et à favoriser la croissance future de l'écosystème.

Quand le SAML est-il nécessaire ?

SAML est souvent utilisé dans les scénarios d'Enterprise SSO. Par exemple, envisagez cette situation :

Votre équipe de vente contacte les développeurs de produits et dit : « Nous avons un grand client, et il exige une connexion SAML. Nous devons prendre en charge cette technologie. »

Pour les ingénieurs qui ne sont pas familiers avec SAML ou IAM (Gestion de l'Identité et de l'Accès), leur première étape serait probablement de rechercher « SAML » ou « Connexion SAML ».

En fin de compte, l'objectif est d'intégrer l'Enterprise SSO dans votre produit, le rendant « prêt pour l'entreprise » afin de répondre aux besoins de clients plus importants qui s'appuient sur des technologies telles que SAML pour une authentification sécurisée.

Comment fonctionne SAML

Voici une présentation simplifiée des deux types :

Flux initié par le SP

- L'utilisateur tente d'accéder à une ressource du SP.

- Le SP redirige l'utilisateur vers l'IdP avec une requête d'authentification SAML.

- L'utilisateur se connecte à l'IdP et est authentifié.

- L'IdP génère une assertion SAML avec l'identité de l'utilisateur et éventuellement des données d'autorisation.

- L'IdP renvoie l'assertion SAML au SP, généralement via le navigateur de l'utilisateur.

- Le SP traite l'assertion, la valide, et accorde/refuse l'accès à l'utilisateur.

Flux initié par l'IdP

- L'utilisateur est déjà connecté à l'IdP et sélectionne un service/ressource depuis le portail de l'IdP.

- L'IdP génère une assertion SAML basée sur la session actuelle de l'utilisateur, contenant l'identité et les attributs.

- L'IdP envoie l'assertion directement au SP, sans la requête préalable du SP.

- Le SP traite l'assertion, en valide l'intégrité, et extrait l'identité et les attributs de l'utilisateur.

- Le SP accorde ou refuse l'accès en fonction de l'assertion.

Pour voir comment SAML fonctionne d'un point de vue technique, consultez Comment fonctionne SAML.

La différence entre SAML et SSO

Les définitions de SAML et SSO sont souvent confondues, mais voici une explication simple :

- SSO est un processus d'authentification utilisé par les applications et les logiciels, permettant aux utilisateurs de se connecter une fois et d'accéder à plusieurs services.

- SAML est un protocole technique principalement utilisé dans la gestion des identités d'entreprise pour échanger de manière sécurisée des données d'authentification.

Imaginez ceci : Vous entrez dans votre bureau le matin, et au lieu de devoir vous connecter à chaque application séparément—votre email, votre calendrier, vos outils de gestion de projet—vous vous connectez une seule fois et avez accès à tout. Cette expérience fluide est le SSO (Single Sign-On). C'est comme avoir une clé universelle qui ouvre toutes les portes de vos outils de travail.

Mais comment fonctionne le SSO ?

C'est là que SAML (Security Assertion Markup Language) entre en jeu. Pensez à SAML comme un messager de confiance entre votre système de connexion (appelé Fournisseur d'Identité, ou IdP) et les applications que vous souhaitez utiliser (appelées Fournisseurs de Services, ou SPs). Lorsque vous vous connectez par le biais du SSO, SAML envoie en toute sécurité une « preuve » de votre identité de l'IdP à l'application, confirmant que vous êtes bien celui que vous prétendez être.

Donc, en résumé :

- SSO est l'expérience utilisateur : une seule connexion pour accéder à plusieurs applications.

- SAML est le protocole en coulisses qui rend cette expérience fluide possible en gérant de manière sécurisée la vérification de l'identité.

Tandis que SSO améliore la commodité, SAML garantit que tout reste sécurisé et connecté, vous permettant d'accéder à tout sans arrière-pensée.

L'Enterprise SSO utilise-t-il d'autres protocoles ?

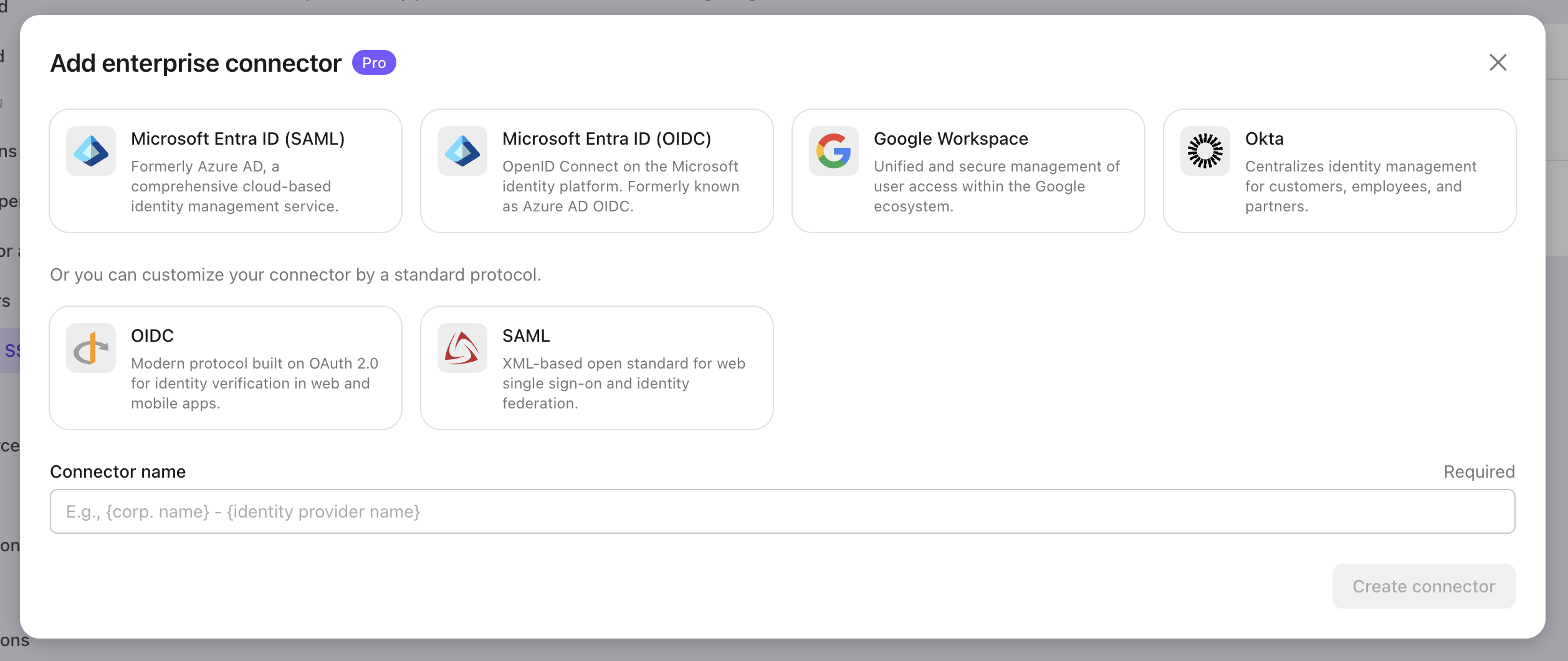

Oui, en plus de SAML, OIDC est un autre protocole couramment utilisé dans les scénarios de l'Enterprise SSO. Par exemple, dans le connecteur d'entreprise de Logto, il prend en charge à la fois Microsoft Entra (OIDC) et Microsoft Entra (SAML).

Devrais-je utiliser SAML SSO ?

Si vous vendez à des clients d'entreprise, il est important d'envisager de prendre en charge SAML dès que possible. Mais ne vous concentrez pas seulement sur la prise en charge du protocole SAML—pensez à l'ensemble du flux d'authentification de l'Enterprise SSO. Voici quelques scénarios clés à considérer :

- Permettez à vos clients de s'auto-inscrire et de configurer l'Enterprise SSO.

- Assurez-vous que les employés peuvent automatiquement rejoindre les bonnes organisations dans les applications multi-tenant (cela peut être fait avec la fourniture Just-in-Time et SCIM).

- Mettez en œuvre un flux de connexion de bout en bout compatible avec votre processus de connexion orienté consommateur.

Implémentez SAML et l'Enterprise SSO avec Logto

Logto fournit des flux d'Enterprise SSO de bout en bout et prend en charge plusieurs connecteurs SAML célèbres. Il peut être intégré dans de nombreux scénarios courants dont vous aurez besoin. Découvrez toutes les fonctionnalités de Logto, de Logto Cloud à Logto OSS, sur le site web de Logto.