Qu'est-ce que l'usurpation d'identité en cybersécurité et gestion des identités ? Comment les agents IA peuvent-ils l'utiliser ?

Découvrez comment l'usurpation d'identité est utilisée en cybersécurité et gestion des identités, et comment les agents IA peuvent utiliser cette fonctionnalité.

L'usurpation d'identité est une fonctionnalité intégrée de Logto, et dans cet article, nous expliquerons ce que c'est et quand elle peut être utilisée. À mesure que les agents IA deviennent plus courants en 2025, nous voyons davantage de cas d'utilisation impliquant l'usurpation d'identité en cybersécurité et gestion des identités.

Qu'est-ce que l'usurpation d'identité en authentification et autorisation ?

L'usurpation d'identité dans le domaine de l'authentification et de l'autorisation se produit lorsqu'un système ou un utilisateur assume temporairement l'identité d'un autre utilisateur pour effectuer des actions en son nom. Cela se fait généralement avec une autorisation appropriée et diffère du vol d'identité ou de l'usurpation malveillante.

Un exemple courant est lorsque vous avez un problème avec votre compte et que vous contactez par e-mail le service client pour obtenir de l'aide. Ils vérifient votre compte en votre nom pour résoudre le problème.

Comment fonctionne l'usurpation d'identité

Il y a quelques étapes typiques dans le flux d'usurpation d'identité.

- Demande de permission : L'usurpateur (par exemple, l'administrateur ou l'agent IA) demande la permission d'agir au nom de l'utilisateur.

- Échange de jetons : Le système valide la demande et échange des jetons, accordant ainsi à l'usurpateur l'accès avec les autorisations nécessaires.

- Action au nom de l'utilisateur : L'usurpateur effectue des actions (par exemple, mise à jour des paramètres, dépannage) comme s'il était l'utilisateur.

L'usurpateur peut alors réaliser des actions ou accéder aux ressources comme s'il était l'utilisateur usurpé.

Quels sont les cas d'utilisation valides de l'usurpation d'identité ?

Support client

Comme mentionné ci-dessus, dans les scénarios de support client, l'usurpation d'identité permet aux agents de support ou aux administrateurs d'accéder aux comptes d'utilisateurs pour diagnostiquer et résoudre les problèmes sans nécessiter les identifiants de l'utilisateur.

Voici quelques exemples

- Dépannage : Un administrateur usurpe l'identité d'un utilisateur pour recréer le problème signalé et comprendre ce qui se passe.

- Récupération de compte : Un administrateur met à jour le profil d'un utilisateur ou réinitialise des paramètres en son nom.

- Gestion des abonnements : Un agent support facture corrige les erreurs d'abonnement en accédant directement au compte de l'utilisateur.

Agents IA

Les agents IA peuvent tirer parti de l'usurpation d'identité pour agir au nom des utilisateurs, accomplissant des tâches automatiquement ou aidant dans les flux de travail. À mesure que l'IA s'implique davantage dans les processus métier, l'usurpation d'identité joue un rôle clé en permettant des actions autonomes tout en garantissant la sécurité de l'identité et le contrôle d'accès.

Voici quelques exemples

- Assistants virtuels : Un agent IA planifie des réunions et envoie des invitations de calendrier au nom de l'utilisateur.

- Réponses automatisées : Un chatbot IA répond aux demandes des clients en utilisant le profil d'un agent de support pour résoudre les problèmes directement.

- Automatisation des tâches : Un assistant IA met à jour les tableaux de gestion de projet ou soumet des rapports au nom des utilisateurs. Par exemple, mettre à jour le statut d'un ticket (par exemple, de "En cours" à "Terminé"). Poster des commentaires ou des retours depuis le profil d'un manager.

Audit et tests

L'usurpation d'identité est également couramment utilisée pour l'audit, les tests et l'assurance qualité. En usurpant différents rôles, les administrateurs ou testeurs peuvent vérifier les expériences utilisateur, les flux de travail et les autorisations pour garantir les performances et la qualité du système.

Voici quelques exemples

- Test de rôle : Un administrateur usurpe différents rôles d'utilisateur (comme manager, employé, ou invité) pour vérifier les contrôles d'accès et s'assurer que chaque rôle a les bonnes permissions pour les bonnes ressources.

- Test de flux de travail : Un ingénieur QA simule des transactions à partir de divers profils d'utilisateur pour tester le comportement du système.

- Audits de sécurité : Un auditeur usurpe des utilisateurs pour vérifier que les actions sensibles déclenchent des alertes appropriées ou nécessitent une authentification multi-facteurs (MFA).

Accès délégué

L'accès délégué permet à un utilisateur d'effectuer des actions au nom d'un autre, souvent observé dans les contextes d'entreprise et de collaboration en équipe. Ce cas d'utilisation diffère de l'usurpation d'identité typique car les identités de l'acteur et du délégant sont préservées.

Voici quelques exemples

- Approbations par le manager : Un manager soumet des feuilles de temps ou des rapports de dépenses au nom de ses membres d'équipe.

- Collaboration en équipe : Un assistant planifie des réunions ou envoie des emails depuis le compte d'un cadre.

- Flux de travail d'entreprise : Les représentants RH mettent à jour les dossiers des employés sans besoin de leurs mots de passe.

Pour mettre en œuvre l'usurpation d'identité, quelles sont les considérations de sécurité ?

L'usurpation d'identité permet à un utilisateur d'agir temporairement au nom des autres au sein du système, ce qui lui confère un pouvoir et un contrôle significatifs. C'est pourquoi il est nécessaire de prendre en compte plusieurs considérations de sécurité pour éviter les abus.

Journalisation détaillée des audits

Consigner chaque action d'usurpation, y compris qui l'a faite, ce qui a été fait, quand cela s'est produit, et où cela a eu lieu. Assurez-vous que les journaux montrent à la fois l'usurpateur et l'utilisateur usurpé. Stocker les journaux en toute sécurité, définir des périodes de conservation raisonnables, et activer les alertes pour toute activité inhabituelle.

Contrôle d'accès basé sur les rôles (RBAC)

N'autoriser que les rôles autorisés (par exemple, les agents de support) à usurper des identités. Limiter la portée de l'usurpation (par exemple, les agents de support ne peuvent usurper que les clients, pas les administrateurs). Suivre le principe du moindre privilège et revoir régulièrement les permissions pour assurer la sécurité.

Consentement et notification

Parfois, le flux doit inclure le consentement et les notifications. Par exemple :

- Avant l'usurpation : Demander l'approbation de l'utilisateur pour les actions sensibles.

- Après l'usurpation : Notifier les utilisateurs avec les détails de ce qui a été fait.

- Pour les industries sensibles (par exemple, santé, finance), le consentement est indispensable.

Cas d'utilisation des agents IA pour l'usurpation d'identité en authentification et autorisation

À mesure que les agents IA deviennent plus répandus en 2025, l'usurpation d'identité est de plus en plus utilisée pour permettre aux agents d'agir au nom des utilisateurs tout en maintenant la sécurité et la responsabilité.

Voici quelques cas pratiques :

Agents IA de support client

Scénario : Un utilisateur contacte le support via chat pour des problèmes de compte. L'agent IA accède à leur compte et effectue des actions sans nécessiter le mot de passe de l'utilisateur.

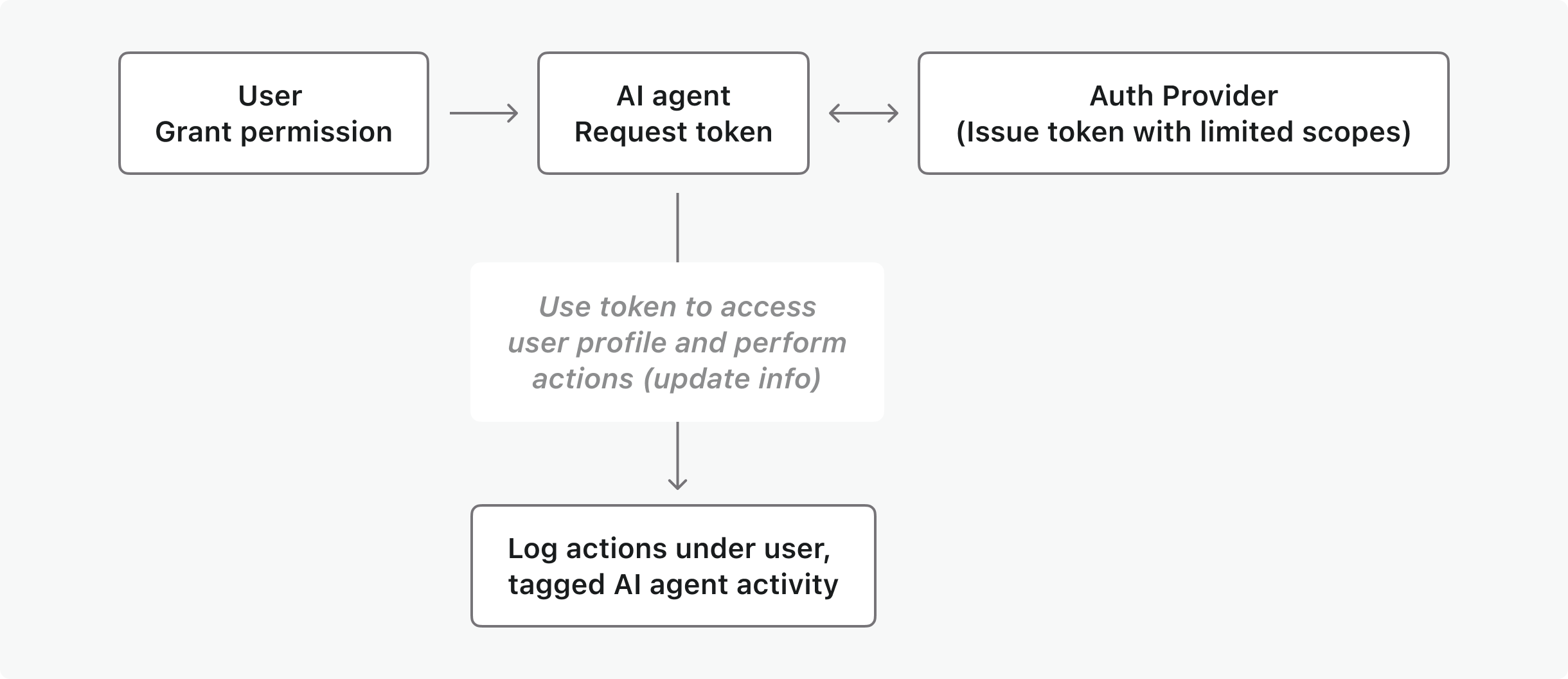

Comment cela fonctionne-t-il et comment est-ce conçu ?

- Flux OIDC/OAuth : L'agent IA demande la permission d'usurper l'utilisateur pour mettre à jour ses informations. Il utilise un jeton échangé pour accéder au profil de l'utilisateur et procéder aux modifications.

- Journalisation : Les actions sont journalisées sous l'utilisateur mais étiquetées comme effectuées par l'agent IA.

- Scopes limités : Les permissions de l'agent sont limitées à des actions spécifiques (par exemple, réinitialiser les mots de passe mais pas visualiser des données de paiement sensibles).

Agents IA de sécurité pour la surveillance des comptes

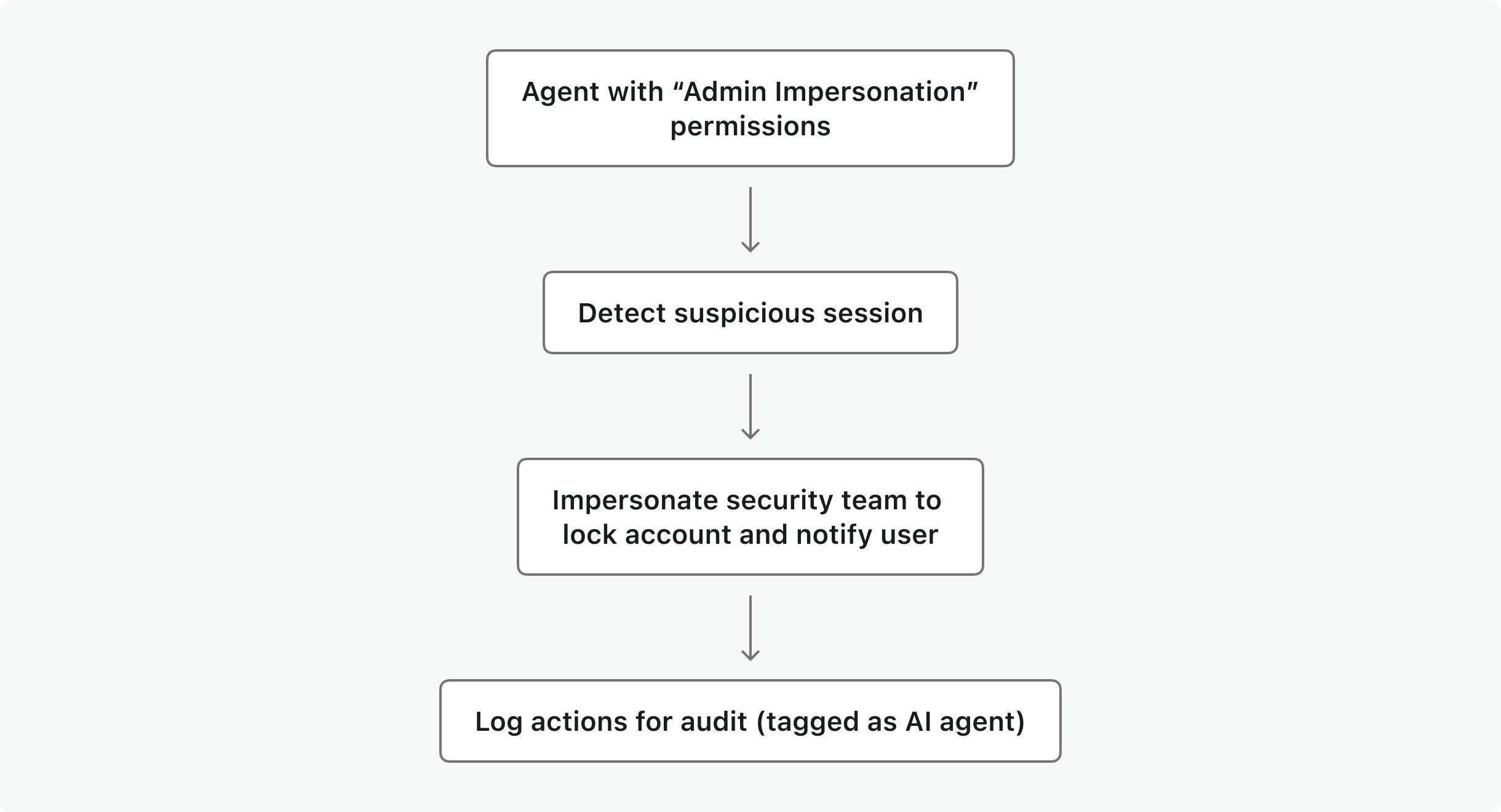

Scénario : Un agent IA surveille les sessions des utilisateurs et verrouille automatiquement les comptes compromis.

Comment cela fonctionne-t-il et comment est-ce conçu ?

- L'agent a des permissions "d'usurpation d'identité admin" pour inspecter et terminer des sessions suspectes.

- Si un risque est détecté, il usurpe l'équipe de sécurité pour verrouiller le compte et notifier l'utilisateur.

- Toutes les actions sont enregistrées avec l'identité de l'agent à des fins d'audit.

Automatisation des flux de travail IA pour les équipes

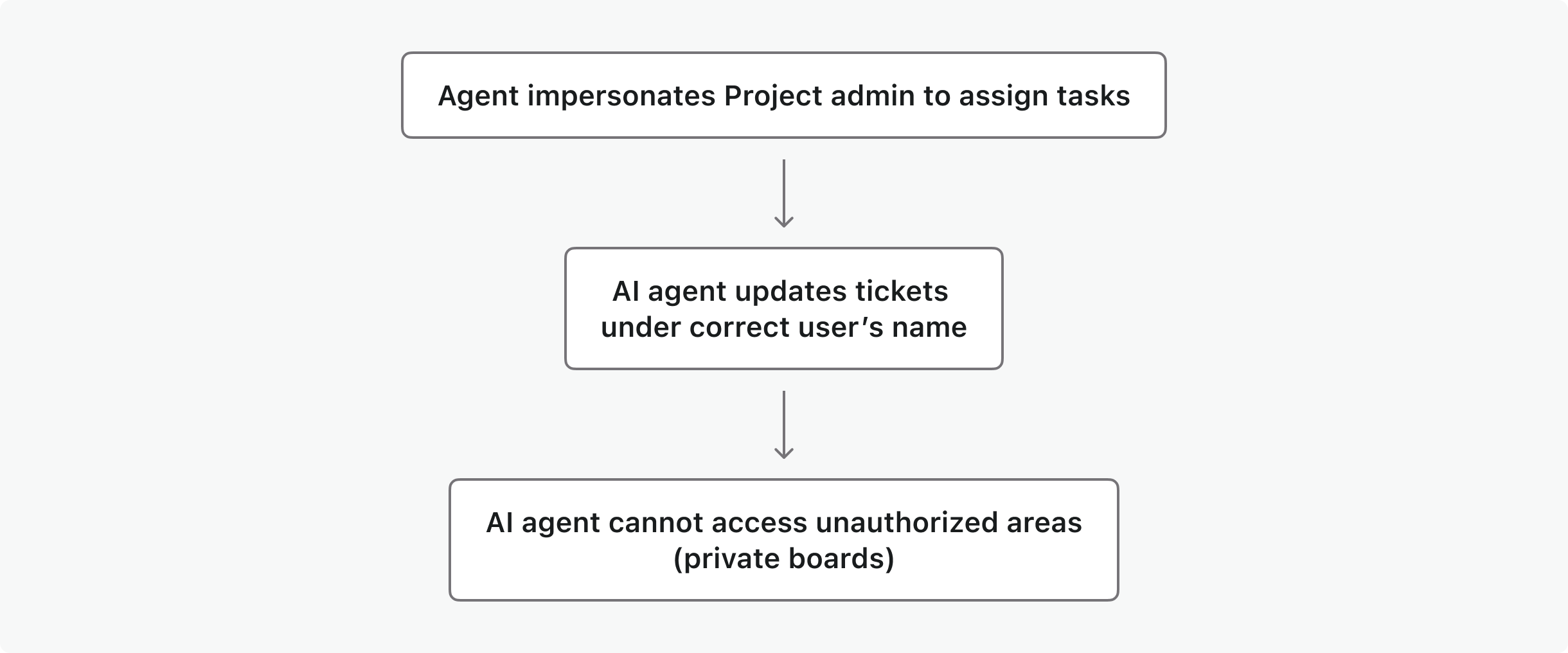

Scénario : Dans un outil de gestion de projet, un agent IA assigne automatiquement des tâches et met à jour le statut au nom des membres de l'équipe.

Comment cela fonctionne-t-il et comment est-ce conçu ?

- Le flux de travail automatisé IA peut usurper l'admin du projet pour mettre à jour les tickets sous le nom correct de l'utilisateur.

- L'agent ne peut pas accéder aux zones non autorisées (par exemple, tableaux privés) grâce à un RBAC strict.

Bonnes pratiques de sécurité pour construire l'usurpation d'identité

Sur la base des scénarios ci-dessus, quelques principes sont conçus pour atteindre ces objectifs.

- Portée des jetons : Utiliser des portées limitées. Assurez-vous de définir et de limiter quelles actions ou ressources un jeton d'accès peut autoriser.

- Réclamations personnalisées : Cela peut être utile pour ajouter un contexte ou un métadonnées supplémentaires au processus d'usurpation, comme la raison de l'usurpation ou le ticket de support associé.

- Contrôle d'accès basé sur les rôles (RBAC) : N'autoriser que certains rôles (par exemple, les agents de support) à usurper des utilisateurs et restreindre la portée en fonction des besoins du rôle.

- Journalisation détaillée : Enregistrer toutes les actions d'usurpation, y compris qui les a exécutées et ce qui a été fait, pour assurer la responsabilité et la traçabilité.

- Gestion du consentement : Informer les utilisateurs lorsque l'usurpation se produit et leur donner la possibilité d'approuver ou de révoquer l'accès.

Comment Logto implémente-t-il l'usurpation d'identité ?

Logto supporte l'usurpation d'identité via son API de gestion.

Consultez ce guide - usurpation d'identité de l'utilisateur pour plus de détails. Logto offre également des fonctionnalités supplémentaires qui intègrent l'usurpation d'identité, soutenant des scénarios de produit réels.

| Fonctionnalités | Description | Lien doc |

|---|---|---|

| Contrôle d'accès basé sur les rôles | Attribuer des permissions aux utilisateurs basées sur leurs rôles | https://docs.logto.io/authorization/role-based-access-control |

| Réclamations de jeton personnalisées | Ajouter des réclamations personnalisées dans les jetons d'accès. | https://docs.logto.io/developers/custom-token-claims |

| Journaux d'audit | Surveiller facilement l'activité des utilisateurs et les événements. | https://docs.logto.io/developers/audit-logs |