Che cos'è un personal access token (PAT)? Un token API più sicuro

Spiega come funzionano i personal access token (PAT), quando utilizzarli, come supportare l'autenticazione API nei tuoi servizi e in cosa differiscono da API key, token API, bearer token, token OAuth e password.

I Personal Access Token (PAT) sono token generati dagli utenti che sostituiscono le password per le chiamate API. Progettati per utenti specifici, i PAT forniscono un accesso sicuro e controllato alle risorse.

Autenticazione senza sforzo. Controllo granulare degli accessi. Flussi di lavoro semplificati. Questi sono solo alcuni dei motivi per cui sviluppatori e team di prodotto in tutto il mondo si affidano ai personal access token per aumentare la produttività, sia che gestiscano pipeline CI/CD, integrino API o accedano a strumenti.

Sei curioso di sapere come funzionano i PAT, quali sono i loro vantaggi o quando utilizzarli? Questa guida ti aiuterà.

Cos'è un personal access token?

Un personal access token è un metodo temporaneo e sicuro di autenticazione per accedere alle tue risorse e servizi personali tramite API. È usato principalmente dagli sviluppatori per rendere attività come accedere alle API o automatizzare i flussi di lavoro più semplici ed efficienti.

Pensa a un PAT come a una "chiave" per accedere alle API, che sostituisce la necessità di una password. Diversamente dalla password, i PAT hanno permessi specifici e date di scadenza, garantendo che vengano usati solo per lo scopo previsto, come l’accesso a profili utenti o sistemi di fatturazione, ma non ai controlli amministrativi.

Caratteristiche chiave dei personal access token:

- Orientati agli sviluppatori: I personal access token sono più facili da gestire rispetto ai flussi OAuth completi, rendendoli ideali per script, automazione o pipeline CI/CD.

- Token multipli: Gli utenti possono generare e gestire più personal access token, ciascuno dedicato a un servizio o scopo specifico.

- Accesso specifico per utente: Diversamente dalle API key globali, i personal access token sono associati ai singoli account utente. Questo significa che i membri del team potrebbero dover creare token separati per l’accesso condiviso.

- Permessi granulari: Con i PAT puoi definire specifici ambiti (scope), concedendo solo l’accesso alle risorse e azioni necessarie.

- Accesso limitato nel tempo: I PAT possono essere configurati con date di scadenza, riducendo il rischio in caso di esposizione.

- Revoca semplice: Diversamente dalle password, i PAT possono essere revocati o rigenerati senza compromettere le credenziali principali di un account.

Personal access token vs. Bearer token vs. API token

- Personal access token è un tipo di API token: Un PAT è un tipo di API token a livello utente collegato a un account utente. Consente l’accesso alle risorse di sistema per conto dell’utente. I PAT sono più sicuri delle classiche API key perché permettono un controllo più preciso dei permessi—come limitare l’accesso a specifici repository o organizzazioni—e possono includere date di scadenza per una maggiore sicurezza.

- Personal access token può essere usato come Bearer token: Un bearer token è un modo per autorizzare le richieste API, spesso creato dinamicamente tramite protocolli come OAuth o JWT. Un PAT è una versione statica di un bearer token, generato manualmente da un utente (ad esempio, su GitHub). Per esempio, quando usi un PAT di GitHub per chiamate API, lo includi nell’header della richiesta come

authorization: bearer <your-pat>. In questo caso, il PAT agisce come bearer token. - API token è un termine ampio: Un API token è un termine generico per qualsiasi token usato per autenticare le richieste API. Include diversi tipi, come bearer token, token OAuth e personal access token. I PAT e i bearer token sono solo tipi specifici di API token.

Scegli il tuo meccanismo di AuthN e AuthZ

Prima di adottare un personal access token, è fondamentale capire il suo ruolo all’interno del più ampio panorama dei metodi di autenticazione. Con vari meccanismi disponibili, è importante sapere come si confrontano tra loro. Di seguito una tabella che evidenzia le principali differenze tra Personal access token (PAT), Password, API Key e OAuth token per aiutarti a fare una scelta informata.

- Personal access token: Un metodo di autenticazione leggero ideale per attività automatizzate o accesso API. Offre un controllo preciso e granulare dei permessi, garantendo un accesso sicuro e su misura.

- Password: Un approccio tradizionale usato per accedere ai propri account tramite un’interfaccia utente. Concede gli stessi permessi del proprietario dell’account, senza granularità aggiuntiva.

- OAuth token: Il metodo più sicuro per concedere servizi di terze parti accessi limitati. Consente agli utenti di definire gli ambiti di accesso specifici senza esporre le proprie credenziali, garantendo sicurezza e flessibilità.

- API key: Tipicamente utilizzata per automatizzare l’accesso API, le API key sono collegate ad account di servizio anziché personali. Tuttavia, mancano dei controlli di permesso dettagliati disponibili con PAT o OAuth.

| Caratteristica | Password | Personal access token | OAuth token | API key |

|---|---|---|---|---|

| Definizione | Gli utenti si autenticano con identificativo e password. | Un token per accedere a risorse o API specifiche, spesso con permessi limitati. | Un sistema in cui gli utenti concedono alle app di terze parti l’accesso ai loro dati senza condividere le credenziali. Es. Google login | Una stringa unica utilizzata dai client per autenticare le richieste API. |

| Limitazione degli ambiti | Tipicamente concede pieno accesso all’account utente una volta effettuato l’accesso. | Permette un controllo granulare dei permessi. | Consente all’utente di definire cosa può accedere l’app di terze parti. | Tipicamente concede accesso a risorse API specifiche. Nessun controllo granulare. |

| Revoca | Difficile da revocare senza cambiare la password, influendo su più servizi. | Facile da revocare dall’utente o dall’amministratore. | Può essere revocato senza influire sulle credenziali dell’utente. | Può essere revocata o rigenerata a livello di servizio API. |

| Scadenza | Non scade a meno che non venga cambiata dall’utente. | Spesso valida a lungo termine, ma configurabile per scadere. | I token di accesso scadono dopo un certo periodo; i refresh token possono estendere l’accesso. | Spesso a lunga durata, ma può essere ruotata o limitata dal provider API. |

| Facilità d’uso | Facile da ricordare ma rischiosa se gestita male. | Semplice da generare e usare per attività automatizzate. | Richiede interazione iniziale con l’utente ma offre delega sicura dell’accesso. | Facile da usare nelle richieste ma non ideale per l’autenticazione lato utente. |

| Ideale per | Accesso e verifica base lato utente finale. | Automazione, accesso ristretto a risorse API e sviluppo in pipeline CI/CD. | App di terze parti che necessitano accesso limitato ai dati utente senza memorizzare le password. | Servizi backend, comunicazione server-to-server e API pubbliche. |

| Rischio di sicurezza | Se rubata, concede pieno accesso all’account. | Se compromesso, concede accesso solo alle risorse specificate. Può essere revocato facilmente. | Se compromesso, le app di terze parti possono agire entro l’ambito concesso. | Se rubata, viene tipicamente usata per accesso server-to-server. |

Come funziona un personal access token?

I PAT funzionano in modo simile ai token di accesso OAuth, ma sono tipicamente stringhe prive di dati leggibili dall’utente sul loro contenuto. Quando ti autentichi su un servizio come GitHub, puoi generare un PAT collegato al tuo account utente e assegnargli permessi specifici. Questo token funge da alternativa sicura all’uso della password per effettuare richieste—ad esempio, accedere a un repository privato tramite API.

Tipicamente, un PAT viene incluso negli header delle richieste, come mostrato in questo esempio:

Inviando il tuo PAT in questo modo, il servizio può verificare la tua identità, valutare i permessi associati al token e fornire i dati richiesti o eseguire l’azione specificata.

Come si usa un personal access token?

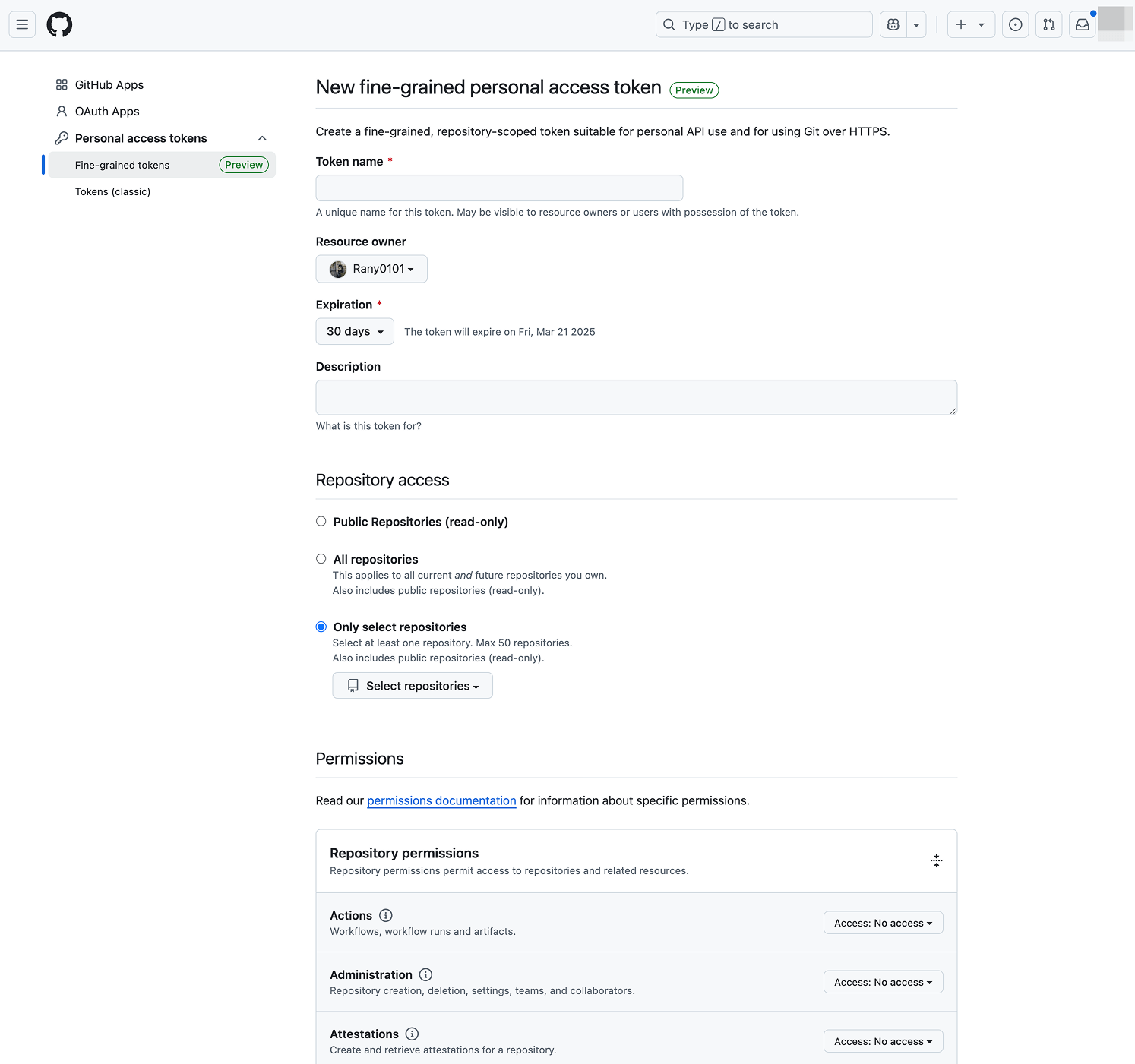

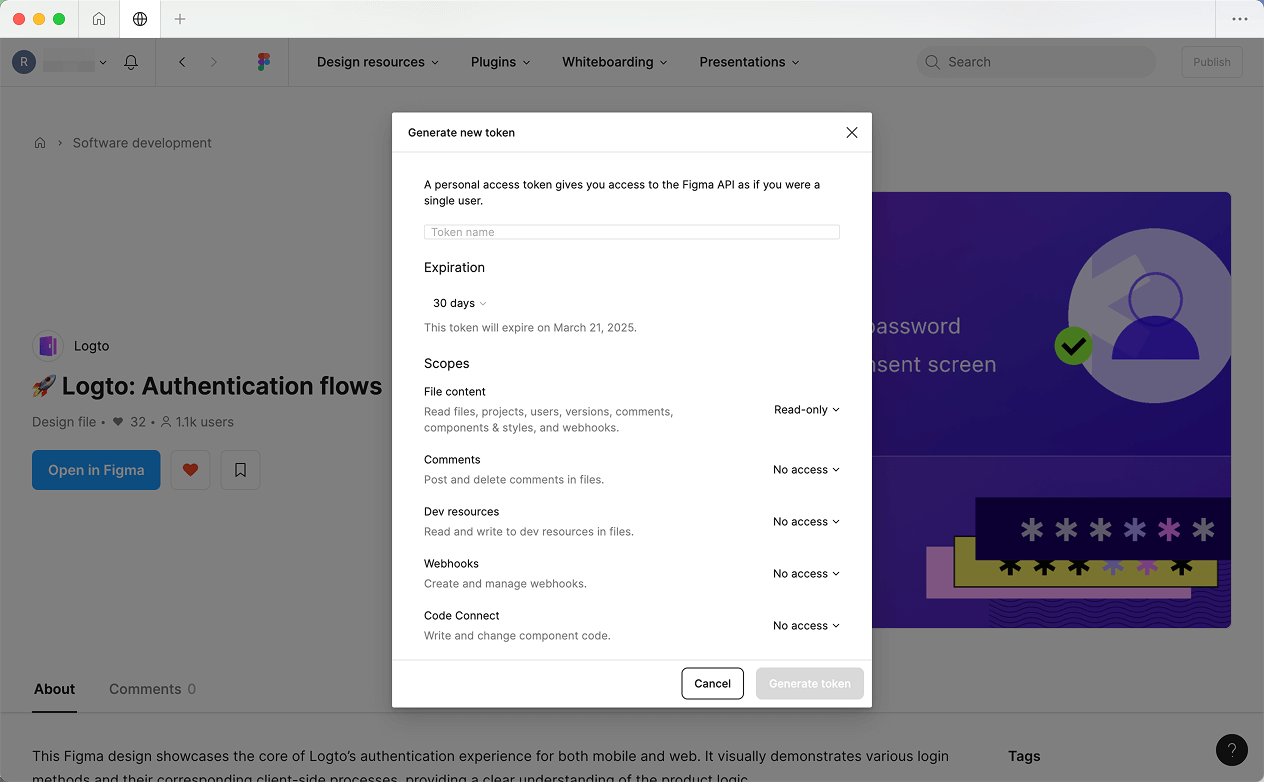

- Genera un personal access token: Inizia creando un PAT tramite la piattaforma che utilizzi e seleziona gli scope per definirne i permessi di accesso.

- Autentica le richieste API: Con il PAT pronto, usalo per autenticare le richieste verso i servizi che richiedono accesso sicuro. Includi il token come bearer token nell’header di autorizzazione delle tue richieste API.

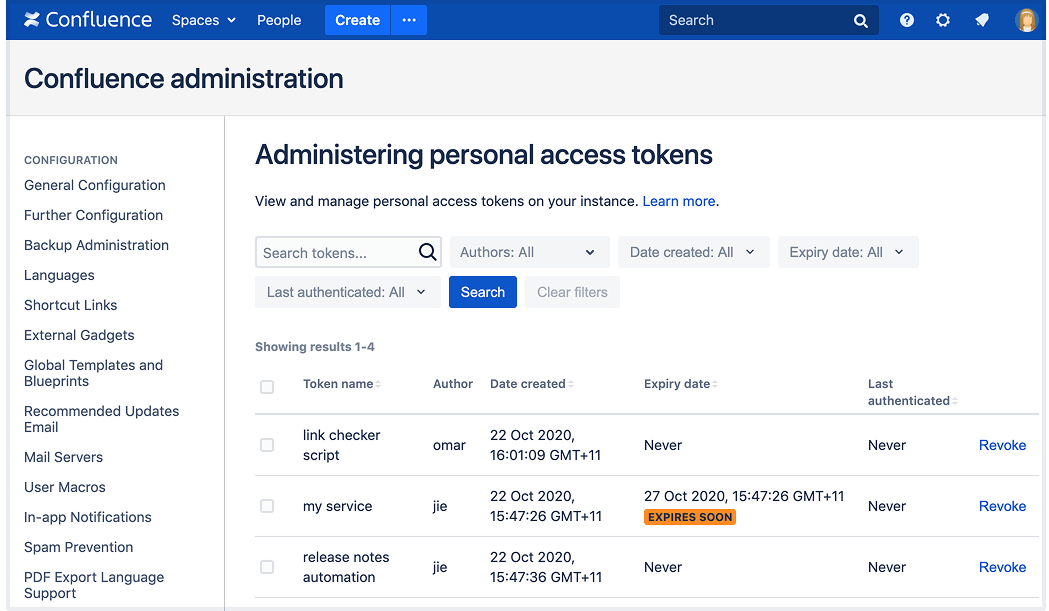

- Revoca un personal access token: Se devi disattivare il token, revocalo tramite le impostazioni di autenticazione della piattaforma. Una volta revocato, qualunque richiesta API fatta con quel token verrà automaticamente negata.

Quando dovrei usare i personal access token?

I PAT sono eccellenti nelle situazioni in cui è necessario fornire accesso sicuro, orientato agli sviluppatori e con scope definiti alle tue API. Ecco alcuni casi d'uso ideali:

- Attività automatizzate: Perfetti per script o strumenti che devono recuperare dati tramite API senza che gli sviluppatori debbano inserire credenziali sensibili.

- Controllo granulare dei permessi: Permettono di garantire accesso preciso a script o strumenti con permessi limitati su specifici repository, senza esporre i privilegi completi dell’account.

- Accesso temporaneo: Ideali per situazioni a tempo, in cui limitare la durata dell’accesso riduce i rischi per la sicurezza.

- Accesso semplificato per sviluppatori: Un modo conveniente per concedere accesso a singoli sviluppatori senza la complessità di configurare un flusso di autorizzazione OAuth completo.

- Integrazione di terze parti: Migliora la funzionalità con strumenti esterni limitando l’accesso ad azioni predefinite. Ad esempio, quando un’azienda utilizza uno strumento di project management, l’integrazione di terze parti consente ai membri del team di creare task o aggiornare gli stati direttamente da una chat Slack senza bisogno di accesso completo allo strumento di gestione progetti.

GitHub guida l’utilizzo dei PAT dal 2013, che stanno diventando popolari per semplicità e flessibilità. Molti strumenti per sviluppatori e piattaforme SaaS supportano i PAT, rendendone semplice l’adozione e facendone la scelta preferita dagli sviluppatori:

-

GitHub/GitLab/Azure DevOps (Strumenti di sviluppo): Aiuta ad automatizzare CI/CD, collegarsi ad altri strumenti e gestire repository di codice.

-

Figma (Strumenti di design): Facilita la collaborazione sui progetti di design usando integrazioni API.

-

Atlassian Jira / Asana (Gestione progetti): Semplifica la creazione, modifica o cancellazione di task, la gestione di sprint e l’organizzazione di progetti tramite API.

Posso condividere un personal access token con altri utenti?

Risposta breve—No, non dovresti.

I token sono destinati a essere collegati a un singolo account e non dovrebbero mai essere condivisi. Se altri hanno bisogno di accesso, è meglio generare token unici con i relativi permessi o configurare i ruoli utente per evitare rischi di sicurezza. Un uso improprio dei token può portare a accessi involontari, dati compromessi o violazioni della privacy. Tieni i token privati e revoca quelli di cui sospetti una compromissione.

Permetti alla tua applicazione di generare personal access token con Logto

Che tu offra servizi B2B o sviluppi prodotti AI all’avanguardia, implementare un’autenticazione e un’autorizzazione orientate agli sviluppatori è essenziale. Un PAT può sbloccare nuove opportunità per il tuo business.

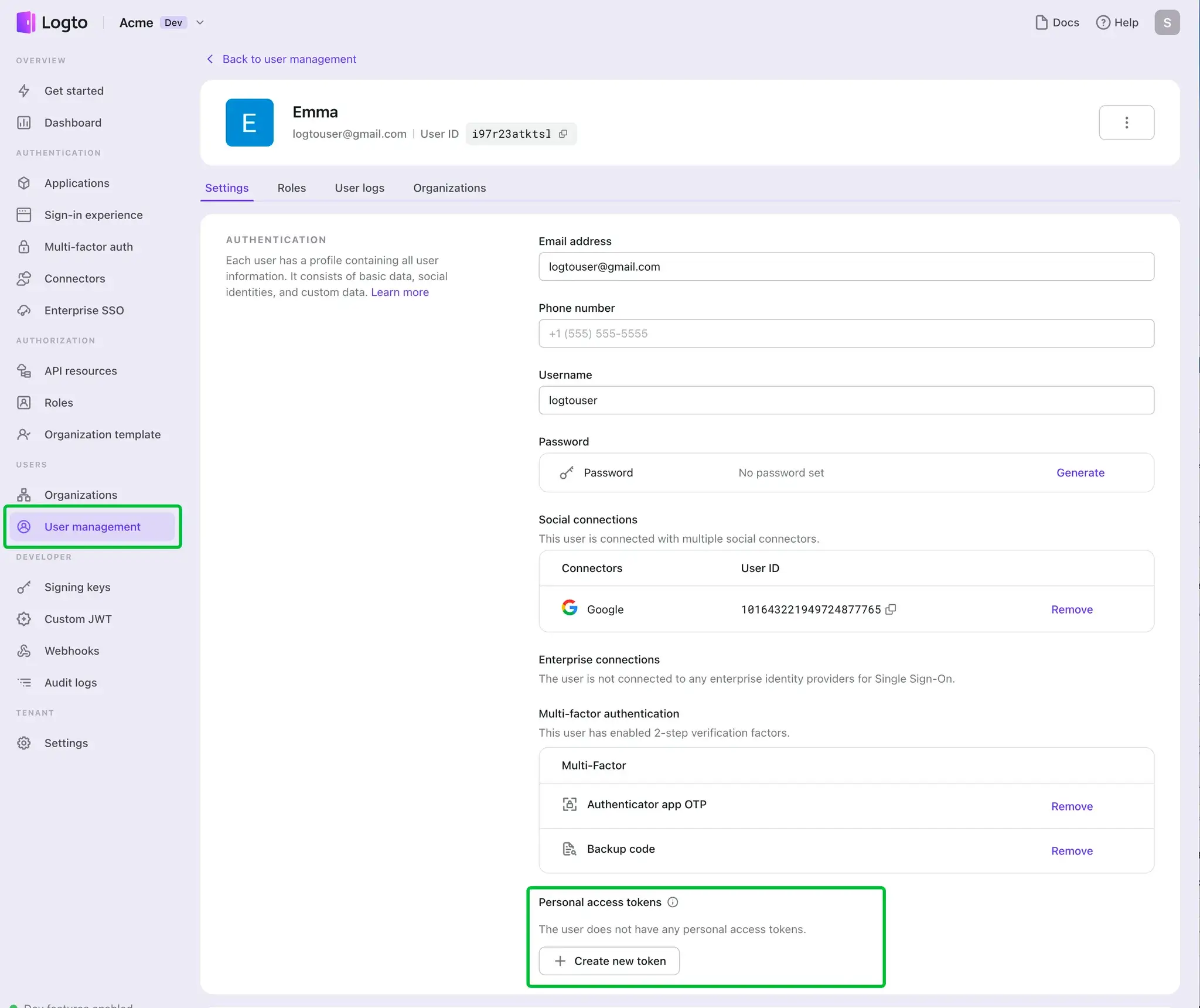

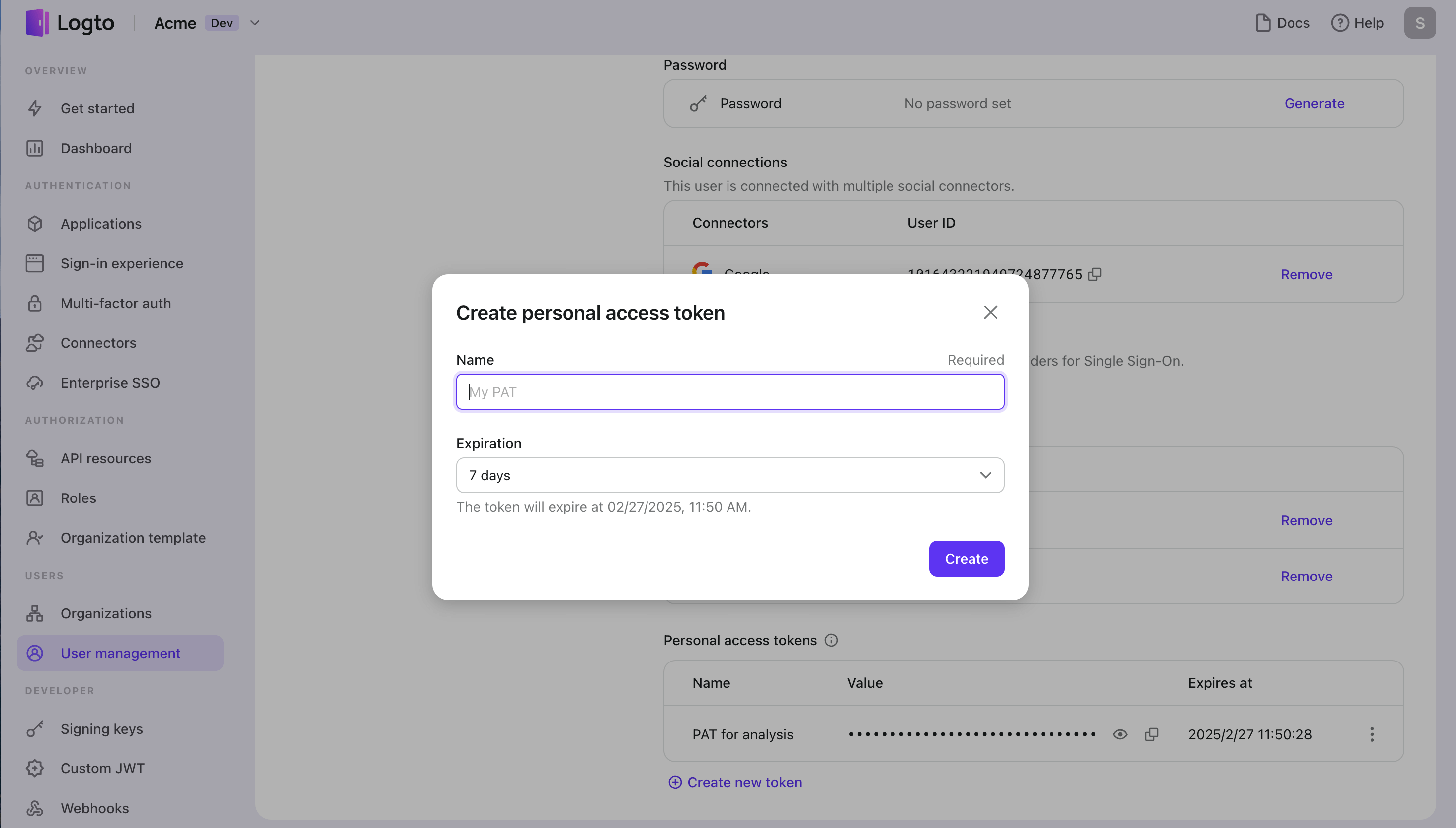

Logto, una soluzione CIAM (Customer Identity and Access Management) completa, ti consente di creare, gestire e revocare facilmente i personal access token. Ecco come iniziare:

- Vai su Logto Console > Gestione utenti.

- Accedi al profilo di uno specifico utente per gestire i suoi PAT.

Con Logto puoi:

- Generare nuovi personal access token.

- Gestire più token per un singolo utente.

- Impostare date di scadenza personalizzate per i token.

- Rinominare i token per una migliore organizzazione.

- Revocare i token quando non più necessari.

Inoltre, puoi permettere agli utenti di autogestire i propri PAT nella pagina delle impostazioni del profilo tramite le API di gestione Logto.