Aggiornamento del prodotto Logto: collaborazione cloud, accesso diretto, migrazione pigra della password e altro

Usa Logto come provider di identità OpenID Connect per costruire il tuo ecosistema di app; aggiungi l'autenticazione con due input con Protected App; e nuove guide per Blazor, SvelteKit, Nuxt.js, Expo (React Native) e Angular.

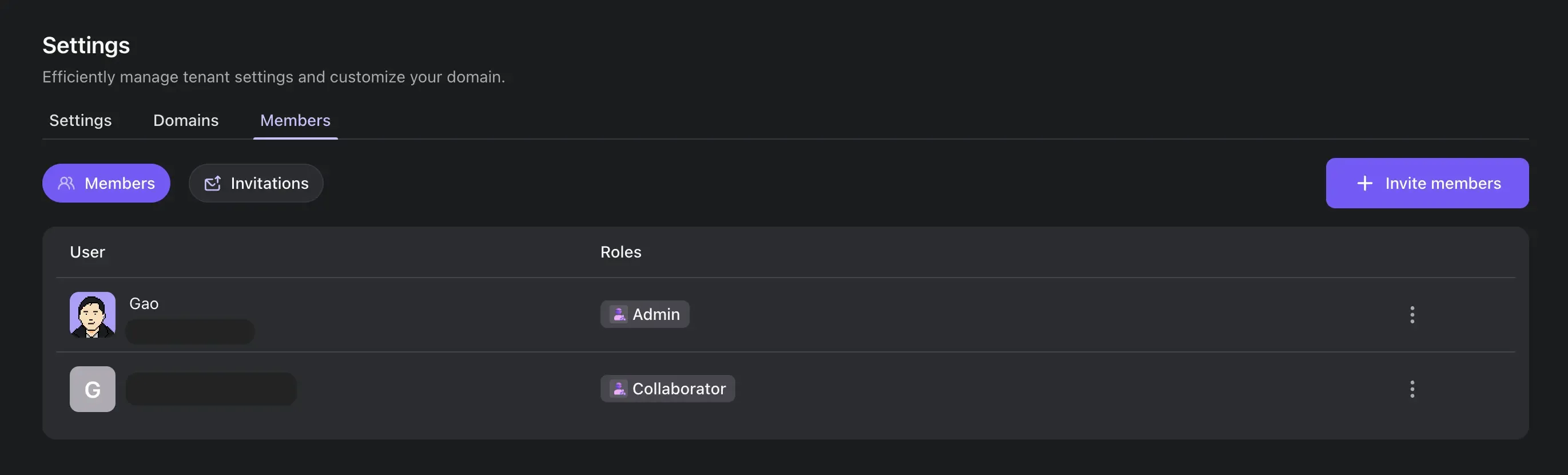

Collaborazione cloud di Logto

La funzionalità tanto attesa è finalmente arrivata! Ora puoi invitare i membri del tuo team ai tuoi tenant Logto. Collabora con i membri del tuo team per gestire le tue applicazioni, utenti e altre risorse.

Invita i membri del tuo team seguendo questi passaggi:

- Vai alle impostazioni del tenant (la scheda "Impostazioni").

- Clicca sulla scheda "Membri".

- Clicca sul pulsante "Invita membri".

Inserisci l'indirizzo email del membro del team che vuoi invitare e scegli il ruolo che desideri assegnargli:

- Admin: Accesso completo e gestione di tutte le risorse del tenant.

- Collaboratore: Può gestire le risorse relative all'identità, ma con limitazioni:

- Nessun accesso alle informazioni di fatturazione

- Non può invitare o gestire altri membri

- Non può cambiare il nome del tenant

- Non può eliminare il tenant

Per ulteriori informazioni, vedi Invitare i membri del team.

Accesso diretto

Ora puoi invocare direttamente un metodo di accesso saltando la prima schermata. Questo è utile quando hai un link diretto a un metodo di accesso, ad esempio, quando hai un pulsante "Accedi con Google" sul tuo sito web.

Per utilizzare questa funzionalità, è necessario passare il parametro direct_sign_in alla richiesta di autenticazione. Supporta i seguenti metodi:

- Un connettore sociale

- Un connettore SSO aziendale

Per saperne di più, consulta la documentazione Accesso diretto.

Parametro della prima schermata

L'esperienza di accesso può essere avviata con una schermata specifica impostando il parametro first_screen nella richiesta di autenticazione OIDC. Questo parametro è destinato a sostituire il parametro interaction_mode, che ora è deprecato.

Consulta la documentazione Prima schermata per ulteriori informazioni.

Supporto completo per i claim standard di OpenID Connect

Abbiamo aggiunto il supporto per i restanti claim standard di OpenID Connect. Ora, questi claim sono accessibili sia nei token ID che nella risposta dell'endpoint /me.

Inoltre, aderiamo alla mappatura standard scopes - claims. Ciò significa che puoi ottenere la maggior parte dei claim del profilo utilizzando lo scope profile, e il claim address può essere ottenuto utilizzando lo scope address.

Per tutti i claim introdotti di recente, li memorizziamo nel campo user.profile.

Dati sociali

Oltre ai claim riconosciuti da Logto, tutti i connettori sociali ora memorizzano anche i dati grezzi restituiti dal provider sociale nel campo rawData.

Per accedere a questi dati in un oggetto utente, puoi utilizzare il campo user.identities.[idp-name].details.rawData.

Migrazione pigra delle password

Quando migri gli utenti da un sistema legacy a Logto, ora puoi utilizzare i campi passwordAlgorithm e passwordDigest nell'API POST /users per memorizzare l'hash della password originale dell'utente.

Gli algoritmi attualmente supportati sono:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Quando l'utente si connette, Logto utilizzerà l'algoritmo e il digest forniti per verificare la password; se la verifica riesce, Logto migrerà automaticamente la password al nuovo hash Argon2.

Vedi il Riferimento API per ulteriori informazioni.

Miglioramenti

- Supporto per i campi

avatarecustomDatanell'APIPOST /users. - Supporto alla rotazione della chiave di firma nella Console Logto OSS.

- Trasferire i parametri di ricerca alla richiesta di autenticazione nella live preview (app demo).

- Quando si accede all'app demo di Logto con parametri di ricerca, se l'utente non è autenticato, i parametri di ricerca ora vengono trasferiti alla richiesta di autenticazione. Questo consente di testare manualmente il flusso di autenticazione OIDC con parametri specifici.

GET /organization-rolesora può essere chiamato con il parametro di queryqper filtrare i risultati per ID ruolo, nome o descrizione.

Correzioni

- Console: risolti problemi nella guida all'integrazione del connettore sociale di Microsoft.

- Console: per creare una nuova risorsa API, l'indicatore deve essere un URI assoluto valido.

- Esperienza: risolto l'errore 500 dell'endpoint

/interaction/consentdell'app di terze parti. - Esperienza: ignorare i messaggi non oggetto nell'ambiente nativo. Questo risolve un problema nel

WKWebViewdelle nuove versioni di iOS.

Sviluppo

@logto/connector-kit: [BREAKING] aggiornare i tipiSocialUserInfoeGetUserInfo@logto/connector-kit: [BREAKING] proteggere i risultati diparseJsoneparseJsonObject

Lavori in corso

Stiamo lavorando sulle seguenti funzionalità:

- Claim del token di accesso personalizzabili (in arrivo)

- Risorsa API per le organizzazioni

- Usa Logto come provider di identità SAML