Aggiornamenti del prodotto Logto (luglio 2024)

Il mese scorso abbiamo introdotto un sacco di nuove funzionalità e miglioramenti. Abbiamo anche grandi novità riguardanti la conformità da condividere.

Conformità

Siamo ufficialmente conformi a SOC 2 Type I! 🎉 Un audit del Type II è all'orizzonte.

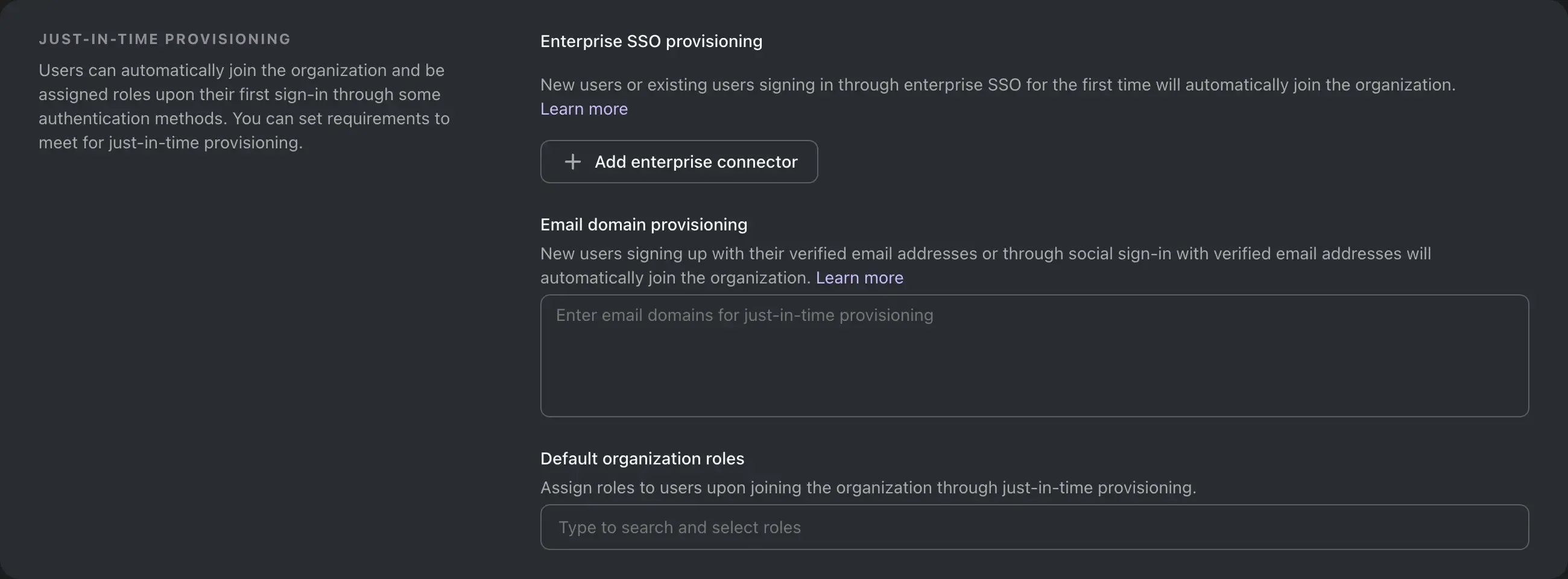

Provisioning Just-in-Time per le organizzazioni

Questa funzionalità consente agli utenti di unirsi automaticamente all'organizzazione e ricevere ruoli al loro primo accesso tramite alcuni metodi di autenticazione. Puoi impostare i requisiti per il provisioning Just-in-Time.

Per utilizzare questa funzionalità, vai alle impostazioni dell'organizzazione e trova la sezione "Provisioning Just-in-Time". Sono disponibili anche le API di gestione per configurare questa funzionalità tramite i percorsi sotto /api/organizations/{id}/jit. Per saperne di più, vedi Providig Just-in-Time.

Domini email

I nuovi utenti si uniranno automaticamente alle organizzazioni con provisioning Just-in-Time se:

- Si registrano con indirizzi email verificati, oppure;

- Usano l'accesso sociale con indirizzi email verificati.

Questo si applica alle organizzazioni che hanno configurato lo stesso dominio email.

Fare clic per espandere

Per abilitare questa funzionalità, puoi aggiungere domini email tramite l'API di gestione o la Console di Logto:

- Abbiamo aggiunto i seguenti nuovi endpoint all'API di gestione:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- Nella Console di Logto, puoi gestire i domini email nella pagina dei dettagli dell'organizzazione -> sezione "Provisioning Just-in-Time".

Connettori SSO

I nuovi utenti o quelli esistenti che accedono tramite SSO aziendale per la prima volta si uniranno automaticamente alle organizzazioni che hanno configurato il provisioning Just-in-Time per il connettore SSO.

Fare clic per espandere

Per abilitare questa funzionalità, puoi aggiungere connettori SSO tramite l'API di gestione o la Console di Logto:

- Abbiamo aggiunto i seguenti nuovi endpoint all'API di gestione:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- Nella Console di Logto, puoi gestire i connettori SSO nella pagina dei dettagli dell'organizzazione -> sezione "Provisioning Just-in-Time".

Ruoli predefiniti dell'organizzazione

Puoi anche configurare i ruoli predefiniti per gli utenti forniti tramite questa funzionalità. I ruoli predefiniti verranno assegnati all'utente quando viene fornito.

Fare clic per espandere

Per abilitare questa funzionalità, puoi impostare i ruoli predefiniti tramite l'API di gestione o la Console di Logto:

- Abbiamo aggiunto i seguenti nuovi endpoint all'API di gestione:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- Nella Console di Logto, puoi gestire i ruoli predefiniti nella pagina dei dettagli dell'organizzazione -> sezione "Provisioning Just-in-Time".

App machine-to-machine per le organizzazioni

Questa funzionalità consente alle app machine-to-machine di essere associate alle organizzazioni e di essere assegnate con ruoli organizzativi.

Concessione OpenID Connect

Il tipo di concessione client_credentials è ora supportato per le organizzazioni. Puoi usare questo tipo di concessione per ottenere un token di accesso per un'organizzazione.

Fare clic per espandere gli aggiornamenti della Console

- Aggiungi un nuovo tipo "machine-to-machine" ai ruoli dell'organizzazione. Tutti i ruoli esistenti sono ora di tipo "user".

- Puoi gestire le app machine-to-machine nella pagina dei dettagli dell'organizzazione -> sezione App machine-to-machine.

- Puoi visualizzare le organizzazioni associate nella pagina dei dettagli dell'app machine-to-machine.

Fare clic per espandere gli aggiornamenti dell'API di gestione

È stato aggiunto un set di nuovi endpoint all'API di gestione:

/api/organizations/{id}/applicationsper gestire le app machine-to-machine./api/organizations/{id}/applications/{applicationId}per gestire una specifica app machine-to-machine in un'organizzazione./api/applications/{id}/organizationsper visualizzare le organizzazioni associate a un'app machine-to-machine.

Miglioramenti Swagger (OpenAPI)

Costruisci operationId per l'API di gestione nella risposta OpenAPI

Come da specifica:

operationIdè una stringa univoca opzionale utilizzata per identificare un'operazione. Se fornito, questi ID devono essere unici tra tutte le operazioni descritte nella tua API.

Questo semplifica notevolmente la creazione di SDK client in lingue diverse, perché genera nomi di funzioni più significativi invece di quelli generati automaticamente, come nei seguenti esempi:

Schema OpenAPI corretto restituito dall'endpoint GET /api/swagger.json

- Il carattere

:non è valido nei nomi dei parametri, comeorganizationId:root. Questi caratteri sono stati sostituiti con-. - Il parametro

tenantIddella rotta/api/.well-known/endpoints/{tenantId}mancava dal documento della specifica OpenAPI generato, causando errori di convalida. Questo è stato corretto.

Supporto disconnessione canale secondario

Abbiamo abilitato il supporto a OpenID Connect Back-Channel Logout 1.0.

Per registrarsi per la disconnessione del canale secondario, vai alla pagina dei dettagli dell'applicazione nella Console di Logto e trova la sezione "Disconnessione canale secondario". Inserisci l'URL di disconnessione del canale secondario del tuo RP e fai clic su "Salva".

Puoi anche abilitare i requisiti di sessione per la disconnessione del canale secondario. Quando abilitato, Logto includerà il claim sid nel token di disconnessione.

Per la registrazione programmata, puoi impostare le proprietà backchannelLogoutUri e backchannelLogoutSessionRequired nell'oggetto oidcClientMetadata dell'applicazione.

Esperienza di accesso

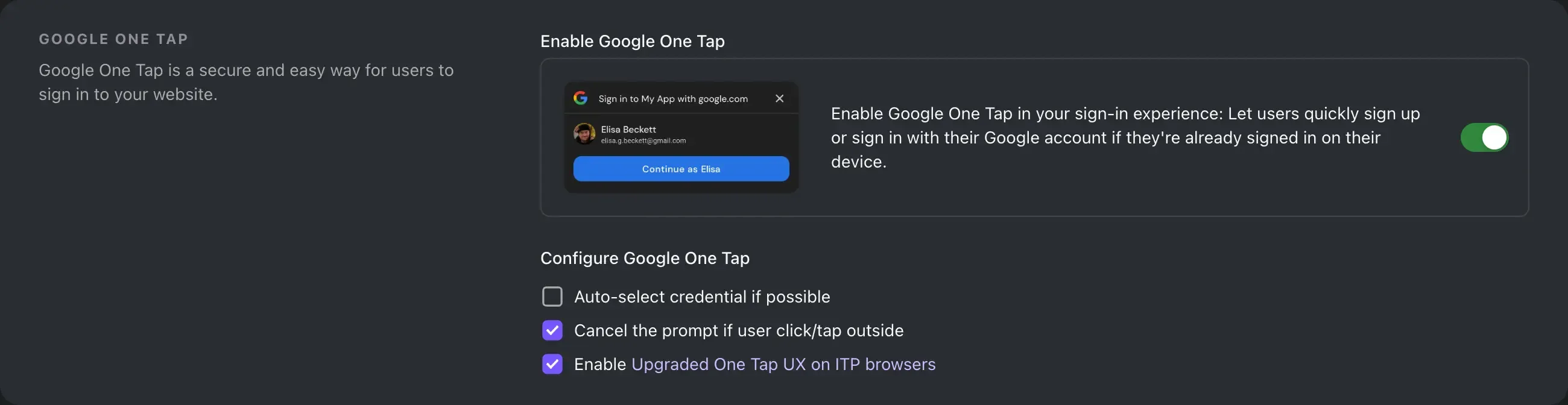

Supporto Google One Tap

Quando hai aggiunto Google come connettore sociale, ora puoi abilitare Google One Tap per fornire un'esperienza di accesso più fluida per i tuoi utenti con account Google.

Vai alle impostazioni del connettore Google nella Console di Logto e attiva l'opzione "Google One Tap".

Per saperne di più su Google One Tap, vedi Abilita Google One Tap.

Consentire di saltare il collegamento manuale dell'account durante l'accesso

Puoi trovare questa configurazione in Console -> Esperienza di accesso -> Registrazione e accesso -> Accesso sociale -> Collegamento automatico dell'account.

Quando abilitata, se un utente accede con un'identità sociale che è nuova per il sistema e c'è esattamente un account esistente con lo stesso identificatore (ad es., email), Logto collegherà automaticamente l'account all'identità sociale invece di richiedere all'utente di collegare l'account.

Accettare le politiche dei termini per l'esperienza di accesso

Abbiamo aggiunto una nuova configurazione che ti permette di impostare la politica di accettazione dei termini di servizio per l'esperienza di accesso:

- Automatico: Gli utenti accettano automaticamente i termini continuando ad usare il servizio.

- Solo Registrazione Manuale: Gli utenti devono accettare i termini spuntando una casella durante la registrazione, e non devono accettare quando accedono.

- Manuale: Gli utenti devono accettare i termini spuntando una casella durante la registrazione o l'accesso.

Miglioramenti della Console

- Aggiunta guida Ruby e estensione Chrome.

- Mostra endpoint emittente OIDC nel modulo dettagli applicazione.

- Le guide dell'applicazione sono state riorganizzate per offrire una migliore esperienza per gli sviluppatori.

- Ora puoi visualizzare e aggiornare la proprietà

profiledell'utente nella pagina delle impostazioni utente. - Migliorata l'integrazione dell'applicazione machine-to-machine.

- Risolto un bug di regressione che causava la comparsa di toasts di errore nel registro di audit quando i registri erano associati ad applicazioni eliminate.

Altri miglioramenti

- Aggiunto

hasPasswordal contesto JWT utente personalizzato. - Connettore: ora i connettori Google e Azure AD supportano

promptpersonalizzati. - Supporto alla richiesta di autenticazione multi-fattore per organizzazione:

- Un'organizzazione ora può richiedere che i suoi membri configurino l'autenticazione multi-fattore (MFA). Se un'organizzazione ha questo requisito e un membro non ha MFA configurato, il membro non sarà in grado di ottenere il token di accesso dell'organizzazione.

- Un pannello di sviluppo è disponibile dopo che ti sei autenticato nella live preview.

- Ora la paginazione è opzionale per

GET /api/organizations/{id}/users/{userId}/roles. Se non fornisci i parametripageelimitnella query, l'API restituirà tutti i ruoli. - Aggiunto payload di dati dettagliati dell'utente all'evento webhook

User.Deleted.