Come integrare Azure AD (Entra ID) SAML SSO con il tuo fornitore di autenticazione

Scopri come integrare Azure AD SSO con Logto utilizzando il connettore standard SAML.

Logto fornisce un connettore SAML pronto all'uso per integrare i fornitori di identità SSO. Ogni fornitore ha informazioni specifiche da configurare. Questa guida ti guiderà attraverso i passaggi per integrare Azure AD con Logto.

Crea un nuovo connettore sociale SAML in Logto

-

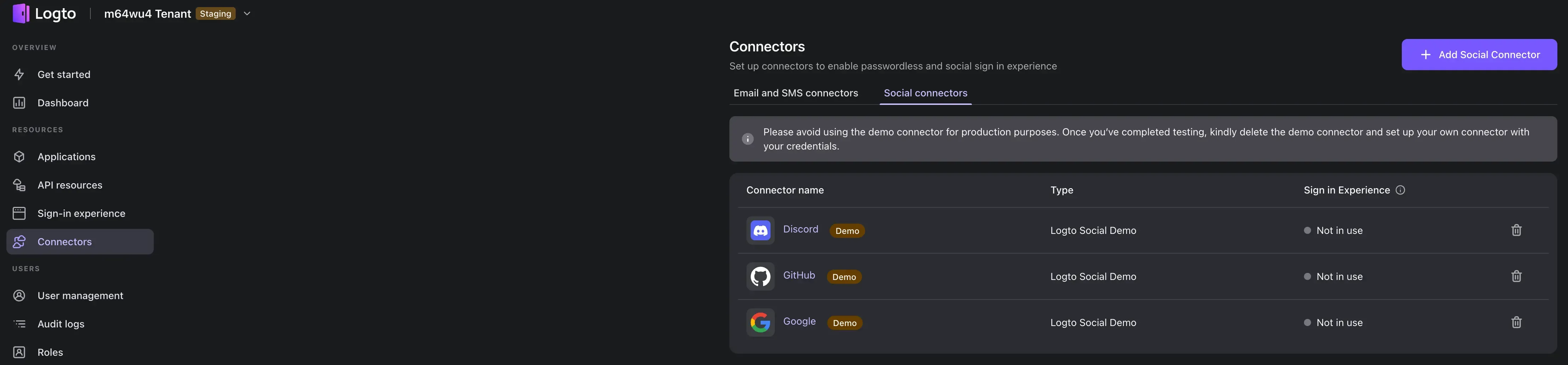

Visita la tua Console Cloud Logto e naviga nella sezione connettori.

-

Passa alla scheda Connettori sociali e fai clic sul pulsante Aggiungi connettore sociale in alto a destra.

-

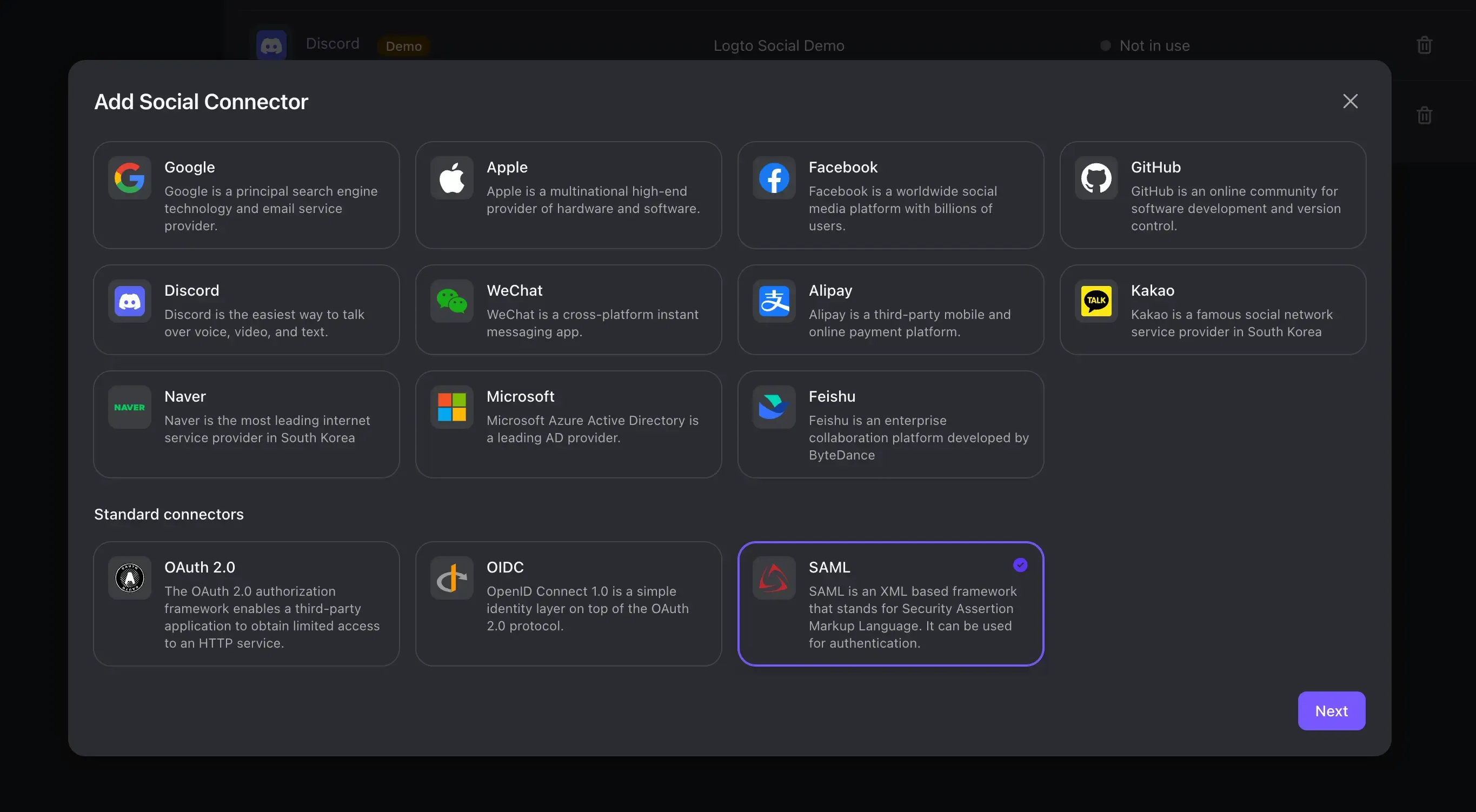

Seleziona il connettore SAML.

Ti verrà presentato il modulo di creazione del connettore SAML:

-

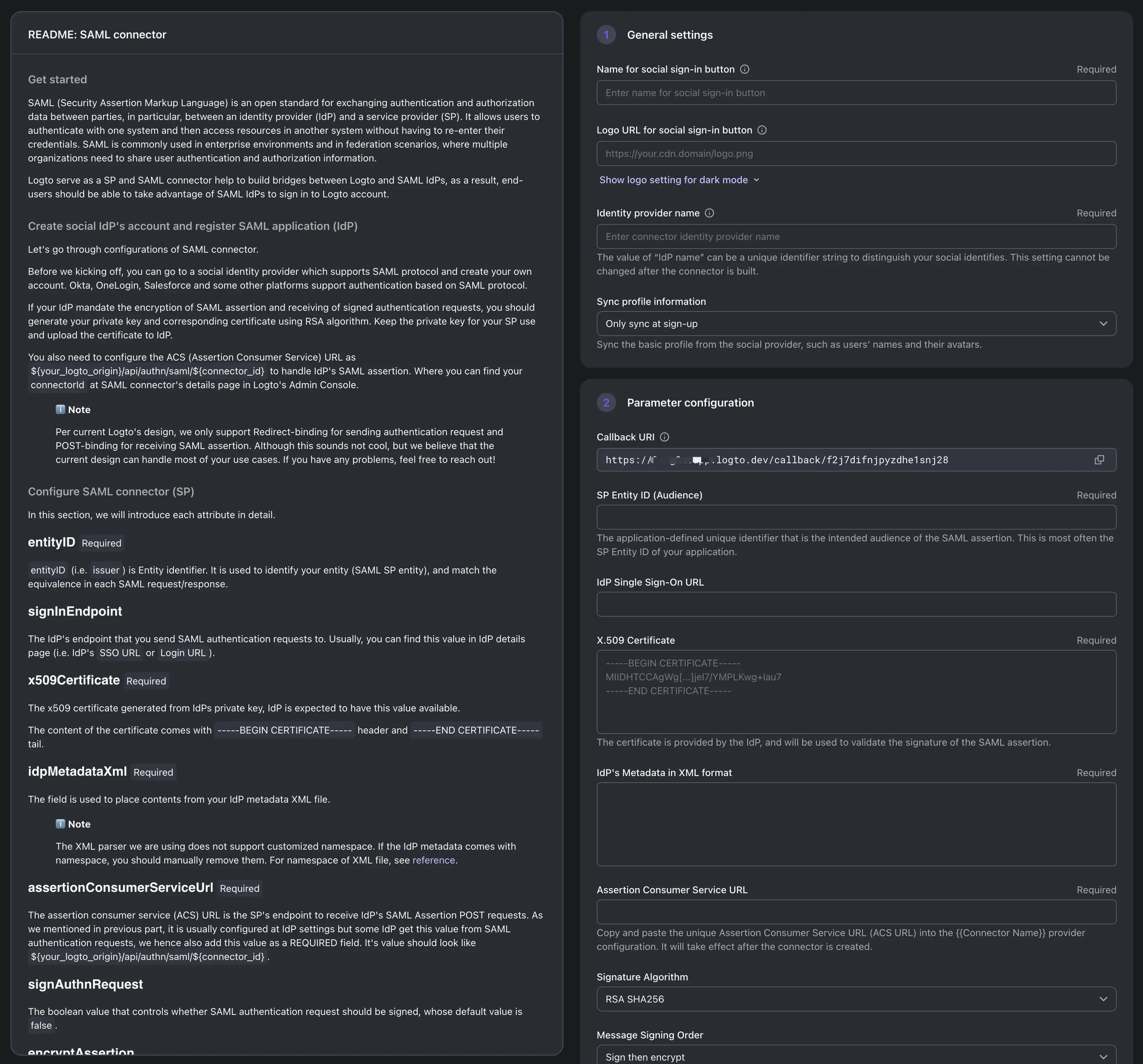

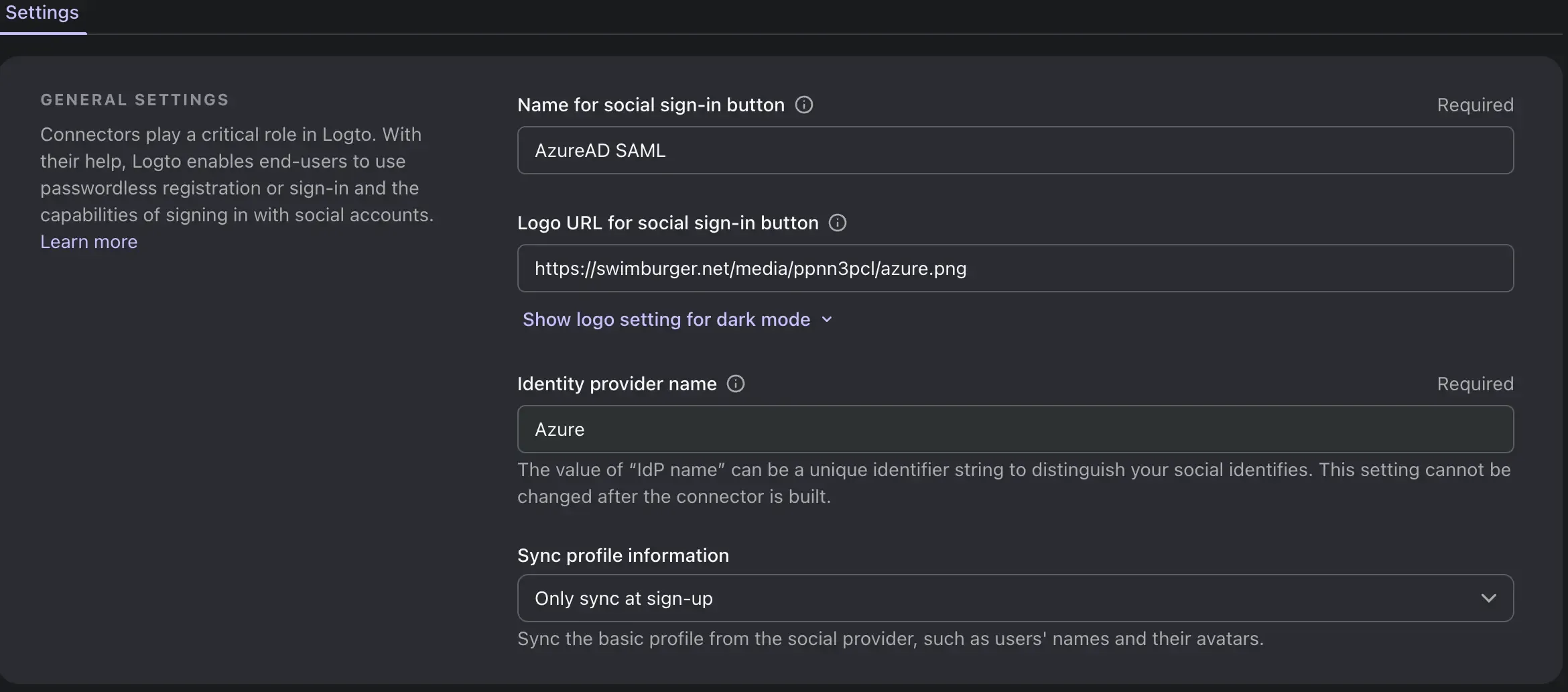

Compila le informazioni generali del connettore

Nome del campo Descrizione Nome per il pulsante di accesso social Il nome del pulsante di accesso social che verrà visualizzato nella pagina di login. URL logo per il pulsante di accesso social L'URL del logo del pulsante di accesso social che verrà visualizzato nella pagina di login. Nome del fornitore di identità Il nome del fornitore di identità. Che può aiutarti a identificare il fornitore di destinazione del connettore. Sincronizzare le informazioni del profilo Se sincronizzare le informazioni del profilo utente dal fornitore di identità solo dopo la registrazione iniziale o dopo ogni sessione di accesso. -

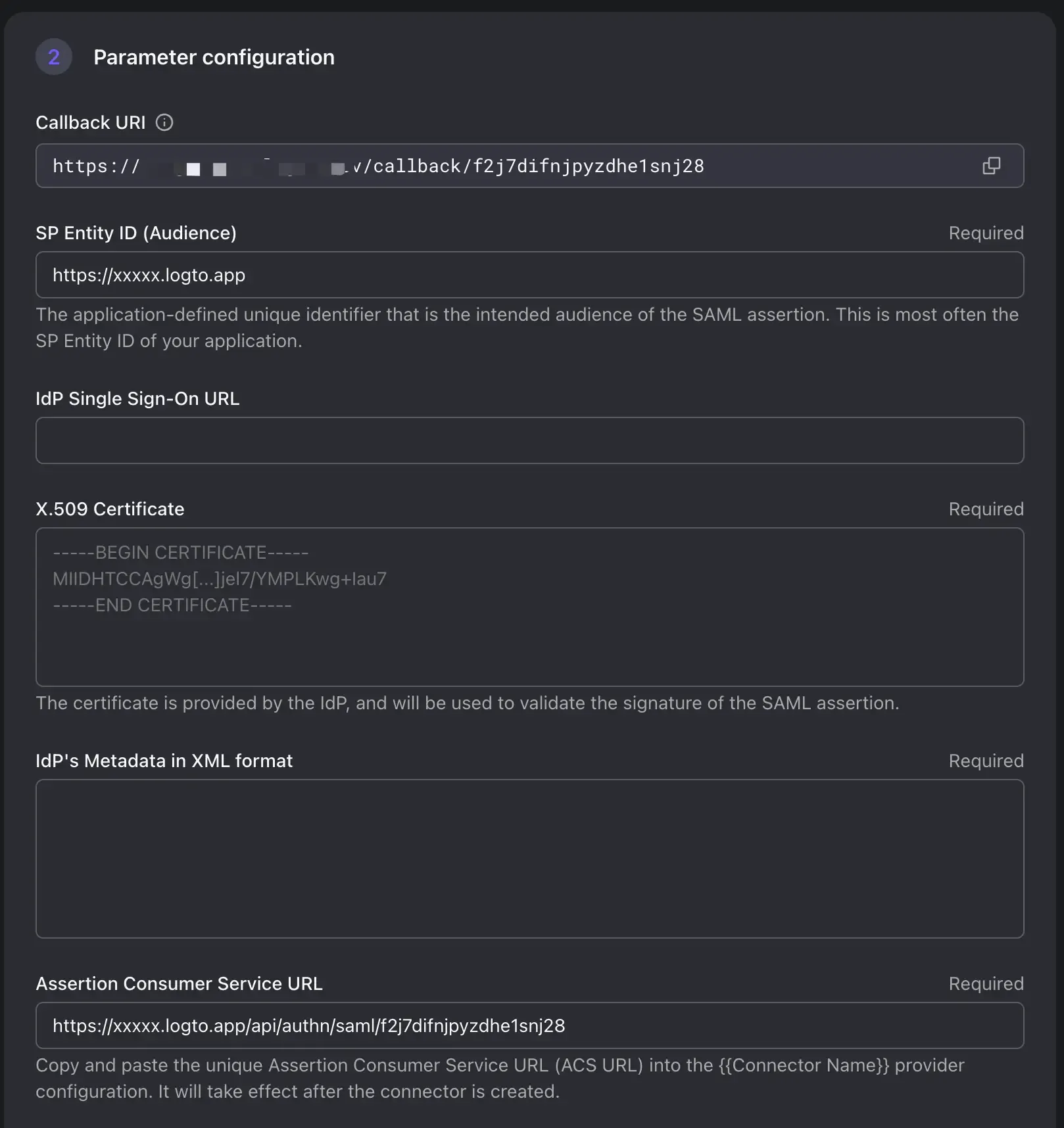

Imposta Entity Id e URL del servizio consumatore di asserzioni

L'ID dell'entità e l'URL ACS sono componenti essenziali utilizzati nel processo di scambio SAML per fornitori di identità e servizi.

SP Entity ID: L'Entity ID è un identificatore univoco che rappresenta un'entità SAML all'interno di un sistema basato su SAML. Viene utilizzato per distinguere i diversi partecipanti nello scambio SAML. L'SP Entity ID aiuta sia l'IdP a riconoscere il pubblico della richiesta e stabilire fiducia.

ACS URL (Assertion Consumer Service URL): L'ACS URL è un endpoint specifico fornito dal Service Provider (Logto) dove il Fornitore di Identità (IdP) invia l'asserzione SAML dopo l'autenticazione avvenuta con successo. Una volta che un utente è autenticato dall'IdP, l'IdP genera un'asserzione SAML contenente attributi dell'utente e la firma digitalmente. L'IdP poi invia questa asserzione all'ACS URL dell'SP. L'SP convalida l'asserzione, estrae gli attributi dell'utente e accede l'utente.

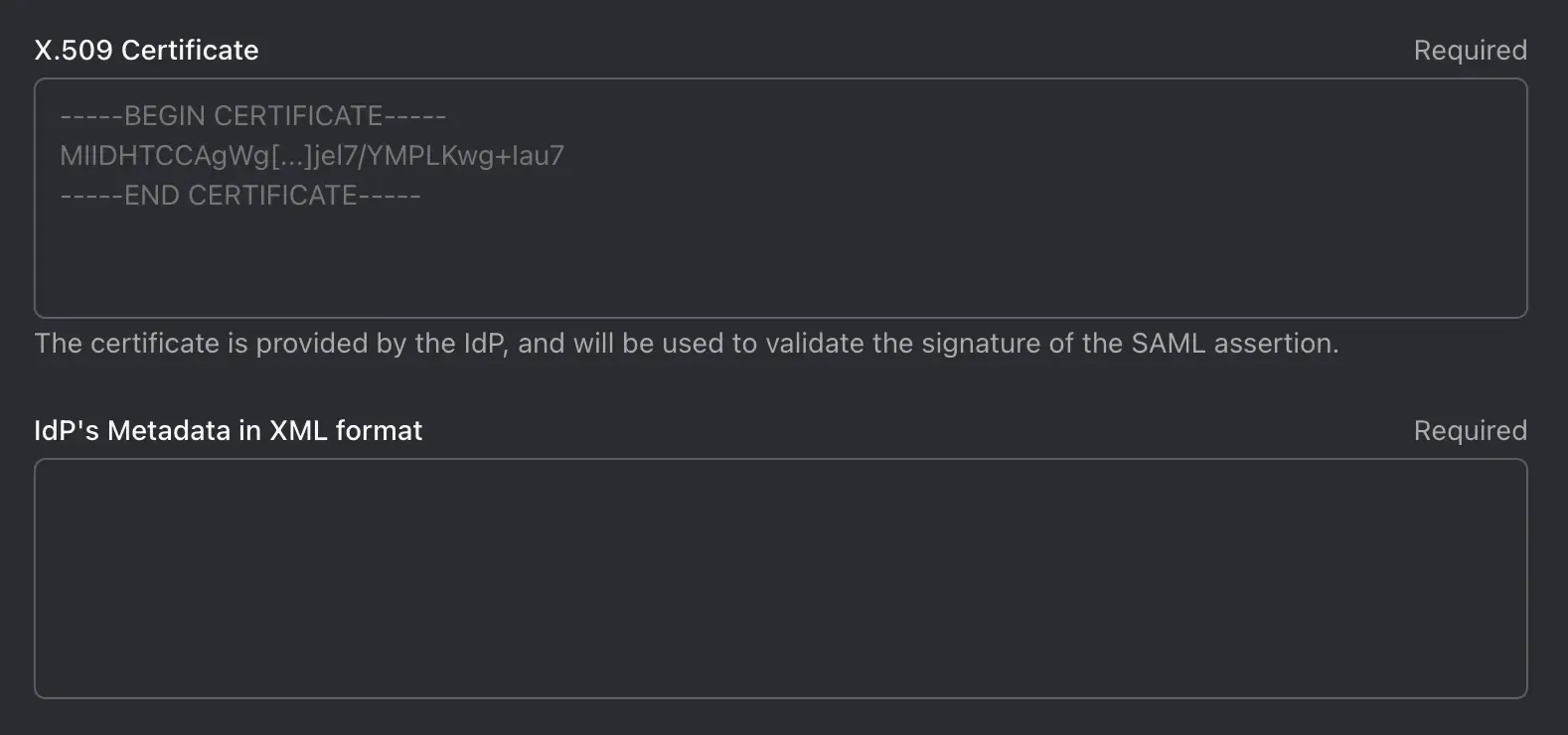

Nome del campo Descrizione Esempio SP Entity ID (Audience) SP Entity utilizzato da AzureAD per identificare l'identità di Logto. Si consiglia di utilizzare il proprio endpoint tenant Logto come EntityID. https:// <tenant-id>.logto.appURL di single sign-on dell'IdP Endpoint di accesso dell'IdP. Opzionale in Azure. Questo campo viene utilizzato dallo SP per identificare una sessione di accesso avviata dall'IdP. Attualmente Logto NON supporta la sessione di accesso avviata dall'IdP. Si prega di lasciare questo campo vuoto Certificato X.509 Certificato IdP utilizzato per firmare l'asserzione SAML. (Recupereremo questo certificato da AzureAD più tardi) Metadati IdP in formato XML Contenuto del file XML dei metadati IdP. (Recupereremo questo file da AzureAD più tardi) URL del servizio consumatore di asserzioni L'ACS URL dello SP. Endpoint SP (Logto) per ricevere richieste di asserzione SAML. Sostituisci il tenant-id e il connector-id con i tuoi. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

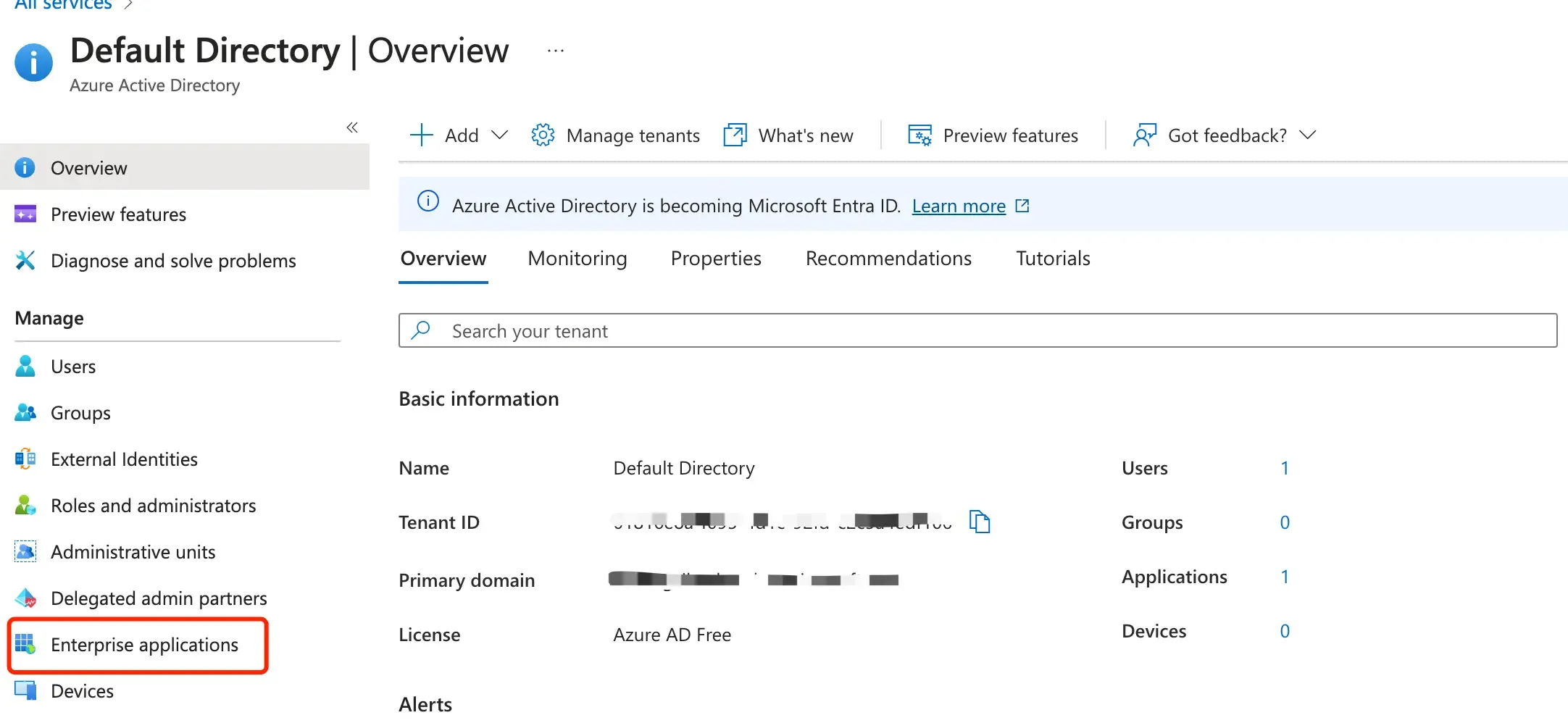

Crea un'applicazione SAML SSO nel portale di Azure

-

Accedi al dashboard Azure Active Directory. Seleziona “Applicazioni aziendali”.

-

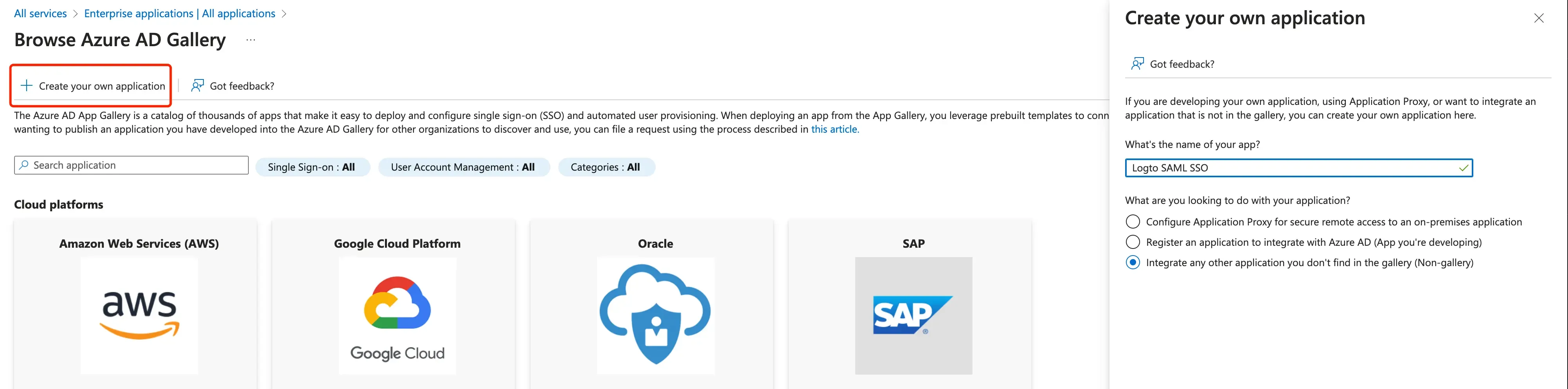

Seleziona “Nuova applicazione” → “Crea la tua applicazione”.

-

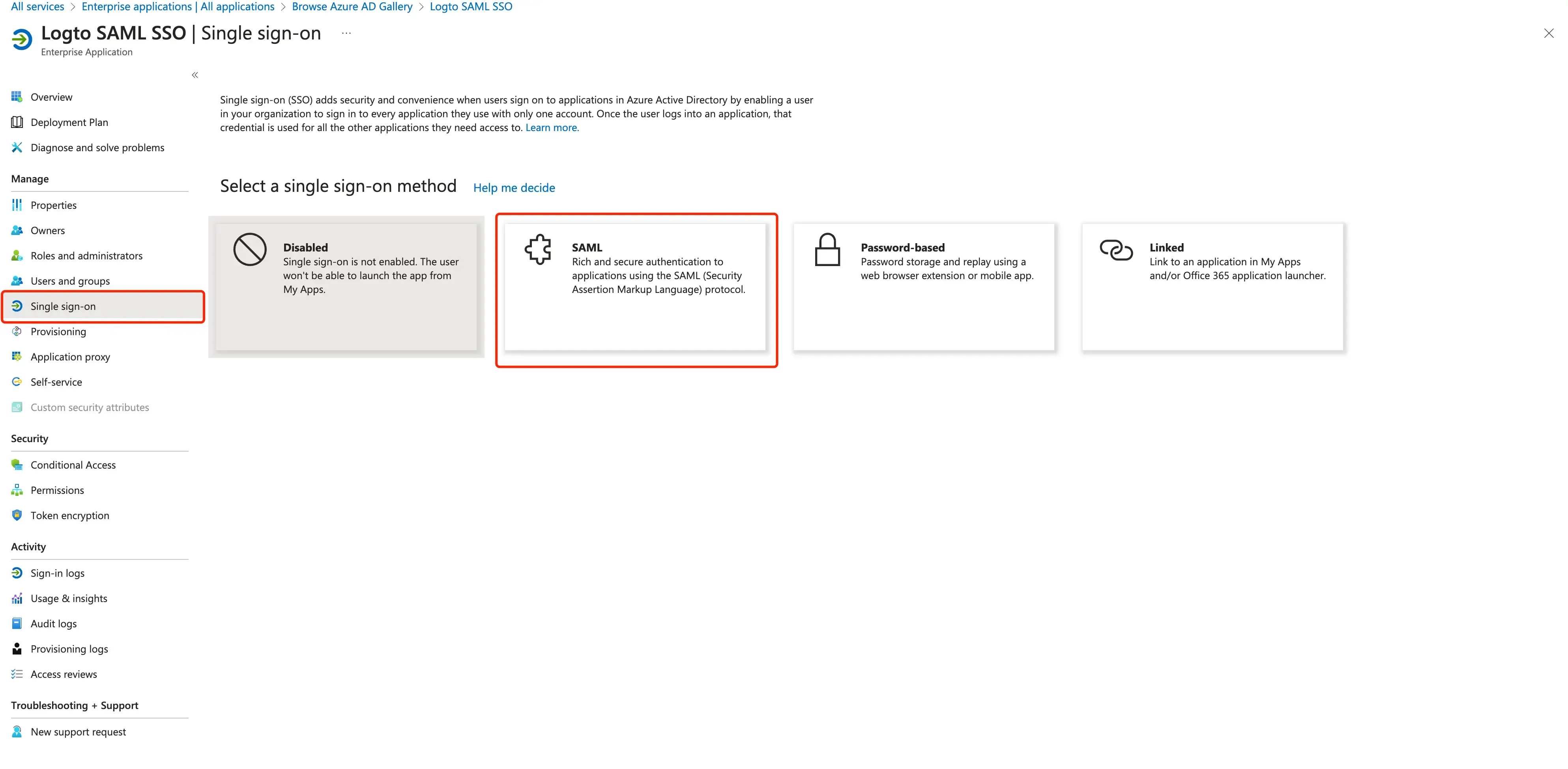

Inizia un'applicazione SAML.

-

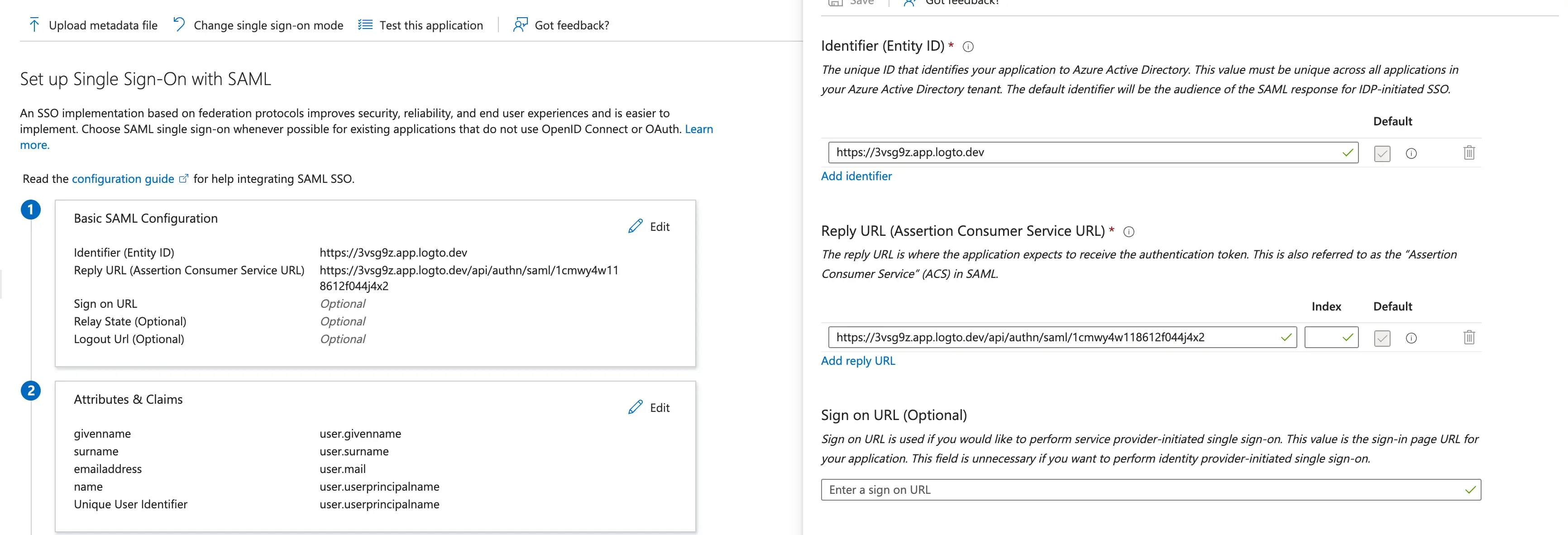

Compila la configurazione con

EntityIdeACS URLche hai impostato in Logto.

-

Configura attributi utente e dichiarazioni

Puoi configurare gli attributi utente facendo clic sul pulsante "Modifica" nella sezione "Attributi utente e dichiarazioni".

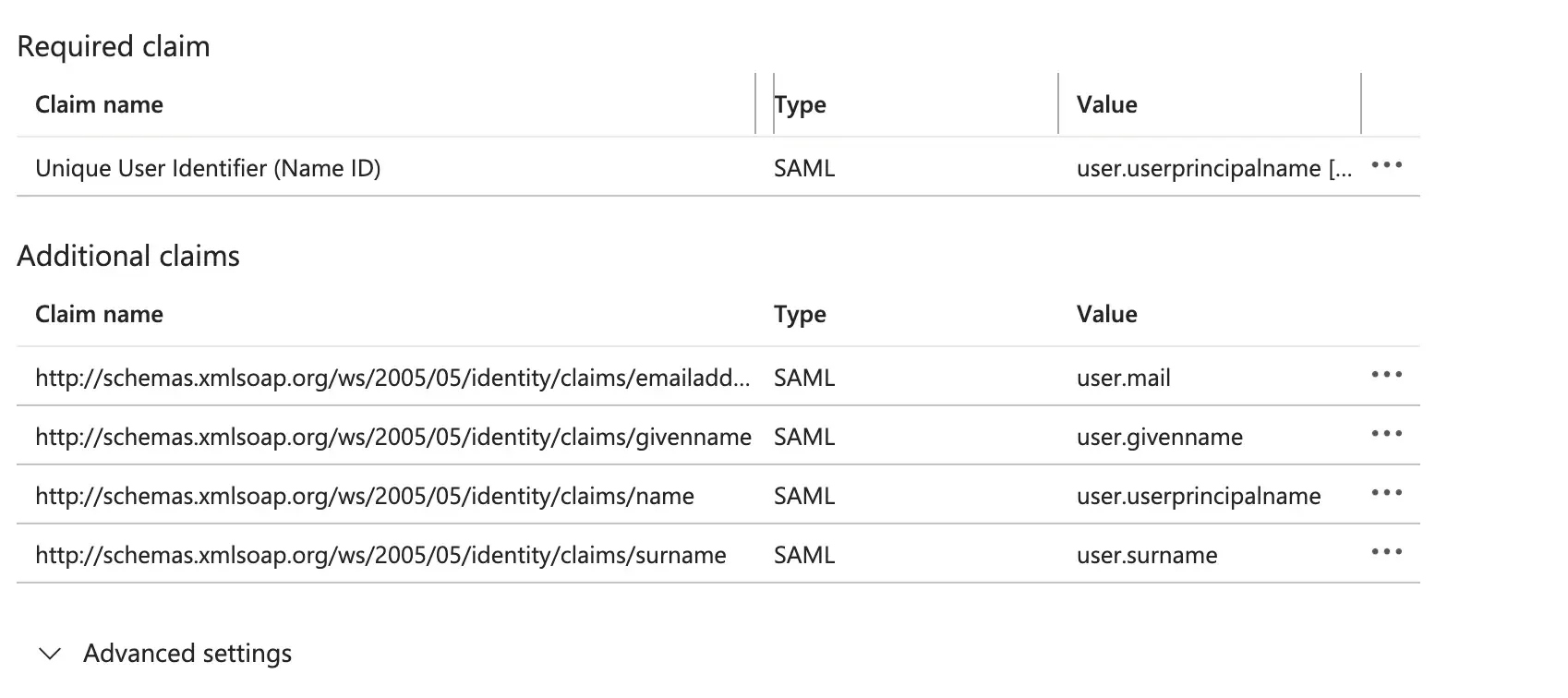

Logto richiede che i seguenti attributi di base dell'utente siano inviati nell'asserzione SAML:

Nome della dichiarazione Nome attributo http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

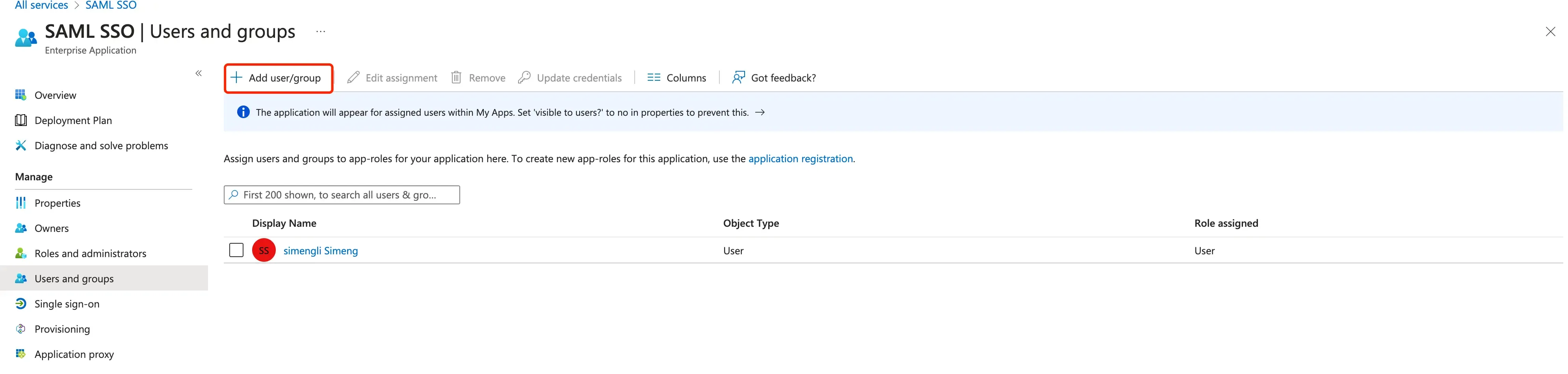

Assegna gruppi e utenti all'applicazione SAML Affinché utenti o gruppi di utenti possano essere autenticati, sarà necessario assegnarli all'applicazione SAML di AzureAD. Seleziona “Utenti e gruppi” dalla sezione “Gestisci” del menu di navigazione. Poi seleziona “Aggiungi utente/gruppo”.

-

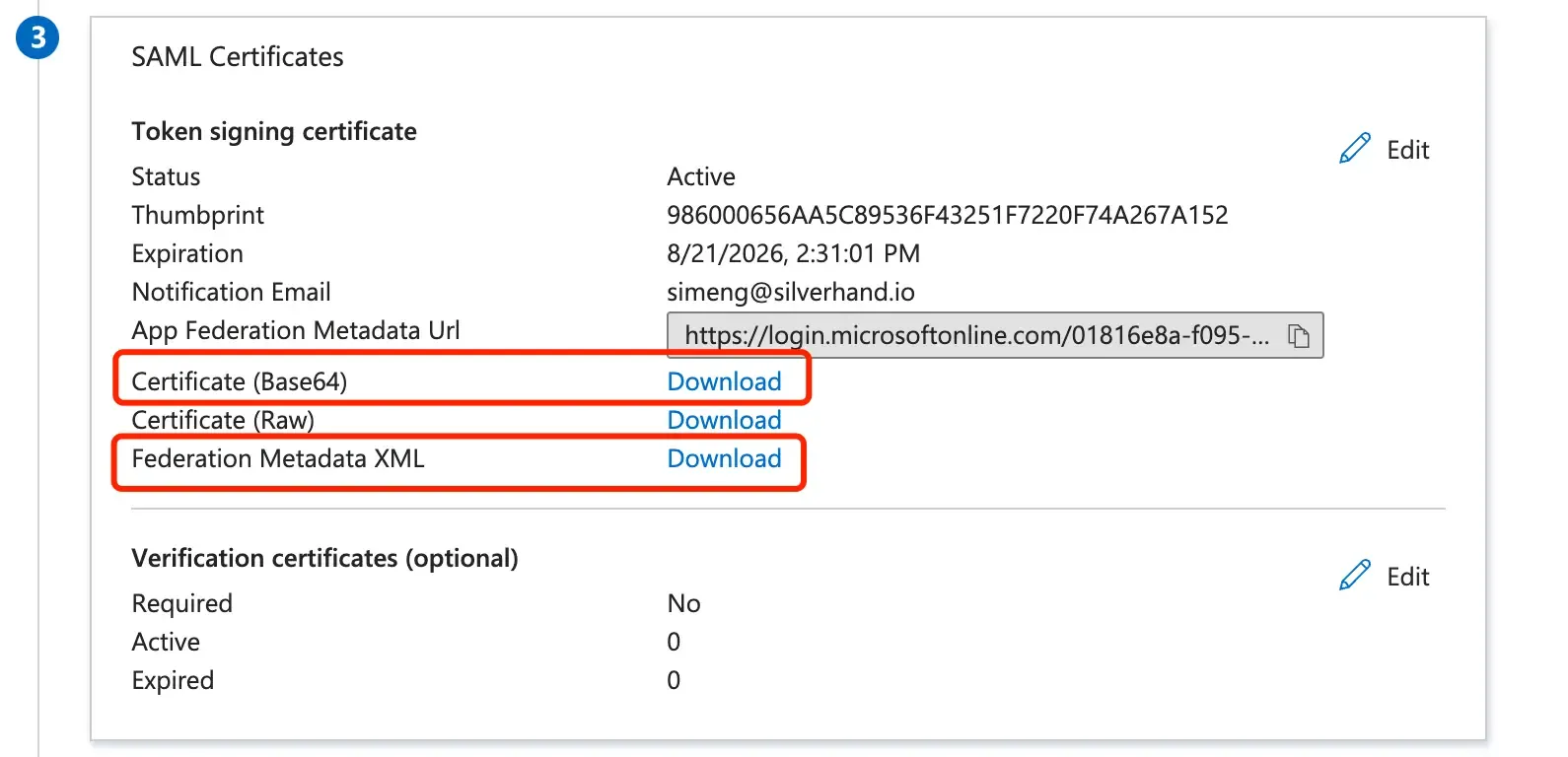

Ottieni i dettagli IdP di AzureAD scaricando certificati e file di metadati. Scarica il file

Federation Metadata XMLe il fileCertificato (Base64)facendo clic sul pulsante "scarica". Avrai bisogno di questi file per completare la creazione del connettore SAML in Logto.

Completa la creazione della connessione SAML in Logto

Passa di nuovo al modulo di creazione del connettore SAML della Console Cloud di Logto e continua a compilare i dettagli IdP. Copia il contenuto del file XML dei metadati IdP nel campo dei metadati IdP. Incolla il certificato IdP nel campo del certificato IdP.

Imposta la mappatura del profilo utente

In base alle impostazioni dei claim degli utenti di AzureAD, puoi procedere a configurare le mappature chiave in Logto:

I campi utente disponibili in Logto sono:

Fai clic su “Salva e fatto”.

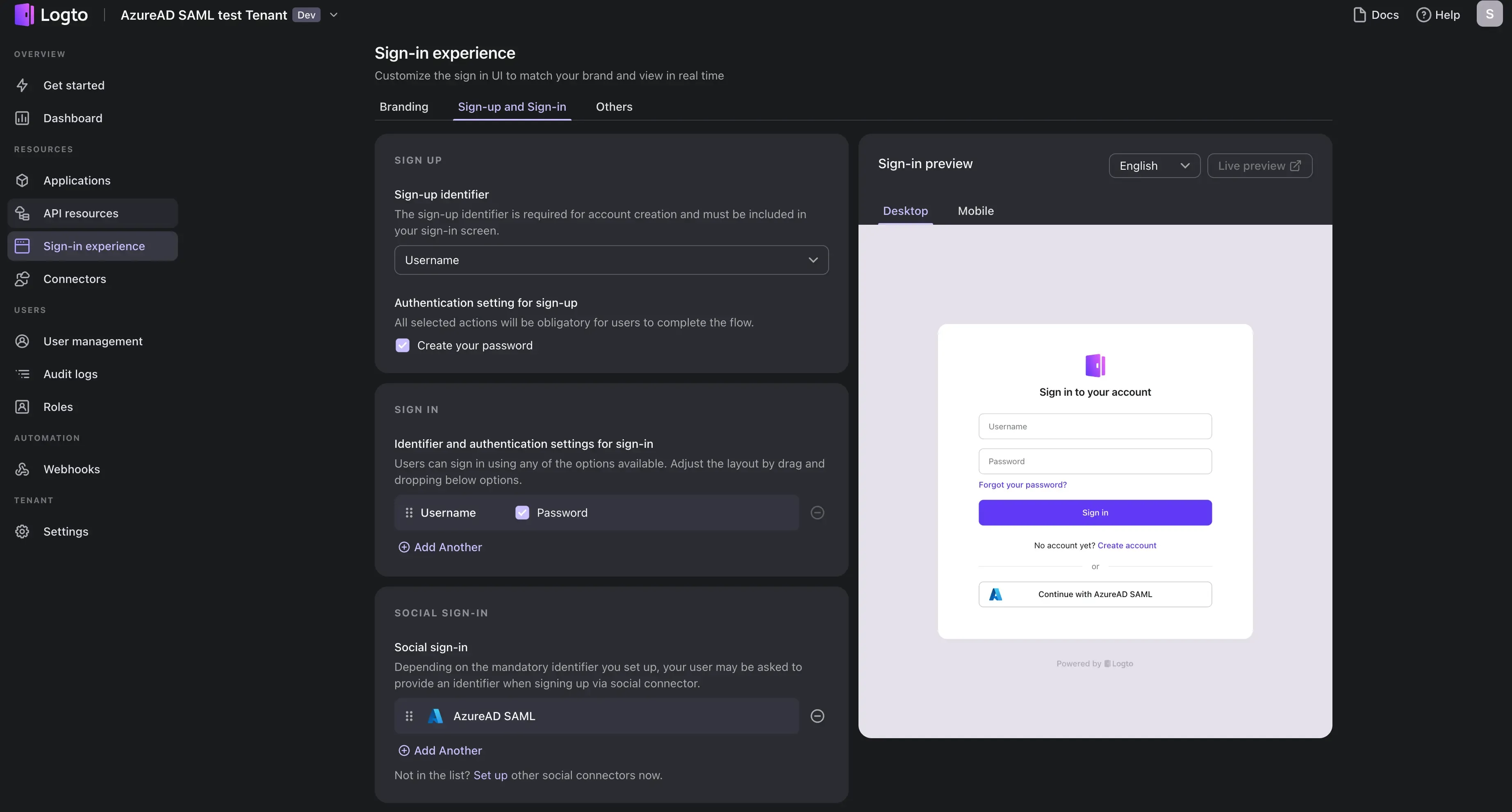

Abilita il connettore SAML

Una volta completata la creazione del connettore SAML, puoi abilitarlo navigando nella sezione "Esperienza di accesso" e aggiungendo il connettore come metodo di "Accesso social":

Verifica il tuo accesso AzureAD SSO utilizzando la nostra app demo in anteprima:

Congratulazioni! Hai integrato con successo AzureAD SSO con Logto. Ora puoi usare AzureAD per accedere al tuo account Logto.