Integra Microsoft Entra ID (OIDC) in Logto Enterprise SSO

Scopri come integrare Microsoft Entra ID (OIDC) SSO usando Logto.

Come soluzione completa per la gestione delle identità e degli accessi, Microsoft Entra ID, noto anche come Azure Active Directory (Azure AD), supporta sia il protocollo OpenID Connect (OIDC) che il protocollo Security Assertion Markup Language (SAML) per l'integrazione del single sign-on (SSO). Nel tutorial precedente, ti abbiamo mostrato come integrare la tua applicazione Logto con Microsoft Entra ID (SAML) SSO. In questo tutorial, ti mostreremo come integrare la tua applicazione Logto con Microsoft Entra ID (OIDC) SSO.

Prerequisiti

Come al solito, prima di iniziare, assicurati di avere un account Microsoft Entra o Azure attivo. Se non ne hai uno, puoi registrarti per un account Microsoft gratuito qui.

Un account Logto cloud. Se non ne hai uno, sei molto benvenuto a registrarti per un account Logto. Logto è gratuito per uso personale. Tutte le funzionalità sono disponibili per i tenant di sviluppo, compresa la funzionalità SSO.

È necessaria anche un'applicazione Logto ben integrata. Se non ne hai una, segui la guida all'integrazione per creare un'applicazione Logto.

Integrazione

Crea un nuovo connettore Microsoft Entra ID OIDC SSO in Logto

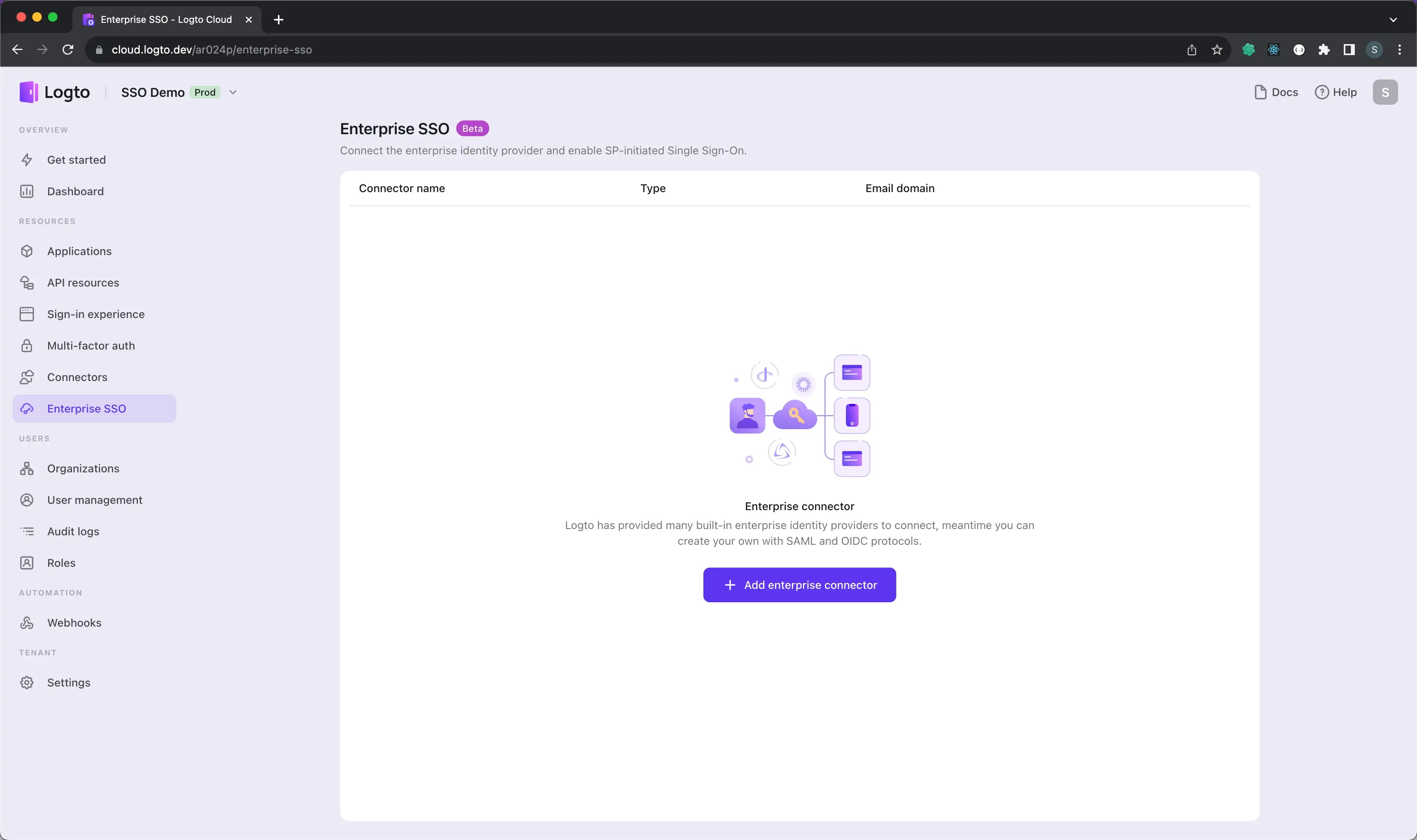

- Visita la tua Logto Cloud Console e vai alla pagina Enterprise SSO.

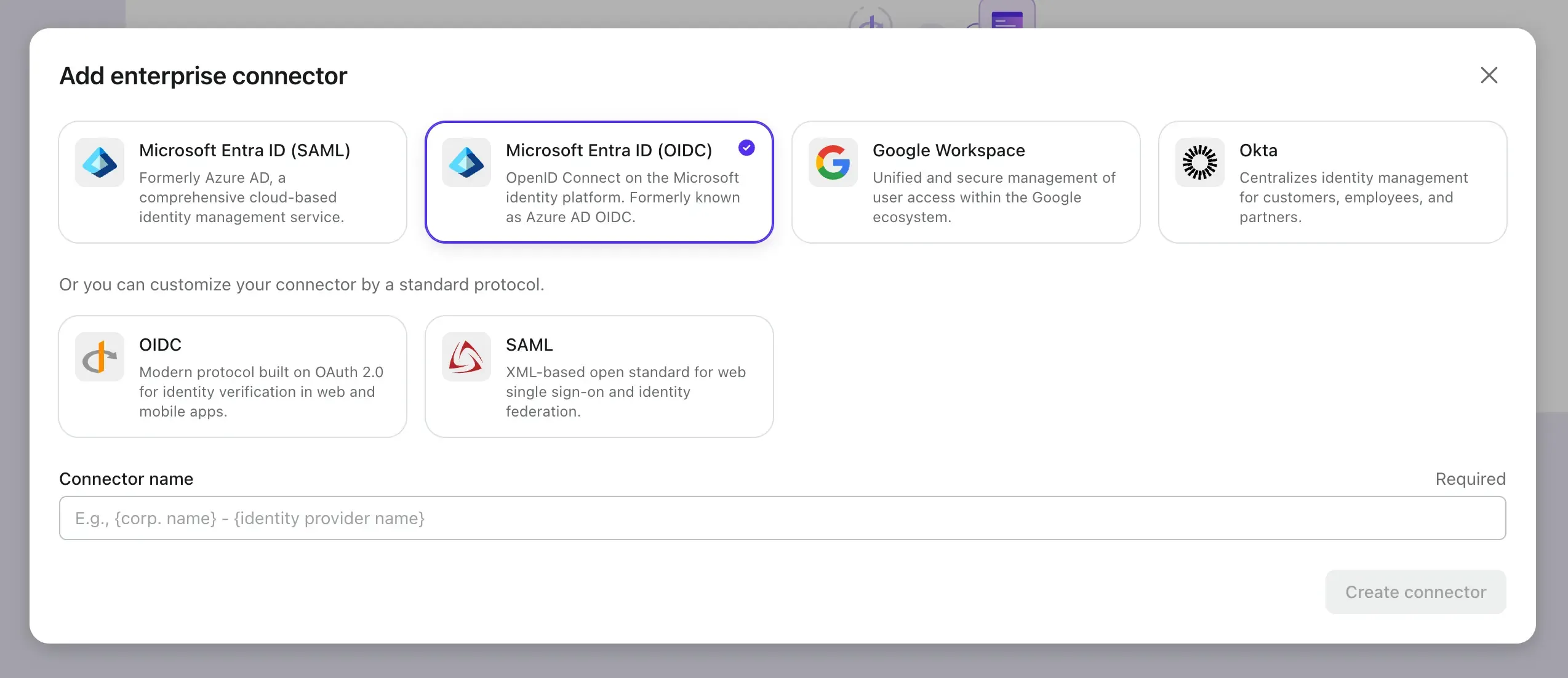

- Clicca sul pulsante Add Enterprise SSO e seleziona Microsoft Entra ID (OIDC) come provider SSO.

Ora apri il centro di amministrazione Microsoft Entra in un'altra scheda e segui i passaggi per creare un'applicazione OIDC nel lato Microsoft Entra.

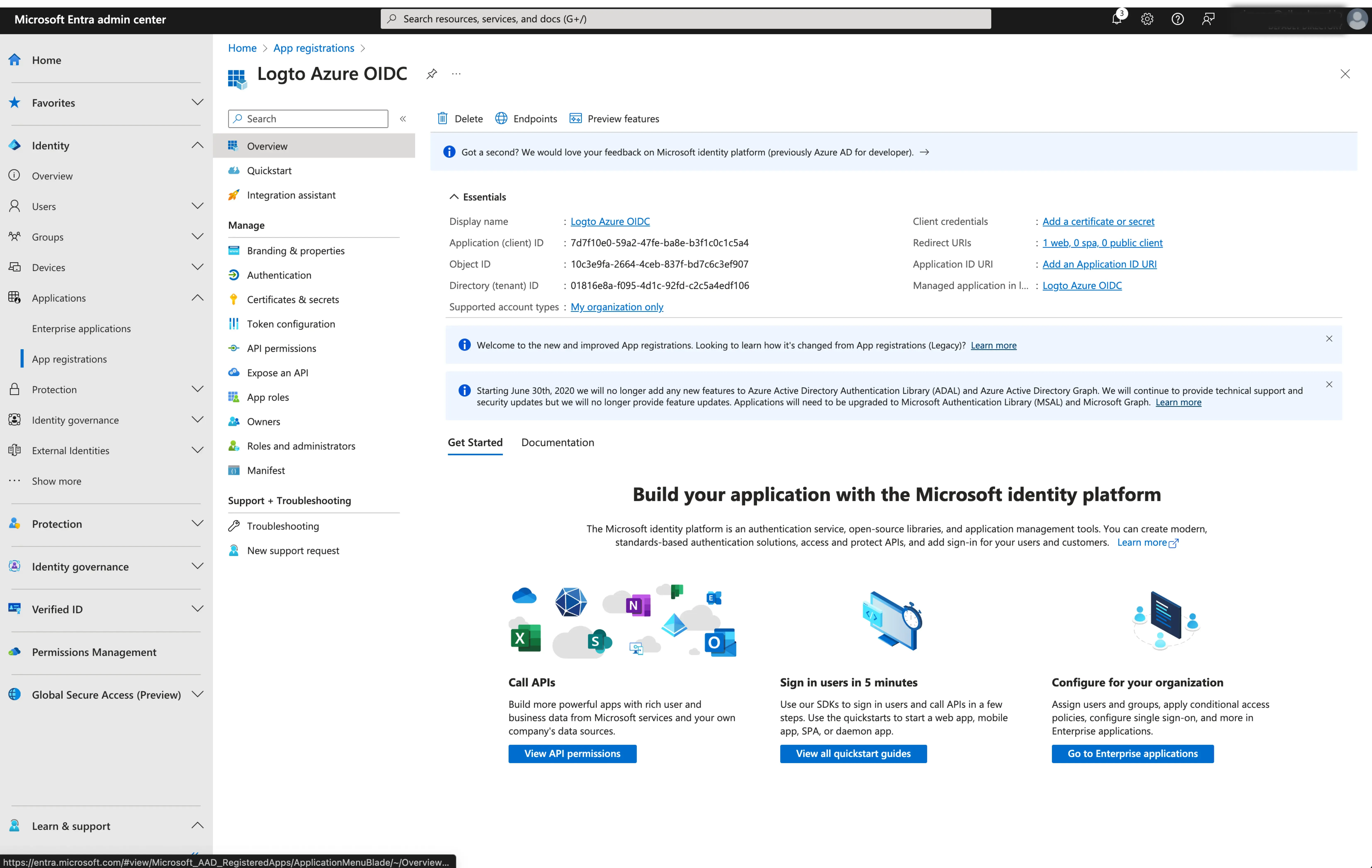

Registra una nuova applicazione Microsoft Entra ID OIDC

-

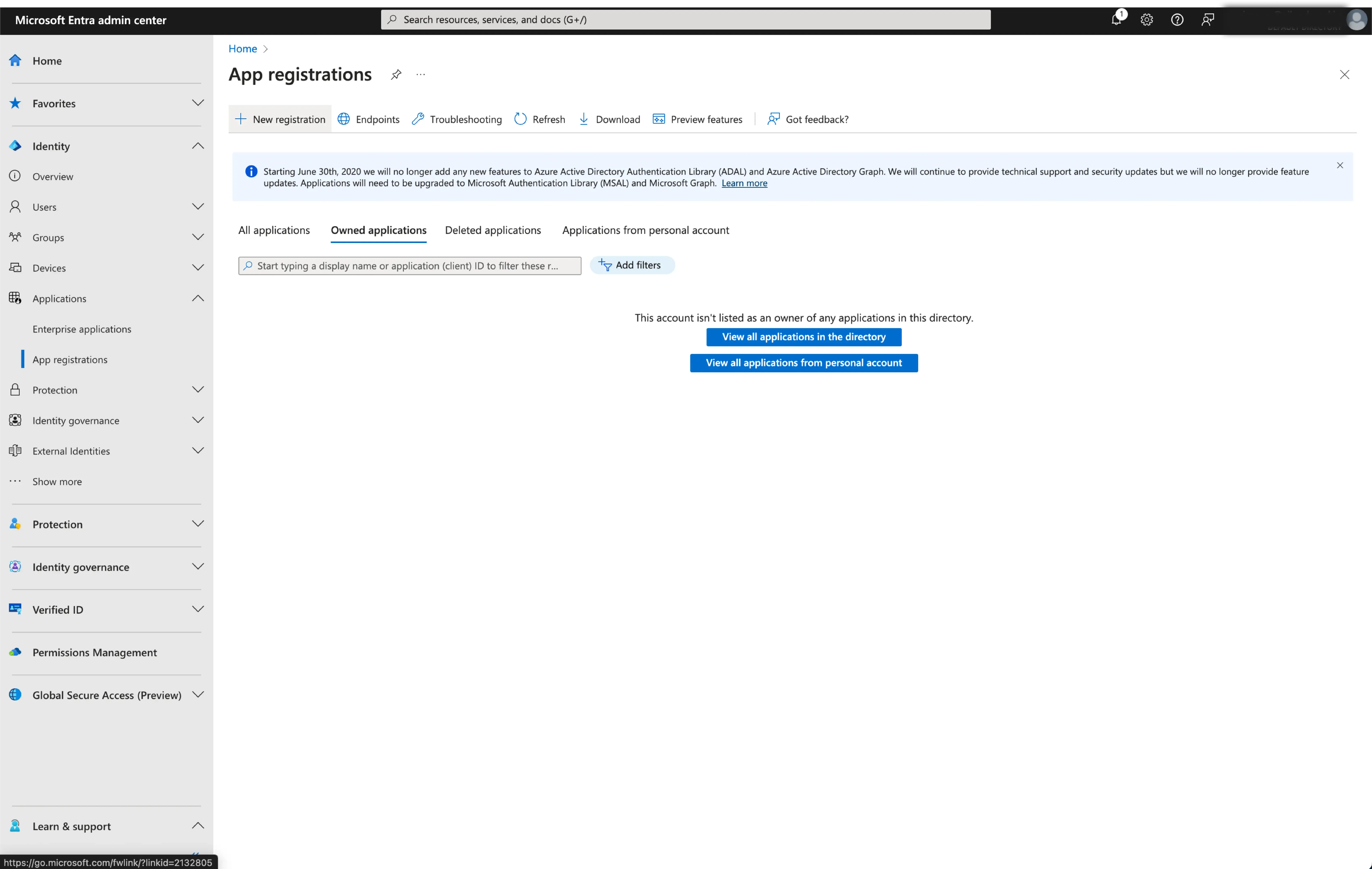

Vai al Microsoft Entra admin center e accedi come amministratore.

-

Vai a Identità > Applicazioni > Registrazione app.

-

Seleziona

Nuova registrazione. -

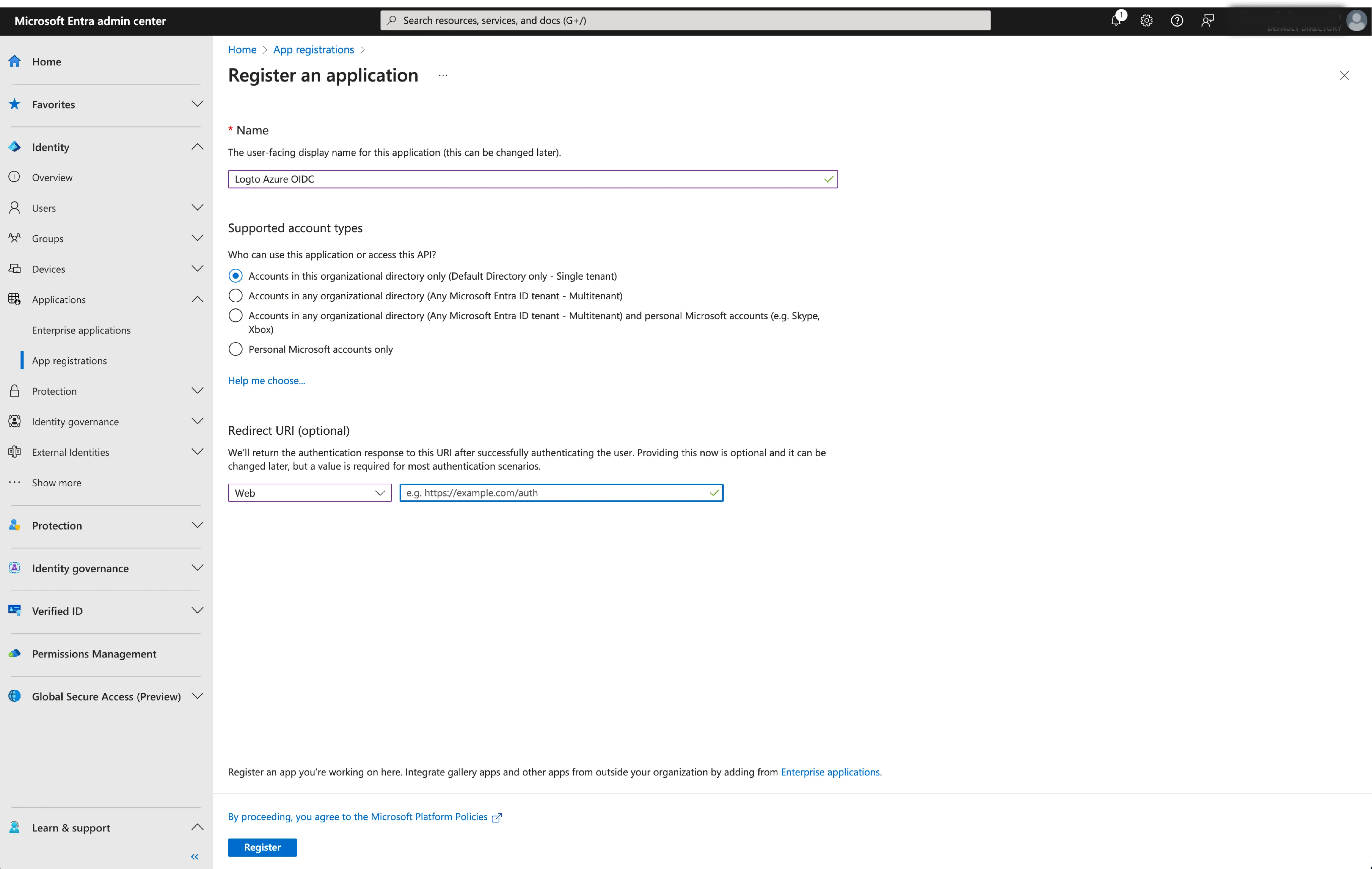

Inserisci il nome dell'applicazione e seleziona il tipo di accesso al conto appropriato per la tua applicazione.

-

Seleziona

Webcome piattaforma dell'applicazione. Inserisci l'URI di reindirizzamento per l'applicazione. L'URI di reindirizzamento è l'URL a cui l'utente verrà reindirizzato dopo essersi autenticato con Microsoft Entra ID. -

Copia il

Redirect URI (Callback URL)dalla pagina dei dettagli del connettore Logto e incollalo nel campoRedirect URI.

- Clicca su

Registraper creare l'applicazione.

Configura la connessione SSO in Logto

Dopo aver creato con successo un'applicazione Microsoft Entra OIDC, dovrai fornire le configurazioni IdP a Logto. Vai alla scheda Connessione nella console Logto e inserisci le seguenti configurazioni:

- Client ID: Un identificativo unico assegnato alla tua applicazione OIDC da Microsoft Entra. Questo identificativo è usato da Logto per identificare e autenticare l'applicazione durante il flusso OIDC. Puoi trovarlo nella pagina di panoramica dell'applicazione come

ID applicazione (cliente).

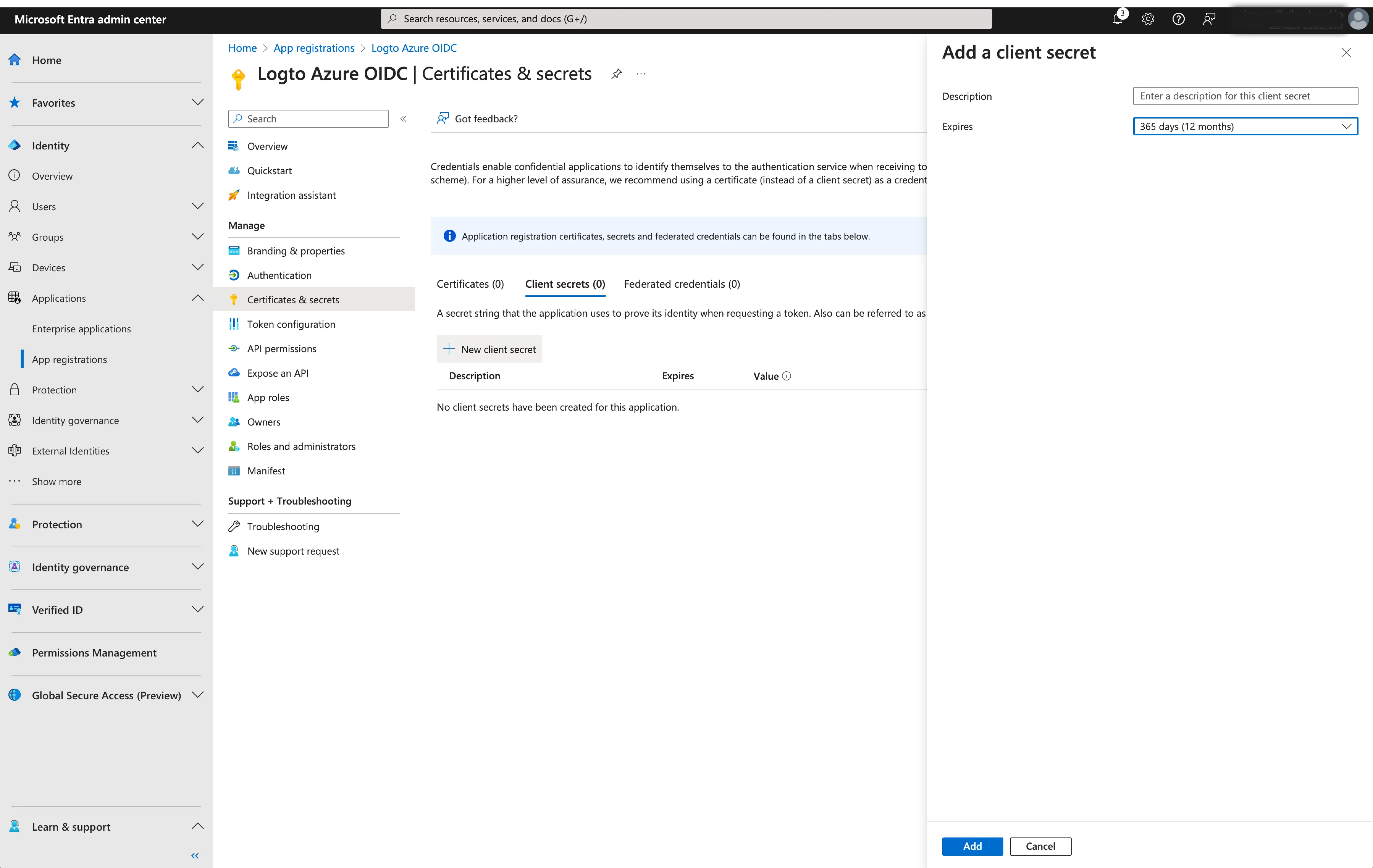

- Client Secret: Crea un nuovo client secret e copia il valore in Logto. Questo secret viene usato per autenticare l'applicazione OIDC e garantire la sicurezza della comunicazione tra Logto e l'IdP.

-

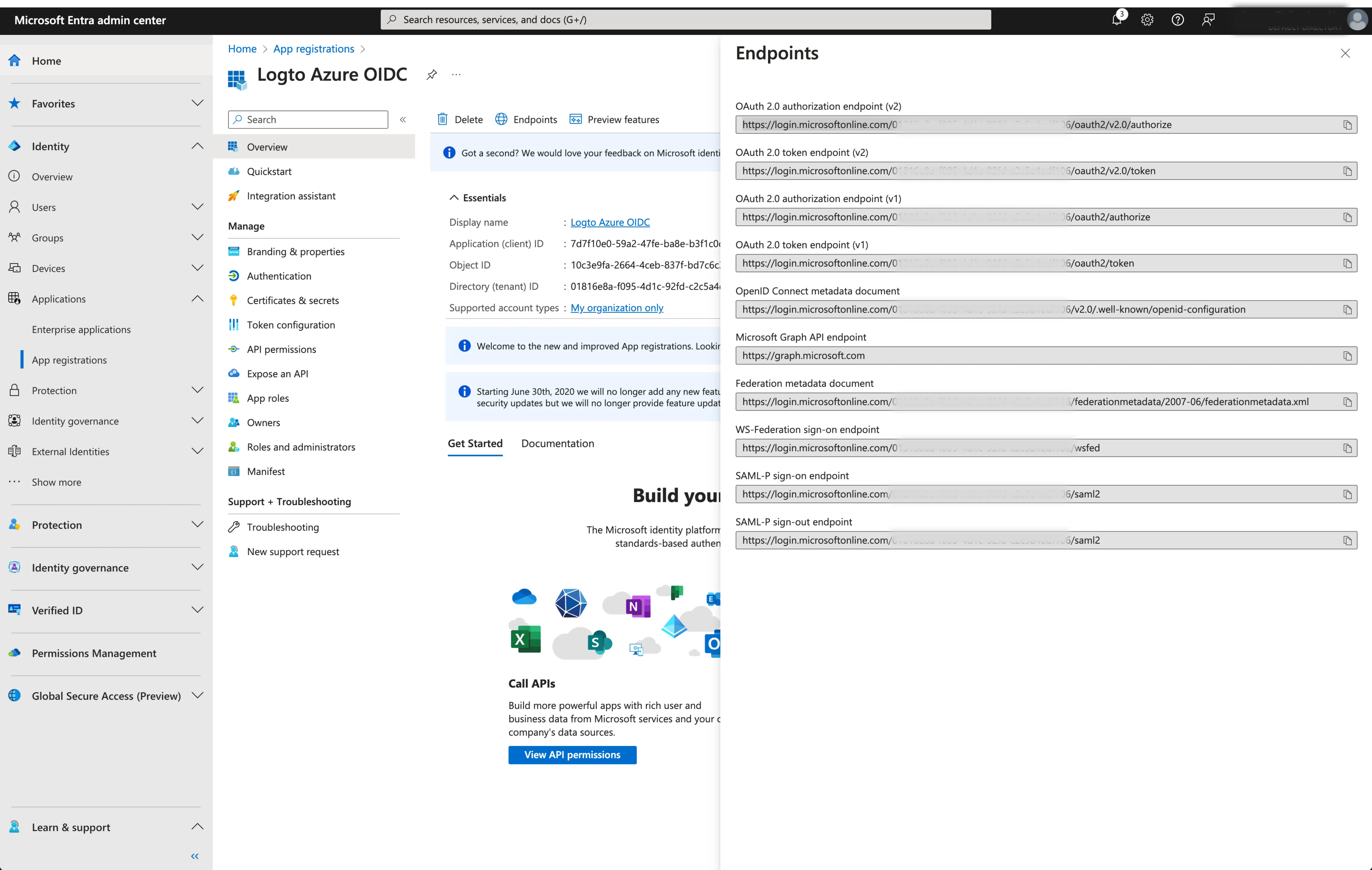

Issuer: L'URL dell'issuer, un identificativo unico per l'IdP, che specifica la posizione in cui può essere trovato il provider di identità OIDC. È una parte cruciale della configurazione OIDC in quanto aiuta Logto a scoprire i punti di accesso necessari.

Invece di fornire manualmente tutti questi endpoint OIDC, Logto recupera automaticamente tutte le configurazioni necessarie e i punti di accesso IdP. Questo viene fatto utilizzando l'URL dell'issuer che hai fornito e facendo una chiamata all'endpoint di scoperta dell'IdP.

Per ottenere l'URL dell'issuer, puoi trovarlo nella sezione

Endpointsdella pagina di panoramica dell'applicazione.Trova l'endpoint

Documento metadati OpenID Connecte copia l'URL FARE SENZA il percorso finale.well-known/openid-configuration. Questo perché Logto aggiungerà automaticamente.well-known/openid-configurationall'URL dell'issuer al momento del recupero delle configurazioni OIDC.

- Scope: Una lista di stringhe separate da spazi che definisce i permessi o i livelli di accesso desiderati richiesti da Logto durante il processo di autenticazione OIDC. Il parametro scope ti permette di specificare quali informazioni e accessi Logto sta richiedendo dall'IdP.

Il parametro scope è opzionale. Indipendentemente dalle impostazioni personalizzate dello scope, Logto invierà sempre gli scope openid, profile e email all'IdP.

Clicca su Salva per completare il processo di configurazione.

Abilita il connettore Microsoft Entra ID (OIDC) in Logto

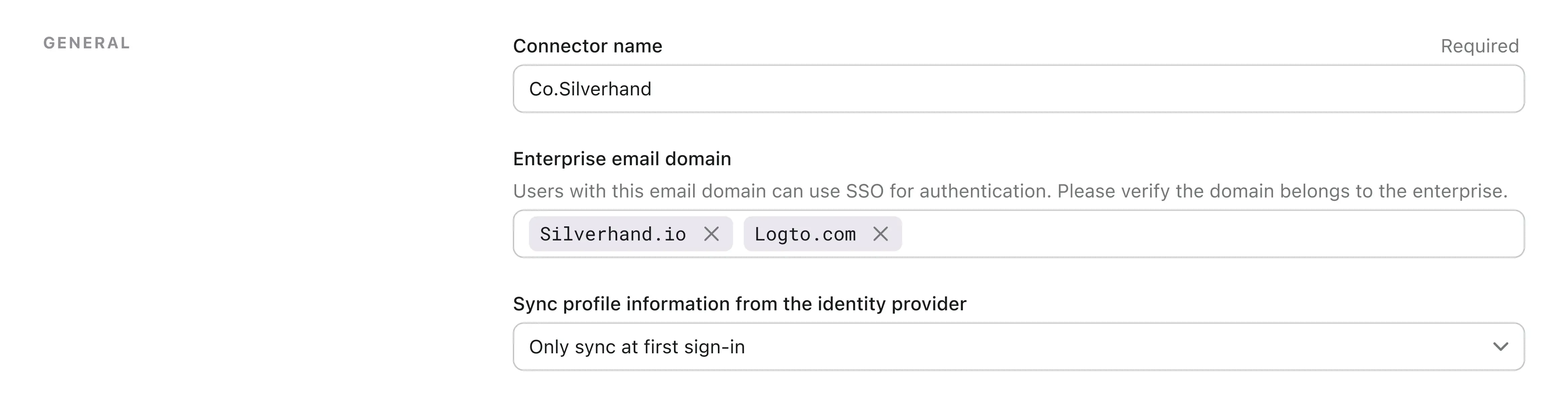

Imposta il dominio email e abilita il connettore Microsoft Entra ID (OIDC) in Logto

Fornisci i domini email della tua organizzazione nella scheda experience del connettore SAML SSO di Logto. Questo abiliterà il connettore SSO come metodo di autenticazione per quegli utenti.

Gli utenti con indirizzi email nei domini specificati saranno esclusivamente limitati a utilizzare il connettore SAML SSO come unico metodo di autenticazione.

Abilita il connettore Microsoft Entra ID (OIDC) nell'esperienza di accesso di Logto

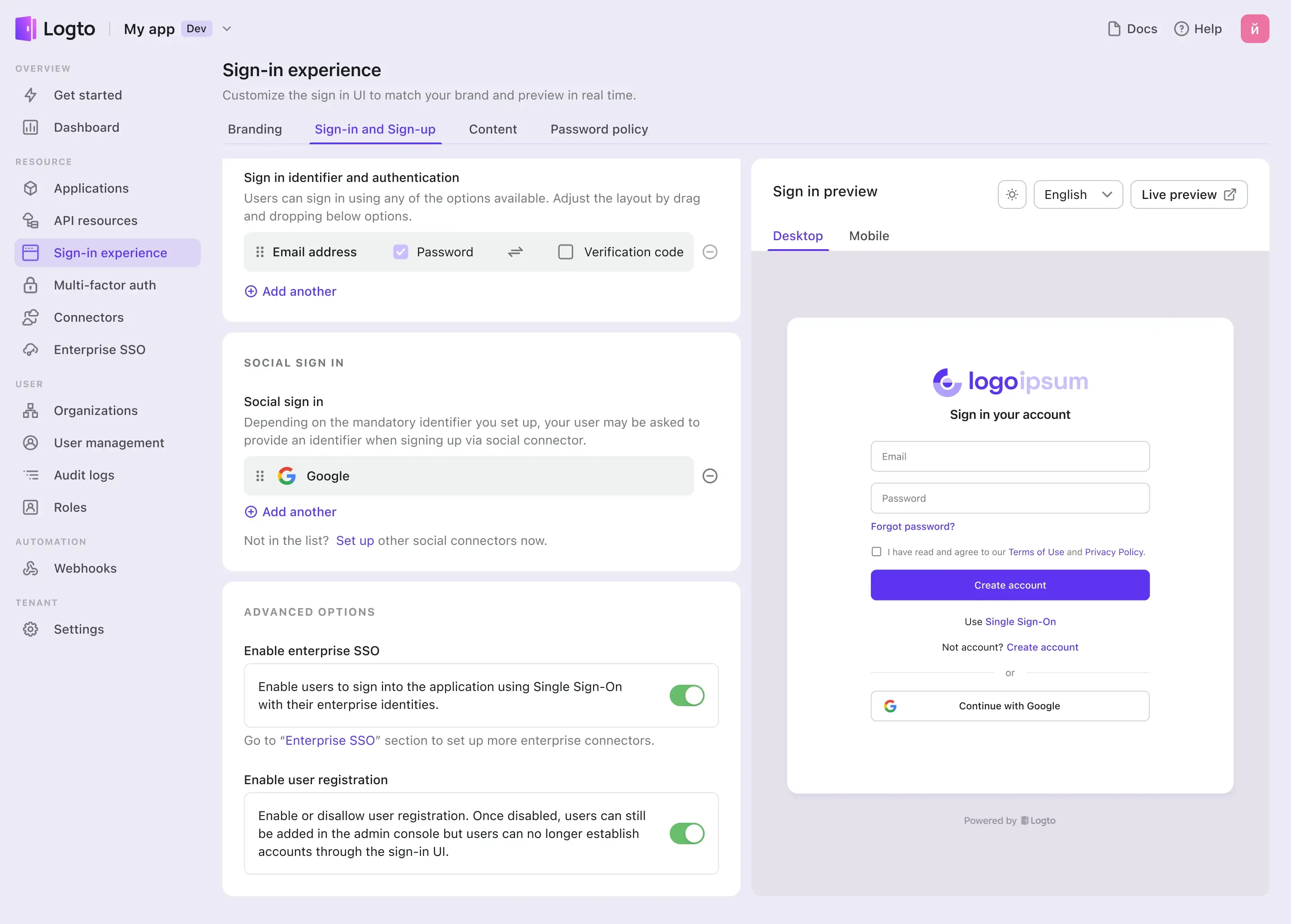

Vai alla scheda Sign-in Experience e abilita il SSO enterprise.

Ora, puoi testare l'integrazione SSO utilizzando il pulsante di anteprima live nell'angolo in alto a destra della sezione Sign-in Experience preview.