Integrare Azure SAML SSO usando Logto

Impara come integrare Azure SAML SSO usando Logto in pochi minuti.

Microsoft Entra ID, noto anche come Azure Active Directory (Azure AD), è una soluzione completa di gestione delle identità e degli accessi che ti offre un insieme robusto di capacità per gestire utenti e gruppi. Molte organizzazioni utilizzano Azure AD per gestire i loro utenti e gruppi, ed è anche una scelta popolare per l'integrazione del single sign-on (SSO). Azure AD supporta sia i protocolli OpenID Connect (OIDC) che Security Assertion Markup Language (SAML) per l'integrazione SSO. In questo tutorial, ti mostreremo come integrare la tua applicazione Logto con Azure SAML SSO per primo.

Prerequisiti

Prima di iniziare, assicurati di avere un account Azure attivo. Se non ne hai uno, puoi iscriverti per un account Azure gratuito qui.

Un account cloud Logto. Se non ne hai uno, sei molto benvenuto a iscriverti per un account Logto. Logto è gratuito per uso personale. Tutte le funzionalità sono disponibili per i tenant di sviluppo, inclusa la funzione SSO.

È necessaria anche un'applicazione Logto ben integrata. Se non ne hai una, segui la guida all'integrazione per creare una applicazione Logto.

Integrazione

Crea un nuovo connettore SAML SSO Azure in Logto

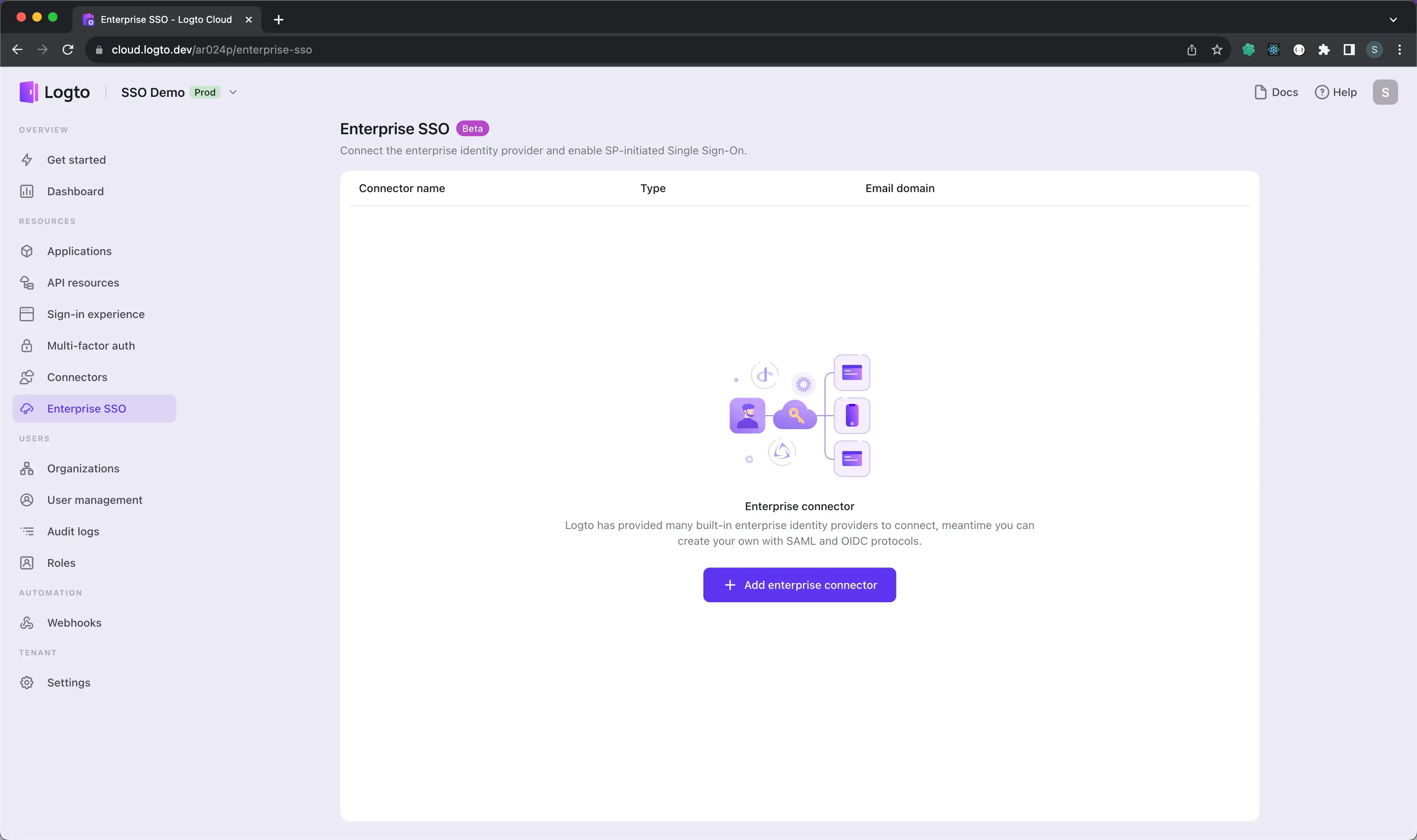

- Visita la tua Console Cloud Logto e naviga alla pagina Enterprise SSO.

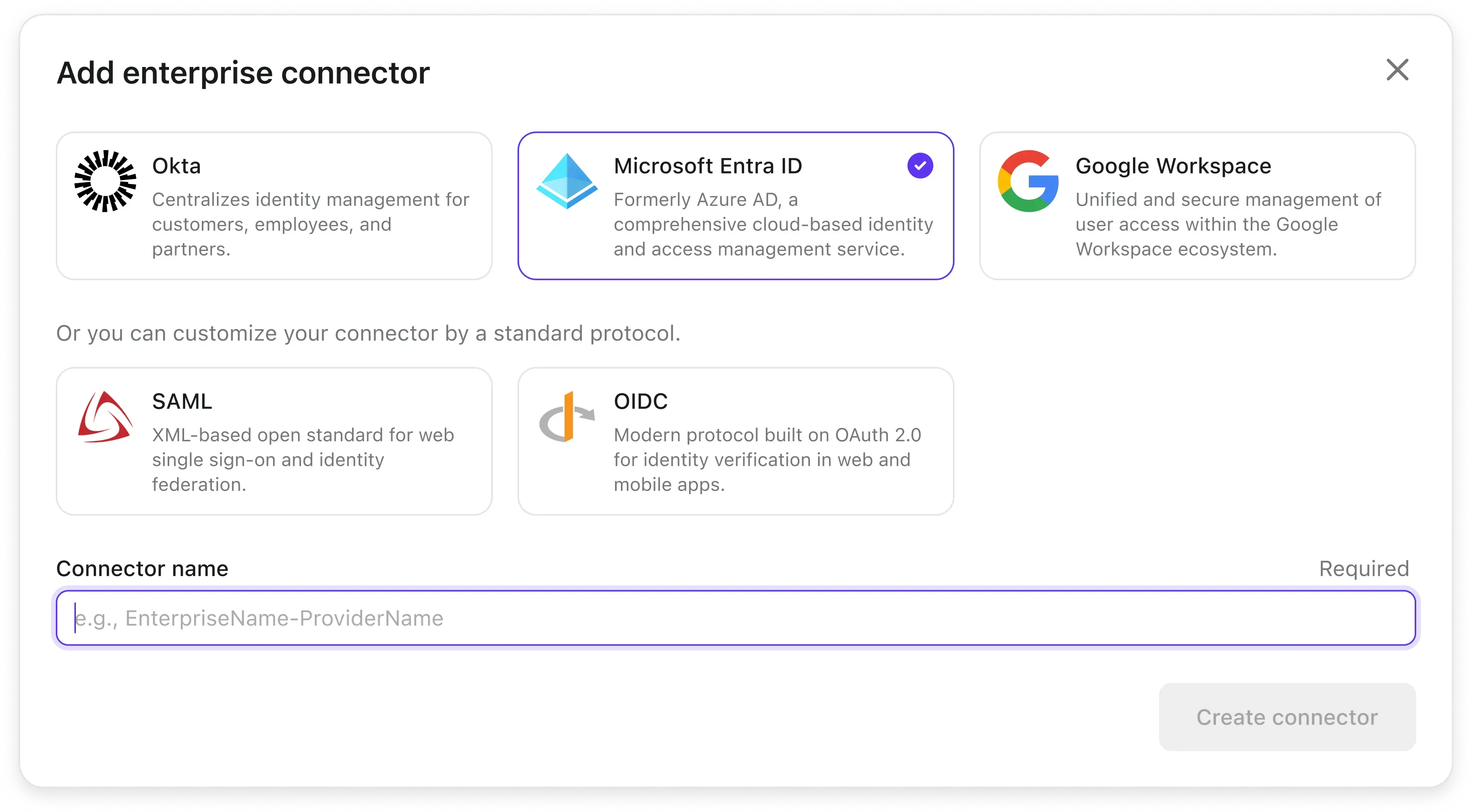

- Clicca sul pulsante Aggiungi Enterprise SSO e seleziona Microsoft Entra ID (SAML) come provider SSO.

Apri il portale Azure in un'altra scheda e segui i passaggi per creare un'applicazione aziendale sul lato Azure.

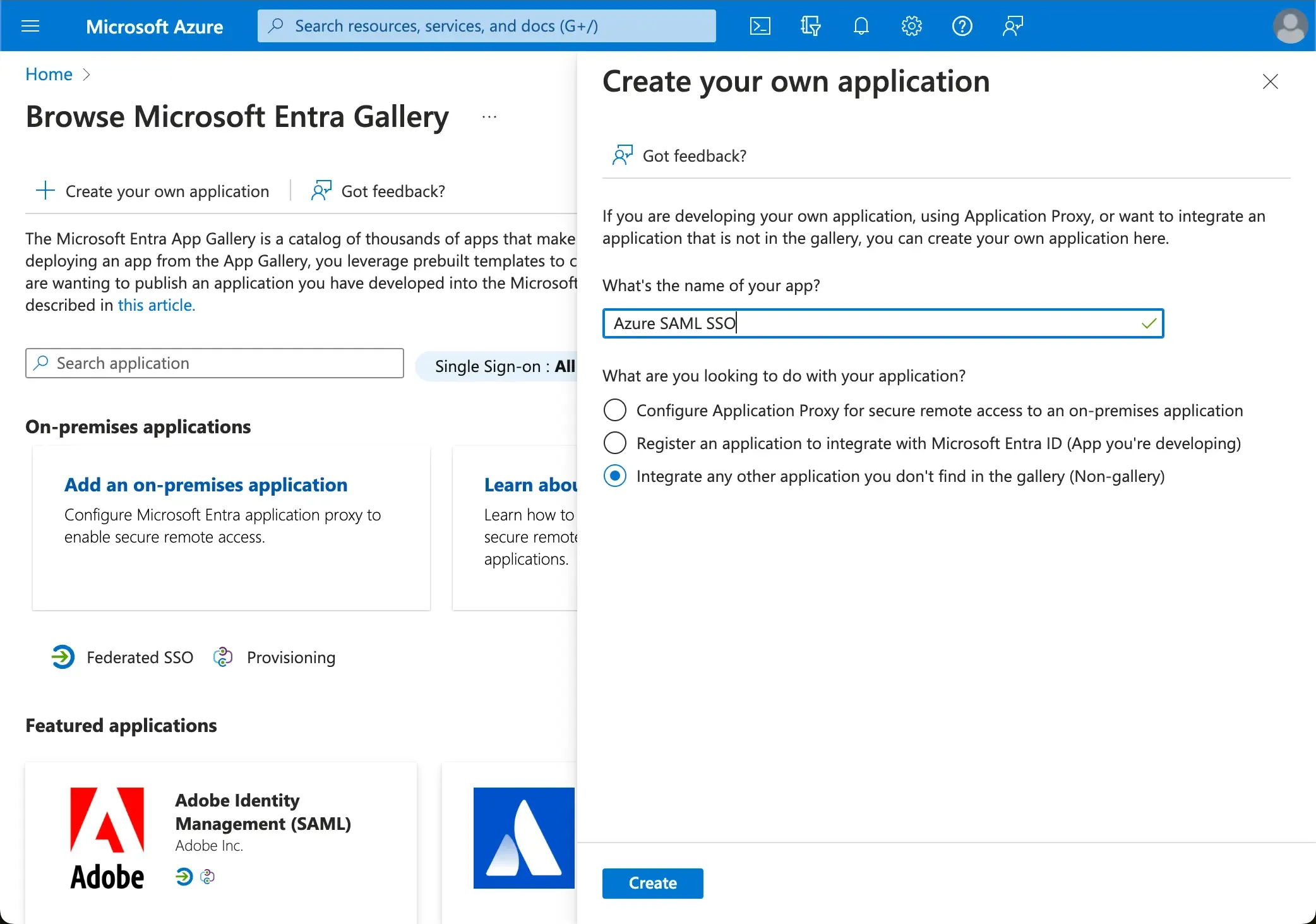

Crea un'applicazione aziendale Azure

-

Vai al portale Azure ed effettua l'accesso come amministratore.

-

Seleziona il servizio

Microsoft Entra ID. -

Naviga fino a

Applicazioni aziendaliusando il menu laterale. Clicca suNuova applicazionee selezionaCrea la tua applicazionenel menu superiore. -

Inserisci il nome dell'applicazione e seleziona

Integra qualsiasi altra applicazione che non trovi nella galleria (Non-galleria).

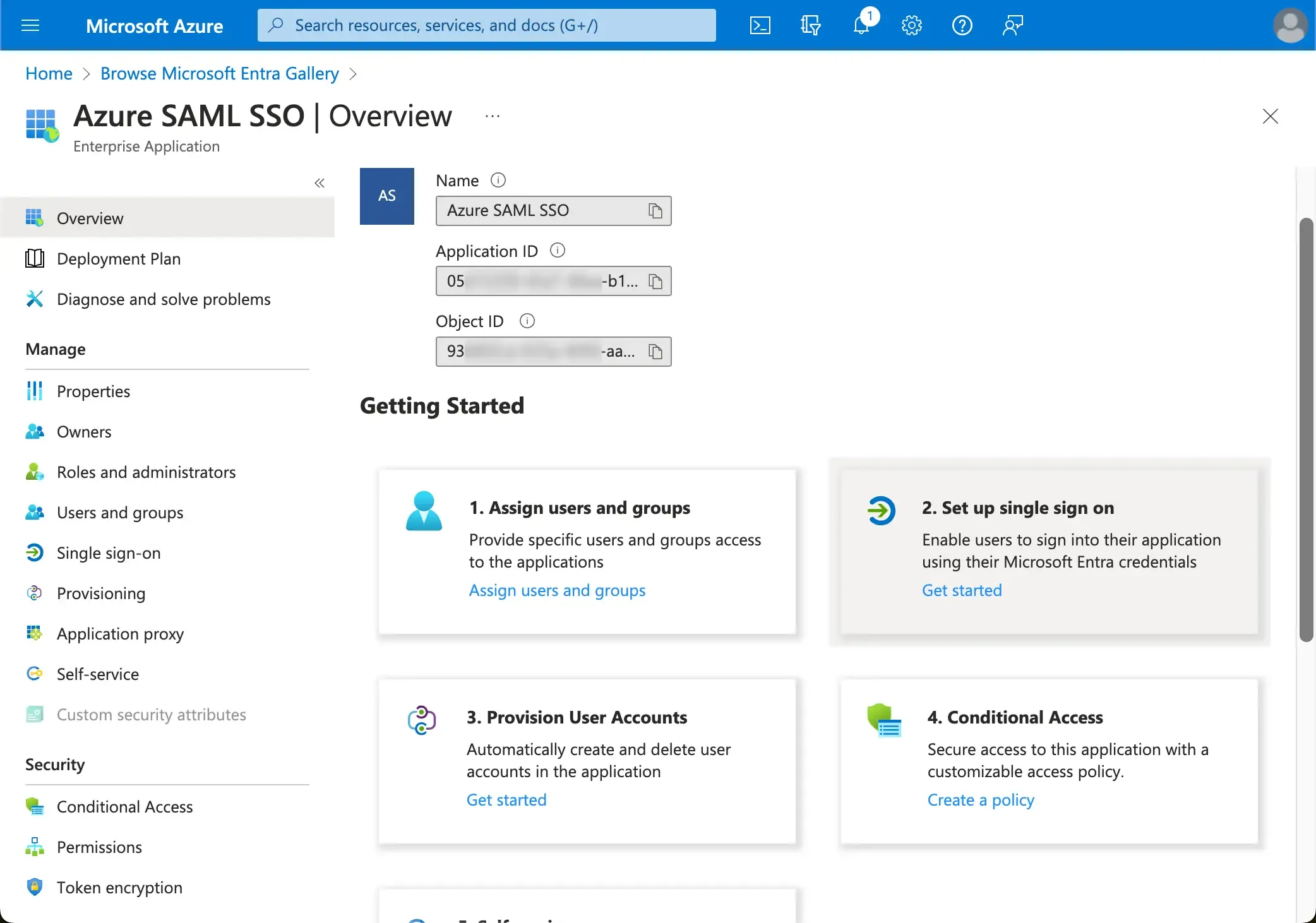

- Una volta creata l'applicazione, seleziona

Configura single sign-on>SAMLper configurare le impostazioni SAML SSO.

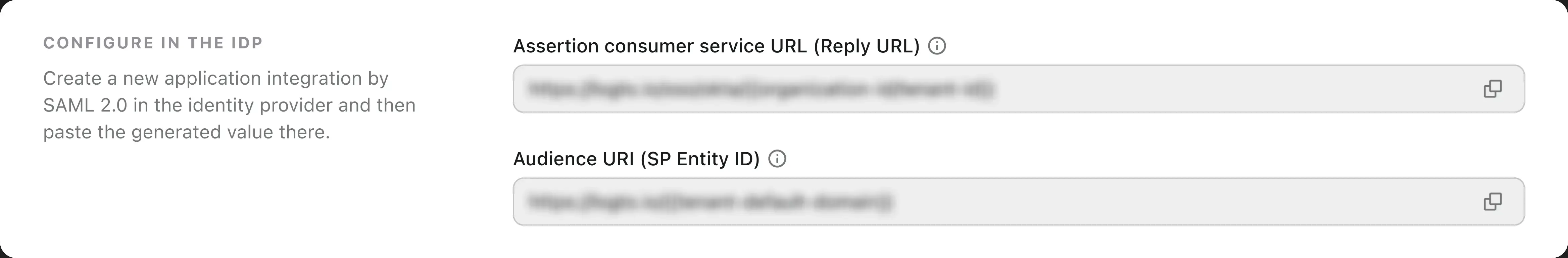

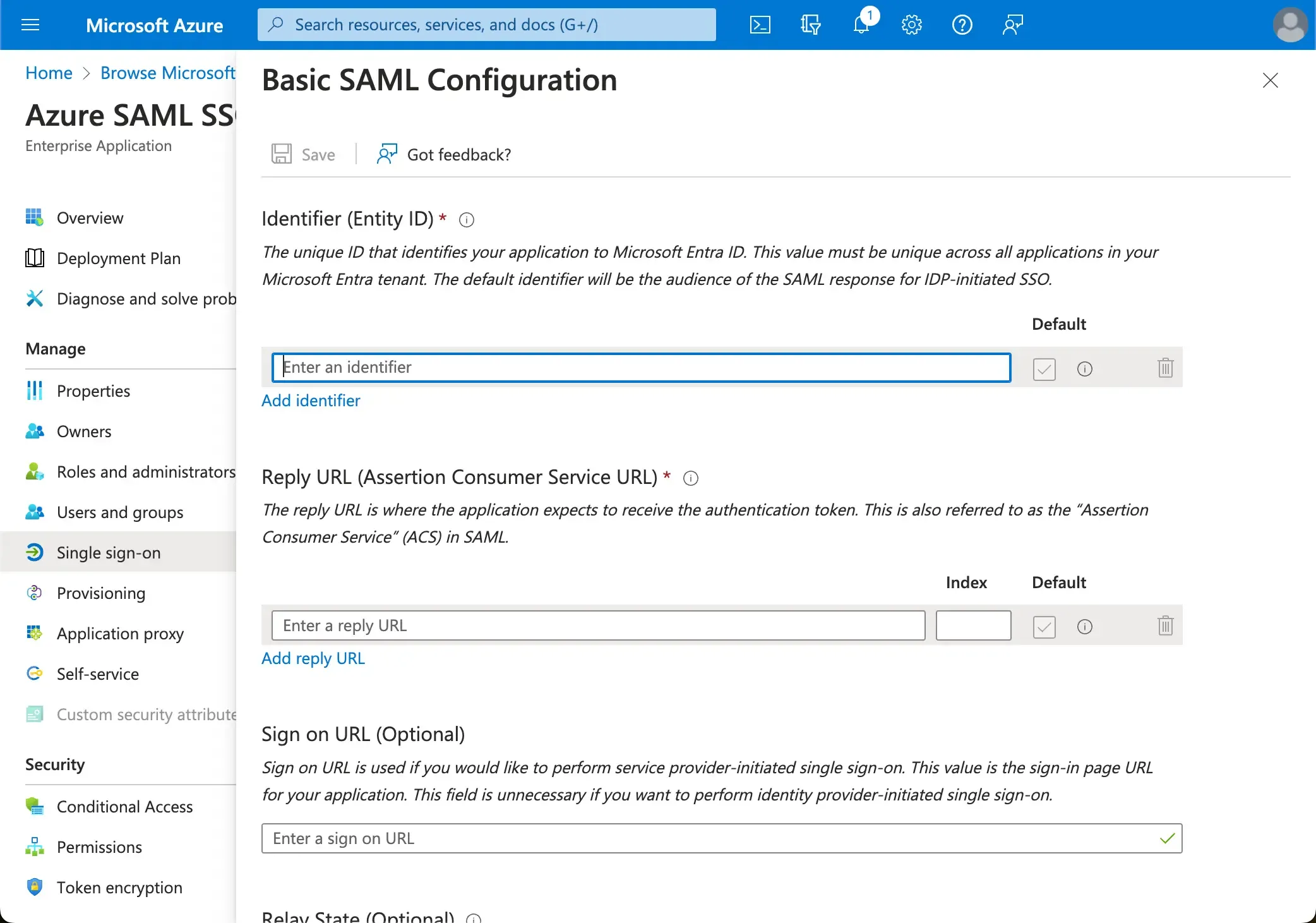

- Apri la prima sezione

Configurazione SAML Basee copia e incolla le seguenti informazioni da Logto.

-

URI Audience (SP Entity ID): Rappresenta un identificatore unico a livello globale per il tuo servizio Logto, funzionando come EntityId per SP durante le richieste di autenticazione all'IdP. Questo identificatore è fondamentale per lo scambio sicuro di asserzioni SAML e altri dati relativi all'autenticazione tra l'IdP e Logto.

-

URL ACS: Il URL del Servizio Consumer dell'Asserzione (ACS) è il luogo in cui viene inviata l'asserzione SAML con una richiesta POST. Questo URL è utilizzato dall'IdP per inviare l'asserzione SAML a Logto. Funziona come un URL di callback dove Logto si aspetta di ricevere e consumare la risposta SAML contenente le informazioni sull'identità dell'utente.

Clicca Salva per salvare la configurazione.

Fornisci i metadati SAML IdP a Logto

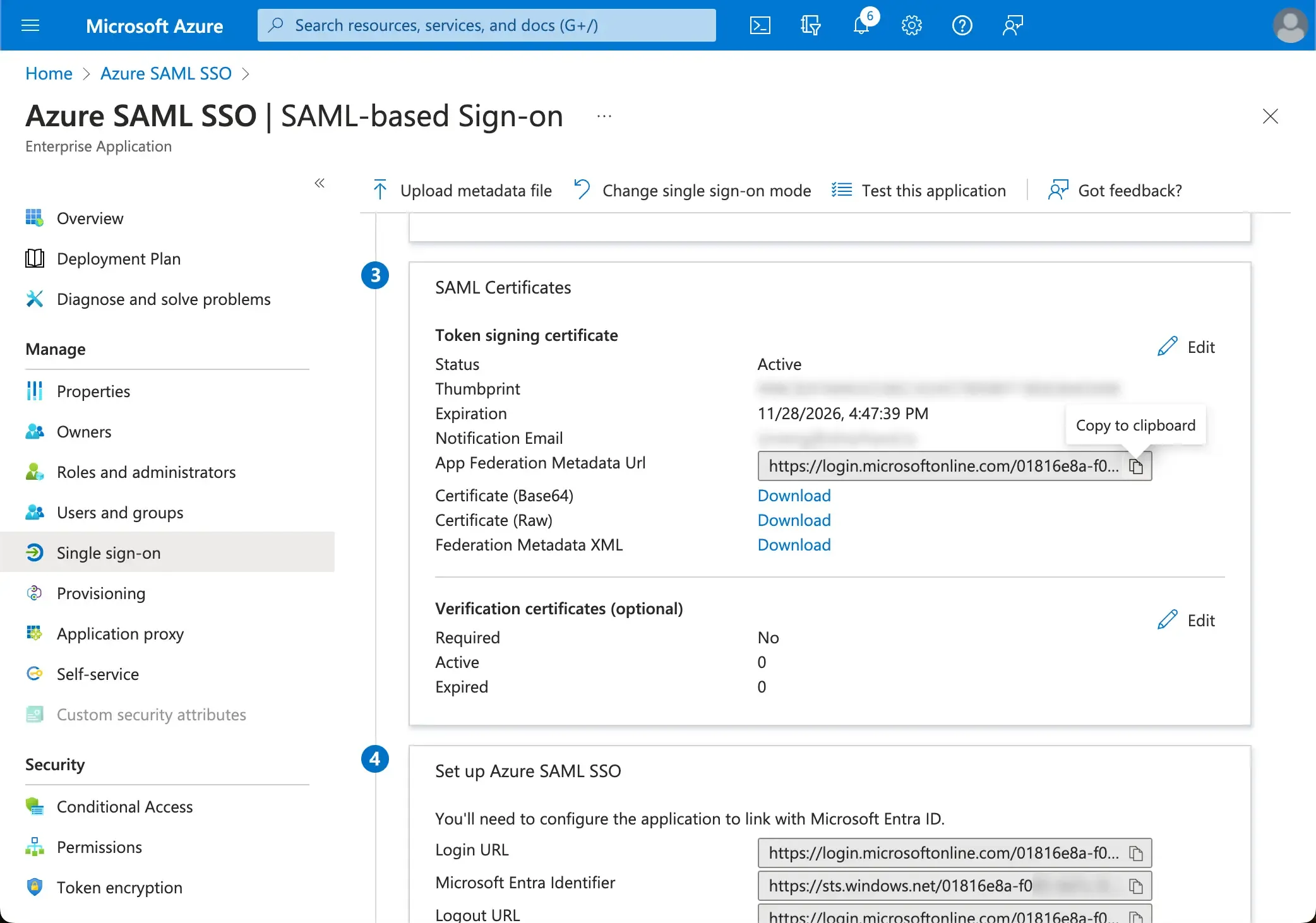

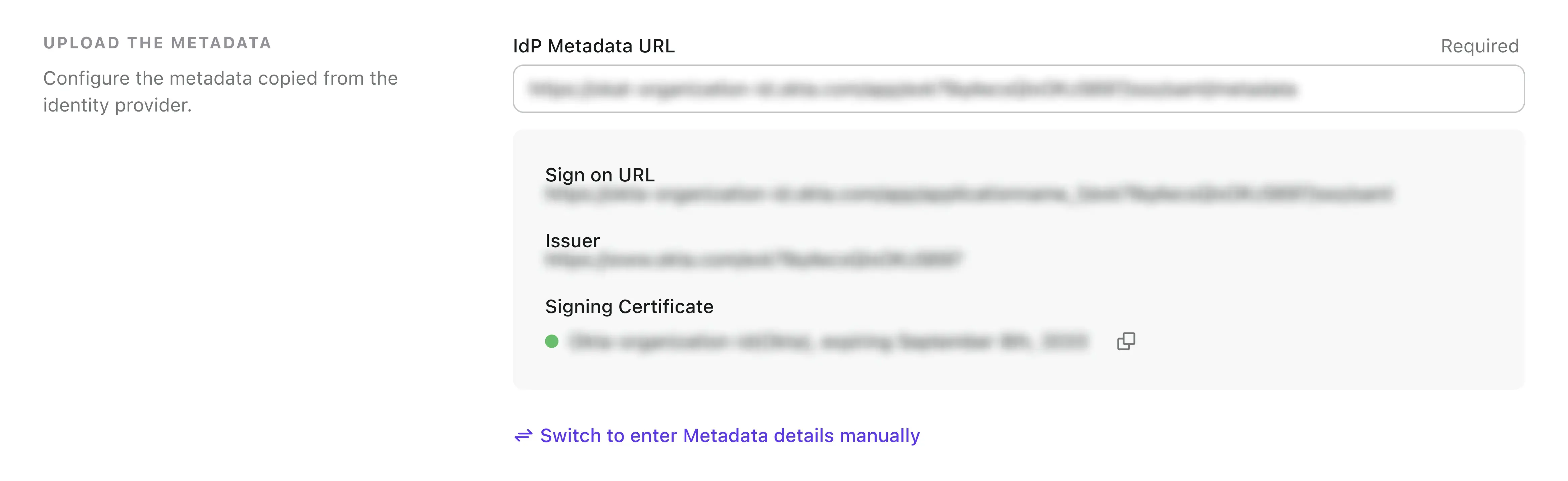

Una volta creata l'applicazione SAML SSO in Azure, fornirai i metadati di configurazione SAML IdP a Logto. La configurazione dei metadati contiene il certificato pubblico SAML IdP e l'endpoint SSO SAML.

-

Logto fornisce tre modi diversi per configurare i metadati SAML. Il modo più semplice è tramite l'URL dei metadati. Puoi trovare l'URL dei metadati nel portale Azure.

Copia l'

App Federation Metadata Urldalla sezioneSAML Certificatesdella tua applicazione SSO Azure AD e incollala nel campoURL dei Metadatiin Logto.

-

Clicca sul pulsante salva e Logto recupererà i metadati dall'URL e configurerà automaticamente l'integrazione SAML SSO.

Configura il mapping degli attributi utente

Logto offre un modo flessibile per mappare gli attributi dell'utente restituiti dall'IdP agli attributi utente in Logto. I seguenti attributi utente dall'IdP verranno sincronizzati con Logto per impostazione predefinita:

- id: L'identificatore unico dell'utente. Logto leggerà il claim

nameIDdalla risposta SAML come ID d'identità SSO dell'utente. - email: L'indirizzo email dell'utente. Logto leggerà il claim

emaildalla risposta SAML come email primaria dell'utente per impostazione predefinita. - nome: Il nome dell'utente.

Puoi gestire la logica di mapping degli attributi utente sia sul lato Azure AD sia sul lato Logto.

-

Mappa gli attributi utente di Azure AD agli attributi utente di Logto sul lato Logto.

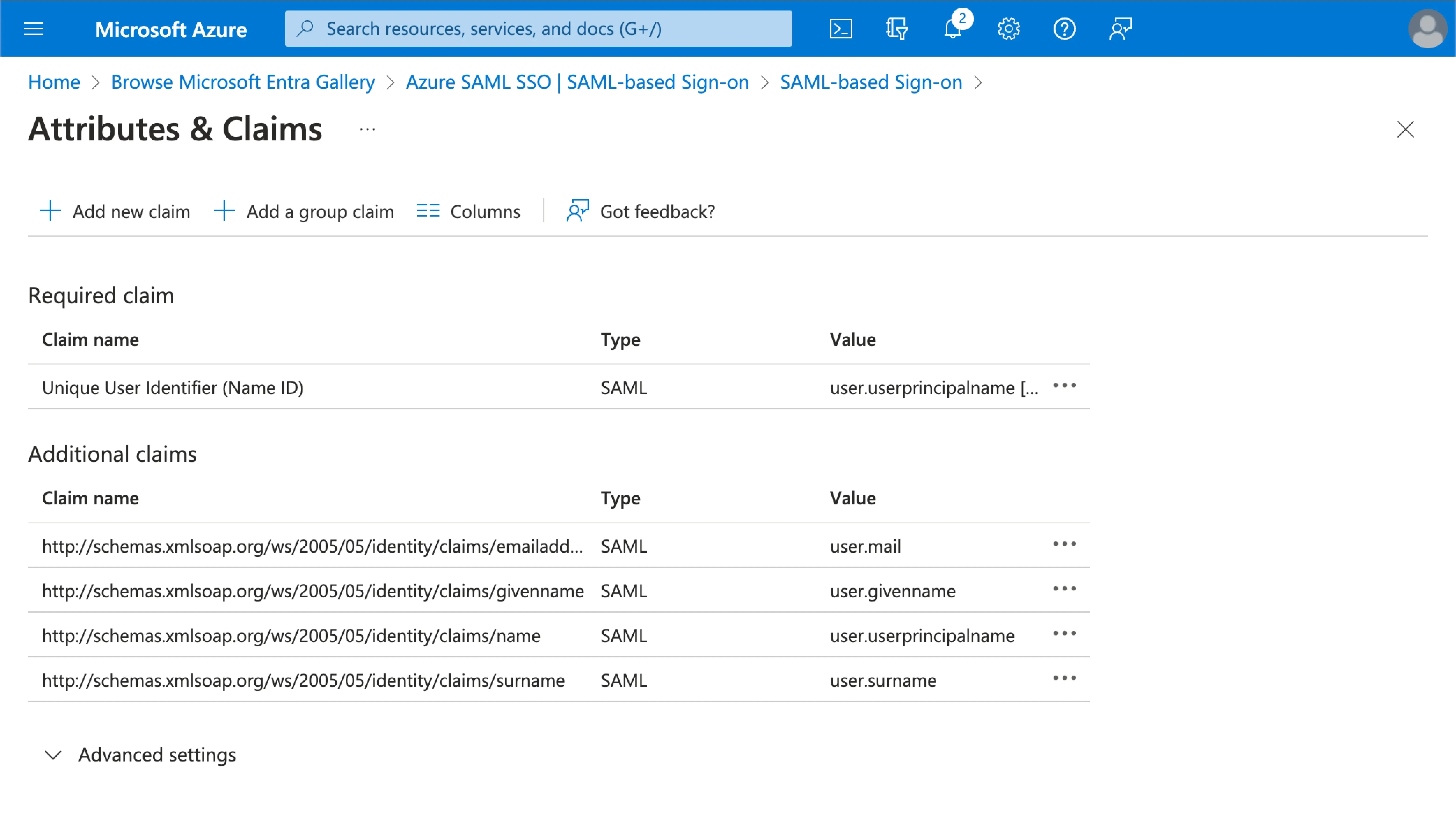

Visita la sezione

Attributes & Claimsdella tua applicazione SSO Azure AD.Copia i seguenti nomi di attributo (con prefisso dello namespace) e incollali nei campi corrispondenti in Logto.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Raccomandazione: aggiorna questo valore dell'attributo auser.displaynameper una migliore esperienza utente)

-

-

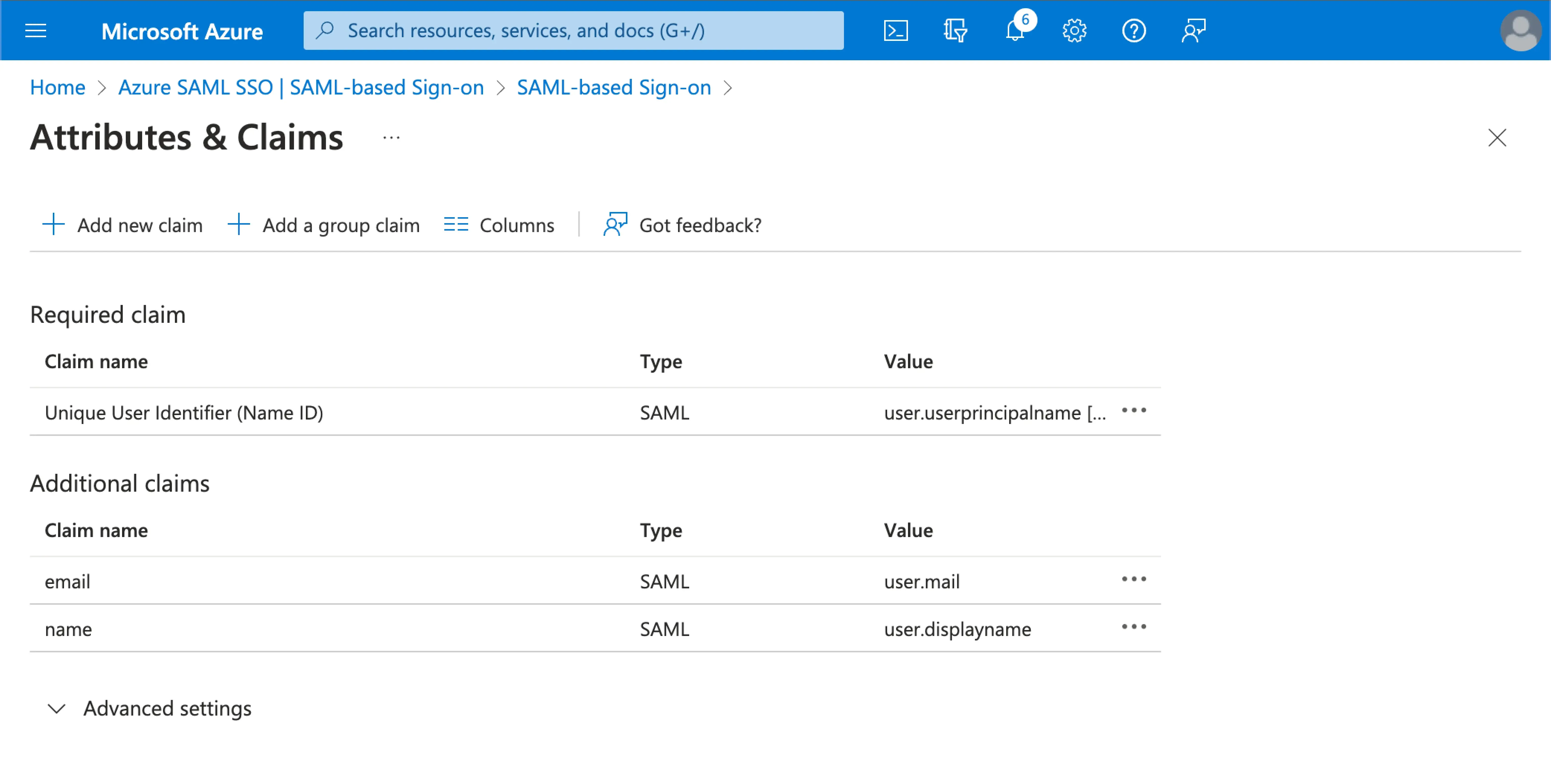

Mappa gli attributi utente di AzureAD agli attributi utente di Logto sul lato AzureAD.

Visita la sezione

Attributes & Claimsdella tua applicazione SSO Azure AD.Clicca su

Modifica, e aggiorna i campiAdditional claimsin base alle impostazioni degli attributi utente di Logto:- aggiorna il valore del nome del claim in base alle impostazioni degli attributi utente di Logto.

- rimuovi il prefisso dello namespace.

- clicca

Salvaper continuare.

Dovresti ottenere le seguenti impostazioni:

Puoi anche specificare attributi utente aggiuntivi sul lato Azure AD. Logto terrà traccia degli attributi utente originali restituiti dall'IdP nel campo sso_identity dell'utente.

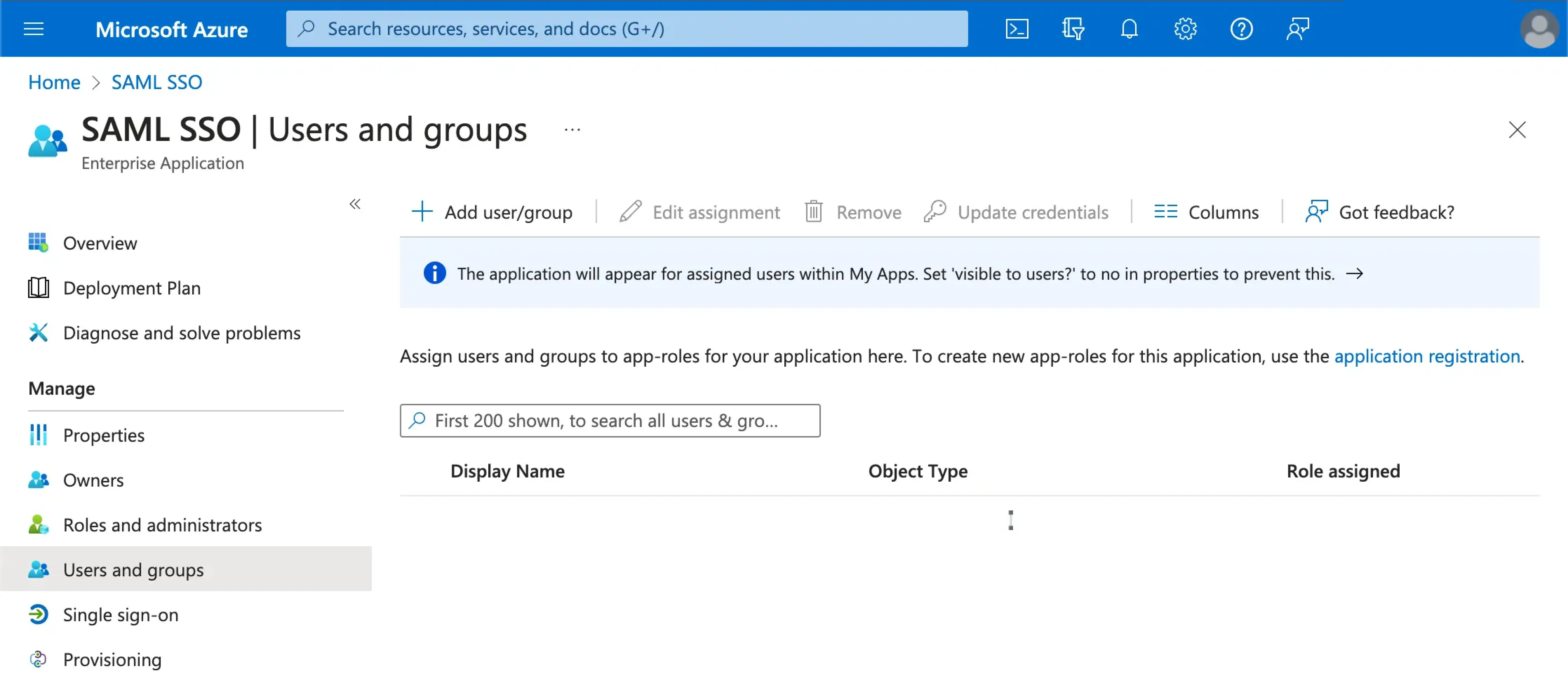

Assegna utenti all'applicazione SSO Azure SAML

Dovrai assegnare utenti all'applicazione SSO Azure SAML per abilitare l'esperienza SSO per loro.

Visita la sezione Utenti e gruppi della tua applicazione SSO Azure AD. Clicca su Aggiungi utente/gruppo per assegnare utenti all'applicazione SSO Azure AD. Solo gli utenti assegnati alla tua applicazione SSO Azure AD potranno autenticarsi attraverso il connettore SSO Azure AD.

Abilita il connettore SSO Azure SAML in Logto

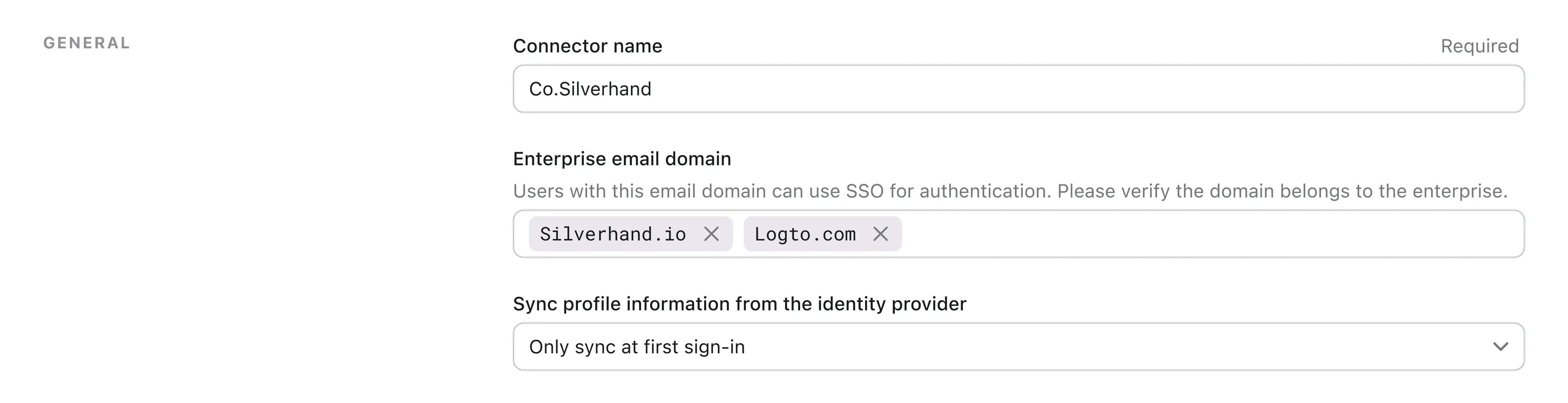

Imposta il dominio email e abilita il connettore SSO Azure SAML in Logto

Fornisci i domini email della tua organizzazione nella scheda experience del connettore SAML SSO di Logto. Questo abiliterà il connettore SSO come metodo di autenticazione per quegli utenti.

Gli utenti con indirizzi email nei domini specificati saranno esclusivamente limitati a utilizzare il connettore SAML SSO come loro unico metodo di autenticazione.

Abilita il connettore SSO Azure SAML nell'esperienza di accesso di Logto

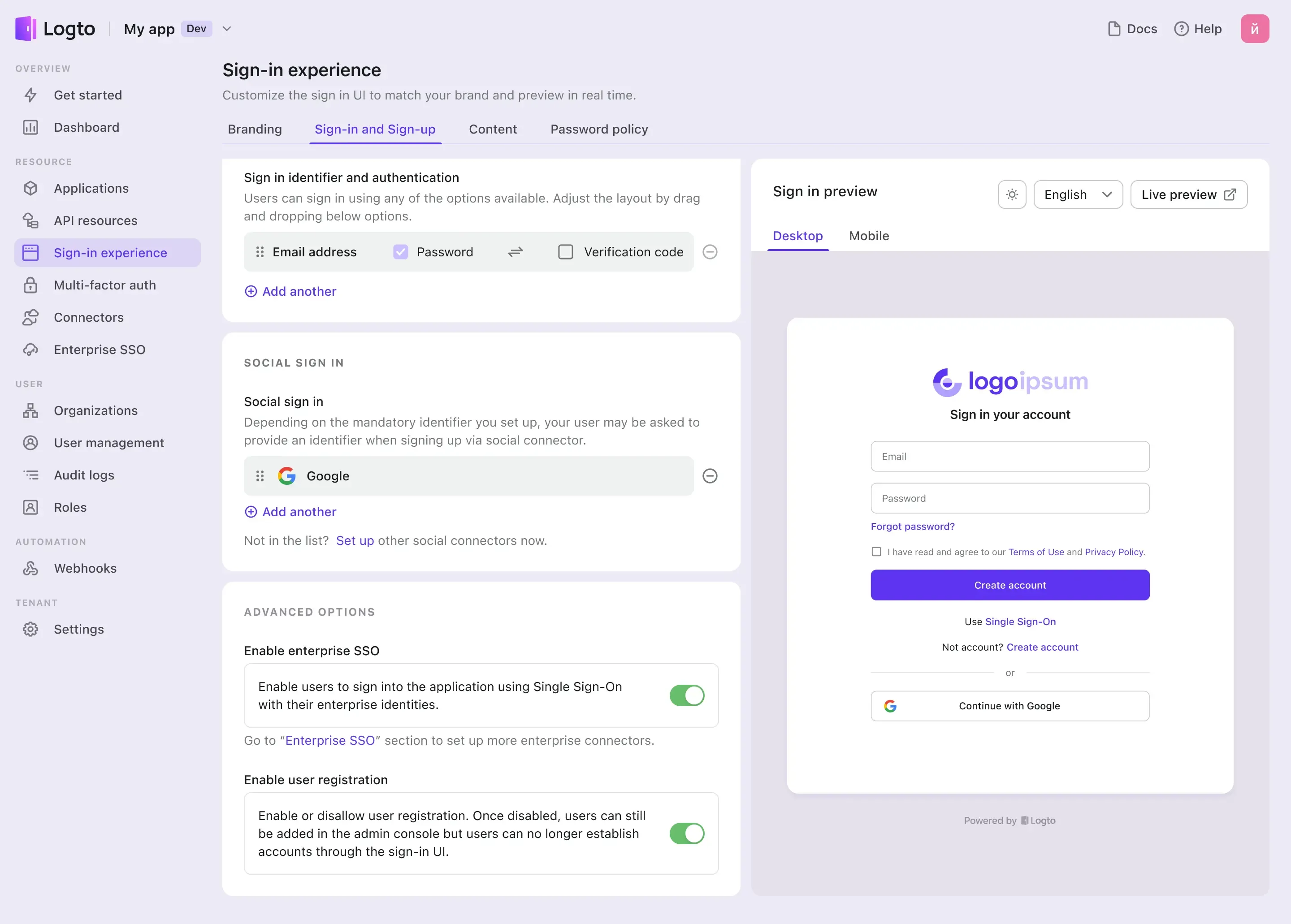

Vai alla scheda Sign-in Experience e abilita il SSO aziendale.

Ora puoi testare l'integrazione SSO usando il pulsante di anteprima live nell'angolo in alto a destra della sezione Sign-in Experience preview.