Il sistema di autorizzazione di Logto e il suo uso in scenari di gestione dell'identità

Esplora il versatile sistema di autorizzazione di Logto.

Logto non serve solo come fornitore di autenticazione ma anche come fornitore di autorizzazione. In questo articolo, fornirò una panoramica dei metodi di autorizzazione di Logto e spiegherò come questi livelli flessibili possono essere applicati a vari scenari.

Usa il controllo degli accessi basato sui ruoli per proteggere il tuo API resource

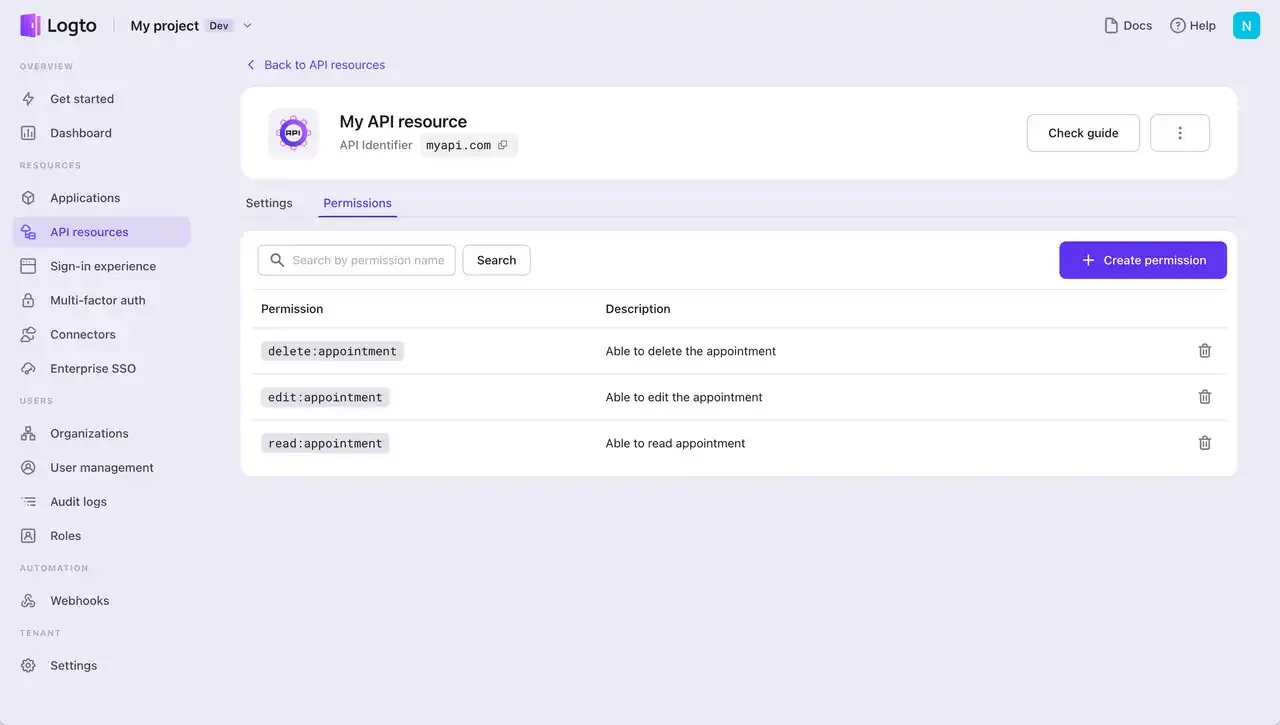

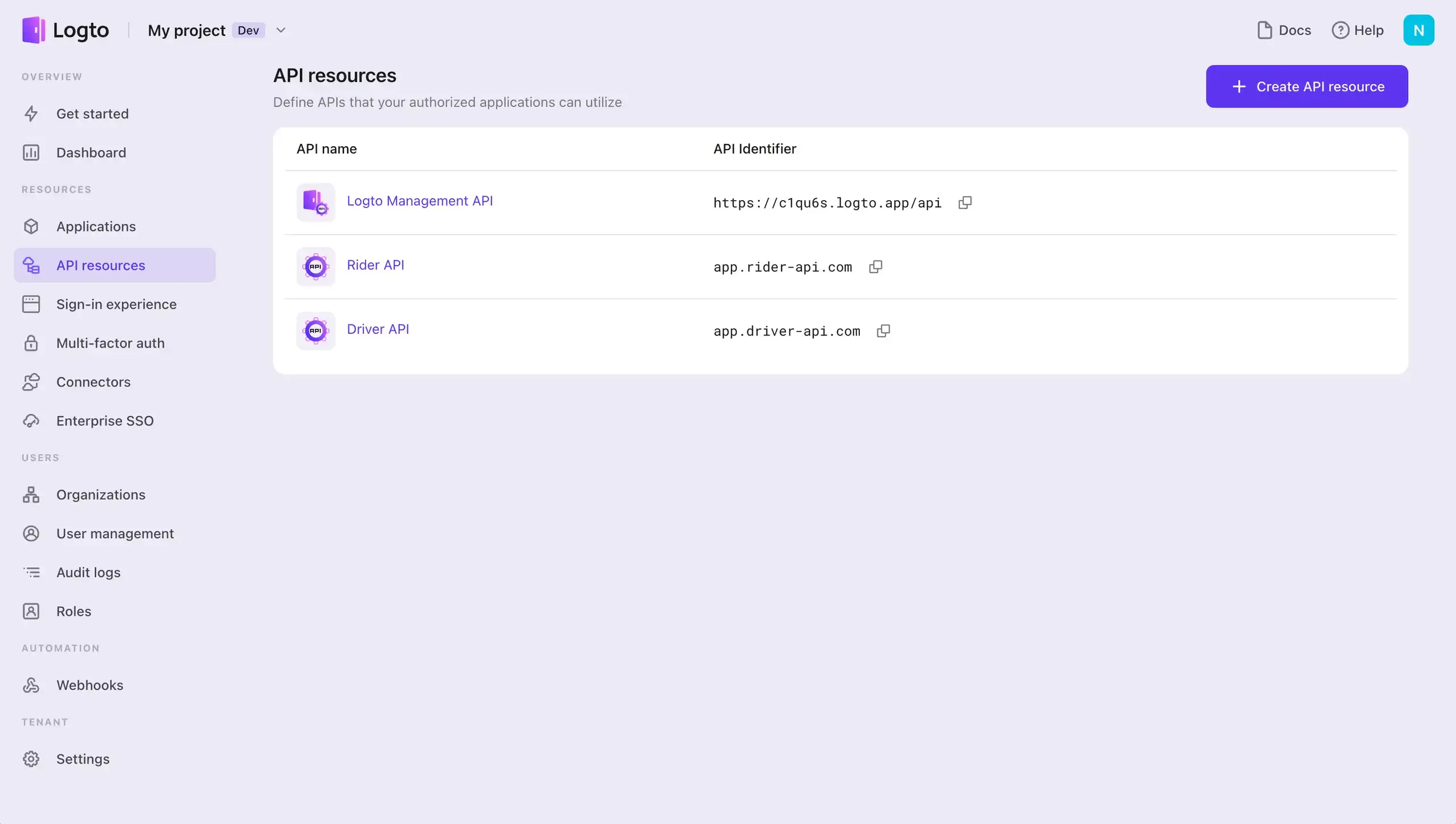

Registra i API resources in Logto

Per stabilire un sistema di autorizzazione in cui utenti diversi hanno accessi diversi alle risorse e permessi di azione, puoi iniziare registrando il API resource in Logto e quindi aggiungere i permessi. Utilizza i ruoli per aggregare questi permessi, sia per un singolo API che per più di uno.

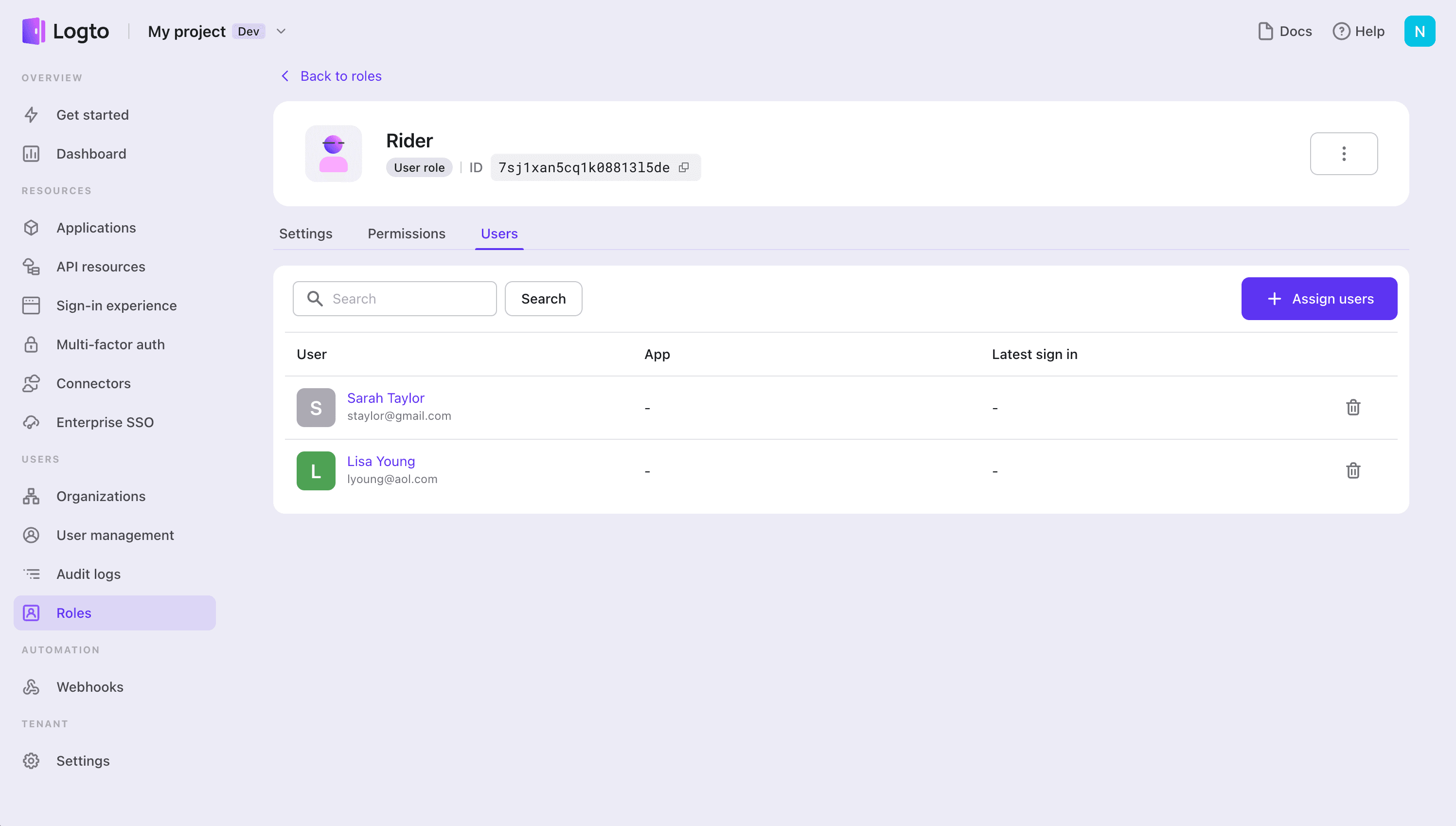

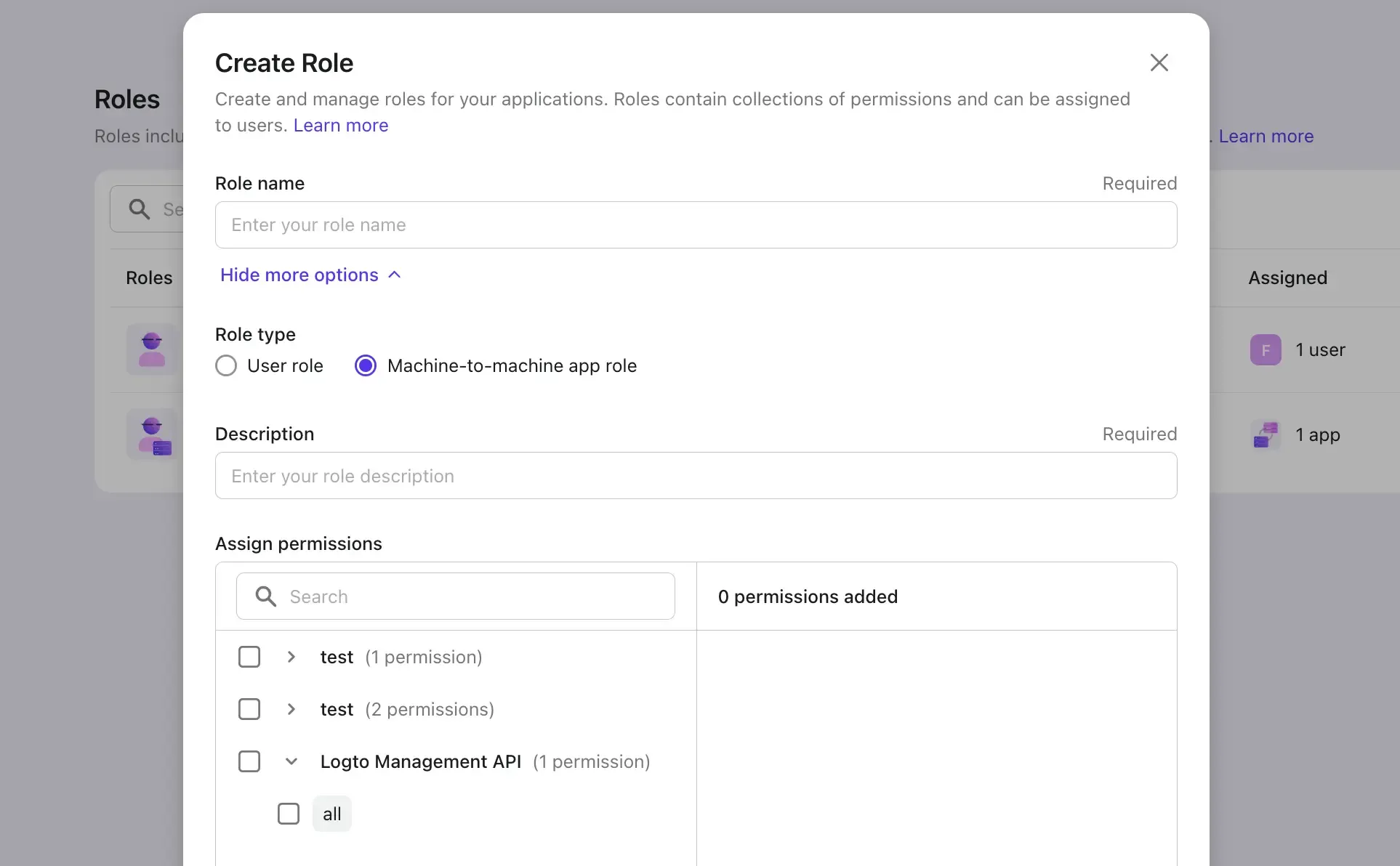

Una grande caratteristica di Logto è la sua capacità di creare vari tipi di ruoli che possono essere applicati a diverse entità, comprese sia le app utente che le app macchina-a-macchina. Gli utenti possono ereditare ruoli specifici per l'utente, mentre le app macchina-a-macchina possono ereditare ruoli progettati per loro.

Entità bersaglio: Utente

Se la tua app è un'app generica in cui utenti diversi devono eseguire azioni diverse, utilizzando i ruoli utente è un modo flessibile per stabilire un efficace sistema di controllo degli accessi.

Entità bersaglio: App macchina-a-macchina

Machine-to-machine (M2M) è una pratica comune per autenticarsi se hai un'app che ha bisogno di comunicare direttamente con le risorse. Per esempio, un servizio API che aggiorna i dati personalizzati degli utenti in Logto, un servizio di statistiche che raccoglie gli ordini giornalieri, ecc.

Le app macchina-a-macchina possono essere utilizzate in due casi d'uso chiave in Logto:

- Proteggi la tua app API senza interfaccia impostando un sistema di autorizzazione.

- Usa il Logto management API per sviluppare i tuoi servizi, come abilitare i profili utente che consentono agli utenti finali di aggiornare le loro informazioni relative all'identità.

La distinzione con i ruoli utente in questo contesto è che il ruolo è definito specificamente come un ruolo macchina-a-macchina, non un ruolo utente, e può essere assegnato solo a app macchina-a-macchina.

In questo contesto RBAC per API, API resources, i ruoli e i permessi sono "democratizzati" e visualizzati a livello di sistema all'interno di un sistema di identità unificato. Questo approccio è piuttosto comune in prodotti B2C semplici, dove c'è meno necessità di una gestione gerarchica complessa.

Usa il modello organizzativo (RBAC) per proteggere le tue risorse a livello organizzativo

In scenari B2B, i ruoli degli utenti possono variare tra diverse organizzazioni. Ad esempio, John potrebbe avere un ruolo di amministratore nell'Organizzazione A ma avere solo un ruolo di membro nell'Organizzazione B.

Questo può essere realizzato impostando modelli organizzativi in Logto, che aiuta la tua app multi-tenant a costruire un sistema di controllo degli accessi.

Piuttosto che creare numerosi ruoli per ciascuna organizzazione, Logto ti consente di creare un modello organizzativo. Questo approccio mantiene la coerenza tra tutte le organizzazioni consentendo agli utenti la flessibilità di avere ruoli diversi in organizzazioni diverse.

I permessi dell'organizzazione non richiedono la registrazione di un API resource. Logto emette token organizzativi che includono ruoli e altri claim, che possono essere utilizzati per ulteriori verifiche sui token dell'organizzazione nel tuo API.

Usa un modello organizzativo (RBAC) per proteggere sia le risorse a livello di sistema che quelle a livello organizzativo

Se hai API resources registrate in Logto e stai cercando di estenderne l'uso al livello organizzativo, è del tutto possibile.

Questo bisogno potrebbe sorgere se stai usando lo stesso endpoint sia per funzioni a livello di sistema che per operazioni specifiche dell'organizzazione. Avere un singolo endpoint va bene e utilizzare il contesto organizzativo può anche garantire efficacemente l'isolamento del tenant.

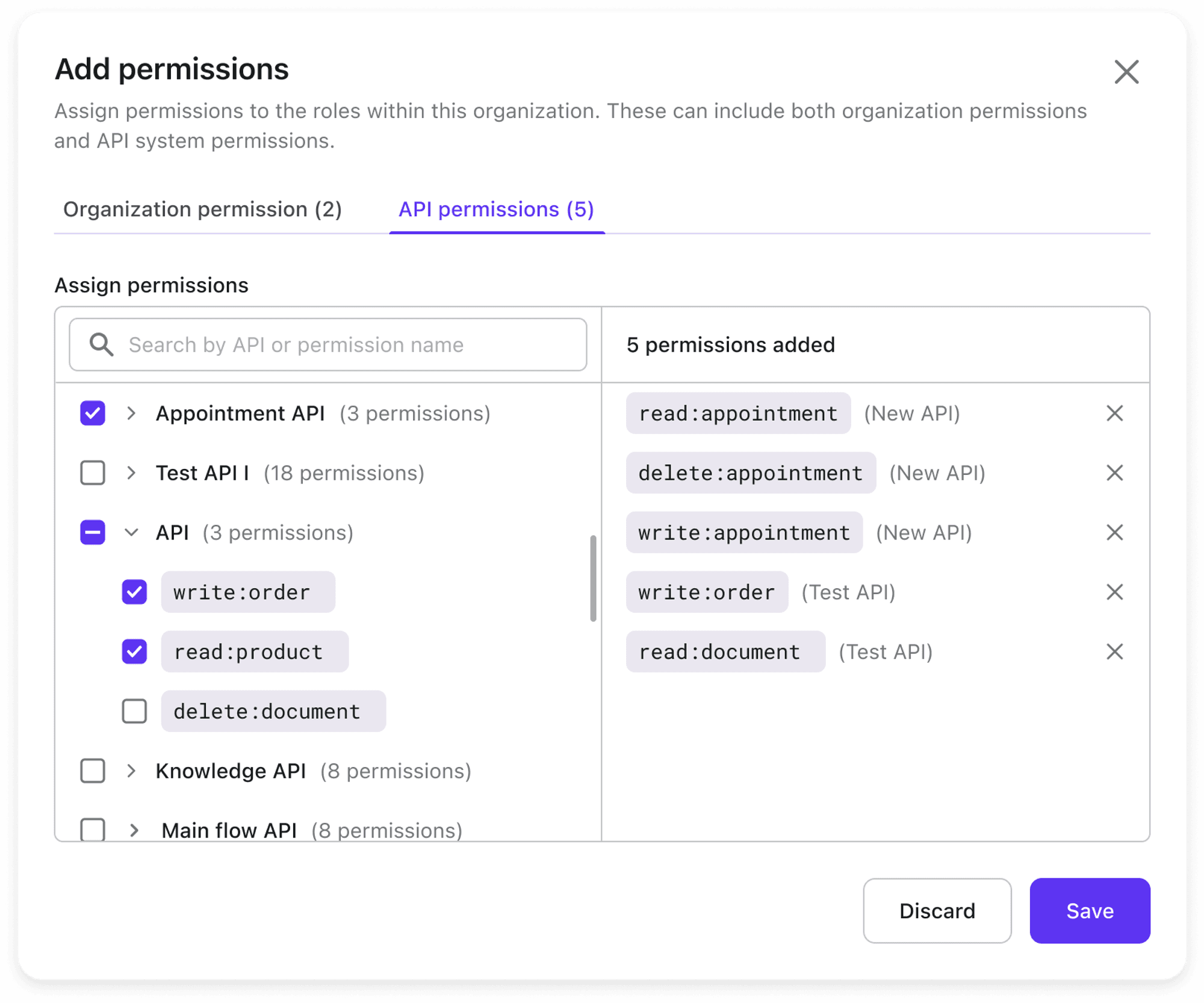

In Logto, puoi assegnare permessi API direttamente al ruolo di un'organizzazione, adattandolo alle tue esigenze specifiche.

Ecco uno sguardo veloce su come integrare i permessi API con il ruolo della tua organizzazione.

Questa funzionalità è in fase di sviluppo ed è prevista per essere disponibile nella prima metà del 2024.

Entusiasta dei sistemi di autorizzazione di Logto e delle nostre imminenti funzionalità di autorizzazione? Iscriviti oggi e ricevi immediatamente gli ultimi aggiornamenti sui prodotti.