Bot OTP: Cosa sono e come prevenire gli attacchi

Scopri cosa sono i bot OTP, come sfruttano le password monouso con casi reali e strategie per proteggere la tua azienda da queste minacce informatiche. Questa guida offre suggerimenti pratici per i professionisti nello sviluppo del prodotto e nella gestione aziendale.

Con l'aumento della dipendenza dai servizi online, l'autenticazione multifattoriale (MFA) è diventata una linea critica di difesa contro gli attacchi informatici. Tra gli elementi di MFA più ampiamente usati c'è la password monouso (OTP), un codice temporaneo e unico destinato a proteggere gli account contro gli accessi non autorizzati. Tuttavia, gli OTP non sono più infallibili come potrebbero sembrare una volta. Una nuova ondata di attività criminale informatica che coinvolge bot OTP sta mettendo in discussione la loro efficacia, rappresentando una seria minaccia sia per le aziende che per gli individui.

Capire come funzionano i bot OTP, i loro metodi di attacco e le strategie per difendersi da essi è essenziale. Questa guida analizzerà la meccanica dietro i bot OTP e fornirà passaggi praticabili che la tua organizzazione può adottare per rafforzare la sicurezza.

Cos'è un OTP?

Una password monouso (OTP) è un codice unico e temporaneo utilizzato per l'autenticazione monouso. Generati attraverso algoritmi basati sulla sincronizzazione del tempo o calcoli criptografici, gli OTP forniscono un ulteriore livello di sicurezza per i sistemi di accesso o autenticazione multifattoriale (MFA).

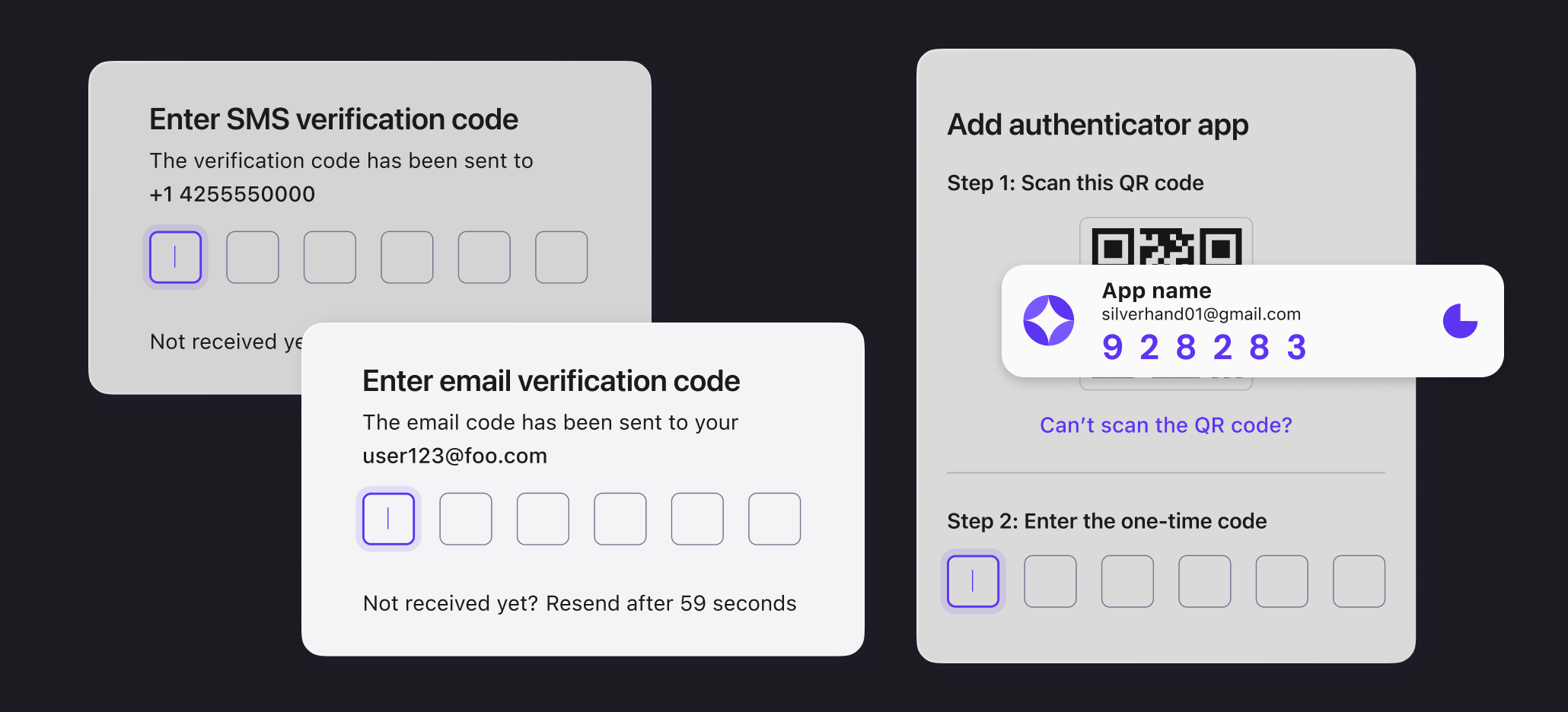

Gli OTP possono essere consegnati in vari modi:

- Codici SMS: Inviati tramite testo o messaggio vocale.

- Codici email: Inviati direttamente alla casella di posta dell'utente.

- App autenticatore: Generati localmente tramite servizi come Google Authenticator o Microsoft Authenticator.

La loro natura di breve durata aumenta la sicurezza, con i codici generati dalle app che scadono tipicamente in 30-60 secondi, mentre i codici SMS o email durano 5-10 minuti. Questa funzionalità dinamica rende gli OTP molto più sicuri delle password statiche.

Tuttavia, una vulnerabilità chiave risiede nella loro consegna, poiché gli attaccanti possono sfruttare debolezze del sistema o errori umani per intercettarli. Nonostante questo rischio, gli OTP rimangono uno strumento affidabile ed efficace per rafforzare la sicurezza online.

Qual è il ruolo degli OTP nell'MFA?

Capire la Autenticazione Multifattoriale (MFA) è cruciale nel panorama digitale odierno. L'MFA rafforza la sicurezza richiedendo agli utenti di verificare la propria identità attraverso più fattori, aggiungendo un ulteriore strato di protezione per prevenire accessi non autorizzati.

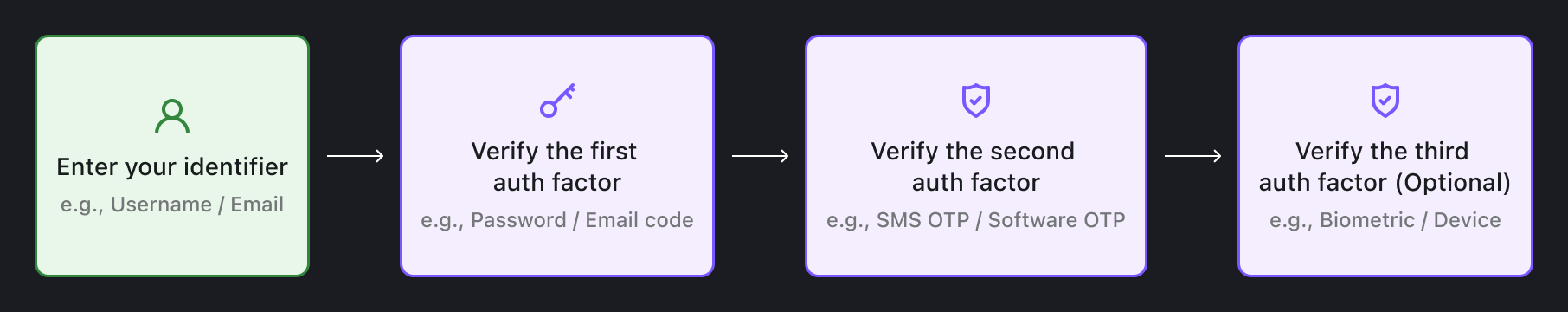

Un processo MFA tipico coinvolge i seguenti passaggi:

- Identificatore dell'utente: Questo è il modo in cui il sistema riconosce gli utenti. Potrebbe essere un nome utente, un indirizzo email, un numero di telefono, un ID utente, un ID dipendente, un numero di carta di credito o persino un'identità sociale.

- Primo fattore di autenticazione: Più comunemente, questo è una password, ma può anche essere un OTP email o un OTP SMS.

- Secondo fattore di autenticazione: Questo passaggio utilizza un metodo diverso dal primo, come gli OTP SMS, gli OTP delle app di autenticazione, le chiavi di sicurezza fisiche o i dati biometrici come impronte digitali e riconoscimento facciale.

- Livello opzionale di autenticazione terziario: In alcuni casi viene aggiunto un ulteriore strato. Ad esempio, accedere a un account Apple su un nuovo dispositivo può richiedere una verifica aggiuntiva.

Questo processo a più livelli aumenta significativamente la sicurezza, poiché gli attaccanti avrebbero bisogno di superare ogni strato per accedere a un account.

L'MFA si basa tipicamente su tre categorie di fattori di autenticazione:

| Cosa significa | Fattori di verifica | |

|---|---|---|

| Conoscenza | Qualcosa che sai | Password, OTP Email, Codici di backup |

| Possesso | Qualcosa che hai | OTP SMS, OTP app autenticatore, Chiavi di sicurezza, Smart card |

| Inerenza | Qualcosa che sei | Biometria come impronte digitali o riconoscimento facciale |

Combinando questi metodi, l'MFA crea una difesa robusta contro gli accessi non autorizzati. Assicura che anche se un livello è compromesso, la sicurezza generale dell'account rimane intatta, fornendo agli utenti una protezione migliorata in un mondo sempre più connesso.

Che cosa sono i bot OTP?

I bot OTP sono strumenti automatizzati appositamente progettati per rubare le password monouso (OTP). A differenza degli attacchi brutali, questi bot si basano sull'inganno e sulla manipolazione, sfruttando errori umani, tattiche di ingegneria sociale o vulnerabilità del sistema per bypassare i protocolli di sicurezza.

Prendendo il comune processo di verifica "Email (come identificatore) + Password (come primo passaggio di verifica) + OTP Software/SMS (come secondo passaggio di verifica)" come esempio, l'attacco si svolge tipicamente nei seguenti passaggi:

- L'attaccante accede alla pagina di accesso o all'API dell'applicazione, proprio come un normale utente.

- L'attaccante inserisce le credenziali fisse della vittima, come il loro indirizzo email e password. Queste credenziali sono spesso ottenute da database di informazioni utente trapelate facilmente disponibili online per l'acquisto. Molti utenti tendono a riutilizzare le password su diverse piattaforme, rendendoli più vulnerabili. Inoltre, le tecniche di phishing sono frequentemente utilizzate per ingannare gli utenti a rivelare i loro dettagli dell'account.

- Utilizzando un bot OTP, l'attaccante intercetta o recupera la password monouso della vittima. All'interno del periodo di tempo valido, bypassano il processo di verifica a due passaggi.

- Una volta che l'attaccante ha accesso all'account, potrebbe procedere a trasferire asset o informazioni sensibili. Per ritardare la scoperta dell'infrazione da parte della vittima, gli attaccanti prendono spesso misure come cancellare avvisi di notifica o altri segnali di avvertimento.

Ora, esploriamo in dettaglio come vengono implementati i bot OTP e i meccanismi che consentono loro di sfruttare queste vulnerabilità.

Come funzionano i bot OTP?

Di seguito sono riportate alcune delle tecniche più comuni impiegate dai bot OTP, delineate accanto a esempi del mondo reale.

Bot di phishing

Il phishing è uno dei metodi più comuni utilizzati dai bot OTP. Ecco come funziona:

-

L'esca (messaggio fraudolento): La vittima riceve un'email o un messaggio di testo falso fingendo di provenire da una fonte fidata, come la loro banca, una piattaforma social o un servizio online popolare. Il messaggio solitamente afferma che c'è un problema urgente, come un tentativo di accesso sospetto, un problema di pagamento o una sospensione dell'account, spingendo la vittima ad agire immediatamente.

-

La pagina di accesso falsa: Il messaggio include un collegamento che indirizza la vittima a una pagina di accesso falsa progettata per sembrare esattamente come il sito ufficiale. Questa pagina è predisposta dagli attaccanti per catturare le credenziali di accesso della vittima.

-

Credenziali rubate e attivazione della MFA: Quando la vittima inserisce il proprio nome utente e password sulla pagina falsa, il bot di phishing utilizza rapidamente queste credenziali rubate per accedere al servizio reale. Questo tentativo di accesso attiva quindi una richiesta di autenticazione multifattoriale (MFA), come una password monouso (OTP) inviata al telefono della vittima.

-

Inganno della vittima per l'OTP: Il bot di phishing inganna la vittima inducendola a fornire l'OTP mostrando un prompt sulla pagina falsa (ad esempio, "Inserisci il codice inviato al tuo telefono per la verifica"). Pensando che sia un processo legittimo, la vittima inserisce l'OTP, inconsapevole di fornire all'attaccante tutto ciò di cui ha bisogno per completare l'accesso al servizio reale.

Ad esempio, nel Regno Unito strumenti come "SMS Bandits" sono stati usati per consegnare attacchi sofisticati di phishing tramite messaggi di testo. Questi messaggi imitano comunicazioni ufficiali, ingannando le vittime a rivelare le loro credenziali di accesso. Una volta compromesse le credenziali, SMS Bandits consentono ai criminali di bypassare l'autenticazione multifattoriale (MFA) attivando il furto di OTP. Allarmante, questi bot raggiungono un tasso di successo di circa l'80% una volta che il numero di telefono di un bersaglio è stato inserito, evidenziando l'efficacia pericolosa di tali schemi di phishing.

Bot malware

I bot OTP basati su malware sono una seria minaccia, prendendo di mira direttamente i dispositivi per intercettare gli OTP basati su SMS. Ecco come funziona:

- Le vittime scaricano inconsapevolmente app dannose: Gli attaccanti creano app che sembrano software legittimi, come strumenti bancari o di produttività. Le vittime spesso installano queste app false tramite annunci fuorvianti, negozi di app non ufficiali o link di phishing inviati via email o SMS.

- Il malware ottiene l'accesso a permessi sensibili: Una volta installata, l'app richiede permessi per accedere agli SMS, alle notifiche o ad altri dati sensibili sul dispositivo della vittima. Molti utenti, ignari del rischio, concedono questi permessi senza rendersi conto dell'intento reale dell'app.

- Il malware monitora e ruba gli OTP: Il malware gira silenziosamente in background, monitorando i messaggi SMS in arrivo. Quando viene ricevuto un OTP, il malware lo inoltra automaticamente agli attaccanti, dando loro la possibilità di aggirare l'autenticazione a due fattori.

Un rapporto ha rivelato una campagna che utilizza app Android dannose per rubare messaggi SMS, inclusi gli OTP, che ha colpito 113 paesi, con India e Russia colpite più duramente. Sono stati trovati oltre 107.000 campioni di malware. I telefoni infettati possono essere inconsapevolmente utilizzati per registrarsi a account e raccogliere OTP per 2FA, rappresentando seri rischi per la sicurezza.

Clonazione SIM

Attraverso la clonazione SIM, un attaccante prende il controllo del numero di telefono della vittima ingannando i provider di telecomunicazioni. Ecco come funziona:

- Impersonificazione: L'attaccante raccoglie informazioni personali sulla vittima (come nome, data di nascita o dettagli dell'account) tramite phishing, ingegneria sociale o violazioni dei dati.

- Contattare il Provider: Utilizzando queste informazioni, l'attaccante chiama il provider di telecomunicazioni della vittima, fingendosi la vittima, richiedendo una sostituzione della SIM card.

- Approvazione del Trasferimento: Il provider viene ingannato e trasferisce il numero della vittima su una nuova SIM card controllata dall'attaccante.

- Intercettazione: Una volta completato il trasferimento, l'attaccante ottiene l'accesso a chiamate, messaggi e password monouso (OTP) basate su SMS, consentendo loro di superare misure di sicurezza per conti bancari, email e altri servizi sensibili.

Gli attacchi di clonazione SIM sono in aumento, causando danni finanziari significativi. Solo nel 2023, l'FBI ha investigato su 1.075 casi di clonazione SIM, con perdite per 48 milioni di dollari.

Bot di chiamata vocale

I bot vocali utilizzano tecniche avanzate di ingegneria sociale per indurre le vittime a rivelare i loro OTP (password monouso). Questi bot sono dotati di script linguistici preimpostati e opzioni vocali personalizzabili, consentendo loro di impersonare i call center legittimi. Fingendosi entità fidate, manipolano le vittime inducendole a divulgare codici sensibili al telefono. Ecco come funziona:

- Il bot effettua la chiamata: Il bot contatta la vittima, fingendosi della loro banca o un fornitore di servizi. Informa la vittima di un "attività sospetta" rilevata sul loro account per creare urgenza e paura.

- Richiesta di verifica dell'identità: Il bot chiede alla vittima di "verificare l'identità" per mettere in sicurezza il loro account. Questo viene fatto richiedendo alla vittima di inserire il loro OTP (inviato dal vero fornitore di servizi) al telefono.

- Violazione dell'account immediata: Una volta che la vittima fornisce l'OTP, l'attaccante lo utilizza entro pochi secondi per ottenere l'accesso all'account della vittima, spesso rubando denaro o dati sensibili.

La piattaforma Telegram viene frequentemente utilizzata dai cybercriminali sia per creare e gestire bot o per fungere da canale di supporto clienti per le loro operazioni. Un esempio è BloodOTPbot, un bot basato su SMS capace di generare chiamate automatiche che impersonano il supporto clienti di una banca.

Attacchi SS7

SS7 (Signaling System 7) è un protocollo di telecomunicazioni cruciale per instradare chiamate, SMS e roaming. Tuttavia, ha vulnerabilità che i hacker possono sfruttare per intercettare gli SMS, comprese le password monouso (OTP), e bypassare l'autenticazione a due fattori (2FA). Questi attacchi, sebbene complessi, sono stati usati in importanti crimini informatici per rubare dati e denaro. Questo evidenzia la necessità di sostituire gli OTP via SMS con opzioni più sicure come gli autenticatori basati su app o i token hardware.

Come fermare gli attacchi dei bot OTP?

Gli attacchi dei bot OTP stanno diventando sempre più efficaci e diffusi. Il valore crescente degli account online, inclusi conti finanziari, portafogli di criptovalute e profili sui social media, li rende bersagli lucrosi per i criminali informatici. Inoltre, l'automazione degli attacchi tramite strumenti come i bot basati su Telegram ha reso queste minacce più accessibili, anche per i hacker amatoriali. Infine, molti utenti ripongono una fiducia cieca nei sistemi MFA, sottovalutando spesso quanto facilmente gli OTP possano essere sfruttati.

Pertanto, proteggere la tua organizzazione dai bot OTP richiede il rafforzamento della sicurezza in diverse aree chiave.

Rafforzare la sicurezza dell'autenticazione primaria

Accedere a un account utente richiede di superare più livelli di protezione, il che rende critico il primo livello di autenticazione. Come accennato in precedenza, le password da sole sono altamente vulnerabili agli attacchi di bot OTP.

- Utilizzare accessi social o SSO aziendale: Usa fornitori di identità (IdP) di terze parti sicuri per l'autenticazione primaria, come Google, Microsoft, Apple per l'accesso social, o Okta, Google Workspace, e Microsoft Entra ID per SSO. Questi metodi senza password offrono un'alternativa più sicura alle password che gli attaccanti possono facilmente sfruttare.

- Implementare CAPTCHA e strumenti di rilevamento bot: Proteggi il tuo sistema implementando soluzioni di rilevamento bot per bloccare i tentativi di accesso automatizzati.

- Rafforzare la gestione delle password: Se le password rimangono in uso, imporre politiche di password più severe, incoraggiare gli utenti ad adottare gestori di password (e.g., Google Password Manager o iCloud Passwords), e richiedere aggiornamenti periodici delle password per una sicurezza migliorata.

Applicare un'autenticazione multifattoriale più intelligente

Quando la prima linea di difesa viene violata, il secondo livello di verifica diventa critico.

- Passare all'autenticazione basata su hardware: Sostituire gli OTP via SMS con chiavi di sicurezza (come YubiKey) o passkey seguendo lo standard FIDO2. Questi richiedono possesso fisico, che resistono al phishing, alla clonazione SIM e agli attacchi man-in-the-middle, offrendo un livello di sicurezza molto più forte.

- Implementare l'MFA adattivo: L'MFA adattivo analizza continuamente i fattori contestuali come la posizione dell'utente, il dispositivo, il comportamento di rete e i modelli di accesso. Ad esempio, se viene fatto un tentativo di accesso da un dispositivo non riconosciuto o una posizione geografica insolita, il sistema può automaticamente richiedere passaggi aggiuntivi come rispondere a una domanda di sicurezza o verificare l'identità tramite autenticazione biometrica.

Educazione degli utenti

Gli esseri umani rimangono l'anello debole, quindi rendere l'educazione una priorità.

- Utilizzare branding chiaro e URL per minimizzare i rischi di phishing.

- Formare utenti e dipendenti a riconoscere tentativi di phishing e app dannose. Ricordare regolarmente agli utenti di evitare di condividere OTP tramite chiamate vocali o pagine di phishing, per quanto convincenti possano sembrare.

- Quando viene rilevata un'attività anomala dell'account, notificare prontamente gli amministratori o terminare programmaticamente l'operazione. Log di controllo e webhook possono aiutare a far funzionare questo processo.

Ripensare l'autenticazione con strumenti dedicati

Implementare un sistema di gestione delle identità interno è costoso e impegnativo in termini di risorse. Invece, le aziende possono proteggere gli account utenti in modo più efficiente collaborando con servizi di autenticazione professionali.

Soluzioni come Logto offrono una potente combinazione di flessibilità e sicurezza robusta. Con caratteristiche adattive e opzioni facili da integrare, Logto aiuta le organizzazioni a restare all'avanguardia delle minacce alla sicurezza in evoluzione, come i bot OTP. È anche una scelta economica per scalare la sicurezza man mano che la tua azienda cresce.

Scopri l'intera gamma delle capacità Logto, inclusi Logto Cloud e Logto OSS, visitando il sito web di Logto: