Logto Enterprise SSO에 Microsoft Entra ID (OIDC) 통합

Logto를 사용하여 Microsoft Entra ID (OIDC) SSO를 통합하는 방법을 알아보세요.

Microsoft Entra ID는 Azure Active Directory (Azure AD)로도 알려진 포괄적인 ID 및 액세스 관리 솔루션으로, 단일 로그인(SSO) 통합을 위해 OpenID Connect (OIDC) 및 Security Assertion Markup Language (SAML) 프로토콜을 모두 지원합니다. 이전 튜토리얼에서는 Microsoft Entra ID (SAML) SSO와 Logto 애플리케이션을 통합하는 방법을 보여드렸습니다. 이번 튜토리얼에서는 Microsoft Entra ID (OIDC) SSO와 Logto 애플리케이션을 통합하는 방법을 보여드리겠습니다.

사전 준비 사항

시작하기 전에, 활성화된 Microsoft Entra 또는 Azure 계정이 있는지 확인하세요. 계정이 없다면 여기에서 Microsoft 무료 계정을 등록할 수 있습니다.

Logto 클라우드 계정이 필요합니다. 계정이 없다면, Logto 계정을 등록하시길 권장합니다. Logto는 개인 사용자에게 무료로 제공되며, 모든 기능이 dev 테넌트에 사용 가능합니다. 여기에는 SSO 기능도 포함됩니다.

잘 통합된 Logto 애플리케이션도 필요합니다. 애플리케이션이 없다면 통합 가이드를 따라 Logto 애플리케이션을 작성하세요.

통합

Logto에서 새로운 Microsoft Entra ID OIDC SSO 커넥터 생성

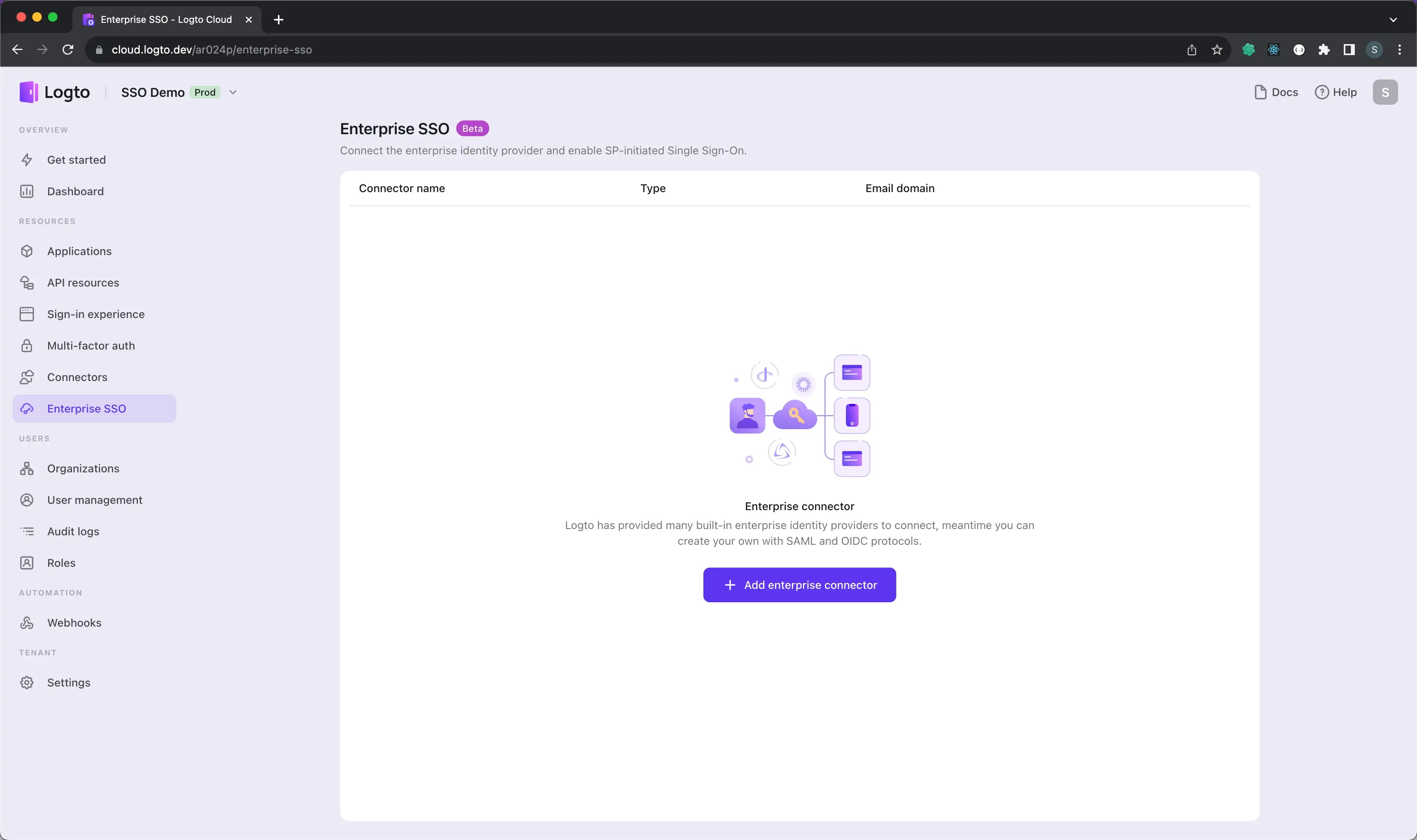

- Logto Cloud Console에 방문하여 Enterprise SSO 페이지로 이동하세요.

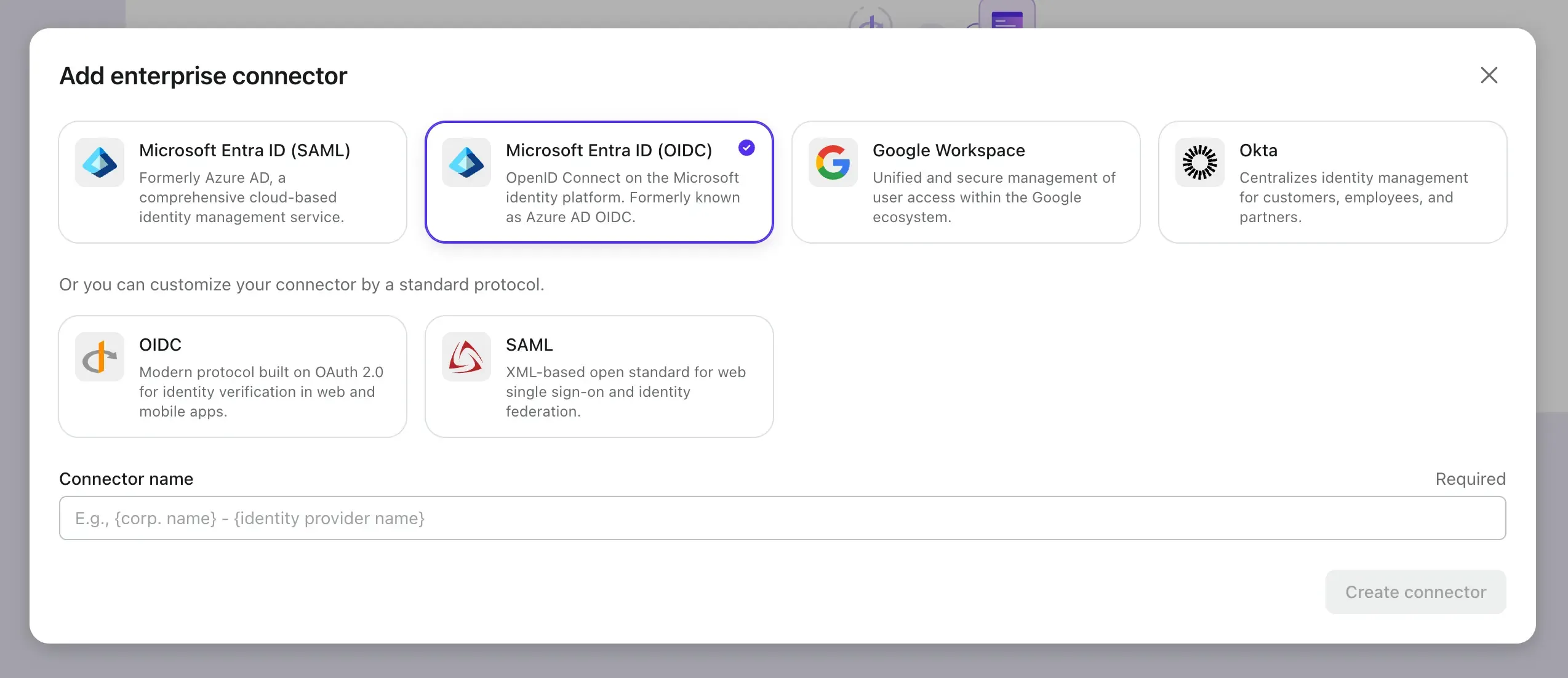

- Add Enterprise SSO 버튼을 클릭하고, SSO 제공자로 **Microsoft Entra ID (OIDC)**를 선택하세요.

다음으로 Microsoft Entra 관리 센터를 다른 탭에서 열고 Microsoft Entra 측에서 OIDC 애플리케이션을 생성하는 단계를 따릅니다.

새로운 Microsoft Entra ID OIDC 애플리케이션 등록

-

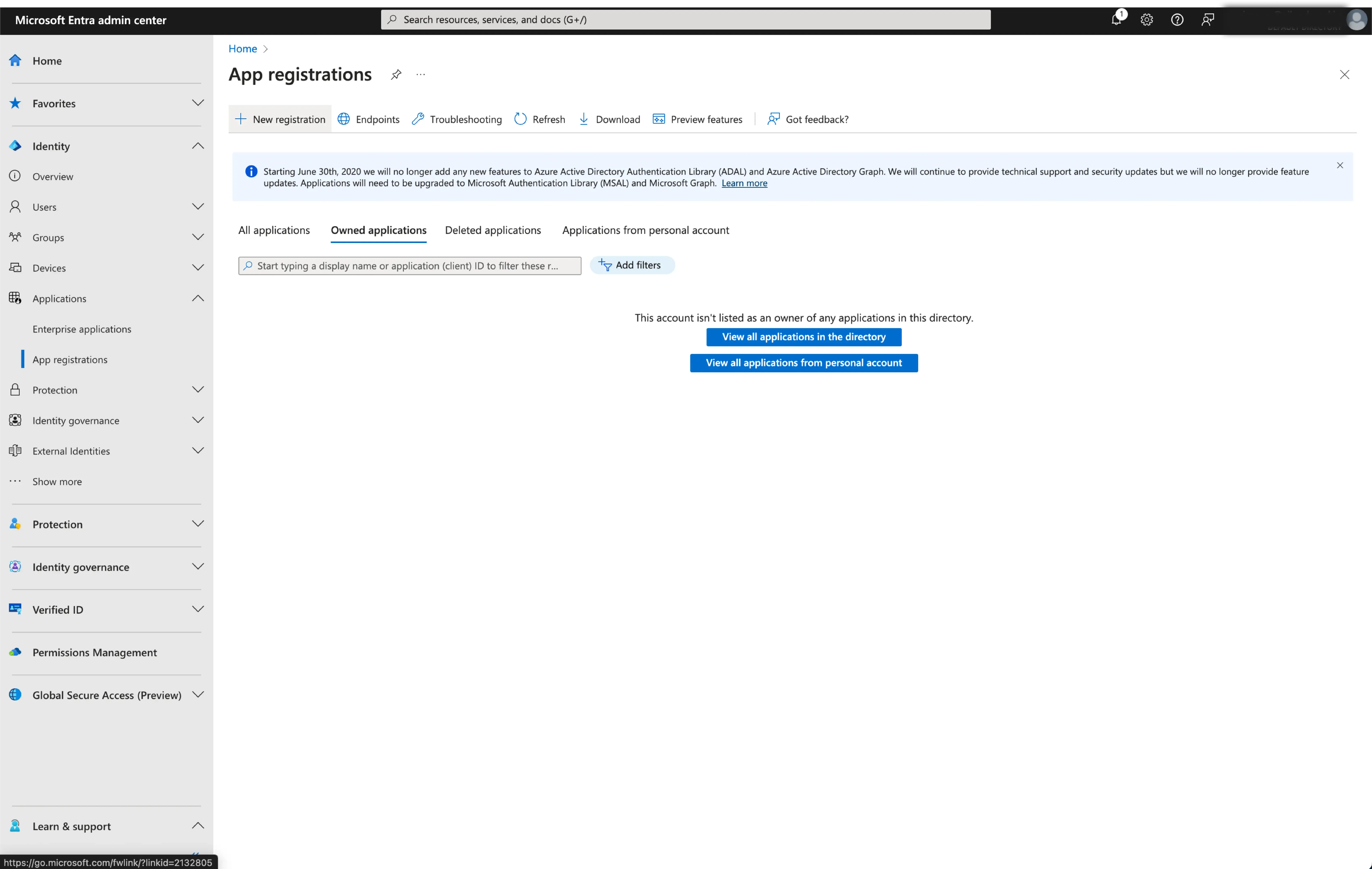

Microsoft Entra 관리 센터로 이동하여 관리자로 로그인하세요.

-

Identity > 애플리케이션 > 애플리케이션 등록 으로 이동하세요.

-

New registration을 선택하세요. -

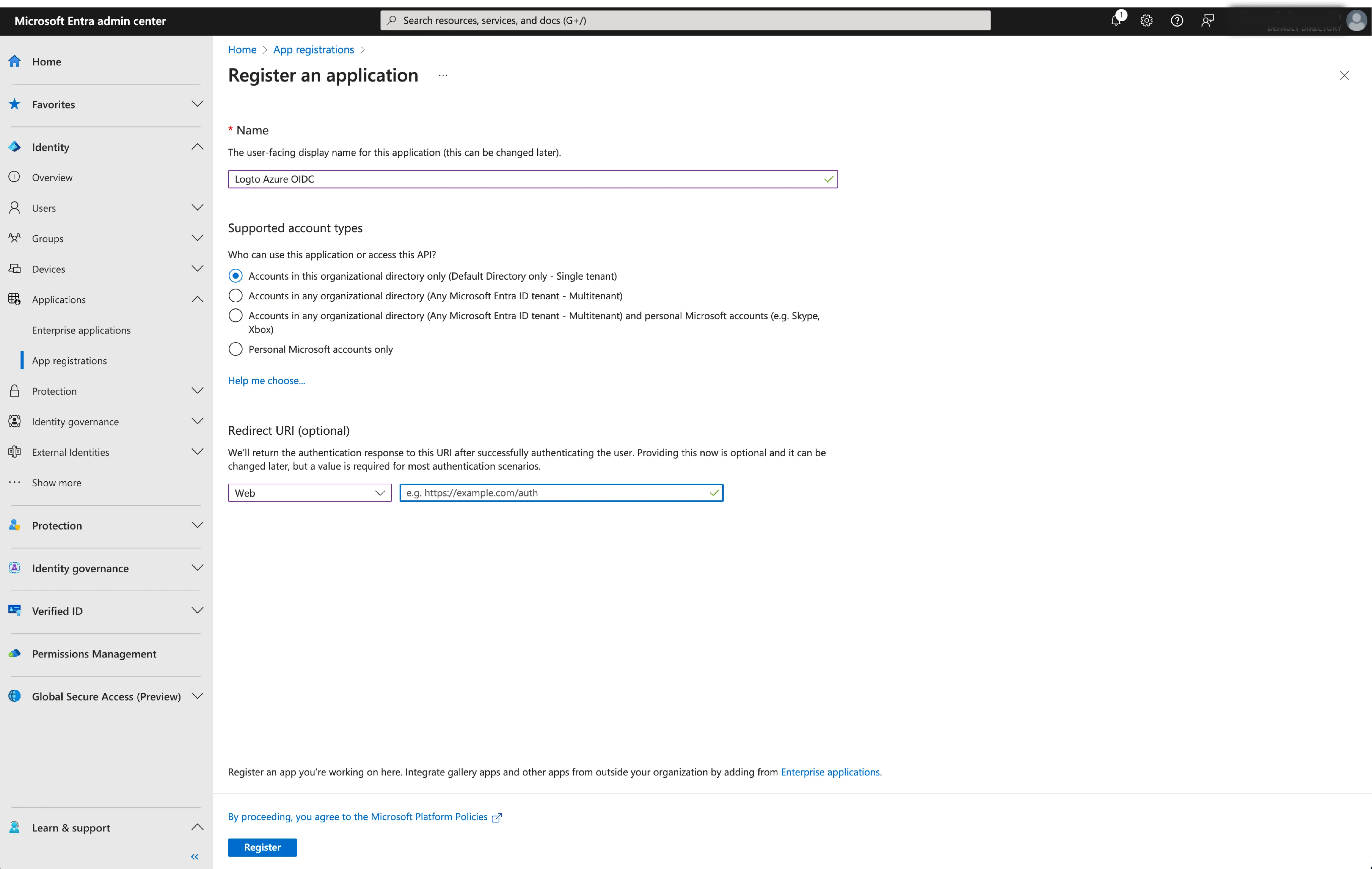

애플리케이션 이름을 입력하고, 애플리케이션에 적합한 계정 액세스 유형을 선택하세요.

-

애플리케이션 플랫폼으로

Web을 선택하고, 리디렉션 URI를 입력하세요. 리디렉션 URI는 사용자가 Microsoft Entra ID에서 인증된 후 리디렉션되는 URL입니다. -

Logto 커넥터 상세 페이지에서

Redirect URI (Callback URL)를 복사하여Redirect URI필드에 붙여넣으세요.

- 애플리케이션을 생성하려면

Register를 클릭하세요.

Logto에서 SSO 연결 구성

Microsoft Entra OIDC 애플리케이션을 성공적으로 생성한 후, IdP 구성을 Logto로 제공해야 합니다. Logto 콘솔에서 Connection 탭으로 이동하여 다음 구성을 입력하세요:

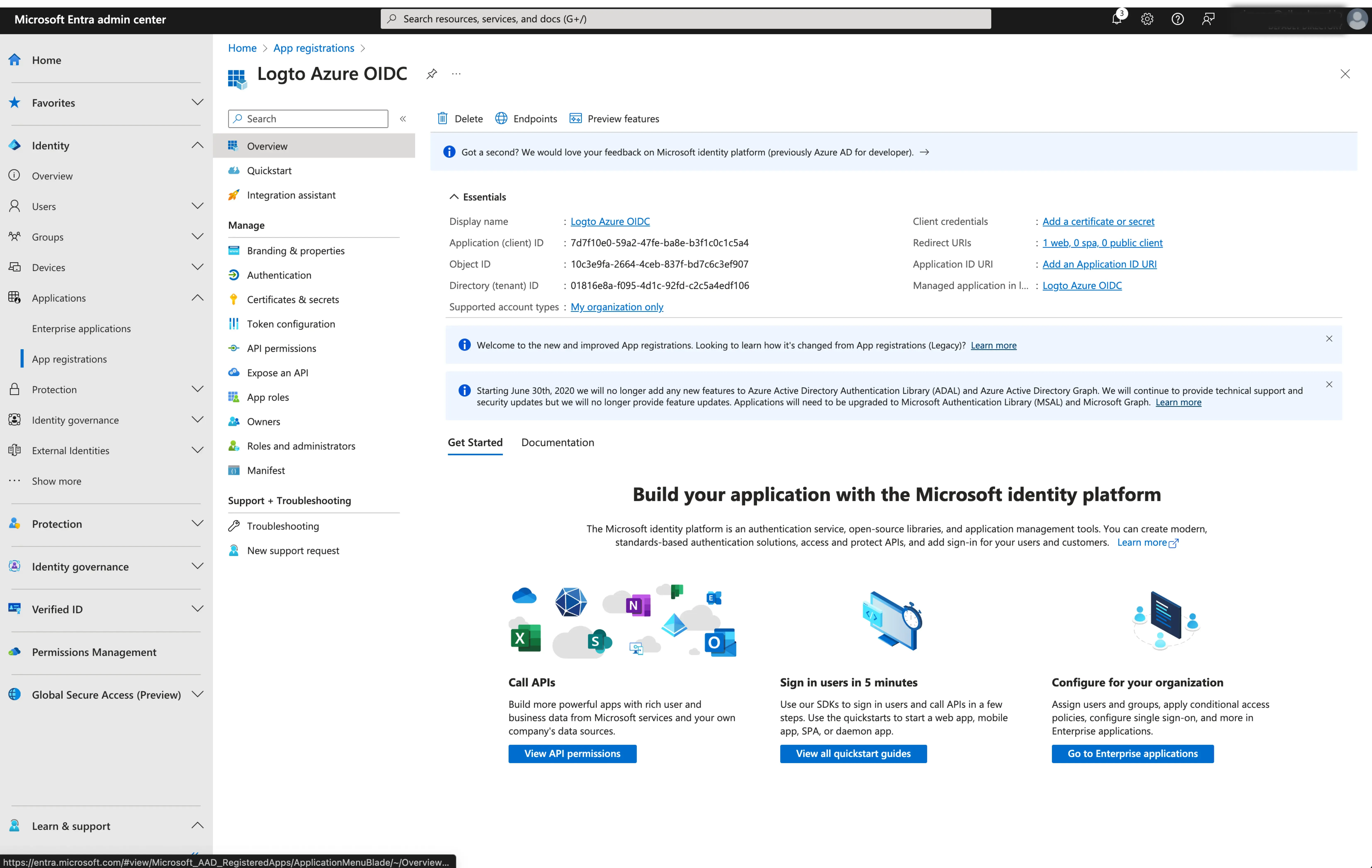

- Client ID: Microsoft Entra에서 OIDC 애플리케이션에 할당된 고유 식별자입니다. 이 식별자는 OIDC 흐름 중 Logto가 애플리케이션을 식별하고 인증하는 데 사용됩니다.

Application (client) ID로 애플리케이션 개요 페이지에서 찾을 수 있습��니다.

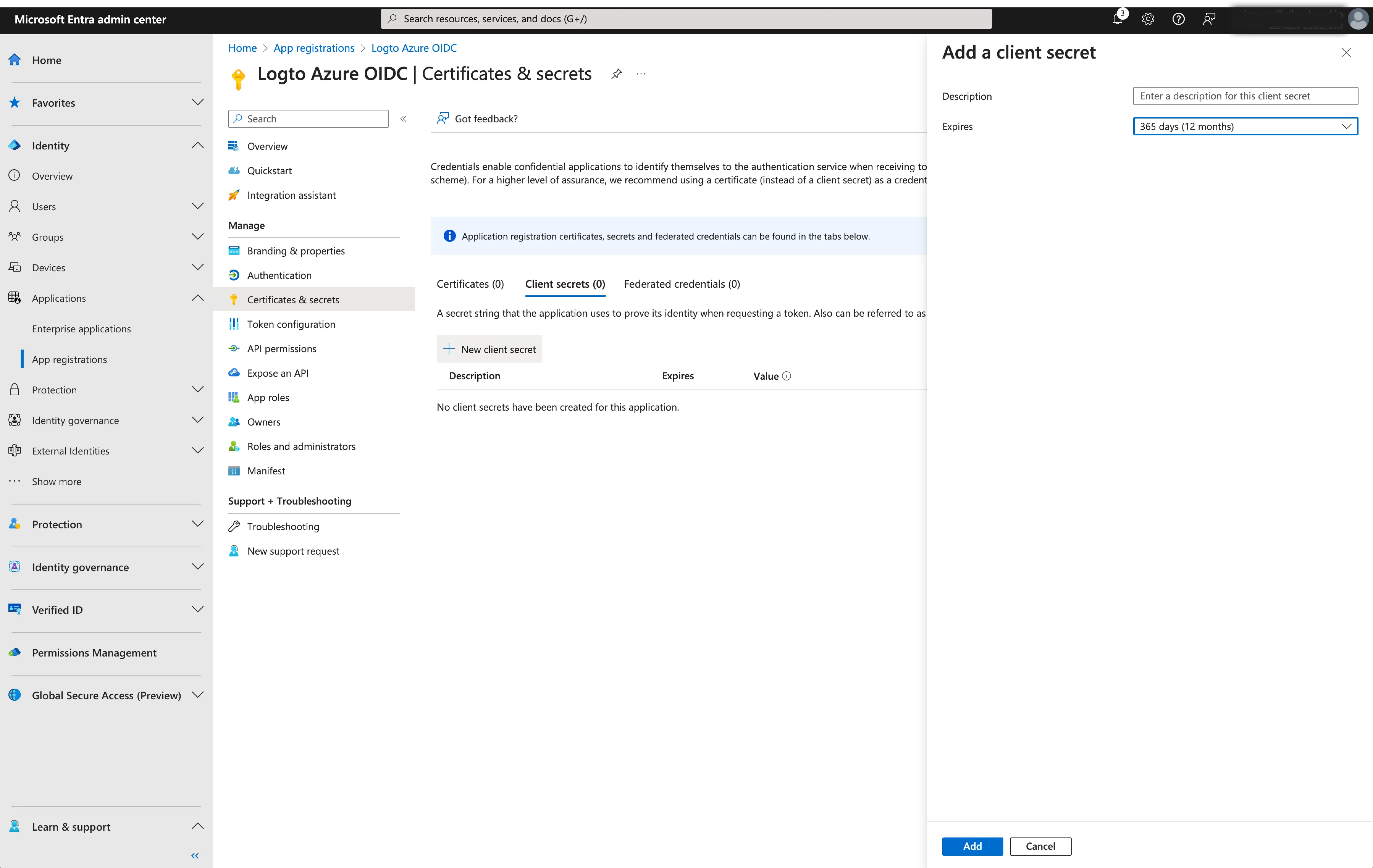

- Client Secret: 새 클라이언트 시크릿을 생성하고 값을 Logto에 복사하세요. 이 시크릿은 OIDC 애플리케이션을 인증하고 Logto와 IdP 간의 통신을 보안하는 데 사용됩니다.

-

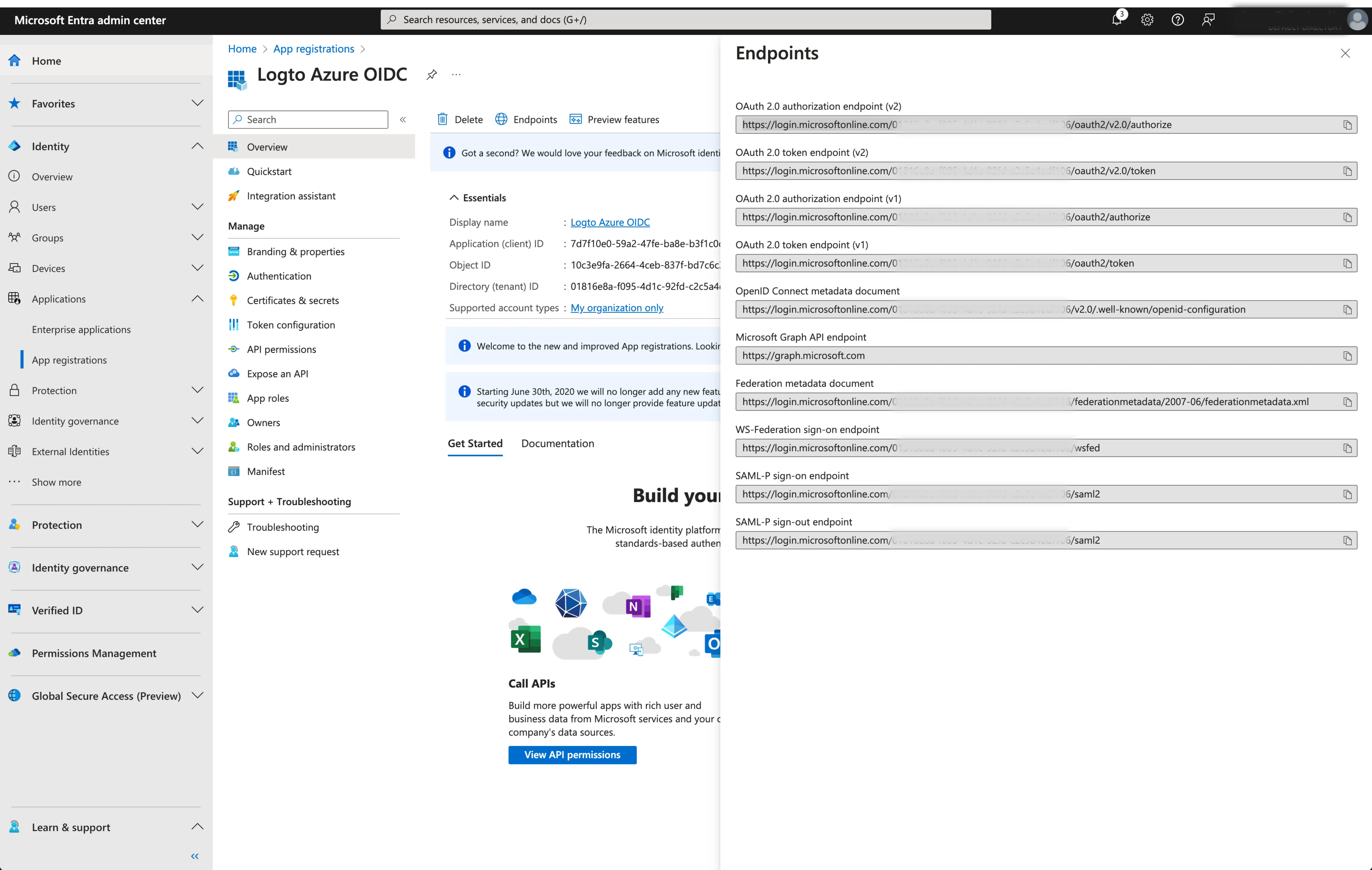

Issuer: OIDC 아이덴티티 제공자의 위치를 지정하는 고유 식별자인 발급자 URL입니다. 이는 OIDC 구성을 통해 필요한 엔드포인트를 발견하는 데 도움을 줍니다.

이러한 OIDC 엔드포인트를 수동으로 제공하는 대신, Logto는 발급자 URL을 사용하여 IdP의 디스커버리 엔드포인트에 요청을 보내, 필요한 모든 구성과 IdP 엔드포인트를 자동으로 가져옵니다.

발급자 URL을 얻으려면 애플리케이션 개요 페이지의

Endpoints섹션에서 찾을 수 있습니다.OpenID Connect metadata document엔드포인트를 찾아 URL을 복사하세요. 끝에.well-known/openid-configuration경로가 포함되지 않도록 합니다. 이는 Logto가 OIDC 구성을 가져올 때 발급자 URL에.well-known/openid-configuration을 자동으로 추가하기 때문입니다.

- Scope: OIDC 인증 과정에서 Logto가 요청하는 권한이나 접근 수준을 정의하는 공백으로 구분된 문자열 목록입니다. 스코프 파라미터를 통해 Logto가 IdP에 요청하는 정보와 접근을 지정할 수 있습니다.

스코프 파라미터는 선택사항입니다. 커스텀 스코프 설정에 관계없이, Logto는 항상 openid, profile, email 스코프를 IdP에 전송합니다.

구성 프로세스를 완료하려면 Save를 클릭하세요.

Logto에서 Microsoft Entra ID (OIDC) 커넥터 활성화

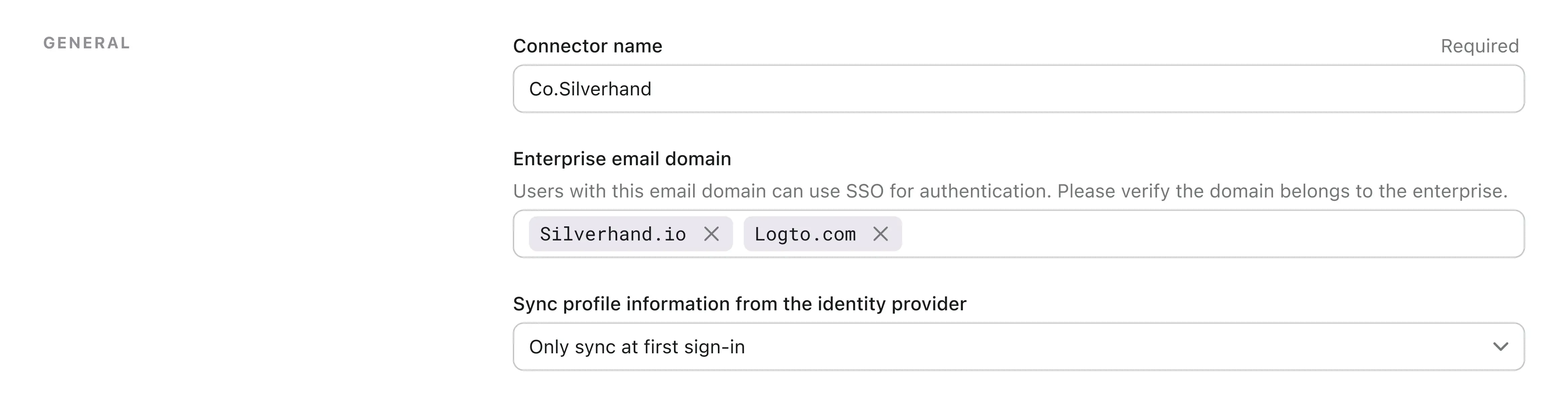

Logto에서 이메일 도메인을 설정하고 Microsoft Entra ID (OIDC) 커넥터를 활성화하기

Logto의 SAML SSO 커넥터 experience 탭에서 조직의 이메일 도메인을 제공합니다. 이것은 사용자들에게 인증 방법으로 SSO 커넥터를 사용하게끔 합니다.

지정된 도메인 내 이메일 주소를 가진 사용자들은 유일한 인증 방법으로 SAML SSO 커넥터를 사용하게 됩니다.

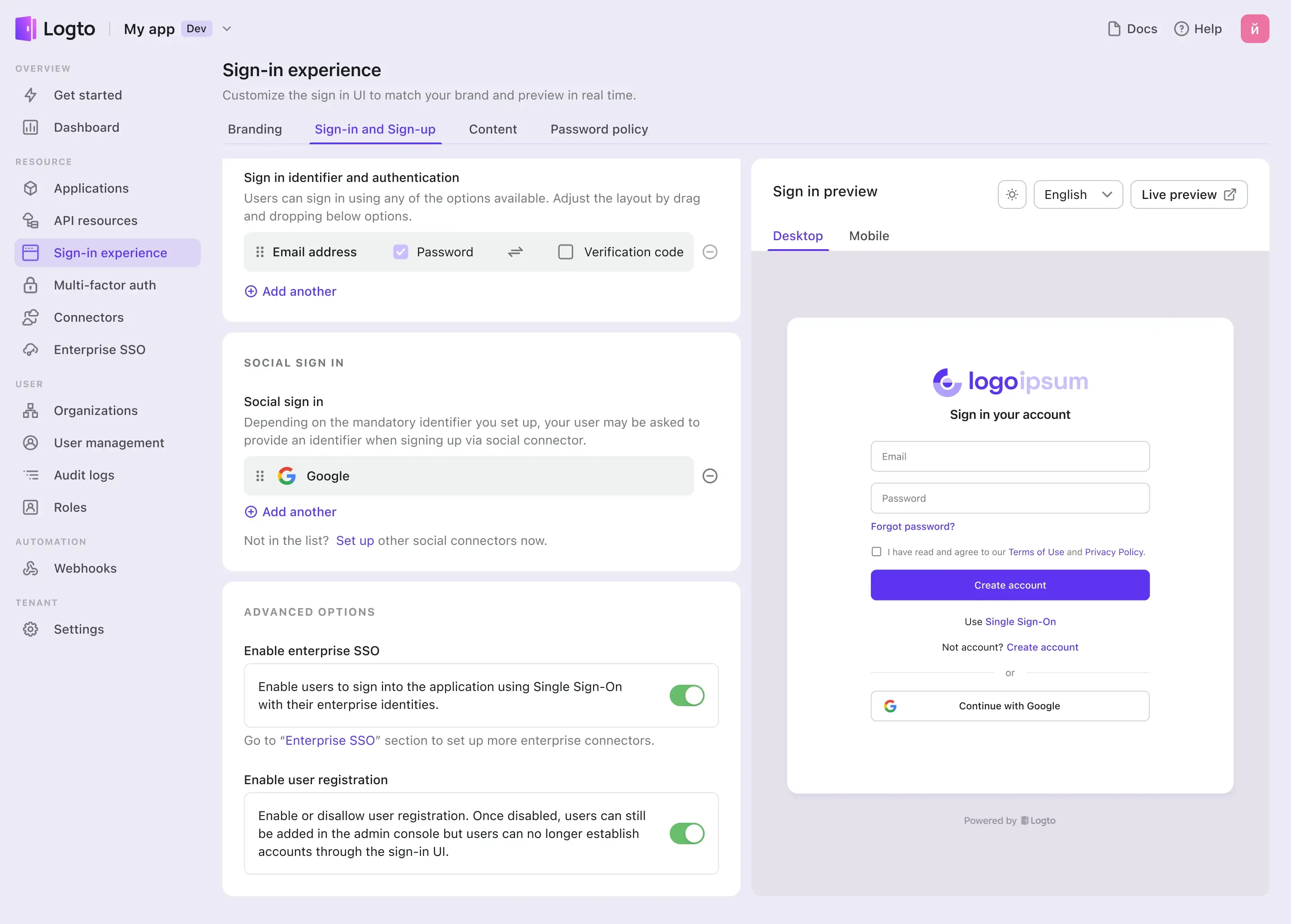

Logto의 로그인 경험에서 Microsoft Entra ID (OIDC) 커넥터 활성화하기

Sign-in Experience 탭으로 이동하여 enterprise SSO를 활성화하세요.

이제 Sign-in Experience preview 섹션 우측 상단의 실시간 미리 보기 버튼을 사용하여 SSO 통합을 테스트할 수 있습니다.