Logto 를 사용하여 Azure SAML SSO 통합하기

Logto 를 사용하여 Azure SAML SSO 를 몇 분 안에 통합하는 방법을 배우세요.

Microsoft Entra ID 도 Azure Active Directory (Azure AD) 로 알려져 있으며 사용자와 그룹을 관리하기 위한 강력한 기능을 제공하는 포괄적인 ID 및 접근 관리 솔루션입니다. 많은 조직이 Azure AD 를 사용하여 사용자와 그룹을 관리하며, 이는 싱글 사인온 (SSO) 통합에 인기 있는 선택이기도 합니다. Azure AD 는 SSO 통합을 위한 OpenID Connect (OIDC) 및 SAML (Security Assertion Markup Language) 프로토콜을 모두 지원합니다. 이 튜토리얼에서는 Logto 애플리케이션을 Azure SAML SSO 와 통합하는 방법을 먼저 보여드리겠습니다.

사전 준비

시작하기 전에 활성화된 Azure 계정이 있는지 확인하세요. 만약 없다면, 여기에서 무료 Azure 계정을 등록할 수 있습니다.

Logto 클라우드 계정이 필요합니다. 없는 경우, Logto 계정에 가입하세요. Logto 는 개인 사용에 무료로 제공되며, SSO 기능을 포함한 모든 기능이 개발자 테넌트에게 제공됩니다.

잘 통합된 Logto 애플리케이션도 필요합니다. 없다면, 통합 가이드를 따라 Logto 애플리케이션을 생성하세요.

통합

Logto 에서 새로운 Azure SAML SSO 커넥터 생성

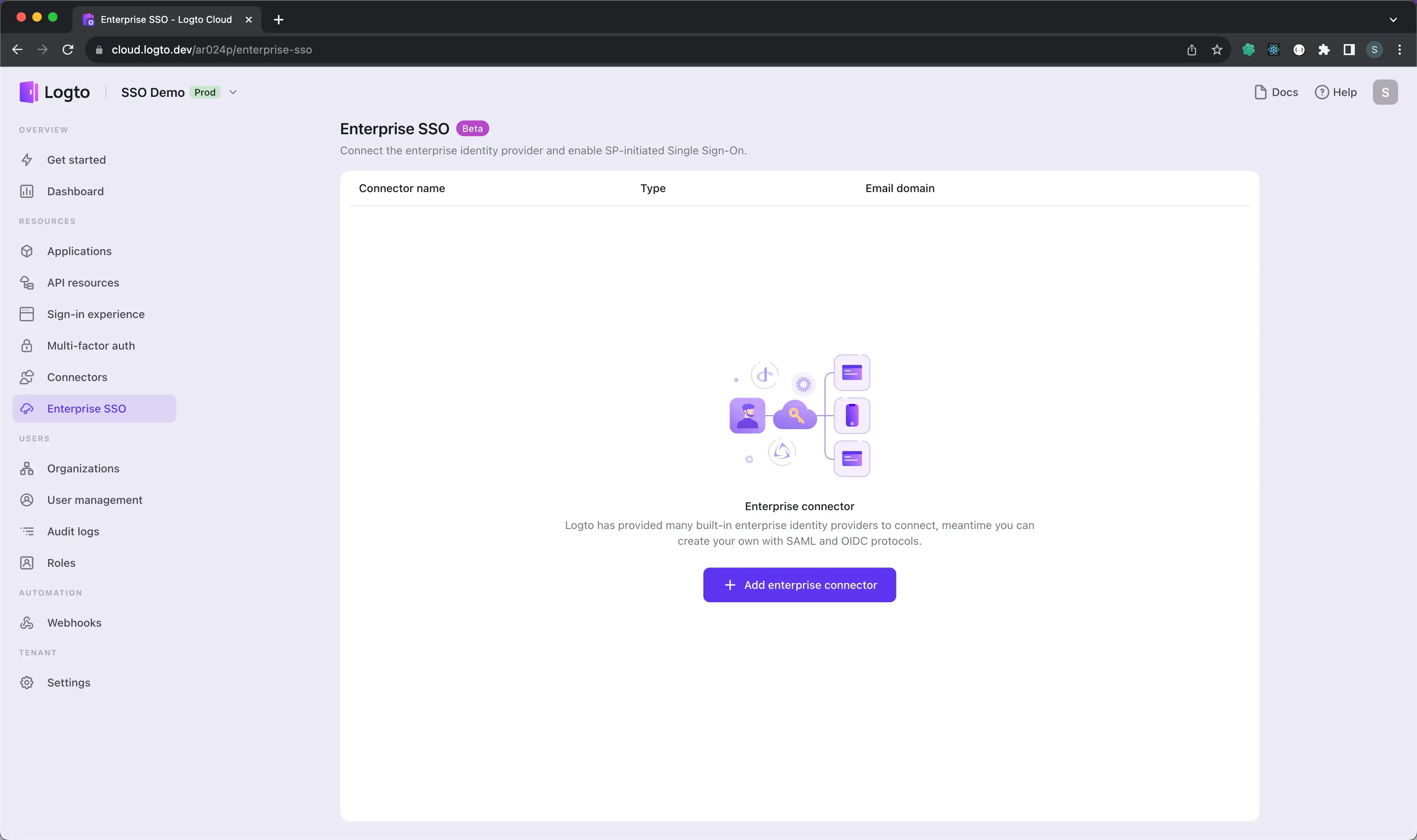

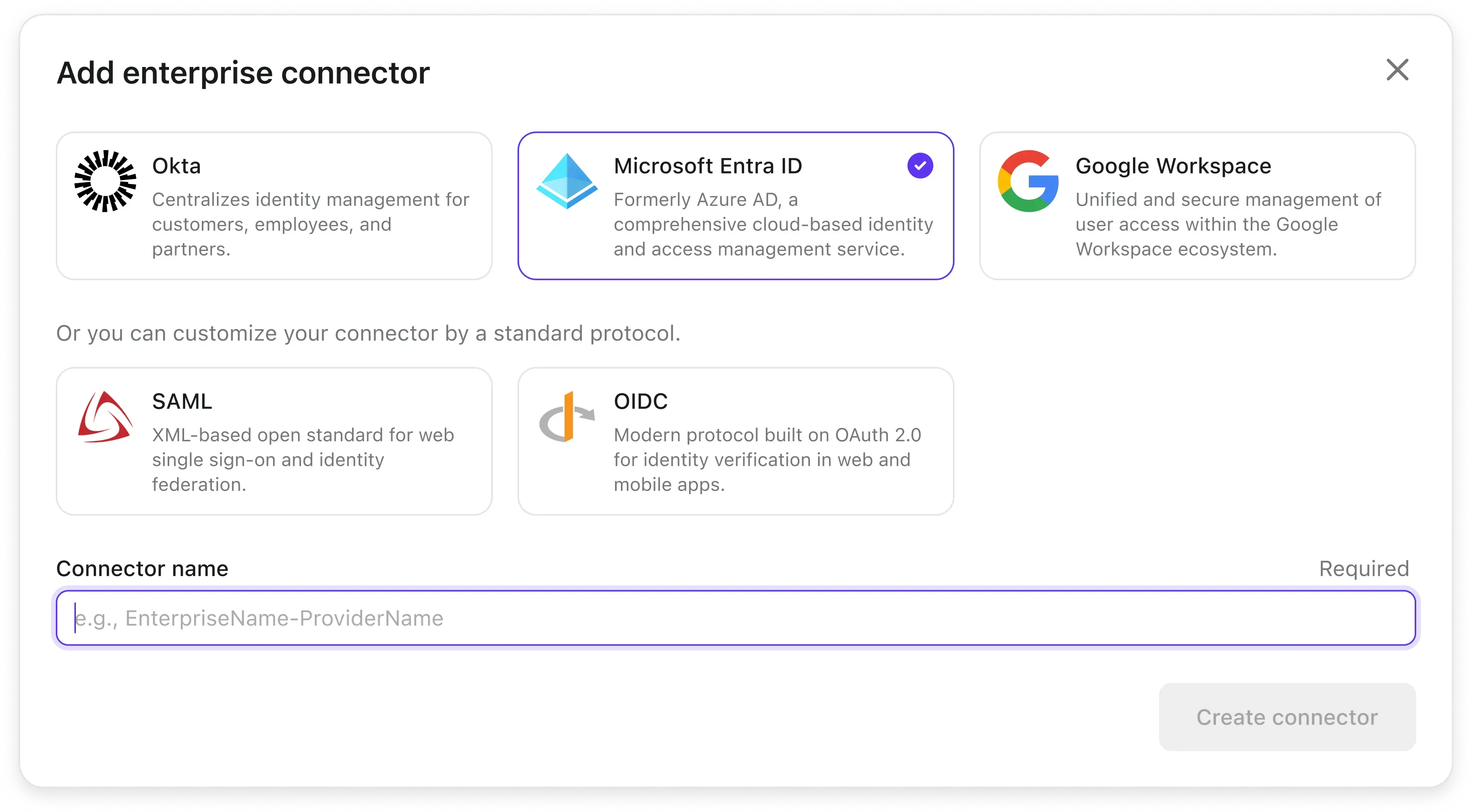

- Logto Cloud Console을 방문하여 Enterprise SSO 페이지로 이동합니다.

- Add Enterprise SSO 버튼을 클릭하고 Microsoft Enrtra Id (SAML) 을 SSO 제공자로 선택합니다.

다른 탭에서 Azure 포털을 열고 Azure 쪽에서 엔터프라이즈 애플리케이션을 생성하는 단계를 따르세요.

Azure 엔터프라이즈 애플리케이션 생성

-

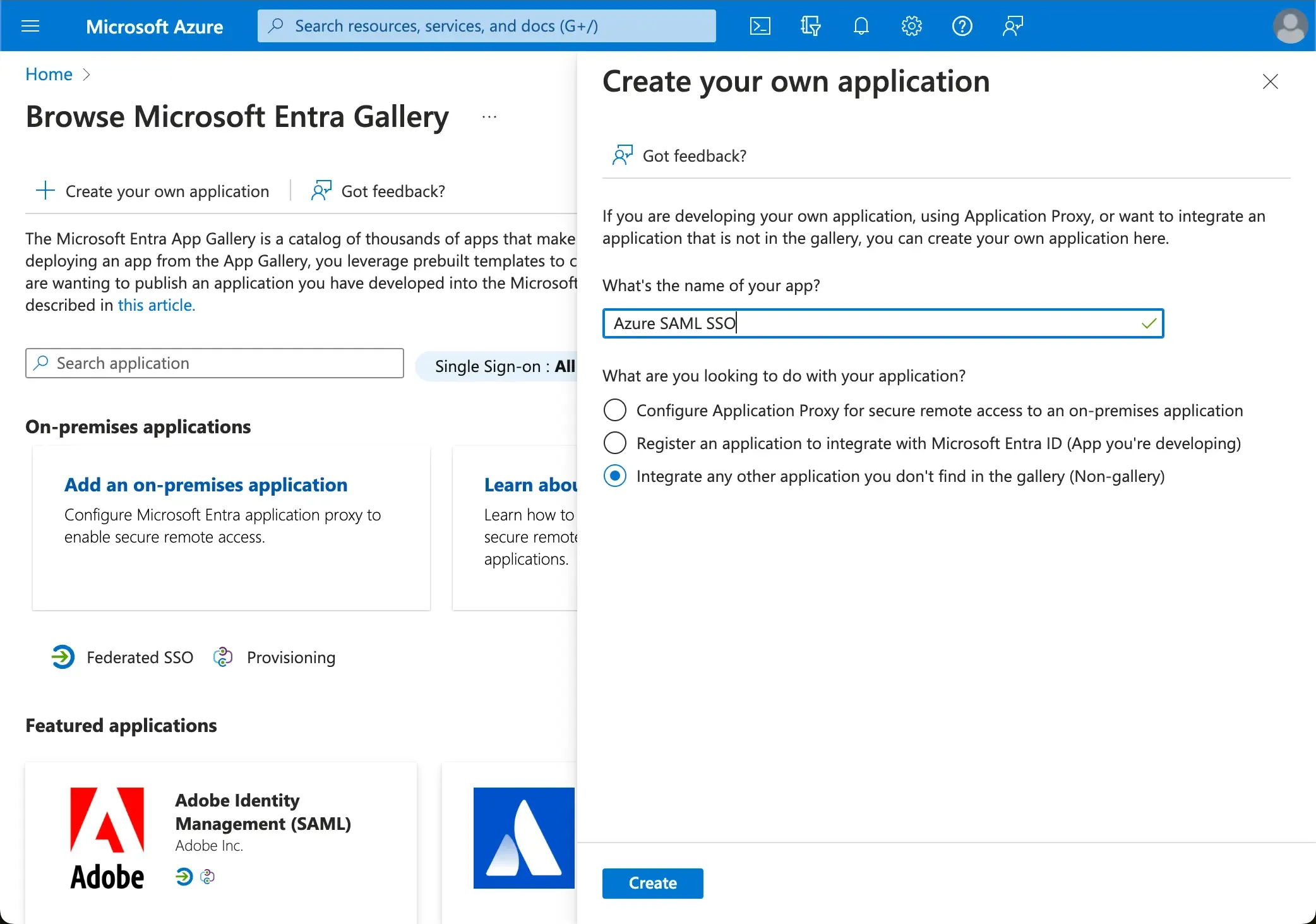

Azure 포털로 가서 관리자로 로그인합니다.

-

Microsoft Entra ID서비스를 선택합니다. -

사이드 메뉴를 사용하여

Enterprise applications로 이동합니다.New application을 클릭하고 상단 메뉴에서Create your own application을 선택합니다. -

애플리케이션 이름을 입력하고

Integrate any other application you don't find in the gallery (Non-gallery)를 선택합니다.

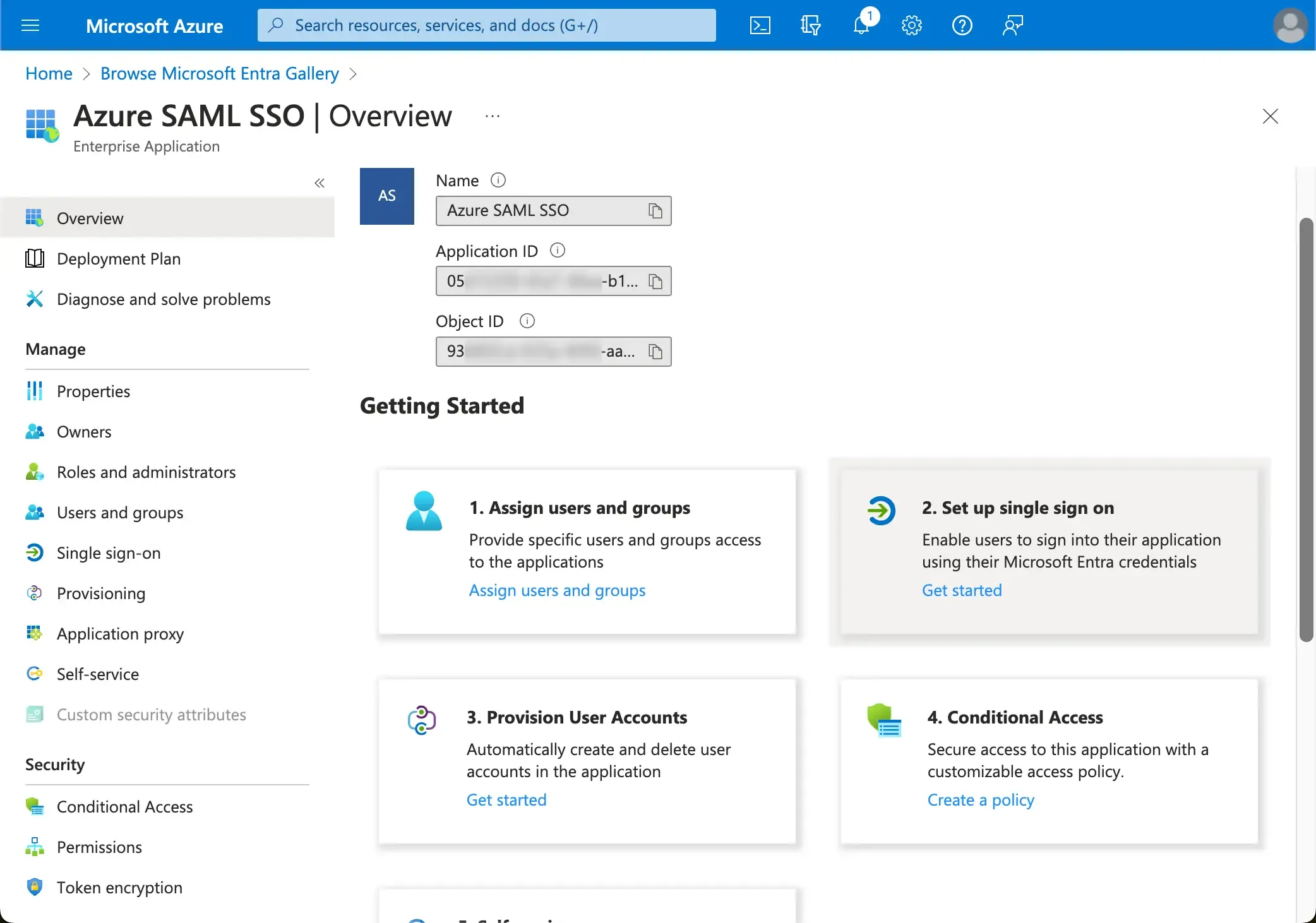

- 애플리케이션이 생성되면,

Setup single sign-on>SAML을 선택하여 SAML SSO 설정을 구성합니다.

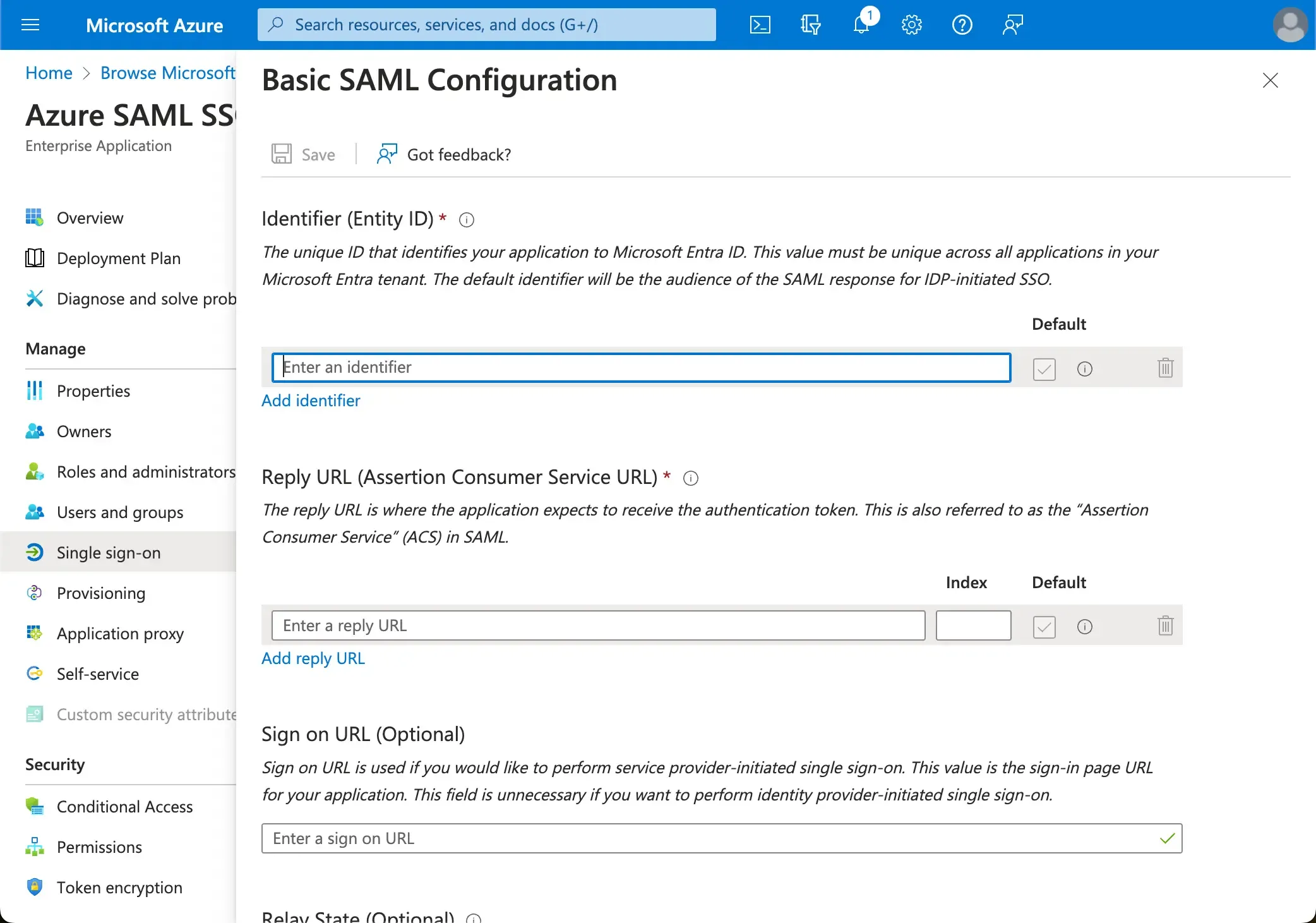

- 첫 번째

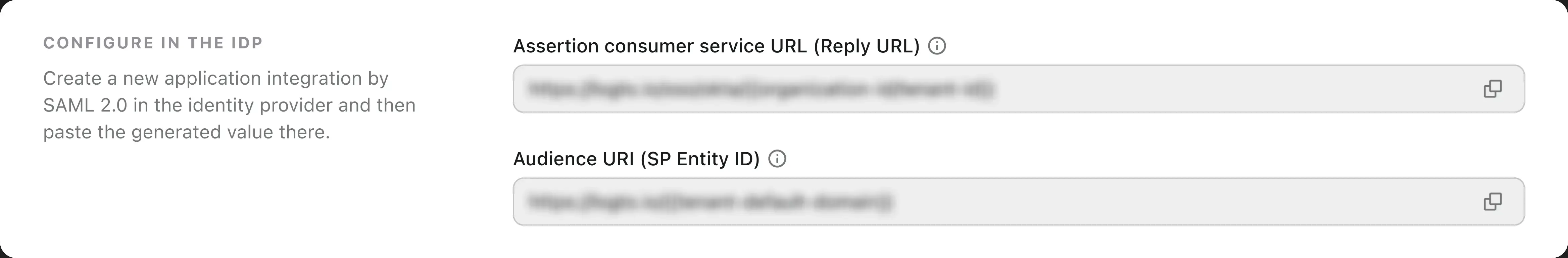

Basic SAML Configuration섹션을 열고 Logto 에서 다음 정보를 복사하여 붙여넣습니다.

-

Audience URI(SP Entity ID): 이는 Logto 서비스에 대한 전역 고유 식별자로, 인증 요청 시 IdP 에 대한 SP 의 EntityId 로 작동합니다. 이 식별자는 IdP 와 Logto 간의 SAML 어설션 및 기타 인증 관련 데이터를 안전하게 교환하기 위해 중추적 역할을 합니다.

-

ACS URL: Assertion Consumer Service (ACS) URL 은 POST 요청과 함께 SAML 어설션이 전송되는 위치입니다. 이 URL 은 IdP 가 SAML 어설션을 Logto 로 보내는 데 사용됩니다. 이는 사용자의 ID 정보를 포함한 SAML 응답을 받도록 Logto 가 기대하는 콜백 URL 역할을 합니다.

구성을 저장하려면 Save를 클릭합니다.

Logto 에 SAML IdP 메타데이터 제공

Azure 에서 SAML SSO 애플리케이션이 생성되면 SAML IdP 메타데이터 구성을 Logto 에 제공해야 합니다. 메타데이터 구성에는 SAML IdP 의 공개 인증서 및 SAML SSO 엔드포인트가 포함됩니다.

-

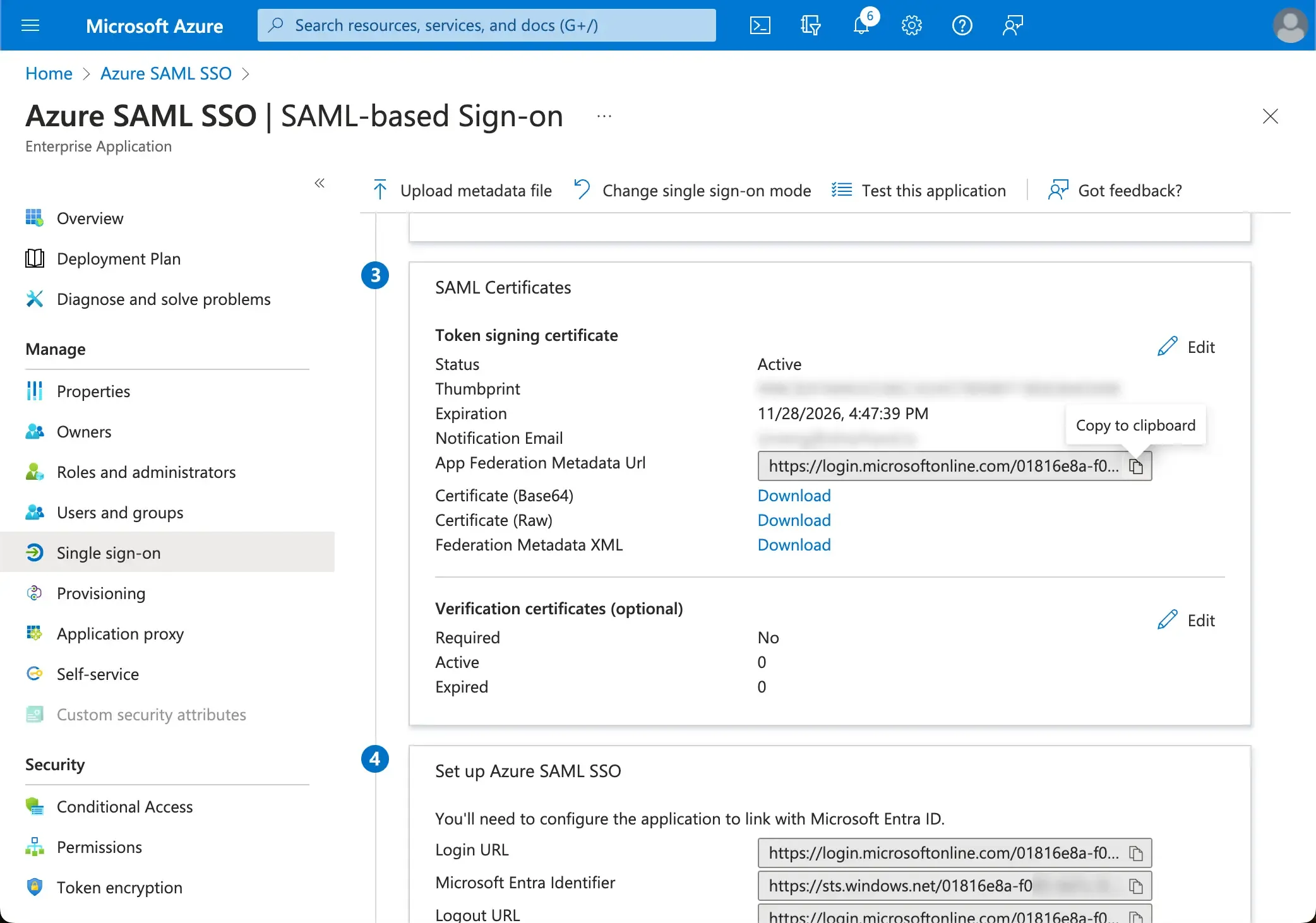

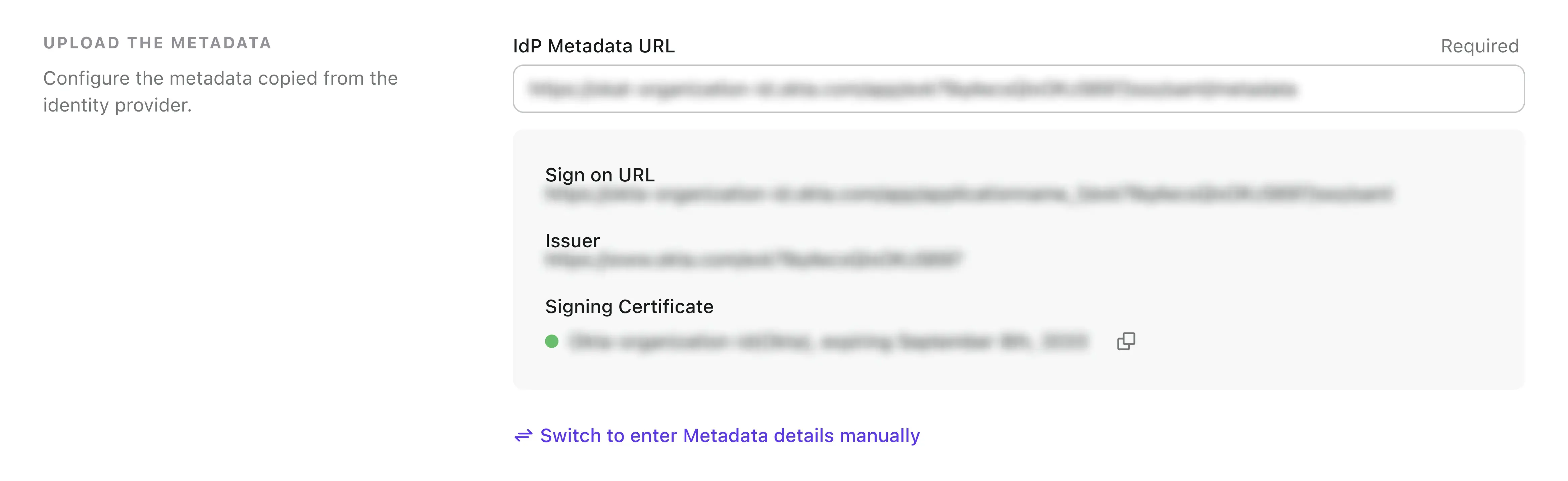

Logto 는 SAML 메타데이터를 구성할 수 있는 세 가지 방법을 제공합니다. 가장 쉬운 방법은 메타데이터 URL 을 사용하는 것입니다. Azure 포털에서 메타데이터 URL 을 찾을 수 있습니다.

Azure AD SSO 애플리케이션의

SAML Certificates section에서App Federation Metadata Url을 복사하여 Logto 의Metadata URL필드에 붙여넣습니다.

-

저장 버튼을 클릭하면 Logto 가 URL 에서 메타데이터를 가져와 SAML SSO 통합을 자동으로 구성합니다.

사용자 속성 매핑 구성

Logto 는 IdP 로부터 반환된 사용자 속성을 Logto 의 사용자 속성에 매핑할 수 있는 유연한 방법을 제공합니다. 기본적으로 다음 IdP 사용자 속성은 Logto 에 동기화됩니다:

- id: 사용자의 고유 식별자. Logto 는 SAML 응답에서

nameID클레임을 읽어 사용자 SSO ID 로 인식합니다. - email: 사용자의 이메일 주소. Logto 는 SAML 응답에서

email클레임을 읽어 기본 이메일로 사용합니다. - name: 사용자의 이름.

Azure AD 측 또는 Logto 측에서 사용자 속성 매핑 논리를 관리할 수 있습니다.

-

Logto 측에서 AzureAD 사용자 속성을 Logto 사용자 속성에 매핑합니다.

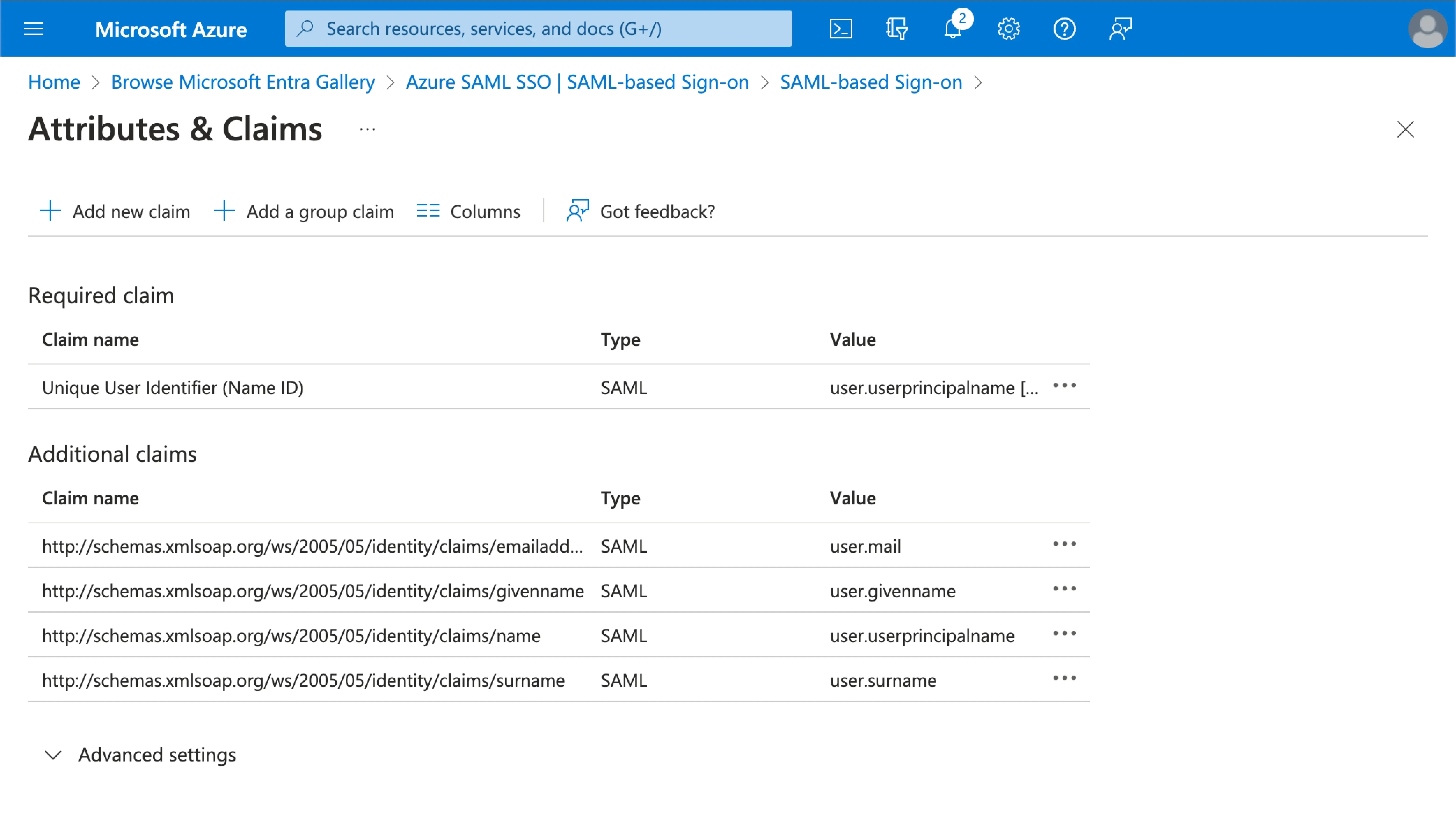

Azure AD SSO 애플리케이션의

Attributes & Claims섹션을 방문합니다.다음 속성 이름(네임스페이스 접두어와 같이)을 복사하여 Logto 에서 해당 필드에 붙여넣습니다.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(권장 사항: 이 속성 값 매핑을user.displayname으로 업데이트하여 더 나은 사용자 경험 제공)

-

-

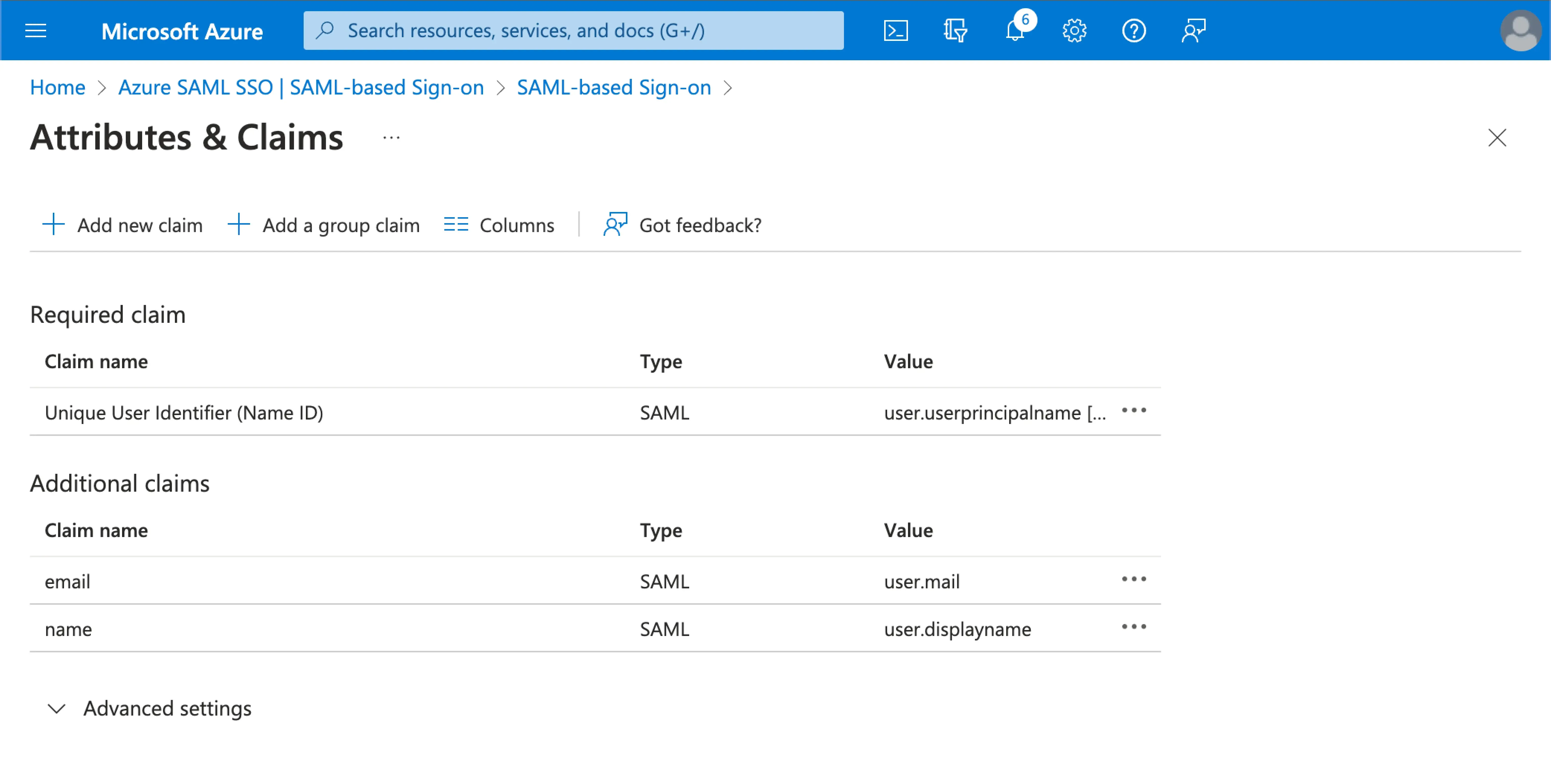

AzureAD 측에서 AzureAD 사용자 속성을 Logto 사용자 속성에 매핑합니다.

Azure AD SSO 애플리케이션의

Attributes & Claims섹션을 방문합니다.Edit을 클릭하고 Logto 사용자 속성 설정에 따라Additional claims필드를 업데이트합니다:- Logto 사용자 속성 설정에 따라 클레임 이름 값을 업데이트합니다.

- 네임스페이스 접두어를 제거합니다.

Save을 클릭하여 계속합니다.

다음과 같은 설정으로 끝납니다:

Azure AD 측에서 추가 사용자 속성을 지정할 수도 있습니다. Logto 는 사용자 sso_identity 필드 아래에 IdP 로부터 반환된 원래 사용자 속성을 기록합니다.

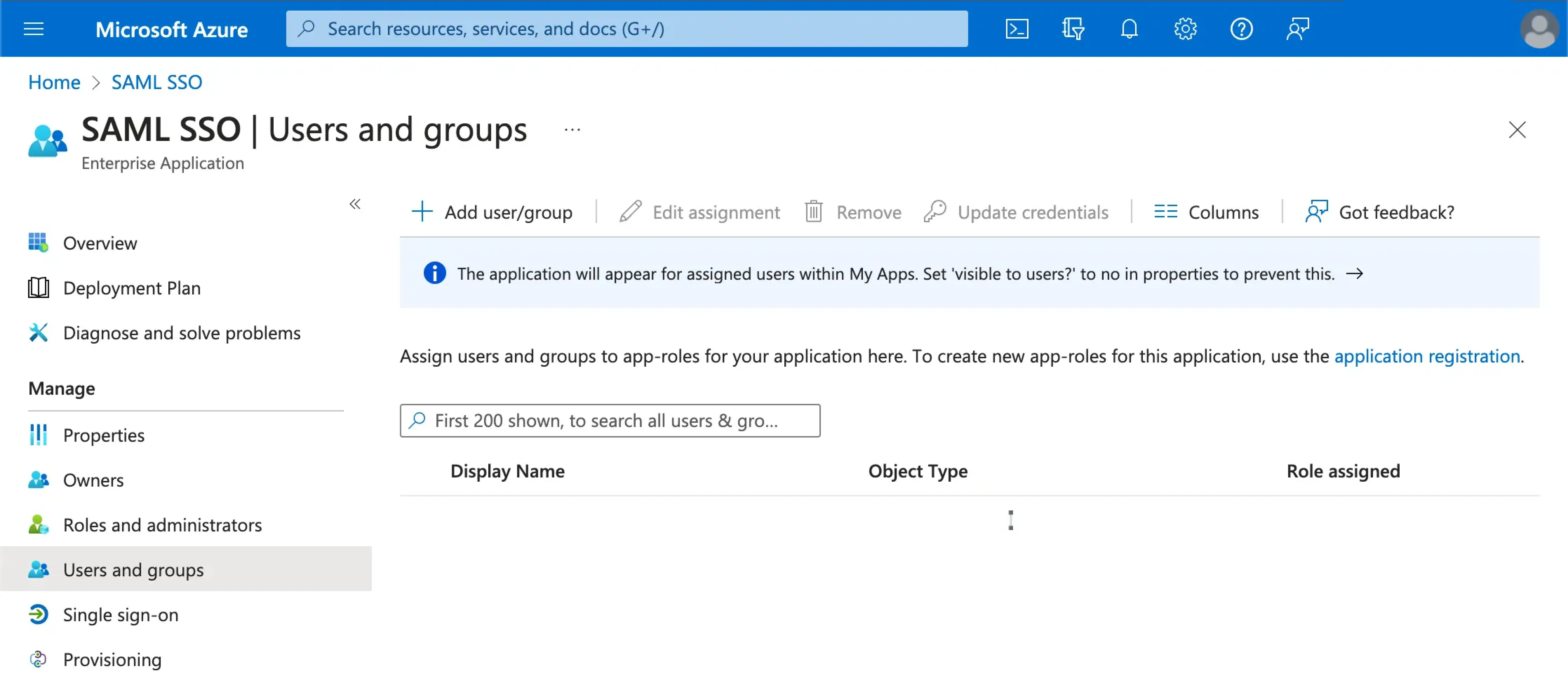

Azure SAML SSO 애플리케이션에 사용자 할당

Azure SAML SSO 애플리케이션에 사용자를 할당하여 그들에게 SSO 경험을 제공해야 합니다.

Azure AD SSO 애플리케이션의 Users and groups 섹션으로 이동합니다. Add user/group을 클릭하여 Azure AD SSO 애플리케이션에 사용자를 할당합니다. Azure AD SSO 애플리케이션에 할당된 사용자만 Azure AD SSO 커넥터를 통해 인증할 수 있습니다.

Logto 에서 Azure SAML SSO 커넥터 활성화

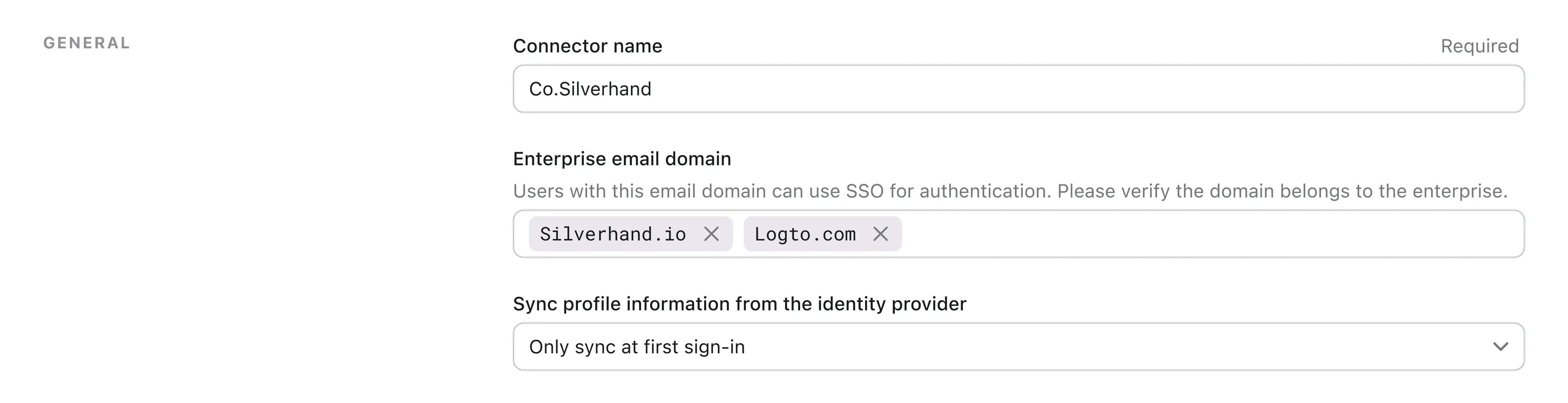

Logto 에서 이메일 도메인 설정 및 Azure SAML SSO 커넥터 활성화

Logto 의 SAML SSO 커넥터 experience 탭에서 조직의 이메일 domains을 제공합니다. 이는 사용자들에게 인증 방법으로 SSO 커넥터를 사용할 수 있도록 활성화합니다.

지정된 도메인의 이메일 주소를 가진 사용자는 오직 SAML SSO 커넥터만 인증 방법으로 사용할 수 있습니다.

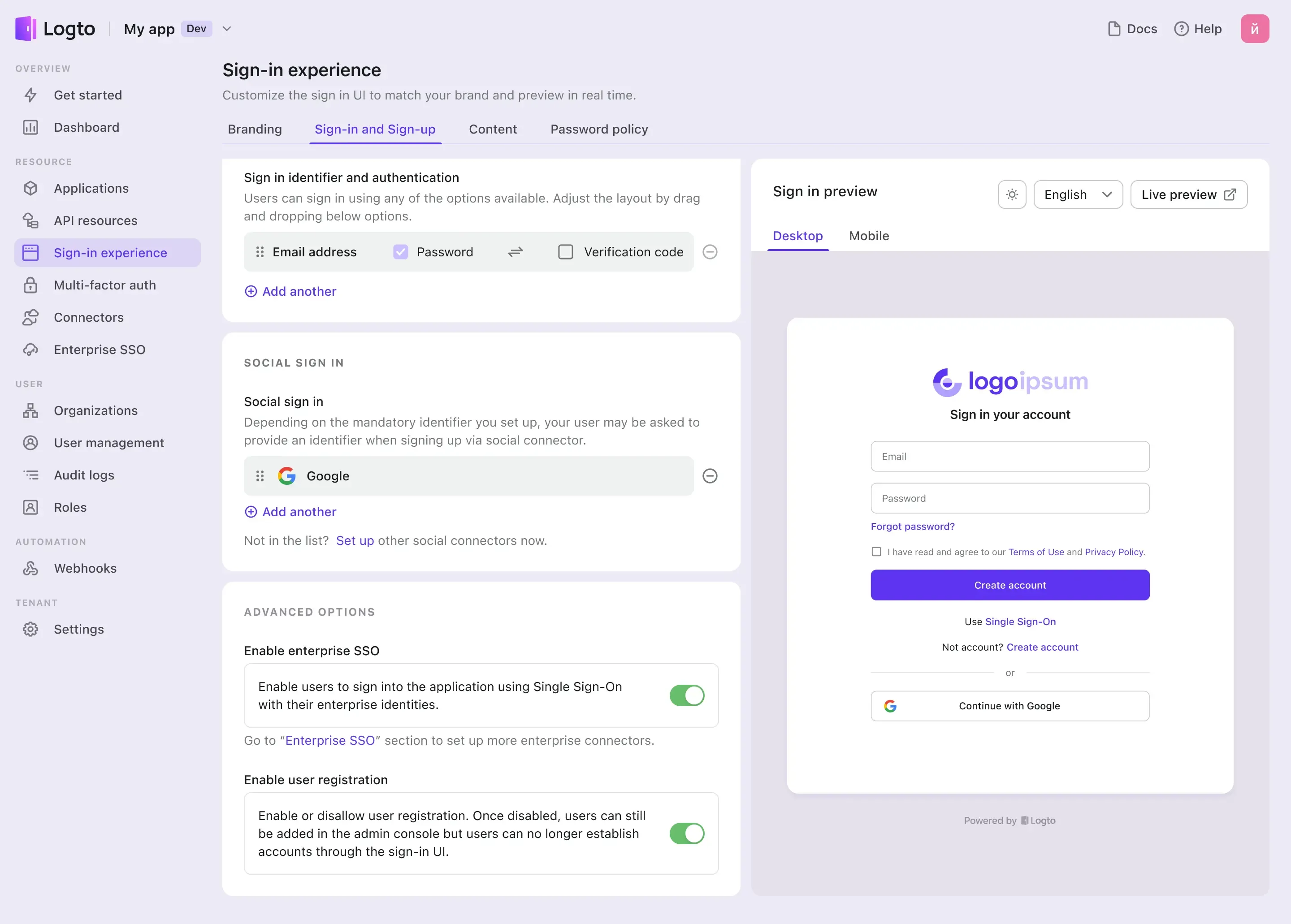

Logto 의 로그인 경험에서 Azure SAML SSO 커넥터 활성화

Sign-in Experience 탭으로 이동하여 기업용 SSO 를 활성화합니다.

이제 Sign-in Experience preview 섹션의 오른쪽 상단에 있는 라이브 미리보기 버튼을 사용하여 SSO 통합을 테스트할 수 있습니다.