Logto 제품 업데이트: 클라우드 협업, 직접 로그인, 느슨한 비밀번호 마이그레이션 등

OpenID Connect ID 공급자로 Logto를 사용하여 앱 생태계를 구축하세요. Protected App에서 두 입력으로 인증을 추가하고 Blazor, SvelteKit, Nuxt.js, Expo (React Native), Angular에 대한 새 가이드를 확인하세요.

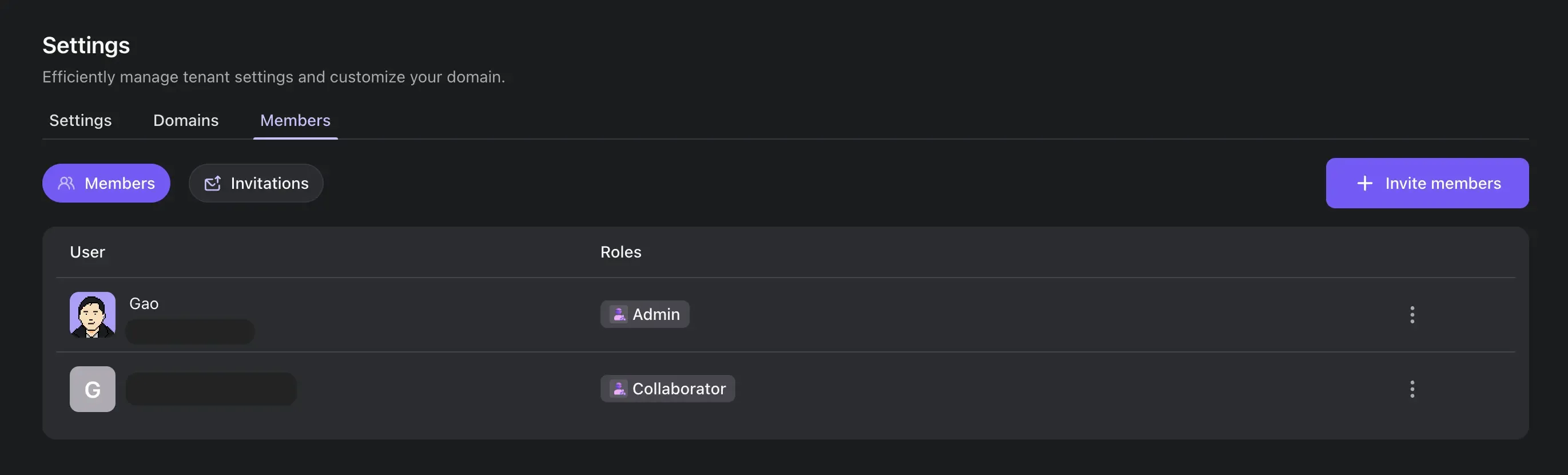

Logto 클라우드 협업

오랫동안 기다려온 기능이 드디어 도착했습니다! 이제 팀 멤버를 Logto 테넌트에 초대할 수 있습니다. 팀 멤버와 협업하여 애플리케이션, 사용자 및 기타 리소스를 관리하세요.

팀 멤버를 초대하려면 다음 단계를 따르세요:

- 테넌트 설정으로 이동하세요 ("설정" 탭).

- "멤버" 탭을 클릭하세요.

- "멤버 초대" 버튼을 클릭하세요.

초대할 팀 멤버의 이메일 주소를 입력하고 배정할 역할을 선택하세요:

- 관리자: 모든 테넌트 리소스에 대한 전체 액세스 및 관리 권한.

- 협업자: ID 관련 리소스를 관리할 수 있지만 제한이 있습니다:

- 청구 정보에 대한 액세스 없음

- 다��른 멤버를 초대하거나 관리할 수 없음

- 테넌트 이름을 변경할 수 없음

- 테넌트를 삭제할 수 없음

더 자세한 내용은 팀 멤버 초대를 참조하세요.

직접 로그인

첫 번째 화면을 건너뛰고 로그인 방법을 직접 호출할 수 있습니다. 예를 들어, 웹사이트에 "Google로 로그인" 버튼이 있는 경우 이 기능이 유용합니다.

이 기능을 사용하려면 direct_sign_in 매개변수를 인증 요청에 전달해야 합니다. 다음 방법을 지원합니다:

- 소셜 커넥터

- 엔터프라이즈 SSO 커넥터

자세한 내용은 직접 로그인 문서를 참조하세요.

첫 화면 매개변수

OIDC 인증 요청에서 first_screen 매개변수를 설정하여 특정 화면으로 로그인 경험을 시작할 수 있습니다. 이 매개변수는 이제 지원 종료된 interaction_mode 매개변수를 대체하는 용도로 사용됩니다.

더 자세한 내용은 첫 화면 문서를 참조하세요.

OpenID Connect 표준 클레임 전체 지원

남은 OpenID Connect 표준 클레임을 지원하도록 추가했습니다. 이제 이러한 클레임은 ID 토큰과 /me 엔드포인트의 응답에서 모두 사용할 수 있습니다.

또한, 표준 범위 - 클레임 매핑을 따릅니다. 이것은 profile 범위를 사용하여 대부분의 프로필 클레임을 검색할 수 있으며, address 클레임은 address 범위를 사용하여 얻을 수 있음을 의미합니다.

새로 도입된 모든 클레임은 user.profile 필드에 저장됩니다.

소셜 데이터

Logto가 인식하는 클레임 외에도, 모든 소셜 커넥터는 이제 소셜 공급자가 반환한 원시 데이터를 rawData 필드에 저장합니다.

이 데이터를 사용자 객체에서 액세스하려면 user.identities.[idp-name].details.rawData 필드를 사용하면 됩니다.

느슨한 비밀번호 마이그레이션

레거시 시스템에서 Logto로 사용자를 마이그레이션할 때, POST /users API에서 passwordAlgorithm 및 passwordDigest 필드를 사용하여 사용자의 원래 비밀번호 해시를 저장할 수 있습니다.

현재 지원하는 알고리즘은 다음과 같습니다:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

사용자가 로그인할 때, Logto는 제공된 알고리즘과 다이제스트를 사용하여 비밀번호를 확인합니다. 확인에 성공하면 Logto는 비밀번호를 자동으로 새로운 Argon2 해시로 마이그레이션합니다.

더 자세한 내용은 API 참조를 참조하세요.

개선사항

POST /usersAPI에서avatar및customData필드 지원.- Logto OSS 콘솔에서 서명 키 회전 지원.

- 라이브 프리뷰 (데모 앱)에서 인증 요청으로 검색 매개변수 전달 유지.

- 검색 매개변수를 포함하여 Logto 데모 앱에 진입했을 때, 사용자가 인증되지 않은 경우 검색 매개변수가 인증 요청으로 전달됩니다. 이를 통해 특정 매개변수를 사용하여 OIDC 인증 흐름을 수동으로 테스트할 수 있습니다.

- 이제

GET /organization-roles를q쿼리 매개변수와 함께 호출하여 역할 ID, 이름 또는 설명으로 결과를 필터링할 수 있습니다.

수정사항

- 콘솔: Microsoft 소셜 커넥터 통합 가이드의 문제 수정.

- 콘솔: 새로운 API 리소스를 생성하려면 지표가 유효한 절대 URI이어야 합니다.

- 경험: 타사 앱의

/interaction/consent엔드포인트 500 오류 해결. - 경험: 네이티브 환경에서 객체가 아닌 메시지를 건너뜁니다. 이는 새로운 iOS 버전의

WKWebView문제를 수정합니다.

개발

@logto/connector-kit: [BREAKING]SocialUserInfo및GetUserInfo타입 업데이트@logto/connector-kit: [BREAKING]parseJson및parseJsonObject결과 보호

진행 중인 작업

다음 기능을 작업 중입니다:

- 사용자 정의 가능한 액세스 토큰 클레임 (곧 출시)

- 조직을 위한 API 리소스

- Logto를 SAML ID 공급자로 사용