Vereenvoudig API-authenticatie met persoonlijke toegangstoken — Een veiliger API-token

Leg uit hoe persoonlijke toegangstokens (PAT's) werken, wanneer je ze moet gebruiken, hoe je PAT-functies in je services ondersteunt en hoe ze verschillen van API-sleutels, API-tokens, bearer tokens, OAuth-tokens en wachtwoorden.

Persoonlijke toegangstokens (PAT's) zijn door gebruikers gegenereerde tokens die wachtwoorden vervangen voor API-aanroepen. Ontworpen voor specifieke gebruikers, bieden PAT's veilige en gecontroleerde toegang tot middelen.

Moeiteloze authenticatie. Granulaire toegangscontrole. Gestroomlijnde workflows. Dit zijn slechts enkele van de redenen waarom ontwikkelaars en productteams wereldwijd vertrouwen op persoonlijke toegangstokens om de productiviteit te stimuleren, of het nu gaat om het beheren van CI/CD-pijplijnen, API's integreren of toegang tot tools verkrijgen.

Benieuwd naar hoe PAT's werken, hun voordelen, of wanneer je ze moet gebruiken? Deze gids heeft de antwoorden.

Wat is een persoonlijk toegangstoken?

Een persoonlijk toegangstoken is een tijdelijke, veilige manier van authenticatie om toegang te krijgen tot je persoonlijke bronnen en diensten via API's. Het wordt voornamelijk door ontwikkelaars gebruikt om taken zoals toegang tot API's of het automatiseren van workflows eenvoudiger en efficiënter te maken.

Denk aan een persoonlijk toegangstoken als een "sleutel" voor API-toegang, ter vervanging van de noodzaak van een wachtwoord. In tegenstelling tot wachtwoorden hebben PAT's specifieke rechten en vervaldata, waardoor ze alleen voor hun bedoelde doel worden gebruikt, zoals toegang tot gebruikersprofielen of factureringssystemen, maar niet voor beheerderscontroles.

Belangrijkste kenmerken van persoonlijke toegangstokens:

- Ontwikkelaarsvriendelijk: Persoonlijke toegangstokens zijn gemakkelijker te beheren dan volledige OAuth-workflows en zijn daardoor ideaal voor scripts, automatisering of CI/CD-pijplijnen.

- Meerdere tokens: Gebruikers kunnen meerdere persoonlijke toegangstokens genereren en beheren, elk toegewijd aan een specifieke dienst of doel.

- Gebruikersspecifieke toegang: In tegenstelling tot wereldwijde API-sleutels zijn persoonlijke toegangstokens gekoppeld aan individuele gebruikersaccounts. Dit betekent dat teamleden mogelijk aparte tokens moeten aanmaken voor gedeelde toegang.

- Granulaire rechten: Met persoonlijke toegangstokens kun je specifieke scopes definiëren, waardoor toegang alleen wordt verleend tot de bronnen en acties die nodig zijn.

- Tijdslimiet toegang: Persoonlijke toegangstokens kunnen worden geconfigureerd met vervaldata, waardoor het risicovenster bij blootstelling wordt verkleind.

- Gemakkelijke intrekking: In tegenstelling tot wachtwoorden kunnen persoonlijke toegangstokens worden ingetrokken of opnieuw gegenereerd zonder de primaire inloggegevens van een account in gevaar te brengen.

Persoonlijk toegangstoken vs. Bearer token vs. API-token

- Persoonlijk toegangstoken is een type API-token: Een persoonlijk toegangstoken is een type gebruikersgebaseerd API-token gelinkt aan een gebruikersaccount. Het geeft toestemming om systeembronnen te benaderen namens de gebruiker. PAT's zijn veiliger dan traditionele API-sleutels omdat ze fijnmazige controle over rechten mogelijk maken, zoals het beperken van toegang tot specifieke repositories of organisaties, en ze kunnen vervaldatums bevatten voor extra beveiliging.

- Persoonlijk toegangstoken kan worden gebruikt als een Bearer-token: Een bearer-token is een manier om API-verzoeken te autoriseren, vaak dynamisch gemaakt met protocollen zoals OAuth of JWT. Een persoonlijk toegangstoken is een statische versie van een bearer-token, handmatig gegenereerd door een gebruiker (bijv. op GitHub). Bijvoorbeeld, bij gebruik van een GitHub PAT voor API-aanroepen, voeg je het toe in de requestheader als

authorization: bearer <your-pat>. In dit geval fungeert de PAT als een bearer-token. - API-token is een brede term: Een API-token is een algemene term voor elk token dat wordt gebruikt om API-verzoeken te authenticeren. Het omvat verschillende typen, zoals bearer tokens, OAuth-tokens en persoonlijke toegangstokens. PAT's en bearer tokens zijn simpelweg specifieke types van API-tokens.

Kies je AuthN en AuthZ mechanismen

Voordat je een persoonlijk toegangstoken adopteert, is het cruciaal om zijn rol in het bredere landschap van authenticatiemethoden te begrijpen. Met verschillende mechanismen om uit te kiezen, is het belangrijk te weten hoe ze zich verhouden. Hieronder is een uitgebreide tabel waarin de belangrijkste verschillen tussen Persoonlijke toegangstokens (PAT's), Wachtwoorden, API-sleutels en OAuth-tokens worden uiteengezet om je te helpen een weloverwogen beslissing te nemen.

- Persoonlijk toegangstoken: Een lichte authenticatiemethode die ideaal is voor geautomatiseerde taken of API-toegang. Het biedt precieze, fijnmazige controle over rechten, wat zorgt voor veilige en op maat gemaakte toegang.

- Wachtwoord: Een traditionele authenticatiemethode die wordt gebruikt voor toegang tot persoonlijke accounts via een gebruikersinterface. Het verleent dezelfde rechten als de accounteigenaar, zonder extra granulariteit.

- OAuth-token: De veiligste methode voor het verlenen van beperkte toegang aan derden. Hiermee kunnen gebruikers specifieke inzage in scopes definiëren zonder hun inloggegevens bloot te geven, wat zowel veiligheid als flexibiliteit garandeert.

- API-sleutel: Wordt doorgaans gebruikt voor het automatiseren van API-toegang, API-sleutels zijn gekoppeld aan service-accounts in plaats van persoonlijke accounts. Echter, ze missen de gedetailleerde toestemmingcontroles die beschikbaar zijn met PAT's of OAuth.

| Kenmerk | Wachtwoord | Persoonlijk toegangstoken | OAuth-token | API-sleutel |

|---|---|---|---|---|

| Definitie | Gebruikers authenticeren met een identificatie en wachtwoord. | Een token voor toegang tot specifieke bronnen of API's, vaak met beperkte rechten. | Een systeem waar gebruikers derden-apps toegang geven tot hun data zonder inloggegevens te delen. Bijv. Google-login | Een unieke string die door clients wordt gebruikt om API-verzoeken te authenticeren. |

| Scope beperking | Verleent doorgaans volledige toegang tot het gebruikersaccount zodra ingelogd. | Staat fijnmazige controle over rechten toe. | Laat gebruiker definiëren wat de derden-app mag benaderen. | Verleent doorgaans toegang tot specifieke API-bronnen. Geen granulaire controle. |

| Intrekking | Moeilijk in te trekken zonder het wachtwoord te wijzigen, wat meerdere diensten beïnvloedt. | Gemakkelijk ingetrokken door de gebruiker of beheerder. | Kan worden ingetrokken zonder gebruikersreferenties te beïnvloeden. | Kan worden ingetrokken of vernieuwd op het niveau van de API-service. |

| Verlopen | Vervalt niet tenzij gewijzigd door de gebruiker. | Vaak langlevend, maar configureerbaar om te vervallen. | Toegangstokens verlopen na een bepaalde tijd; vernieuwtokens kunnen toegang verlengen. | Vaak langlevend, maar kunnen door de API-provider worden geroteerd of beperkt. |

| Gebruiksgemak | Makkelijk te onthouden, maar riskant als onjuist behandeld. | Eenvoudig te genereren en te gebruiken voor geautomatiseerde taken. | Vereist initiële gebruikersinteractie, maar biedt veilige toegang delegatie. | Makkelijk te gebruiken in verzoeken, maar niet ideaal voor gebruikersgerichte authenticatie. |

| Beste voor | Klantenkantgebruikers basis aanmelding en verificatie. | Automatisering, beperkte API-bron toegang, en ontwikkeling in CI/CD pijplijnen. | Derde applicaties die beperkte toegang tot gebruikersdata nodig hebben zonder wachtwoorden op te slaan. | Backenddiensten, server-naar-server communicatie, en publieke API's. |

| Beveiligingsrisico | Bij diefstal verleent het volledige toegang tot het account. | Bij lekkage verleent het alleen toegang tot gespecificeerde bronnen. Kan makkelijk worden ingetrokken. | Bij lekkage kunnen derde apps acties uitvoeren binnen verleende scope. | Als het gestolen is, wordt het typisch gebruikt voor server-naar-server toegang. |

Hoe werkt een persoonlijk toegangstoken?

Persoonlijke toegangstokens werken veel als OAuth-toegangstokens, maar zijn meestal strings zonder voor gebruikers leesbare data over hun inhoud. Wanneer je je authenticatie bij een dienst zoals GitHub voltooit, kun je een PAT genereren dat gekoppeld is aan je gebruikersaccount en er specifieke rechten aan toewijzen. Dit token dient als een veilig alternatief voor het gebruik van een wachtwoord bij het maken van verzoeken, zoals toegang krijgen tot een privé-repository via een API.

Meestal wordt een PAT opgenomen in de requestheaders, zoals getoond in dit voorbeeld:

Door je PAT op deze manier te verzenden, kan de dienst je identiteit verifiëren, de rechten die aan je token zijn gekoppeld beoordelen en of de gevraagde data verstrekken of de gespecificeerde actie uitvoeren.

Hoe gebruik ik een persoonlijk toegangstoken?

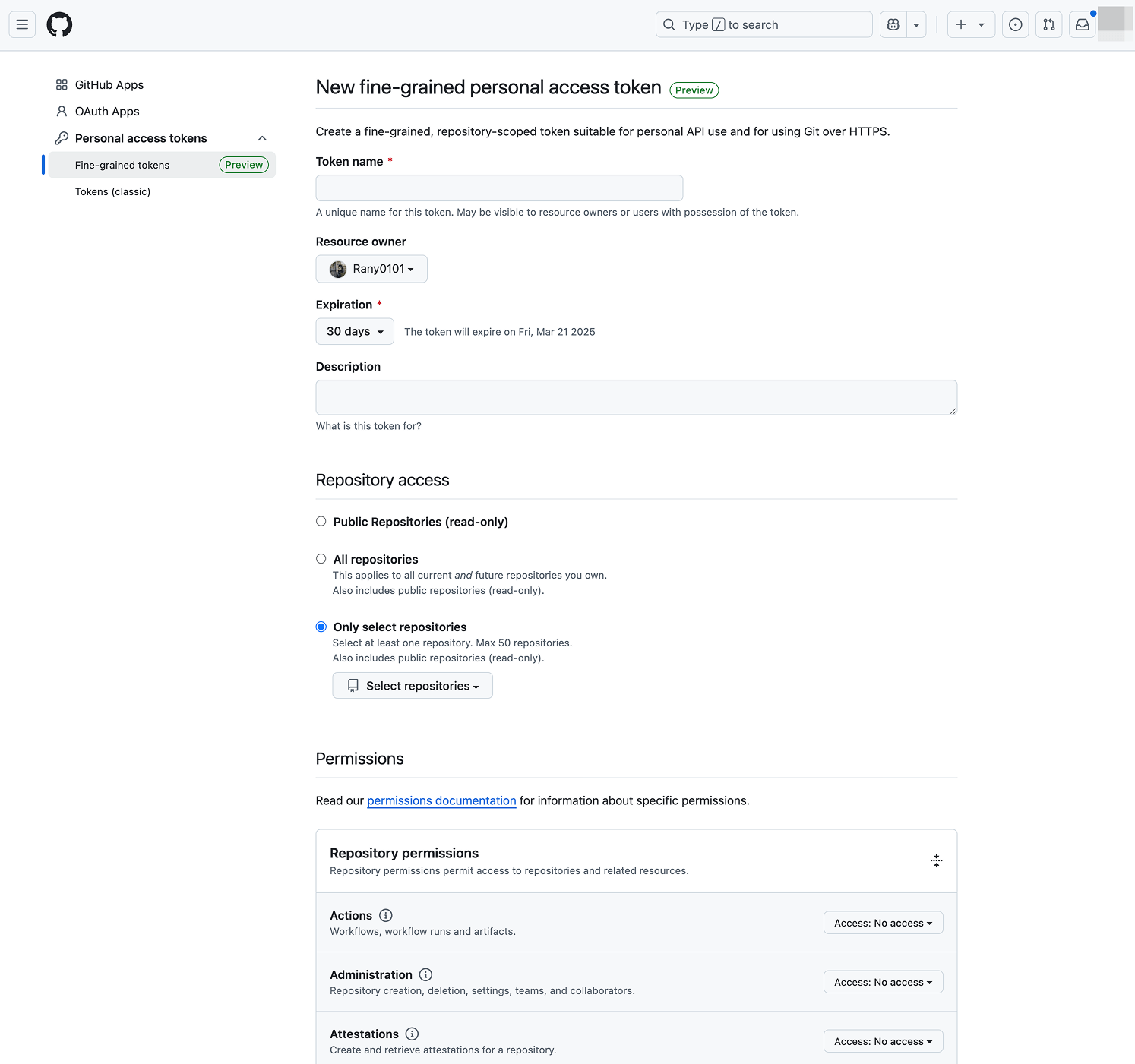

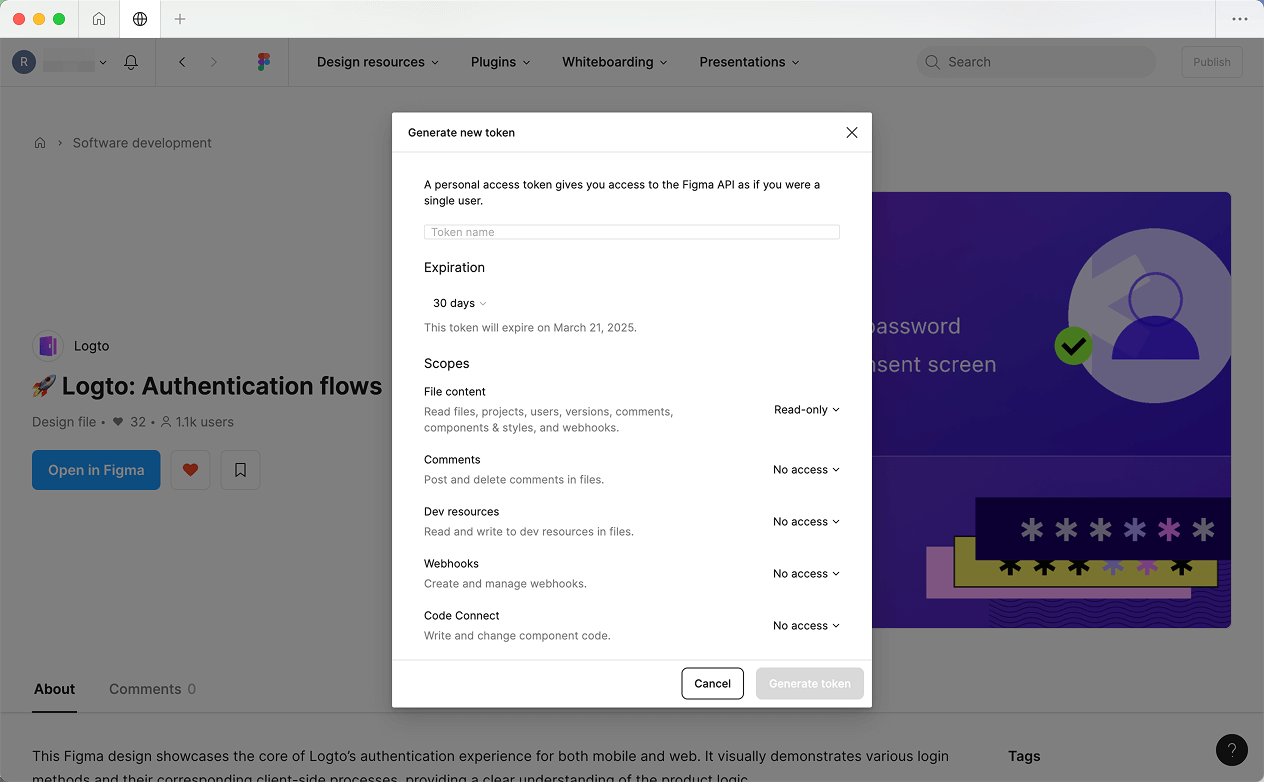

- Genereer een persoonlijk toegangstoken: Begin met het aanmaken van een persoonlijk toegangstoken via het platform dat je gebruikt. En selecteer specifieke scopes om de toegangsrechten te definiëren (scopes).

- Authenticeer API-verzoeken: Met je persoonlijke toegangstoken klaar, gebruik het om verzoeken te authenticeren aan diensten die veilige toegang vereisen. Voeg het token toe als een bearer-token in de autorisatieheader van je API-verzoeken.

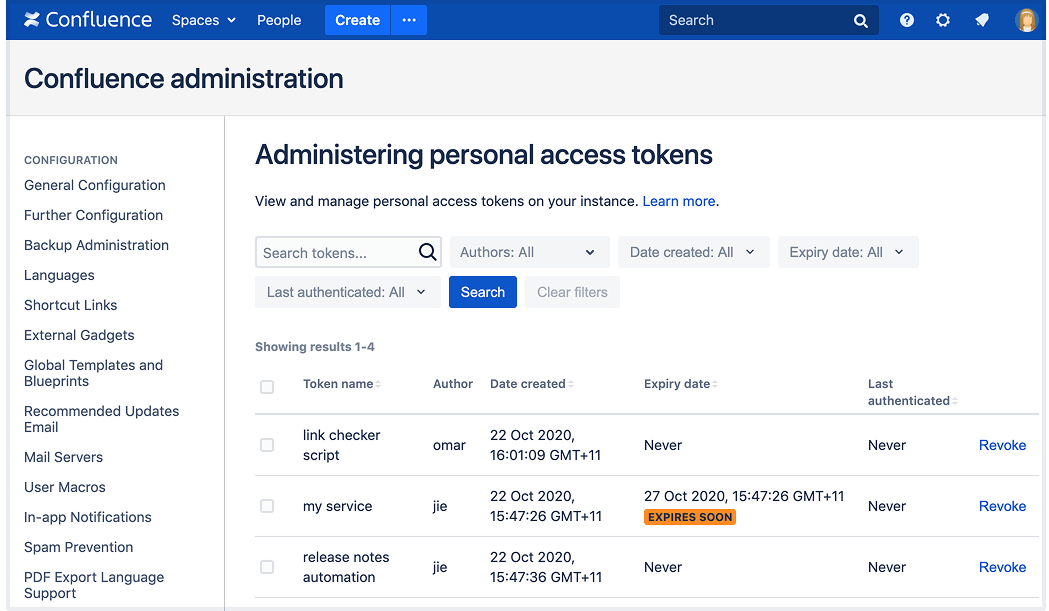

- Intrek een persoonlijk toegangstoken: Als je je token moet deactiveren, trek het dan eenvoudig in via de authenticatie-instellingen van het platform. Zodra het is ingetrokken, worden alle API-verzoeken die met dat token zijn gedaan automatisch geweigerd.

Wanneer moet ik persoonlijke toegangstokens gebruiken?

Persoonlijke toegangstokens excelleren in scenario's waarin je veilige, ontwikkelaarsvriendelijke en gescope toegang tot je API's moet bieden. Hier zijn enkele ideale gebruiksscenario's:

- Geautomatiseerde taken: Perfect voor scripts of tools die data moeten ophalen van API's zonder dat ontwikkelaars gevoelige inloggegevens hoeven in te sluiten.

- Granulaire toestemmingcontrole: Bied nauwkeurige toegang door scripts of tools beperkte rechten toe te kennen, zoals toegang tot specifieke repositories, zonder volledige accountprivileges bloot te geven.

- Tijdelijke toegang: Ideaal voor tijdgevoelige situaties, waarbij het beperken van de toegangstijd de beveiligingsrisico's minimaliseert.

- Vereenvoudigde ontwikkelaarstoegang: Een gemakkelijke manier om toegang te verlenen aan individuele ontwikkelaars zonder de complexiteit van het configureren van een volledige OAuth-autorisatiestroom.

- Derde partijen integratie: Optimaliseer functionaliteit met externe tools door toegang te beperken tot specifieke vooraf gedefinieerde acties. Bijvoorbeeld wanneer een bedrijf een projectmanagementtool gebruikt, kan derde partijen integratie teamleden toestaan om taken te creëren of statussen direct vanuit een Slack-chat bij te werken zonder volledige toegang tot de projectmanagementtool te hoeven.

GitHub stimuleert het gebruik van persoonlijke toegangstokens sinds 2013, die populair worden vanwege hun eenvoud en flexibiliteit. Veel ontwikkelaarstools en SaaS-platforms ondersteunen PAT's, making ze eenvoudig in gebruik en een favoriete keuze voor ontwikkelaars:

-

GitHub/GitLab/Azure DevOps (Ontwikkelaarstools): Helpt bij het automatiseren van CI/CD, het verbinden met andere tools en het beheren van code repositories.

-

Figma (Ontwerptools): Maakt het eenvoudiger om samen te werken aan ontwerpen met API-integraties.

-

Atlassian Jira / Asana (Projectmanagement): Maakt het eenvoudig om taken te creëren, bijwerken of verwijderen, sprints te beheren en projecten te organiseren met behulp van API's.

Kan ik een persoonlijk toegangstoken delen met andere gebruikers?

Kort antwoord—Nee, dat zou je niet moeten doen.

Tokens zijn bedoeld om gekoppeld te zijn aan een individueel account en dienen nooit te worden gedeeld. Als anderen toegang nodig hebben, is het beter om unieke tokens te genereren met hun rechten of gebruikersrollen in te stellen om beveiligingsrisico's te vermijden. Onjuist gebruik van tokens kan leiden tot ongewenste toegang, gecompromitteerde data of privacyovertredingen. Houd tokens privé en trek tokens in die je vermoedt te zijn gecompromitteerd.

Laat je applicatie persoonlijke toegangstokens genereren met Logto

Of je nu B2B-diensten aanbiedt of cutting-edge AI-producten ontwikkelt, het implementeren van ontwikkelaarsvriendelijke authenticatie en autorisatie is essentieel. Een persoonlijk toegangstoken kan nieuwe kansen voor je bedrijf ontsluiten.

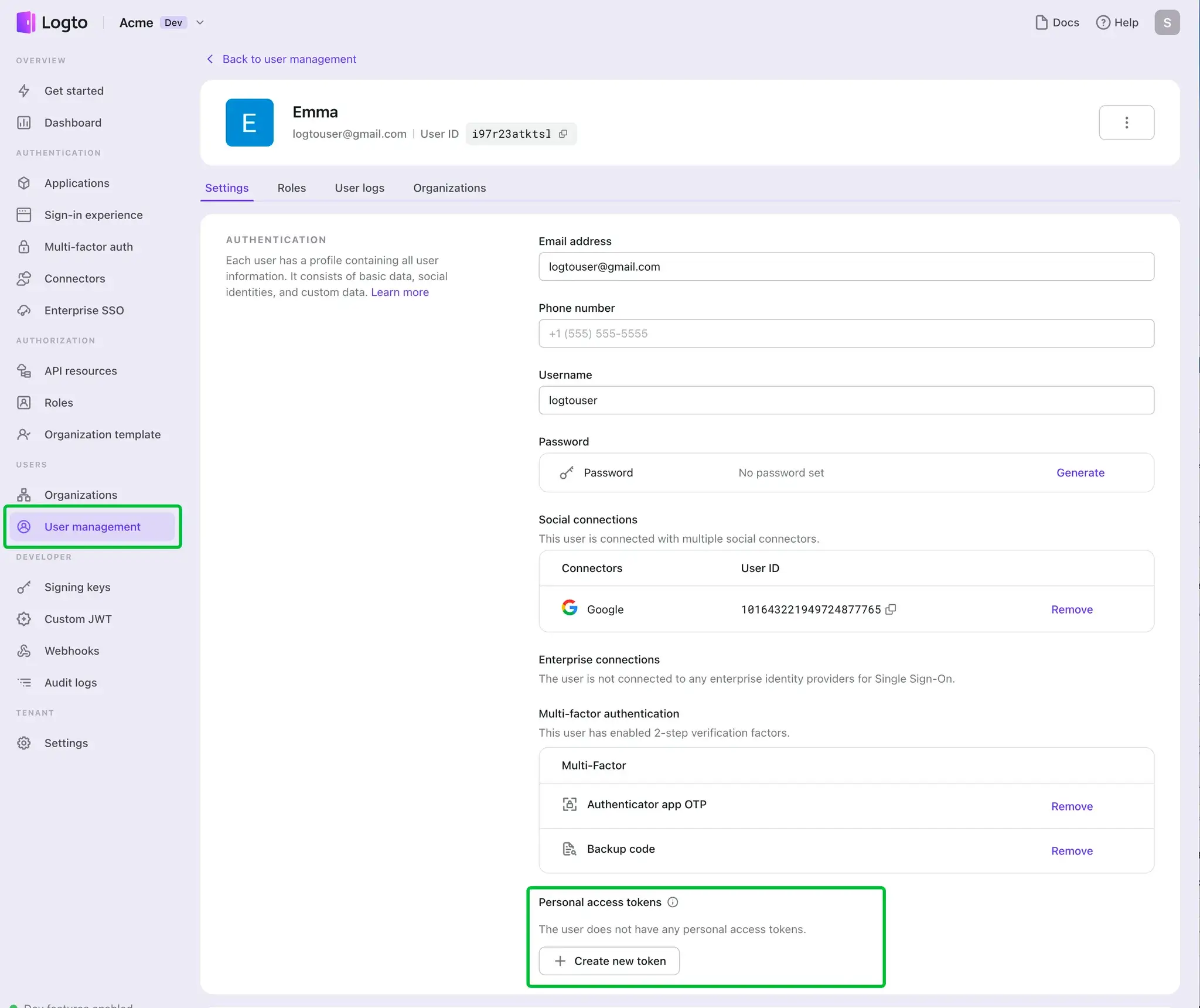

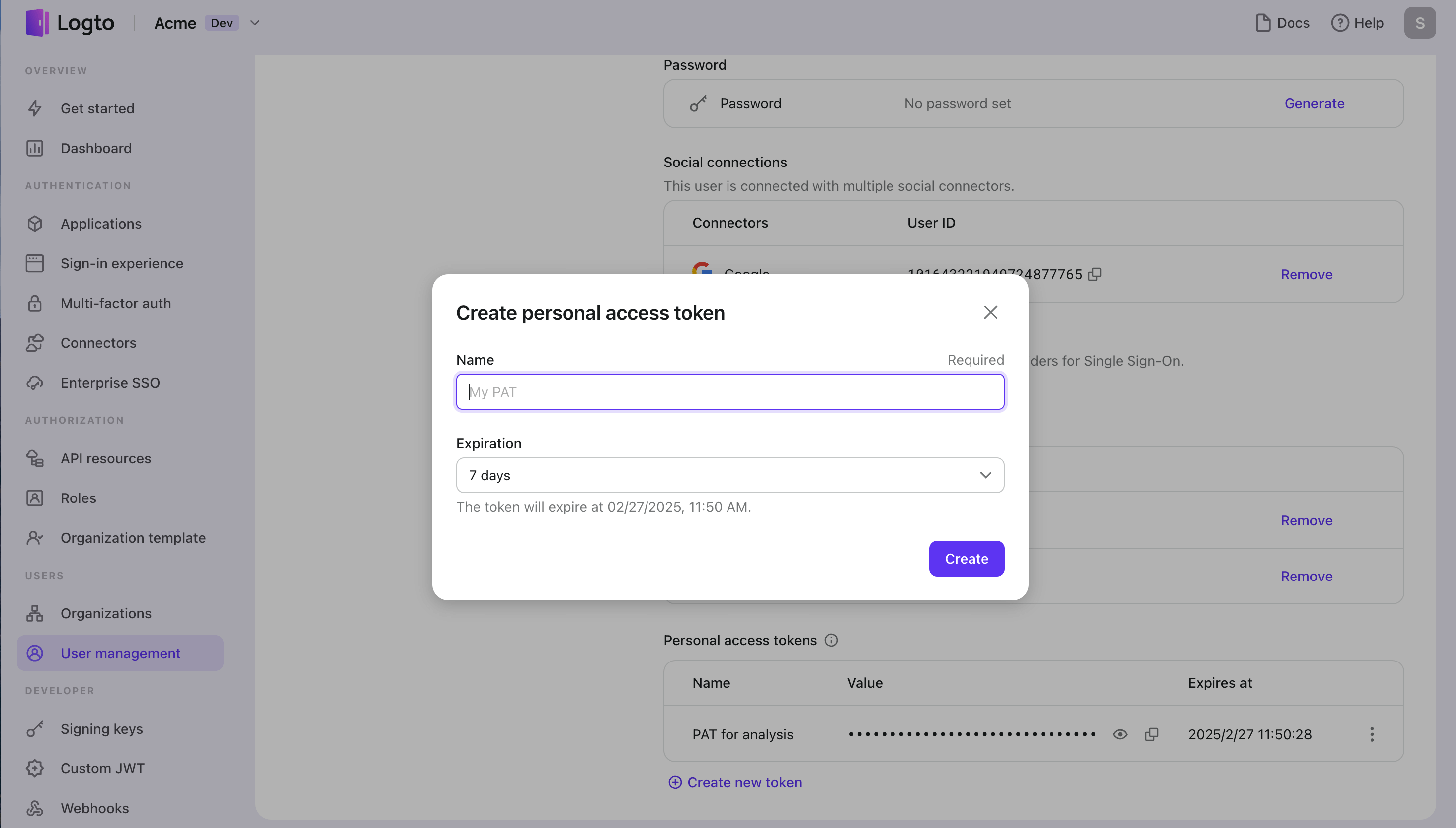

Logto, een uitgebreide Customer Identity and Access Management (CIAM) oplossing, maakt het mogelijk om eenvoudig persoonlijke toegangstokens aan te maken, beheren en intrekken. Hier is hoe je kunt beginnen:

- Navigeer naar Logto Console > Gebruikersbeheer.

- Ga naar het profiel van een specifieke gebruiker om hun persoonlijke toegangstokens te beheren.

Met Logto kan je:

- Nieuwe persoonlijke toegangstokens genereren.

- Meerdere tokens beheren voor een enkele gebruiker.

- Aangepaste vervaldatums instellen voor tokens.

- Tokens hernoemen voor betere organisatie.

- Tokens intrekken wanneer ze niet langer nodig zijn.

Bovendien kun je gebruikers in staat stellen om hun persoonlijke toegangstokens zelf te beheren in hun profielinstellingenpagina's via Logto Management API's.