Wat is een personal access token (PAT)? Een veiligere API-token

Leg uit hoe personal access tokens (PAT's) werken, wanneer je ze gebruikt, hoe je API-authenticatie in jouw diensten ondersteunt, en hoe ze verschillen van API-keys, API-tokens, bearer tokens, OAuth-tokens en wachtwoorden.

Personal Access Tokens (PAT's) zijn door gebruikers gegenereerde tokens die wachtwoorden vervangen voor API-aanroepen. Ontworpen voor specifieke gebruikers, bieden PAT's veilige en gecontroleerde toegang tot bronnen.

Moeiteloze authenticatie. Gedetailleerde toegangscontrole. Gestroomlijnde werkprocessen. Dit zijn slechts enkele redenen waarom ontwikkelaars en productteams wereldwijd vertrouwen op persoonlijke toegangstokens om de productiviteit te verhogen, of het nu gaat om het beheren van CI/CD-pijplijnen, het integreren van API's of het bereiken van tools.

Benieuwd hoe PAT's werken, wat hun voordelen zijn en wanneer je ze gebruikt? Deze gids helpt je verder.

Wat is een personal access token?

Een personal access token is een tijdelijke, veilige manier om je persoonlijke bronnen en diensten te bereiken via API's. Ontwikkelaars gebruiken ze vooral om taken als API-toegang of workflow-automatisering eenvoudiger en efficiënter te maken.

Zie een personal access token als een "sleutel" voor API-toegang, als vervanging van een wachtwoord. In tegenstelling tot een wachtwoord hebben PAT's specifieke rechten en vervaldata, zodat ze alleen voor het bedoelde doel worden gebruikt: zoals toegang tot gebruikersprofielen of boekhoudsystemen, maar niet tot beheerdersfuncties.

Belangrijkste kenmerken van personal access tokens:

- Ontwikkelaarsvriendelijk: Personal access tokens zijn makkelijker te beheren dan volledige OAuth-workflows en dus ideaal voor scripts, automatisering of CI/CD-pijplijnen.

- Meerdere tokens: Gebruikers kunnen meerdere personal access tokens aanmaken en beheren, elk opgedragen aan een specifieke dienst of doel.

- Gebruikersspecifieke toegang: In tegenstelling tot globale API-keys zijn personal access tokens gekoppeld aan individuele gebruikersaccounts. Teamleden moeten dus mogelijk elk hun eigen tokens maken voor gedeelde toegang.

- Gedetailleerde rechten: Met personal access tokens kun je specifieke toegang definiëren, zodat je alleen de benodigde bronnen en acties toestaat.

- Tijdelijke toegang: Personal access tokens kunnen een vervaldatum krijgen, waardoor je het risico bij blootstelling beperkt.

- Eenvoudig intrekken: In tegenstelling tot wachtwoorden kunnen personal access tokens eenvoudig worden ingetrokken of opnieuw gegenereerd, zonder dat de hoofdgegevens van het account in gevaar komen.

Personal access token vs. Bearer token vs. API-token

- Personal access token is een soort API-token: Een personal access token is een gebruikersniveau API-token dat aan een gebruikersaccount is gekoppeld. Het geeft toestemming om systeembronnen namens de gebruiker te benaderen. PAT's zijn veiliger dan traditionele API-keys omdat je fijnmazig de rechten kunt instellen—zoals toegang beperken tot bepaalde repositories of organisaties—en je kunt ze laten verlopen voor extra veiligheid.

- Personal access token kan als Bearer token dienen: Een bearer token is een manier om API-aanvragen te autoriseren, vaak dynamisch aangemaakt met protocollen zoals OAuth of JWT. Een personal access token is een statische versie hiervan, handmatig aangemaakt door een gebruiker (bijv. op GitHub). Als je bijvoorbeeld een GitHub PAT gebruikt voor API-aanroepen, doe je dat in de header als

authorization: bearer <jouw-pat>. In dit geval fungeert de PAT als bearer token. - API-token is een brede term: Een API-token is een overkoepelende term voor elke token die gebruikt wordt voor API-authenticatie. Het omvat verschillende types zoals bearer tokens, OAuth-tokens en personal access tokens. PAT's en bearer tokens zijn dus gewoon specifieke soorten API-tokens.

Kies jouw AuthN- en AuthZ-mechanismen

Voor je een personal access token inzet, moet je de rol ervan begrijpen binnen de bredere authentificatie-methodes. Er zijn verschillende mechanismen en het is belangrijk te weten hoe ze verschillen. Onderstaand vind je een uitgebreide tabel met de sleutelverschillen tussen Personal access tokens (PAT's), Wachtwoorden, API-keys en OAuth-tokens om jou te helpen een doordachte keuze te maken.

- Personal access token: Een lichte authenticatiemethode, ideaal voor geautomatiseerde taken of API-toegang. Biedt nauwkeurige, fijnmazige controle op rechten en zorgt voor veilige en op maat gemaakte toegang.

- Wachtwoord: Een traditionele authenticatie om persoonlijke accounts te benaderen via een gebruikersinterface. Verleent dezelfde rechten als de eigenaar zonder extra detaillering.

- OAuth-token: De veiligste methode om diensten van derden beperkte toegang te verlenen. Gebruikers definiëren exact welke toegang een externe dienst heeft, zonder inloggegevens te delen, zodat je zowel veiligheid als flexibiliteit hebt.

- API-key: Wordt vooral gebruikt voor geautomatiseerde API-toegang en is gekoppeld aan serviceaccounts, niet persoonlijke accounts. Ze missen wel de fijne toegangscontrole van PAT's of OAuth.

| Kenmerk | Wachtwoord | Personal access token | OAuth-token | API-key |

|---|---|---|---|---|

| Definitie | Gebruikers authenticeren met een identificator en wachtwoord. | Een token voor toegang tot specifieke bronnen of API's, vaak met beperkte rechten. | Systeem waarbij gebruikers derde apps toegang tot hun data geven zonder wachtwoord te delen, bijv. Google-inloggen. | Unieke string waarmee clients API-aanvragen authentiseren. |

| Beperking bereik | Geeft meestal volledige toegang tot het account na inloggen. | Maakt fijnmazige machtigingen mogelijk. | Gebruiker bepaalt wat de app van derden mag bereiken. | Geeft meestal toegang tot specifieke API-bronnen. Geen fijne controle. |

| Intrekken | Moeilijk om in te trekken zonder wachtwoord te wijzigen wat invloed heeft op meerdere diensten. | Door gebruiker of beheerder eenvoudig in te trekken. | Kan ingetrokken worden zonder gebruikersgegevens aan te passen. | Kan op API-niveau ingetrokken of vernieuwd worden. |

| Vervaldatum | Verloopt niet tenzij gebruiker hem wijzigt. | Vaak lang geldig, maar kan verlopen worden ingesteld. | Token vervalt na ingestelde tijd; refresh tokens kunnen toegang verlengen. | Vaak lang geldig, maar kan worden aangepast of beperkt door de API-provider. |

| Gebruiksgemak | Makkelijk te onthouden, maar riskant als verkeerd behandeld. | Eenvoudig te genereren en te gebruiken voor automatisering. | Vereist eerste interactie maar biedt veilige toegangsoverdracht. | Makkelijk in gebruik, maar niet geschikt voor authenticatie via gebruikersinterface. |

| Beste voor | Basisinloggen en verificatie voor eindgebruikers. | Automatisering, beperkte API-bronnen en ontwikkeling in CI/CD-pijplijnen. | Externe apps die beperkte toegang tot gebruikersdata nodig hebben zonder wachtwoord op te slaan. | Backend-diensten, server-naar-server communicatie en publieke API's. |

| Beveiligingsrisico | Indien gestolen, geeft het volledige toegang tot het account. | Indien gelekt, alleen toegang tot gespecificeerde bronnen. Kan eenvoudig worden ingetrokken. | Indien gelekt, kunnen externe apps binnen het bereik van rechten handelen. | Indien gestolen, doorgaans gebruikt voor server-naar-server toegang. |

Hoe werkt een personal access token?

Personal access tokens werken vergelijkbaar met OAuth access tokens, maar zijn meestal strings zonder leesbare gegevens voor de gebruiker. Als je je authenticeert bij een dienst zoals GitHub, kun je een PAT aanmaken dat gekoppeld is aan jouw gebruikersaccount en waarbij je de rechten zelf kiest. Het token is een veilig alternatief voor het wachtwoord bij verzoeken—zoals API-toegang tot een privé-repository.

Gewoonlijk voeg je een PAT toe aan de headers van het verzoek, zoals in het volgende voorbeeld:

Door je PAT op deze manier mee te sturen, kan de dienst jouw identiteit verifiëren, de rechten van het token controleren en vervolgens de gevraagde data geven of de beoogde actie uitvoeren.

Hoe gebruik je een personal access token?

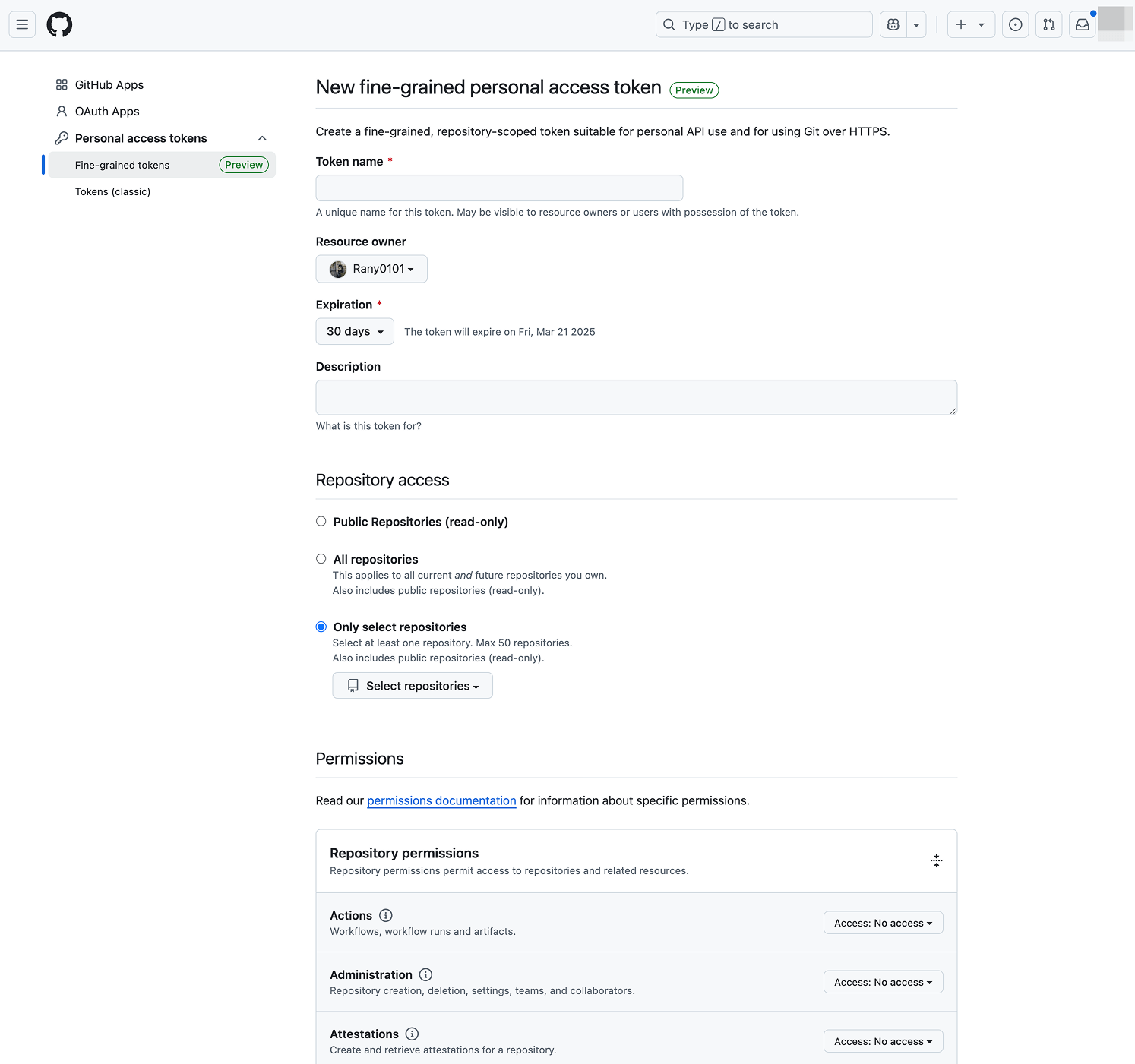

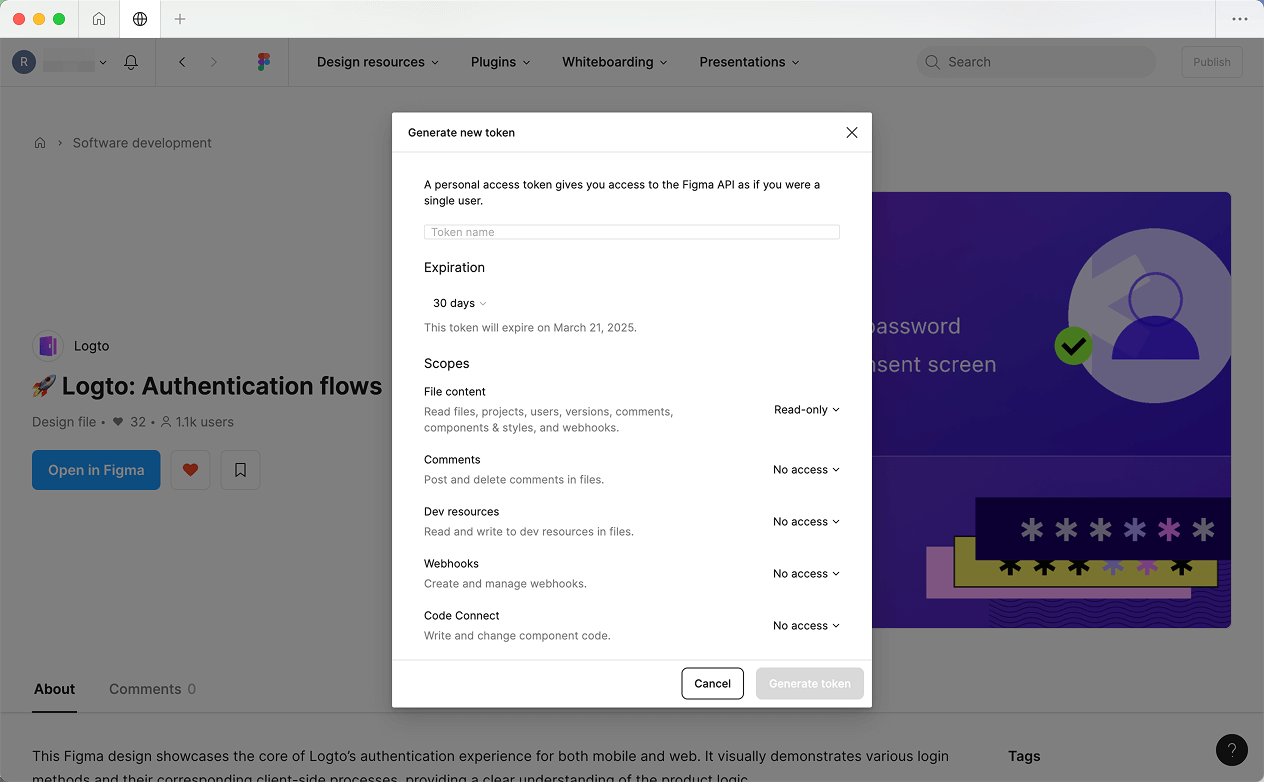

- Genereer een personal access token: Maak eerst een personal access token aan op het platform dat je gebruikt. Kies vervolgens welke specifieke rechten (scopes) het token moet krijgen.

- Authenticeer API-aanvragen: Zodra je personal access token klaar is, gebruik je deze voor beveiligde toegang tot de dienst door het als bearer token te plaatsen in de authorisatie-header van je API-verzoeken.

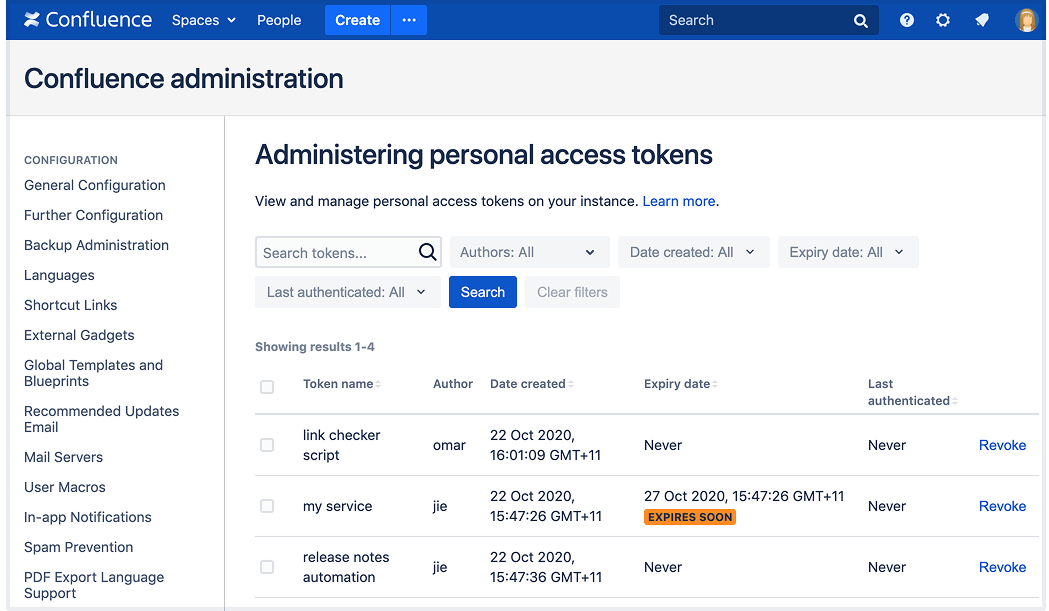

- Trek een personal access token in: Wil je het token intrekken, dan kan dat via de authenticatie-instellingen van het platform. Daarna worden aanvragen met dat token direct geweigerd.

Wanneer gebruik ik personal access tokens?

Personal access tokens zijn ideaal als je veilige, gebruiksvriendelijke en gespecificeerde toegang tot jouw API's wilt geven. Typische toepasingen zijn:

- Automatiseringstaken: Perfect voor scripts of tools die data uit API's halen zonder dat ontwikkelaars gevoelige inloggegevens moeten toevoegen.

- Fijne toegangscontrole: Je kunt scripts of tools precieze permissies geven, bijvoorbeeld alleen toegang tot bepaalde repositories zonder alle accountrechten te delen.

- Tijdelijke toegang: Geschikt voor situaties met een tijdslimiet, waardoor je het beveiligingsrisico minimaliseert.

- Vereenvoudigde toegang voor ontwikkelaars: Eenvoudige manier om toegang te geven aan individuele ontwikkelaars zonder een volledige OAuth-flow in te stellen.

- Integratie van derden: Optimaliseer samenwerkingen met externe tools door toegang tot specifieke, vooraf gedefinieerde acties mogelijk te maken. Bijvoorbeeld: een bedrijf gebruikt een projectmanagementtool, en via integratie kunnen teamleden taken aanmaken of statussen bijwerken direct vanuit een Slack-chat, zonder volledige toegang tot de tool.

GitHub stimuleert sinds 2013 het gebruik van personal access tokens die populair zijn door hun eenvoud en flexibiliteit. Veel ontwikkeltools en SaaS-platformen ondersteunen PAT's, wat ze makkelijk en favoriet maakt:

-

GitHub/GitLab/Azure DevOps (Ontwikkeltools): Maakt automatisering van CI/CD, koppelingen tussen tools en beheer van repositories makkelijk.

-

Figma (Design-tools): Maakt het eenvoudiger samen te werken aan ontwerpen via API-integraties.

-

Atlassian Jira / Asana (Projectmanagement): Maakt het makkelijk om taken aan te maken, bij te werken of te verwijderen, sprints te beheren en projecten te organiseren via API's.

Kan ik een personal access token delen met andere gebruikers?

Kort antwoord—Nee, dat moet je niet doen.

Tokens moeten aan een individueel account zijn gekoppeld en mogen nooit gedeeld worden. Hebben anderen toegang nodig, maak dan unieke tokens met hun eigen rechten of stel gebruikersrollen in om beveiligingsrisico's te vermijden. Misbruik van tokens kan leiden tot ongewenste toegang, gegevenslekken of privacyschending. Houd tokens privé en trek elke verdachte token direct in.

Sta jouw applicatie toe om personal access tokens te genereren met Logto

Of je nu B2B-diensten aanbiedt of geavanceerde AI-producten ontwikkelt, ontwikkelaarvriendelijke authenticatie en autorisatie zijn essentieel. Een personal access token kan nieuwe mogelijkheden voor je bedrijf ontsluiten.

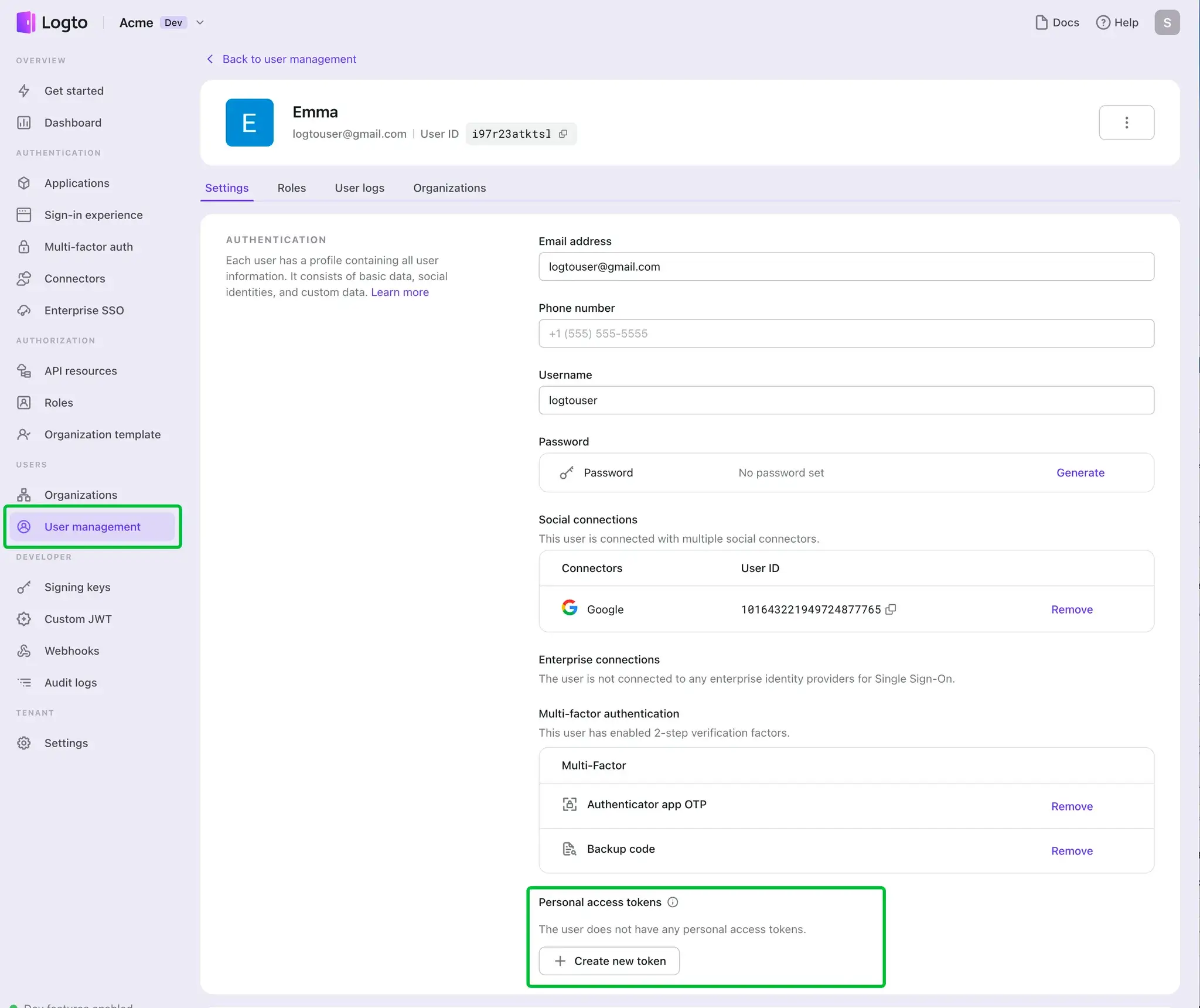

Logto, een complete Customer Identity and Access Management (CIAM) oplossing, maakt het eenvoudig om personal access tokens aan te maken, te beheren en in te trekken. Zo begin je:

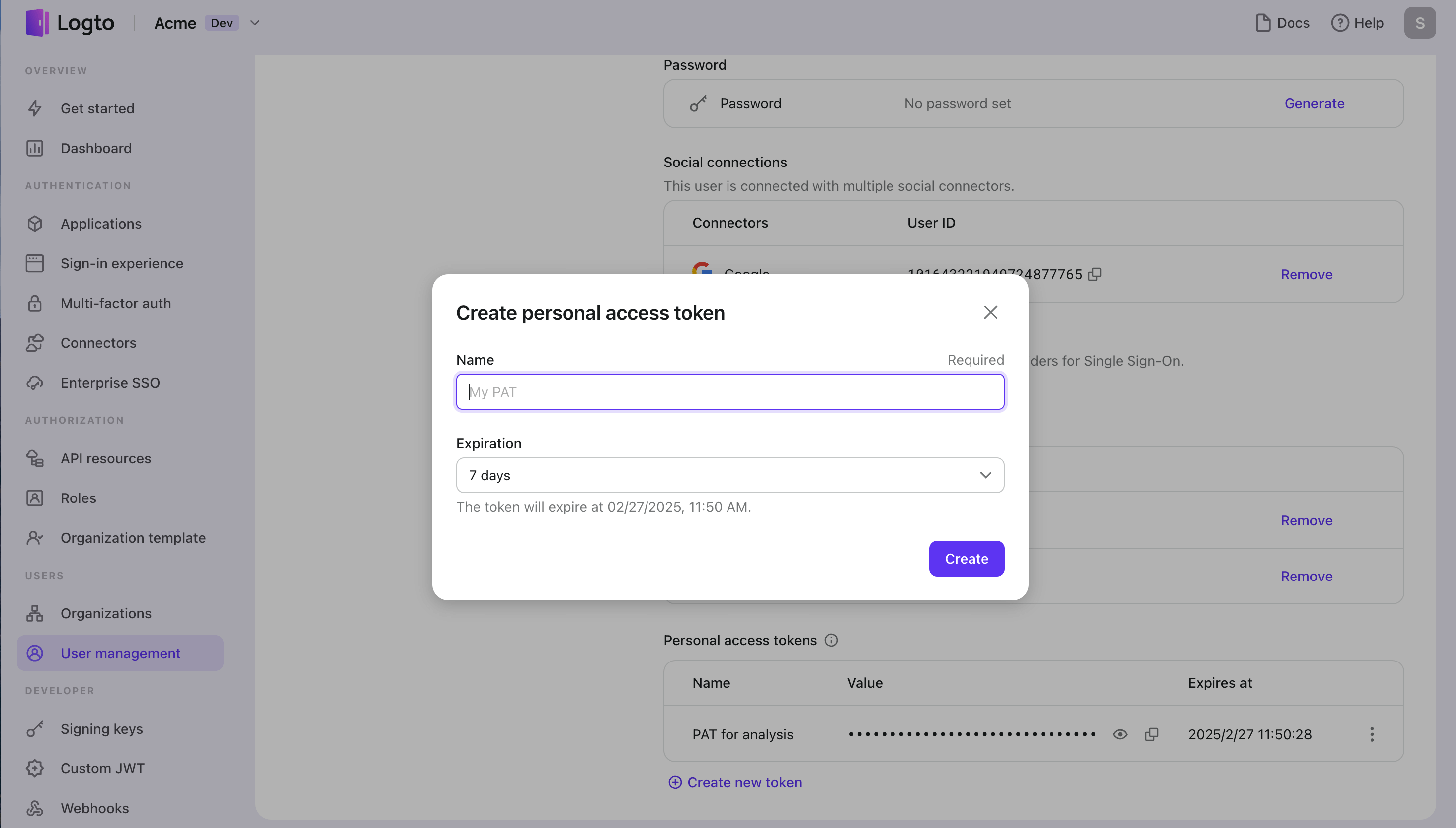

- Navigeer naar Logto Console > Gebruikersbeheer.

- Open het profiel van een specifieke gebruiker om diens personal access tokens te beheren.

Met Logto kun je:

- Nieuwe personal access tokens aanmaken.

- Meerdere tokens beheren voor één gebruiker.

- Eigen vervaldatums instellen voor tokens.

- Tokens hernoemen voor betere organisatie.

- Tokens intrekken wanneer ze niet meer nodig zijn.

Daarnaast kun je gebruikers toestaan hun eigen personal access tokens te beheren in hun profielinstellingen via de Logto Management API's.