Integreer Microsoft Entra ID (OIDC) in Logto Enterprise SSO

Leer hoe je Microsoft Entra ID (OIDC) SSO integreert met behulp van Logto.

Als een uitgebreide oplossing voor identiteits- en toegangsbeheer ondersteunt Microsoft Entra ID, ook bekend als Azure Active Directory (Azure AD), zowel OpenID Connect (OIDC) als Security Assertion Markup Language (SAML) protocollen voor single sign-on (SSO) integratie. In de vorige tutorial hebben we je laten zien hoe je je Logto-applicatie integreert met Microsoft Entra ID (SAML) SSO. In deze tutorial laten we je zien hoe je je Logto-applicatie integreert met Microsoft Entra ID (OIDC) SSO.

Vereisten

Zoals gewoonlijk, voordat we beginnen, zorg ervoor dat je een actief Microsoft Entra- of Azure-account hebt. Als je er geen hebt, kun je hier een gratis Microsoft-account aanmaken.

Een Logto-cloudaccount. Als je er geen hebt, ben je van harte welkom om je aan te melden voor een Logto account. Logto is gratis voor persoonlijk gebruik. Alle functies zijn beschikbaar voor ontwikkelaars, inclusief de SSO-functie.

Een goed geïntegreerde Logto-applicatie is ook nodig. Als je er geen hebt, volg dan de integratiehandleiding om een Logto-applicatie te maken.

Integratie

Maak een nieuwe Microsoft Entra ID OIDC SSO-connector in Logto

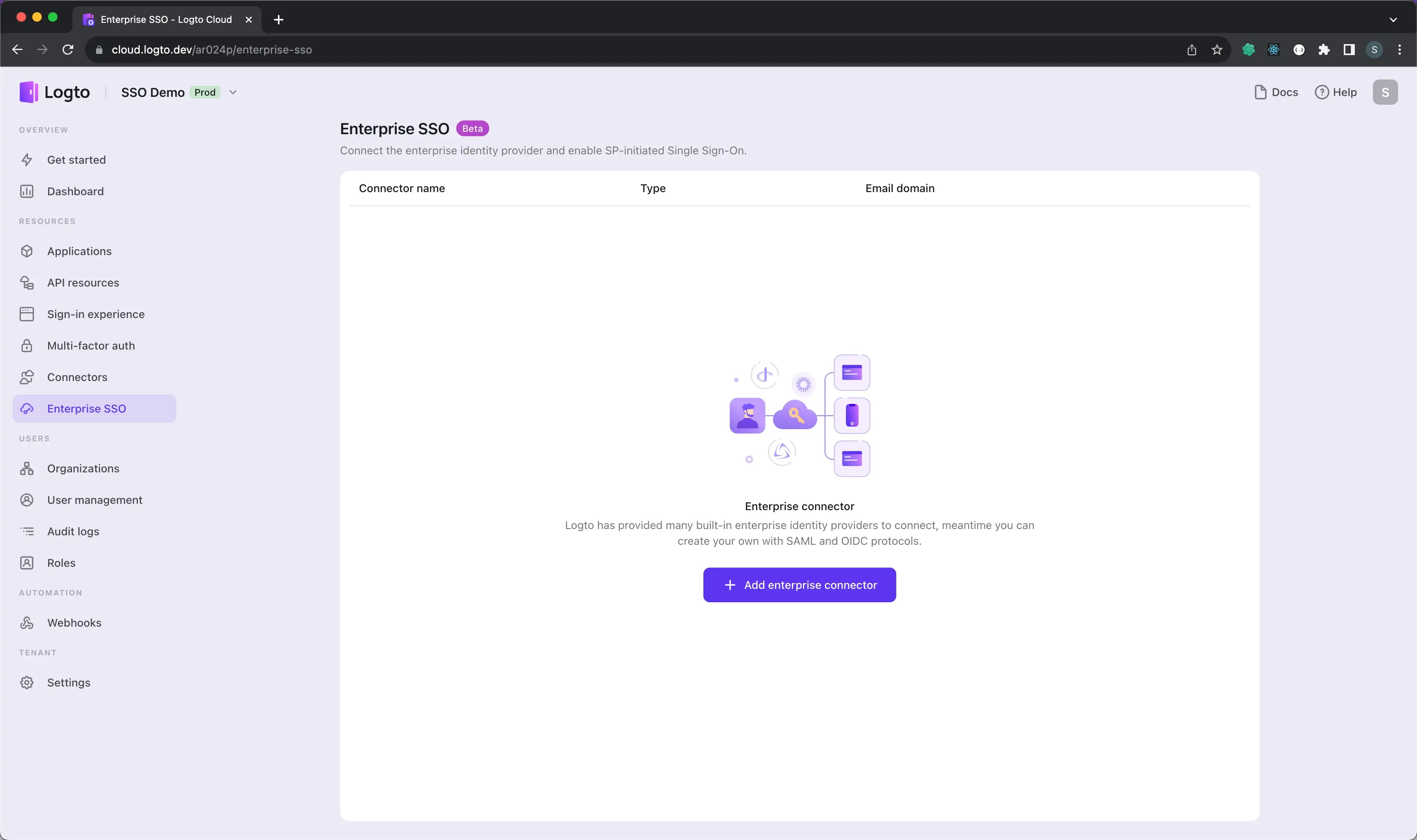

- Bezoek je Logto Cloud Console en navigeer naar de Enterprise SSO-pagina.

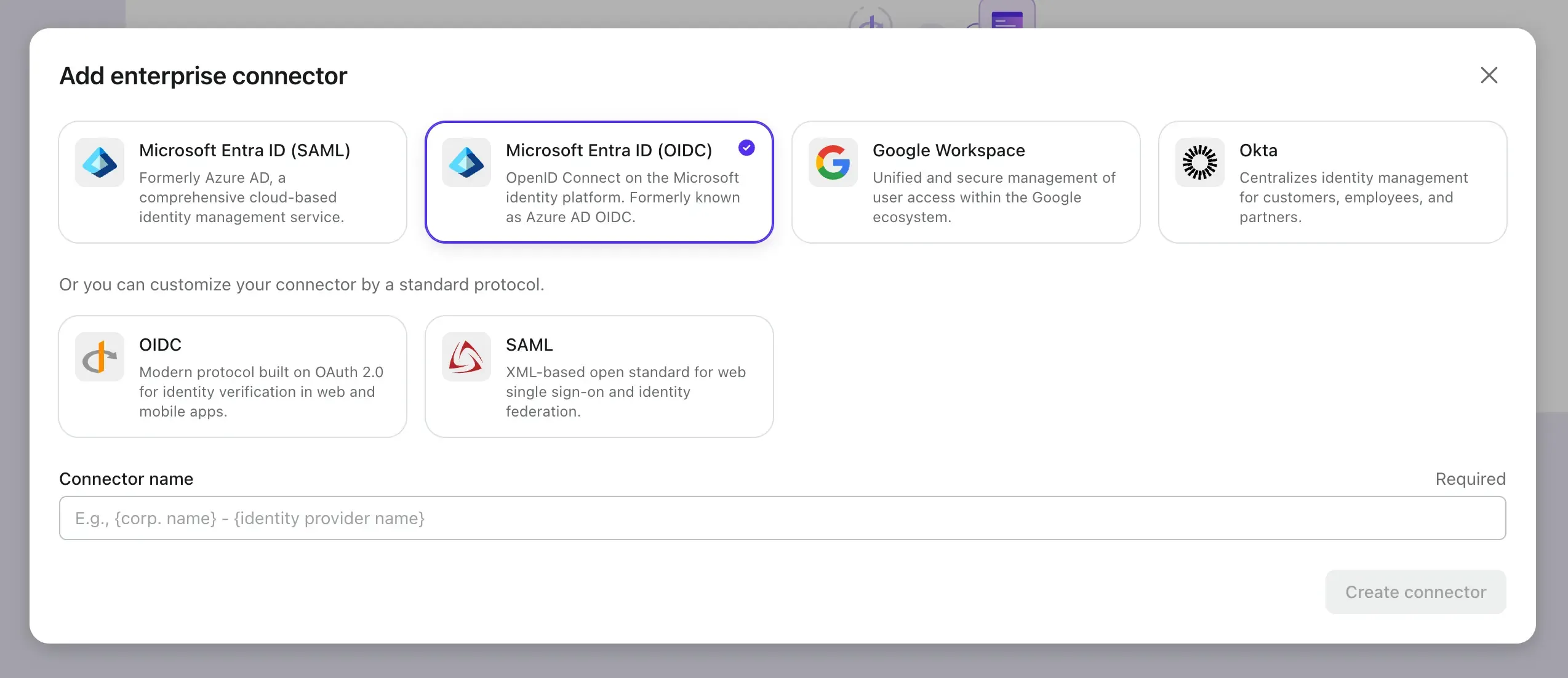

- Klik op de Add Enterprise SSO-knop en selecteer Microsoft Entra ID (OIDC) als de SSO-provider.

Laten we nu het Microsoft Entra-beheercentrum in een ander tabblad openen en de stappen volgen om een OIDC-applicatie aan de Microsoft Entra-zijde te maken.

Registreer een nieuwe Microsoft Entra ID OIDC-applicatie

-

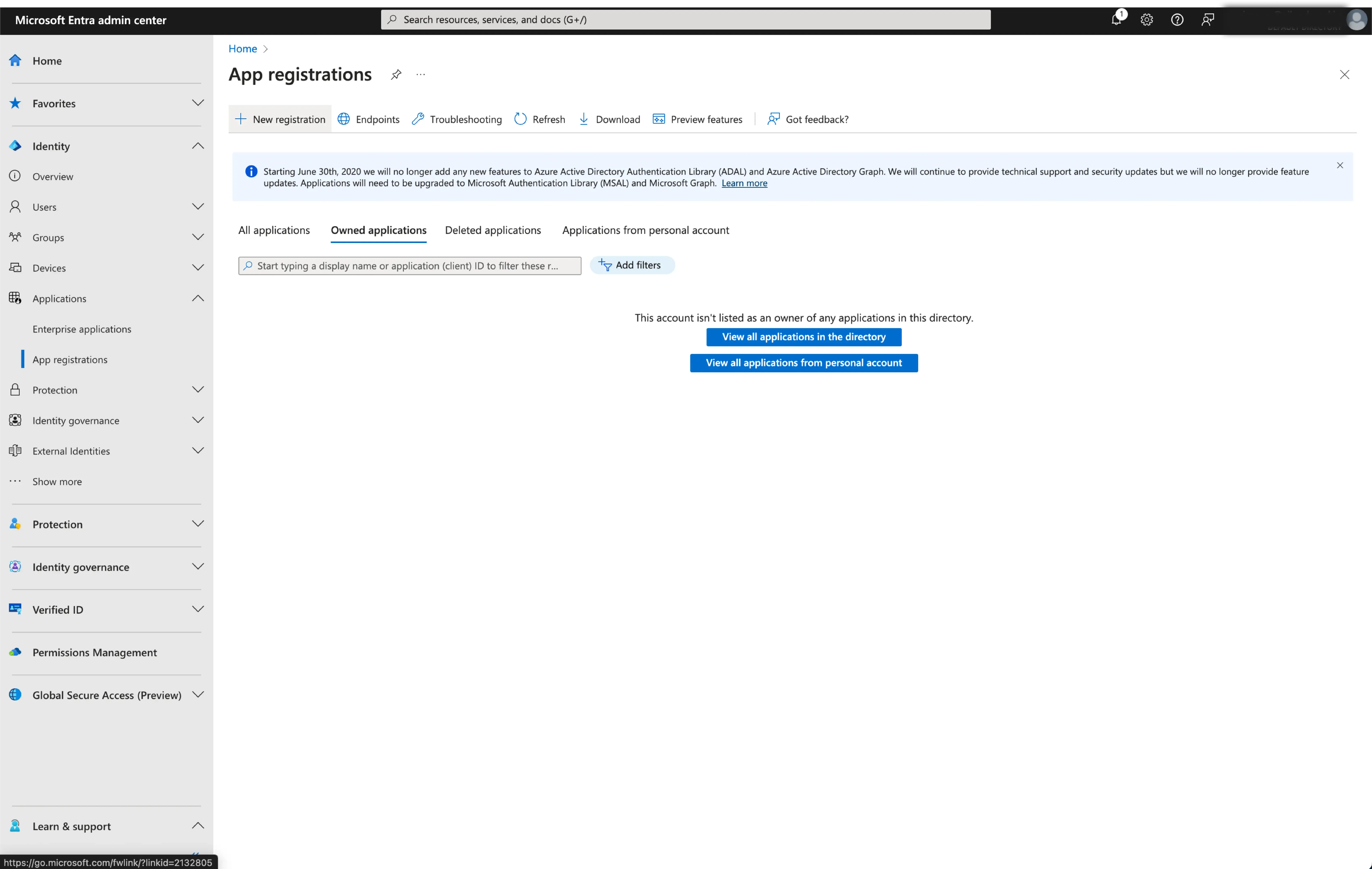

Ga naar het Microsoft Entra-beheercentrum en meld je aan als beheerder.

-

Blader naar Identiteit > Applicaties > App-registraties.

-

Selecteer

Nieuwe registratie. -

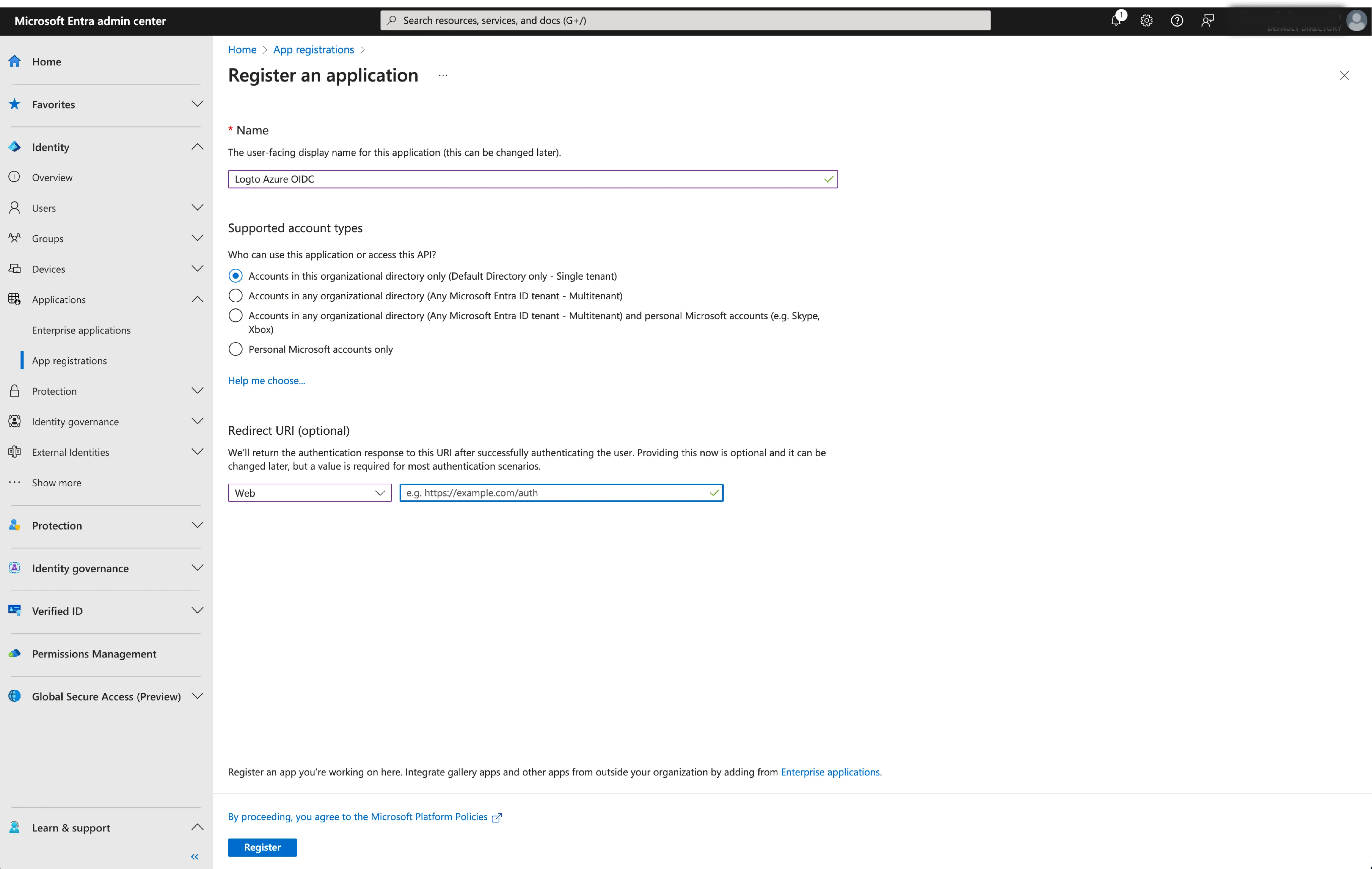

Voer de applicatienaam in en selecteer het juiste accounttoegangstype voor je applicatie.

-

Selecteer

Webals het applicatieplatform. Voer de omleidings-URI in voor de applicatie. De omleidings-URI is de URL waar de gebruiker naar wordt omgeleid nadat hij is geauthenticeerd met Microsoft Entra ID. -

Kopieer de

Redirect URI (Callback URL)van de Logto-connectorgegevenspagina en plak deze in hetRedirect URI-veld.

- Klik op

Registerenom de applicatie te maken.

Configureer de SSO-verbinding in Logto

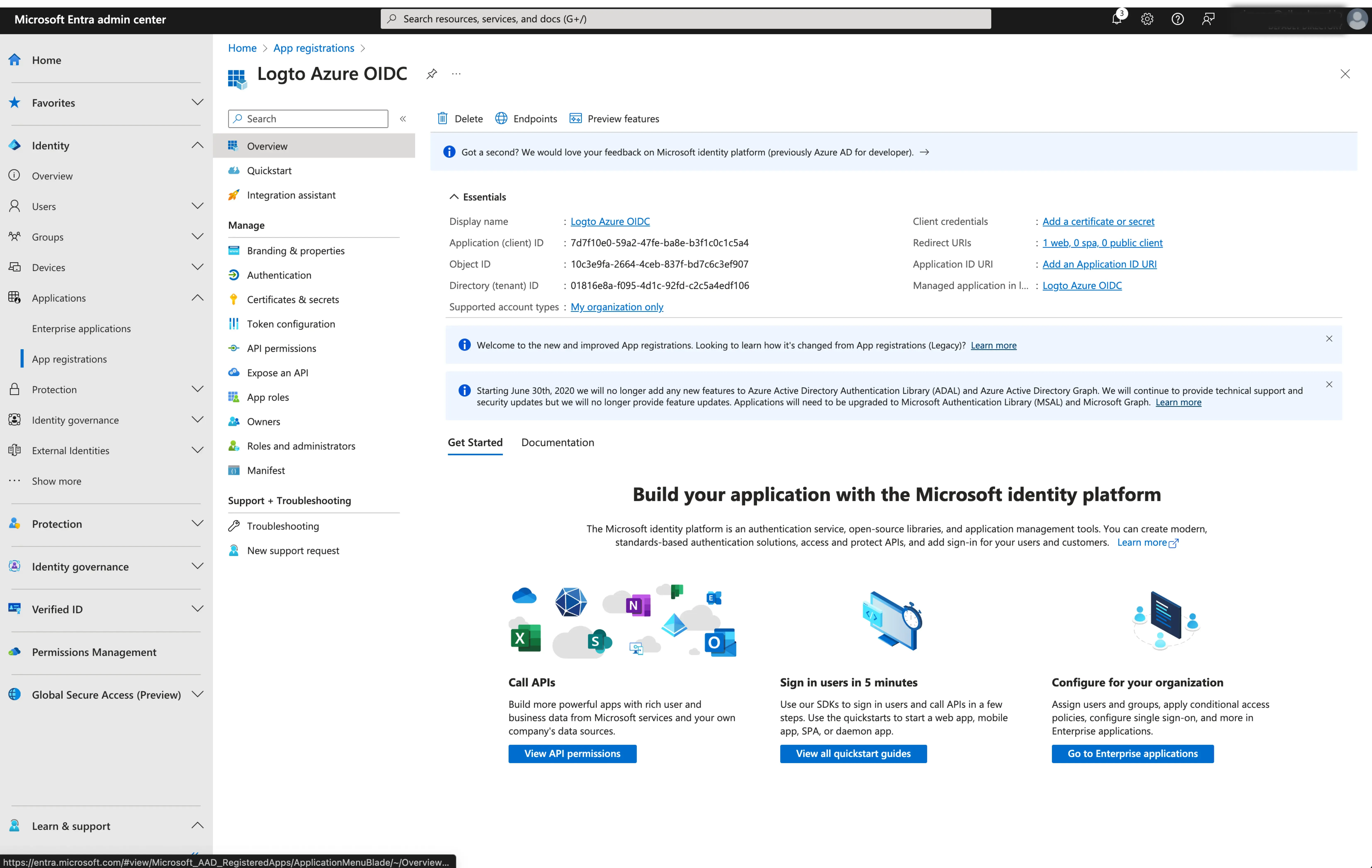

Nadat je succesvol een Microsoft Entra OIDC-applicatie hebt gemaakt, moet je de IdP-configuraties teruggeven aan Logto. Navigeer naar het Verbinding-tabblad in de Logto-console en vul de volgende configuraties in:

- Client ID: Een unieke identificatie die is toegewezen aan je OIDC-applicatie door Microsoft Entra. Deze identificatie wordt door Logto gebruikt om de applicatie te identificeren en authenticeren tijdens de OIDC-flow. Je kunt deze vinden op de overzichtspagina van de applicatie als

Applicatie (client) ID.

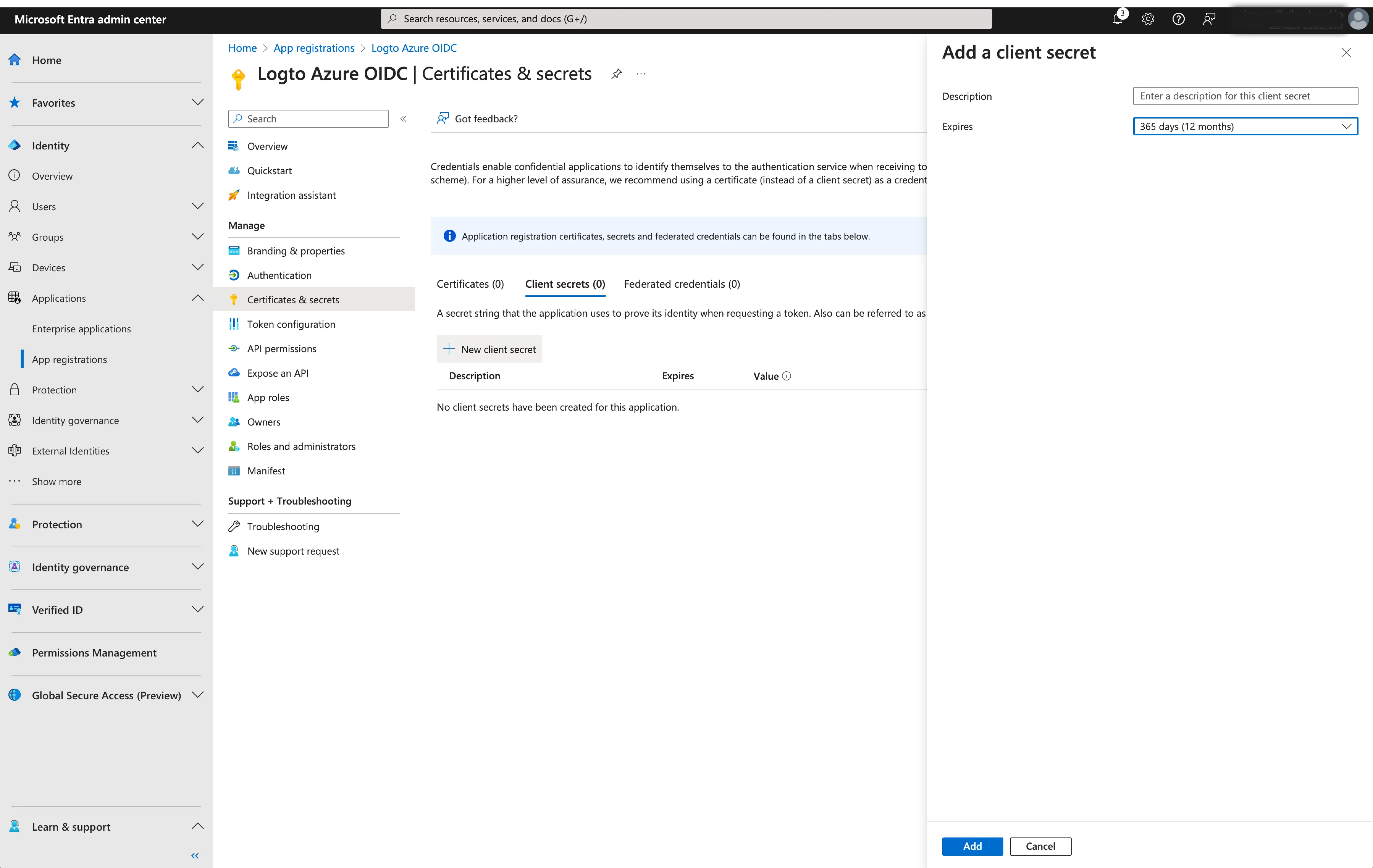

- Clientgeheim: Maak een nieuw clientgeheim aan en kopieer de waarde naar Logto. Dit geheim wordt gebruikt om de OIDC-applicatie te authenticeren en de communicatie tussen Logto en de IdP te beveiligen.

-

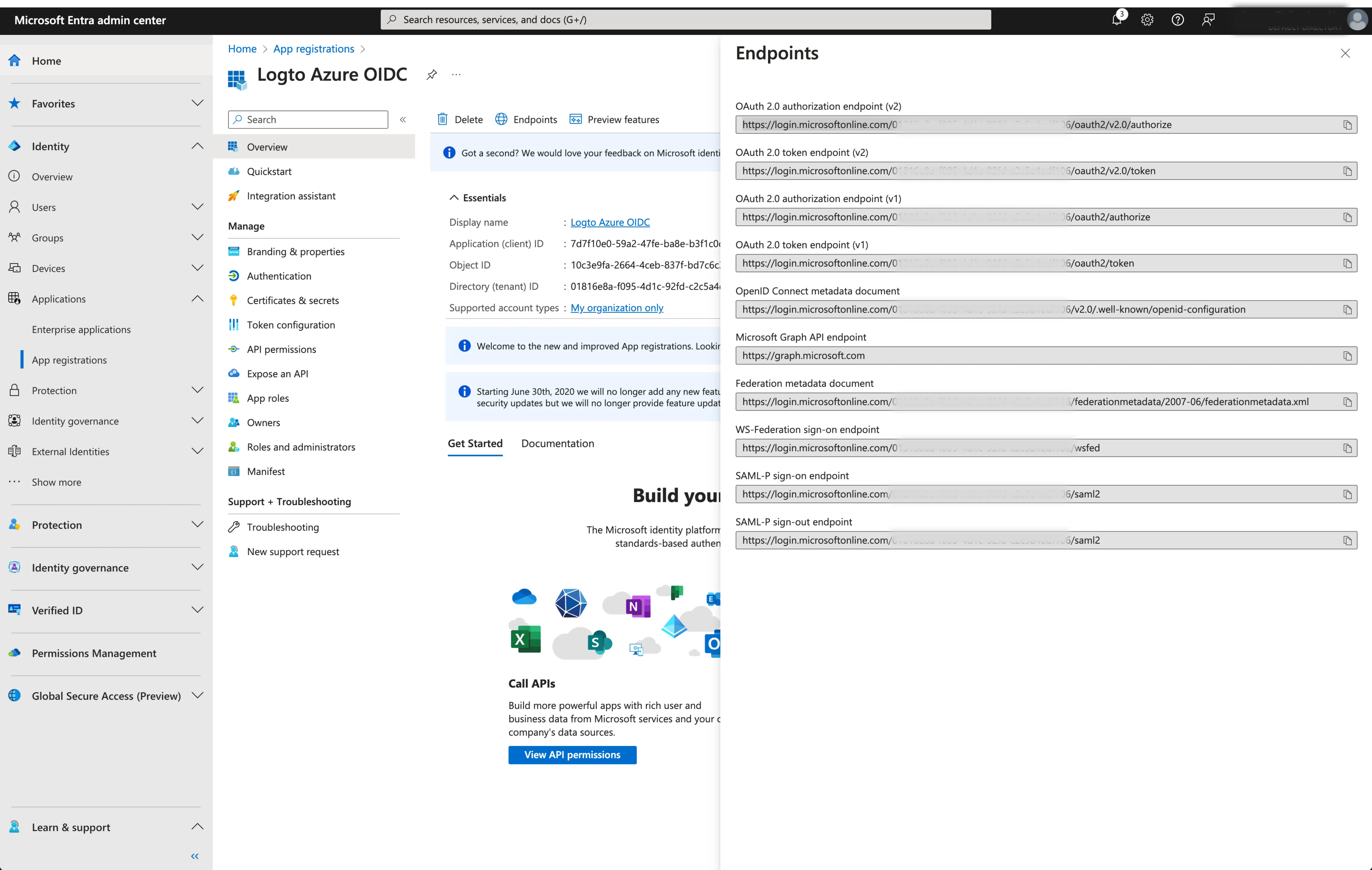

Uitgever: De URL van de uitgever, een unieke identificatie voor de IdP, die aangeeft waar de OIDC-identiteitsprovider te vinden is. Het is een cruciaal onderdeel van de OIDC-configuratie omdat het Logto helpt de benodigde eindpunten te ontdekken.

In plaats van alle OIDC-eindpunten handmatig te verstrekken, haalt Logto automatisch alle vereiste configuraties en IdP-eindpunten op. Dit gebeurt door gebruik te maken van de door jou verstrekte uitgever-URL en een oproep te doen naar het ontdekkingsendpunt van de IdP.

Om de uitgever-URL te verkrijgen, kun je deze vinden in het gedeelte

Endpointsvan de overzichtspagina van de applicatie.Zoek het

OpenID Connect-metadata-document-endpunt en kopieer de URL ZONDER het achterste pad.well-known/openid-configuration. Dit komt omdat Logto automatisch de.well-known/openid-configurationaan de uitgever-URL toevoegt bij het ophalen van de OIDC-configuraties.

- Bereik: Een door spaties gescheiden lijst van strings die de gewenste machtigingen of toegangsrechten definiëren die worden gevraagd door Logto tijdens het OIDC-authenticatieproces. De bereikparameter stelt je in staat te specificeren welke informatie en toegang Logto vraagt aan de IdP.

De bereikparameter is optioneel. Ongeacht de aangepaste bereikinstellingen stuurt Logto altijd de openid, profiel en e-mail bereiken naar de IdP.

Klik op Opslaan om het configuratieproces te voltooien

Activeer de Microsoft Entra ID (OIDC) connector in Logto

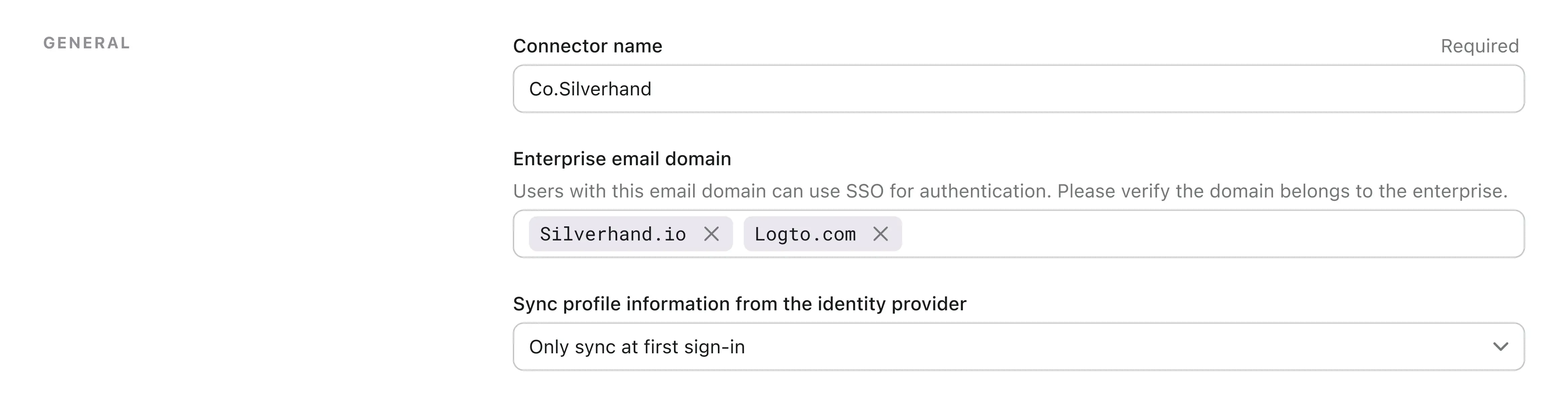

Stel e-maildomein in en activeer de Microsoft Entra ID (OIDC) connector in Logto

Geef de e-mail domeinen van je organisatie op in het Logto SAML SSO-connector ervaring-tabblad. Dit zal de SSO-connector activeren als een authenticatiemethode voor die gebruikers.

Gebruikers met e-mailadressen in de gespecificeerde domeinen zullen exclusief beperkt zijn tot het gebruik van de SAML SSO-connector als hun enige authenticatiemethode

Activeer de Microsoft Entra ID (OIDC) connector in Logto's inlogervaring

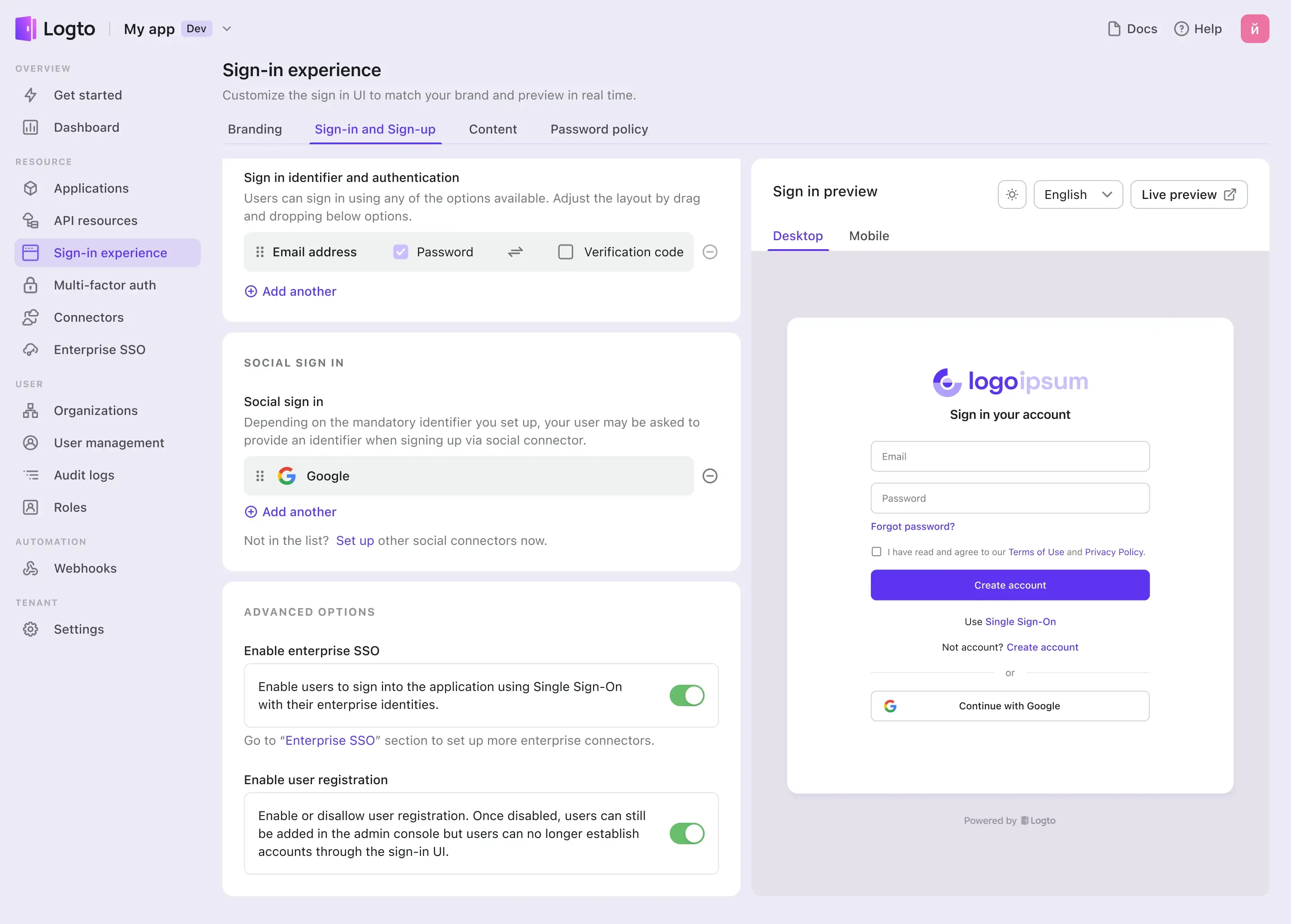

Ga naar het Inlogervaring-tabblad en activeer de enterprise SSO.

Nu kun je de SSO-integratie testen door de live voorbeeldknop te gebruiken in de rechterbovenhoek van de sectie Sign-in Experience preview.