Integreer Azure SAML SSO met Logto

Leer hoe je Azure SAML SSO kunt integreren met Logto in enkele minuten.

Microsoft Entra ID, ook bekend als Azure Active Directory (Azure AD), is een uitgebreide identiteit- en toegangsbeheeroplossing die je een robuuste set mogelijkheden biedt om gebruikers en groepen te beheren. Veel organisaties gebruiken Azure AD om hun gebruikers en groepen te beheren, en het is ook een populaire keuze voor single sign-on (SSO) integratie. Azure AD ondersteunt zowel OpenID Connect (OIDC) als Security Assertion Markup Language (SAML) protocollen voor SSO-integratie. In deze tutorial laten we je eerst zien hoe je je Logto-applicatie met Azure SAML SSO integreert.

Vereisten

Voordat we beginnen, zorg ervoor dat je een actief Azure-account hebt. Als je er geen hebt, kun je je hier aanmelden voor een gratis Azure-account.

Een Logto-cloudaccount. Als je er geen hebt, ben je van harte welkom om je aan te melden voor een Logto-account. Logto is gratis voor persoonlijk gebruik. Alle functies zijn beschikbaar voor ontwikkelhuurders, inclusief de SSO-functie.

Een goed geïntegreerde Logto-applicatie is ook nodig. Als je er geen hebt, volg dan de integratiehandleiding om een Logto-applicatie te maken.

Integratie

Maak een nieuwe Azure SAML SSO-connector in Logto

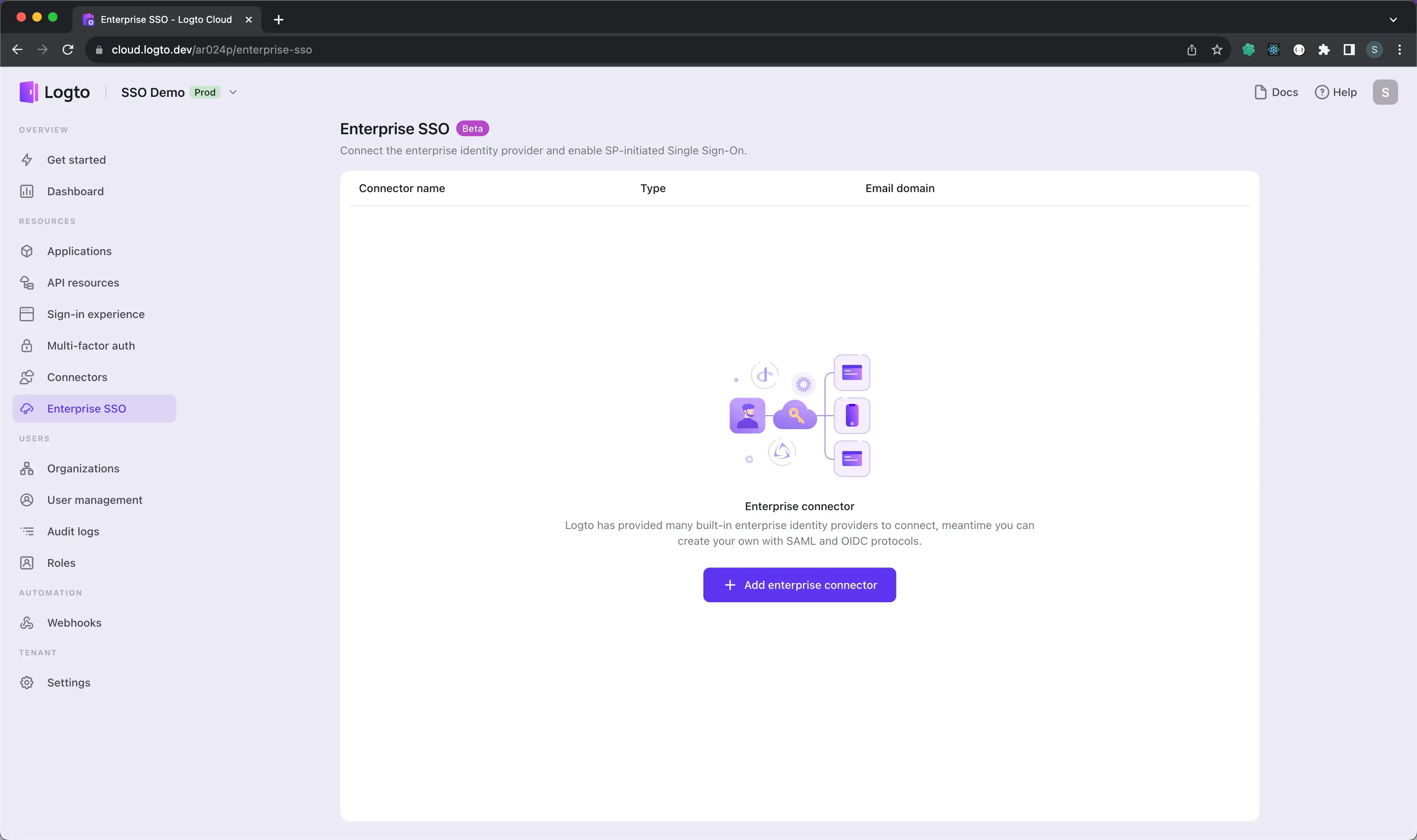

- Bezoek je Logto Cloud Console en navigeer naar de Enterprise SSO-pagina.

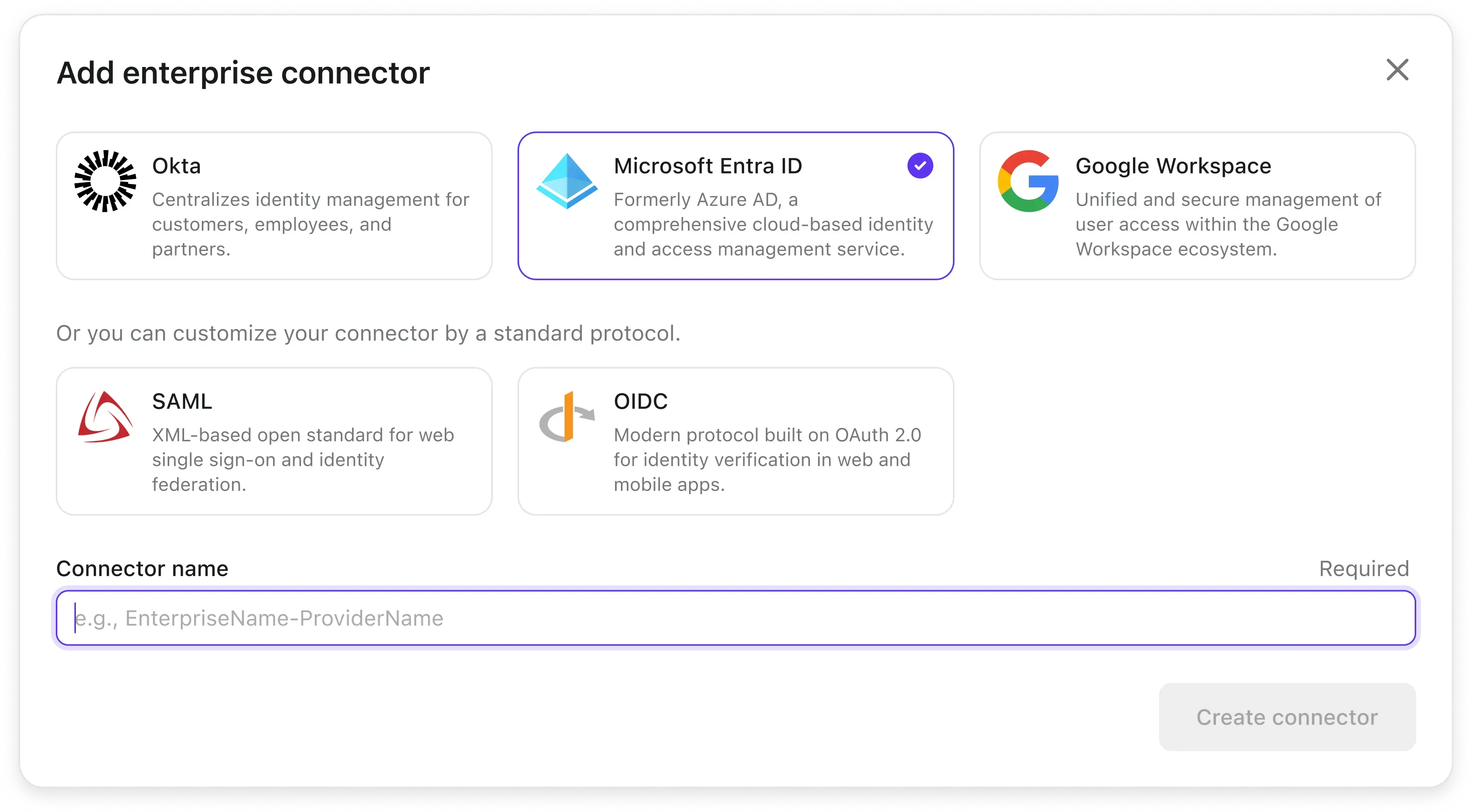

- Klik op de knop Add Enterprise SSO en selecteer Microsoft Entra ID (SAML) als de SSO-leverancier.

Laten we het Azure-portaal in een ander tabblad openen en de stappen volgen om een bedrijfsapplicatie aan te maken aan de Azure-zijde.

Maak een Azure ondernemingsapplicatie

-

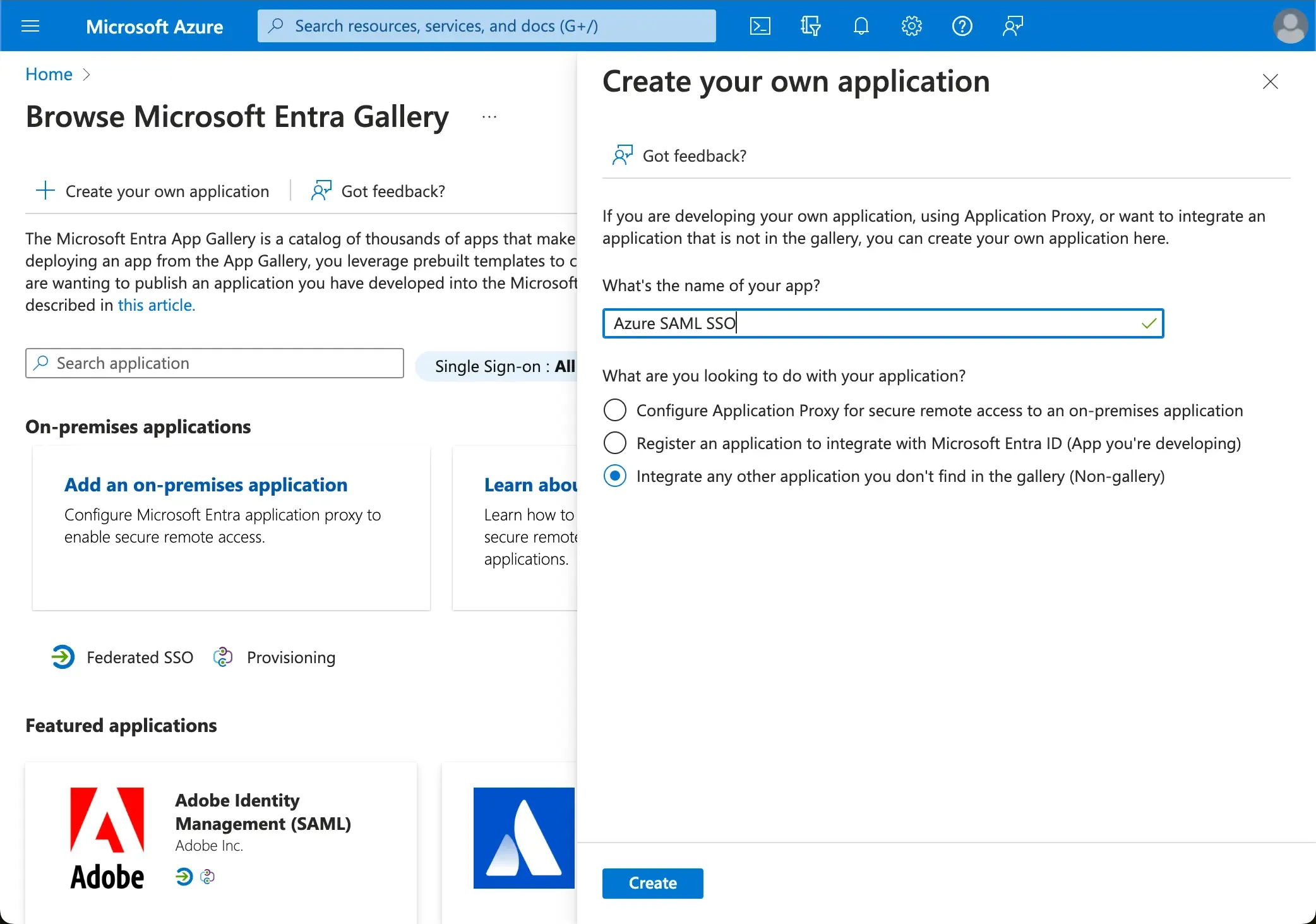

Ga naar het Azure-portaal en meld je aan als beheerder.

-

Selecteer de service

Microsoft Entra ID. -

Navigeer naar de

Enterprise applicationsvia het zijmenu. KlikNew application, en selecteerCreate your own applicationop het bovenste menu. -

Voer de applicatienaam in en selecteer

Integrate any other application you don't find in the gallery (Non-gallery).

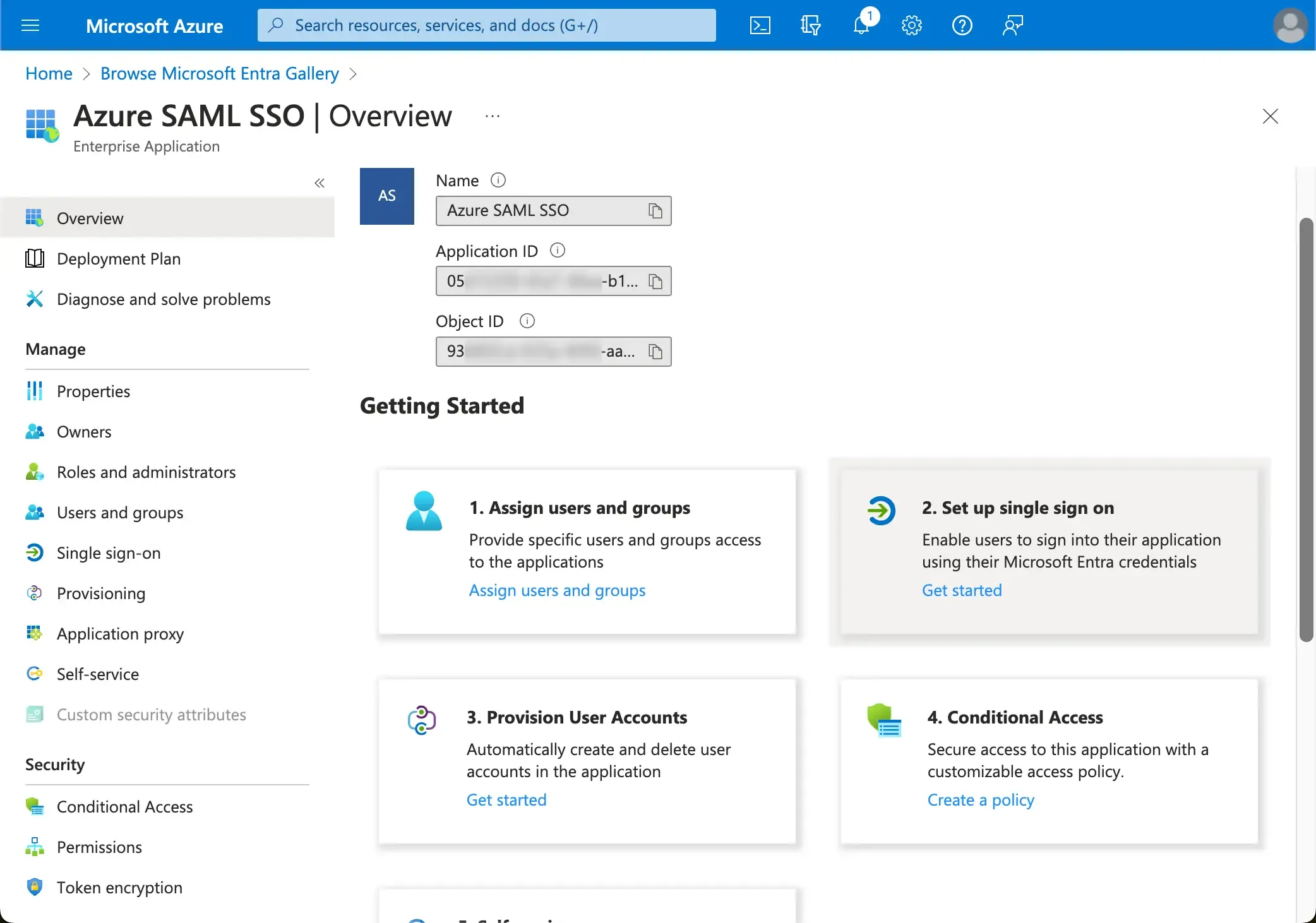

- Zodra de applicatie is aangemaakt, selecteer

Setup single sign-on>SAMLom de SAML SSO-instellingen te configureren.

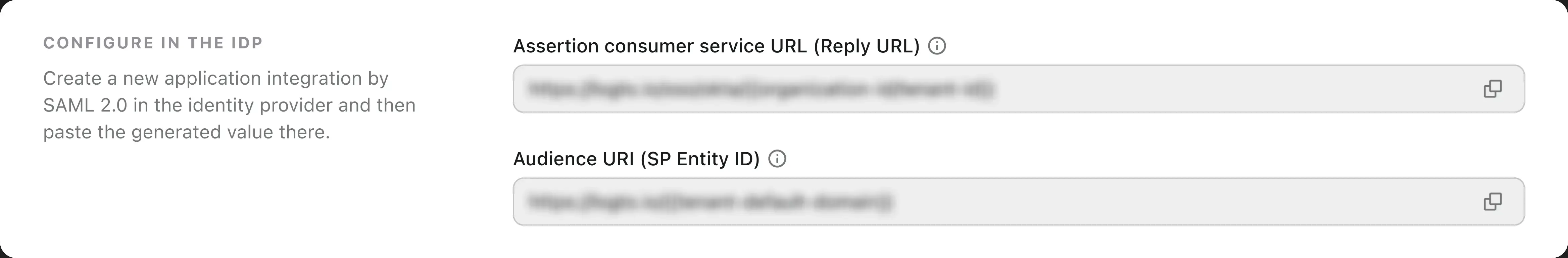

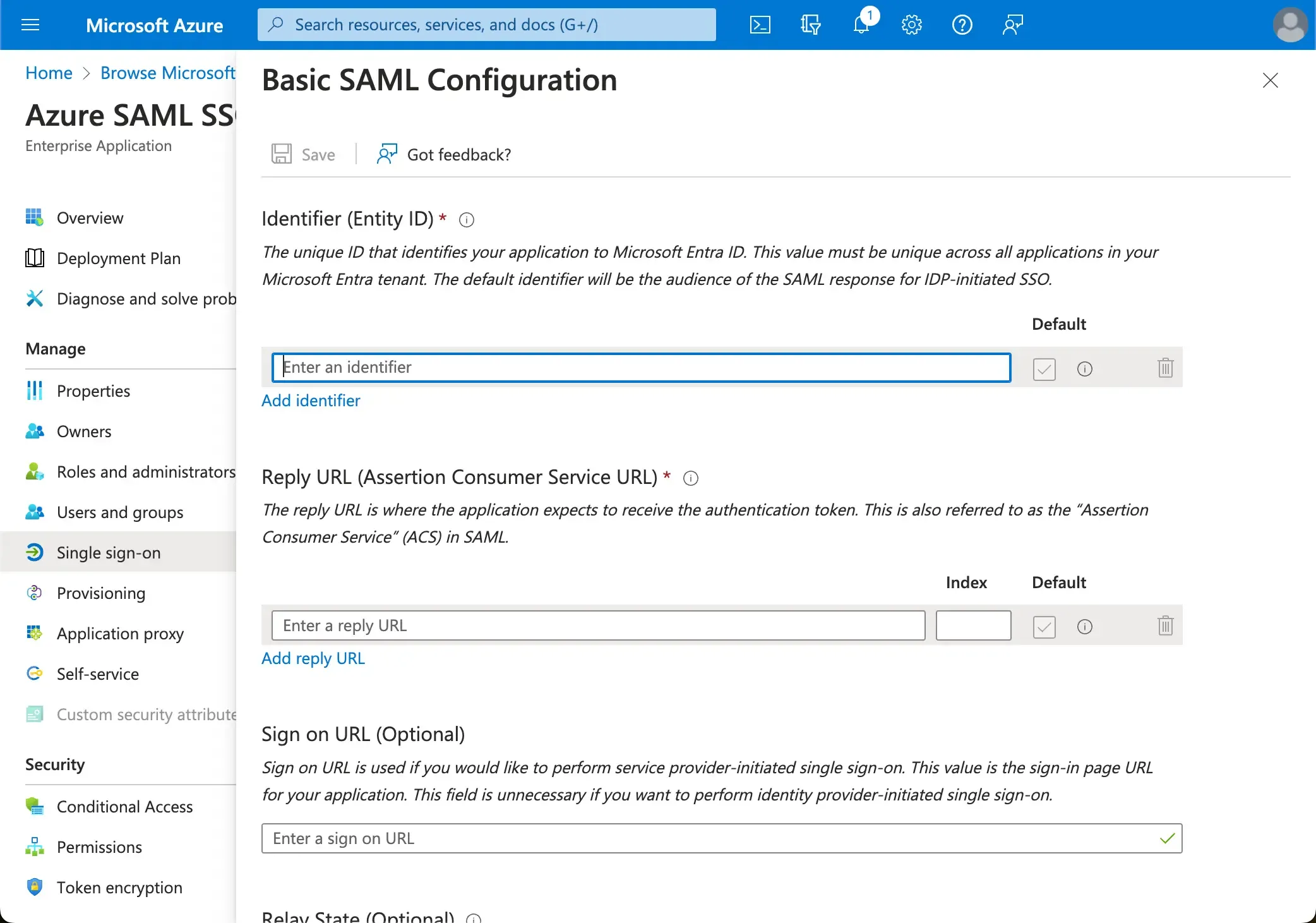

- Open de eerste sectie

Basic SAML Configurationen kopieer en plak de volgende informatie van Logto.

-

Audience URI (SP Entity ID): Het fungeert als een wereldwijd unieke identificatie voor je Logto-service, en dient als de EntityId voor SP tijdens authenticatieverzoeken aan de IdP. Deze identificatie is cruciaal voor de veilige uitwisseling van SAML-verklaringen en andere authenticatie-gerelateerde gegevens tussen de IdP en Logto.

-

ACS URL: De Assertion Consumer Service (ACS) URL is de locatie waar de SAML-verklaring wordt verzonden via een POST-verzoek. Deze URL wordt door de IdP gebruikt om de SAML-verklaring naar Logto te sturen. Het fungeert als een callback-URL waar Logto verwacht de SAML-respons te ontvangen en te verwerken die de gebruikersidentiteit bevat.

Klik Save om de configuratie op te slaan.

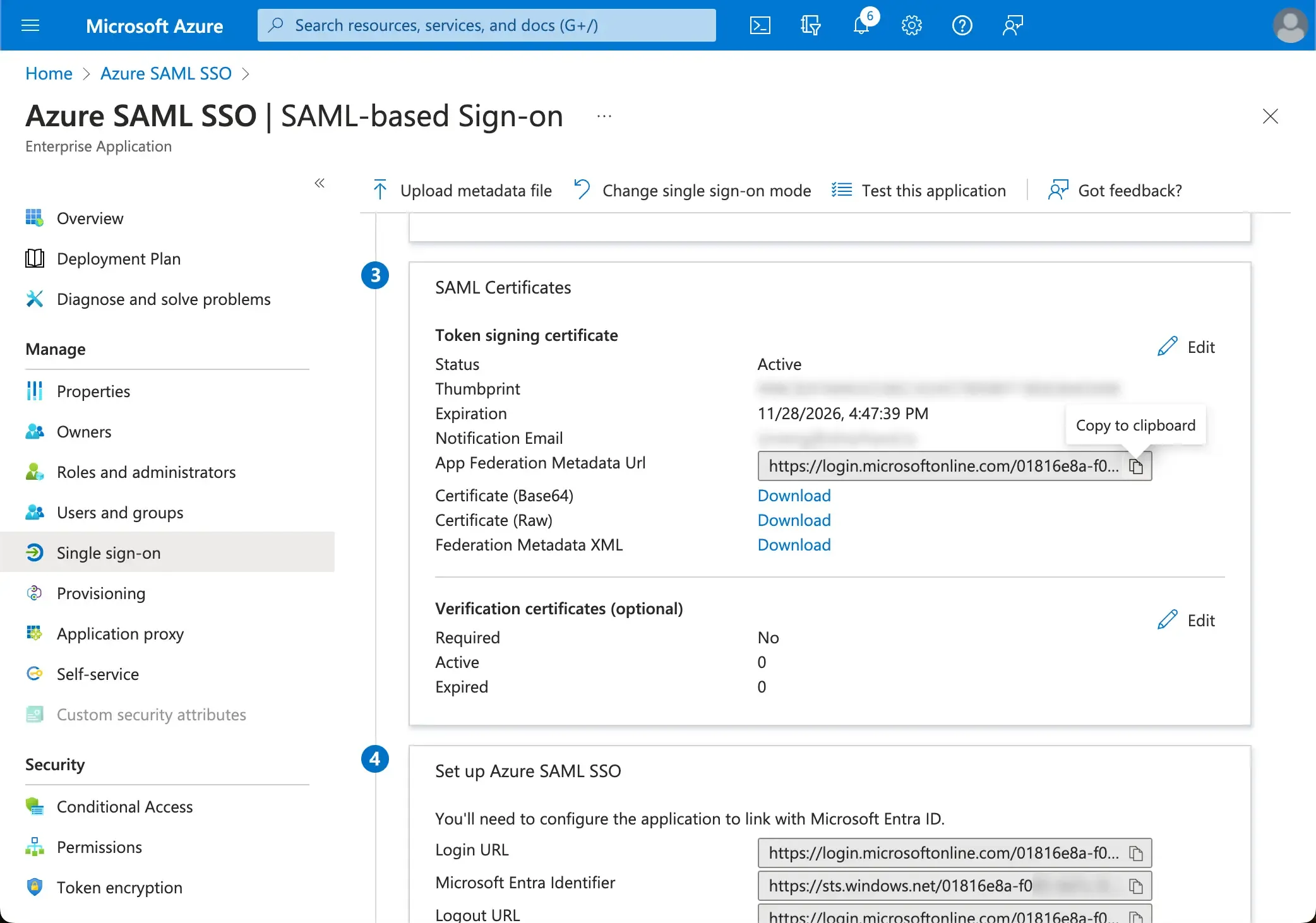

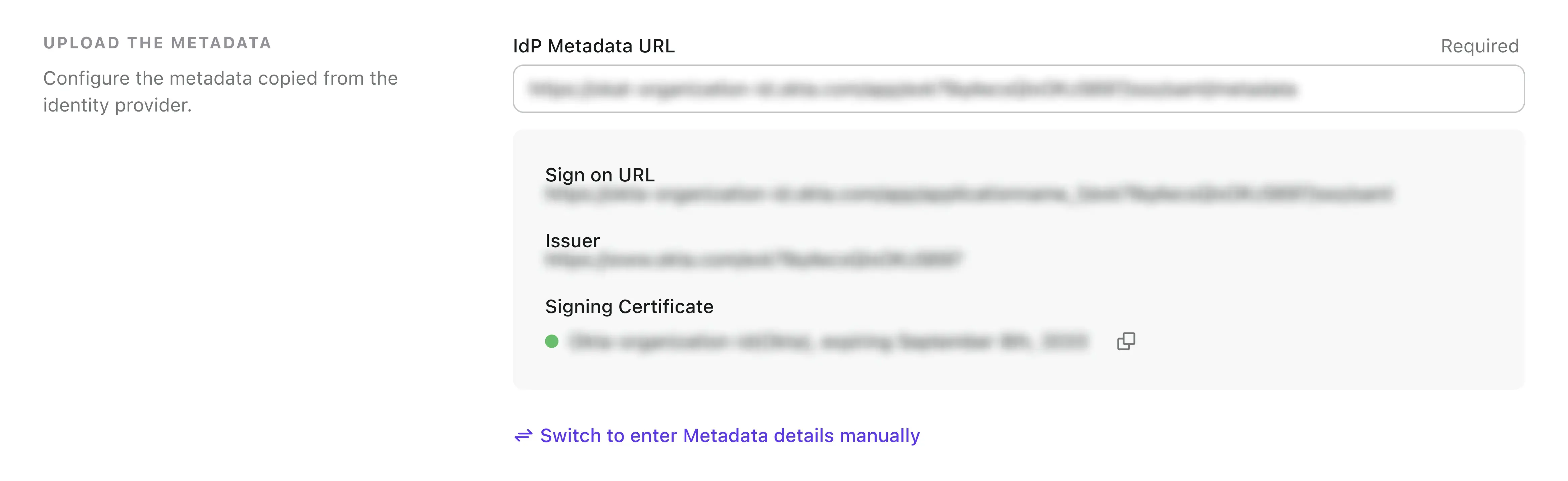

Verstrek de SAML IdP-metadata aan Logto

Zodra de SAML SSO-applicatie is aangemaakt in Azure, zal je de SAML IdP-metadata configuratie aan Logto verstrekken. De metadata-configuratie bevat het openbare certificaat van de SAML IdP en de SAML SSO-eindpunt.

-

Logto biedt drie verschillende manieren om de SAML-metadata te configureren. De eenvoudigste manier is via de metadata-URL. Je kunt de metadata-URL vinden in het Azure-portaal.

Kopieer de

App Federation Metadata Urlvan deSAML Certificates sectionvan je Azure AD SSO-applicatie en plak deze in hetMetadata URL-veld in Logto.

-

Klik op de knop opslaan en Logto zal de metadata van de URL ophalen en de SAML SSO-integratie automatisch configureren.

Configureren van de gebruikersattributen-mapping

Logto biedt een flexibele manier om de gebruikersattributen die door de IdP worden geretourneerd te mappen naar de gebruikersattributen in Logto. De volgende gebruikersattributen van de IdP worden standaard gesynchroniseerd met Logto:

- id: De unieke identificatie van de gebruiker. Logto zal de

nameID-claim van de SAML-respons lezen als de gebruikers SSO-identiteits-id. - email: Het e-mailadres van de gebruiker. Logto zal standaard de

email-claim van de SAML-respons lezen als het primaire e-mailadres van de gebruiker. - name: De naam van de gebruiker.

Je kunt de logica van het mappen van gebruikersattributen beheren aan zowel de Azure AD-zijde als de Logto-zijde.

-

Map de AzureAD-gebruikersattributen naar Logto-gebruikersattributen aan de Logto-zijde.

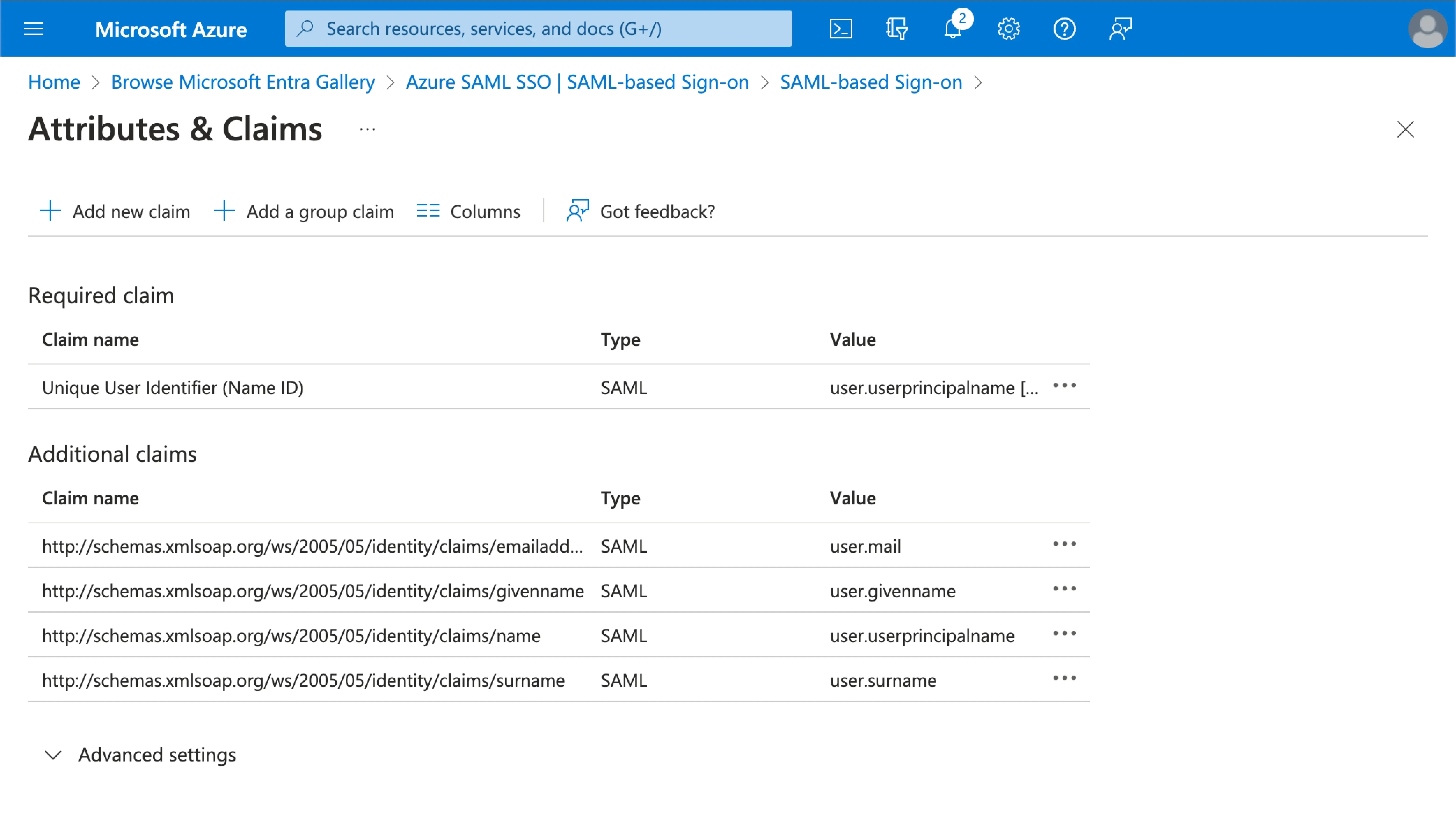

Bezoek de sectie

Attributes & Claimsvan je Azure AD SSO-applicatie.Kopieer de volgende attribuutnamen (met namespace-prefix) en plak ze in de overeenkomstige velden in Logto.

-

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress -

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name(Aanbeveling: werk deze attribuutwaarde-mapping bij naaruser.displaynamevoor een betere gebruikerservaring)

-

-

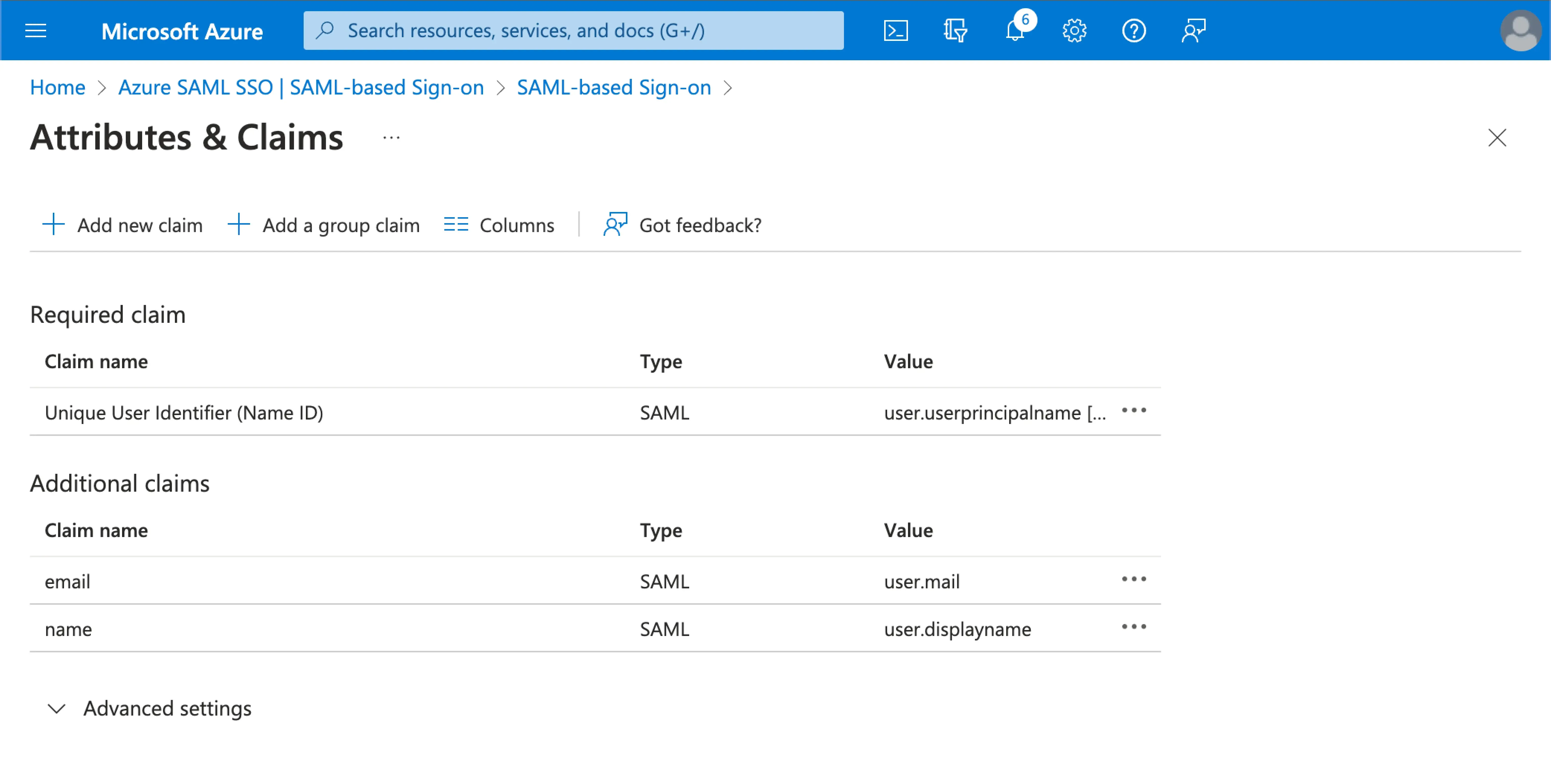

Map de AzureAD-gebruikersattributen naar Logto-gebruikersattributen aan de AzureAD-zijde.

Bezoek de sectie

Attributes & Claimsvan je Azure AD SSO-applicatie.Klik op

Editen werk de veldenAdditional claimsbij op basis van de Logto-gebruikersattributeninstellingen:- werk de claimnaamwaarde bij op basis van de Logto-gebruikersattributeninstellingen.

- verwijder de namespace-prefix.

- klik

Saveom door te gaan.

Eindig met de volgende instellingen:

Je kunt ook extra gebruikersattributen specificeren aan de Azure AD-zijde. Logto zal een registratie bijhouden van de originele gebruikersattributen geretourneerd door de IdP onder het sso_identity-veld van de gebruiker.

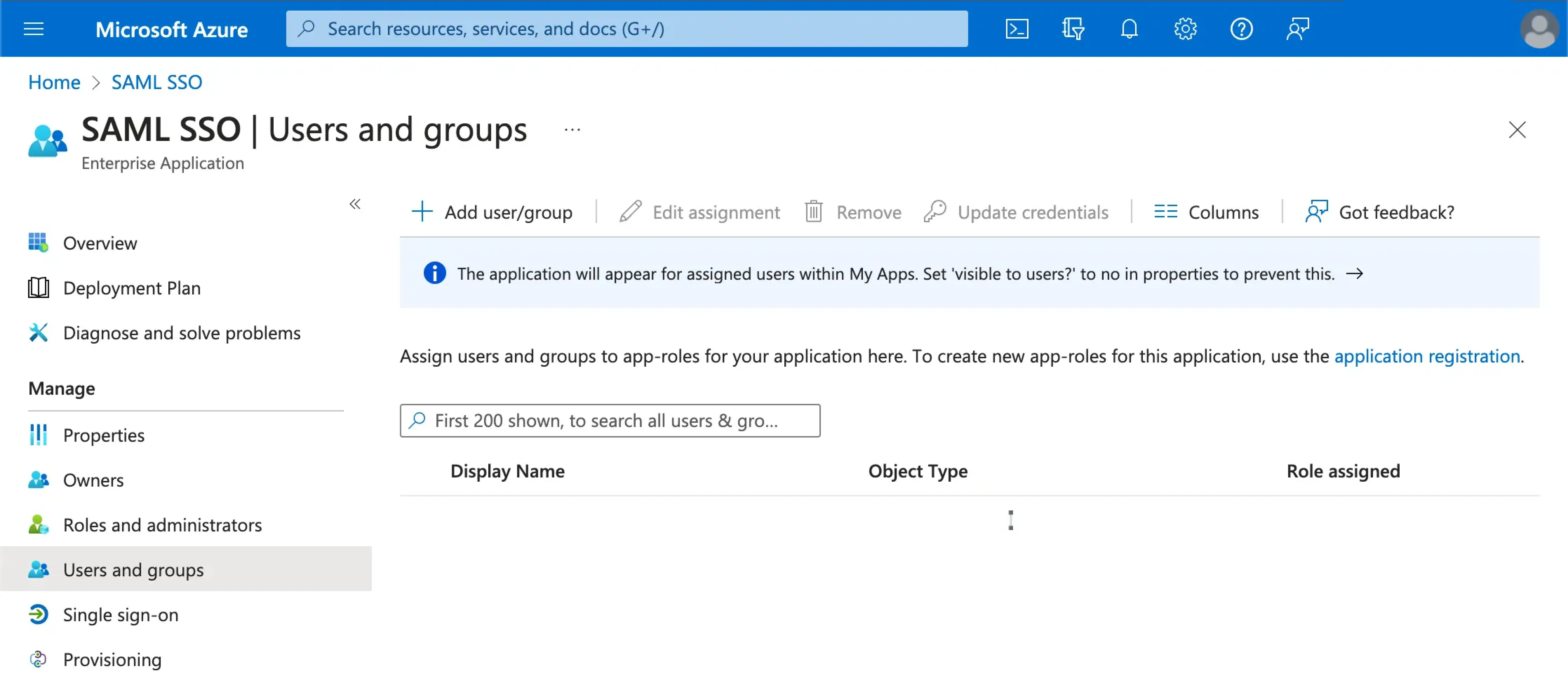

Wijs gebruikers toe aan de Azure SAML SSO-applicatie

Je moet gebruikers toewijzen aan de Azure SAML SSO-applicatie om de SSO-ervaring voor hen te activeren.

Bezoek de sectie Users and groups van je Azure AD SSO-applicatie. Klik op Add user/group om gebruikers toe te wijzen aan de Azure AD SSO-applicatie. Alleen gebruikers die zijn toegewezen aan je Azure AD SSO-applicatie kunnen zich authentiseren via de Azure AD SSO-connector.

Schakel de Azure SAML SSO-connector in Logto in

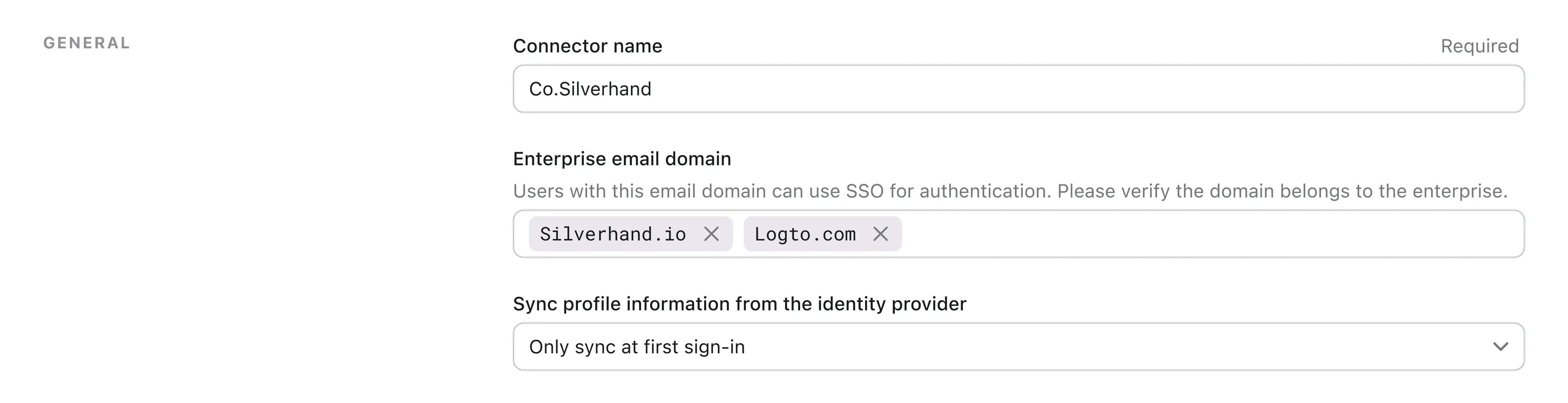

Stel e-maildomein in en schakel de Azure SAML SSO-connector in Logto in

Verstrek de e-mail domains van je organisatie op het experience-tabblad van de SAML SSO-connector van Logto. Dit zal de SSO-connector als een authenticatiemethode inschakelen voor die gebruikers.

Gebruikers met e-mailadressen in de gespecificeerde domeinen zullen uitsluitend beperkt zijn tot het gebruik van de SAML SSO-connector als hun enige authenticatiemethode.

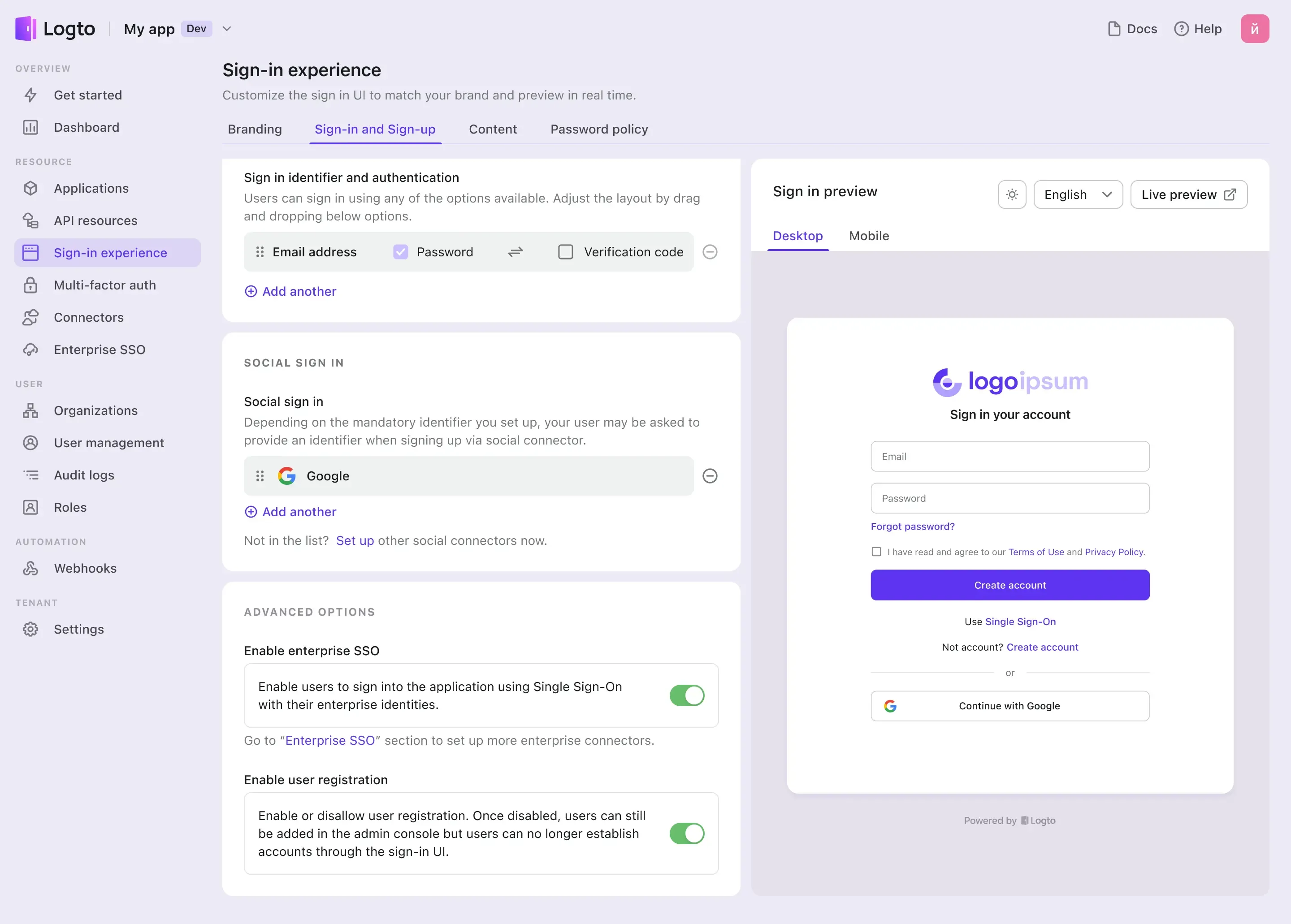

Schakel de Azure SAML SSO-connector in de aanmeldingservaring van Logto in

Ga naar het tabblad Sign-in Experience en schakel de enterprise SSO in.

Nu kun je de SSO-integratie testen door de live preview-knop in de rechterbovenhoek van de sectie Sign-in Experience preview te gebruiken.