Logto productupdate: Cloud samenwerking, directe aanmelding, luie wachtwoordmigratie en meer

Gebruik Logto als een OpenID Connect identiteitprovider om je app-ecosysteem te bouwen; voeg authenticatie toe met twee invoeren met Beschermde App; en nieuwe gidsen voor Blazor, SvelteKit, Nuxt.js, Expo (React Native) en Angular.

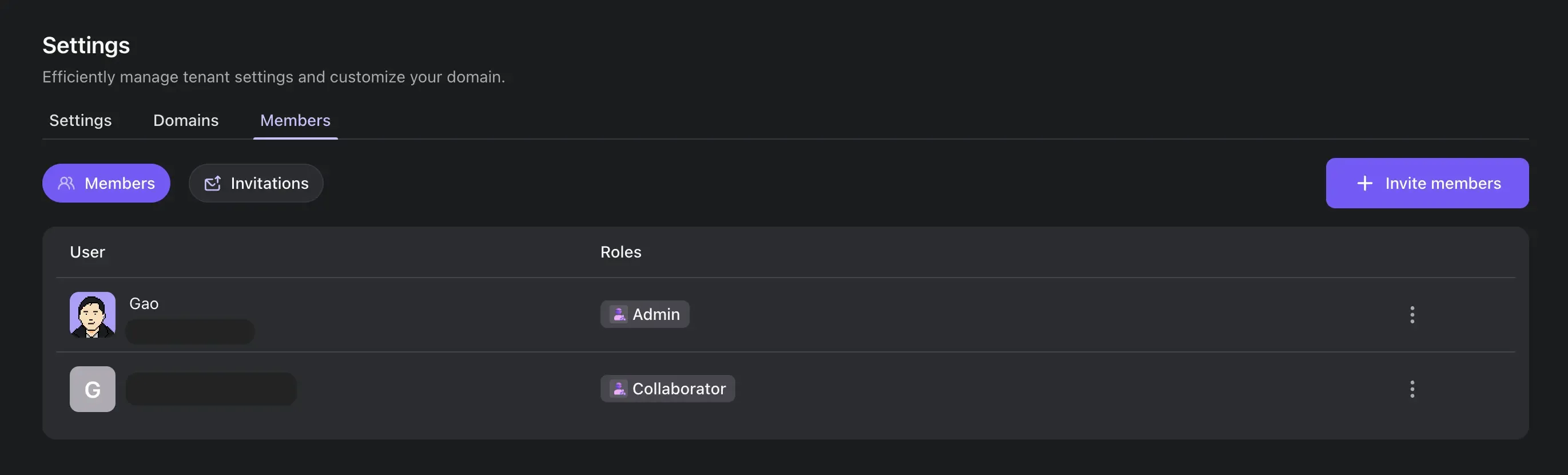

Logto Cloud samenwerking

De langverwachte functie is eindelijk hier! Je kunt nu je teamleden uitnodigen voor je Logto-tenants. Werk samen met je teamleden om je applicaties, gebruikers en andere bronnen te beheren.

Nodig je teamleden uit door deze stappen te volgen:

- Ga naar je tenantinstellingen (de "Instellingen" tab).

- Klik op de "Leden" tab.

- Klik op de "Leden uitnodigen" knop.

Vul het e-mailadres in van het teamlid dat je wilt uitnodigen, en kies de rol die je hen wilt toewijzen:

- Beheerder: Volledige toegang en beheer van alle tenantbronnen.

- Medewerker: Kan identiteit-gerelateerde bronnen beheren, maar met beperkingen:

- Geen toegang tot factureringsinformatie

- Kan geen andere leden uitnodigen of beheren

- Kan de tenantnaam niet wijzigen

- Kan de tenant niet verwijderen

Voor meer informatie, zie Nodig je teamleden uit.

Directe aanmelding

Je kunt nu direct een aanmeldingsmethode aanroepen door het eerste scherm over te slaan. Dit is handig wanneer je een directe link naar een aanmeldingsmethode hebt, bijvoorbeeld wanneer je een "Aanmelden met Google" knop op je website hebt.

Om deze functie te gebruiken, moet je de direct_sign_in parameter doorgeven aan het authenticatieverzoek. Het ondersteunt de volgende methoden:

- Een sociale connector

- Een zakelijke SSO-connector

Om meer te leren, zie de Directe aanmelding documentatie.

Eerste scherm parameter

De aanmeldingservaring kan worden gestart met een specifiek scherm door de first_screen parameter in het OIDC-authenticatieverzoek in te stellen. Deze parameter is bedoeld ter vervanging van de interaction_mode parameter, die nu is verouderd.

Zie de Eerste scherm documentatie voor meer informatie.

Volledige OpenID Connect standaardclaims ondersteuning

We hebben ondersteuning toegevoegd voor de resterende OpenID Connect standaardclaims. Nu zijn deze claims toegankelijk in zowel ID-tokens als de respons van het /me eindpunt.

Daarnaast houden we ons aan de standaard scopes - claims mapping. Dit betekent dat je de meeste profielclaims kunt ophalen met behulp van de profile scope, en de address claim kan worden verkregen door de address scope te gebruiken.

Voor alle nieuw geïntroduceerde claims slaan we ze op in het user.profile veld.

Sociale data

Naast de claims die Logto herkent, slaan nu alle sociale connectors ook de ruwe data op die door de sociale provider wordt geretourneerd in het rawData veld.

Om toegang te krijgen tot deze gegevens in een gebruikersobject, kun je het user.identities.[idp-name].details.rawData veld gebruiken.

Luie wachtwoordmigratie

Bij het migreren van gebruikers van een legacy-systeem naar Logto, kun je nu de passwordAlgorithm en passwordDigest velden in de POST /users API gebruiken om de originele wachtwoordhash van de gebruiker op te slaan.

Momenteel ondersteunde algoritmen zijn:

- Bcrypt

- MD5

- SHA1

- SHA256

- Argon2i

Wanneer de gebruiker zich aanmeldt, zal Logto het opgegeven algoritme en digest gebruiken om het wachtwoord te verifiëren; als de verificatie slaagt, zal Logto het wachtwoord automatisch migreren naar de nieuwe Argon2 hash.

Zie API-referentie voor meer informatie.

Verbeteringen

- Ondersteun

avatarencustomDatavelden in dePOST /usersAPI. - Ondersteun rotatie van ondertekensleutels in Logto OSS Console.

- Zoekparameters overzetten naar het authenticatieverzoek in de live preview (demo app).

- Bij het betreden van de Logto-demoapp met zoekparameters, als de gebruiker niet geauthenticeerd is, worden de zoekparameters nu overgezet naar het authenticatieverzoek. Dit maakt handmatig testen van de OIDC-authenticatiestroom met specifieke parameters mogelijk.

GET /organization-roleskan nu worden aangeroepen met deqqueryparameter om de resultaten te filteren op rol-ID, naam of beschrijving.

Oplossingen

- Console: Problemen opgelost in de Microsoft sociale connector integratiegids.

- Console: Om een nieuwe API-bron te maken, moet de indicator een geldige absolute URI zijn.

- Ervaring: Derde partij app's

/interaction/consenteindpunt 500 fout opgelost. - Ervaring: Niet-object berichten overslaan in de native omgeving. Dit verhelpt een probleem in de

WKWebViewvan nieuwe iOS-versies.

Ontwikkeling

@logto/connector-kit: [BREAKING] updateSocialUserInfoenGetUserInfotypes@logto/connector-kit: [BREAKING] resultaten vanparseJsonenparseJsonObjectbeveiligen

Lopend werk

We werken aan de volgende functies:

- Aanpasbare toegangstokenclaims (binnenkort beschikbaar)

- API-bron voor organisaties

- Gebruik Logto als een SAML identiteitprovider