Logto product updates (2024 juli)

Afgelopen maand hebben we een heleboel nieuwe functies en verbeteringen geïntroduceerd. We hebben ook groot nieuws over naleving om te delen.

Naleving

We hebben officieel SOC 2 Type I naleving bereikt! 🎉 Een Type II audit staat op de planning.

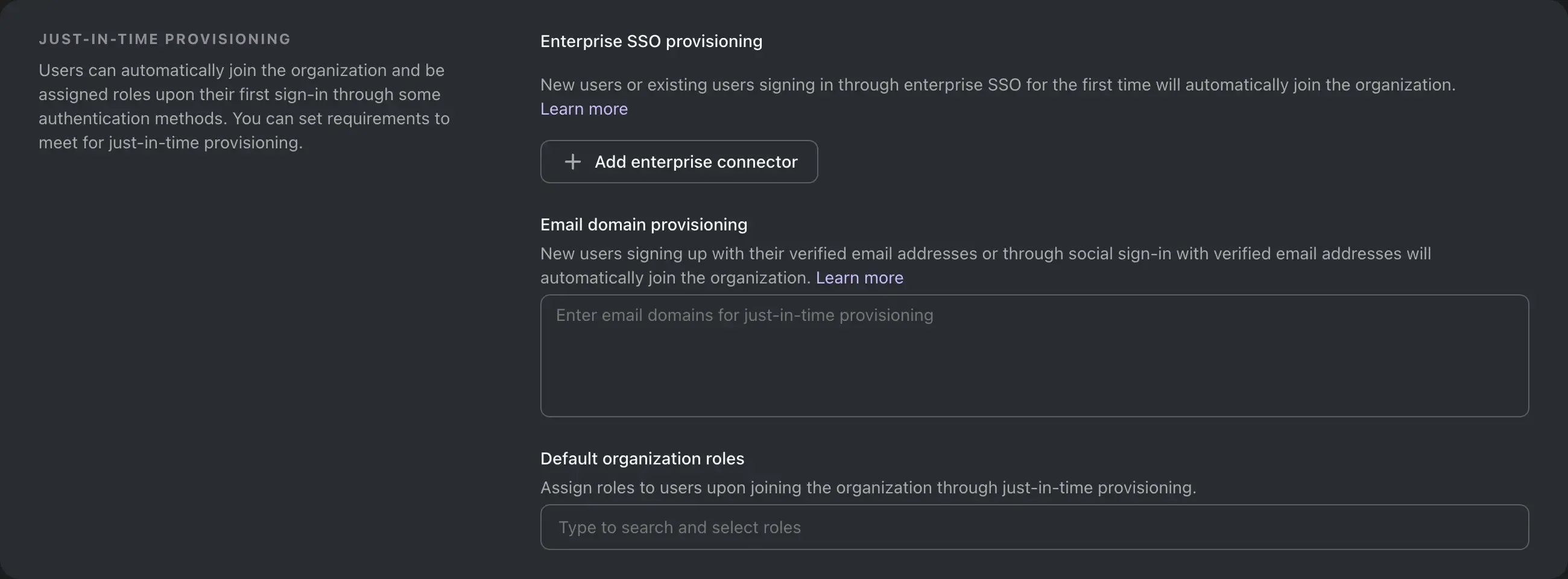

Just-in-Time provisioning voor organisaties

Deze functie stelt gebruikers in staat om automatisch lid te worden van de organisatie en rollen toegewezen te krijgen bij hun eerste aanmelding via bepaalde authenticatiemethoden. Je kunt eisen instellen waaraan moet worden voldaan voor Just-in-Time provisioning.

Om deze functie te gebruiken, ga naar de organisatie-instellingen en zoek de sectie "Just-in-Time provisioning". Management-API's zijn ook beschikbaar om deze functie te configureren via routes onder /api/organizations/{id}/jit. Meer informatie vind je in Just-in-Time provisioning.

E-maildomeinen

Nieuwe gebruikers worden automatisch lid van organisaties met Just-in-Time provisioning als ze:

- Zich aanmelden met geverifieerde e-mailadressen, of;

- Social sign-in gebruiken met geverifieerde e-mailadressen.

Dit geldt voor organisaties die hetzelfde e-maildomein hebben ingesteld.

Klik om uit te vouwen

Om deze functie in te schakelen, kun je een e-maildomein toevoegen via de Management API of de Logto Console:

- We hebben de volgende nieuwe eindpunten aan de Management API toegevoegd:

GET /organizations/{organizationId}/jit/email-domainsPOST /organizations/{organizationId}/jit/email-domainsPUT /organizations/{organizationId}/jit/email-domainsDELETE /organizations/{organizationId}/jit/email-domains/{emailDomain}

- In de Logto Console kun je e-maildomeinen beheren op de organisatiegegevenspagina -> sectie "Just-in-Time provisioning".

SSO-connectoren

Nieuwe of bestaande gebruikers die zich voor het eerst aanmelden via enterprise SSO, worden automatisch lid van organisaties die Just-in-Time provisioning hebben geconfigureerd voor de SSO-connector.

Klik om uit te vouwen

Om deze functie in te schakelen, kun je SSO-connectoren toevoegen via de Management API of de Logto Console:

- We hebben de volgende nieuwe eindpunten aan de Management API toegevoegd:

GET /organizations/{organizationId}/jit/sso-connectorsPOST /organizations/{organizationId}/jit/sso-connectorsPUT /organizations/{organizationId}/jit/sso-connectorsDELETE /organizations/{organizationId}/jit/sso-connectors/{ssoConnectorId}

- In de Logto Console kun je SSO-connectoren beheren op de organisatiegegevenspagina -> sectie "Just-in-Time provisioning".

Standaard organisatie rollen

Je kunt ook de standaardrollen configureren voor gebruikers die via deze functie worden geprovisioned. De standaardrollen worden aan de gebruiker toegewezen wanneer ze worden geprovisioned.

Klik om uit te vouwen

Om deze functie in te schakelen, kun je de standaardrollen instellen via de Management API of de Logto Console:

- We hebben de volgende nieuwe eindpunten aan de Management API toegevoegd:

GET /organizations/{organizationId}/jit/rolesPOST /organizations/{organizationId}/jit/rolesPUT /organizations/{organizationId}/jit/rolesDELETE /organizations/{organizationId}/jit/roles/{organizationRoleId}

- In de Logto Console kun je standaardrollen beheren op de organisatiegegevenspagina -> sectie "Just-in-Time provisioning".

Machine-to-machine apps voor organisaties

Deze functie maakt het mogelijk om machine-to-machine apps te associëren met organisaties en hiermee organisatie rollen toe te wijzen.

OpenID Connect grant

Het client_credentials grant type wordt nu ondersteund voor organisaties. Je kunt dit grant type gebruiken om een toegangstoken voor een organisatie te verkrijgen.

Klik om Console updates uit te vouwen

- Voeg een nieuw type "machine-to-machine" toe aan organisatie rollen. Alle bestaande rollen zijn nu van het type "gebruiker".

- Je kunt machine-to-machine apps beheren op de organisatiegegevenspagina -> sectie Machine-to-machine apps.

- Je kunt de bijbehorende organisaties bekijken op de machine-to-machine app gegevenspagina.

Klik om Management API updates uit te vouwen

Een set van nieuwe eindpunten is toegevoegd aan de Management API:

/api/organizations/{id}/applicationsom machine-to-machine apps te beheren./api/organizations/{id}/applications/{applicationId}om een specifieke machine-to-machine app in een organisatie te beheren./api/applications/{id}/organizationsom de bijbehorende organisaties van een machine-to-machine app te bekijken.

Swagger (OpenAPI) verbeteringen

Bouw operationId voor Management API in OpenAPI-response

Volgens de specificatie:

operationIdis een optioneel unieke string die wordt gebruikt om een operatie te identificeren. Indien verstrekt, moeten deze IDs uniek zijn onder alle beschreven operaties in je API.

Dit vereenvoudigt sterk de creatie van client SDK's in verschillende talen, omdat het meer betekenisvolle functienamen genereert in plaats van automatisch gegenereerde namen, zoals de volgende voorbeelden:

Fix OpenAPI schema geretourneerd door de GET /api/swagger.json eindpunt

- Het

:teken is ongeldig in paramenternaam, zoalsorganizationId:root. Deze tekens zijn vervangen door-. - Het

tenantIdparameter van de/api/.well-known/endpoints/{tenantId}route ontbrak in het gegenereerde OpenAPI spec document, wat resulteerde in validatiefouten. Dit is opgelost.

Backchannel logout-ondersteuning

We hebben de ondersteuning van OpenID Connect Back-Channel Logout 1.0 ingeschakeld.

Om je te registreren voor backchannel logout, ga naar de applicatiegegevenspagina in de Logto Console en vind de sectie "Backchannel logout". Voer de backchannel logout URL van je RP in en klik op "Opslaan".

Je kunt ook sessievereisten inschakelen voor backchannel logout. Wanneer ingeschakeld, zal Logto de sid claim in het logouttoken opnemen.

Voor programmatische registratie, kun je de backchannelLogoutUri en backchannelLogoutSessionRequired eigenschappen instellen in het oidcClientMetadata object van de applicatie.

Aanmeldervaring

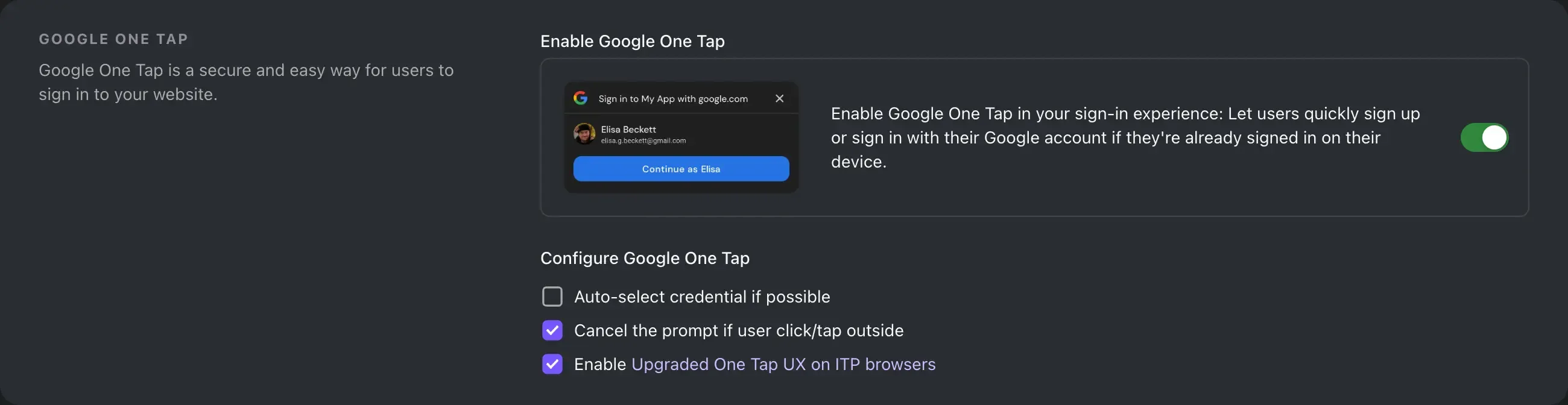

Ondersteuning Google One Tap

Wanneer je Google hebt toegevoegd als sociale connector, kun je nu Google One Tap inschakelen om je gebruikers met Google-accounts een soepelere aanmeldervaring te bieden.

Ga naar de Google-connectorinstellingen in de Logto Console en schakel de optie "Google One Tap" in.

Om meer te leren over Google One Tap, zie Enable Google One Tap.

Handmatige accountkoppeling tijdens aanmelding overslaan

Je kunt deze configuratie vinden in Console -> Aanmeldervaring -> Aanmelden en inloggen -> Social sign-in -> Automatische accountkoppeling.

Wanneer ingeschakeld, als een gebruiker zich aanmeldt met een sociale identiteit die nieuw is voor het systeem, en er is precies één bestaand account met dezelfde identifier (bijv. e-mail), zal Logto het account automatisch koppelen met de sociale identiteit in plaats van de gebruiker om accountkoppeling te vragen.

Instemming met voorwaarden voor aanmeldervaring

We hebben een nieuwe configuratie toegevoegd om je in staat te stellen het beleid voor servicevoorwaarden akkoord in te stellen voor de aanmeldervaring:

- Automatisch: Gebruikers stemmen automatisch in met de voorwaarden door de service te blijven gebruiken.

- Alleen handmatige registratie: Gebruikers moeten instemmen met de voorwaarden door een vakje aan te vinken tijdens de registratie, en hoeven niet opnieuw in te stemmen bij het inloggen.

- Handmatig: Gebruikers moeten instemmen met de voorwaarden door een vakje aan te vinken tijdens de registratie of het inloggen.

Console verbeteringen

- Toegevoegd Ruby en Chrome extensiegids.

- Toon OIDC-uitgiftepunt in de applicatiegegevensformulier.

- Applicatie gidsen zijn heringedeeld om een betere ontwikkelaarservaring te bieden.

- Nu kun je de

profileeigenschap van gebruikers bekijken en bijwerken op de gebruikersinstellingenpagina. - Verbeterde machine-to-machine applicatie-integratie gebruikerservaring.

- Een regressiebug opgelost waarbij foutmeldingstoasts verschenen in het auditlogboek wanneer logs geassocieerd waren met verwijderde applicaties.

Andere verbeteringen

hasPasswordtoegevoegd aan gebruikerscontext van JWT gebruiker.- Connector: Google en Azure AD connectors ondersteunen nu aangepaste

prompt. - Ondersteuning voor organisatorische multi-factor authenticatievereiste:

- Een organisatie kan nu van haar leden eisen dat ze multi-factor authenticatie (MFA) hebben ingesteld. Als een organisatie deze vereiste heeft en een lid geen MFA heeft ingesteld, kan het lid geen toegangstoken van de organisatie ophalen.

- Een ontwikkelaars panel is beschikbaar nadat je je hebt aangemeld bij de live preview.

- Paginering is nu optioneel voor

GET /api/organizations/{id}/users/{userId}/roles. Als je geenpageenlimitqueryparameters opgeeft, zal de API alle rollen retourneren. - Gedetailleerde gebruikersgegevensbelasting toegevoegd aan de

User.Deletedwebhook gebeurtenis.