Ontwerp je wachtwoordbeleid

Krijg inzicht in het ontwikkelen van productwachtwoordbeleid dat voldoet aan de regelgeving, veilig en gebruiksvriendelijk is, terwijl Logto de beveiliging van je authenticatieproces waarborgt.

Beschermt je wachtwoord je echt?

In jouw product is het waarschijnlijk dat je moet vertrouwen op de klassieke authenticatiemethode – wachtwoorden. Terwijl wachtwoorden niet volledig zullen worden vervangen, zijn ze kwetsbaarder voor aanvallen vergeleken met alternatieve authenticatiemethoden. Zijn jouw wachtwoordbeleid echt veilig en compliant? Zelfs als je bekend bent met verschillende wachtwoordbeleid technieken, is het stapelen ervan echt effectief?

We pakken de complexiteit van wachtwoordbeleidsontwerp en configuratie aan door diepgaand onderzoek te doen naar NIST-specificaties, leidende productwachtwoordbeleidslijnen te onderzoeken, en een gebalanceerde gebruikerservaring te waarborgen. We benadrukken het belang van wachtwoordcompliance en streven ernaar je te ontlasten van de uitdagingen die samenhangen met wachtwoordstrategieën en bieden een uitgebreid proces om accountbeveiliging te waarborgen door de naadloze integratie van wachtwoorden met andere Multi-Factor Authentication (MFA) verificatiefactoren.

Wat voor wachtwoorden hebben gebruikers nodig?

Productontwerpers worstelen vaak met de vraag of hun producten veilig genoeg zijn, wat leidt tot de implementatie van strikte en complexe wachtwoordbeleidsregels. Bijvoorbeeld, vereisen van een combinatie van hoofd- en kleine letters, cijfers en zelfs speciale tekens, of reguliere wachtwoordwijzigingen verplichten voor werknemers.

Wanneer gebruikers geconfronteerd worden met zulke wachtwoordvereisten, uiten ze snel hun klachten: "Waarom moet het zo ingewikkeld zijn? Het lijkt wel een fulltime baan om mijn wachtwoorden te onthouden!” Dit laat productmanagers zich afvragen of een complexer wachtwoordbeleid per se beter is. Laten we de componenten van een uitgebreid wachtwoordbeleid nader bekijken om dat te ontdekken.

In de volgende sectie duiken we dieper in de nuances van wachtwoordbeleid en zoeken we een balans tussen beveiliging en gebruiksgemak. We onderzoeken hoe we de juiste wachtwoordvereisten kunnen definiëren en bieden datagedreven inzichten ter ondersteuning van onze aanpak.

Een checklist van alle wachtwoordfactoren

Ten eerste, na het analyseren van talrijke producten en NIST-specificaties, hebben we een uitgebreide lijst met wachtwoordfactoren en ontwerpaanbevelingen samengesteld.

We hebben ze grofweg in drie groepen gecategoriseerd:

- Wachtwoordinstellingen Vereisten: Minimale vereisten voor door de gebruiker ingestelde wachtwoorden.

- Wachtwoordbeveiligingsbewaking: Snelle actie en feedback wanneer wachtwoordrisico's worden gedetecteerd.

- Wachtwoordgebruikerservaring: Verhogen van de gebruikersinvoervaring tijdens wachtwoordcreatie en -validatie.

| Catalogus | Factoren | Analyse (Zie https://pages.nist.gov/800-63-3/sp800-63b.html#sec5 ) |

|---|---|---|

| Instellen van wachtwoordvereisten | Lengte | Het vergroten van de wachtwoordlengte is effectiever in het afschrikken van wachtwoordkraak dan complexiteit. NIST suggereert een lengte van minstens 8 tekens, maar langere wachtwoorden moeten mogelijk zijn. |

| Teken types | Wachtwoorden kunnen verschillende karaktertypen ondersteunen, inclusief hoofdletters, kleine letters, cijfers, symbolen en Unicode (spaties moeten ook mogelijk zijn). | |

| Wachtwoordbeleidsregels MOGEN gebruikers niet aansporen om specifieke soorten informatie te herinneren, omdat dit de complexiteit vergroot zonder de veiligheid effectief te verbeteren. https://www.notion.so/General-f14f0fb677af44cb840821776831a021?pvs=21 | ||

| Laagbeveiligde woordreeksen | Het is raadzaam gebruikers te vragen hun wachtwoorden te wijzigen wanneer ze gemakkelijk te raden of te kraken patronen gebruiken, zoals repetitieve of opeenvolgende tekens, algemene woorden, gebruikersinformatie of productcontextinformatie. | |

| Geschonden wachtwoord | Nieuwe gebruikerswachtwoorden moeten worden gecontroleerd aan de hand van een lijst met gelekte wachtwoorden om ervoor te zorgen dat ze niet in gevaar zijn gebracht. | |

| Wachtwoordbeveiligingsbewaking | Verificatiesnelheidsbegrenzing | Beperk het aantal opeenvolgende onjuiste wachtwoordpogingen. Wanneer deze limiet is bereikt, implementeer beveiligingsmaatregelen zoals het vereisen van Multi-Factor Authentication (MFA), het verzenden van pushmeldingen, het opleggen van afkoeltijden, of zelfs het tijdelijk opschorten van het account. |

| Forceren wachtwoordwijziging | Er hoeft niet arbitrair een wachtwoordwijziging te worden geëist. Echter, verificaties MOETEN een wachtwoordwijziging forceren als er bewijs is van een gecompromitteerde authenticator. | |

| Wachtwoordgeschiedenis | Houd een register bij van eerdere wachtwoorden die niet opnieuw kunnen worden gebruikt. Excessieve beperkingen op wachtwoordhergebruik worden niet aanbevolen, aangezien gebruikers deze regel kunnen omzeilen door kleine aanpassingen. | |

| Wis sessie na wachtwoordverandering | Sta gebruikers toe te kiezen of ze zich van andere apparaten willen afmelden na het wijzigen van hun wachtwoord. | |

| Wachtwoordinvoerervaring | Wachtwoordsterktemeters | Bied begeleiding aan gebruikers om hen te helpen sterke gememoriseerde geheimen te selecteren. |

| Wachtwoordprompt | Vermijd het weergeven van wachtwoordtips, aangezien deze de kans op ongeautoriseerde toegang vergroten. | |

| Kopiëren en plakken van het wachtwoord | Sta het gebruik van de "plakken"-functionaliteit toe, wat het gebruik van wachtwoordmanagers vergemakkelijkt. | |

| Bekijk wachtwoord | Bied een optie om het wachtwoord weer te geven zoals ingevoerd, in plaats van een reeks punten of asterisken weer te geven, totdat het is verzonden. |

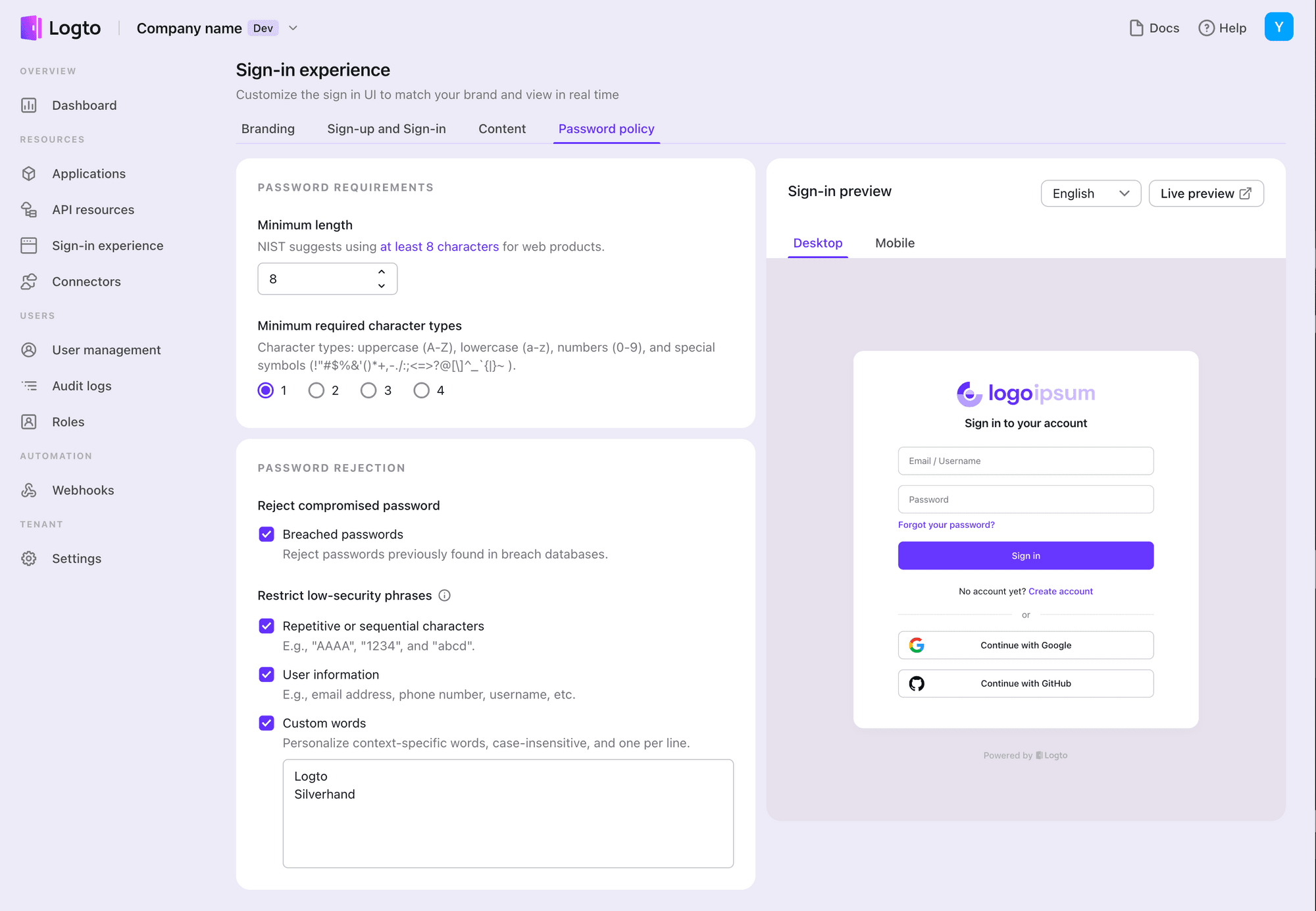

Een tool om je wachtwoordervaring te configureren

Misschien heb je niet het geduld om elk item op de checklist door te nemen. Als we een krachtige wachtwoordtool zouden ontwerpen die al deze configuratieopties omvat, zou het voor ontwikkelaars misschien een hoofdpijn worden, zelfs complexer dan de complexe wachtwoordbeleidsregels zelf. Laten we daarom de wachtwoordfactoren verder vereenvoudigen in drie stappen.

Stap 1: Schrap onnodige regels

Zoals vermeld in de tabel, lijken sommige verouderde wachtwoordregels de beveiliging te versterken, maar bieden weinig in ruil daarvoor en veroorzaken vaak frustratie en verwarring bij gebruikers.

- Vermijd het beperken van de combinatie van tekens die gebruikers moeten gebruiken; beperken van het aantal karaktertypen is voldoende. Bijvoorbeeld, Facebook, Discord en Stripe vereisen geen specifieke combinatie van karaktertypen en Google's wachtwoordbeleid vraagt alleen om "minstens twee soorten van letters, nummers, symbolen."

- Voer niet periodiek een verplichte wachtwoordwijziging in, aangezien dit een onnodig belasting vormt voor het geheugen van gebruikers. Vereis in plaats daarvan alleen een wachtwoordwijziging wanneer er een risico op gecompromitteerde referenties is.

- Kies slechts één van de wachtwoordlimieten, tussen duidelijke minimale wachtwoordvereisten en wachtwoordsterktemeters om gebruikersmisverstanden te voorkomen.

- Vermijd het vooraf weergeven van te complexe regels, zodat gebruikers zich kunnen concentreren op het lezen over fouten die niet per se optreden.

- Gebruik geen wachtwoordtips om potentiële aanvallers geen voordeel te geven.

Stap 2: Zorg voor maatwerk voor verschillende producten

We bieden flexibele configuratieopties voor minimale wachtwoordbeleid, met aanbevolen waarden om de leercurve voor ontwikkelaars te verminderen en een gebruiksklare inlogervaring te bieden. Deze opties omvatten:

- Minimale lengte: Standaardwaarde van 8 tekens, minimum 1.

- Minimum vereiste karaktertypen: Geen aanbevolen beperking, d.w.z. het instellen op 1 van de 4.

- Woordenschat wachtwoordbeperking: Aangeraden om alle beperkingen in te schakelen. Gebruikers kunnen vermijden dezelfde woordenschat te activeren, maar het toevoegen van drie of meer niet-opeenvolgende tekens is toegestaan om de wachtwoordcomplexiteit te vergroten. Deze toevoeging verhoogt de wanorde van wachtwoorden.

- Verbied gecompromitteerd wachtwoord: Gebruik een betrouwbare database met gelekte wachtwoorden ter ondersteuning, zodat gebruikers geen identieke wachtwoorden gebruiken om directe directory-aanvallen te voorkomen.

Stap 3: Zorg voor veiligheid met vaste waarden

Voor parameters die niet aanpasbaar zijn, hebben we back-uplogica geïmplementeerd om de wachtwoordbeveiliging te waarborgen. Als je specifieke aanpassingsvereisten hebt, laat het ons dan gerust weten.

- Wachtwoordverificatiesnelheidsbegrenzing: We hebben het aantal opeenvolgende onjuiste wachtwoordverificaties en de afkoeltijd voor het opschorten van inloggen beperkt. Dit beschermt tegen voortdurende wachtwoordaanvallen. Bovendien bieden we een webhook voor opeenvolgende mislukte wachtwoordverificaties en kun je deze gebruiken om e-mailmeldingen te verzenden of accounts op hoog risico van compromittering op te schorten.

- Standaard wissen we sessies op andere apparaten na het opnieuw instellen van het wachtwoord en het vernieuwen van de token. Deze extra beveiligingslaag helpt ongeautoriseerde toegang tot je account te voorkomen, waardoor je gegevens vertrouwelijk en beschermd blijven.

Conclusie

Met deze drie eenvoudige stappen kun je het proces van het configureren van je wachtwoordervaring stroomlijnen, en de juiste balans vinden tussen beveiliging en gebruiksgemak. Logto maakt het eenvoudig om een veilig en gebruiksvriendelijk authenticatiesysteem voor je product in te stellen. Blijf op de hoogte van onze aankomende MFA-functie en neem de controle over de beveiliging van je product als nooit tevoren.