Wat is imitatie in cybersecurity en identiteitsbeheer? Hoe kunnen AI-agenten het gebruiken?

Leer hoe imitatie wordt gebruikt in cybersecurity en identiteitsbeheer, en hoe AI-agenten deze functie kunnen gebruiken.

Imitatie is een ingebouwde functie van Logto, en in dit artikel zullen we uitleggen wat het is en wanneer het kan worden gebruikt. Naarmate AI-agenten in 2025 vaker voorkomen, zien we meer gebruikssituaties waarbij imitatie wordt betrokken in cybersecurity en identiteitsbeheer.

Wat is imitatie in authenticatie en autorisatie?

Imitatie in het veld van authenticatie en autorisatie is wanneer een systeem of gebruiker tijdelijk de identiteit van een andere gebruiker aanneemt om acties namens hen uit te voeren. Dit gebeurt meestal met de juiste autorisatie en is anders dan identiteitsdiefstal of kwaadwillige imitatie.

Een veelvoorkomend voorbeeld is wanneer je een probleem hebt met je account en het klantenserviceteam e-mailt voor hulp. Ze controleren je account namens jou om het probleem op te lossen.

Hoe imitatie werkt

Er zijn een paar typische stappen die betrokken zijn bij de imitatieworkflow.

- Toestemming vragen: De imitator (bijv. admin of AI-agent) vraagt toestemming om namens de gebruiker op te treden.

- Tokenuitwisseling: Het systeem valideert het verzoek en wisselt tokens uit, waardoor de imitator toegang krijgt met de nodige rechten.

- Actie namens de gebruiker: De imitator voert acties uit (bijv. instellingen bijwerken, problemen oplossen) alsof ze de gebruiker zijn.

De imitator kan vervolgens acties uitvoeren of middelen benaderen alsof ze de geïmiteerde gebruiker zijn.

Wat zijn de geldige gebruikssituaties van imitatie?

Klantenondersteuning

Net als wat we hierboven hebben genoemd, stelt imitatie in klantscenario’s ondersteuningsteams of beheerders in staat om gebruikersaccounts te openen om problemen te diagnosticeren en op te lossen zonder de inloggegevens van de gebruiker nodig te hebben.

Hier zijn enkele voorbeelden

- Problemen oplossen: Een beheerder imiteert een gebruiker om het gemelde probleem opnieuw te creëren en te begrijpen wat er gebeurt.

- Herstel van accounts: Een beheerder werkt het profiel van een gebruiker bij of reset instellingen namens hen.

- Abonnementsbeheer: Een factureringssupportagent corrigeert abonnementsfouten door direct toegang te krijgen tot het account van de gebruiker.

AI-agenten

AI-agenten kunnen imitatie gebruiken om namens gebruikers op te treden, taken automatisch uit te voeren of te helpen bij workflows. Naarmate AI meer betrokken raakt bij bedrijfsprocessen, speelt imitatie een sleutelrol in het mogelijk maken van autonome acties, terwijl de identiteitsbeveiliging en toegang controle behouden.

Hier zijn enkele voorbeelden

- Virtuele assistenten: Een AI-agent plant vergaderingen en verzendt uitnodigingen voor agenda’s namens de gebruiker.

- Geautomatiseerde reacties: Een AI-chatbot reageert op klantvragen en gebruikt het profiel van een ondersteuningsmedewerker om problemen direct op te lossen.

- Taakautomatisering: Een AI-assistent werkt projectmanagementborden bij of dient rapporten in namens gebruikers. Bijvoorbeeld, update ticketstatussen (bijv. van “In uitvoering” naar “Voltooid”). Plaats opmerkingen of feedback vanuit het profiel van een manager.

Audit en testen

Imitatie wordt ook veel gebruikt voor auditing, testen en kwaliteitsborgingsdoeleinden. Door verschillende rollen te imiteren, kunnen beheerders of testers gebruikerservaringen, workflows en permissies controleren om de systeemprestaties en kwaliteit te waarborgen.

Hier zijn enkele voorbeelden

- Roltesten: Een beheerder imiteert verschillende gebruikersrollen (zoals manager, werknemer of gast) om toegangscontroles te controleren en ervoor te zorgen dat elke rol de juiste toegang tot de juiste middelen heeft.

- Workflow testen: Een QA engineer simuleert transacties vanuit verschillende gebruikersprofielen om het systeemgedrag te testen.

- Beveiligingsaudits: Een auditor imiteert gebruikers om te verifiëren dat gevoelige acties gepaste waarschuwingen veroorzaken of meervoudige verificatie vereisen.

Gedelegeerde toegang

Gedelegeerde toegang stelt één gebruiker in staat om acties namens een andere uit te voeren, vaak gezien in ondernemings- en teamwerksituaties. Dit gebruik verschilt van typische imitatie omdat zowel de acteur als de delegerende identiteit behouden blijven.

Hier zijn enkele voorbeelden

- Managergoedkeuringen: Een manager dient urenstaten of onkostendeclaraties in namens hun teamleden.

- Team samenwerking: Een assistent plant vergaderingen of verstuurt e-mails vanuit het account van een bestuurder.

- Bedrijfsworkflows: HR-vertegenwoordigers werken personeelsgegevens bij zonder hun wachtwoorden nodig te hebben.

Wat zijn de beveiligingsoverwegingen voor het implementeren van imitatie?

Met imitatie kan een gebruiker tijdelijk optreden namens anderen binnen het systeem, wat hen aanzienlijke macht en controle geeft. Daarom is het noodzakelijk om verschillende beveiligingsmaatregelen te nemen om misbruik te voorkomen.

Gedetailleerde auditlogboeken

Leg elke imitatiewerkzaamheid vast, inclusief wie het deed, wat er gebeurde, wanneer het gebeurde, en waar het plaatsvond. Zorg ervoor dat de logs zowel de imitator als de geïmiteerde gebruiker weergeven. Sla logs veilig op, stel redelijke bewaartermijnen in, en schakel waarschuwingen in voor ongebruikelijke activiteiten.

Toegangscontrole op basis van rollen (RBAC)

Sta alleen geautoriseerde rollen (bijv. ondersteuningsagenten) toe om te imiteren. Beperk de imitatiescope (bijv. ondersteuningsagenten kunnen alleen klanten imiteren, niet de admin). Volg het principe van de minste bevoegdheid en bekijk regelmatig de rechten om de zaken veilig te houden.

Toestemming en meldingen

Soms moet de flow toestemming en meldingen bevatten. Bijvoorbeeld:

- Voor imitatie: Vraag om goedkeuring van de gebruiker voor gevoelige acties.

- Na imitatie: Breng gebruikers op de hoogte van wat er is gedaan.

- Voor gevoelige industrieën (bijv. gezondheidszorg, financiën), is toestemming een vereiste.

AI-agent gebruikssituaties voor imitatie in authenticatie en autorisatie

Naarmate AI-agenten in 2025 meer aanwezig zijn, wordt imitatie steeds meer gebruikt om agenten in staat te stellen namens gebruikers op te treden, terwijl de veiligheid en verantwoording behouden blijven.

Hier zijn enkele praktische toepassingen:

AI klantenondersteuningsagenten

Scenario: Een gebruiker neemt contact op met de ondersteuning via chat over accountproblemen. De AI-agent krijgt toegang tot hun account en voert acties uit zonder het wachtwoord van de gebruiker nodig te hebben.

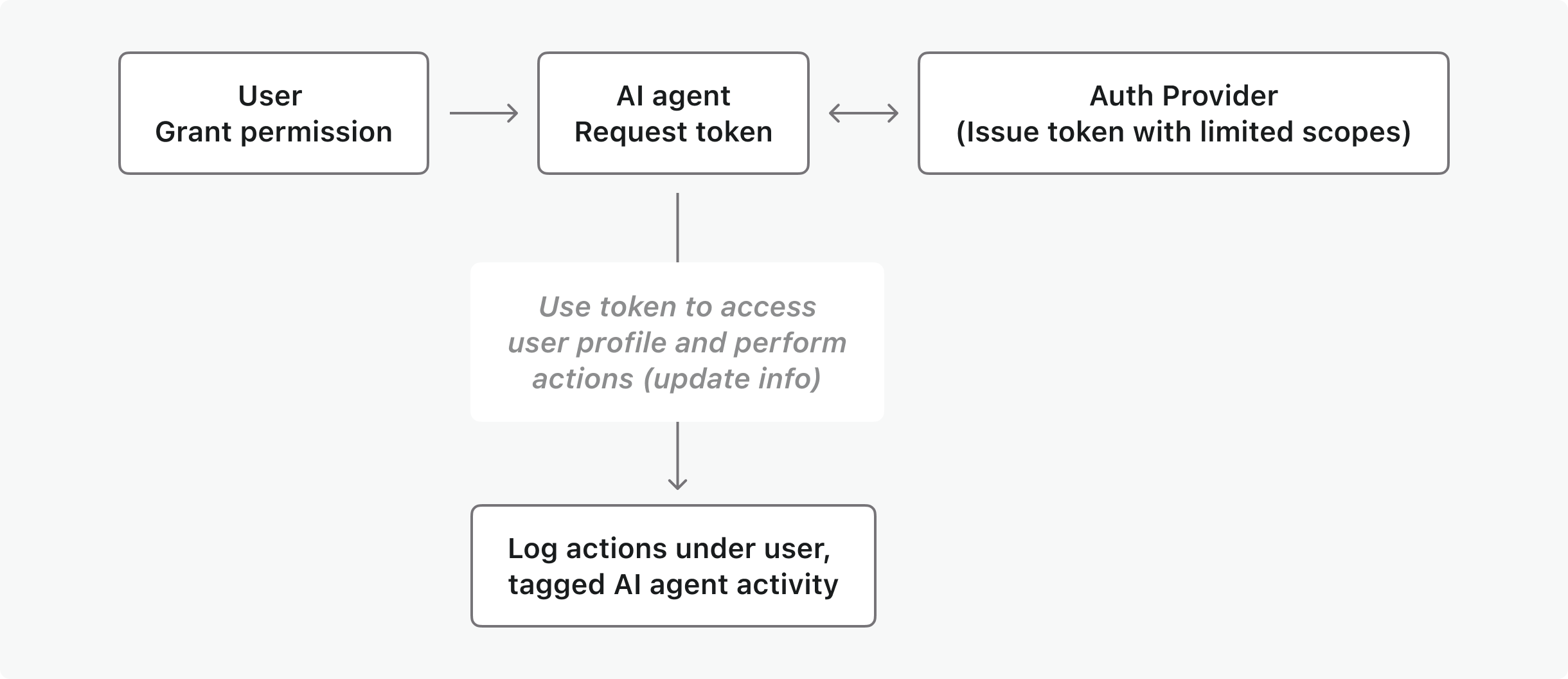

Hoe werkt het, en hoe is het ontworpen?

- OIDC/OAuth flow: De AI-agent vraagt toestemming om de gebruiker te imiteren om hun informatie bij te werken. Het gebruikt een uitgewisseld token om toegang te krijgen tot het profiel van de gebruiker en de wijzigingen aan te brengen.

- Logging: Acties worden gelogd onder de gebruiker, maar gemarkeerd als uitgevoerd door de AI-agent.

- Beperkte scopes: De machtigingen van de agent zijn beperkt tot specifieke acties (bijv. wachtwoorden resetten maar geen gevoelige betalingsgegevens bekijken).

AI beveiligingsagenten voor accountmonitoring

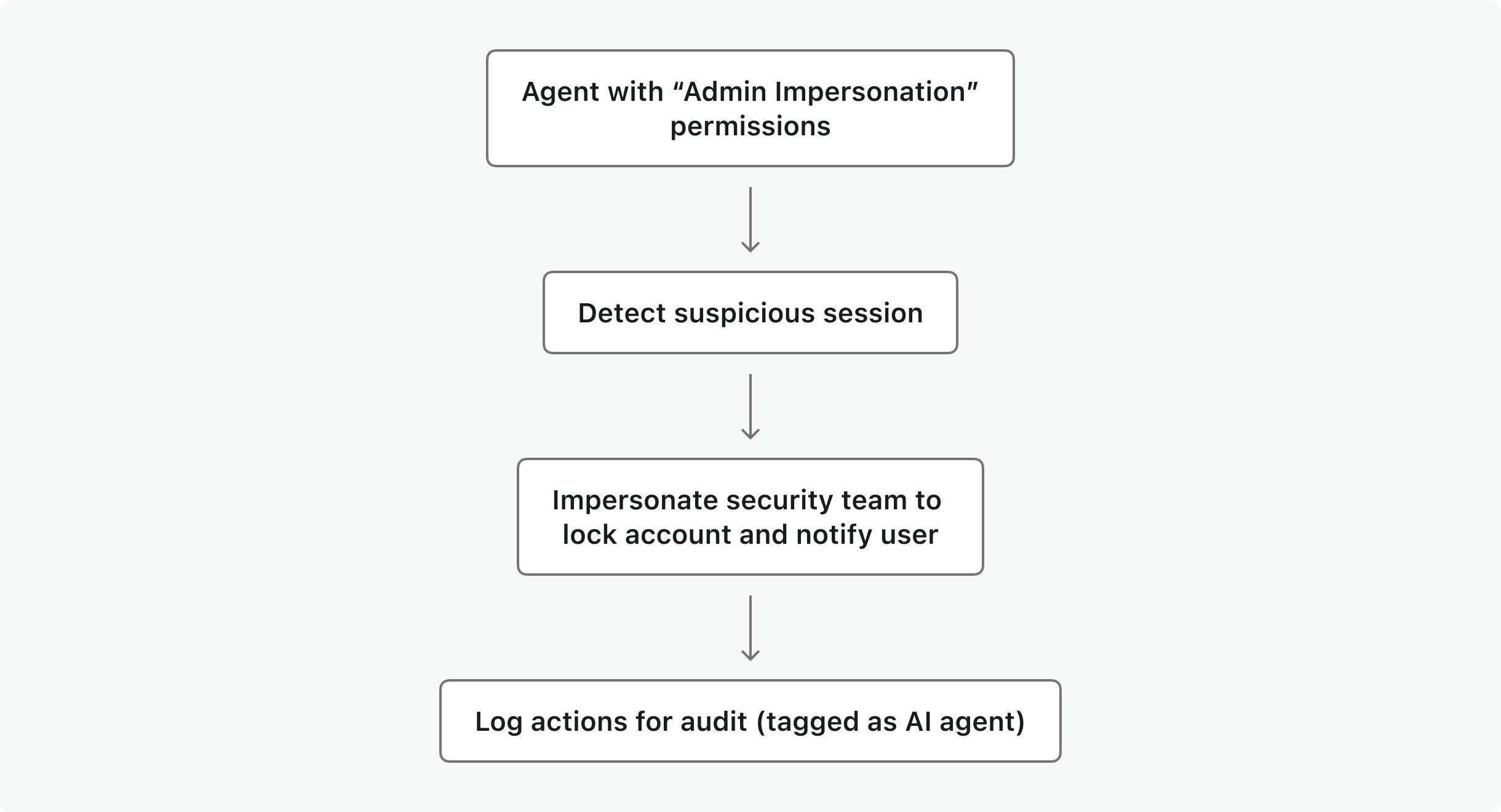

Scenario: Een AI-agent bewaakt gebruikerssessies en vergrendelt automatisch gecompromitteerde accounts.

Hoe werkt het, en hoe is het ontworpen?

- De agent heeft “admin imitatie” rechten om verdachte sessies te inspecteren en te beëindigen.

- Als er een risico wordt gedetecteerd, imiteert het het beveiligingsteam om het account te vergrendelen en de gebruiker te informeren.

- Alle acties worden vastgelegd met de identiteit van de agent voor auditdoeleinden.

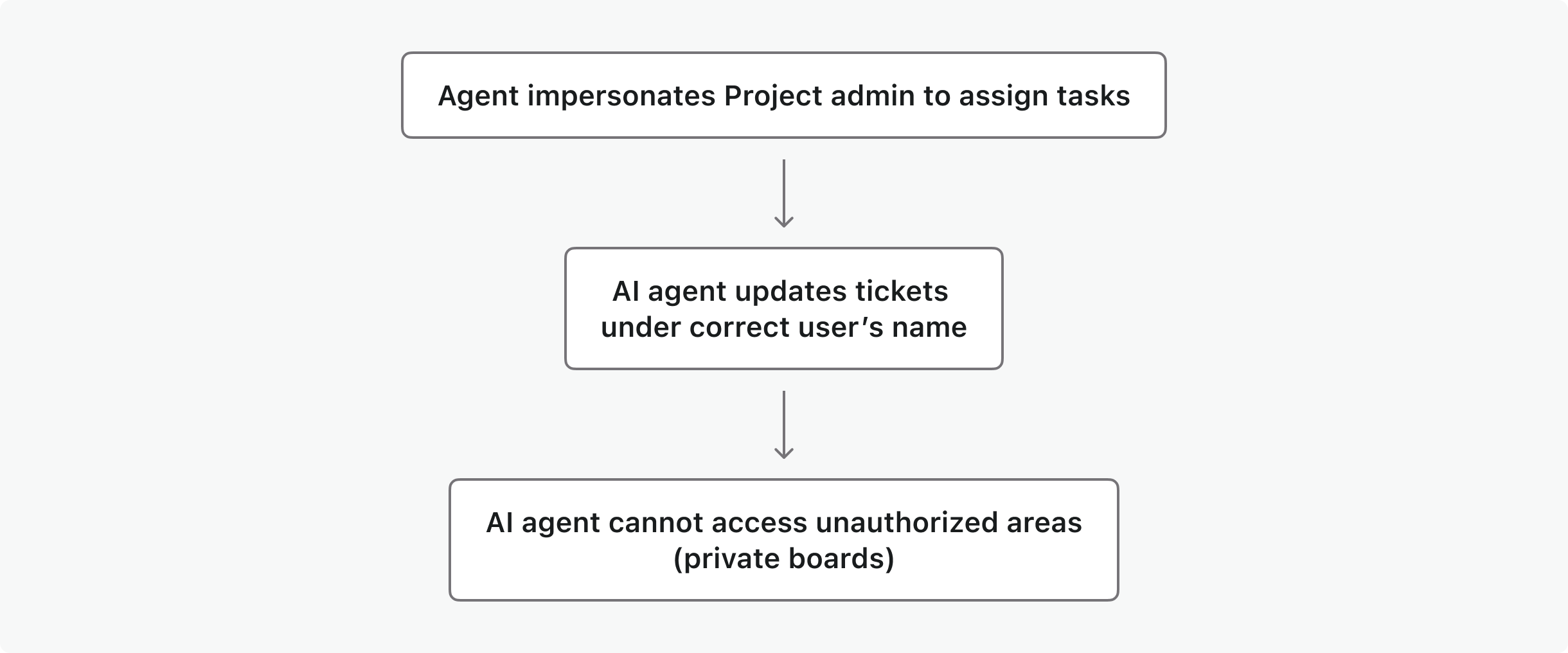

AI workflow automatisering voor teams

Scenario: In een projectmanagementtool wijst een AI-agent automatisch taken toe en werkt de status bij namens teamleden.

Hoe werkt het, en hoe is het ontworpen?

- De AI-geautomatiseerde workflow kan de projectadmin imiteren om tickets bij te werken onder de naam van de juiste gebruiker.

- De agent kan geen toegang krijgen tot niet-geautoriseerde gebieden (bijv. privéborden) door strikte RBAC.

Beveiligingsbest practices voor het bouwen van imitatie

Op basis van bovenstaande scenario’s zijn er een paar principes ontworpen om deze doelen te bereiken.

- Token scoping: Gebruik beperkte scopes. Zorg ervoor dat je definieert en beperkt welke acties of bronnen een toegangstoken kan autoriseren.

- Aangepaste claims: Dit kan nuttig zijn voor het toevoegen van extra context of metadata aan het imitatierproces, zoals de reden voor imitatie of het bijbehorende ondersteuningsverzoek.

- Rollen gebaseerde toegangcontrole (RBAC): Alleen bepaalde rollen (bijv. ondersteuningsagenten) toestaan gebruikers te imiteren en de scope beperken op basis van de behoeften van de rol.

- Gedetailleerde logging: Registreer alle imitatiewerkzaamheden, inclusief wie ze heeft uitgevoerd en wat er werd gedaan, om verantwoording en traceerbaarheid te waarborgen.

- Toestemmingsbeheer: Informeer gebruikers wanneer imitatie plaatsvindt en geef hen de mogelijkheid om toegang goed te keuren of in te trekken.

Hoe Logto imitatie implementeert

Logto ondersteunt imitatie via zijn beheer-API.

Bekijk deze gids - gebruikersimitatie voor meer details. Logto biedt ook extra functies die imitatie integreren, ter ondersteuning van scenario’s in echte producten.

| Functies | Beschrijving | Doc link |

|---|---|---|

| Rollen gebaseerde toegangbeheer | Rechten toewijzen aan gebruikers op basis van hun rollen | https://docs.logto.io/authorization/role-based-access-control |

| Aangepaste tokenclaims | Voeg aangepaste claims toe binnen toegangstokens. | https://docs.logto.io/developers/custom-token-claims |

| Auditlogboeken | Bewaak eenvoudig gebruikersactiviteiten en gebeurtenissen. | https://docs.logto.io/developers/audit-logs |