Hoe Azure AD (Entra ID) SAML SSO met jouw authenticatieprovider te integreren

Leer hoe je Azure AD SSO met Logto kunt integreren met behulp van een standaard SAML-connector.

Logto biedt een kant-en-klare SAML-connector om te integreren met SSO-identiteitsproviders. Elke provider heeft zijn eigen specifieke informatie om te configureren. Deze handleiding begeleidt je door de stappen om Azure AD met Logto te integreren.

Creëer een nieuwe SAML sociale connector in Logto

-

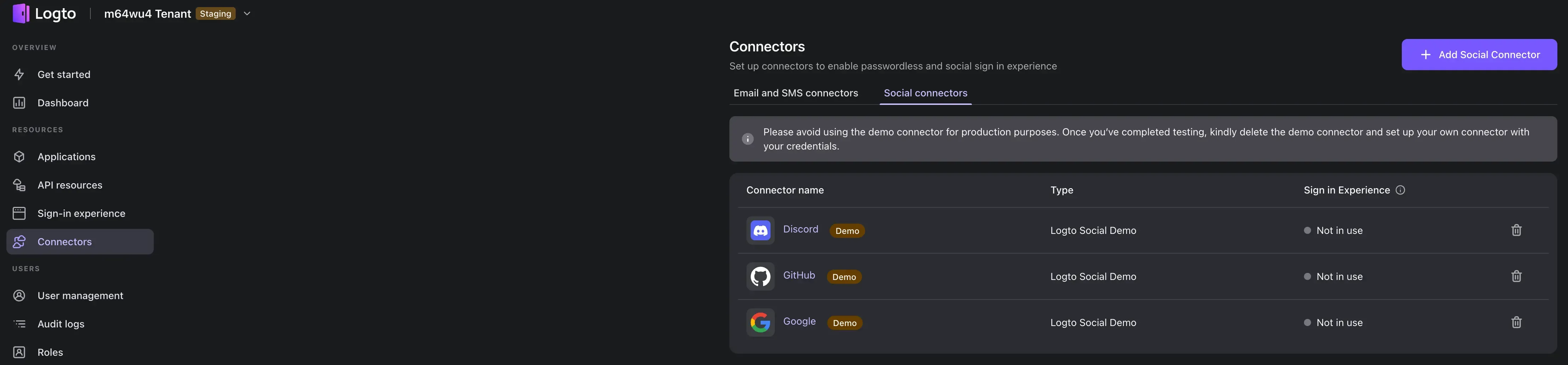

Bezoek je Logto Cloud Console en navigeer naar de connector-sectie.

-

Schakel naar het Sociale connectoren tabblad en klik op de Sociale Connector toevoegen knop rechtsboven.

-

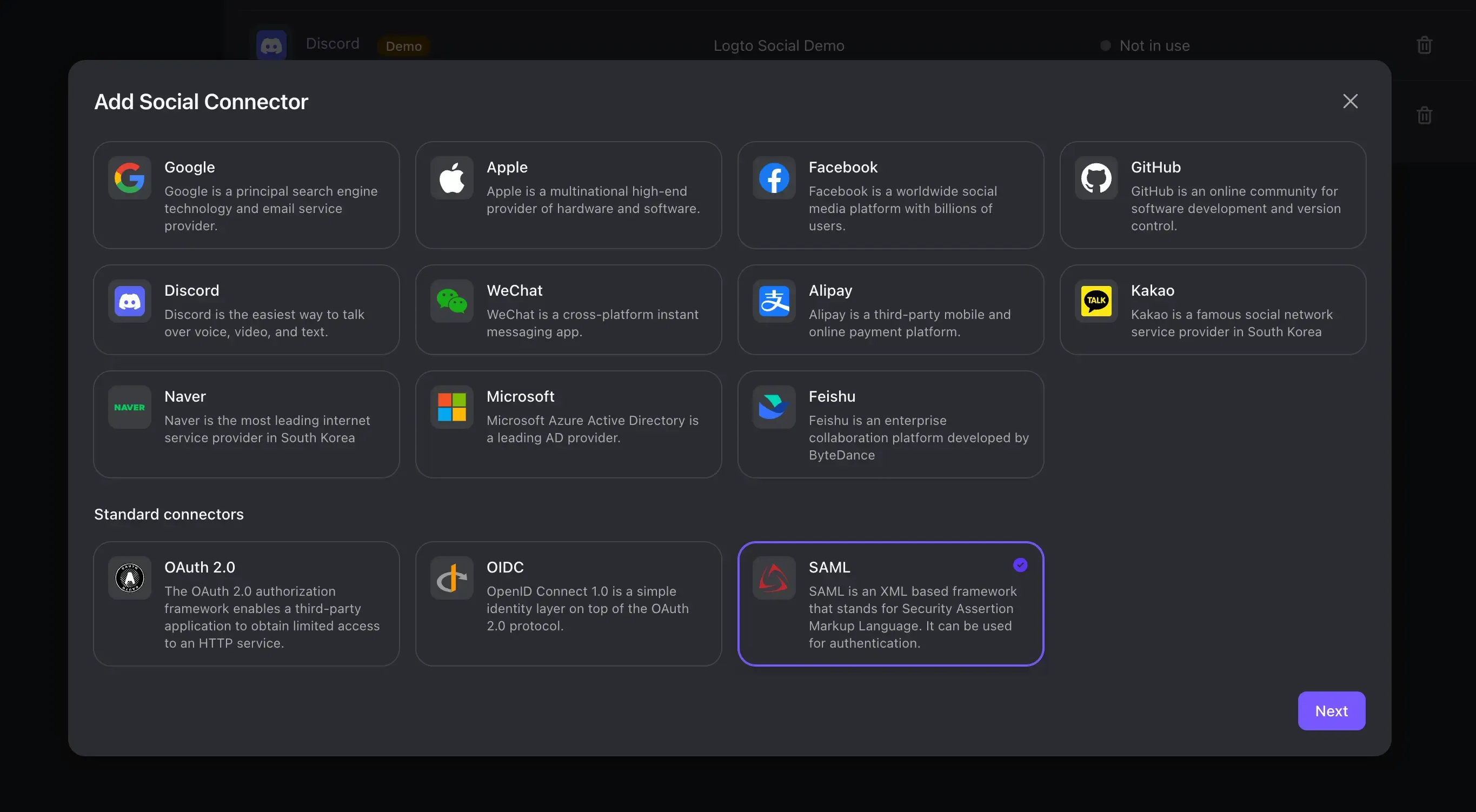

Selecteer de SAML-connector.

Je wordt gepresenteerd met het formulier voor het maken van de SAML-connector:

-

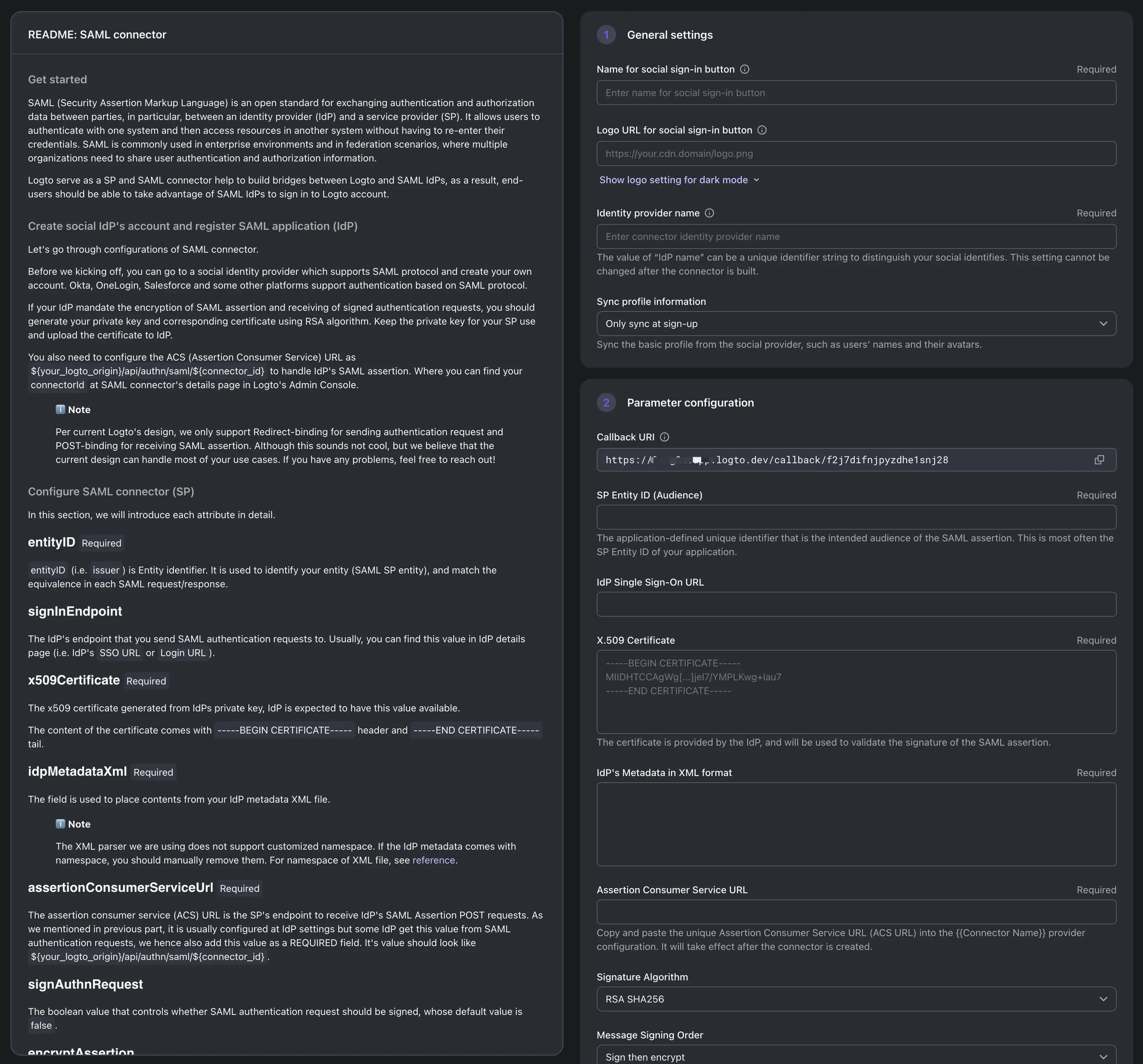

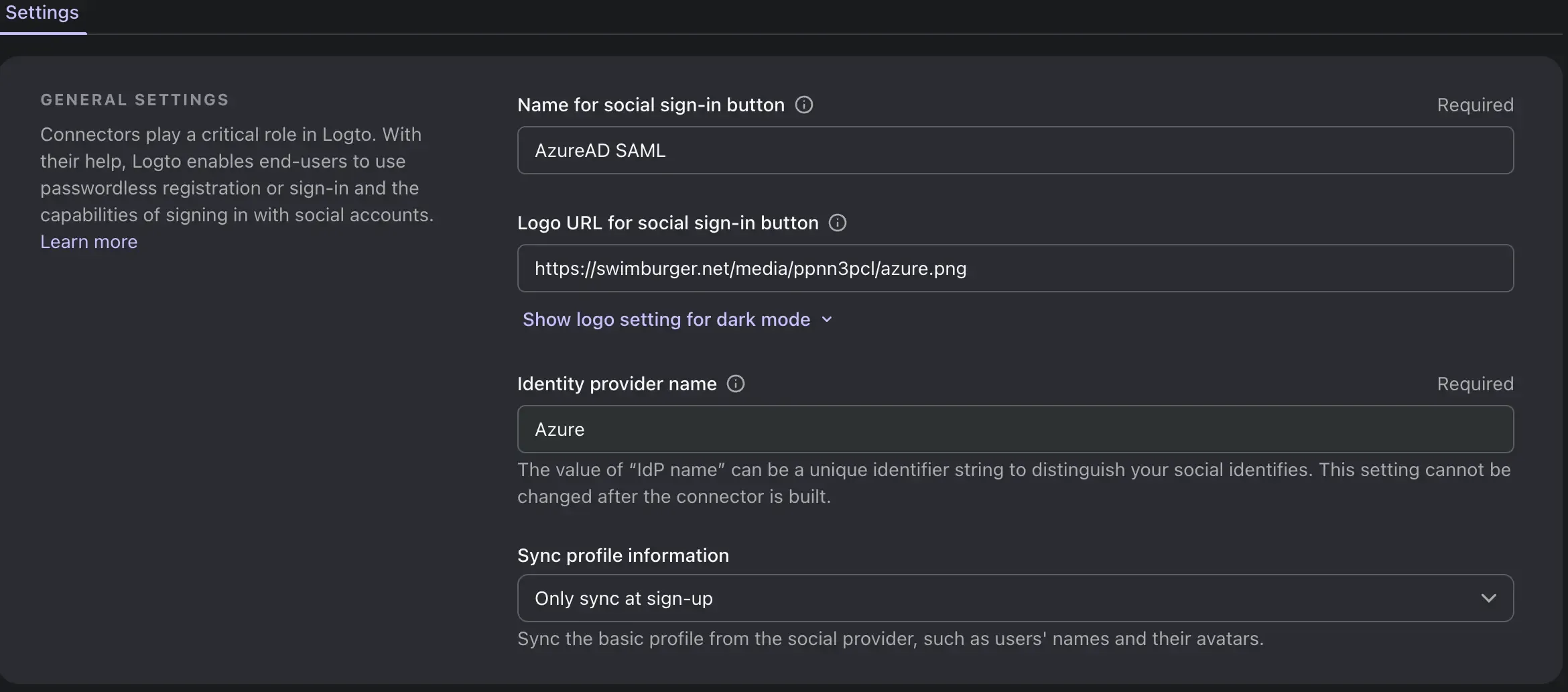

Vul de algemene informatie van de connector in

Veldnaam Beschrijving Naam voor sociale aanmeldknop De naam van de sociale aanmeldknop die op de inlogpagina wordt weergegeven. Logo-URL voor sociale aanmeldknop De logo-URL van de sociale aanmeldknop die op de inlogpagina wordt weergegeven. Naam van identiteitsprovider De naam van de identiteitsprovider. Dat kan je helpen de doelprovider van de connector te identificeren. Synchroniseer profielinformatie Of de gebruikersprofielinformatie alleen na de eerste registratie of na elke inlogsessie van de identiteitsprovider moet worden gesynchroniseerd. -

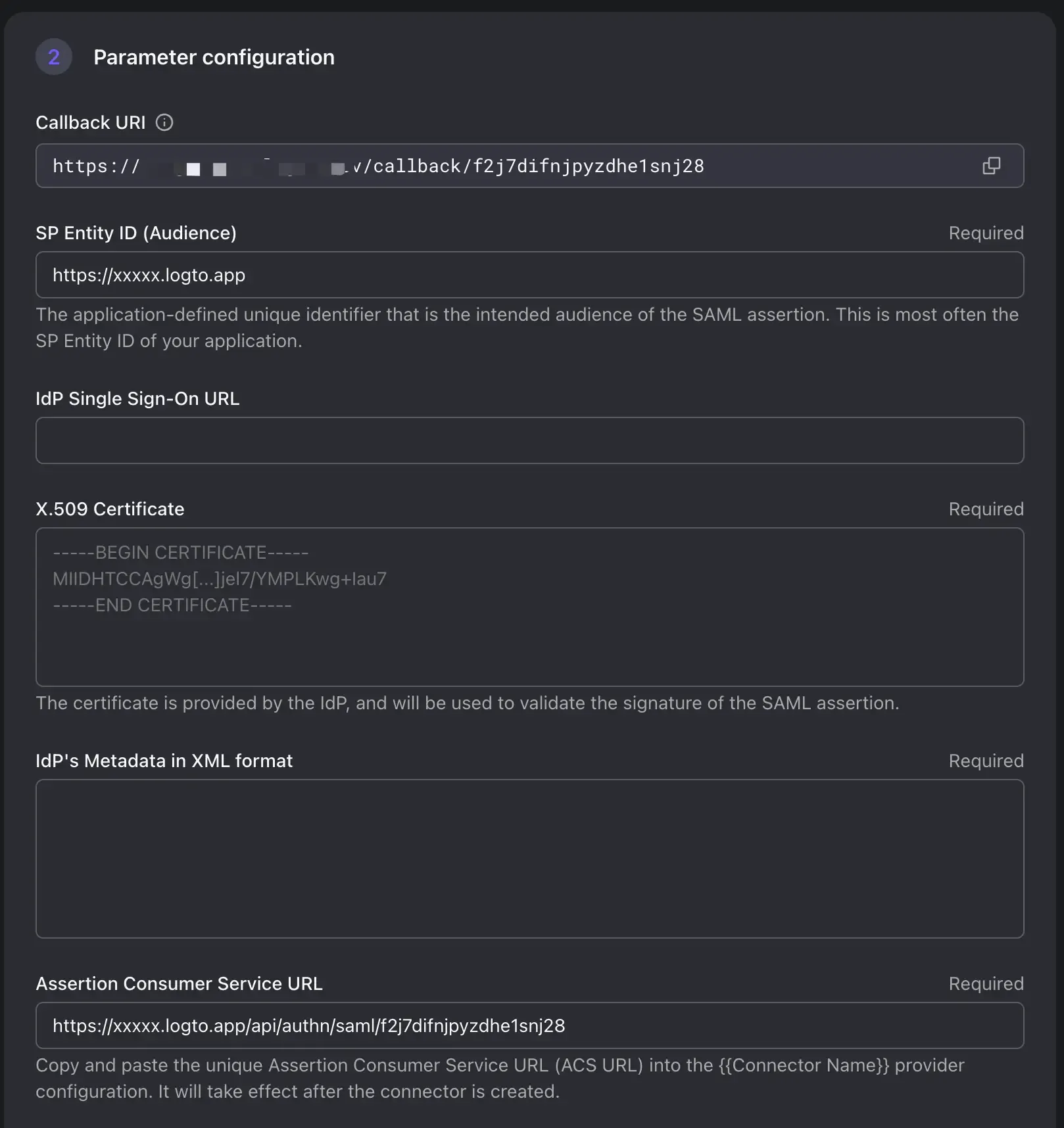

Stel Entity Id en Assertion Consumer Service URL in

"Entity ID" en "ACS URL" zijn essentiële componenten die worden gebruikt in het SAML-uitwisselingsproces voor identiteits- en serviceproviders.

SP Entity ID: De Entity ID is een unieke identificator die een SAML-entiteit binnen een SAML-gebaseerd systeem vertegenwoordigt. Het wordt gebruikt om verschillende deelnemers in de SAML-uitwisseling te onderscheiden. De SP Entity ID helpt zowel de IdP als de SP om de doelgroep van de aanvraag te herkennen en vertrouwen te vestigen.

ACS URL (Assertion Consumer Service URL): De ACS URL is een specifieke eindpunt die door de Service Provider (Logto) wordt verstrekt waar de Identiteitsprovider (IdP) de SAML-assertie verstuurt na succesvolle authenticatie. Zodra een gebruiker door de IdP is geverifieerd, genereert de IdP een SAML-assertie die gebruikersattributen bevat en deze digitaal ondertekent. De IdP stuurt deze assertie vervolgens naar de ACS URL van de SP. De SP valideert de assertie, extraheert gebruikersattributen en logt de gebruiker in.

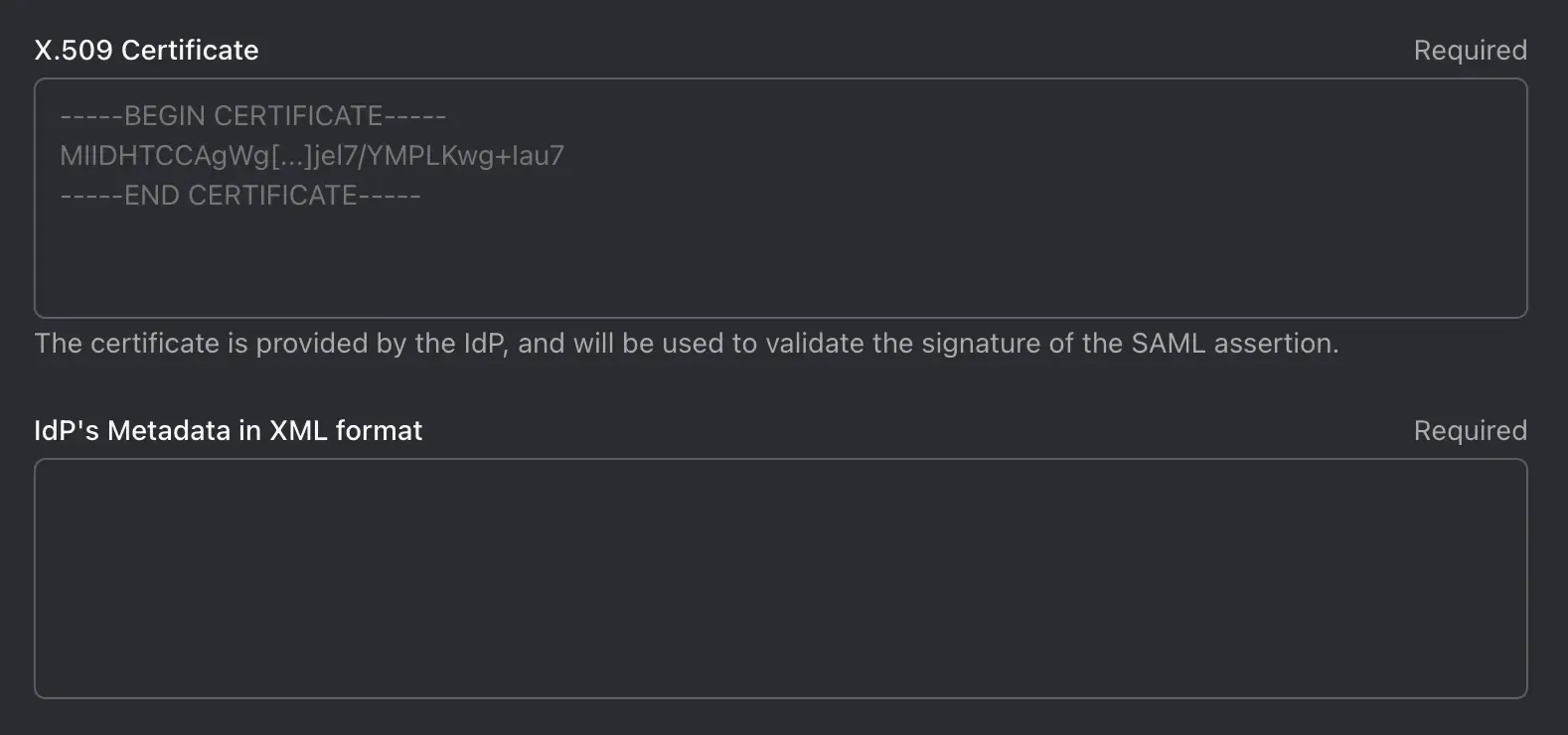

Veldnaam Beschrijving Voorbeeld SP Entity ID (Audience) SP Entity gebruikt door AzureAD om de identiteit van Logto te identificeren. Het wordt aanbevolen om je Logto-tenant-eindpunt als de EntityID te gebruiken. https:// <tenant-id>.logto.appIdP single sign-on URL IdP aanmeldings-eindpunt. Optioneel in Azure. Dit veld wordt gebruikt voor SP om een door IdP geïnitieerde aanmeldsessie te identificeren. Logto ondersteunt momenteel GEEN door IdP geïnitieerde aanmeldsessie. Laat dit veld leeg. X.509 Certificaat Het IdP-certificaat dat wordt gebruikt om de SAML-assertie te ondertekenen. (We halen dit certificaat later van AzureAD) IdP Metadata in XML-formaat De IdP-metadata XML-bestandsinhoud. (We halen dit bestand later van AzureAD) Assertion Consumer Service URL De ACS URL van de SP. SP (Logto) eindpunt om SAML-assertie-verzoeken te ontvangen. Vervang de tenant-id en connector-id door je eigen. https:// <tenant-id>.logto.app/api/authn/saml/<connector-id>

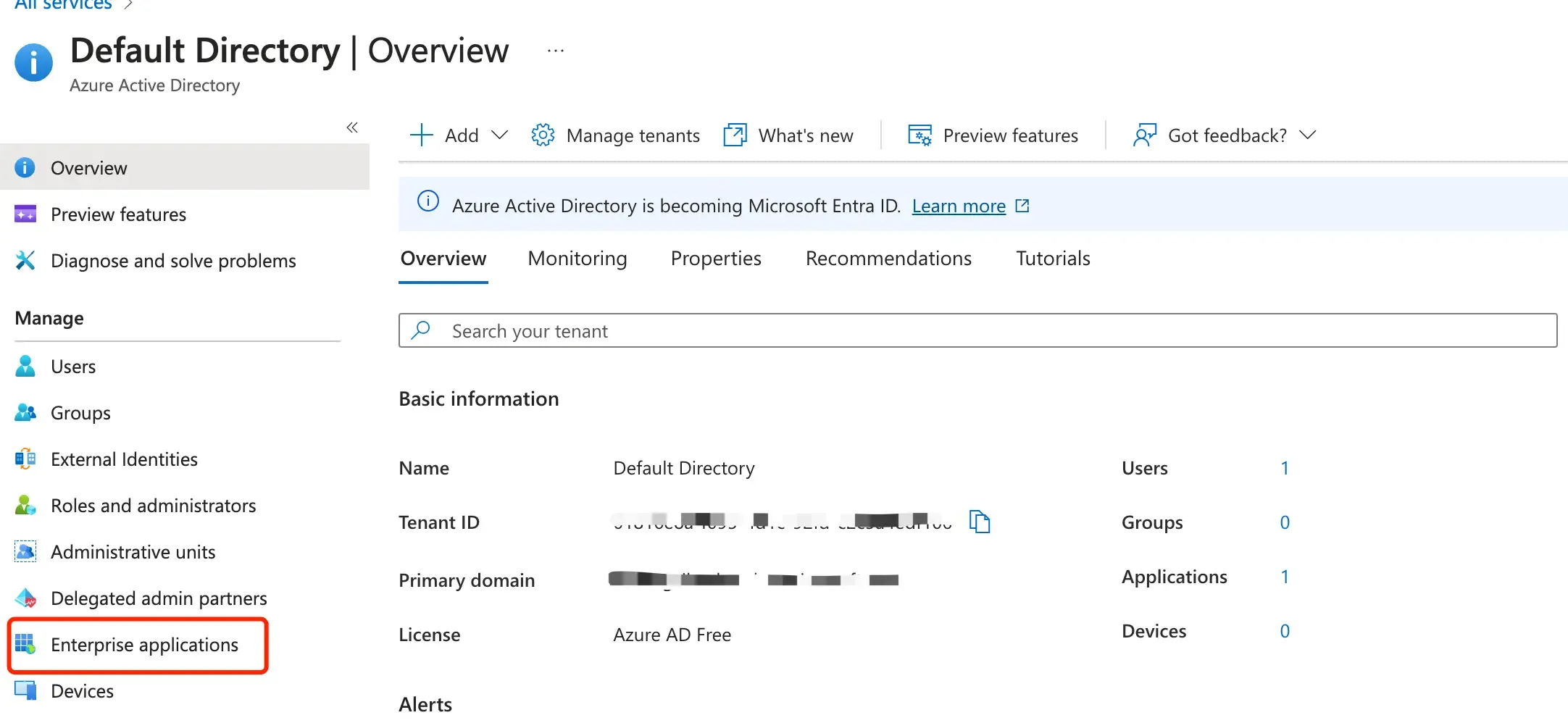

Creëer een SAML SSO-toepassing in Azure-portaal

-

Log in op het Azure Active Directory dashboard. Selecteer "Enterprise Applications".

-

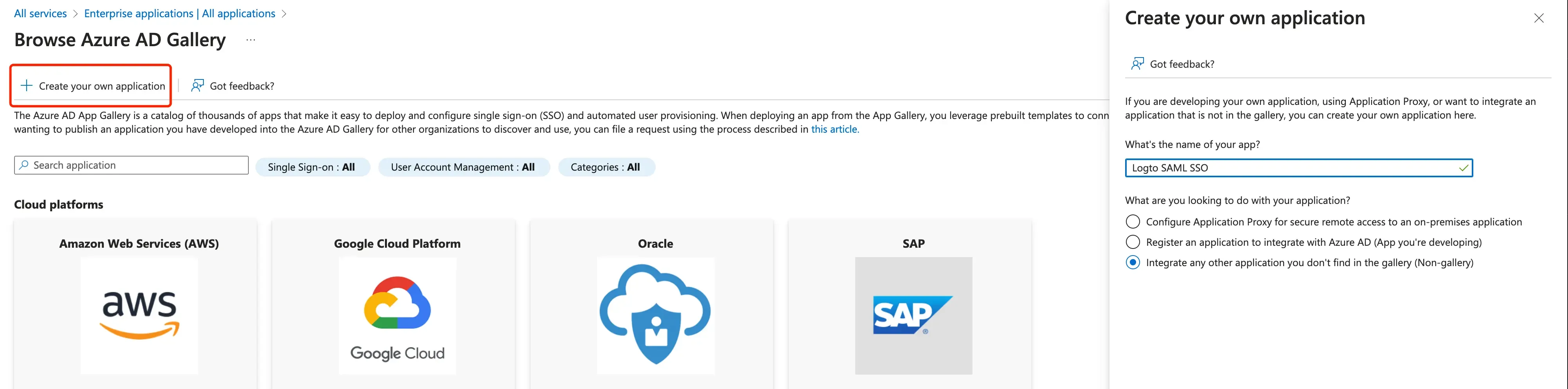

Selecteer “Nieuwe Applicatie” → “Creëer je eigen applicatie”.

-

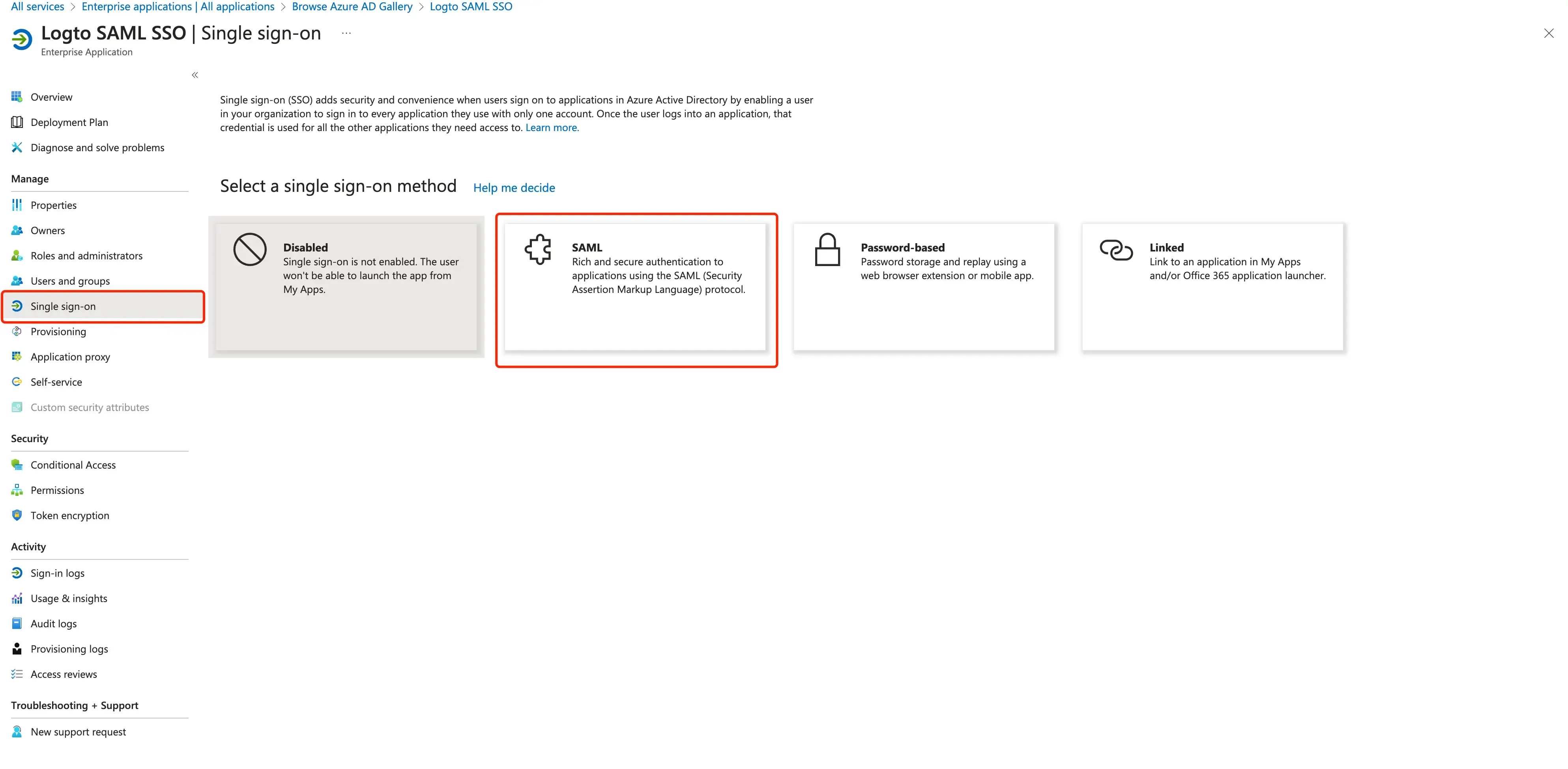

Initialiseer een SAML-applicatie.

-

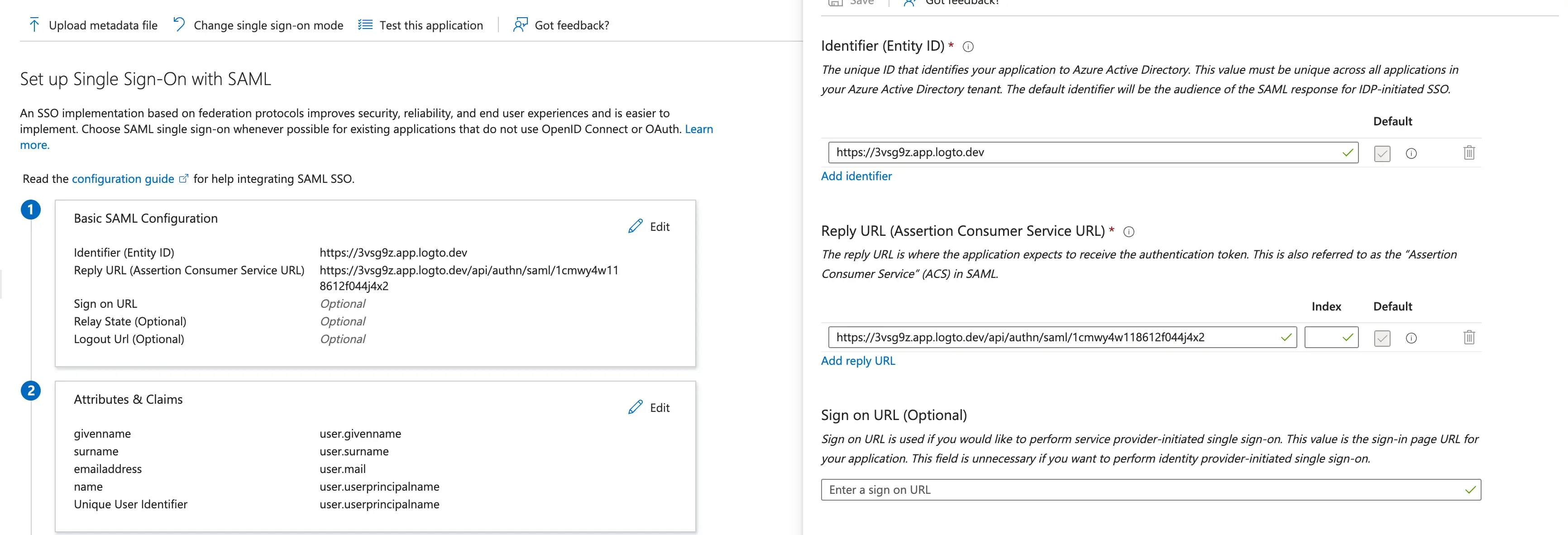

Vul de configuratie in met

EntityIdenACS URLdie je in Logto hebt ingesteld.

-

Configureer gebruikersattributen en claims

Je kunt de gebruikersattributen configureren door op de "Bewerken" knop te klikken in de sectie "Gebruikersattributen & Claims".

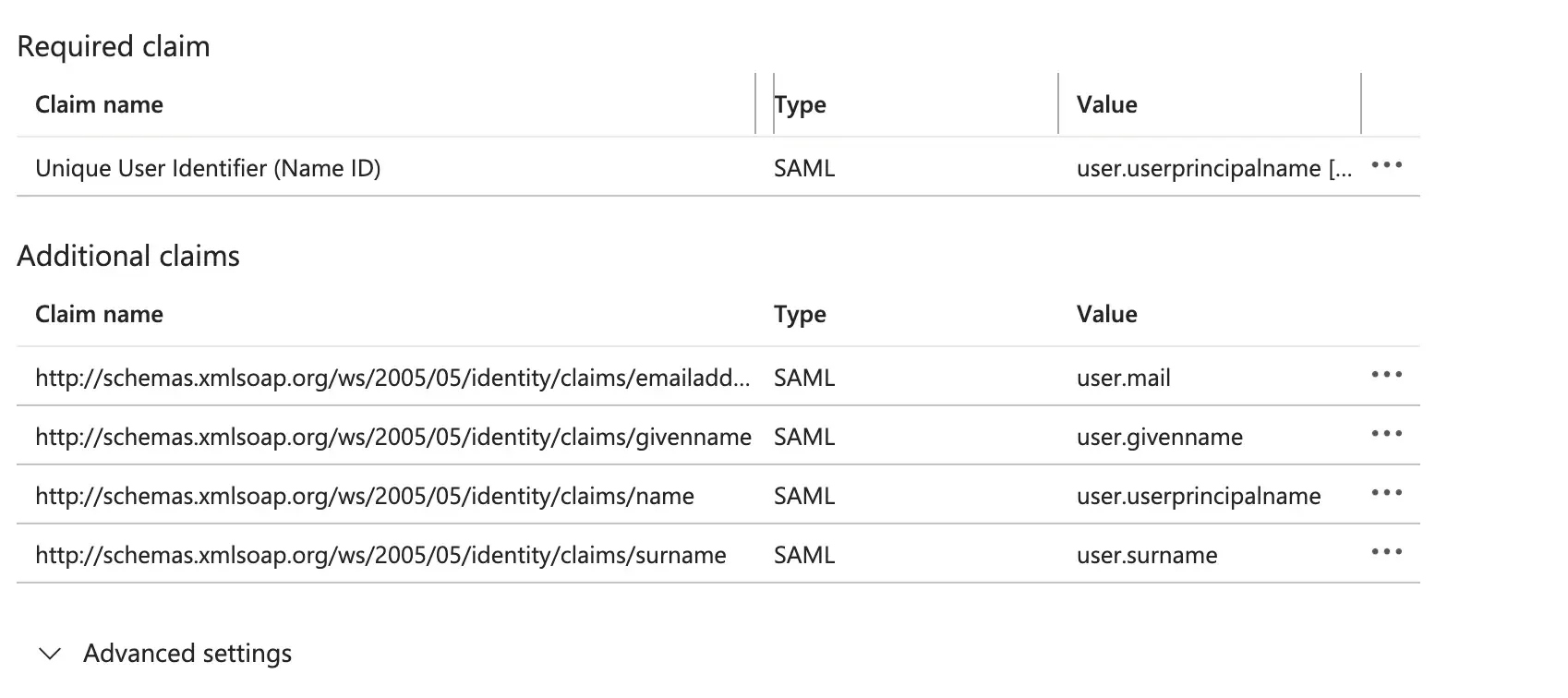

Logto vereist de volgende basisgebruikersattributen die in de SAML-assertie moeten worden gestuurd:

Claimnaam Attribuutnaam http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddressuser.mail http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameuser.name -

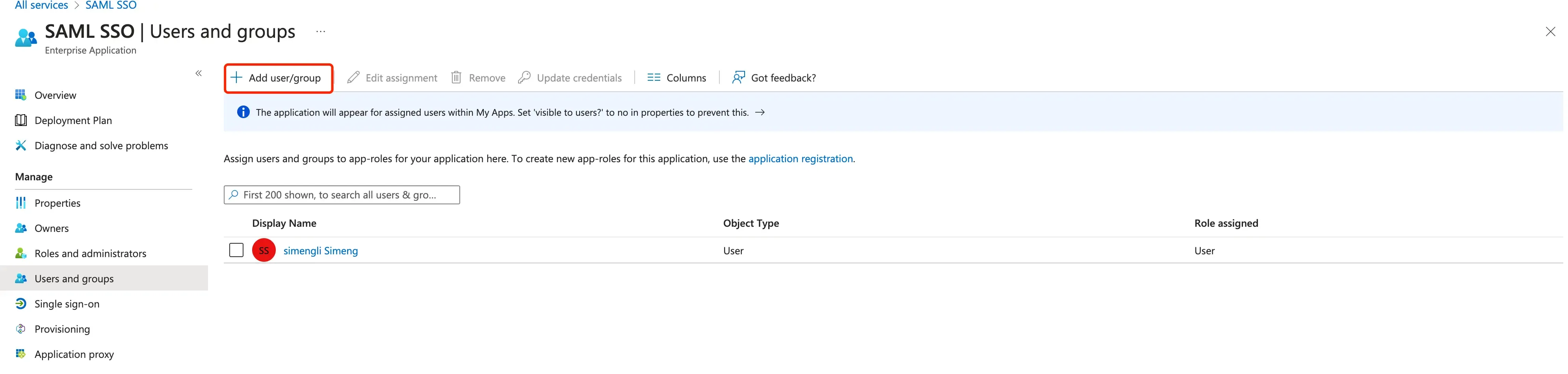

Wijs groepen en gebruikers toe aan de SAML-toepassing Om ervoor te zorgen dat gebruikers of groepen van gebruikers kunnen worden geverifieerd, moeten we ze aan de AzureAD SAML-applicatie toewijzen. Selecteer “Gebruikers en groepen” in de sectie “Beheren” van het navigatiemenu. Selecteer vervolgens “Gebruiker/groep toevoegen”.

-

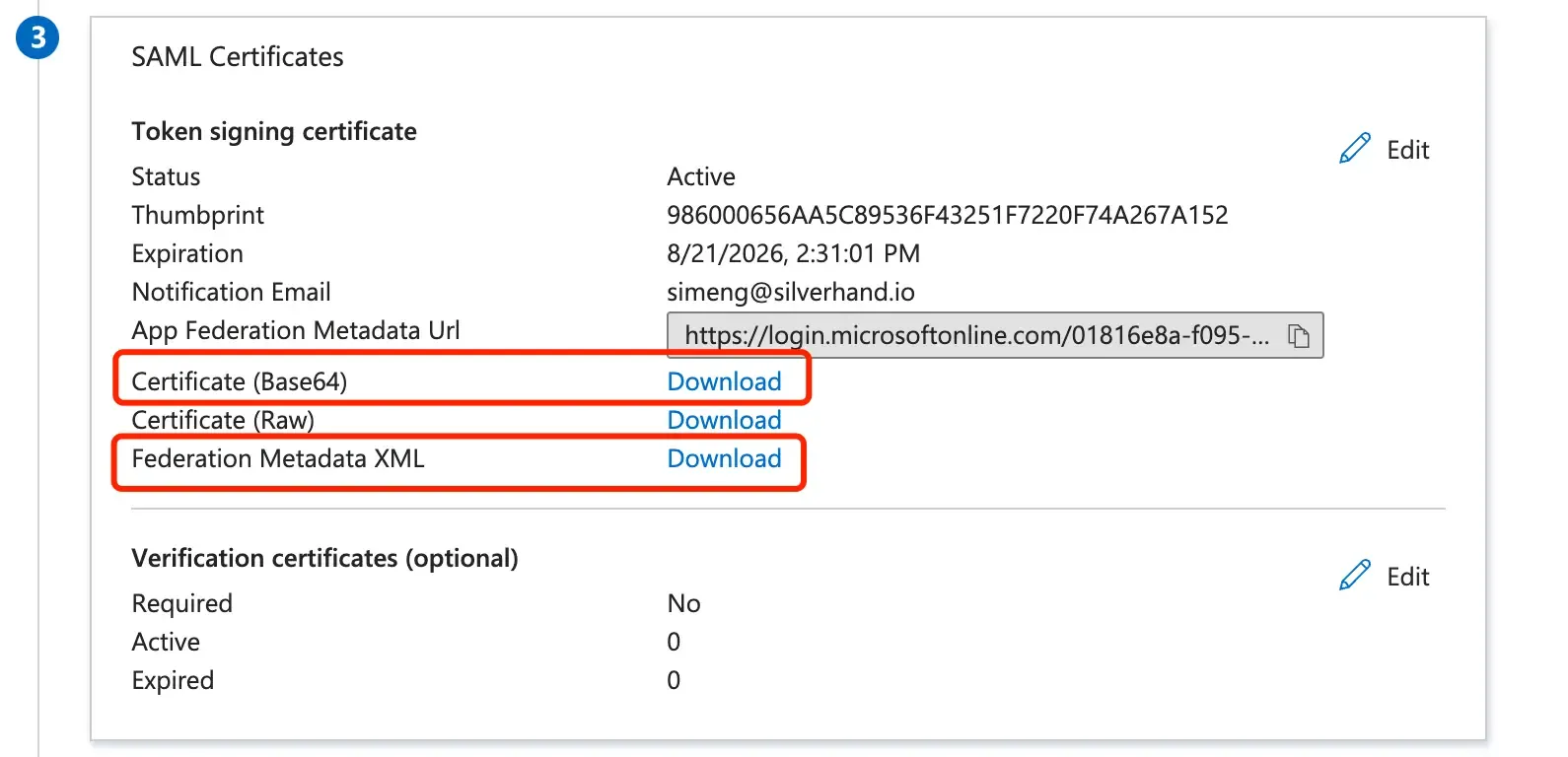

Verkrijg de AzureAD IdP-gegevens door certificaten en metadata-bestand te downloaden. Download het

Federation Metadata XML-bestand en hetCertificaat (Base64)-bestand door op de "download" knop te klikken. Je hebt deze bestanden nodig om de creatie van de SAML-connector in Logto te voltooien.

Voltooi de creatie van de SAML-verbinding terug in Logto

Schakel terug naar het SAML-connectorcreatieformulier in de Logto Cloud Console en vul de IdP-gegevens in. Kopieer de IdP-metadata XML-bestandsinhoud naar het IdP-metadata veld. Plak het IdP-certificaat in het IdP-certificaat veld.

Stel de gebruikersprofielmapping in

Op basis van de AzureAD-gebruikersclaiminstellingen kun je doorgaan en de sleuteltoewijzingsconfiguraties in Logto instellen:

Beschikbare gebruikersvelden in Logto zijn:

Klik op “Opslaan en Klaar”.

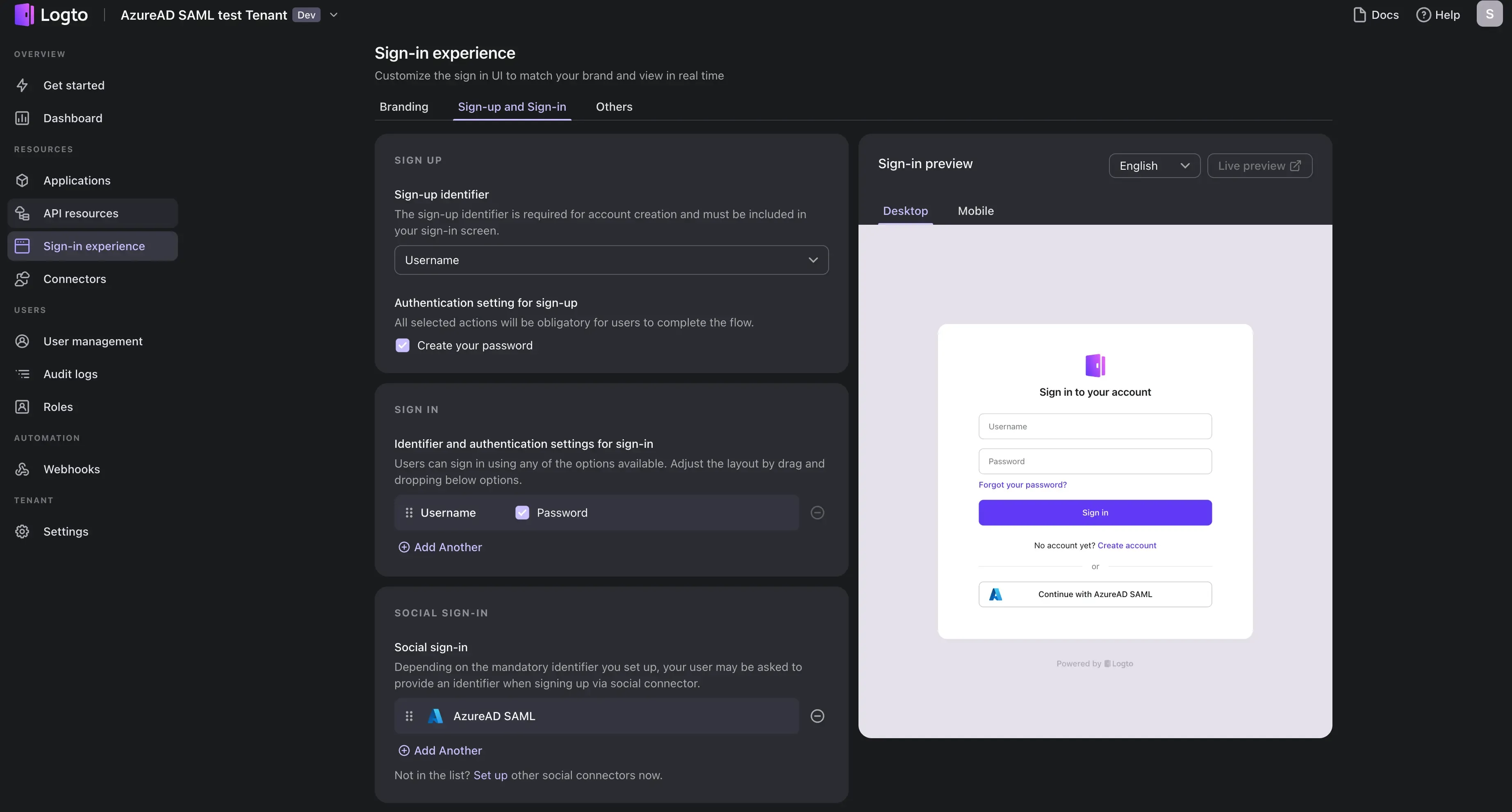

Schakel de SAML-connector in

Zodra je de creatie van de SAML-connector hebt afgerond, kun je de connector inschakelen door naar de "Inlogervaring" sectie te navigeren en de connector als de "Sociale inlog" methode toe te voegen:

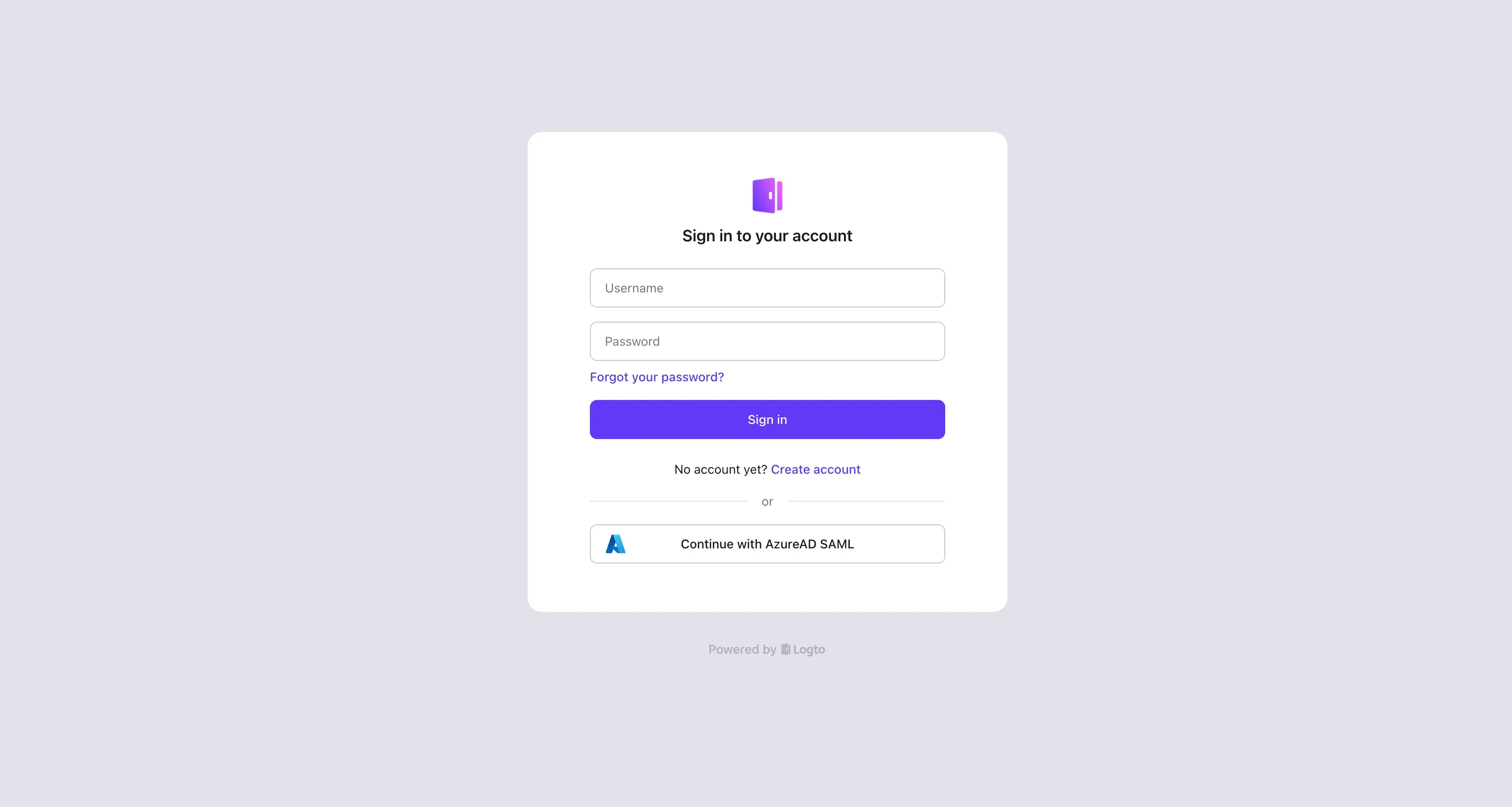

Verifieer je AzureAD SSO-aanmelding met onze preview-demotoepassing:

Gefeliciteerd! Je hebt met succes AzureAD SSO geïntegreerd met Logto. Je kunt nu AzureAD gebruiken om in te loggen op je Logto-account.