OTP-bots: Wat ze zijn en hoe aanvallen te voorkomen

Leer wat OTP-bots zijn, hoe ze eenmalige wachtwoorden uitbuiten met echte casussen, en strategieën om je bedrijf te beschermen tegen deze cyberdreigingen. Deze gids biedt uitvoerbare tips voor professionals in productontwikkeling en ondernemingsbeheer.

Met de toenemende afhankelijkheid van online diensten is multi-factor authenticatie (MFA) een cruciale verdedigingslijn geworden tegen cyberaanvallen. Een van de meest gebruikte MFA-elementen is het eenmalige wachtwoord (OTP), een tijdelijke, unieke code bedoeld om accounts te beveiligen tegen ongeautoriseerde toegang. Echter, OTP's zijn niet langer zo onfeilbaar als ze ooit leken. Een nieuwe golf van cybercriminaliteit met betrekking tot OTP-bots daagt hun effectiviteit uit en vormt een serieuze bedreiging voor zowel bedrijven als individuen.

Begrijpen hoe OTP-bots functioneren, hun aanvalsmethoden, en strategieën om je hiertegen te verdedigen is essentieel. Deze gids zal de mechanica achter OTP-bots uiteenzetten en uitvoerbare stappen bieden die jouw organisatie kan nemen om de beveiliging te versterken.

Wat is een OTP?

Een eenmalig wachtwoord (OTP) is een unieke, tijdgevoelige code gebruikt voor eenmalige authenticatie. Gegenereerd door algoritmen op basis van tijdsynchronisatie of cryptografische berekeningen, bieden OTP's een extra beveiligingslaag voor inlogsystemen of multi-factor authenticatie (MFA) systemen.

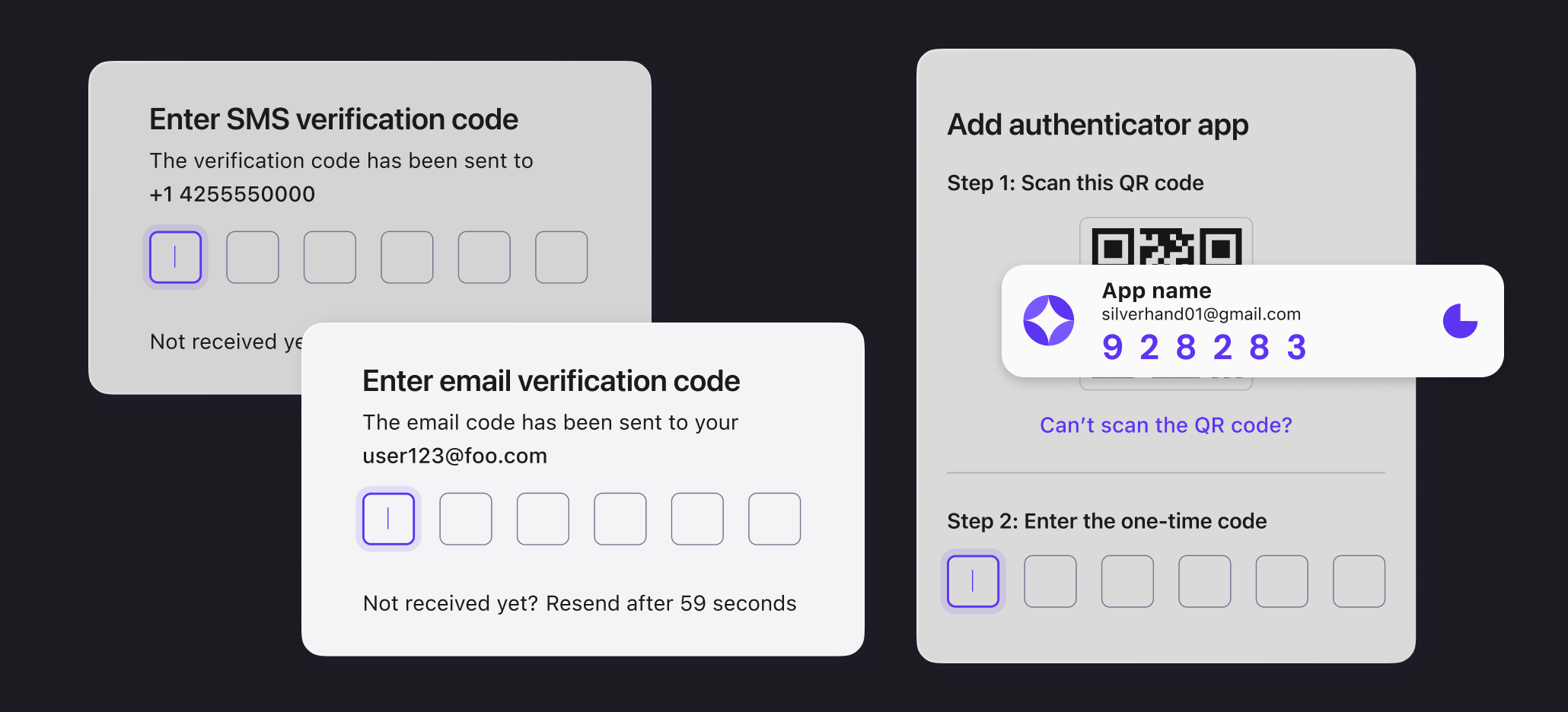

OTPs kunnen op verschillende manieren worden bezorgd:

- SMS-codes: Verstuurd via tekst- of spraakbericht.

- E-mailadres codes: Direct naar de inbox van de gebruiker gestuurd.

- Authenticator apps: Lokaal gegenereerd via diensten zoals Google Authenticator of Microsoft Authenticator.

Door hun kortstondige aard wordt de beveiliging beter, met codes die door apps worden gegenereerd doorgaans verstrijken in 30 tot 60 seconden, terwijl SMS- of emailcodes 5 tot 10 minuten geldig zijn. Deze dynamische functionaliteit maakt OTP's veel veiliger dan statische wachtwoorden.

De belangrijkste kwetsbaarheid ligt echter in hun levering, aangezien aanvallers systeemzwakheden of menselijke fouten kunnen uitbuiten om ze te onderscheppen. Ondanks dit risico blijven OTP's een betrouwbare en effectieve tool om online beveiliging te versterken.

Wat is de rol van OTP's in MFA?

Het begrijpen van Multi-Factor Authenticatie (MFA) is van cruciaal belang in het digitale landschap van vandaag. MFA versterkt de beveiliging door gebruikers te verplichten hun identiteit te verifiëren via meerdere factoren, wat een extra beveiligingslaag toevoegt om ongeautoriseerde toegang te voorkomen.

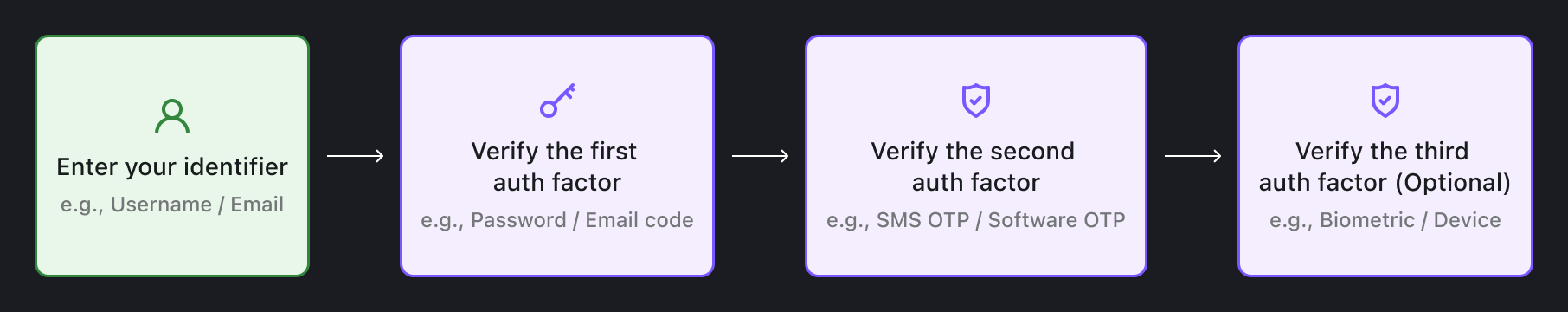

Een typisch MFA-proces omvat de volgende stappen:

- Gebruikersidentificatie: Dit is hoe het systeem gebruikers herkent. Het kan een gebruikersnaam, e-mailadres, telefoonnummer, gebruikers-ID, werknemers-ID, bankkaartnummer of zelfs een sociale identiteit zijn.

- Eerste authenticatiefactor: Dit is meestal een wachtwoord, maar het kan ook een e-mail OTP of SMS OTP zijn.

- Tweede authenticatiefactor: Deze stap gebruikt een methode die verschilt van de eerste, zoals SMS-OTP's, authenticator app OTP's, fysieke beveiligingssleutels, of biometrie zoals vingerafdrukken en gezichtsherkenning.

- Optionele derde authenticatielaag: In sommige gevallen wordt een extra laag toegevoegd. Bijvoorbeeld, inloggen op een Apple-account op een nieuw apparaat kan aanvullende verificatie vereisen.

Dit meerlaagse proces verbetert de beveiliging aanzienlijk, aangezien aanvallers elke laag zouden moeten omzeilen om toegang tot een account te krijgen.

MFA vertrouwt doorgaans op drie categorieën van authenticatiefactoren:

| Wat het betekent | Verificatiefactoren | |

|---|---|---|

| Kennis | Iets wat je weet | Wachtwoorden, Email OTP's, Reservecodes |

| Bezit | Iets wat je hebt | SMS-OTP's, Authenticator app OTP's, Beveiligingssleutels, Slimme kaarten |

| Inhérence | Iets wat je bent | Biometrie zoals vingerafdrukken of gezichts-ID |

Door deze methoden te combineren, creëert MFA een robuuste verdediging tegen ongeautoriseerde toegang. Het zorgt ervoor dat zelfs als één laag wordt gecompromitteerd, de algehele beveiliging van het account intact blijft, waardoor gebruikers extra bescherming krijgen in een steeds meer verbonden wereld.

Wat zijn OTP-bots?

OTP-bots zijn geautomatiseerde hulpmiddelen die specifiek zijn ontworpen om eenmalige wachtwoorden (OTP's) te stelen. In tegenstelling tot brute-force aanvallen, vertrouwen deze bots op misleiding en manipulatie, door menselijke fouten, social engineering-technieken, of systeemkwetsbaarheden uit te buiten om beveiligingsprotocollen te omzeilen.

Neem de veelvoorkomende verificatieprocedure van "Email (als identificatiemiddel) + Wachtwoord (als de eerste verificatiestap) + Software/SMS OTP (als de tweede verificatiestap)" als voorbeeld, de aanval verloopt doorgaans als volgt:

- De aanvaller gaat naar de inlogpagina of API van de applicatie, net als een reguliere gebruiker.

- De aanvaller voert de vaste inloggegevens van het slachtoffer in, zoals hun e-mailadres en wachtwoord. Deze inloggegevens worden vaak verkregen uit databases van gelekte gebruikersinformatie die gemakkelijk online te koop is. Veel gebruikers hebben de neiging wachtwoorden op verschillende platforms te hergebruiken, waardoor ze kwetsbaarder worden. Daarnaast worden phishingtechnieken vaak gebruikt om gebruikers te misleiden bij het onthullen van hun accountgegevens.

- Met behulp van een OTP-bot onderschept de aanvaller het eenmalige wachtwoord van het slachtoffer. Binnen de geldige tijdsduur omzeilen ze het verificatieproces in twee stappen.

- Zodra de aanvaller toegang tot het account krijgt, kunnen ze doorgaan met het overdragen van activa of gevoelige informatie. Om te voorkomen dat het slachtoffer de inbreuk ontdekt, nemen aanvallers vaak stappen zoals het verwijderen van melding waarschuwingen of andere waarschuwingssignalen.

Laten we nu in meer detail onderzoeken hoe OTP-bots worden geïmplementeerd en de mechanismen die hen in staat stellen om deze kwetsbaarheden te benutten.

Hoe werken OTP-bots?

Hieronder volgen enkele van de meest voorkomende technieken die door OTP-bots worden gebruikt, samen met voorbeelden uit de praktijk.

Phishingbots

Phishing is een van de meest gebruikelijke methoden die door OTP-bots worden gebruikt. Hier is hoe het werkt:

-

Het aas (frauduleus bericht): Het slachtoffer ontvangt een nep-e-mail of sms die zich voordoet als van een betrouwbare bron, zoals hun bank, een sociaal mediaplatform, of een populaire online dienst. Het bericht beweert meestal dat er een urgente kwestie is, zoals een verdachte inlogpoging, betalingsprobleem, of accountschorsing, waardoor het slachtoffer onder druk wordt gezet om onmiddellijk actie te ondernemen.

-

De nepinlogpagina: Het bericht bevat een link die het slachtoffer naar een nep inlogpagina leidt die is ontworpen om precies op de officiële website te lijken. Deze pagina is opgezet door aanvallers om de inloggegevens van het slachtoffer te veroveren.

-

Gestolen inloggegevens en MFA geactiveerd: Wanneer het slachtoffer hun gebruikersnaam en wachtwoord op de nep pagina invoert, gebruikt de phishingbot snel deze gestolen inloggegevens om in te loggen op de echte dienst. Deze inlogpoging triggert vervolgens een multi-factor authenticatie (MFA) verzoek, zoals een eenmalig wachtwoord (OTP) dat naar de telefoon van het slachtoffer wordt gestuurd.

-

Het slachtoffer misleiden voor de OTP: De phishingbot misleidt het slachtoffer om de OTP te verstrekken door een prompt weer te geven op de nep pagina (bijv. "Voer de naar je telefoon verzonden code in voor verificatie"). In de veronderstelling dat het een legitiem proces is, voert het slachtoffer de OTP in, zonder te weten dat ze de aanvaller alles geven wat ze nodig hebben om de login op de daadwerkelijke dienst te voltooien.

In het Verenigd Koninkrijk zijn bijvoorbeeld tools zoals "SMS Bandits" gebruikt om gesofistikeerde phishingaanvallen via sms-berichten uit te voeren. Deze berichten bootsen officiële communicatie na, waardoor slachtoffers hun accountgegevens onthullen. Zodra de inloggegevens zijn gecompromitteerd, stellen SMS Bandits criminelen in staat om multi-factor authenticatie (MFA) te omzeilen door OTP-diefstal te initiëren. Verontrustend genoeg bereiken deze bots een succespercentage van ongeveer 80% zodra het telefoonnummer van een doelwit is ingevoerd, wat de gevaarlijke effectiviteit van dergelijke phishing schema's benadrukt.

Malware bots

Malware-gebaseerde OTP-bots zijn een serieuze bedreiging, ze richten zich direct op apparaten om SMS-gebaseerde OTP's te onderscheppen. Hier is hoe het werkt:

- Slachtoffers downloaden onbedoeld kwaadaardige apps: Aanvallers creëren apps die eruitzien als legitieme software, zoals bank- of productiviteitstools. Slachtoffers installeren deze nep-apps vaak via misleidende advertenties, onofficiële app stores, of phishinglinks die via e-mail of sms zijn verzonden.

- Malware krijgt toegang tot gevoelige toestemmingen: Eenmaal geïnstalleerd vraagt de app om toestemmingen om toegang te krijgen tot sms, meldingen, of andere gevoelige gegevens op het apparaat van het slachtoffer. Veel gebruikers, zich niet bewust van het risico, geven deze toestemmingen zonder de werkelijke intentie van de app te realiseren.

- Malware controleert en steelt OTP's: De malware draait stilletjes op de achtergrond en controleert binnenkomende sms-berichten. Wanneer een OTP wordt ontvangen, stuurt de malware deze automatisch door naar de aanvallers, wat hen de mogelijkheid geeft om tweefactorauthenticatie te omzeilen.

Een rapport onthulde een campagne met kwaadaardige Android-apps om sms-berichten te stelen, inclusief OTP's, die 113 landen trof, waarbij India en Rusland het zwaarst waren getroffen. Meer dan 107.000 malwaremonsters werden aangetroffen. Geïnfecteerde telefoons kunnen onbewust worden gebruikt om accounts te registreren en 2FA OTP's te oogsten, wat ernstige beveiligingsrisico's vormt.

SIM-swapping

Via SIM-swapping neemt een aanvaller controle over het telefoonnummer van een slachtoffer door telecomproviders te misleiden. Hoe het werkt:

- Imitatie: De aanvaller verzamelt persoonlijke informatie over het slachtoffer (zoals naam, geboortedatum, of accountgegevens) via phishing, social engineering, of datalekken.

- Contact opnemen met de Provider: Met deze informatie belt de aanvaller naar de telecomprovider van het slachtoffer, en doet zich voor als het slachtoffer terwijl hij om een vervanging van de simkaart vraagt.

- Toestemming geven voor overdracht: De provider laat zich misleiden tot het overdragen van het nummer van het slachtoffer naar een nieuwe simkaart die door de aanvaller wordt beheerd.

- Onderschepping: Zodra de overdracht is voltooid, krijgt de aanvaller toegang tot oproepen, berichten en SMS-gebaseerde eenmalige wachtwoorden (OTP's), zodat ze de beveiligingsmaatregelen voor bankrekeningen, e-mail en andere gevoelige diensten kunnen omzeilen.

SIM-swappingaanvallen nemen toe, wat aanzienlijke financiële schade veroorzaakt. Alleen al in 2023 onderzocht de FBI 1.075 SIM-swapping incidenten, met $48 miljoen aan verliezen als resultaat.

Spraakbots

Spraakbots gebruiken geavanceerde social engineering technieken om slachtoffers te misleiden om hun OTP's (eenmalige wachtwoorden) te onthullen. Deze bots zijn uitgerust met vooraf ingestelde taalscripts en aanpasbare stemopties, zodat ze zich kunnen voordoen als legitieme callcenters. Door zich voor te doen als vertrouwde entiteiten, manipuleren ze slachtoffers om gevoelige codes via de telefoon vrij te geven. Hoe het werkt:

- De bot maakt het telefoontje: De bot belt het slachtoffer, en doet zich voor als van hun bank of een dienstverlener. Het informeert het slachtoffer over "verdachte activiteiten" die zijn gedetecteerd op hun account om urgentie en angst te creëren.

- Identiteitsverificatiewens: De bot vraagt het slachtoffer om hun "identiteit te verifiëren" om hun account te beveiligen. Dit gebeurt door het slachtoffer te vragen hun OTP (verzonden door de daadwerkelijke dienstverlener) via de telefoon in te voeren.

- Onmiddellijke inbraak van account: Zodra het slachtoffer de OTP verstrekt, gebruikt de aanvaller deze binnen enkele seconden om toegang tot het account van het slachtoffer te krijgen, vaak geld of gevoelige gegevens te stelen.

Het Telegramplatform wordt vaak gebruikt door cybercriminelen om ofwel bots aan te maken en te beheren of als een klantenondersteuningskanaal voor hun operaties te fungeren. Een voorbeeld hiervan is BloodOTPbot, een sms-gebaseerde bot die in staat is om geautomatiseerde oproepen te genereren die zich voordoen als klantenondersteuning van een bank.

SS7-aanvallen

SS7 (Signalling System 7) is een telecomprotocol dat cruciaal is voor het routeren van oproepen, sms en roaming. Het heeft echter kwetsbaarheden die hackers kunnen uitbuiten om sms-berichten te onderscheppen, inclusief eenmalige wachtwoorden (OTP's), en zo tweefactorauthenticatie (2FA) te omzeilen. Deze aanvallen, hoewel complex, zijn gebruikt bij grote cybercriminaliteit om gegevens en geld te stelen. Dit benadrukt de noodzaak om sms-gebaseerde OTP's te vervangen door veiligere opties zoals app-gebaseerde authenticators of hardwaretokens.

Hoe OTP-botaanvallen te stoppen?

OTP-botaanvallen worden steeds effectiever en wijdverbreider. De toenemende waarde van online accounts, waaronder financiële rekeningen, cryptocurrency-wallets en sociale mediaprofielen, maakt ze lucratieve doelen voor cybercriminelen. Bovendien heeft de automatisering van aanvallen met tools zoals op Telegram gebaseerde bots deze bedreigingen toegankelijker gemaakt, zelfs voor amateurhackers. Ten slotte vertrouwen veel gebruikers blindelings op MFA-systemen, vaak onderschatten ze hoe gemakkelijk OTP's kunnen worden uitgebuit.

Het beschermen van je organisatie tegen OTP-bots vereist het versterken van je beveiliging op verschillende belangrijke gebieden.

Versterk de beveiliging van primaire authenticatie

Toegang krijgen tot een gebruikersaccount vereist het overwinnen van meerdere beschermingslagen, waardoor de eerste authenticatielaag cruciaal is. Zoals eerder vermeld, zijn wachtwoorden alleen zeer kwetsbaar voor OTP-botaanvallen.

- Gebruik sociale login of enterprise SSO: Gebruik veilige externe identiteitsleveranciers (IdP's) voor primaire authenticatie, zoals Google, Microsoft, Apple voor sociale login, of Okta, Google Workspace, en Microsoft Entra ID voor SSO. Deze wachtwoordloze methoden bieden een veiliger alternatief voor wachtwoorden die door aanvallers gemakkelijk kunnen worden uitgebuit.

- Implementeer CAPTCHA en botdetectietools: Beveilig je systeem door botdetectieoplossingen te implementeren om geautomatiseerde toegangspogingen te blokkeren.

- Versterk wachtwoordbeheer: Als wachtwoorden in gebruik blijven, handhaaf dan strengere wachtwoordbeleid, moedig gebruikers aan om wachtwoordmanagers te gebruiken (bijv. Google Password Manager of iCloud Passwords), en vereis periodieke wachtwoordupdates voor een betere beveiliging.

Pas slimmere Multi-Factor Authenticatie toe

Wanneer de eerste verdedigingslinie wordt doorbroken, wordt de tweede verificatielaag cruciaal.

- Schakel over naar hardware-gebaseerde authenticatie: Vervang SMS-OTP's door beveiligingssleutels (zoals YubiKey) of passkeys volgens de FIDO2-standaard. Deze vereisen fysiek bezit, wat bestand is tegen phishing, SIM-swapping en man-in-the-middle-aanvallen, en een veel sterkere beveiligingslaag biedt.

- Implementeer adaptieve MFA: Adaptieve MFA analyseert continu contextuele factoren zoals de locatie van de gebruiker, apparaat, netwerkgedrag, en inlogpatronen. Als bijvoorbeeld een inlogpoging wordt gedaan vanaf een onbekend apparaat of een ongebruikelijke geografische locatie, kan het systeem automatisch om extra stappen vragen zoals het beantwoorden van een beveiligingsvraag, of het verifiëren van identiteit via biometrische authenticatie.

Gebruikerseducatie

Mensen blijven de zwakste schakel, daarom moet onderwijs een topprioriteit zijn.

- Gebruik duidelijke branding en URL's om phishing risico's te minimaliseren.

- Train gebruikers en werknemers om phishing pogingen en kwaadaardige apps te herkennen. Herinner gebruikers er regelmatig aan om nooit OTP's te delen via spraakoproepen of phishing pagina's, hoe overtuigend ze ook lijken.

- Wanneer abnormale accountactiviteit wordt gedetecteerd, meld dit onmiddellijk aan beheerders of beëindig de operatie programmatisch. Audit logs en webhooks kunnen helpen dit proces te laten werken.

Herzie authenticatie met speciale tools

Het implementeren van een intern identiteitsmanagementsysteem is kostbaar en middelenintensief. In plaats daarvan kunnen bedrijven gebruikersaccounts efficiënter beschermen door samen te werken met professionele authenticatiediensten.

Oplossingen zoals Logto bieden een krachtige combinatie van flexibiliteit en robuuste beveiliging. Met adaptieve functies en eenvoudig te integreren opties, helpt Logto organisaties om voorop te blijven lopen tegen zich ontwikkelende beveiligingsbedreigingen zoals OTP-bots. Het is ook een kosteneffectieve keuze voor het schalen van beveiliging naarmate je bedrijf groeit.

Ontdek het volledige scala aan Logto's mogelijkheden, inclusief Logto Cloud en Logto OSS, door de Logto-website te bezoeken: